Yazılım Mimarisi Siber Güvenliği Nasıl Etkiler

Yazılımınızda siber güvenliği geliştirmeye yönelik en iyi uygulamalar, modeller ve stratejiler.

Siber Güvenlikte Yazılım Mimarisinin Önemi

Yazılım mimarisi, bilgisayar sistemlerini ve uygulamalarını tasarlamak, geliştirmek ve uygulamak için gereklidir. Bir sistem içindeki çeşitli bileşenlerin yapısını, ilişkilerini ve etkileşimlerini tanımlamak için bir plan sağlar. Siber güvenlik açısından yazılım mimarisi, güvenlik ihlallerinin önlenmesinde, hassas verilerin korunmasında ve bir uygulamanın kararlılığının ve bütünlüğünün sağlanmasında kritik bir rol oynar.

İyi yazılım mimarisinin temel hedeflerinden biri sistem güvenliği için sağlam bir temel oluşturmaktır. Kuruluşlar, ilk tasarım ve geliştirme aşamasında güvenlik kaygılarını gidermek için proaktif bir yaklaşım benimseyerek, potansiyel saldırganların yararlanabileceği güvenlik açıkları riskini en aza indirebilir.

Ayrıca, iyi yapılandırılmış bir mimari, güvenlik önlemlerinin uygulanmasını kolaylaştırır ve sistem bileşenlerinin gelecekteki tehditlere karşı izlenmesini ve korunmasını kolaylaştırır. Yetersiz yazılım mimarisi, veri ihlalleri, sistem kesintisi ve hatta yasal yükümlülükler gibi ciddi sonuçlara yol açabilir.

Bu nedenle geliştiriciler ve mimarlar, uygulamaları tasarlarken ve oluştururken güvenliğe öncelik vermelidir. Kuruluşlar, güvenlik önlemlerini en başından itibaren dahil ederek ve en iyi uygulamalara bağlı kalarak, güvenlik olaylarının olasılığını büyük ölçüde azaltabilir ve siber tehditlerin giderek arttığı bir dünyada değerli varlıklarını koruyabilir.

Katmanları ve Güvenlik Etkilerini Anlamak

Modern yazılım uygulamaları karmaşık olabilir ve çoğu zaman birden fazla katman üzerine kuruludur. Her katman, sistemin işleyişinde belirli bir rol oynar ve bu katmanların güvenlik açısından etkilerini anlamak, uygulamalarınızı korumak açısından hayati öneme sahiptir. Yazılım mimarilerindeki bazı ortak katmanları ve bunlarla ilişkili güvenlik zorluklarını inceleyelim.

- Sunum Katmanı: Bu, uygulamanızın kullanıcıya yönelik katmanıdır ve bilgilerin görüntülenmesinden ve kullanıcı etkileşimlerinin kolaylaştırılmasından sorumludur. Bu katmandaki güvenlik zorlukları arasında siteler arası komut dosyası çalıştırma (XSS), tıklama hırsızlığı ve güvenli olmayan kullanıcı girişi işleme yer alır. Sunum katmanını güvence altına almak için uygun giriş doğrulaması ve çıkış kodlaması uygulayın ve çerezlerin ve oturum verilerinin işlenmesi için güvenli mekanizmalar kullanın.

- Uygulama Katmanı: İş mantığını içeren ve kullanıcı isteklerini işleyen önemli bir katman. Bu katmandaki yaygın güvenlik riskleri arasında kimlik doğrulama ve yetkilendirme kusurları, güvenli olmayan erişim kontrolleri ve iş mantığındaki güvenlik açıkları yer alır. Uygulama katmanını güvence altına almak için güvenli kodlama uygulamalarına uyun, güçlü kimlik doğrulama mekanizmaları uygulayın ve en az ayrıcalık ilkesini izleyin.

- Veri Erişim Katmanı: Bu katman, genellikle veritabanları ve diğer depolama sistemleriyle etkileşimde bulunarak veri depolama ve almaya odaklanır. Veri erişim katmanındaki güvenlik sorunları arasında SQL enjeksiyonu, veri sızıntıları ve hassas bilgilere yetkisiz erişim yer alır. Bu katmanı korumak için parametreli sorgular, veri şifreleme kullanın ve sıkı erişim kontrolleri uygulayın.

- Ağ Katmanı: Dağıtılmış bir uygulamadaki farklı sistemler veya bileşenler arasındaki iletişimi kolaylaştırmaktan sorumlu katman. Yaygın güvenlik sorunları arasında ortadaki adam saldırıları, hizmet reddi (DoS) ve yetersiz aktarım katmanı güvenliği yer alır. Ağ katmanını güvence altına almak için şifreli iletişim kanalları kullanın, uygun kimlik doğrulama ve yetkilendirme sağlayın ve güvenlik duvarları ile izinsiz giriş tespit sistemlerini dağıtın.

Mimarlar ve geliştiriciler, her katmanın güvenlik açısından etkilerini anlayarak, güvenlik açıklarını gidermek ve uygulamalarını çok çeşitli saldırı vektörlerinden korumak için özel stratejiler benimseyebilir.

Daha İyi Siber Güvenlik için Güvenli Kodlama Uygulamaları

Potansiyel saldırganlara direnebilecek güvenli ve güvenilir uygulamalar oluşturmak için güvenli kodlama uygulamaları önemlidir. Geliştiricilerin uygulama güvenliğini artırmak için izlemesi gereken bazı temel güvenli kodlama uygulamaları şunlardır:

- Kullanıcı Girişini Doğrulayın ve Temizleyin: Kullanıcı girişi, uygun şekilde kullanılmadığı takdirde güvenlik açıklarının birincil kaynağı olabilir. Kaçak giriş hataları SQL enjeksiyonuna, XSS'ye veya diğer saldırı türlerine yol açabilir. Geliştiricilerin, uygulama girişi işlemeden önce potansiyel tehditleri ortadan kaldırmak için kullanıcı girişlerini titizlikle doğrulaması ve temizlemesi gerekir.

- Parametreli Sorguları Kullanın: SQL enjeksiyon saldırıları yaygındır ve yetkisiz veri erişimine veya manipülasyonuna yol açabilir. Parametreli sorguların kullanılması, kullanıcı girişini SQL komutlarından doğru şekilde ayırarak, saldırganların kötü amaçlı kod yerleştirmesini önleyerek SQL ekleme risklerinin azaltılmasına yardımcı olabilir.

- Güçlü Kimlik Doğrulama ve Yetkilendirme Uygulayın: Uygun kimlik doğrulama ve yetkilendirme mekanizmaları, uygulamanızın kaynaklarına yalnızca meşru kullanıcıların erişmesini sağlar. Yetkisiz erişim risklerini en aza indirmek için çok faktörlü kimlik doğrulama (MFA) uygulayın, güçlü parola politikaları kullanın ve en az ayrıcalık ilkesini izleyin.

- Şifreleme ve Güvenli İletişim Protokollerini Kullanın: Veri şifreleme, bekleyen ve aktarılan hassas verileri korur. HTTPS ve TLS gibi güvenli iletişim protokollerini kullanın ve veritabanlarında veya diğer depolama sistemlerinde depolanan hassas verileri şifreleyin.

- Üçüncü Taraf Kitaplıklarını ve Bağımlılıklarını Güncel Tutun: Eski veya savunmasız üçüncü taraf kitaplıkları, uygulamanızı güvenlik risklerine maruz bırakabilir. Bağımlılıklarınızı düzenli olarak güncelleyin ve bunları olası güvenlik açıklarına karşı titizlikle test edin.

- Düzenli Güvenlik Testi Gerçekleştirin: Statik analiz, dinamik analiz ve sızma testi gibi düzenli güvenlik testi etkinlikleri, saldırganlar bu güvenlik açıklarını istismar etmeden önce güvenlik açıklarını tespit etmeye ve gidermeye yardımcı olabilir.

Güvenli kodlama uygulamalarını benimsemek, uygulama güvenliğini sağlamanın çok önemli bir yönüdür. Kuruluşlar, sektördeki yerleşik en iyi uygulamaları takip ederek ve geliştirme süreçlerini sürekli iyileştirerek daha güvenli uygulamalar oluşturabilir ve siber güvenlik olayları riskini azaltabilir.

Güvenliği Artırmaya Yönelik Mimari Desenler

Yazılım mimarisi, bir sistemin güvenliğinin sağlanması ve sürdürülmesinde kritik öneme sahiptir. Geliştiriciler, etkili mimari modeller kullanarak tasarım yoluyla güvenli uygulamalar oluşturabilir, böylece güvenlik açıklarını ve potansiyel saldırı vektörlerini azaltabilirler. Bu bölümde, yazılım sistemlerinde güvenliği artırmaya yardımcı olan bazı yaygın mimari kalıpları inceleyeceğiz.

Derinlemesine Savunma

Derinlemesine Savunma, bir sistemi korumak için birden fazla güvenlik mekanizmasını katmanlandıran bir yaklaşımdır. Bir güvenlik mekanizması başarısız olsa bile diğerlerinin hala koruma sağladığı ilkesine dayanmaktadır. Derinlemesine Savunma ağ, ana bilgisayar, uygulama ve veri gibi çeşitli düzeylerde kullanılabilir. Birden fazla güvenlik bariyerini birleştirmek, saldırganların güvenlik açıklarından yararlanmasını ve sisteme sızmasını daha da zorlaştırır. Derinlemesine Savunmanın uygulanması aşağıdakiler gibi çeşitli uygulamaları içerebilir:

- Ağı korumak için güvenlik duvarlarını ve izinsiz giriş tespit sistemlerini (IDS) kullanma

- Güçlü kimlik doğrulama ve erişim kontrol mekanizmalarının kullanılması

- Şifreleme kullanarak iletişim kanallarının güvenliğini sağlama

- Yazılım açıklarını ortadan kaldırmak için güvenli kodlama uygulamaları ve sıkı testler uygulamak

- Hassas verileri şifreleme ve güvenli depolama çözümleriyle koruma

En Az Ayrıcalık İlkesi

En Az Ayrıcalık İlkesi, bir kullanıcının, işlemin veya sistemin görevlerini gerçekleştirmek için yalnızca gerekli minimum izinlere sahip olması gerektiğini belirtir. Saldırganların sınırlı erişim izinleri olduğundan, bu yaklaşım, ele geçirilen hesapların veya yazılımdaki güvenlik açıklarının yol açabileceği potansiyel hasarı en aza indirir. En Az Ayrıcalık İlkesini uygulamak için geliştiricilerin şunları yapması gerekir:

- Her rolün gereken en az ayrıcalığa sahip olduğu rollere göre izinler atayın

- Yönetici hesaplarının kullanımını yükseltilmiş ayrıcalıklar gerektiren belirli görevlerle sınırlandırın

- İş gereksinimlerine uygun kaldıklarından emin olmak için izinleri düzenli olarak gözden geçirin ve güncelleyin

- Dosya sistemleri, veritabanları ve ağ bağlantıları gibi paylaşılan kaynaklar üzerinde sıkı kontrol uygulayın

Endişelerin Ayrılması

Endişelerin Ayrılması, bir sistemi belirli sorumluluklara sahip farklı bileşenlere bölmeyi savunan bir tasarım ilkesidir. Bu yaklaşım, bireysel bileşenler içindeki potansiyel ihlalleri izole edip kontrol altına alarak güvenlik açıklarının etkisini en aza indirmeye yardımcı olur. Geliştiriciler, Endişelerin Ayrılmasını kullanarak şunları yapabilir:

- Sistem bileşenlerine yetkisiz erişimi veya manipülasyonu önlemek için yalıtılmış yürütme ortamları oluşturun

- Bileşenlerin birbirine bağımlılığını azaltarak sürdürülebilirliği artırın ve güvenlik açığı olasılığını azaltın

- Erişim kontrolünü ve denetimi basitleştirebilecek şekilde güvenlik ilkelerinin bileşen düzeyinde uygulanmasını kolaylaştırın

- Arızaların veya risk altındaki bileşenlerin tüm sisteme yayılmasını önleyerek sistem dayanıklılığını artırın

Tasarım Açısından Güvenli

Tasarım Yoluyla Güvenli, güvenliği yazılım mimarisine sıfırdan oluşturmayı amaçlayan bir yaklaşımdır. Güvenliği sonradan akla gelen bir düşünce veya eklenti özelliği olarak ele almak yerine, Secure by Design, güvenliğin geliştirme sürecinin ayrılmaz bir parçası olmasını sağlar. Tasarım Yoluyla Güvenliliği benimsemek için kuruluşlar şunları yapabilir:

- Potansiyel tehditler ve riskler hakkında kapsamlı bir anlayış geliştirin ve güvenlik gereksinimlerini geliştirme sürecine dahil edin

- Yazılım mimarisini değerlendirmek ve iyileştirmek için geliştirme yaşam döngüsünün başlarında güvenlik uzmanlarıyla iletişime geçin

- Geliştirme süreci boyunca sürekli güvenlik incelemeleri ve değerlendirmeleri yapın

- Güvenlik açıklarını proaktif bir şekilde belirlemek ve düzeltmek için güvenli kodlama uygulamaları, otomatik testler ve güvenlik açığı taraması uygulayın

Güvenlik İçin İzleme ve Günlüğe Kaydetme Stratejileri

Etkili izleme ve günlüğe kaydetme stratejileri, uygulama güvenliğini korumak ve geliştirmek için hayati öneme sahiptir. Geliştiriciler, uygulama davranışı verilerini toplayıp analiz ederek potansiyel güvenlik tehditlerini tespit edebilir ve olaylara daha etkili bir şekilde yanıt verebilir.

Gerçek Zamanlı Tehdit Tespiti

Uygulamaların gerçek zamanlı olarak izlenmesi, güvenlik anormalliklerinin anında tespit edilmesini sağlar. Kuruluşlar, kullanıcı etkinliğini, sistem performansını ve ağ trafiğini sürekli izleyerek potansiyel tehditleri tespit edebilir ve bunlar daha ciddi olaylara dönüşmeden önce harekete geçebilir.

Sistem Davranışını Analiz Etme

Sistem davranışı analizi, normal ve anormal aktivite modellerini anlamada çok önemlidir. Kuruluşlar, günlük dosyaları ve performans ölçümleri gibi çeşitli kaynaklardan veri toplayarak eğilimleri belirleyebilir ve bir güvenlik ihlaline veya güvenlik açığına işaret edebilecek sapmaları tespit edebilir.

Olay Müdahalesi ve İyileştirme

Bir güvenlik tehdidi tespit edildiğinde, iyi tanımlanmış bir olay müdahale planına sahip olmak, kuruluşların tehdidi kontrol altına almak ve düzeltmek için hızlı bir şekilde tepki vermesine yardımcı olur. Verilerin izlenmesi ve günlüğe kaydedilmesi, saldırı, olası güvenlik açıkları ve etkilenen sistemlerde yapılan değişiklikler hakkında önemli bilgiler sağladığı için olaya müdahale sırasında çok değerli olabilir.

Denetim ve Uyumluluk

Birçok sektörde güvenlik standartlarına ve uyumluluk gerekliliklerine uymak esastır. İzleme ve kayıt tutma, kuruluşların bu standartlara bağlılıklarını takip etmelerine ve denetimler sırasında uyumluluğa dair kanıt sunmalarına olanak tanır. Bu aynı zamanda iyileştirmelerin gerekli olduğu alanların belirlenmesine ve sürekli güvenlik iyileştirme kültürünün geliştirilmesine yardımcı olabilir.

Güvenlik Araçlarını Geliştirme Yaşam Döngüsüne Entegre Etme

Güvenli yazılım sistemleri oluşturmak ve sürdürmek için, güvenlik araçlarını ve süreçlerini geliştirme yaşam döngüsü boyunca entegre etmek önemlidir. Kuruluşlar bunu yaparak potansiyel güvenlik açıklarını proaktif bir şekilde tespit edip giderebilir, maliyetli güvenlik ihlalleri riskini azaltabilir ve güvenliğin sürekli iyileştirilmesini sağlayabilir.

Statik ve Dinamik Güvenlik Testi

Statik Uygulama Güvenliği Testi (SAST) ve Dinamik Uygulama Güvenliği Testi (DAST), kaynak kodundaki ve çalışma zamanı sırasındaki olası güvenlik açıklarını belirlemek için gereklidir. Bu güvenlik testi araçlarının geliştirme sürecinin erken aşamalarında entegre edilmesi, geliştiricilerin yazılımı dağıtmadan önce güvenlik açıklarını gidermelerine yardımcı olabilir.

Bağımlılık ve Güvenlik Açığı Taraması

Modern uygulamalar genellikle üçüncü taraf kitaplıklara, çerçevelere ve bileşenlere dayanır. Bu bağımlılıklarla ilişkili riskleri en aza indirmek için geliştiricilerin, bağımlılıkları bilinen güvenlik açıklarına karşı tarayan ve değerlendiren araçlar kullanması gerekir. Bağımlılık ve güvenlik açığı tarama araçlarının entegre edilmesi, kuruluşların güvenlik açıkları konusunda güncel kalmasını ve gerekli yama ve güncellemeleri uygulamasını sağlar.

Sürekli Entegrasyon ve Sürekli Teslimat (CI/CD)

Otomatik CI/CD işlem hatları, dağıtım süreci boyunca güvenlik kontrolleri ve testleri ekleyerek kuruluşların yüksek düzeyde güvenlik sağlamasına yardımcı olabilir. CI/CD işlem hatları, güvenlik açıklarının tespit edilmesi durumunda başarısız olacak şekilde yapılandırılabilir ve geliştiricilerin sorunları üretime ulaşmadan önce düzeltmelerine olanak tanır.

Güvenlik Bilgileri ve Olay Yönetimi (SIEM)

SIEM araçları, güvenlik olaylarını tespit etmek ve bunlara yanıt vermek için çeşitli kaynaklardan günlük verilerini toplar, ilişkilendirir ve analiz eder. SIEM çözümlerini geliştirme yaşam döngüsüne entegre etmek, kuruluşların güvenlik duruşlarına ilişkin kapsamlı bir görünüm kazanmalarına ve olaylara müdahale süreçlerini kolaylaştırmalarına yardımcı olabilir.

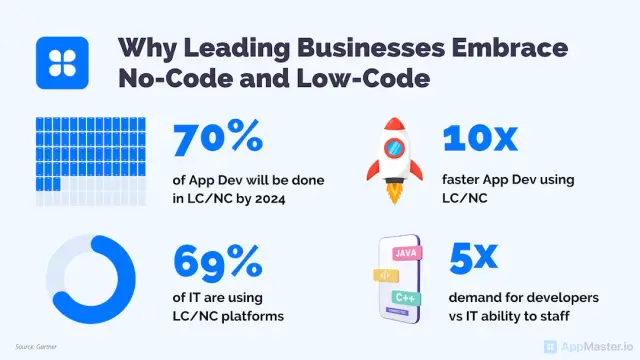

Uygulamalarınızın güvenlik göz önünde bulundurularak oluşturulduğundan emin olmanın bir yolu, AppMaster gibi kodsuz ve az kodlu platformları kullanmaktır. Bu platformlar, geliştiricilerin güvenli uygulamaları daha hızlı ve uygun maliyetli bir şekilde oluşturmasına yardımcı olan yerleşik güvenlik en iyi uygulamalarına, özelliklerine ve mimari modellerine sahiptir. Üstelik bu platformlar, manuel kodlamayı azaltarak insan hatasıyla ilişkili potansiyel güvenlik açıklarının ortadan kaldırılmasına yardımcı olabilir.

Güvenli Uygulamalar için No-Code ve Az Kodlu Platformların Kullanımı

Güvenli uygulamalara olan talep arttıkça, kodsuz ve low-code platformlar, güvenliğe güçlü bir şekilde odaklanmayı sürdürürken geliştirme sürecini kolaylaştıracak uygun çözümler olarak ortaya çıktı. Bu platformlar, geliştiricilerin ve teknik bilgisi olmayan kullanıcıların, kapsamlı kodlama becerilerine ihtiyaç duymadan hızlı ve uygun maliyetli uygulamalar oluşturmasına olanak tanır. Dahası, potansiyel güvenlik açıklarını en aza indirmek ve siber güvenlik ihlali riskini azaltmak için genellikle yerleşik güvenlik özelliklerini, en iyi uygulamaları ve mimari modelleri içerirler.

Siber Güvenlik Açısından No-Code ve Az Kodlu Platformların Avantajları

Güvenli uygulamalar geliştirmek için no-code ve low-code platformlar kullanmanın birkaç önemli avantajı vardır:

- Yerleşik Güvenlik Özellikleri: No-code ve low-code platformlar genellikle veri şifreleme, kullanıcı kimlik doğrulaması ve erişim kontrolü gibi kullanıma hazır güvenlik özellikleri sağlar. Bu, kuruluşların tüm uygulama portföylerinde en iyi güvenlik uygulamalarını kolayca hayata geçirmesine olanak tanır.

- Daha Hızlı Geliştirme Döngüleri: Gereken manuel kodlama miktarını önemli ölçüde azaltarak, no-code ve low-code platformlar daha hızlı geliştirme döngülerine olanak tanır. Bu, pazara çıkış süresini hızlandırır ve yazılım güncellemelerinin daha sık yapılmasına olanak tanıyarak güvenlik açıklarının giderilmesini ve uygulamaların güncel kalmasını kolaylaştırır.

- Daha Az İnsan Hatası: Manuel kodlama, insan hatasına açık olabilir ve uygulamada potansiyel güvenlik açıklarına neden olabilir. no-code ve low-code araçlarla, bu hata fırsatlarının çoğu ortadan kaldırılarak daha güvenli uygulamalar elde edilir.

- En İyi Güvenlik Uygulamalarına Vurgu: No-code ve low-code platformlar, güvenlik göz önünde bulundurularak tasarlanır ve genellikle platformun kendi içinde endüstri standardındaki en iyi güvenlik uygulamalarını ve mimari kalıpları kapsar. Bu, geliştirilmekte olan uygulamaların varsayılan olarak güvenli olmasını sağlamaya yardımcı olur.

- Teknik Olmayan Kullanıcıların Erişimine Açık: No-code ve low-code platformlar, iş analistleri ve konu uzmanları gibi teknik olmayan kullanıcıların geliştirme sürecine katkıda bulunmalarına olanak tanır. Bu, kuruluş genelinde güvenliğe duyarlı bir zihniyetin yerleşmesine yardımcı olabilir ve güvenlik konularında işlevler arası işbirliğini teşvik edebilir.

AppMaster: Güvenlik Odaklı, No-Code Bir Platform

AppMaster, geliştiricilerin ve geliştirici olmayanların görsel olarak arka uç, web ve mobil uygulamalar oluşturmasına olanak tanıyan güçlü no-code bir platformdur. Güvenliğe odaklanan AppMaster, platform kullanılarak oluşturulan uygulamaların siber güvenliğini sağlamaya yardımcı olan çeşitli temel özellikler sağlar:

- Görsel Veri Modelleme: AppMaster kullanıcıların görsel olarak veri modelleri (veritabanı şeması) oluşturmasına olanak tanır, veri güvenliği en iyi uygulamalarının uygulanmasına ve manuel kodlamayla ilişkili potansiyel güvenlik açıklarının azaltılmasına yardımcı olur.

- İş Mantığı Tasarımı: AppMaster, görsel İş Süreci (BP) Tasarımcısı ile kullanıcıların uygulamaları için iş mantığını tanımlamasına ve uygulamasına olanak tanıyarak güvenlik önlemlerinin tüm sistem boyunca tutarlı bir şekilde uygulanmasını sağlar.

- REST API ve Websocket Güvenli Uç Noktaları: AppMaster uygulamalar için güvenli REST API ve WSS endpoints oluşturarak uygulamalar ve arka uç sistemleri arasında güvenli iletişimi kolaylaştırır.

- Ölçeklenebilir ve Yüksek Performanslı Uygulamalar: AppMaster tarafından oluşturulan uygulamalar derlenmiş ve durum bilgisiz olduğundan, kurumsal ve yüksek yüklü kullanım durumlarını destekleyen yüksek düzeyde ölçeklenebilir ve performans açısından verimli çözümler ortaya çıkar.

- Teknik Borcun Ortadan Kaldırılması: AppMaster, gereksinimler her değiştirildiğinde uygulamaları sıfırdan yeniden oluşturduğundan, teknik borç neredeyse tamamen ortadan kaldırılarak zaman içinde yüksek düzeyde uygulama güvenliğinin korunmasına yardımcı olur.

Kuruluşlar, sektör lideri güvenlik özelliklerinden ve en iyi uygulamalardan yararlanarak AppMaster gibi no-code bir platform kullanarak güvenli uygulamaları daha verimli bir şekilde oluşturabilir. Sonuç olarak sürekli iyileştirmeye daha fazla zaman ve kaynak ayırabilirler, siber güvenlik duruşlarını daha da güçlendirebilirler ve en değerli dijital varlıklarını koruyabilirler.

SSS

Yazılım mimarisi, bir sistemdeki çeşitli bileşenlerin yapısını, ilişkilerini ve etkileşimlerini tanımlamada çok önemli bir rol oynar. Veri koruma, erişim kontrolü ve kullanıcı kimlik doğrulaması gibi temel güvenlik sorunlarını ele alarak siber güvenliği doğrudan etkiler.

Güvenli kodlama uygulamaları, geliştiricilerin güvenlik açıklarına daha az eğilimli kodlar yazmasına yardımcı olarak saldırganların istismar etmesini zorlaştırır. Faydaları arasında veri ihlali riskinin azalması, yasal yükümlülükler ve itibar kaybının yanı sıra kullanıcı güveninin artması ve endüstri standartlarına uyum yer alır.

Güvenliği artırmaya yönelik yaygın mimari modeller arasında Derinlemesine Savunma, En Az Ayrıcalık İlkesi, Endişelerin Ayrılması ve Tasarım Yoluyla Güvenlik yer alır. Bu modeller verilerin korunmasına, erişim kontrolünün uygulanmasına ve bir uygulamanın saldırı yüzeyinin en aza indirilmesine yardımcı olur.

İzleme ve günlük kaydı, kuruluşların güvenlik tehditlerini gerçek zamanlı olarak tespit etmesine, sistem davranışını analiz etmesine ve olası ihlallere hızlı bir şekilde yanıt vermesine olanak tanır. Güvenlik açıklarını belirlemek, kullanıcı eylemlerini izlemek ve bir saldırının etkisini anlamak için gerekli bilgileri sağlarlar.

Güvenlik araçlarının geliştirme yaşam döngüsüne entegre edilmesi, güvenliğin projenin başından itibaren dikkate alınmasını sağlar. Potansiyel güvenlik açıklarının erkenden tespit edilmesine ve ele alınmasına yardımcı olur, maliyetli güvenlik ihlalleri riskini azaltır ve sürekli güvenlik iyileştirme kültürünü teşvik eder.

AppMaster gibi No-code ve low-code platformlar, genellikle yerleşik güvenlik özellikleri, en iyi uygulamalar ve mimari modelleriyle birlikte geldiğinden geliştiricilerin güvenli uygulamaları daha hızlı ve daha uygun maliyetle oluşturmasına olanak tanır. İnsan hatasını azaltmaya ve manuel kodlamayla ilişkili olası güvenlik açıklarını ortadan kaldırmaya yardımcı olabilirler.