Jak architektura oprogramowania wpływa na cyberbezpieczeństwo

Najlepsze praktyki, wzorce i strategie zwiększające cyberbezpieczeństwo w Twoim oprogramowaniu.

Znaczenie architektury oprogramowania w cyberbezpieczeństwie

Architektura oprogramowania jest niezbędna do projektowania, opracowywania i wdrażania systemów i aplikacji komputerowych. Zapewnia plan definiowania struktury, relacji i interakcji różnych komponentów w systemie. Jeśli chodzi o cyberbezpieczeństwo, architektura oprogramowania odgrywa kluczową rolę w zapobieganiu naruszeniom bezpieczeństwa, ochronie wrażliwych danych oraz zapewnianiu stabilności i integralności aplikacji.

Jednym z głównych celów dobrej architektury oprogramowania jest stworzenie solidnych podstaw bezpieczeństwa systemu. Przyjmując proaktywne podejście do rozwiązywania problemów związanych z bezpieczeństwem na początkowej fazie projektowania i programowania, organizacje mogą zminimalizować ryzyko wystąpienia luk w zabezpieczeniach, które potencjalni atakujący mogą wykorzystać.

Co więcej, dobrze zorganizowana architektura ułatwia wdrażanie środków bezpieczeństwa oraz ułatwia monitorowanie i zabezpieczanie komponentów systemu przed przyszłymi zagrożeniami. Nieodpowiednia architektura oprogramowania może prowadzić do poważnych konsekwencji, takich jak naruszenia bezpieczeństwa danych, przestoje systemu, a nawet zobowiązania prawne.

Dlatego programiści i architekci muszą priorytetowo traktować bezpieczeństwo podczas projektowania i tworzenia aplikacji. Włączając środki bezpieczeństwa od samego początku i stosując się do najlepszych praktyk, organizacje mogą znacznie zmniejszyć prawdopodobieństwo incydentów związanych z bezpieczeństwem i chronić swoje cenne aktywa w coraz bardziej zagrożonym cyberprzestrzenią.

Zrozumienie warstw i ich konsekwencji dla bezpieczeństwa

Nowoczesne aplikacje mogą być złożone i często zbudowane na wielu warstwach. Każda warstwa odgrywa określoną rolę w działaniu systemu, a zrozumienie konsekwencji tych warstw w bezpieczeństwie jest niezbędne do ochrony aplikacji. Przyjrzyjmy się niektórym typowym warstwom architektur oprogramowania i związanym z nimi wyzwaniom związanym z bezpieczeństwem.

- Warstwa prezentacji: Jest to warstwa aplikacji skierowana do użytkownika, odpowiedzialna za wyświetlanie informacji i ułatwianie interakcji użytkownika. Wyzwania związane z bezpieczeństwem na tej warstwie obejmują skrypty między witrynami (XSS), przejmowanie kliknięć i niepewną obsługę danych wprowadzanych przez użytkownika. Aby zabezpieczyć warstwę prezentacji, należy wdrożyć odpowiednią walidację danych wejściowych, kodowanie wyjściowe oraz zastosować bezpieczne mechanizmy do obsługi plików cookie i danych sesyjnych.

- Warstwa aplikacji: kluczowa warstwa zawierająca logikę biznesową i przetwarzająca żądania użytkowników. Typowe zagrożenia bezpieczeństwa w tej warstwie obejmują błędy w uwierzytelnianiu i autoryzacji, niepewną kontrolę dostępu i luki w logice biznesowej. Aby zabezpieczyć warstwę aplikacji, należy przestrzegać praktyk bezpiecznego kodowania, wdrożyć silne mechanizmy uwierzytelniania i przestrzegać zasady najmniejszych uprawnień.

- Warstwa dostępu do danych: ta warstwa koncentruje się na przechowywaniu i odzyskiwaniu danych, często wchodząc w interakcję z bazami danych i innymi systemami przechowywania. Wyzwania związane z bezpieczeństwem w warstwie dostępu do danych obejmują wstrzykiwanie SQL , wycieki danych i nieautoryzowany dostęp do poufnych informacji. Aby chronić tę warstwę, używaj zapytań parametrycznych, szyfrowania danych i stosuj ścisłą kontrolę dostępu.

- Warstwa sieciowa: Warstwa odpowiedzialna za ułatwianie komunikacji pomiędzy różnymi systemami lub komponentami aplikacji rozproszonej. Typowe wyzwania związane z bezpieczeństwem obejmują ataki typu man-in-the-middle, odmowę usługi (DoS) i niewystarczające zabezpieczenia warstwy transportowej. Aby zabezpieczyć warstwę sieciową, korzystaj z szyfrowanych kanałów komunikacji, dbaj o odpowiednie uwierzytelnianie i autoryzację oraz wdrażaj zapory ogniowe i systemy wykrywania włamań.

Rozumiejąc wpływ każdej warstwy na bezpieczeństwo, architekci i programiści mogą przyjąć określone strategie eliminowania luk w zabezpieczeniach i ochrony swoich aplikacji przed szeroką gamą wektorów ataków.

Bezpieczne praktyki kodowania dla lepszego cyberbezpieczeństwa

Bezpieczne praktyki kodowania są niezbędne do tworzenia bezpiecznych i niezawodnych aplikacji, które będą odporne na potencjalnych atakujących. Oto kilka podstawowych praktyk bezpiecznego kodowania, które programiści powinni stosować, aby poprawić bezpieczeństwo aplikacji:

- Sprawdź i oczyść dane wejściowe użytkownika: Dane wejściowe użytkownika mogą być głównym źródłem luk w zabezpieczeniach, jeśli są niewłaściwie obsługiwane. Błędy w wprowadzaniu danych mogą prowadzić do iniekcji SQL, XSS lub innych typów ataków. Deweloperzy muszą rygorystycznie weryfikować i oczyszczać dane wejściowe użytkownika, aby wyeliminować potencjalne zagrożenia, zanim aplikacja przetworzy dane wejściowe.

- Używaj zapytań sparametryzowanych: Ataki polegające na wstrzykiwaniu kodu SQL są powszechne i mogą prowadzić do nieautoryzowanego dostępu do danych lub manipulacji. Korzystanie z zapytań sparametryzowanych może pomóc w ograniczeniu ryzyka wstrzyknięcia SQL poprzez prawidłowe oddzielenie danych wejściowych użytkownika od poleceń SQL, zapobiegając wstrzyknięciu złośliwego kodu przez osoby atakujące.

- Zaimplementuj silne uwierzytelnianie i autoryzację: odpowiednie mechanizmy uwierzytelniania i autoryzacji zapewniają, że tylko uprawnieni użytkownicy uzyskują dostęp do zasobów aplikacji. Wdrażaj uwierzytelnianie wieloskładnikowe (MFA), stosuj zasady silnych haseł i postępuj zgodnie z zasadą najmniejszych uprawnień, aby zminimalizować ryzyko nieautoryzowanego dostępu.

- Używaj protokołów szyfrowania i bezpiecznej komunikacji: szyfrowanie danych chroni wrażliwe dane w spoczynku i podczas przesyłania. Korzystaj z bezpiecznych protokołów komunikacyjnych, takich jak HTTPS i TLS, i szyfruj wrażliwe dane przechowywane w bazach danych lub innych systemach przechowywania.

- Aktualizuj biblioteki i zależności innych firm: nieaktualne lub podatne na ataki biblioteki innych firm mogą narazić Twoją aplikację na zagrożenia bezpieczeństwa. Regularnie aktualizuj swoje zależności i rygorystycznie testuj je pod kątem potencjalnych luk w zabezpieczeniach.

- Wykonuj regularne testy bezpieczeństwa: Regularne działania związane z testowaniem bezpieczeństwa, takie jak analiza statyczna, analiza dynamiczna i testy penetracyjne, mogą pomóc w wykryciu i wyeliminowaniu luk w zabezpieczeniach, zanim osoby atakujące będą mogły je wykorzystać.

Przyjęcie praktyk bezpiecznego kodowania jest kluczowym aspektem zapewnienia bezpieczeństwa aplikacji. Postępując zgodnie z ustalonymi najlepszymi praktykami branżowymi i stale ulepszając swoje procesy rozwojowe , organizacje mogą tworzyć bezpieczniejsze aplikacje i zmniejszać ryzyko incydentów związanych z cyberbezpieczeństwem.

Wzorce architektoniczne zwiększające bezpieczeństwo

Architektura oprogramowania ma kluczowe znaczenie dla ustanowienia i utrzymania bezpieczeństwa systemu. Programiści mogą tworzyć bezpieczne aplikacje już na etapie projektowania, stosując efektywne wzorce architektoniczne, redukując w ten sposób luki w zabezpieczeniach i potencjalne wektory ataków. W tej sekcji przyjrzymy się niektórym typowym wzorcom architektonicznym, które pomagają zwiększyć bezpieczeństwo systemów oprogramowania.

Obrona w głębi

Ochrona w głębi to podejście, które nakłada wiele mechanizmów bezpieczeństwa w celu ochrony systemu. Opiera się na zasadzie, że jeśli jeden mechanizm bezpieczeństwa zawiedzie, inne nadal zapewniają ochronę. Ochronę w głąb można zastosować na różnych poziomach, takich jak sieć, host, aplikacja i dane. Połączenie wielu barier bezpieczeństwa sprawia, że atakującym trudniej jest wykorzystać luki w zabezpieczeniach i przedostać się do systemu. Wdrożenie obrony w głąb może obejmować różne praktyki, takie jak:

- Korzystanie z zapór sieciowych i systemów wykrywania włamań (IDS) w celu ochrony sieci

- Stosowanie silnych mechanizmów uwierzytelniania i kontroli dostępu

- Zabezpieczanie kanałów komunikacyjnych za pomocą szyfrowania

- Stosowanie praktyk bezpiecznego kodowania i rygorystyczne testy w celu wyeliminowania luk w oprogramowaniu

- Ochrona wrażliwych danych za pomocą szyfrowania i bezpiecznych rozwiązań do przechowywania

Zasada najmniejszego przywileju

Zasada najmniejszych uprawnień stanowi, że użytkownik, proces lub system powinien mieć jedynie minimalne uprawnienia niezbędne do wykonywania swoich zadań. Takie podejście minimalizuje potencjalne szkody spowodowane przez przejęte konta lub luki w oprogramowaniu, ponieważ osoby atakujące mają ograniczone uprawnienia do wykorzystania dźwigni. Aby wdrożyć zasadę najmniejszych uprawnień, programiści powinni:

- Przypisz uprawnienia w oparciu o role, przy czym każda rola ma najmniejsze niezbędne uprawnienia

- Ogranicz użycie kont administracyjnych do określonych zadań wymagających podwyższonych uprawnień

- Regularnie przeglądaj i aktualizuj uprawnienia, aby upewnić się, że są one zgodne z wymaganiami stanowiska

- Wprowadź ścisłą kontrolę nad udostępnionymi zasobami, takimi jak systemy plików, bazy danych i połączenia sieciowe

Oddzielenie obaw

Rozdzielenie problemów to zasada projektowania zalecająca podzielenie systemu na odrębne komponenty o określonych obowiązkach. Takie podejście pomaga zminimalizować wpływ luk w zabezpieczeniach poprzez izolowanie i powstrzymywanie potencjalnych naruszeń w obrębie poszczególnych komponentów. Dzięki separacji problemów programiści mogą:

- Twórz izolowane środowiska wykonawcze, aby zapobiec nieautoryzowanemu dostępowi lub manipulacji komponentami systemu

- Popraw łatwość konserwacji i zmniejsz prawdopodobieństwo wystąpienia luk poprzez zmniejszenie współzależności komponentów

- Ułatw egzekwowanie zasad bezpieczeństwa na poziomie komponentu, co może uprościć kontrolę dostępu i inspekcję

- Zwiększ odporność systemu, zapobiegając rozprzestrzenianiu się awarii lub uszkodzonych komponentów w całym systemie

Bezpieczne z założenia

Secure by Design to podejście, które ma na celu wbudowanie zabezpieczeń w architekturę oprogramowania od podstaw. Zamiast traktować bezpieczeństwo jako funkcję dodatkową lub dodatkową, Secure by Design zapewnia, że bezpieczeństwo jest integralną częścią procesu programowania. Aby wdrożyć Secure by Design, organizacje mogą:

- Opracuj dogłębną wiedzę na temat potencjalnych zagrożeń i ryzyka oraz uwzględnij wymagania bezpieczeństwa w procesie rozwoju

- Zaangażuj ekspertów ds. bezpieczeństwa na wczesnym etapie cyklu rozwojowego, aby ocenić i udoskonalić architekturę oprogramowania

- Przeprowadzaj ciągłe przeglądy i oceny bezpieczeństwa w całym procesie programowania

- Wdrażaj praktyki bezpiecznego kodowania, automatyczne testy i skanowanie luk w zabezpieczeniach, aby aktywnie identyfikować i naprawiać luki w zabezpieczeniach

Strategie monitorowania i rejestrowania dla bezpieczeństwa

Skuteczne strategie monitorowania i rejestrowania są niezbędne do utrzymania i poprawy bezpieczeństwa aplikacji. Zbierając i analizując dane o zachowaniu aplikacji, programiści mogą wykrywać potencjalne zagrożenia bezpieczeństwa i skuteczniej reagować na incydenty.

Wykrywanie zagrożeń w czasie rzeczywistym

Monitorowanie aplikacji w czasie rzeczywistym pozwala na natychmiastowe wykrycie anomalii bezpieczeństwa. Dzięki ciągłemu śledzeniu aktywności użytkowników, wydajności systemu i ruchu sieciowego organizacje mogą identyfikować potencjalne zagrożenia i podejmować działania, zanim przerodzą się w poważniejsze incydenty.

Analiza zachowania systemu

Analiza zachowania systemu ma kluczowe znaczenie w zrozumieniu wzorców normalnych i nietypowych działań. Organizacje mogą identyfikować trendy i wykrywać odchylenia, które mogą wskazywać na naruszenie lub podatność bezpieczeństwa, zbierając dane z różnych źródeł, takich jak pliki dziennika i wskaźniki wydajności.

Reakcja na incydenty i naprawa

W przypadku wykrycia zagrożenia bezpieczeństwa posiadanie dobrze zdefiniowanego planu reagowania na incydenty pomaga organizacjom szybko reagować, aby ograniczyć zagrożenie i zaradzić mu. Dane z monitorowania i rejestrowania mogą być nieocenione podczas reagowania na incydenty, ponieważ dostarczają ważnych informacji o ataku, potencjalnych lukach w zabezpieczeniach i wszelkich zmianach wprowadzonych w systemach, których dotyczy problem.

Audyt i zgodność

W wielu branżach przestrzeganie standardów bezpieczeństwa i wymogów zgodności jest niezbędne. Monitorowanie i rejestrowanie umożliwiają organizacjom śledzenie przestrzegania tych standardów i dostarczanie dowodów zgodności podczas audytów. Może to również pomóc w zidentyfikowaniu obszarów wymagających ulepszeń i wspierać kulturę ciągłego doskonalenia bezpieczeństwa.

Integracja narzędzi bezpieczeństwa z cyklem rozwoju

Aby zbudować i utrzymać bezpieczne systemy oprogramowania, niezbędna jest integracja narzędzi i procesów bezpieczeństwa na każdym etapie rozwoju . W ten sposób organizacje mogą proaktywnie identyfikować i eliminować potencjalne luki w zabezpieczeniach, zmniejszać ryzyko kosztownych naruszeń bezpieczeństwa i zapewniać ciągłą poprawę bezpieczeństwa.

Statyczne i dynamiczne testy bezpieczeństwa

Statyczne testowanie bezpieczeństwa aplikacji (SAST) i dynamiczne testowanie bezpieczeństwa aplikacji (DAST) są niezbędne do identyfikacji potencjalnych luk w kodzie źródłowym i podczas działania. Integracja tych narzędzi do testowania bezpieczeństwa na wczesnym etapie projektowania może pomóc programistom wyeliminować luki w zabezpieczeniach przed wdrożeniem oprogramowania.

Skanowanie zależności i luk w zabezpieczeniach

Nowoczesne aplikacje często opierają się na bibliotekach, frameworkach i komponentach innych firm. Aby zminimalizować ryzyko związane z tymi zależnościami, programiści powinni używać narzędzi skanujących i oceniających zależności pod kątem znanych luk. Integracja narzędzi do skanowania zależności i luk w zabezpieczeniach umożliwia organizacjom śledzenie na bieżąco luk w zabezpieczeniach oraz stosowanie niezbędnych poprawek i aktualizacji.

Ciągła integracja i ciągłe dostarczanie (CI/CD)

Zautomatyzowane potoki CI/CD mogą pomóc organizacjom w utrzymaniu wysokiego poziomu bezpieczeństwa poprzez włączenie kontroli i testów bezpieczeństwa w całym procesie wdrażania. Potoki CI/CD można skonfigurować tak, aby kończyły się niepowodzeniem w przypadku wykrycia luk w zabezpieczeniach, co umożliwia programistom naprawianie problemów, zanim trafią one do środowiska produkcyjnego.

Zarządzanie informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM)

Narzędzia SIEM zbierają, korelują i analizują dane dzienników z różnych źródeł w celu wykrywania incydentów bezpieczeństwa i reagowania na nie. Integracja rozwiązań SIEM z cyklem rozwoju może pomóc organizacjom uzyskać kompleksowy wgląd w stan bezpieczeństwa i usprawnić proces reagowania na incydenty.

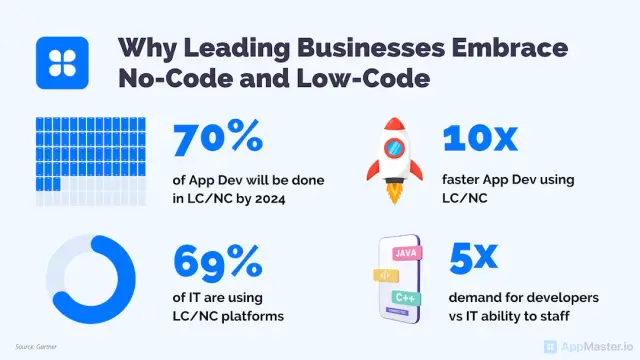

Jednym ze sposobów zapewnienia, że aplikacje są budowane z myślą o bezpieczeństwie, jest wykorzystanie platform bezkodowych i platform o małej zawartości kodu, takich jak AppMaster . Platformy te mają wbudowane najlepsze praktyki, funkcje i wzorce architektury dotyczące bezpieczeństwa, które pomagają programistom szybciej i taniej tworzyć bezpieczne aplikacje. Co więcej, ograniczając ręczne kodowanie, platformy te mogą pomóc w wyeliminowaniu potencjalnych luk w zabezpieczeniach związanych z błędami ludzkimi.

Korzystanie z platform No-Code i niskokodowych w przypadku bezpiecznych aplikacji

Wraz ze wzrostem zapotrzebowania na bezpieczne aplikacje, platformy bez kodu i low-code stały się realnymi rozwiązaniami usprawniającymi proces programowania, przy jednoczesnym silnym skupieniu się na bezpieczeństwie. Platformy te umożliwiają programistom i użytkownikom nietechnicznym szybkie i ekonomiczne tworzenie aplikacji, bez konieczności posiadania rozległych umiejętności kodowania. Co więcej, często zawierają wbudowane funkcje bezpieczeństwa, najlepsze praktyki i wzorce architektoniczne, aby zminimalizować potencjalne luki w zabezpieczeniach i zmniejszyć ryzyko naruszeń cyberbezpieczeństwa.

Zalety platform No-Code i niskokodowych dla cyberbezpieczeństwa

Korzystanie z platform no-code i platform low-code do tworzenia bezpiecznych aplikacji ma kilka kluczowych zalet:

- Wbudowane funkcje bezpieczeństwa: Platformy No-code i low-code często zapewniają gotowe funkcje bezpieczeństwa, takie jak szyfrowanie danych, uwierzytelnianie użytkowników i kontrola dostępu. Umożliwia to organizacjom łatwe egzekwowanie najlepszych praktyk w zakresie bezpieczeństwa w całym portfolio aplikacji.

- Szybsze cykle programowania: Dzięki znacznemu zmniejszeniu ilości wymaganego ręcznego kodowania platformy no-code i low-code umożliwiają szybsze cykle programowania. Skraca to czas wprowadzenia produktu na rynek i pozwala na częstsze aktualizacje oprogramowania, ułatwiając usuwanie luk w zabezpieczeniach i utrzymywanie aktualnych aplikacji.

- Mniejsza liczba błędów ludzkich: Ręczne kodowanie może być podatne na błędy ludzkie, wprowadzając potencjalne luki w aplikacji. Dzięki narzędziom no-code i low-code wiele z tych możliwości wystąpienia błędów jest eliminowanych, co skutkuje bezpieczniejszymi aplikacjami.

- Nacisk na najlepsze praktyki w zakresie bezpieczeństwa: Platformy No-code i low-code są projektowane z myślą o bezpieczeństwie, często obejmując najlepsze praktyki bezpieczeństwa i wzorce architektoniczne będące standardami branżowymi w samej platformie. Pomaga to zapewnić, że tworzone aplikacje są domyślnie bezpieczne.

- Dostępne dla użytkowników nietechnicznych: Platformy No-code i low-code umożliwiają użytkownikom nietechnicznym, takim jak analitycy biznesowi i eksperci merytoryczni, wniesienie wkładu w proces rozwoju. Może to pomóc w zaszczepieniu w całej organizacji nastawienia świadomego bezpieczeństwa i zachęcić do współpracy międzyfunkcyjnej w kwestiach bezpieczeństwa.

AppMaster: platforma No-Code, skupiająca się na bezpieczeństwie

AppMaster to potężna platforma no-code umożliwiająca programistom i osobom niebędącym programistami wizualne tworzenie aplikacji zaplecza, aplikacji internetowych i mobilnych. Koncentrując się na bezpieczeństwie, AppMaster zapewnia kilka kluczowych funkcji, które pomagają zapewnić cyberbezpieczeństwo aplikacji zbudowanych przy użyciu platformy:

- Wizualne modelowanie danych: AppMaster umożliwia użytkownikom wizualne tworzenie modeli danych (schematu bazy danych), pomagając w egzekwowaniu najlepszych praktyk w zakresie bezpieczeństwa danych i ograniczaniu potencjalnych luk w zabezpieczeniach związanych z ręcznym kodowaniem.

- Projekt logiki biznesowej: Dzięki wizualnemu projektantowi procesów biznesowych (BP) AppMaster umożliwia użytkownikom definiowanie i wdrażanie logiki biznesowej dla ich aplikacji, zapewniając spójne egzekwowanie środków bezpieczeństwa w całym systemie.

- REST API i Websocket Secure Endpoints: AppMaster generuje bezpieczne endpoints REST API i WSS dla aplikacji, ułatwiając bezpieczną komunikację pomiędzy aplikacjami i systemami zaplecza.

- Skalowalne i wydajne aplikacje: aplikacje generowane przez AppMaster są kompilowane i bezstanowe, co skutkuje wysoce skalowalnymi i wydajnymi rozwiązaniami, które obsługują przypadki użycia w przedsiębiorstwach i przy dużym obciążeniu.

- Eliminacja długu technicznego: Ponieważ AppMaster regeneruje aplikacje od zera za każdym razem, gdy zmieniają się wymagania, dług techniczny jest praktycznie eliminowany, pomagając w utrzymaniu wysokiego poziomu bezpieczeństwa aplikacji w miarę upływu czasu.

Organizacje mogą efektywniej tworzyć bezpieczne aplikacje, korzystając z platformy no-code, takiej jak AppMaster, korzystając z wiodących w branży funkcji zabezpieczeń i najlepszych praktyk. Dzięki temu mogą poświęcić więcej czasu i zasobów na ciągłe doskonalenie, dalsze wzmacnianie swojego poziomu cyberbezpieczeństwa i ochronę swoich najcenniejszych zasobów cyfrowych.

FAQ

Architektura oprogramowania odgrywa kluczową rolę w definiowaniu struktury, relacji i interakcji różnych komponentów systemu. Wpływa bezpośrednio na cyberbezpieczeństwo, zajmując się podstawowymi kwestiami bezpieczeństwa, takimi jak ochrona danych, kontrola dostępu i uwierzytelnianie użytkowników.

Bezpieczne praktyki kodowania pomagają programistom pisać kod, który jest mniej podatny na luki w zabezpieczeniach, co utrudnia atakującym wykorzystanie. Korzyści obejmują zmniejszone ryzyko naruszeń danych, odpowiedzialności prawnej i utraty reputacji, a także większe zaufanie użytkowników i zgodność ze standardami branżowymi.

Typowe wzorce architektoniczne zwiększające bezpieczeństwo obejmują głęboką obronę, zasadę najmniejszych uprawnień, rozdzielenie obaw i bezpieczeństwo z założenia. Wzorce te pomagają chronić dane, wymuszać kontrolę dostępu i minimalizować powierzchnię ataku aplikacji.

Monitorowanie i rejestrowanie umożliwiają organizacjom wykrywanie zagrożeń bezpieczeństwa w czasie rzeczywistym, analizowanie zachowania systemu i szybkie reagowanie na potencjalne naruszenia. Dostarczają informacji niezbędnych do identyfikacji luk, śledzenia działań użytkownika i zrozumienia skutków ataku.

Integracja narzędzi bezpieczeństwa z cyklem rozwoju oprogramowania gwarantuje, że bezpieczeństwo będzie brane pod uwagę od początku projektu. Pomaga wcześnie identyfikować i eliminować potencjalne luki, zmniejszając ryzyko kosztownych naruszeń bezpieczeństwa i promując kulturę ciągłego doskonalenia bezpieczeństwa.

Platformy No-code i low-code, takie jak AppMaster, umożliwiają programistom szybsze i tańsze tworzenie bezpiecznych aplikacji, ponieważ często mają wbudowane funkcje zabezpieczeń, najlepsze praktyki i wzorce architektury. Mogą pomóc w ograniczeniu błędów ludzkich i wyeliminowaniu potencjalnych luk w zabezpieczeniach związanych z ręcznym kodowaniem.