สถาปัตยกรรมซอฟต์แวร์ส่งผลต่อความปลอดภัยทางไซเบอร์อย่างไร

แนวทางปฏิบัติที่ดีที่สุด รูปแบบ และกลยุทธ์ในการปรับปรุงความปลอดภัยทางไซเบอร์ในซอฟต์แวร์ของคุณ

ความสำคัญของสถาปัตยกรรมซอฟต์แวร์ในการรักษาความปลอดภัยทางไซเบอร์

สถาปัตยกรรมซอฟต์แวร์มีความสำคัญต่อการออกแบบ พัฒนา และใช้งานระบบคอมพิวเตอร์และแอพพลิเคชั่น โดยให้พิมพ์เขียวสำหรับการกำหนดโครงสร้าง ความสัมพันธ์ และการโต้ตอบของส่วนประกอบต่างๆ ภายในระบบ ในแง่ของความปลอดภัยทางไซเบอร์ สถาปัตยกรรมซอฟต์แวร์มีบทบาทสำคัญในการป้องกันการละเมิดความปลอดภัย ปกป้องข้อมูลที่ละเอียดอ่อน และรับประกันความเสถียรและความสมบูรณ์ของแอปพลิเคชัน

วัตถุประสงค์หลักประการหนึ่งของสถาปัตยกรรมซอฟต์แวร์ที่ดีคือการสร้างรากฐานที่มั่นคงสำหรับความปลอดภัยของระบบ ด้วยการใช้แนวทางเชิงรุกเพื่อจัดการกับข้อกังวลด้านความปลอดภัยในระหว่างขั้นตอนการออกแบบและการพัฒนาเบื้องต้น องค์กรสามารถลดความเสี่ยงของช่องโหว่ที่ผู้โจมตีสามารถใช้ประโยชน์ได้

นอกจากนี้ สถาปัตยกรรมที่มีโครงสร้างที่ดียังอำนวยความสะดวกในการดำเนินการตามมาตรการตอบโต้การรักษาความปลอดภัย และทำให้การตรวจสอบและปกป้องส่วนประกอบของระบบง่ายขึ้นจากภัยคุกคามในอนาคต สถาปัตยกรรมซอฟต์แวร์ที่ไม่เพียงพออาจนำไปสู่ผลลัพธ์ที่ร้ายแรง เช่น การละเมิดข้อมูล การหยุดทำงานของระบบ หรือแม้แต่ความรับผิดทางกฎหมาย

ดังนั้นนักพัฒนาและสถาปนิกจึงต้องจัดลำดับความสำคัญด้านความปลอดภัยเมื่อออกแบบและสร้างแอปพลิเคชัน ด้วยการรวมมาตรการรักษาความปลอดภัยตั้งแต่เริ่มแรกและปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุด องค์กรต่างๆ จึงสามารถลดโอกาสที่จะเกิดเหตุการณ์ด้านความปลอดภัยได้อย่างมาก และปกป้องทรัพย์สินอันมีค่าของตนในโลกที่ถูกคุกคามทางไซเบอร์มากขึ้นเรื่อยๆ

ทำความเข้าใจเลเยอร์และผลกระทบด้านความปลอดภัย

แอปพลิเคชันซอฟต์แวร์สมัยใหม่อาจซับซ้อนและมักสร้างขึ้นบนหลายเลเยอร์ แต่ละเลเยอร์มีบทบาทเฉพาะในการทำงานของระบบ และการทำความเข้าใจผลกระทบด้านความปลอดภัยของเลเยอร์เหล่านี้ถือเป็นสิ่งสำคัญในการปกป้องแอปพลิเคชันของคุณ เรามาตรวจสอบเลเยอร์ทั่วไปในสถาปัตยกรรมซอฟต์แวร์และปัญหาด้านความปลอดภัยที่เกี่ยวข้องกัน

- ชั้นการนำเสนอ: นี่คือเลเยอร์ที่ผู้ใช้ต้องเผชิญในแอปพลิเคชันของคุณ ซึ่งรับผิดชอบในการแสดงข้อมูลและอำนวยความสะดวกในการโต้ตอบของผู้ใช้ ความท้าทายด้านความปลอดภัยในเลเยอร์นี้ ได้แก่ การเขียนสคริปต์ข้ามไซต์ (XSS) การคลิกแจ็ค และการจัดการอินพุตของผู้ใช้ที่ไม่ปลอดภัย เพื่อรักษาความปลอดภัยให้กับเลเยอร์การนำเสนอ ให้ใช้การตรวจสอบอินพุต การเข้ารหัสเอาต์พุต และใช้กลไกที่ปลอดภัยในการจัดการคุกกี้และข้อมูลเซสชัน

- Application Layer: ชั้นสำคัญที่มีตรรกะทางธุรกิจและประมวลผลคำขอของผู้ใช้ ความเสี่ยงด้านความปลอดภัยทั่วไปในชั้นนี้ ได้แก่ ข้อบกพร่องในการรับรองความถูกต้องและการอนุญาต การควบคุมการเข้าถึงที่ไม่ปลอดภัย และช่องโหว่ด้านตรรกะทางธุรกิจ เพื่อรักษาความปลอดภัยให้กับเลเยอร์แอปพลิเคชัน ให้ปฏิบัติตามหลักปฏิบัติในการเขียนโค้ดที่ปลอดภัย ใช้กลไกการตรวจสอบสิทธิ์ที่เข้มงวด และปฏิบัติตามหลักการของสิทธิ์ขั้นต่ำสุด

- Data Access Layer: เลเยอร์นี้มุ่งเน้นไปที่การจัดเก็บและการเรียกค้นข้อมูล ซึ่งมักจะโต้ตอบกับฐานข้อมูลและระบบจัดเก็บข้อมูลอื่น ๆ ความท้าทายด้านความปลอดภัยในชั้นการเข้าถึงข้อมูล ได้แก่ การแทรก SQL ข้อมูลรั่วไหล และการเข้าถึงข้อมูลที่ละเอียดอ่อนโดยไม่ได้รับอนุญาต เพื่อปกป้องเลเยอร์นี้ ให้ใช้การสืบค้นแบบกำหนดพารามิเตอร์ การเข้ารหัสข้อมูล และใช้การควบคุมการเข้าถึงที่เข้มงวด

- Networking Layer: เลเยอร์ที่รับผิดชอบในการอำนวยความสะดวกในการสื่อสารระหว่างระบบหรือส่วนประกอบต่างๆ ในแอปพลิเคชันแบบกระจาย ความท้าทายด้านความปลอดภัยทั่วไป ได้แก่ การโจมตีแบบแทรกกลาง การปฏิเสธการให้บริการ (DoS) และการรักษาความปลอดภัยในชั้นการขนส่งที่ไม่เพียงพอ เพื่อรักษาความปลอดภัยเลเยอร์เครือข่าย ให้ใช้ช่องทางการสื่อสารที่เข้ารหัส ตรวจสอบให้แน่ใจว่ามีการตรวจสอบสิทธิ์และการอนุญาตที่เหมาะสม และปรับใช้ไฟร์วอลล์และระบบตรวจจับการบุกรุก

ด้วยการทำความเข้าใจผลกระทบด้านความปลอดภัยของแต่ละเลเยอร์ สถาปนิกและนักพัฒนาจึงสามารถใช้กลยุทธ์เฉพาะเพื่อแก้ไขช่องโหว่และปกป้องแอปพลิเคชันของตนจากเวกเตอร์การโจมตีที่หลากหลาย

แนวทางปฏิบัติในการเข้ารหัสที่ปลอดภัยเพื่อความปลอดภัยทางไซเบอร์ที่ดีขึ้น

แนวทางปฏิบัติในการเขียนโค้ดที่ปลอดภัยถือเป็นสิ่งสำคัญสำหรับการสร้างแอปพลิเคชันที่ปลอดภัยและเชื่อถือได้ ซึ่งสามารถต้านทานผู้โจมตีที่อาจเกิดขึ้นได้ ต่อไปนี้คือแนวทางปฏิบัติในการเขียนโค้ดที่ปลอดภัยขั้นพื้นฐานที่นักพัฒนาควรปฏิบัติตามเพื่อปรับปรุงความปลอดภัยของแอปพลิเคชัน:

- ตรวจสอบและฆ่าเชื้ออินพุตของผู้ใช้: อินพุตของผู้ใช้อาจเป็นแหล่งที่มาหลักของช่องโหว่ด้านความปลอดภัยหากได้รับการจัดการอย่างไม่เหมาะสม ข้อผิดพลาดในการป้อนข้อมูลที่ผิดพลาดอาจนำไปสู่การแทรก SQL, XSS หรือการโจมตีประเภทอื่นๆ นักพัฒนาจะต้องตรวจสอบและฆ่าเชื้ออินพุตของผู้ใช้อย่างเข้มงวดเพื่อกำจัดภัยคุกคามที่อาจเกิดขึ้นก่อนที่แอปพลิเคชันจะประมวลผลอินพุต

- ใช้การสืบค้นแบบกำหนดพารามิเตอร์: การโจมตีแบบฉีด SQL เกิดขึ้นอย่างแพร่หลายและอาจนำไปสู่การเข้าถึงหรือการจัดการข้อมูลที่ไม่ได้รับอนุญาต การใช้การสืบค้นแบบกำหนดพารามิเตอร์สามารถช่วยลดความเสี่ยงในการแทรก SQL ได้ด้วยการแยกอินพุตของผู้ใช้ออกจากคำสั่ง SQL อย่างถูกต้อง เพื่อป้องกันไม่ให้ผู้โจมตีแทรกโค้ดที่เป็นอันตราย

- ใช้การรับรองความถูกต้องและการอนุญาตที่เข้มงวด: กลไกการตรวจสอบและการอนุญาตที่เหมาะสมทำให้มั่นใจได้ว่าเฉพาะผู้ใช้ที่ถูกต้องเท่านั้นที่เข้าถึงทรัพยากรของแอปพลิเคชันของคุณ ใช้การรับรองความถูกต้องแบบหลายปัจจัย (MFA) ใช้นโยบายรหัสผ่านที่รัดกุม และปฏิบัติตามหลักการของสิทธิ์ขั้นต่ำเพื่อลดความเสี่ยงในการเข้าถึงที่ไม่ได้รับอนุญาต

- ใช้การเข้ารหัสและโปรโตคอลการสื่อสารที่ปลอดภัย: การเข้ารหัสข้อมูลช่วยปกป้องข้อมูลที่ละเอียดอ่อนทั้งที่อยู่นิ่งและระหว่างการส่งผ่าน ใช้โปรโตคอลการสื่อสารที่ปลอดภัย เช่น HTTPS และ TLS และเข้ารหัสข้อมูลที่ละเอียดอ่อนที่จัดเก็บไว้ในฐานข้อมูลหรือระบบจัดเก็บข้อมูลอื่นๆ

- ปรับปรุงไลบรารีและการขึ้นต่อกันของบุคคลที่สามให้ทันสมัยอยู่เสมอ: ไลบรารีของบุคคลที่สามที่ล้าสมัยหรือมีช่องโหว่อาจทำให้แอปพลิเคชันของคุณเสี่ยงต่อความปลอดภัย อัปเดตการพึ่งพาของคุณเป็นประจำและทดสอบช่องโหว่ที่อาจเกิดขึ้นอย่างเข้มงวด

- ดำเนินการทดสอบความปลอดภัยเป็นประจำ: กิจกรรมการทดสอบความปลอดภัยเป็นประจำ เช่น การวิเคราะห์แบบคงที่ การวิเคราะห์แบบไดนามิก และการทดสอบการเจาะระบบ สามารถช่วยตรวจจับและแก้ไขช่องโหว่ก่อนที่ผู้โจมตีจะสามารถโจมตีช่องโหว่เหล่านั้นได้

การใช้หลักปฏิบัติในการเขียนโค้ดที่ปลอดภัยถือเป็นส่วนสำคัญในการรับรองความปลอดภัยของแอปพลิเคชัน ด้วยการปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดในอุตสาหกรรมที่กำหนดไว้และปรับปรุง กระบวนการพัฒนา อย่างต่อเนื่อง องค์กรต่างๆ จะสามารถสร้างแอปพลิเคชันที่ปลอดภัยยิ่งขึ้น และลดความเสี่ยงของเหตุการณ์ความปลอดภัยทางไซเบอร์

รูปแบบสถาปัตยกรรมเพื่อเพิ่มความปลอดภัย

สถาปัตยกรรมซอฟต์แวร์มีความสำคัญอย่างยิ่งในการสร้างและรักษาความปลอดภัยของระบบ นักพัฒนาสามารถสร้างแอปพลิเคชันที่ปลอดภัยโดยการออกแบบโดยใช้รูปแบบสถาปัตยกรรมที่มีประสิทธิภาพ ซึ่งช่วยลดช่องโหว่และเวกเตอร์การโจมตีที่อาจเกิดขึ้น ในส่วนนี้ เราจะสำรวจรูปแบบสถาปัตยกรรมทั่วไปบางอย่างที่ช่วยเพิ่มความปลอดภัยในระบบซอฟต์แวร์

การป้องกันในเชิงลึก

Defense-in-Depth เป็นแนวทางที่แบ่งชั้นกลไกการรักษาความปลอดภัยหลายชั้นเพื่อปกป้องระบบ โดยยึดหลักการที่ว่าหากกลไกการรักษาความปลอดภัยตัวใดตัวหนึ่งล้มเหลว กลไกอื่นๆ ก็ยังคงให้ความคุ้มครอง Defense-in-Depth สามารถใช้งานได้หลายระดับ เช่น เครือข่าย โฮสต์ แอปพลิเคชัน และข้อมูล การรวมอุปสรรคด้านความปลอดภัยหลายอย่างเข้าด้วยกันทำให้ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่และแทรกซึมเข้าไปในระบบได้ยากขึ้น การนำการป้องกันเชิงลึกไปใช้อาจเกี่ยวข้องกับแนวทางปฏิบัติต่างๆ เช่น:

- การใช้ไฟร์วอลล์และระบบตรวจจับการบุกรุก (IDS) เพื่อปกป้องเครือข่าย

- ใช้กลไกการรับรองความถูกต้องและการควบคุมการเข้าถึงที่เข้มงวด

- การรักษาความปลอดภัยช่องทางการสื่อสารโดยใช้การเข้ารหัส

- การใช้แนวทางปฏิบัติในการเขียนโค้ดที่ปลอดภัยและการทดสอบที่เข้มงวดเพื่อขจัดช่องโหว่ของซอฟต์แวร์

- การปกป้องข้อมูลที่ละเอียดอ่อนด้วยการเข้ารหัสและโซลูชันการจัดเก็บข้อมูลที่ปลอดภัย

หลักการสิทธิพิเศษน้อยที่สุด

Privilege of Least Privilege ระบุว่าผู้ใช้ กระบวนการ หรือระบบควรมีสิทธิ์ขั้นต่ำที่จำเป็นเท่านั้นในการปฏิบัติงานของตน วิธีการนี้จะช่วยลดความเสียหายที่อาจเกิดขึ้นจากบัญชีที่ถูกบุกรุกหรือช่องโหว่ของซอฟต์แวร์ เนื่องจากผู้โจมตีมีสิทธิ์ที่จำกัดในการใช้ประโยชน์ หากต้องการนำหลักการสิทธิพิเศษน้อยที่สุดไปใช้ นักพัฒนาควร:

- มอบหมายสิทธิ์ตามบทบาท โดยแต่ละบทบาทมีสิทธิ์ที่จำเป็นน้อยที่สุด

- จำกัดการใช้บัญชีผู้ดูแลระบบเฉพาะงานที่ต้องการสิทธิ์ระดับสูง

- ตรวจสอบและอัปเดตสิทธิ์เป็นประจำเพื่อให้แน่ใจว่ายังคงสอดคล้องกับข้อกำหนดของงาน

- ใช้การควบคุมทรัพยากรที่ใช้ร่วมกันอย่างเข้มงวด เช่น ระบบไฟล์ ฐานข้อมูล และการเชื่อมต่อเครือข่าย

การแยกความกังวล

การแยกข้อกังวลเป็นหลักการออกแบบที่สนับสนุนการแบ่งพาร์ติชันระบบออกเป็นองค์ประกอบที่แตกต่างกันโดยมีความรับผิดชอบเฉพาะ แนวทางนี้ช่วยลดผลกระทบของช่องโหว่โดยการแยกและกักกันการละเมิดที่อาจเกิดขึ้นภายในแต่ละองค์ประกอบ เมื่อใช้การแยกข้อกังวล นักพัฒนาสามารถ:

- สร้างสภาพแวดล้อมการดำเนินการแบบแยกส่วนเพื่อป้องกันการเข้าถึงหรือการจัดการส่วนประกอบของระบบโดยไม่ได้รับอนุญาต

- ปรับปรุงการบำรุงรักษาและลดโอกาสที่จะเกิดช่องโหว่โดยลดการพึ่งพาส่วนประกอบต่างๆ

- ช่วยให้บังคับใช้นโยบายความปลอดภัยในระดับส่วนประกอบได้ง่ายขึ้น ซึ่งช่วยลดความยุ่งยากในการควบคุมการเข้าถึงและการตรวจสอบ

- เพิ่มความยืดหยุ่นของระบบโดยการป้องกันการแพร่กระจายของความล้มเหลวหรือส่วนประกอบที่ถูกบุกรุกทั่วทั้งระบบ

ปลอดภัยด้วยการออกแบบ

Secure by Design เป็นแนวทางที่มุ่งสร้างความปลอดภัยให้กับสถาปัตยกรรมซอฟต์แวร์ตั้งแต่ต้นจนจบ แทนที่จะถือว่าความปลอดภัยเป็นเพียงคุณลักษณะในภายหลังหรือคุณลักษณะเสริม Secure by Design ช่วยให้มั่นใจได้ว่าความปลอดภัยเป็นส่วนสำคัญในกระบวนการพัฒนา หากต้องการนำ Secure by Design มาใช้ องค์กรสามารถ:

- พัฒนาความเข้าใจอย่างถ่องแท้เกี่ยวกับภัยคุกคามและความเสี่ยงที่อาจเกิดขึ้น และรวมข้อกำหนดด้านความปลอดภัยเข้ากับกระบวนการพัฒนา

- มีส่วนร่วมกับผู้เชี่ยวชาญด้านความปลอดภัยตั้งแต่เนิ่นๆ ในวงจรการพัฒนาเพื่อประเมินและปรับปรุงสถาปัตยกรรมซอฟต์แวร์

- ดำเนินการตรวจสอบและประเมินความปลอดภัยอย่างต่อเนื่องตลอดกระบวนการพัฒนา

- ใช้แนวทางปฏิบัติในการเขียนโค้ดที่ปลอดภัย การทดสอบอัตโนมัติ และการสแกนช่องโหว่เพื่อระบุและแก้ไขช่องโหว่ด้านความปลอดภัยในเชิงรุก

กลยุทธ์การติดตามและบันทึกเพื่อความปลอดภัย

กลยุทธ์การตรวจสอบและการบันทึกที่มีประสิทธิภาพมีความสำคัญต่อการรักษาและปรับปรุงความปลอดภัยของแอปพลิเคชัน ด้วยการรวบรวมและวิเคราะห์ข้อมูลพฤติกรรมของแอปพลิเคชัน นักพัฒนาสามารถตรวจจับภัยคุกคามความปลอดภัยที่อาจเกิดขึ้นและตอบสนองต่อเหตุการณ์ต่างๆ ได้อย่างมีประสิทธิภาพมากขึ้น

การตรวจจับภัยคุกคามแบบเรียลไทม์

การตรวจสอบแอปพลิเคชันแบบเรียลไทม์ช่วยให้สามารถตรวจจับความผิดปกติด้านความปลอดภัยได้ทันที ด้วยการติดตามกิจกรรมของผู้ใช้ ประสิทธิภาพระบบ และการรับส่งข้อมูลเครือข่ายอย่างต่อเนื่อง องค์กรต่างๆ จึงสามารถระบุภัยคุกคามที่อาจเกิดขึ้นและดำเนินการก่อนที่จะลุกลามไปสู่เหตุการณ์ที่ร้ายแรงยิ่งขึ้น

การวิเคราะห์พฤติกรรมของระบบ

การวิเคราะห์พฤติกรรมของระบบมีความสำคัญอย่างยิ่งในการทำความเข้าใจรูปแบบกิจกรรมปกติและผิดปกติ องค์กรสามารถระบุแนวโน้มและตรวจจับความเบี่ยงเบนที่อาจบ่งบอกถึงการละเมิดความปลอดภัยหรือช่องโหว่โดยการรวบรวมข้อมูลจากแหล่งต่างๆ เช่น ไฟล์บันทึกและตัวชี้วัดประสิทธิภาพ

การตอบสนองเหตุการณ์และการแก้ไข

เมื่อตรวจพบภัยคุกคามด้านความปลอดภัย การมีแผนตอบสนองต่อเหตุการณ์ที่กำหนดไว้อย่างดีจะช่วยให้องค์กรต่างๆ ตอบสนองอย่างรวดเร็วเพื่อควบคุมและแก้ไขภัยคุกคาม การตรวจสอบและบันทึกข้อมูลสามารถประเมินค่าได้ในระหว่างการตอบสนองต่อเหตุการณ์ เนื่องจากให้ข้อมูลที่สำคัญเกี่ยวกับการโจมตี ช่องโหว่ที่อาจเกิดขึ้น และการเปลี่ยนแปลงใด ๆ ที่เกิดขึ้นกับระบบที่ได้รับผลกระทบ

การตรวจสอบและการปฏิบัติตามกฎระเบียบ

ในหลายอุตสาหกรรม การปฏิบัติตามมาตรฐานความปลอดภัยและข้อกำหนดการปฏิบัติตามข้อกำหนดถือเป็นสิ่งสำคัญ การตรวจสอบและการบันทึกช่วยให้องค์กรสามารถติดตามการปฏิบัติตามมาตรฐานเหล่านี้ และแสดงหลักฐานการปฏิบัติตามข้อกำหนดในระหว่างการตรวจสอบ นอกจากนี้ยังสามารถช่วยระบุส่วนที่จำเป็นต้องปรับปรุงและส่งเสริมวัฒนธรรมของการปรับปรุงความปลอดภัยอย่างต่อเนื่อง

การรวมเครื่องมือรักษาความปลอดภัยเข้ากับวงจรการพัฒนา

ในการสร้างและบำรุงรักษาระบบซอฟต์แวร์ที่ปลอดภัย จำเป็นต้องบูรณาการเครื่องมือและกระบวนการรักษาความปลอดภัยตลอด วงจรการพัฒนา การทำเช่นนี้ องค์กรต่างๆ จะสามารถระบุและแก้ไขจุดอ่อนที่อาจเกิดขึ้นได้ในเชิงรุก ลดความเสี่ยงของการละเมิดความปลอดภัยที่มีค่าใช้จ่ายสูงและรับประกันการปรับปรุงความปลอดภัยอย่างต่อเนื่อง

การทดสอบความปลอดภัยแบบคงที่และไดนามิก

การทดสอบความปลอดภัยของแอปพลิเคชันแบบคงที่ (SAST) และการทดสอบความปลอดภัยของแอปพลิเคชันแบบไดนามิก (DAST) เป็นสิ่งจำเป็นสำหรับการระบุช่องโหว่ที่อาจเกิดขึ้นในซอร์สโค้ดและระหว่างรันไทม์ การรวมเครื่องมือทดสอบความปลอดภัยเหล่านี้ตั้งแต่เนิ่นๆ ในการพัฒนาสามารถช่วยให้นักพัฒนาระบุช่องโหว่ก่อนที่จะปรับใช้ซอฟต์แวร์

การสแกนการพึ่งพาและช่องโหว่

แอปพลิเคชันสมัยใหม่มักอาศัยไลบรารี เฟรมเวิร์ก และส่วนประกอบของบุคคลที่สาม เพื่อลดความเสี่ยงที่เกี่ยวข้องกับการขึ้นต่อกันเหล่านี้ นักพัฒนาควรใช้เครื่องมือที่สแกนและประเมินการขึ้นต่อกันเพื่อหาช่องโหว่ที่ทราบ การรวมเครื่องมือสแกนการขึ้นต่อกันและช่องโหว่ช่วยให้องค์กรสามารถติดตามช่องโหว่ด้านความปลอดภัยให้ทันสมัยอยู่เสมอ และใช้แพตช์และอัปเดตที่จำเป็น

การบูรณาการอย่างต่อเนื่องและการส่งมอบอย่างต่อเนื่อง (CI/CD)

ไปป์ไลน์ CI/CD แบบอัตโนมัติสามารถช่วยให้องค์กรรักษาความปลอดภัยระดับสูงโดยผสมผสานการตรวจสอบและการทดสอบความปลอดภัยตลอดกระบวนการปรับใช้ ไปป์ไลน์ CI/CD สามารถกำหนดค่าให้ล้มเหลวได้หากตรวจพบช่องโหว่ด้านความปลอดภัย ช่วยให้นักพัฒนาสามารถแก้ไขปัญหาก่อนที่จะถึงการใช้งานจริง

ข้อมูลความปลอดภัยและการจัดการเหตุการณ์ (SIEM)

เครื่องมือ SIEM รวบรวม เชื่อมโยง และวิเคราะห์ข้อมูลบันทึกจากแหล่งต่างๆ เพื่อตรวจจับและตอบสนองต่อเหตุการณ์ด้านความปลอดภัย การรวมโซลูชัน SIEM เข้ากับวงจรการพัฒนาสามารถช่วยให้องค์กรได้รับมุมมองที่ครอบคลุมเกี่ยวกับมาตรการรักษาความปลอดภัย และปรับปรุงกระบวนการตอบสนองต่อเหตุการณ์ให้มีประสิทธิภาพยิ่งขึ้น

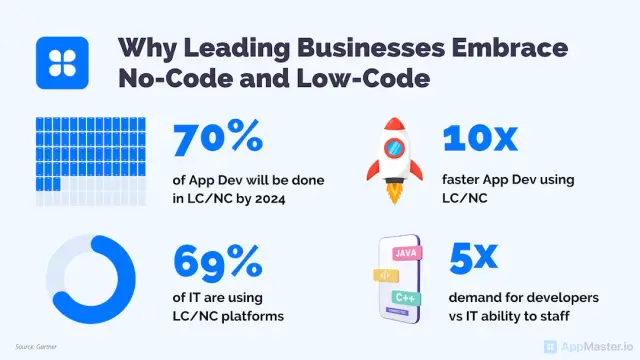

วิธีหนึ่งที่จะทำให้แน่ใจว่าแอปพลิเคชันของคุณสร้างขึ้นโดยคำนึงถึงความปลอดภัยคือการใช้ แพลตฟอร์มที่ไม่มีโค้ดและโค้ดต่ำ เช่น AppMaster แพลตฟอร์มเหล่านี้มีแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัย ฟีเจอร์ และรูปแบบสถาปัตยกรรมในตัวซึ่งช่วยให้นักพัฒนาสร้างแอปพลิเคชันที่ปลอดภัยได้รวดเร็วและคุ้มค่ายิ่งขึ้น นอกจากนี้ ด้วยการลดการเขียนโค้ดด้วยตนเอง แพลตฟอร์มเหล่านี้สามารถช่วยขจัดช่องโหว่ที่อาจเกิดขึ้นซึ่งเกี่ยวข้องกับข้อผิดพลาดของมนุษย์ได้

การใช้แพลตฟอร์ม No-Code และโค้ดต่ำสำหรับแอปพลิเคชันที่ปลอดภัย

เมื่อความต้องการแอปพลิเคชันที่ปลอดภัยเพิ่มมากขึ้น แพลตฟอร์ม แบบไม่มีโค้ด และ low-code จึงกลายเป็นโซลูชันที่มีประสิทธิภาพในการปรับปรุงกระบวนการพัฒนาในขณะที่ยังคงให้ความสำคัญกับความปลอดภัยเป็นหลัก แพลตฟอร์มเหล่านี้ช่วยให้นักพัฒนาและผู้ใช้ที่ไม่ใช่ด้านเทคนิคสามารถสร้างแอปพลิเคชันได้อย่างรวดเร็วและคุ้มค่า โดยไม่จำเป็นต้องมีทักษะการเขียนโค้ดที่กว้างขวาง ยิ่งไปกว่านั้น พวกเขามักจะรวมคุณสมบัติความปลอดภัยในตัว แนวปฏิบัติที่ดีที่สุด และรูปแบบสถาปัตยกรรมเพื่อลดช่องโหว่ที่อาจเกิดขึ้นและลดความเสี่ยงของการละเมิดความปลอดภัยทางไซเบอร์

ข้อดีของแพลตฟอร์ม No-Code และ Low-Code สำหรับความปลอดภัยทางไซเบอร์

มีข้อดีที่สำคัญหลายประการในการใช้แพลตฟอร์ม no-code และ low-code สำหรับการพัฒนาแอปพลิเคชันที่ปลอดภัย:

- คุณสมบัติความปลอดภัยในตัว: แพลตฟอร์ม No-code และ low-code มักจะมีคุณสมบัติความปลอดภัยที่พร้อมใช้งานทันที เช่น การเข้ารหัสข้อมูล การตรวจสอบสิทธิ์ผู้ใช้ และการควบคุมการเข้าถึง ช่วยให้องค์กรต่างๆ สามารถบังคับใช้แนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยทั่วทั้งกลุ่มแอปพลิเคชันของตนได้อย่างง่ายดาย

- วงจรการพัฒนาที่เร็วขึ้น: ด้วยการลดจำนวนการเขียนโค้ดด้วยตนเองลงอย่างมาก แพลตฟอร์ม no-code และ low-code จะทำให้วงจรการพัฒนาเร็วขึ้น สิ่งนี้ จะช่วยเร่งเวลาในการออกสู่ตลาด และช่วยให้สามารถอัปเดตซอฟต์แวร์ได้บ่อยขึ้น ทำให้ง่ายต่อการแก้ไขช่องโหว่ด้านความปลอดภัยและรักษาแอปพลิเคชันให้ทันสมัยอยู่เสมอ

- ลดข้อผิดพลาดจากมนุษย์: การเขียนโค้ดด้วยตนเองอาจเสี่ยงต่อข้อผิดพลาดจากมนุษย์ และทำให้เกิดช่องโหว่ที่อาจเกิดขึ้นกับแอปพลิเคชัน ด้วยเครื่องมือ no-code และ low-code โอกาสในการเกิดข้อผิดพลาดต่างๆ เหล่านี้ก็หมดไป ส่งผลให้แอปพลิเคชันมีความปลอดภัยมากขึ้น

- เน้นแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัย: แพลตฟอร์ม No-code และ low-code ได้รับการออกแบบโดยคำนึงถึงความปลอดภัย โดยมักจะสรุปแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยตามมาตรฐานอุตสาหกรรมและรูปแบบสถาปัตยกรรมภายในแพลตฟอร์มนั้นเอง ซึ่งช่วยให้แน่ใจว่าแอปพลิเคชันที่กำลังพัฒนามีความปลอดภัยตามค่าเริ่มต้น

- ผู้ใช้ที่ไม่ใช่ด้านเทคนิคสามารถเข้าถึงได้: แพลตฟอร์ม No-code และ low-code ช่วยให้ผู้ใช้ที่ไม่ใช่ด้านเทคนิค เช่น นักวิเคราะห์ธุรกิจและผู้เชี่ยวชาญเฉพาะด้าน เพื่อมีส่วนร่วมในกระบวนการพัฒนา ซึ่งสามารถช่วยปลูกฝังแนวคิดที่คำนึงถึงความปลอดภัยทั่วทั้งองค์กร และส่งเสริมการทำงานร่วมกันข้ามสายงานในเรื่องด้านความปลอดภัย

AppMaster: แพลตฟอร์ม No-Code ที่เน้นเรื่องความปลอดภัย

AppMaster เป็นแพลตฟอร์ม no-code อันทรงพลัง ช่วยให้นักพัฒนาและผู้ที่ไม่ใช่นักพัฒนาสามารถสร้างแบ็กเอนด์ เว็บ และแอปพลิเคชันมือถือได้ด้วยภาพ ด้วยการมุ่งเน้นที่ความปลอดภัย AppMaster จึงมีฟีเจอร์สำคัญหลายประการที่ช่วยรับประกันความปลอดภัยทางไซเบอร์ของแอปพลิเคชันที่สร้างขึ้นโดยใช้แพลตฟอร์ม:

- การสร้างแบบจำลองข้อมูลภาพ: AppMaster อนุญาตให้ผู้ใช้สร้าง แบบจำลองข้อมูล (สคีมาฐานข้อมูล) ด้วยการมองเห็น ช่วยบังคับใช้แนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของข้อมูล และลดช่องโหว่ที่อาจเกิดขึ้นที่เกี่ยวข้องกับการเข้ารหัสด้วยตนเอง

- การออกแบบตรรกะทางธุรกิจ: ด้วย Visual Business Process (BP) Designer ทำให้ AppMaster ช่วยให้ผู้ใช้สามารถกำหนดและใช้ตรรกะทางธุรกิจสำหรับแอปพลิเคชันของตนได้ ทำให้มั่นใจได้ว่ามาตรการรักษาความปลอดภัยจะถูกบังคับใช้อย่างสม่ำเสมอทั่วทั้งระบบ

- REST API และ Websocket Secure Endpoints: AppMaster สร้าง REST API และ WSS endpoints ที่ปลอดภัยสำหรับแอปพลิเคชัน อำนวยความสะดวกในการสื่อสารที่ปลอดภัยระหว่างแอปพลิเคชันและระบบแบ็คเอนด์

- แอปพลิเคชันที่ปรับขนาดได้และประสิทธิภาพสูง: แอปพลิเคชันที่สร้างโดย AppMaster ได้รับการคอมไพล์และไม่มีสถานะ ส่งผลให้ได้โซลูชันที่ปรับขนาดได้สูงและมีประสิทธิภาพสูง ซึ่งรองรับกรณีการใช้งานระดับองค์กรและภาระงานสูง

- การขจัดหนี้ทางเทคนิค: เนื่องจาก AppMaster สร้างแอปพลิเคชันใหม่ตั้งแต่ต้นทุกครั้งที่มีการแก้ไขข้อกำหนด หนี้ทางเทคนิคก็แทบจะหมดไป ซึ่งช่วยรักษาความปลอดภัยของแอปพลิเคชันในระดับสูงเมื่อเวลาผ่านไป

องค์กรสามารถสร้างแอปพลิเคชันที่ปลอดภัยได้อย่างมีประสิทธิภาพมากขึ้นโดยใช้แพลตฟอร์ม no-code เช่น AppMaster ซึ่งได้รับประโยชน์จากฟีเจอร์ความปลอดภัยชั้นนำของอุตสาหกรรมและแนวปฏิบัติที่ดีที่สุด เป็นผลให้พวกเขาสามารถอุทิศเวลาและทรัพยากรมากขึ้นเพื่อการปรับปรุงอย่างต่อเนื่อง เสริมความแข็งแกร่งให้กับสถานะความปลอดภัยทางไซเบอร์และปกป้องทรัพย์สินดิจิทัลที่มีค่าที่สุดของพวกเขา

คำถามที่พบบ่อย

สถาปัตยกรรมซอฟต์แวร์มีบทบาทสำคัญในการกำหนดโครงสร้าง ความสัมพันธ์ และการโต้ตอบของส่วนประกอบต่างๆ ในระบบ มันส่งผลโดยตรงต่อความปลอดภัยทางไซเบอร์โดยจัดการกับปัญหาความปลอดภัยพื้นฐาน เช่น การปกป้องข้อมูล การควบคุมการเข้าถึง และการตรวจสอบสิทธิ์ผู้ใช้

แนวทางปฏิบัติในการเขียนโค้ดที่ปลอดภัยช่วยให้นักพัฒนาเขียนโค้ดที่มีความเสี่ยงน้อยกว่า ทำให้ผู้โจมตีเจาะช่องโหว่ได้ยากขึ้น ประโยชน์ที่ได้รับ ได้แก่ การลดความเสี่ยงของการละเมิดข้อมูล ความรับผิดทางกฎหมาย และความเสียหายต่อชื่อเสียง รวมถึงการปรับปรุงความไว้วางใจของผู้ใช้และการปฏิบัติตามมาตรฐานอุตสาหกรรม

รูปแบบสถาปัตยกรรมทั่วไปสำหรับการปรับปรุงความปลอดภัย ได้แก่ การป้องกันในเชิงลึก หลักการของสิทธิพิเศษน้อยที่สุด การแยกข้อกังวล และการรักษาความปลอดภัยด้วยการออกแบบ รูปแบบเหล่านี้ช่วยปกป้องข้อมูล บังคับใช้การควบคุมการเข้าถึง และลดพื้นที่การโจมตีของแอปพลิเคชันให้เหลือน้อยที่สุด

การตรวจสอบและการบันทึกช่วยให้องค์กรตรวจจับภัยคุกคามความปลอดภัยแบบเรียลไทม์ วิเคราะห์พฤติกรรมของระบบ และตอบสนองต่อการละเมิดที่อาจเกิดขึ้นได้อย่างรวดเร็ว โดยให้ข้อมูลที่จำเป็นสำหรับการระบุช่องโหว่ ติดตามการกระทำของผู้ใช้ และทำความเข้าใจผลกระทบของการโจมตี

การรวมเครื่องมือรักษาความปลอดภัยเข้ากับวงจรการพัฒนาทำให้มั่นใจได้ว่าจะคำนึงถึงความปลอดภัยตั้งแต่เริ่มต้นโครงการ ช่วยระบุและแก้ไขช่องโหว่ที่อาจเกิดขึ้นตั้งแต่เนิ่นๆ ลดความเสี่ยงของการละเมิดความปลอดภัยที่มีค่าใช้จ่ายสูง และส่งเสริมวัฒนธรรมของการปรับปรุงความปลอดภัยอย่างต่อเนื่อง

แพลตฟอร์ม No-code และ low-code เช่น AppMaster ช่วยให้นักพัฒนาสามารถสร้างแอปพลิเคชันที่ปลอดภัยได้รวดเร็วและคุ้มค่ามากขึ้น เนื่องจากมักมาพร้อมกับฟีเจอร์ความปลอดภัยในตัว แนวทางปฏิบัติที่ดีที่สุด และรูปแบบสถาปัตยกรรม พวกเขาสามารถช่วยลดข้อผิดพลาดของมนุษย์และกำจัดช่องโหว่ที่อาจเกิดขึ้นที่เกี่ยวข้องกับการเขียนโค้ดด้วยตนเอง