Как архитектура программного обеспечения влияет на кибербезопасность

Лучшие практики, шаблоны и стратегии для повышения кибербезопасности вашего программного обеспечения.

Важность архитектуры программного обеспечения в кибербезопасности

Архитектура программного обеспечения имеет важное значение для проектирования, разработки и внедрения компьютерных систем и приложений. Он предоставляет схему для определения структуры, взаимоотношений и взаимодействия различных компонентов внутри системы. С точки зрения кибербезопасности архитектура программного обеспечения играет решающую роль в предотвращении нарушений безопасности, защите конфиденциальных данных и обеспечении стабильности и целостности приложения.

Одной из основных целей хорошей архитектуры программного обеспечения является создание прочной основы для безопасности системы. Применяя упреждающий подход к решению проблем безопасности на начальном этапе проектирования и разработки, организации могут минимизировать риск появления уязвимостей, которыми могут воспользоваться потенциальные злоумышленники.

Кроме того, хорошо структурированная архитектура облегчает реализацию мер безопасности и упрощает мониторинг и защиту компонентов системы от будущих угроз. Неадекватная архитектура программного обеспечения может привести к серьезным последствиям, таким как утечка данных, простой системы или даже юридическая ответственность.

Поэтому разработчики и архитекторы должны уделять приоритетное внимание безопасности при проектировании и создании приложений. Включая меры безопасности с самого начала и придерживаясь лучших практик, организации могут значительно снизить вероятность инцидентов безопасности и защитить свои ценные активы в мире, который становится все более киберугрозным.

Понимание уровней и их последствий для безопасности

Современные программные приложения могут быть сложными и часто состоят из нескольких уровней. Каждый уровень играет определенную роль в работе системы, и понимание влияния этих уровней на безопасность жизненно важно для защиты ваших приложений. Давайте рассмотрим некоторые общие уровни в архитектуре программного обеспечения и связанные с ними проблемы безопасности.

- Уровень представления: это уровень вашего приложения, ориентированный на пользователя, отвечающий за отображение информации и облегчение взаимодействия с пользователем. Проблемы безопасности на этом уровне включают межсайтовый скриптинг (XSS), кликджекинг и небезопасную обработку пользовательского ввода. Чтобы защитить уровень представления, реализуйте правильную проверку ввода, кодирование вывода и используйте безопасные механизмы для обработки файлов cookie и данных сеанса.

- Уровень приложения: важный уровень, который содержит бизнес-логику и обрабатывает запросы пользователей. Общие риски безопасности на этом уровне включают недостатки аутентификации и авторизации, небезопасный контроль доступа и уязвимости бизнес-логики. Чтобы защитить уровень приложений, придерживайтесь методов безопасного кодирования, внедряйте механизмы строгой аутентификации и следуйте принципу наименьших привилегий.

- Уровень доступа к данным. Этот уровень ориентирован на хранение и поиск данных, часто взаимодействуя с базами данных и другими системами хранения. Проблемы безопасности на уровне доступа к данным включают внедрение SQL , утечки данных и несанкционированный доступ к конфиденциальной информации. Чтобы защитить этот уровень, используйте параметризованные запросы, шифрование данных и применяйте строгий контроль доступа.

- Сетевой уровень: уровень, отвечающий за обеспечение связи между различными системами или компонентами распределенного приложения. Общие проблемы безопасности включают атаки «человек посередине», отказ в обслуживании (DoS) и недостаточную безопасность на транспортном уровне. Чтобы защитить сетевой уровень, используйте зашифрованные каналы связи, обеспечьте правильную аутентификацию и авторизацию, а также разверните межсетевые экраны и системы обнаружения вторжений.

Понимая последствия каждого уровня безопасности, архитекторы и разработчики могут принять конкретные стратегии для устранения уязвимостей и защиты своих приложений от широкого спектра векторов атак.

Практика безопасного кодирования для повышения кибербезопасности

Практика безопасного кодирования необходима для создания безопасных и надежных приложений, способных противостоять потенциальным злоумышленникам. Вот некоторые фундаментальные методы безопасного кодирования, которым следует следовать разработчикам, чтобы повысить безопасность приложений:

- Проверка и очистка вводимых пользователем данных. При неправильном обращении вводимые пользователем данные могут стать основным источником уязвимостей безопасности. Случайные ошибки ввода могут привести к внедрению SQL, XSS или другим типам атак. Разработчики должны тщательно проверять и обеззараживать вводимые пользователем данные, чтобы устранить потенциальные угрозы, прежде чем приложение обработает вводимые данные.

- Используйте параметризованные запросы. Атаки с использованием SQL-инъекций широко распространены и могут привести к несанкционированному доступу к данным или манипулированию ими. Использование параметризованных запросов может помочь снизить риски внедрения SQL-кода за счет правильного разделения пользовательского ввода от команд SQL, предотвращая внедрение злоумышленниками вредоносного кода.

- Внедрите строгую аутентификацию и авторизацию. Надлежащие механизмы аутентификации и авторизации гарантируют, что только законные пользователи получат доступ к ресурсам вашего приложения. Внедрите многофакторную аутентификацию (MFA), используйте политики надежных паролей и следуйте принципу минимальных привилегий, чтобы минимизировать риски несанкционированного доступа.

- Используйте шифрование и протоколы безопасной связи. Шифрование данных защищает конфиденциальные данные при хранении и передаче. Используйте безопасные протоколы связи, такие как HTTPS и TLS, и шифруйте конфиденциальные данные, хранящиеся в базах данных или других системах хранения.

- Поддерживайте актуальность сторонних библиотек и зависимостей. Устаревшие или уязвимые сторонние библиотеки могут подвергнуть ваше приложение риску безопасности. Регулярно обновляйте свои зависимости и тщательно проверяйте их на наличие потенциальных уязвимостей.

- Регулярное тестирование безопасности. Регулярные мероприятия по тестированию безопасности, такие как статический анализ, динамический анализ и тестирование на проникновение, могут помочь обнаружить и устранить уязвимости до того, как злоумышленники смогут ими воспользоваться.

Внедрение методов безопасного кодирования является важнейшим аспектом обеспечения безопасности приложений. Следуя передовым отраслевым практикам и постоянно совершенствуя процессы разработки , организации могут создавать более безопасные приложения и снижать риск инцидентов кибербезопасности.

Архитектурные шаблоны для повышения безопасности

Архитектура программного обеспечения имеет решающее значение для установления и поддержания безопасности системы. Разработчики могут создавать безопасные приложения, используя эффективные архитектурные шаблоны, тем самым уменьшая уязвимости и потенциальные векторы атак. В этом разделе мы рассмотрим некоторые распространенные архитектурные шаблоны, которые помогают повысить безопасность программных систем.

Глубокоэшелонированная защита

Глубокая защита — это подход, в котором для защиты системы используются несколько механизмов безопасности. В его основе лежит принцип: если один механизм безопасности выходит из строя, другие все равно обеспечивают защиту. Глубокоэшелонированная защита может применяться на различных уровнях, таких как сеть, хост, приложение и данные. Сочетание нескольких барьеров безопасности усложняет злоумышленникам использование уязвимостей и проникновение в систему. Реализация глубокоэшелонированной защиты может включать в себя различные методы, такие как:

- Использование межсетевых экранов и систем обнаружения вторжений (IDS) для защиты сети.

- Использование надежных механизмов аутентификации и контроля доступа.

- Защита каналов связи с помощью шифрования

- Применение методов безопасного кодирования и тщательное тестирование для устранения уязвимостей программного обеспечения.

- Защита конфиденциальных данных с помощью шифрования и безопасных решений для хранения

Принцип наименьших привилегий

Принцип наименьших привилегий гласит, что пользователь, процесс или система должны иметь только минимально необходимые разрешения для выполнения своих задач. Такой подход сводит к минимуму потенциальный ущерб, причиненный скомпрометированными учетными записями или уязвимостями программного обеспечения, поскольку злоумышленники имеют ограниченные права на использование. Чтобы реализовать принцип наименьших привилегий, разработчикам следует:

- Назначайте разрешения на основе ролей, при этом каждая роль имеет наименьшие необходимые привилегии.

- Ограничьте использование учетных записей администратора конкретными задачами, требующими повышенных привилегий.

- Регулярно проверяйте и обновляйте разрешения, чтобы гарантировать, что они соответствуют требованиям должности.

- Реализуйте строгий контроль над общими ресурсами, такими как файловые системы, базы данных и сетевые подключения.

Разделение интересов

Разделение ответственности — это принцип проектирования, который предполагает разделение системы на отдельные компоненты с конкретными обязанностями. Этот подход помогает минимизировать влияние уязвимостей за счет изоляции и локализации потенциальных нарушений в отдельных компонентах. Используя разделение ответственности, разработчики могут:

- Создавайте изолированные среды выполнения для предотвращения несанкционированного доступа или манипуляций с компонентами системы.

- Улучшите удобство обслуживания и уменьшите вероятность появления уязвимостей за счет уменьшения взаимозависимостей компонентов.

- Упростите применение политик безопасности на уровне компонентов, что может упростить контроль доступа и аудит.

- Повышайте отказоустойчивость системы, предотвращая распространение сбоев или скомпрометированных компонентов по всей системе.

Безопасность благодаря дизайну

Secure by Design — это подход, целью которого является встраивание безопасности в архитектуру программного обеспечения с нуля. Вместо того, чтобы рассматривать безопасность как второстепенную или дополнительную функцию, Secure by Design гарантирует, что безопасность является неотъемлемой частью процесса разработки. Чтобы внедрить Secure by Design, организации могут:

- Развивать глубокое понимание потенциальных угроз и рисков и включать требования безопасности в процесс разработки.

- Привлекайте экспертов по безопасности на ранних стадиях жизненного цикла разработки для оценки и доработки архитектуры программного обеспечения.

- Проводить постоянные проверки и оценки безопасности на протяжении всего процесса разработки.

- Внедряйте методы безопасного кодирования, автоматическое тестирование и сканирование уязвимостей для активного выявления и устранения уязвимостей безопасности.

Стратегии мониторинга и регистрации для обеспечения безопасности

Эффективные стратегии мониторинга и ведения журналов жизненно важны для поддержания и улучшения безопасности приложений. Собирая и анализируя данные о поведении приложений, разработчики могут обнаруживать потенциальные угрозы безопасности и более эффективно реагировать на инциденты.

Обнаружение угроз в реальном времени

Мониторинг приложений в режиме реального времени позволяет немедленно обнаружить аномалии безопасности. Постоянно отслеживая активность пользователей, производительность системы и сетевой трафик, организации могут выявлять потенциальные угрозы и принимать меры до того, как они перерастут в более серьезные инциденты.

Анализ поведения системы

Анализ поведения системы имеет решающее значение для понимания нормальных и аномальных моделей активности. Организации могут выявлять тенденции и обнаруживать отклонения, которые могут указывать на нарушение безопасности или уязвимость, путем сбора данных из различных источников, таких как файлы журналов и показатели производительности.

Реагирование на инциденты и их устранение

При обнаружении угрозы безопасности наличие четко определенного плана реагирования на инциденты помогает организациям быстро реагировать на сдерживание и устранение угрозы. Данные мониторинга и регистрации могут оказаться неоценимыми во время реагирования на инциденты, поскольку они предоставляют важную информацию об атаке, потенциальных уязвимостях и любых изменениях, внесенных в затронутые системы.

Аудит и соблюдение требований

Во многих отраслях соблюдение стандартов безопасности и требований соответствия имеет важное значение. Мониторинг и регистрация позволяют организациям отслеживать соблюдение этих стандартов и предоставлять доказательства соответствия во время аудитов. Это также может помочь определить области, где необходимы улучшения, и способствовать развитию культуры постоянного улучшения безопасности.

Интеграция инструментов безопасности в жизненный цикл разработки

Для создания и поддержки безопасных программных систем важно интегрировать инструменты и процессы безопасности на протяжении всего жизненного цикла разработки . Поступая таким образом, организации могут активно выявлять и устранять потенциальные уязвимости, снижать риск дорогостоящих нарушений безопасности и обеспечивать постоянное улучшение безопасности.

Статическое и динамическое тестирование безопасности

Статическое тестирование безопасности приложений (SAST) и динамическое тестирование безопасности приложений (DAST) необходимы для выявления потенциальных уязвимостей в исходном коде и во время выполнения. Интеграция этих инструментов тестирования безопасности на ранних стадиях разработки может помочь разработчикам устранять уязвимости до развертывания программного обеспечения.

Сканирование зависимостей и уязвимостей

Современные приложения часто полагаются на сторонние библиотеки, платформы и компоненты. Чтобы минимизировать риски, связанные с этими зависимостями, разработчикам следует использовать инструменты, которые сканируют и оценивают зависимости на наличие известных уязвимостей. Интеграция инструментов сканирования зависимостей и уязвимостей позволяет организациям быть в курсе уязвимостей безопасности и применять необходимые исправления и обновления.

Непрерывная интеграция и непрерывная доставка (CI/CD)

Автоматизированные конвейеры CI/CD могут помочь организациям поддерживать высокий уровень безопасности за счет включения проверок и тестов безопасности на протяжении всего процесса развертывания. Конвейеры CI/CD можно настроить на отказ в случае обнаружения уязвимостей безопасности, что позволяет разработчикам устранять проблемы до того, как они достигнут рабочей среды.

Управление информацией о безопасности и событиями (SIEM)

Инструменты SIEM собирают, сопоставляют и анализируют данные журналов из различных источников для обнаружения инцидентов безопасности и реагирования на них. Интеграция решений SIEM в жизненный цикл разработки может помочь организациям получить комплексное представление о состоянии своей безопасности и оптимизировать процесс реагирования на инциденты.

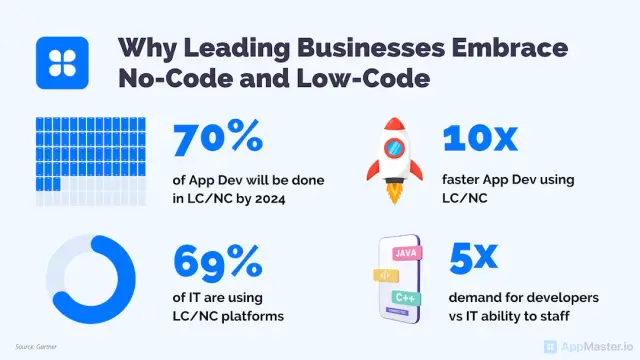

Один из способов гарантировать, что ваши приложения созданы с учетом требований безопасности, — это использовать платформы без кода и с низким кодом, такие как AppMaster . Эти платформы имеют встроенные передовые методы обеспечения безопасности, функции и архитектурные шаблоны, которые помогают разработчикам создавать безопасные приложения быстрее и с меньшими затратами. Более того, за счет сокращения ручного кодирования эти платформы могут помочь устранить потенциальные уязвимости, связанные с человеческим фактором.

Использование платформ No-Code и с низким кодом для безопасных приложений

По мере роста спроса на безопасные приложения платформы без кода и low-code стали жизнеспособными решениями, позволяющими оптимизировать процесс разработки, сохраняя при этом особое внимание к безопасности. Эти платформы позволяют разработчикам и нетехническим пользователям создавать приложения быстро и экономично, без необходимости глубоких навыков программирования. Более того, они часто включают встроенные функции безопасности, лучшие практики и архитектурные шаблоны для минимизации потенциальных уязвимостей и снижения риска нарушений кибербезопасности.

Преимущества платформ No-Code и Low-Code для кибербезопасности

Существует несколько ключевых преимуществ использования платформ no-code и low-code для разработки безопасных приложений:

- Встроенные функции безопасности. Платформы No-code и low-code часто предоставляют готовые функции безопасности, такие как шифрование данных, аутентификация пользователей и контроль доступа. Это позволяет организациям легко применять передовые методы обеспечения безопасности во всем своем портфеле приложений.

- Ускорение циклов разработки. За счет значительного сокращения объема требуемого ручного кодирования платформы no-code и low-code позволяют ускорить циклы разработки. Это ускоряет вывод продукта на рынок и позволяет чаще обновлять программное обеспечение, что упрощает устранение уязвимостей безопасности и поддержание актуальности приложений.

- Уменьшение количества человеческих ошибок: ручное кодирование может быть подвержено человеческим ошибкам, что приводит к появлению потенциальных уязвимостей в приложении. Благодаря инструментам no-code и low-code многие из этих возможностей ошибок устраняются, что приводит к более безопасным приложениям.

- Акцент на передовых методах обеспечения безопасности. Платформы No-code и low-code разрабатываются с учетом безопасности и часто включают в себя лучшие практики безопасности и архитектурные шаблоны, соответствующие отраслевым стандартам, внутри самой платформы. Это помогает гарантировать, что разрабатываемые приложения по умолчанию безопасны.

- Доступность для нетехнических пользователей. Платформы No-code и low-code позволяют нетехническим пользователям, таким как бизнес-аналитики и профильные эксперты, вносить свой вклад в процесс разработки. Это может помочь привить во всей организации понимание безопасности и стимулировать межфункциональное сотрудничество по вопросам безопасности.

AppMaster: платформа No-Code с упором на безопасность

AppMaster — это мощная платформа no-code, позволяющая разработчикам и неразработчикам визуально создавать серверные, веб- и мобильные приложения. Уделяя особое внимание безопасности, AppMaster предоставляет несколько ключевых функций, которые помогают обеспечить кибербезопасность приложений, созданных с использованием платформы:

- Визуальное моделирование данных: AppMaster позволяет пользователям визуально создавать модели данных (схему базы данных), помогая применять передовые методы обеспечения безопасности данных и уменьшать потенциальные уязвимости, связанные с ручным кодированием.

- Проектирование бизнес-логики: благодаря визуальному конструктору бизнес-процессов (BP) AppMaster позволяет пользователям определять и реализовывать бизнес-логику для своих приложений, гарантируя, что меры безопасности последовательно применяются во всей системе.

- REST API и безопасные конечные точки Websocket: AppMaster создает безопасные endpoints REST API и WSS для приложений, обеспечивая безопасную связь между приложениями и серверными системами.

- Масштабируемые и высокопроизводительные приложения. Приложения, созданные AppMaster, компилируются и не сохраняют состояние, в результате чего создаются высокомасштабируемые и высокопроизводительные решения, поддерживающие корпоративные сценарии использования и сценарии с высокой нагрузкой.

- Устранение технической задолженности. Поскольку AppMaster восстанавливает приложения с нуля при каждом изменении требований, техническая задолженность практически устраняется, что помогает поддерживать высокий уровень безопасности приложений с течением времени.

Организации могут более эффективно создавать безопасные приложения, используя платформу no-code такую как AppMaster, используя лучшие в отрасли функции безопасности и лучшие практики. В результате они могут уделять больше времени и ресурсов постоянному совершенствованию, дальнейшему укреплению своей позиции в области кибербезопасности и защите своих наиболее ценных цифровых активов.

Вопросы и ответы

Архитектура программного обеспечения играет решающую роль в определении структуры, взаимоотношений и взаимодействия различных компонентов в системе. Это напрямую влияет на кибербезопасность, решая фундаментальные проблемы безопасности, такие как защита данных, контроль доступа и аутентификация пользователей.

Практики безопасного кодирования помогают разработчикам писать код, менее подверженный уязвимостям, что затрудняет его использование злоумышленниками. Преимущества включают снижение риска утечки данных, юридической ответственности и ущерба репутации, а также повышение доверия пользователей и соответствие отраслевым стандартам.

Общие архитектурные шаблоны для повышения безопасности включают в себя глубокую защиту, принцип наименьших привилегий, разделение ответственности и безопасность по дизайну. Эти шаблоны помогают защитить данные, обеспечить контроль доступа и минимизировать поверхность атаки на приложение.

Мониторинг и ведение журналов позволяют организациям обнаруживать угрозы безопасности в режиме реального времени, анализировать поведение системы и быстро реагировать на потенциальные нарушения. Они предоставляют необходимую информацию для выявления уязвимостей, отслеживания действий пользователя и понимания последствий атаки.

Интеграция инструментов безопасности в жизненный цикл разработки гарантирует, что безопасность рассматривается с самого начала проекта. Это помогает выявлять и устранять потенциальные уязвимости на раннем этапе, снижая риск дорогостоящих нарушений безопасности и продвигая культуру постоянного улучшения безопасности.

Платформы No-code и low-code, такие как AppMaster, позволяют разработчикам создавать безопасные приложения быстрее и с меньшими затратами, поскольку они часто оснащены встроенными функциями безопасности, передовыми практиками и шаблонами архитектуры. Они могут помочь уменьшить количество человеческих ошибок и устранить потенциальные уязвимости, связанные с ручным кодированием.