Wie sich Softwarearchitektur auf die Cybersicherheit auswirkt

Best Practices, Muster und Strategien zur Verbesserung der Cybersicherheit in Ihrer Software.

Bedeutung der Softwarearchitektur für die Cybersicherheit

Softwarearchitektur ist für den Entwurf, die Entwicklung und die Implementierung von Computersystemen und -anwendungen von wesentlicher Bedeutung. Es bietet eine Blaupause für die Definition der Struktur, Beziehungen und Interaktionen verschiedener Komponenten innerhalb eines Systems. Im Hinblick auf die Cybersicherheit spielt die Softwarearchitektur eine entscheidende Rolle bei der Verhinderung von Sicherheitsverletzungen, dem Schutz sensibler Daten und der Gewährleistung der Stabilität und Integrität einer Anwendung.

Eines der Kernziele einer guten Softwarearchitektur besteht darin, eine solide Grundlage für die Systemsicherheit zu schaffen. Durch einen proaktiven Ansatz zur Behebung von Sicherheitsbedenken in der ersten Entwurfs- und Entwicklungsphase können Unternehmen das Risiko von Schwachstellen minimieren, die potenzielle Angreifer ausnutzen können.

Darüber hinaus erleichtert eine gut strukturierte Architektur die Umsetzung von Sicherheitsmaßnahmen und erleichtert die Überwachung und Absicherung der Systemkomponenten vor zukünftigen Bedrohungen. Eine unzureichende Softwarearchitektur kann schwerwiegende Folgen haben, wie Datenschutzverletzungen, Systemausfälle oder sogar rechtliche Verpflichtungen.

Daher müssen Entwickler und Architekten beim Entwerfen und Erstellen von Anwendungen der Sicherheit Priorität einräumen. Durch die Einbeziehung von Sicherheitsmaßnahmen von Anfang an und die Einhaltung von Best Practices können Unternehmen die Wahrscheinlichkeit von Sicherheitsvorfällen erheblich reduzieren und ihre wertvollen Vermögenswerte in einer zunehmend von Cyber-Bedrohungen bedrohten Welt schützen.

Ebenen und ihre Auswirkungen auf die Sicherheit verstehen

Moderne Softwareanwendungen können komplex sein und basieren oft auf mehreren Ebenen. Jede Schicht spielt eine bestimmte Rolle im Systembetrieb, und das Verständnis der Sicherheitsauswirkungen dieser Schichten ist für den Schutz Ihrer Anwendungen von entscheidender Bedeutung. Lassen Sie uns einige gemeinsame Schichten in Softwarearchitekturen und die damit verbundenen Sicherheitsherausforderungen untersuchen.

- Präsentationsschicht: Dies ist die benutzerorientierte Ebene Ihrer Anwendung, die für die Anzeige von Informationen und die Erleichterung von Benutzerinteraktionen verantwortlich ist. Zu den Sicherheitsherausforderungen auf dieser Ebene gehören Cross-Site-Scripting (XSS), Clickjacking und die unsichere Verarbeitung von Benutzereingaben. Um die Präsentationsschicht zu sichern, implementieren Sie eine ordnungsgemäße Eingabevalidierung und Ausgabekodierung und verwenden Sie sichere Mechanismen für den Umgang mit Cookies und Sitzungsdaten.

- Anwendungsschicht: Eine entscheidende Schicht, die die Geschäftslogik enthält und Benutzeranfragen verarbeitet. Zu den häufigsten Sicherheitsrisiken auf dieser Ebene gehören Authentifizierungs- und Autorisierungsfehler, unsichere Zugriffskontrollen und Schwachstellen in der Geschäftslogik. Um die Anwendungsschicht zu sichern, halten Sie sich an sichere Codierungspraktiken, implementieren Sie starke Authentifizierungsmechanismen und befolgen Sie das Prinzip der geringsten Rechte.

- Datenzugriffsschicht: Diese Schicht konzentriert sich auf die Speicherung und den Abruf von Daten und interagiert häufig mit Datenbanken und anderen Speichersystemen. Zu den Sicherheitsherausforderungen auf der Datenzugriffsebene gehören SQL- Injection, Datenlecks und unbefugter Zugriff auf vertrauliche Informationen. Um diese Ebene zu schützen, verwenden Sie parametrisierte Abfragen, Datenverschlüsselung und wenden strenge Zugriffskontrollen an.

- Netzwerkschicht: Die Schicht, die für die Erleichterung der Kommunikation zwischen verschiedenen Systemen oder Komponenten in einer verteilten Anwendung verantwortlich ist. Zu den häufigsten Sicherheitsherausforderungen gehören Man-in-the-Middle-Angriffe, Denial of Service (DoS) und unzureichende Sicherheit auf der Transportschicht. Um die Netzwerkschicht zu sichern, verwenden Sie verschlüsselte Kommunikationskanäle, stellen Sie eine ordnungsgemäße Authentifizierung und Autorisierung sicher und setzen Sie Firewalls und Systeme zur Erkennung von Eindringlingen ein.

Durch das Verständnis der Sicherheitsauswirkungen jeder Ebene können Architekten und Entwickler spezifische Strategien zur Behebung von Schwachstellen anwenden und ihre Anwendungen vor einer Vielzahl von Angriffsvektoren schützen.

Sichere Codierungspraktiken für bessere Cybersicherheit

Sichere Codierungspraktiken sind für die Entwicklung sicherer und zuverlässiger Anwendungen, die potenziellen Angreifern widerstehen können, unerlässlich. Hier sind einige grundlegende sichere Codierungspraktiken, die Entwickler befolgen sollten, um die Anwendungssicherheit zu verbessern:

- Benutzereingaben validieren und bereinigen: Benutzereingaben können bei unsachgemäßer Handhabung eine Hauptquelle für Sicherheitslücken sein. Verirrte Eingabefehler können zu SQL-Injection, XSS oder anderen Arten von Angriffen führen. Entwickler müssen Benutzereingaben streng validieren und bereinigen, um potenzielle Bedrohungen zu beseitigen, bevor die Anwendung die Eingaben verarbeitet.

- Verwenden Sie parametrisierte Abfragen: SQL-Injection-Angriffe sind weit verbreitet und können zu unbefugtem Datenzugriff oder unbefugter Datenmanipulation führen. Die Verwendung parametrisierter Abfragen kann dazu beitragen, das SQL-Injection-Risiko zu mindern, indem Benutzereingaben korrekt von SQL-Befehlen getrennt werden und so verhindert wird, dass Angreifer bösartigen Code einschleusen.

- Implementieren Sie eine starke Authentifizierung und Autorisierung: Durch geeignete Authentifizierungs- und Autorisierungsmechanismen wird sichergestellt, dass nur legitime Benutzer auf die Ressourcen Ihrer Anwendung zugreifen. Implementieren Sie Multi-Faktor-Authentifizierung (MFA), verwenden Sie starke Passwortrichtlinien und befolgen Sie das Prinzip der geringsten Rechte, um das Risiko unbefugten Zugriffs zu minimieren.

- Verwenden Sie Verschlüsselungs- und sichere Kommunikationsprotokolle: Die Datenverschlüsselung schützt vertrauliche Daten im Ruhezustand und während der Übertragung. Nutzen Sie sichere Kommunikationsprotokolle wie HTTPS und TLS und verschlüsseln Sie sensible Daten, die in Datenbanken oder anderen Speichersystemen gespeichert sind.

- Halten Sie Bibliotheken und Abhängigkeiten von Drittanbietern auf dem neuesten Stand: Veraltete oder anfällige Bibliotheken von Drittanbietern können Ihre Anwendung Sicherheitsrisiken aussetzen. Aktualisieren Sie Ihre Abhängigkeiten regelmäßig und testen Sie sie gründlich auf potenzielle Schwachstellen.

- Führen Sie regelmäßige Sicherheitstests durch: Regelmäßige Sicherheitstests wie statische Analysen, dynamische Analysen und Penetrationstests können dabei helfen, Schwachstellen zu erkennen und zu beheben, bevor Angreifer sie ausnutzen können.

Die Einführung sicherer Codierungspraktiken ist ein entscheidender Aspekt zur Gewährleistung der Anwendungssicherheit. Durch die Befolgung etablierter Best Practices der Branche und die kontinuierliche Verbesserung ihrer Entwicklungsprozesse können Unternehmen sicherere Anwendungen erstellen und das Risiko von Cybersicherheitsvorfällen verringern.

Architekturmuster zur Verbesserung der Sicherheit

Die Softwarearchitektur ist für die Einrichtung und Aufrechterhaltung der Systemsicherheit von entscheidender Bedeutung. Entwickler können durch den Einsatz effektiver Architekturmuster sichere Anwendungen durch Design erstellen und so Schwachstellen und potenzielle Angriffsvektoren reduzieren. In diesem Abschnitt werden wir einige gängige Architekturmuster untersuchen, die zur Verbesserung der Sicherheit in Softwaresystemen beitragen.

Verteidigung in der Tiefe

Defense-in-Depth ist ein Ansatz, bei dem mehrere Sicherheitsmechanismen zum Schutz eines Systems geschichtet werden. Es basiert auf dem Prinzip, dass bei Ausfall eines Sicherheitsmechanismus andere immer noch Schutz bieten. Defense-in-Depth kann auf verschiedenen Ebenen eingesetzt werden, beispielsweise auf Netzwerk-, Host-, Anwendungs- und Datenebene. Durch die Kombination mehrerer Sicherheitsbarrieren wird es für Angreifer schwieriger, Schwachstellen auszunutzen und in ein System einzudringen. Die Umsetzung von Defense-in-Depth kann verschiedene Praktiken umfassen, wie zum Beispiel:

- Einsatz von Firewalls und Intrusion-Detection-Systemen (IDS) zum Schutz des Netzwerks

- Einsatz starker Authentifizierungs- und Zugriffskontrollmechanismen

- Absicherung von Kommunikationskanälen durch Verschlüsselung

- Anwendung sicherer Codierungspraktiken und strenger Tests zur Beseitigung von Softwareschwachstellen

- Schutz sensibler Daten durch Verschlüsselung und sichere Speicherlösungen

Prinzip der geringsten Privilegien

Das Prinzip der geringsten Rechte besagt, dass ein Benutzer, Prozess oder System nur über die minimal erforderlichen Berechtigungen zur Ausführung seiner Aufgaben verfügen sollte. Dieser Ansatz minimiert den potenziellen Schaden, der durch kompromittierte Konten oder Software-Schwachstellen verursacht wird, da Angreifer nur begrenzte Berechtigungen zum Ausnutzen haben. Um das Prinzip der geringsten Rechte umzusetzen, sollten Entwickler:

- Weisen Sie Berechtigungen basierend auf Rollen zu, wobei jede Rolle über die geringsten erforderlichen Berechtigungen verfügt

- Beschränken Sie die Verwendung von Administratorkonten auf bestimmte Aufgaben, die erhöhte Berechtigungen erfordern

- Überprüfen und aktualisieren Sie die Berechtigungen regelmäßig, um sicherzustellen, dass sie den Jobanforderungen entsprechen

- Implementieren Sie eine strikte Kontrolle über gemeinsam genutzte Ressourcen wie Dateisysteme, Datenbanken und Netzwerkverbindungen

Trennung von Bedenken

„Separation of Concerns“ ist ein Entwurfsprinzip, das die Aufteilung eines Systems in verschiedene Komponenten mit spezifischen Verantwortlichkeiten befürwortet. Dieser Ansatz trägt dazu bei, die Auswirkungen von Schwachstellen zu minimieren, indem potenzielle Verstöße innerhalb einzelner Komponenten isoliert und eingedämmt werden. Durch den Einsatz von Separation of Concerns können Entwickler:

- Erstellen Sie isolierte Ausführungsumgebungen, um unbefugten Zugriff oder Manipulation von Systemkomponenten zu verhindern

- Verbessern Sie die Wartbarkeit und verringern Sie die Wahrscheinlichkeit von Schwachstellen, indem Sie die gegenseitigen Abhängigkeiten der Komponenten reduzieren

- Erleichtern Sie die Durchsetzung von Sicherheitsrichtlinien auf Komponentenebene, was die Zugriffskontrolle und Prüfung vereinfachen kann

- Verbessern Sie die Ausfallsicherheit des Systems, indem Sie die Ausbreitung von Ausfällen oder beeinträchtigten Komponenten im gesamten System verhindern

Sicher durch Design

Secure by Design ist ein Ansatz, der darauf abzielt, Sicherheit von Grund auf in die Softwarearchitektur zu integrieren. Anstatt Sicherheit als nachträgliche Überlegung oder Zusatzfunktion zu behandeln, stellt Secure by Design sicher, dass Sicherheit ein integraler Bestandteil des Entwicklungsprozesses ist. Um Secure by Design einzuführen, können Unternehmen:

- Entwickeln Sie ein umfassendes Verständnis potenzieller Bedrohungen und Risiken und integrieren Sie Sicherheitsanforderungen in den Entwicklungsprozess

- Beziehen Sie Sicherheitsexperten schon früh im Entwicklungslebenszyklus ein, um die Softwarearchitektur zu bewerten und zu verfeinern

- Führen Sie während des gesamten Entwicklungsprozesses kontinuierliche Sicherheitsüberprüfungen und -bewertungen durch

- Implementieren Sie sichere Codierungspraktiken, automatisierte Tests und Schwachstellenscans, um Sicherheitslücken proaktiv zu identifizieren und zu beheben

Überwachungs- und Protokollierungsstrategien für die Sicherheit

Effektive Überwachungs- und Protokollierungsstrategien sind für die Aufrechterhaltung und Verbesserung der Anwendungssicherheit von entscheidender Bedeutung. Durch das Sammeln und Analysieren von Anwendungsverhaltensdaten können Entwickler potenzielle Sicherheitsbedrohungen erkennen und effektiver auf Vorfälle reagieren.

Bedrohungserkennung in Echtzeit

Die Überwachung von Anwendungen in Echtzeit ermöglicht die sofortige Erkennung von Sicherheitsanomalien. Durch die kontinuierliche Überwachung der Benutzeraktivität, der Systemleistung und des Netzwerkverkehrs können Unternehmen potenzielle Bedrohungen erkennen und Maßnahmen ergreifen, bevor sie zu schwerwiegenderen Vorfällen eskalieren.

Analyse des Systemverhaltens

Die Analyse des Systemverhaltens ist entscheidend für das Verständnis normaler und anormaler Aktivitätsmuster. Unternehmen können Trends erkennen und Abweichungen erkennen, die auf eine Sicherheitsverletzung oder Schwachstelle hinweisen könnten, indem sie Daten aus verschiedenen Quellen sammeln, wie z. B. Protokolldateien und Leistungsmetriken.

Reaktion und Behebung von Vorfällen

Wenn eine Sicherheitsbedrohung erkannt wird, hilft ein klar definierter Vorfallreaktionsplan Unternehmen dabei, schnell zu reagieren, um die Bedrohung einzudämmen und zu beheben. Überwachungs- und Protokollierungsdaten können bei der Reaktion auf Vorfälle von unschätzbarem Wert sein, da sie wichtige Informationen über den Angriff, potenzielle Schwachstellen und alle an den betroffenen Systemen vorgenommenen Änderungen liefern.

Auditierung und Compliance

In vielen Branchen ist die Einhaltung von Sicherheitsstandards und Compliance-Anforderungen unerlässlich. Durch Überwachung und Protokollierung können Unternehmen die Einhaltung dieser Standards nachverfolgen und bei Audits einen Nachweis der Einhaltung erbringen. Dies kann auch dazu beitragen, Bereiche zu identifizieren, in denen Verbesserungen erforderlich sind, und eine Kultur der kontinuierlichen Sicherheitsverbesserung zu fördern.

Integration von Sicherheitstools in den Entwicklungslebenszyklus

Um sichere Softwaresysteme aufzubauen und zu warten, ist es wichtig, Sicherheitstools und -prozesse über den gesamten Entwicklungslebenszyklus hinweg zu integrieren. Auf diese Weise können Unternehmen potenzielle Schwachstellen proaktiv identifizieren und beheben, das Risiko kostspieliger Sicherheitsverletzungen verringern und eine kontinuierliche Verbesserung der Sicherheit gewährleisten.

Statische und dynamische Sicherheitstests

Statische Anwendungssicherheitstests (SAST) und dynamische Anwendungssicherheitstests (DAST) sind unerlässlich, um potenzielle Schwachstellen im Quellcode und zur Laufzeit zu identifizieren. Die frühzeitige Integration dieser Sicherheitstesttools in die Entwicklung kann Entwicklern dabei helfen, Schwachstellen zu beheben, bevor sie die Software bereitstellen.

Abhängigkeits- und Schwachstellenscan

Moderne Anwendungen basieren häufig auf Bibliotheken, Frameworks und Komponenten von Drittanbietern. Um die mit diesen Abhängigkeiten verbundenen Risiken zu minimieren, sollten Entwickler Tools verwenden, die Abhängigkeiten auf bekannte Schwachstellen scannen und bewerten. Durch die Integration von Tools zum Scannen von Abhängigkeiten und Schwachstellen können Unternehmen über Sicherheitslücken auf dem Laufenden bleiben und erforderliche Patches und Updates anwenden.

Kontinuierliche Integration und kontinuierliche Lieferung (CI/CD)

Automatisierte CI/CD-Pipelines können Unternehmen dabei helfen, ein hohes Maß an Sicherheit aufrechtzuerhalten, indem sie Sicherheitsprüfungen und -tests während des gesamten Bereitstellungsprozesses integrieren. CI/CD-Pipelines können so konfiguriert werden, dass sie fehlschlagen, wenn Sicherheitslücken erkannt werden, sodass Entwickler Probleme beheben können, bevor sie in die Produktion gelangen.

Sicherheitsinformations- und Ereignismanagement (SIEM)

SIEM-Tools sammeln, korrelieren und analysieren Protokolldaten aus verschiedenen Quellen, um Sicherheitsvorfälle zu erkennen und darauf zu reagieren. Die Integration von SIEM-Lösungen in den Entwicklungslebenszyklus kann Unternehmen dabei helfen, einen umfassenden Überblick über ihre Sicherheitslage zu erhalten und ihren Prozess zur Reaktion auf Vorfälle zu optimieren.

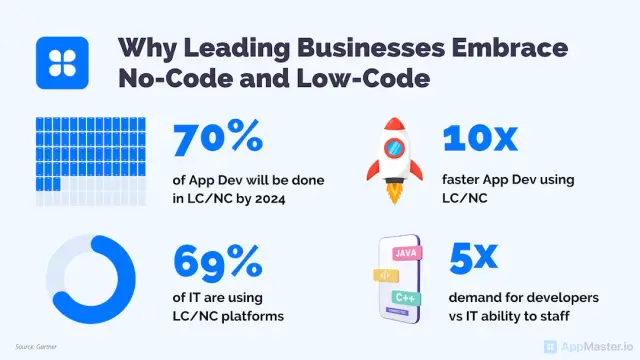

Eine Möglichkeit, sicherzustellen, dass Ihre Anwendungen unter Berücksichtigung der Sicherheit erstellt werden, ist die Verwendung von No-Code- und Low-Code-Plattformen wie AppMaster . Diese Plattformen verfügen über integrierte Best Practices, Funktionen und Architekturmuster für die Sicherheit, die Entwicklern helfen, sichere Anwendungen schneller und kostengünstiger zu erstellen. Darüber hinaus können diese Plattformen durch die Reduzierung der manuellen Codierung dazu beitragen, potenzielle Schwachstellen im Zusammenhang mit menschlichem Versagen zu beseitigen.

Verwendung von No-Code und Low-Code-Plattformen für sichere Anwendungen

Da die Nachfrage nach sicheren Anwendungen wächst, haben sich No-Code- und low-code Plattformen als praktikable Lösungen herausgestellt, um den Entwicklungsprozess zu rationalisieren und gleichzeitig einen starken Fokus auf Sicherheit beizubehalten. Diese Plattformen ermöglichen Entwicklern und technisch nicht versierten Benutzern die schnelle und kostengünstige Erstellung von Anwendungen, ohne dass umfangreiche Programmierkenntnisse erforderlich sind. Darüber hinaus verfügen sie häufig über integrierte Sicherheitsfunktionen, Best Practices und Architekturmuster, um potenzielle Schwachstellen zu minimieren und das Risiko von Cybersicherheitsverletzungen zu verringern.

Vorteile von No-Code und Low-Code-Plattformen für die Cybersicherheit

Die Verwendung von no-code und low-code Plattformen für die Entwicklung sicherer Anwendungen bietet mehrere entscheidende Vorteile:

- Integrierte Sicherheitsfunktionen: No-code und low-code Plattformen bieten häufig sofort einsatzbereite Sicherheitsfunktionen wie Datenverschlüsselung, Benutzerauthentifizierung und Zugriffskontrolle. Dies ermöglicht es Unternehmen, Best Practices für die Sicherheit in ihrem gesamten Anwendungsportfolio einfach durchzusetzen.

- Schnellere Entwicklungszyklen: Durch die deutliche Reduzierung des erforderlichen manuellen Codierungsaufwands ermöglichen no-code und low-code Plattformen schnellere Entwicklungszyklen. Dies beschleunigt die Markteinführung und ermöglicht häufigere Software-Updates, wodurch es einfacher wird, Sicherheitslücken zu schließen und Anwendungen auf dem neuesten Stand zu halten.

- Reduzierter menschlicher Fehler: Manuelles Codieren kann anfällig für menschliche Fehler sein und potenzielle Schwachstellen in der Anwendung schaffen. Mit no-code und low-code Tools werden viele dieser Fehlermöglichkeiten eliminiert, was zu sichereren Anwendungen führt.

- Schwerpunkt auf bewährten Sicherheitspraktiken: No-code und low-code Plattformen werden unter Berücksichtigung der Sicherheit entwickelt und kapseln häufig branchenübliche bewährte Sicherheitspraktiken und Architekturmuster in der Plattform selbst ein. Dadurch wird sichergestellt, dass die entwickelten Anwendungen standardmäßig sicher sind.

- Zugänglich für technisch nicht versierte Benutzer: No-code und low-code Plattformen ermöglichen es nicht-technischen Benutzern wie Geschäftsanalysten und Fachexperten, zum Entwicklungsprozess beizutragen. Dies kann dazu beitragen, im gesamten Unternehmen eine sicherheitsbewusste Denkweise zu fördern und die funktionsübergreifende Zusammenarbeit in Sicherheitsfragen zu fördern.

AppMaster: Eine No-Code Plattform mit Fokus auf Sicherheit

AppMaster ist eine leistungsstarke no-code Plattform, die es Entwicklern und Nicht-Entwicklern gleichermaßen ermöglicht, Backend-, Web- und mobile Anwendungen visuell zu erstellen. Mit seinem Fokus auf Sicherheit bietet AppMaster mehrere Schlüsselfunktionen, die dazu beitragen, die Cybersicherheit der mit der Plattform erstellten Anwendungen zu gewährleisten:

- Visuelle Datenmodellierung: AppMaster können Benutzer Datenmodelle (Datenbankschemata) visuell erstellen und so dabei helfen, Best Practices für die Datensicherheit durchzusetzen und potenzielle Schwachstellen im Zusammenhang mit der manuellen Codierung zu reduzieren.

- Geschäftslogik-Design: Mit seinem visuellen Business Process (BP) Designer ermöglicht AppMaster Benutzern die Definition und Implementierung der Geschäftslogik für ihre Anwendungen und stellt so sicher, dass Sicherheitsmaßnahmen im gesamten System konsistent durchgesetzt werden.

- Sichere REST-API- und Websocket-Endpunkte: AppMaster generiert sichere REST-API- und WSS- endpoints für Anwendungen und erleichtert so die sichere Kommunikation zwischen Anwendungen und Backend-Systemen.

- Skalierbare und leistungsstarke Anwendungen: Von AppMaster generierte Anwendungen sind kompiliert und zustandslos, was zu hoch skalierbaren und leistungseffizienten Lösungen führt, die Unternehmens- und Hochlast-Anwendungsfälle unterstützen.

- Eliminierung technischer Schulden: Da AppMaster Anwendungen bei jeder Änderung von Anforderungen von Grund auf neu generiert, werden technische Schulden praktisch eliminiert, was dazu beiträgt, langfristig ein hohes Maß an Anwendungssicherheit aufrechtzuerhalten.

Unternehmen können sichere Anwendungen effizienter erstellen, indem sie eine no-code Plattform wie AppMaster verwenden und dabei von branchenführenden Sicherheitsfunktionen und Best Practices profitieren. Dadurch können sie mehr Zeit und Ressourcen für die kontinuierliche Verbesserung aufwenden, ihre Cybersicherheit weiter stärken und ihre wertvollsten digitalen Vermögenswerte schützen.

FAQ

Die Softwarearchitektur spielt eine entscheidende Rolle bei der Definition der Struktur, Beziehungen und Interaktionen verschiedener Komponenten in einem System. Es wirkt sich direkt auf die Cybersicherheit aus, indem es grundlegende Sicherheitsprobleme wie Datenschutz, Zugriffskontrolle und Benutzerauthentifizierung angeht.

Sichere Codierungspraktiken helfen Entwicklern, Code zu schreiben, der weniger anfällig für Schwachstellen ist, wodurch es für Angreifer schwieriger wird, ihn auszunutzen. Zu den Vorteilen gehören ein geringeres Risiko von Datenschutzverletzungen, rechtlichen Haftungsrisiken und Reputationsschäden sowie ein verbessertes Benutzervertrauen und die Einhaltung von Industriestandards.

Zu den gängigen Architekturmustern zur Verbesserung der Sicherheit gehören „Defense-in-Depth“, „Prinzip der geringsten Privilegien“, „Separation of Concerns“ und „Secure by Design“. Diese Muster tragen dazu bei, Daten zu schützen, die Zugriffskontrolle durchzusetzen und die Angriffsfläche einer Anwendung zu minimieren.

Überwachung und Protokollierung ermöglichen es Unternehmen, Sicherheitsbedrohungen in Echtzeit zu erkennen, das Systemverhalten zu analysieren und schnell auf potenzielle Verstöße zu reagieren. Sie liefern die notwendigen Informationen, um Schwachstellen zu identifizieren, Benutzeraktionen zu verfolgen und die Auswirkungen eines Angriffs zu verstehen.

Durch die Integration von Sicherheitstools in den Entwicklungslebenszyklus wird sichergestellt, dass die Sicherheit bereits zu Beginn des Projekts berücksichtigt wird. Es hilft dabei, potenzielle Schwachstellen frühzeitig zu erkennen und zu beheben, reduziert das Risiko kostspieliger Sicherheitsverletzungen und fördert eine Kultur der kontinuierlichen Sicherheitsverbesserung.

No-code und low-code Plattformen wie AppMaster ermöglichen es Entwicklern, sichere Anwendungen schneller und kostengünstiger zu erstellen, da sie häufig über integrierte Sicherheitsfunktionen, Best Practices und Architekturmuster verfügen. Sie können dazu beitragen, menschliche Fehler zu reduzieren und potenzielle Schwachstellen im Zusammenhang mit der manuellen Codierung zu beseitigen.