Como a arquitetura de software afeta a segurança cibernética

Melhores práticas, padrões e estratégias para aprimorar a segurança cibernética do seu software.

Importância da Arquitetura de Software na Segurança Cibernética

A arquitetura de software é essencial para projetar, desenvolver e implementar sistemas e aplicativos de computador. Ele fornece um modelo para definir a estrutura, os relacionamentos e as interações de vários componentes dentro de um sistema. Em termos de segurança cibernética, a arquitetura de software desempenha um papel crítico na prevenção de violações de segurança, na proteção de dados confidenciais e na garantia da estabilidade e integridade de uma aplicação.

Um dos principais objetivos de uma boa arquitetura de software é estabelecer uma base sólida para a segurança do sistema. Ao adoptar uma abordagem proactiva para abordar questões de segurança durante a fase inicial de concepção e desenvolvimento, as organizações podem minimizar o risco de vulnerabilidades que potenciais atacantes podem explorar.

Além disso, uma arquitetura bem estruturada facilita a implementação de contramedidas de segurança e facilita o monitoramento e a proteção dos componentes do sistema contra ameaças futuras. Uma arquitetura de software inadequada pode levar a consequências graves, como violações de dados, tempo de inatividade do sistema ou até mesmo responsabilidades legais.

Portanto, os desenvolvedores e arquitetos devem priorizar a segurança ao projetar e construir aplicações. Ao incorporar medidas de segurança desde o início e aderir às melhores práticas, as organizações podem reduzir significativamente a probabilidade de incidentes de segurança e proteger os seus valiosos activos num mundo cada vez mais ameaçado cibernéticamente.

Compreendendo as camadas e suas implicações de segurança

Os aplicativos de software modernos podem ser complexos e geralmente são construídos em múltiplas camadas. Cada camada desempenha uma função específica na operação do sistema, e compreender as implicações de segurança dessas camadas é vital para proteger seus aplicativos. Vamos examinar algumas camadas comuns em arquiteturas de software e seus desafios de segurança associados.

- Camada de Apresentação: Esta é a camada voltada ao usuário da sua aplicação, responsável por exibir informações e facilitar as interações do usuário. Os desafios de segurança nesta camada incluem cross-site scripting (XSS), clickjacking e tratamento inseguro de entradas do usuário. Para proteger a camada de apresentação, implemente validação de entrada adequada, codificação de saída e empregue mecanismos seguros para lidar com cookies e dados de sessão.

- Camada de Aplicação: Uma camada crucial que contém a lógica de negócios e processa as solicitações do usuário. Os riscos de segurança comuns nesta camada incluem falhas de autenticação e autorização, controles de acesso inseguros e vulnerabilidades de lógica de negócios. Para proteger a camada de aplicação, siga práticas de codificação seguras, implemente mecanismos de autenticação fortes e siga o princípio do menor privilégio.

- Camada de acesso a dados: Esta camada concentra-se no armazenamento e recuperação de dados, muitas vezes interagindo com bancos de dados e outros sistemas de armazenamento. Os desafios de segurança na camada de acesso a dados incluem injeção de SQL , vazamentos de dados e acesso não autorizado a informações confidenciais. Para proteger esta camada, use consultas parametrizadas, criptografia de dados e aplique controles de acesso rígidos.

- Camada de Rede: A camada responsável por facilitar a comunicação entre diferentes sistemas ou componentes em uma aplicação distribuída. Os desafios de segurança comuns incluem ataques man-in-the-middle, negação de serviço (DoS) e segurança insuficiente da camada de transporte. Para proteger a camada de rede, use canais de comunicação criptografados, garanta autenticação e autorização adequadas e implante firewalls e sistemas de detecção de intrusões.

Ao compreender as implicações de segurança de cada camada, arquitetos e desenvolvedores podem adotar estratégias específicas para lidar com vulnerabilidades e proteger suas aplicações contra uma ampla variedade de vetores de ataque.

Práticas de codificação seguras para melhor segurança cibernética

Práticas de codificação segura são essenciais para a construção de aplicações seguras e confiáveis que possam resistir a possíveis invasores. Aqui estão algumas práticas fundamentais de codificação segura que os desenvolvedores devem seguir para melhorar a segurança do aplicativo:

- Validar e higienizar a entrada do usuário: a entrada do usuário pode ser uma fonte primária de vulnerabilidades de segurança se for tratada de maneira inadequada. Erros de entrada perdidos podem levar a injeção de SQL, XSS ou outros tipos de ataques. Os desenvolvedores devem validar e higienizar rigorosamente as entradas do usuário para eliminar ameaças potenciais antes que o aplicativo processe a entrada.

- Use consultas parametrizadas: os ataques de injeção de SQL são predominantes e podem levar ao acesso ou manipulação não autorizada de dados. O uso de consultas parametrizadas pode ajudar a mitigar os riscos de injeção de SQL, separando corretamente a entrada do usuário dos comandos SQL, evitando que invasores injetem código malicioso.

- Implemente autenticação e autorização fortes: Mecanismos adequados de autenticação e autorização garantem que apenas usuários legítimos acessem os recursos do seu aplicativo. Implemente a autenticação multifator (MFA), use políticas de senha fortes e siga o princípio do menor privilégio para minimizar os riscos de acesso não autorizado.

- Use criptografia e protocolos de comunicação segura: a criptografia de dados protege dados confidenciais em repouso e em trânsito. Utilize protocolos de comunicação seguros como HTTPS e TLS e criptografe dados confidenciais armazenados em bancos de dados ou outros sistemas de armazenamento.

- Mantenha bibliotecas e dependências de terceiros atualizadas: Bibliotecas de terceiros desatualizadas ou vulneráveis podem expor seu aplicativo a riscos de segurança. Atualize regularmente suas dependências e teste-as rigorosamente em busca de possíveis vulnerabilidades.

- Realize testes regulares de segurança: Atividades regulares de testes de segurança, como análise estática, análise dinâmica e testes de penetração, podem ajudar a detectar e resolver vulnerabilidades antes que os invasores possam explorá-las.

A adoção de práticas de codificação seguras é um aspecto crucial para garantir a segurança das aplicações. Seguindo as melhores práticas estabelecidas no setor e melhorando continuamente seus processos de desenvolvimento , as organizações podem criar aplicativos mais seguros e reduzir o risco de incidentes de segurança cibernética.

Padrões arquitetônicos para aprimorar a segurança

A arquitetura de software é crítica para estabelecer e manter a segurança de um sistema. Os desenvolvedores podem criar aplicativos seguros desde o projeto, empregando padrões de arquitetura eficazes, reduzindo assim vulnerabilidades e possíveis vetores de ataque. Nesta seção, exploraremos alguns padrões de arquitetura comuns que ajudam a aumentar a segurança em sistemas de software.

Defesa em profundidade

Defesa em profundidade é uma abordagem que coloca em camadas vários mecanismos de segurança para proteger um sistema. Baseia-se no princípio de que se um mecanismo de segurança falhar, outros ainda fornecem proteção. A Defesa em Profundidade pode ser empregada em vários níveis, como rede, host, aplicação e dados. A combinação de múltiplas barreiras de segurança torna mais difícil para os invasores explorarem vulnerabilidades e se infiltrarem em um sistema. A implementação da Defesa em Profundidade pode envolver várias práticas, tais como:

- Usando firewalls e sistemas de detecção de intrusão (IDS) para proteger a rede

- Empregando mecanismos fortes de autenticação e controle de acesso

- Protegendo canais de comunicação usando criptografia

- Aplicando práticas de codificação seguras e testes rigorosos para eliminar vulnerabilidades de software

- Protegendo dados confidenciais com criptografia e soluções de armazenamento seguro

Princípio do Menor Privilégio

O Princípio do Menor Privilégio afirma que um usuário, processo ou sistema deve ter apenas as permissões mínimas necessárias para executar suas tarefas. Essa abordagem minimiza possíveis danos causados por contas comprometidas ou vulnerabilidades de software, já que os invasores têm permissões limitadas para aproveitar. Para implementar o Princípio do Mínimo Privilégio, os desenvolvedores devem:

- Atribua permissões com base em funções, com cada função tendo o mínimo de privilégios necessário

- Limite o uso de contas administrativas a tarefas específicas que exigem privilégios elevados

- Revise e atualize regularmente as permissões para garantir que permaneçam alinhadas com os requisitos do trabalho

- Implemente controle rigoroso sobre recursos compartilhados, como sistemas de arquivos, bancos de dados e conexões de rede

Separação de preocupações

A Separação de Preocupações é um princípio de design que defende a partição de um sistema em componentes distintos com responsabilidades específicas. Essa abordagem ajuda a minimizar o impacto das vulnerabilidades, isolando e contendo possíveis violações em componentes individuais. Ao empregar a separação de preocupações, os desenvolvedores podem:

- Crie ambientes de execução isolados para evitar acesso não autorizado ou manipulação de componentes do sistema

- Melhore a capacidade de manutenção e diminua a probabilidade de vulnerabilidades, reduzindo as interdependências dos componentes

- Facilitar a aplicação de políticas de segurança em nível de componente, o que pode simplificar o controle de acesso e a auditoria

- Aumente a resiliência do sistema, evitando a propagação de falhas ou componentes comprometidos em todo o sistema

Seguro por Design

Secure by Design é uma abordagem que visa incorporar segurança na arquitetura de software desde o início. Em vez de tratar a segurança como uma reflexão tardia ou um recurso complementar, o Secure by Design garante que a segurança seja parte integrante do processo de desenvolvimento. Para adotar o Secure by Design, as organizações podem:

- Desenvolva uma compreensão completa das ameaças e riscos potenciais e incorpore requisitos de segurança no processo de desenvolvimento

- Envolva especialistas em segurança no início do ciclo de vida de desenvolvimento para avaliar e refinar a arquitetura de software

- Conduzir revisões e avaliações de segurança contínuas durante todo o processo de desenvolvimento

- Implemente práticas de codificação seguras, testes automatizados e verificação de vulnerabilidades para identificar e corrigir vulnerabilidades de segurança de forma proativa

Estratégias de monitoramento e registro para segurança

Estratégias eficazes de monitoramento e registro são vitais para manter e melhorar a segurança dos aplicativos. Ao coletar e analisar dados de comportamento de aplicativos, os desenvolvedores podem detectar possíveis ameaças à segurança e responder a incidentes de maneira mais eficaz.

Detecção de ameaças em tempo real

O monitoramento de aplicações em tempo real permite a detecção imediata de anomalias de segurança. Ao monitorar continuamente a atividade do usuário, o desempenho do sistema e o tráfego de rede, as organizações podem identificar ameaças potenciais e tomar medidas antes que elas se transformem em incidentes mais graves.

Analisando o comportamento do sistema

A análise do comportamento do sistema é crucial para a compreensão dos padrões de atividade normais e anômalas. As organizações podem identificar tendências e detectar desvios que possam indicar uma violação ou vulnerabilidade de segurança, reunindo dados de diversas fontes, como arquivos de log e métricas de desempenho.

Resposta e Remediação de Incidentes

Quando uma ameaça à segurança é detectada, ter um plano de resposta a incidentes bem definido ajuda as organizações a reagir rapidamente para conter e remediar a ameaça. Os dados de monitoramento e registro podem ser inestimáveis durante a resposta a incidentes, pois fornecem informações importantes sobre o ataque, vulnerabilidades potenciais e quaisquer alterações feitas nos sistemas afetados.

Auditoria e Conformidade

Em muitos setores, é essencial aderir aos padrões de segurança e aos requisitos de conformidade. O monitoramento e o registro permitem que as organizações monitorem sua adesão a esses padrões e forneçam evidências de conformidade durante as auditorias. Isto também pode ajudar a identificar áreas onde são necessárias melhorias e promover uma cultura de melhoria contínua da segurança.

Integrando ferramentas de segurança ao ciclo de vida de desenvolvimento

Para construir e manter sistemas de software seguros, é essencial integrar ferramentas e processos de segurança em todo o ciclo de vida de desenvolvimento . Ao fazer isso, as organizações podem identificar e resolver proativamente vulnerabilidades potenciais, reduzir o risco de violações de segurança dispendiosas e garantir a melhoria contínua da segurança.

Testes de segurança estáticos e dinâmicos

O teste estático de segurança de aplicativos (SAST) e o teste dinâmico de segurança de aplicativos (DAST) são essenciais para identificar vulnerabilidades potenciais no código-fonte e durante o tempo de execução. A integração dessas ferramentas de teste de segurança no início do desenvolvimento pode ajudar os desenvolvedores a resolver vulnerabilidades antes de implantar o software.

Verificação de dependências e vulnerabilidades

Os aplicativos modernos geralmente dependem de bibliotecas, estruturas e componentes de terceiros. Para minimizar os riscos associados a essas dependências, os desenvolvedores devem usar ferramentas que verifiquem e avaliem as dependências em busca de vulnerabilidades conhecidas. A integração de ferramentas de verificação de dependências e vulnerabilidades permite que as organizações se mantenham atualizadas sobre as vulnerabilidades de segurança e apliquem os patches e atualizações necessários.

Integração Contínua e Entrega Contínua (CI/CD)

Pipelines automatizados de CI/CD podem ajudar as organizações a manter um alto nível de segurança, incorporando verificações e testes de segurança em todo o processo de implantação. Os pipelines de CI/CD podem ser configurados para falhar se vulnerabilidades de segurança forem detectadas, permitindo que os desenvolvedores corrijam os problemas antes que eles cheguem à produção.

Gerenciamento de eventos e informações de segurança (SIEM)

As ferramentas SIEM coletam, correlacionam e analisam dados de log de diversas fontes para detectar e responder a incidentes de segurança. A integração de soluções SIEM no ciclo de vida de desenvolvimento pode ajudar as organizações a obter uma visão abrangente de sua postura de segurança e agilizar seu processo de resposta a incidentes.

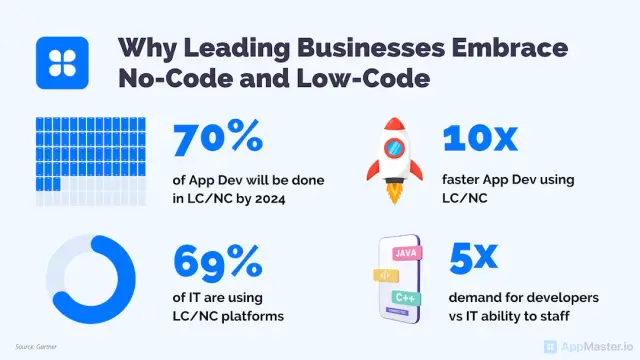

Uma maneira de garantir que seus aplicativos sejam desenvolvidos com a segurança em mente é utilizar plataformas sem código e com pouco código, como AppMaster . Essas plataformas possuem práticas recomendadas de segurança, recursos e padrões de arquitetura integrados que ajudam os desenvolvedores a criar aplicativos seguros de maneira mais rápida e econômica. Além disso, ao reduzir a codificação manual, estas plataformas podem ajudar a eliminar potenciais vulnerabilidades associadas a erros humanos.

Usando plataformas No-Code e com baixo código para aplicativos seguros

À medida que a procura por aplicações seguras cresce, as plataformas no-code e low-code surgiram como soluções viáveis para agilizar o processo de desenvolvimento, mantendo ao mesmo tempo um forte foco na segurança. Essas plataformas permitem que desenvolvedores e usuários não técnicos criem aplicativos de forma rápida e econômica, sem a necessidade de extensas habilidades de codificação. Além disso, muitas vezes incorporam recursos de segurança integrados, práticas recomendadas e padrões de arquitetura para minimizar vulnerabilidades potenciais e reduzir o risco de violações de segurança cibernética.

Vantagens das plataformas No-Code e Low-Code para segurança cibernética

Existem várias vantagens importantes em usar plataformas no-code e low-code para desenvolver aplicativos seguros:

- Recursos de segurança integrados: plataformas No-code e low-code geralmente fornecem recursos de segurança prontos para uso, como criptografia de dados, autenticação de usuário e controle de acesso. Isso permite que as organizações apliquem facilmente as melhores práticas de segurança em todo o seu portfólio de aplicativos.

- Ciclos de desenvolvimento mais rápidos: Ao reduzir significativamente a quantidade de codificação manual necessária, as plataformas no-code e low-code permitem ciclos de desenvolvimento mais rápidos. Isso acelera o tempo de lançamento no mercado e permite atualizações de software mais frequentes, facilitando a solução de vulnerabilidades de segurança e a manutenção de aplicativos atualizados.

- Erro humano reduzido: a codificação manual pode estar sujeita a erros humanos, introduzindo vulnerabilidades potenciais no aplicativo. Com ferramentas no-code e low-code, muitas dessas oportunidades de erro são eliminadas, resultando em aplicativos mais seguros.

- Ênfase nas melhores práticas de segurança: As plataformas No-code e low-code são projetadas com a segurança em mente, geralmente encapsulando as melhores práticas de segurança e padrões de arquitetura padrão do setor dentro da própria plataforma. Isso ajuda a garantir que os aplicativos em desenvolvimento sejam seguros por padrão.

- Acessível a usuários não técnicos: plataformas No-code e low-code permitem que usuários não técnicos, como analistas de negócios e especialistas no assunto, contribuam para o processo de desenvolvimento. Isto pode ajudar a infundir uma mentalidade consciente da segurança em toda a organização e incentivar a colaboração multifuncional em questões de segurança.

AppMaster: uma plataforma No-Code com foco em segurança

AppMaster é uma poderosa plataforma no-code que permite que desenvolvedores e não desenvolvedores criem visualmente aplicativos back-end, web e móveis. Com foco na segurança, AppMaster oferece vários recursos importantes que ajudam a garantir a segurança cibernética dos aplicativos criados com a plataforma:

- Modelagem Visual de Dados: AppMaster permite aos usuários criar modelos de dados (esquema de banco de dados) visualmente, ajudando a aplicar as melhores práticas de segurança de dados e reduzir vulnerabilidades potenciais associadas à codificação manual.

- Design de lógica de negócios: com seu designer visual de processos de negócios (BP), AppMaster permite que os usuários definam e implementem a lógica de negócios para seus aplicativos, garantindo que as medidas de segurança sejam aplicadas de forma consistente em todo o sistema.

- API REST e endpoints seguros Websocket: AppMaster gera API REST segura e endpoints WSS para aplicativos, facilitando a comunicação segura entre aplicativos e sistemas backend.

- Aplicativos escalonáveis e de alto desempenho: os aplicativos gerados pelo AppMaster são compilados e sem estado, resultando em soluções altamente escalonáveis e com desempenho eficiente que oferecem suporte a casos de uso corporativos e de alta carga.

- Eliminação da dívida técnica: Como AppMaster regenera aplicativos do zero sempre que os requisitos são modificados, a dívida técnica é praticamente eliminada, ajudando a manter um alto nível de segurança do aplicativo ao longo do tempo.

As organizações podem criar aplicativos seguros com mais eficiência usando uma plataforma no-code como AppMaster, beneficiando-se dos recursos de segurança e das práticas recomendadas líderes do setor. Como resultado, podem dedicar mais tempo e recursos à melhoria contínua, fortalecendo ainda mais a sua postura de segurança cibernética e protegendo os seus ativos digitais mais valiosos.

FAQ

A arquitetura de software desempenha um papel crucial na definição da estrutura, dos relacionamentos e das interações de vários componentes de um sistema. Afeta diretamente a segurança cibernética ao abordar questões fundamentais de segurança, como proteção de dados, controle de acesso e autenticação de usuários.

As práticas de codificação segura ajudam os desenvolvedores a escrever códigos menos propensos a vulnerabilidades, dificultando a exploração por parte dos invasores. Os benefícios incluem redução do risco de violações de dados, responsabilidades legais e danos à reputação, bem como maior confiança do usuário e conformidade com os padrões do setor.

Padrões arquitetônicos comuns para melhorar a segurança incluem Defesa em Profundidade, Princípio do Mínimo Privilégio, Separação de Preocupações e Segurança desde o Design. Esses padrões ajudam a proteger os dados, reforçar o controle de acesso e minimizar a superfície de ataque de um aplicativo.

O monitoramento e o registro permitem que as organizações detectem ameaças à segurança em tempo real, analisem o comportamento do sistema e respondam rapidamente a possíveis violações. Eles fornecem as informações necessárias para identificar vulnerabilidades, rastrear ações do usuário e compreender o impacto de um ataque.

A integração de ferramentas de segurança no ciclo de vida de desenvolvimento garante que a segurança seja considerada desde o início do projeto. Ajuda a identificar e resolver potenciais vulnerabilidades antecipadamente, reduzindo o risco de violações de segurança dispendiosas e promovendo uma cultura de melhoria contínua da segurança.

Plataformas No-code e low-code, como AppMaster, permitem que os desenvolvedores criem aplicativos seguros de maneira mais rápida e econômica, pois geralmente vêm com recursos de segurança integrados, práticas recomendadas e padrões de arquitetura. Eles podem ajudar a reduzir erros humanos e eliminar possíveis vulnerabilidades associadas à codificação manual.