Cómo la arquitectura del software afecta la ciberseguridad

Mejores prácticas, patrones y estrategias para mejorar la ciberseguridad en su software.

Importancia de la arquitectura de software en la ciberseguridad

La arquitectura de software es esencial para diseñar, desarrollar e implementar sistemas y aplicaciones informáticas. Proporciona un modelo para definir la estructura, las relaciones y las interacciones de varios componentes dentro de un sistema. En términos de ciberseguridad, la arquitectura de software desempeña un papel fundamental a la hora de prevenir violaciones de seguridad, salvaguardar datos confidenciales y garantizar la estabilidad e integridad de una aplicación.

Uno de los objetivos centrales de una buena arquitectura de software es establecer una base sólida para la seguridad del sistema. Al adoptar un enfoque proactivo para abordar los problemas de seguridad durante la fase inicial de diseño y desarrollo, las organizaciones pueden minimizar el riesgo de vulnerabilidades que los posibles atacantes pueden aprovechar.

Además, una arquitectura bien estructurada facilita la implementación de contramedidas de seguridad y facilita el monitoreo y la protección de los componentes del sistema contra futuras amenazas. Una arquitectura de software inadecuada puede tener consecuencias graves, como filtraciones de datos, tiempo de inactividad del sistema o incluso responsabilidades legales.

Por lo tanto, los desarrolladores y arquitectos deben priorizar la seguridad al diseñar y crear aplicaciones. Al incorporar medidas de seguridad desde el principio y adherirse a las mejores prácticas, las organizaciones pueden reducir en gran medida la probabilidad de incidentes de seguridad y proteger sus valiosos activos en un mundo cada vez más amenazado cibernéticamente.

Comprender las capas y sus implicaciones de seguridad

Las aplicaciones de software modernas pueden ser complejas y, a menudo, se basan en varias capas. Cada capa desempeña una función específica en el funcionamiento del sistema y comprender las implicaciones de seguridad de estas capas es vital para proteger sus aplicaciones. Examinemos algunas capas comunes en las arquitecturas de software y sus desafíos de seguridad asociados.

- Capa de presentación: esta es la capa de cara al usuario de su aplicación, responsable de mostrar información y facilitar las interacciones del usuario. Los desafíos de seguridad en esta capa incluyen secuencias de comandos entre sitios (XSS), clickjacking y manejo inseguro de la entrada del usuario. Para proteger la capa de presentación, implemente una validación de entrada y una codificación de salida adecuadas y emplee mecanismos seguros para manejar cookies y datos de sesión.

- Capa de aplicación: una capa crucial que contiene la lógica empresarial y procesa las solicitudes de los usuarios. Los riesgos de seguridad comunes en esta capa incluyen fallas de autenticación y autorización, controles de acceso inseguros y vulnerabilidades de la lógica empresarial. Para proteger la capa de aplicación, cumpla con prácticas de codificación segura, implemente mecanismos de autenticación sólidos y siga el principio de privilegio mínimo.

- Capa de acceso a datos: esta capa se centra en el almacenamiento y la recuperación de datos, y a menudo interactúa con bases de datos y otros sistemas de almacenamiento. Los desafíos de seguridad en la capa de acceso a datos incluyen inyección SQL , fugas de datos y acceso no autorizado a información confidencial. Para proteger esta capa, utilice consultas parametrizadas, cifrado de datos y aplique estrictos controles de acceso.

- Capa de red: la capa responsable de facilitar la comunicación entre diferentes sistemas o componentes en una aplicación distribuida. Los desafíos de seguridad comunes incluyen ataques de intermediario, denegación de servicio (DoS) y seguridad insuficiente en la capa de transporte. Para proteger la capa de red, utilice canales de comunicación cifrados, garantice la autenticación y autorización adecuadas e implemente firewalls y sistemas de detección de intrusiones.

Al comprender las implicaciones de seguridad de cada capa, los arquitectos y desarrolladores pueden adoptar estrategias específicas para abordar las vulnerabilidades y proteger sus aplicaciones de una amplia gama de vectores de ataque.

Prácticas de codificación segura para una mejor ciberseguridad

Las prácticas de codificación segura son esenciales para crear aplicaciones seguras y confiables que puedan resistir a posibles atacantes. A continuación se muestran algunas prácticas fundamentales de codificación segura que los desarrolladores deben seguir para mejorar la seguridad de las aplicaciones:

- Validar y desinfectar la entrada del usuario: la entrada del usuario puede ser una fuente principal de vulnerabilidades de seguridad si se maneja incorrectamente. Los errores de entrada perdidos pueden provocar inyección SQL, XSS u otros tipos de ataques. Los desarrolladores deben validar y desinfectar rigurosamente las entradas de los usuarios para eliminar amenazas potenciales antes de que la aplicación las procese.

- Utilice consultas parametrizadas: los ataques de inyección SQL son frecuentes y pueden provocar acceso o manipulación no autorizados de datos. El uso de consultas parametrizadas puede ayudar a mitigar los riesgos de inyección de SQL al separar correctamente la entrada del usuario de los comandos SQL, evitando que los atacantes inyecten código malicioso.

- Implemente autenticación y autorización sólidas: los mecanismos de autenticación y autorización adecuados garantizan que solo los usuarios legítimos accedan a los recursos de su aplicación. Implemente la autenticación multifactor (MFA), utilice políticas de contraseñas seguras y siga el principio de privilegio mínimo para minimizar los riesgos de acceso no autorizado.

- Utilice cifrado y protocolos de comunicación seguros: el cifrado de datos protege los datos confidenciales en reposo y en tránsito. Utilice protocolos de comunicación seguros como HTTPS y TLS, y cifre datos confidenciales almacenados en bases de datos u otros sistemas de almacenamiento.

- Mantenga actualizadas las bibliotecas y dependencias de terceros: las bibliotecas de terceros obsoletas o vulnerables pueden exponer su aplicación a riesgos de seguridad. Actualice periódicamente sus dependencias y pruébelas rigurosamente para detectar posibles vulnerabilidades.

- Realice pruebas de seguridad periódicas: las actividades periódicas de pruebas de seguridad, como análisis estático, análisis dinámico y pruebas de penetración, pueden ayudar a detectar y abordar vulnerabilidades antes de que los atacantes puedan explotarlas.

La adopción de prácticas de codificación segura es un aspecto crucial para garantizar la seguridad de las aplicaciones. Siguiendo las mejores prácticas establecidas de la industria y mejorando continuamente sus procesos de desarrollo , las organizaciones pueden crear aplicaciones más seguras y reducir el riesgo de incidentes de ciberseguridad.

Patrones arquitectónicos para mejorar la seguridad

La arquitectura del software es fundamental para establecer y mantener la seguridad de un sistema. Los desarrolladores pueden crear aplicaciones seguras por diseño empleando patrones arquitectónicos efectivos, reduciendo así las vulnerabilidades y los posibles vectores de ataque. En esta sección, exploraremos algunos patrones arquitectónicos comunes que ayudan a mejorar la seguridad en los sistemas de software.

Defensa en profundidad

La defensa en profundidad es un enfoque que combina múltiples mecanismos de seguridad para proteger un sistema. Se basa en el principio de que si un mecanismo de seguridad falla, otros aún brindan protección. La defensa en profundidad se puede emplear en varios niveles, como red, host, aplicación y datos. La combinación de múltiples barreras de seguridad hace que sea más difícil para los atacantes aprovechar las vulnerabilidades e infiltrarse en un sistema. La implementación de la defensa en profundidad puede implicar varias prácticas, tales como:

- Usar firewalls y sistemas de detección de intrusos (IDS) para proteger la red

- Emplear mecanismos sólidos de autenticación y control de acceso.

- Proteger los canales de comunicación mediante cifrado

- Aplicar prácticas de codificación segura y pruebas rigurosas para eliminar las vulnerabilidades del software.

- Protección de datos confidenciales con cifrado y soluciones de almacenamiento seguro

Principio de privilegio mínimo

El Principio de Mínimo Privilegio establece que un usuario, proceso o sistema sólo debe tener los permisos mínimos necesarios para realizar sus tareas. Este enfoque minimiza el daño potencial causado por cuentas comprometidas o vulnerabilidades de software, ya que los atacantes tienen permisos limitados para aprovechar. Para implementar el Principio de Privilegio Mínimo, los desarrolladores deben:

- Asigne permisos según roles, y cada rol tenga el menor privilegio necesario

- Limite el uso de cuentas administrativas a tareas específicas que requieran privilegios elevados

- Revise y actualice periódicamente los permisos para garantizar que sigan alineados con los requisitos del trabajo.

- Implementar un control estricto sobre los recursos compartidos, como sistemas de archivos, bases de datos y conexiones de red.

Separación de intereses

La separación de preocupaciones es un principio de diseño que aboga por dividir un sistema en distintos componentes con responsabilidades específicas. Este enfoque ayuda a minimizar el impacto de las vulnerabilidades al aislar y contener posibles infracciones dentro de los componentes individuales. Al emplear la separación de preocupaciones, los desarrolladores pueden:

- Cree entornos de ejecución aislados para evitar el acceso no autorizado o la manipulación de los componentes del sistema.

- Mejorar la mantenibilidad y disminuir la probabilidad de vulnerabilidades al reducir las interdependencias de los componentes.

- Facilitar la aplicación de políticas de seguridad a nivel de componentes, lo que puede simplificar el control de acceso y la auditoría.

- Mejore la resiliencia del sistema evitando la propagación de fallas o componentes comprometidos en todo el sistema.

Seguro por diseño

Secure by Design es un enfoque que tiene como objetivo incorporar la seguridad en la arquitectura del software desde cero. En lugar de tratar la seguridad como una característica adicional o de último momento, Secure by Design garantiza que la seguridad sea parte integral del proceso de desarrollo. Para adoptar Secure by Design, las organizaciones pueden:

- Desarrollar una comprensión profunda de las amenazas y riesgos potenciales e incorporar requisitos de seguridad en el proceso de desarrollo.

- Involucrar a expertos en seguridad en las primeras etapas del ciclo de vida del desarrollo para evaluar y perfeccionar la arquitectura del software.

- Realizar revisiones y evaluaciones de seguridad continuas durante todo el proceso de desarrollo.

- Implemente prácticas de codificación segura, pruebas automatizadas y escaneo de vulnerabilidades para identificar y rectificar vulnerabilidades de seguridad de manera proactiva.

Estrategias de monitoreo y registro para la seguridad

Las estrategias efectivas de monitoreo y registro son vitales para mantener y mejorar la seguridad de las aplicaciones. Al recopilar y analizar datos de comportamiento de las aplicaciones, los desarrolladores pueden detectar posibles amenazas a la seguridad y responder a los incidentes de manera más efectiva.

Detección de amenazas en tiempo real

La monitorización de aplicaciones en tiempo real permite la detección inmediata de anomalías de seguridad. Al realizar un seguimiento continuo de la actividad de los usuarios, el rendimiento del sistema y el tráfico de la red, las organizaciones pueden identificar amenazas potenciales y tomar medidas antes de que se conviertan en incidentes más graves.

Analizar el comportamiento del sistema

El análisis del comportamiento del sistema es crucial para comprender los patrones de actividad normales y anómalos. Las organizaciones pueden identificar tendencias y detectar desviaciones que podrían indicar una violación o vulnerabilidad de seguridad mediante la recopilación de datos de diversas fuentes, como archivos de registro y métricas de rendimiento.

Respuesta y remediación de incidentes

Cuando se detecta una amenaza a la seguridad, tener un plan de respuesta a incidentes bien definido ayuda a las organizaciones a reaccionar rápidamente para contener y remediar la amenaza. Los datos de monitoreo y registro pueden ser invaluables durante la respuesta a incidentes, ya que brindan información importante sobre el ataque, las posibles vulnerabilidades y cualquier cambio realizado en los sistemas afectados.

Auditoría y Cumplimiento

En muchas industrias, es esencial cumplir con los estándares de seguridad y los requisitos de cumplimiento. El monitoreo y el registro permiten a las organizaciones realizar un seguimiento de su cumplimiento de estos estándares y proporcionar evidencia de cumplimiento durante las auditorías. Esto también puede ayudar a identificar áreas donde se necesitan mejoras y fomentar una cultura de mejora continua de la seguridad.

Integración de herramientas de seguridad en el ciclo de vida del desarrollo

Para construir y mantener sistemas de software seguros, es esencial integrar herramientas y procesos de seguridad durante todo el ciclo de vida del desarrollo . Al hacerlo, las organizaciones pueden identificar y abordar de manera proactiva vulnerabilidades potenciales, reducir el riesgo de costosas violaciones de seguridad y garantizar una mejora continua de la seguridad.

Pruebas de seguridad estáticas y dinámicas

Las pruebas de seguridad de aplicaciones estáticas (SAST) y las pruebas de seguridad de aplicaciones dinámicas (DAST) son esenciales para identificar posibles vulnerabilidades en el código fuente y durante el tiempo de ejecución. La integración de estas herramientas de prueba de seguridad en las primeras etapas del desarrollo puede ayudar a los desarrolladores a abordar las vulnerabilidades antes de implementar el software.

Escaneo de dependencias y vulnerabilidades

Las aplicaciones modernas a menudo dependen de bibliotecas, marcos y componentes de terceros. Para minimizar los riesgos asociados con estas dependencias, los desarrolladores deben utilizar herramientas que escaneen y evalúen las dependencias en busca de vulnerabilidades conocidas. La integración de herramientas de escaneo de dependencias y vulnerabilidades permite a las organizaciones mantenerse actualizadas sobre las vulnerabilidades de seguridad y aplicar los parches y actualizaciones necesarios.

Integración continua y entrega continua (CI/CD)

Los canales de CI/CD automatizados pueden ayudar a las organizaciones a mantener un alto nivel de seguridad incorporando controles y pruebas de seguridad durante todo el proceso de implementación. Las canalizaciones de CI/CD se pueden configurar para que fallen si se detectan vulnerabilidades de seguridad, lo que permite a los desarrolladores solucionar problemas antes de que lleguen a producción.

Gestión de eventos e información de seguridad (SIEM)

Las herramientas SIEM recopilan, correlacionan y analizan datos de registro de diversas fuentes para detectar y responder a incidentes de seguridad. La integración de soluciones SIEM en el ciclo de vida de desarrollo puede ayudar a las organizaciones a obtener una visión integral de su postura de seguridad y optimizar su proceso de respuesta a incidentes.

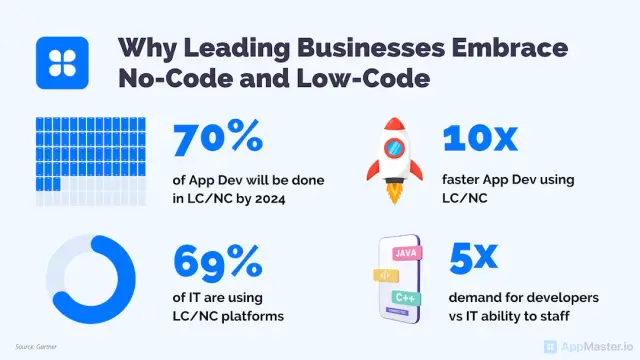

Una forma de garantizar que sus aplicaciones se creen teniendo en cuenta la seguridad es utilizar plataformas sin código y con poco código como AppMaster . Estas plataformas cuentan con mejores prácticas de seguridad, características y patrones arquitectónicos integrados que ayudan a los desarrolladores a crear aplicaciones seguras de manera más rápida y rentable. Además, al reducir la codificación manual, estas plataformas pueden ayudar a eliminar posibles vulnerabilidades asociadas con errores humanos.

Uso de plataformas No-Code y con código bajo para aplicaciones seguras

A medida que crece la demanda de aplicaciones seguras, las plataformas sin código y low-code han surgido como soluciones viables para agilizar el proceso de desarrollo manteniendo al mismo tiempo un fuerte enfoque en la seguridad. Estas plataformas permiten a los desarrolladores y usuarios no técnicos crear aplicaciones de forma rápida y rentable, sin la necesidad de grandes conocimientos de codificación. Además, a menudo incorporan funciones de seguridad integradas, mejores prácticas y patrones arquitectónicos para minimizar posibles vulnerabilidades y reducir el riesgo de violaciones de ciberseguridad.

Ventajas de las plataformas No-Code y Low-Code para la ciberseguridad

Existen varias ventajas clave al utilizar plataformas no-code y low-code para desarrollar aplicaciones seguras:

- Funciones de seguridad integradas: las plataformas No-code y low-code a menudo ofrecen funciones de seguridad listas para usar, como cifrado de datos, autenticación de usuarios y control de acceso. Esto permite a las organizaciones aplicar fácilmente las mejores prácticas de seguridad en todo su portafolio de aplicaciones.

- Ciclos de desarrollo más rápidos: al reducir significativamente la cantidad de codificación manual requerida, las plataformas no-code y low-code permiten ciclos de desarrollo más rápidos. Esto acelera el tiempo de comercialización y permite actualizaciones de software más frecuentes, lo que facilita abordar las vulnerabilidades de seguridad y mantener las aplicaciones actualizadas.

- Error humano reducido: la codificación manual puede ser propensa a errores humanos, introduciendo vulnerabilidades potenciales en la aplicación. Con herramientas no-code y low-code, muchas de estas oportunidades de error se eliminan, lo que da como resultado aplicaciones más seguras.

- Énfasis en las mejores prácticas de seguridad: las plataformas No-code y low-code están diseñadas teniendo en cuenta la seguridad y, a menudo, encapsulan las mejores prácticas de seguridad y patrones arquitectónicos estándar de la industria dentro de la propia plataforma. Esto ayuda a garantizar que las aplicaciones que se desarrollan sean seguras de forma predeterminada.

- Accesible para usuarios no técnicos: las plataformas No-code y low-code permiten a los usuarios no técnicos, como analistas de negocios y expertos en la materia, contribuir al proceso de desarrollo. Esto puede ayudar a infundir una mentalidad consciente de la seguridad en toda la organización y fomentar la colaboración interfuncional en cuestiones de seguridad.

AppMaster: una plataforma No-Code centrada en la seguridad

AppMaster es una poderosa plataforma no-code que permite a desarrolladores y no desarrolladores crear visualmente aplicaciones backend, web y móviles. Con su enfoque en la seguridad, AppMaster proporciona varias características clave que ayudan a garantizar la ciberseguridad de las aplicaciones creadas con la plataforma:

- Modelado visual de datos: AppMaster permite a los usuarios crear modelos de datos (esquema de base de datos) visualmente, lo que ayuda a aplicar las mejores prácticas de seguridad de datos y reducir las posibles vulnerabilidades asociadas con la codificación manual.

- Diseño de lógica de negocios: con su diseñador visual de procesos de negocios (BP), AppMaster permite a los usuarios definir e implementar la lógica de negocios para sus aplicaciones, garantizando que las medidas de seguridad se apliquen de manera consistente en todo el sistema.

- API REST y puntos finales seguros Websocket: AppMaster genera API REST y endpoints WSS seguros para aplicaciones, lo que facilita la comunicación segura entre aplicaciones y sistemas backend.

- Aplicaciones escalables y de alto rendimiento: las aplicaciones generadas por AppMaster están compiladas y sin estado, lo que da como resultado soluciones altamente escalables y de rendimiento eficiente que admiten casos de uso empresariales y de alta carga.

- Eliminación de la deuda técnica: dado que AppMaster regenera las aplicaciones desde cero cada vez que se modifican los requisitos, la deuda técnica prácticamente se elimina, lo que ayuda a mantener un alto nivel de seguridad de las aplicaciones a lo largo del tiempo.

Las organizaciones pueden crear aplicaciones seguras de manera más eficiente utilizando una plataforma no-code como AppMaster, beneficiándose de las mejores prácticas y funciones de seguridad líderes en la industria. Como resultado, pueden dedicar más tiempo y recursos a la mejora continua, fortaleciendo aún más su postura de ciberseguridad y protegiendo sus activos digitales más valiosos.

FAQ

La arquitectura de software juega un papel crucial en la definición de la estructura, las relaciones y las interacciones de varios componentes de un sistema. Afecta directamente a la ciberseguridad al abordar cuestiones de seguridad fundamentales, como la protección de datos, el control de acceso y la autenticación de usuarios.

Las prácticas de codificación segura ayudan a los desarrolladores a escribir código que es menos propenso a sufrir vulnerabilidades, lo que dificulta que los atacantes lo exploten. Los beneficios incluyen un riesgo reducido de violaciones de datos, responsabilidades legales y daños a la reputación, así como una mayor confianza del usuario y el cumplimiento de los estándares de la industria.

Los patrones arquitectónicos comunes para mejorar la seguridad incluyen defensa en profundidad, principio de privilegio mínimo, separación de preocupaciones y seguridad por diseño. Estos patrones ayudan a proteger los datos, imponer el control de acceso y minimizar la superficie de ataque de una aplicación.

La supervisión y el registro permiten a las organizaciones detectar amenazas a la seguridad en tiempo real, analizar el comportamiento del sistema y responder rápidamente a posibles infracciones. Proporcionan la información necesaria para identificar vulnerabilidades, rastrear las acciones de los usuarios y comprender el impacto de un ataque.

La integración de herramientas de seguridad en el ciclo de vida del desarrollo garantiza que la seguridad se considere desde el principio del proyecto. Ayuda a identificar y abordar vulnerabilidades potenciales desde el principio, reduciendo el riesgo de costosas violaciones de seguridad y promoviendo una cultura de mejora continua de la seguridad.

Las plataformas No-code y low-code, como AppMaster, permiten a los desarrolladores crear aplicaciones seguras de forma más rápida y rentable, ya que a menudo vienen con funciones de seguridad, mejores prácticas y patrones de arquitectura integrados. Pueden ayudar a reducir los errores humanos y eliminar posibles vulnerabilidades asociadas con la codificación manual.