Comment l'architecture logicielle impacte la cybersécurité

Bonnes pratiques, modèles et stratégies pour améliorer la cybersécurité de vos logiciels.

Importance de l'architecture logicielle dans la cybersécurité

L'architecture logicielle est essentielle à la conception, au développement et à la mise en œuvre de systèmes et d'applications informatiques. Il fournit un modèle pour définir la structure, les relations et les interactions de divers composants au sein d'un système. En termes de cybersécurité, l'architecture logicielle joue un rôle essentiel pour prévenir les failles de sécurité, protéger les données sensibles et garantir la stabilité et l'intégrité d'une application.

L’un des principaux objectifs d’une bonne architecture logicielle est d’établir une base solide pour la sécurité du système. En adoptant une approche proactive pour répondre aux problèmes de sécurité lors de la phase initiale de conception et de développement, les organisations peuvent minimiser le risque de vulnérabilités que des attaquants potentiels pourraient exploiter.

De plus, une architecture bien structurée facilite la mise en œuvre de contre-mesures de sécurité et facilite la surveillance et la protection des composants du système contre les menaces futures. Une architecture logicielle inadéquate peut entraîner de graves conséquences, telles que des violations de données, des temps d'arrêt du système ou même des responsabilités juridiques.

Par conséquent, les développeurs et les architectes doivent donner la priorité à la sécurité lors de la conception et de la création d’applications. En intégrant des mesures de sécurité dès le départ et en adhérant aux meilleures pratiques, les organisations peuvent réduire considérablement la probabilité d'incidents de sécurité et protéger leurs précieux actifs dans un monde de plus en plus cybermenacé.

Comprendre les couches et leurs implications en matière de sécurité

Les applications logicielles modernes peuvent être complexes et reposent souvent sur plusieurs couches. Chaque couche joue un rôle spécifique dans le fonctionnement du système, et comprendre les implications de sécurité de ces couches est essentiel pour protéger vos applications. Examinons certaines couches courantes des architectures logicielles et les défis de sécurité associés.

- Couche de présentation : il s'agit de la couche orientée utilisateur de votre application, chargée d'afficher les informations et de faciliter les interactions des utilisateurs. Les défis de sécurité à cette couche incluent le cross-site scripting (XSS), le détournement de clics et la gestion non sécurisée des entrées utilisateur. Pour sécuriser la couche de présentation, implémentez une validation d'entrée appropriée, un codage de sortie et utilisez des mécanismes sécurisés pour gérer les cookies et les données de session.

- Couche d'application : une couche cruciale qui contient la logique métier et traite les demandes des utilisateurs. Les risques de sécurité courants au niveau de cette couche incluent les failles d’authentification et d’autorisation, les contrôles d’accès non sécurisés et les vulnérabilités de la logique métier. Pour sécuriser la couche application, respectez des pratiques de codage sécurisées, mettez en œuvre des mécanismes d'authentification forts et suivez le principe du moindre privilège.

- Couche d'accès aux données : cette couche se concentre sur le stockage et la récupération des données, interagissant souvent avec des bases de données et d'autres systèmes de stockage. Les défis de sécurité au niveau de la couche d'accès aux données incluent l'injection SQL , les fuites de données et l'accès non autorisé aux informations sensibles. Pour protéger cette couche, utilisez des requêtes paramétrées, le cryptage des données et appliquez des contrôles d'accès stricts.

- Couche réseau : couche chargée de faciliter la communication entre différents systèmes ou composants dans une application distribuée. Les défis de sécurité courants incluent les attaques de l'homme du milieu, le déni de service (DoS) et une sécurité insuffisante de la couche de transport. Pour sécuriser la couche réseau, utilisez des canaux de communication cryptés, garantissez une authentification et une autorisation appropriées et déployez des pare-feu et des systèmes de détection d'intrusion.

En comprenant les implications de sécurité de chaque couche, les architectes et les développeurs peuvent adopter des stratégies spécifiques pour remédier aux vulnérabilités et protéger leurs applications contre un large éventail de vecteurs d'attaque.

Pratiques de codage sécurisées pour une meilleure cybersécurité

Des pratiques de codage sécurisées sont essentielles pour créer des applications sécurisées et fiables, capables de résister aux attaquants potentiels. Voici quelques pratiques fondamentales de codage sécurisé que les développeurs doivent suivre pour améliorer la sécurité des applications :

- Valider et nettoyer les entrées utilisateur : les entrées utilisateur peuvent être une source principale de vulnérabilités de sécurité si elles sont mal gérées. Des erreurs de saisie parasites peuvent conduire à une injection SQL, à XSS ou à d’autres types d’attaques. Les développeurs doivent rigoureusement valider et nettoyer les entrées des utilisateurs pour éliminer les menaces potentielles avant que l'application ne traite les entrées.

- Utilisez des requêtes paramétrées : les attaques par injection SQL sont répandues et peuvent conduire à un accès ou à une manipulation non autorisé des données. L'utilisation de requêtes paramétrées peut contribuer à atténuer les risques d'injection SQL en séparant correctement les entrées utilisateur des commandes SQL, empêchant ainsi les attaquants d'injecter du code malveillant.

- Mettez en œuvre une authentification et une autorisation fortes : des mécanismes d'authentification et d'autorisation appropriés garantissent que seuls les utilisateurs légitimes accèdent aux ressources de votre application. Mettez en œuvre l'authentification multifacteur (MFA), utilisez des politiques de mot de passe fortes et suivez le principe du moindre privilège pour minimiser les risques d'accès non autorisé.

- Utilisez des protocoles de cryptage et de communication sécurisés : le cryptage des données protège les données sensibles au repos et en transit. Utilisez des protocoles de communication sécurisés tels que HTTPS et TLS et chiffrez les données sensibles stockées dans des bases de données ou d'autres systèmes de stockage.

- Gardez les bibliothèques et dépendances tierces à jour : des bibliothèques tierces obsolètes ou vulnérables peuvent exposer votre application à des risques de sécurité. Mettez régulièrement à jour vos dépendances et testez-les rigoureusement pour détecter les vulnérabilités potentielles.

- Effectuer des tests de sécurité réguliers : des activités de tests de sécurité régulières, telles que l'analyse statique, l'analyse dynamique et les tests d'intrusion, peuvent aider à détecter et à corriger les vulnérabilités avant que les attaquants ne puissent les exploiter.

L'adoption de pratiques de codage sécurisées est un aspect crucial pour garantir la sécurité des applications. En suivant les meilleures pratiques établies du secteur et en améliorant continuellement leurs processus de développement , les organisations peuvent créer des applications plus sécurisées et réduire le risque d'incidents de cybersécurité.

Modèles architecturaux pour améliorer la sécurité

L'architecture logicielle est essentielle à l'établissement et au maintien de la sécurité d'un système. Les développeurs peuvent créer des applications sécurisées dès leur conception en utilisant des modèles architecturaux efficaces, réduisant ainsi les vulnérabilités et les vecteurs d'attaque potentiels. Dans cette section, nous explorerons certains modèles architecturaux courants qui contribuent à améliorer la sécurité des systèmes logiciels.

Défense en profondeur

La défense en profondeur est une approche qui superpose plusieurs mécanismes de sécurité pour protéger un système. Il repose sur le principe selon lequel si un mécanisme de sécurité échoue, d’autres assurent toujours la protection. La défense en profondeur peut être utilisée à différents niveaux, tels que le réseau, l'hôte, l'application et les données. La combinaison de plusieurs barrières de sécurité rend plus difficile pour les attaquants l’exploitation des vulnérabilités et l’infiltration d’un système. La mise en œuvre de la Défense en Profondeur peut impliquer diverses pratiques, telles que :

- Utiliser des pare-feu et des systèmes de détection d'intrusion (IDS) pour protéger le réseau

- Utiliser des mécanismes d’authentification et de contrôle d’accès forts

- Sécuriser les canaux de communication grâce au cryptage

- Appliquer des pratiques de codage sécurisées et des tests rigoureux pour éliminer les vulnérabilités logicielles

- Protéger les données sensibles avec des solutions de cryptage et de stockage sécurisé

Principe du moindre privilège

Le principe du moindre privilège stipule qu'un utilisateur, un processus ou un système ne doit disposer que des autorisations minimales nécessaires pour effectuer ses tâches. Cette approche minimise les dommages potentiels causés par des comptes compromis ou des vulnérabilités logicielles, car les attaquants disposent d'autorisations limitées pour les exploiter. Pour mettre en œuvre le principe du moindre privilège, les développeurs doivent :

- Attribuez des autorisations en fonction des rôles, chaque rôle ayant le moins de privilèges nécessaire

- Limiter l'utilisation des comptes administratifs à des tâches spécifiques qui nécessitent des privilèges élevés

- Examinez et mettez à jour régulièrement les autorisations pour vous assurer qu'elles restent alignées sur les exigences du poste.

- Mettez en œuvre un contrôle strict sur les ressources partagées, telles que les systèmes de fichiers, les bases de données et les connexions réseau.

Séparation des préoccupations

La séparation des préoccupations est un principe de conception qui préconise de diviser un système en composants distincts dotés de responsabilités spécifiques. Cette approche permet de minimiser l'impact des vulnérabilités en isolant et en contenant les violations potentielles au sein des composants individuels. En utilisant la séparation des préoccupations, les développeurs peuvent :

- Créez des environnements d'exécution isolés pour empêcher tout accès non autorisé ou toute manipulation des composants du système.

- Améliorer la maintenabilité et réduire la probabilité de vulnérabilités en réduisant les interdépendances des composants

- Facilitez l'application des politiques de sécurité au niveau des composants, ce qui peut simplifier le contrôle d'accès et l'audit.

- Améliorez la résilience du système en empêchant la propagation des pannes ou des composants compromis dans l'ensemble du système.

Sécurisé dès la conception

Secure by Design est une approche qui vise à intégrer la sécurité dans l'architecture logicielle à partir de zéro. Au lieu de traiter la sécurité comme une fonctionnalité secondaire ou complémentaire, Secure by Design garantit que la sécurité fait partie intégrante du processus de développement. Pour adopter Secure by Design, les organisations peuvent :

- Développer une compréhension approfondie des menaces et des risques potentiels et intégrer les exigences de sécurité dans le processus de développement

- Engager des experts en sécurité dès le début du cycle de vie du développement pour évaluer et affiner l'architecture logicielle

- Effectuer des examens et des évaluations de sécurité continus tout au long du processus de développement

- Mettre en œuvre des pratiques de codage sécurisées, des tests automatisés et une analyse des vulnérabilités pour identifier et corriger les vulnérabilités de sécurité de manière proactive

Stratégies de surveillance et de journalisation pour la sécurité

Des stratégies efficaces de surveillance et de journalisation sont essentielles pour maintenir et améliorer la sécurité des applications. En collectant et en analysant les données sur le comportement des applications, les développeurs peuvent détecter les menaces de sécurité potentielles et répondre plus efficacement aux incidents.

Détection des menaces en temps réel

La surveillance des applications en temps réel permet une détection immédiate des anomalies de sécurité. En suivant en permanence l'activité des utilisateurs, les performances du système et le trafic réseau, les organisations peuvent identifier les menaces potentielles et prendre des mesures avant qu'elles ne dégénèrent en incidents plus graves.

Analyser le comportement du système

L'analyse du comportement du système est cruciale pour comprendre les modèles d'activité normaux et anormaux. Les organisations peuvent identifier les tendances et détecter les écarts pouvant indiquer une faille de sécurité ou une vulnérabilité en collectant des données provenant de diverses sources, telles que des fichiers journaux et des mesures de performances.

Réponse aux incidents et remédiation

Lorsqu'une menace de sécurité est détectée, disposer d'un plan de réponse aux incidents bien défini aide les organisations à réagir rapidement pour contenir et remédier à la menace. Les données de surveillance et de journalisation peuvent s'avérer inestimables lors de la réponse à un incident, car elles fournissent des informations importantes sur l'attaque, les vulnérabilités potentielles et toute modification apportée aux systèmes concernés.

Audit et conformité

Dans de nombreux secteurs, le respect des normes de sécurité et des exigences de conformité est essentiel. La surveillance et la journalisation permettent aux organisations de suivre leur respect de ces normes et de fournir des preuves de conformité lors des audits. Cela peut également aider à identifier les domaines dans lesquels des améliorations sont nécessaires et à favoriser une culture d’amélioration continue de la sécurité.

Intégration des outils de sécurité dans le cycle de vie du développement

Pour créer et maintenir des systèmes logiciels sécurisés, il est essentiel d'intégrer des outils et des processus de sécurité tout au long du cycle de vie du développement . Ce faisant, les organisations peuvent identifier et traiter de manière proactive les vulnérabilités potentielles, réduire le risque de violations de sécurité coûteuses et garantir une amélioration continue de la sécurité.

Tests de sécurité statiques et dynamiques

Les tests de sécurité des applications statiques (SAST) et les tests de sécurité des applications dynamiques (DAST) sont essentiels pour identifier les vulnérabilités potentielles dans le code source et pendant l'exécution. L'intégration de ces outils de test de sécurité dès le début du développement peut aider les développeurs à corriger les vulnérabilités avant de déployer le logiciel.

Analyse des dépendances et des vulnérabilités

Les applications modernes s'appuient souvent sur des bibliothèques, des frameworks et des composants tiers. Pour minimiser les risques associés à ces dépendances, les développeurs doivent utiliser des outils qui analysent et évaluent les dépendances pour détecter les vulnérabilités connues. L'intégration d'outils d'analyse des dépendances et des vulnérabilités permet aux organisations de rester informées des vulnérabilités de sécurité et d'appliquer les correctifs et mises à jour nécessaires.

Intégration continue et livraison continue (CI/CD)

Les pipelines CI/CD automatisés peuvent aider les organisations à maintenir un niveau élevé de sécurité en intégrant des contrôles et des tests de sécurité tout au long du processus de déploiement. Les pipelines CI/CD peuvent être configurés pour échouer si des vulnérabilités de sécurité sont détectées, permettant aux développeurs de résoudre les problèmes avant qu'ils n'atteignent la production.

Gestion des informations et des événements de sécurité (SIEM)

Les outils SIEM collectent, corrèlent et analysent les données de journaux provenant de diverses sources pour détecter et répondre aux incidents de sécurité. L'intégration des solutions SIEM dans le cycle de vie de développement peut aider les organisations à obtenir une vue complète de leur posture de sécurité et à rationaliser leur processus de réponse aux incidents.

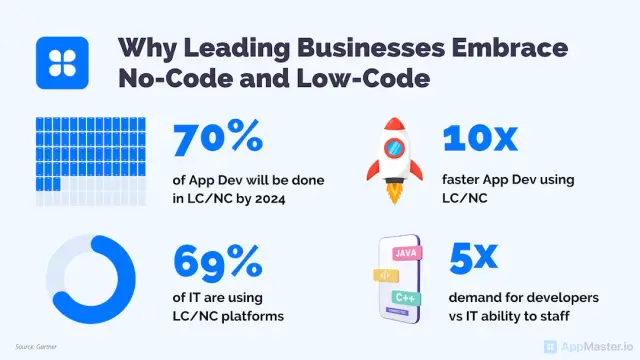

Une façon de garantir que vos applications sont conçues dans un souci de sécurité consiste à utiliser des plates-formes sans code et à faible code comme AppMaster . Ces plates-formes intègrent les meilleures pratiques, fonctionnalités et modèles architecturaux de sécurité qui aident les développeurs à créer des applications sécurisées plus rapidement et de manière plus rentable. De plus, en réduisant le codage manuel, ces plateformes peuvent contribuer à éliminer les vulnérabilités potentielles associées à l’erreur humaine.

Utilisation de plates-formes No-Code et Low-Code pour des applications sécurisées

À mesure que la demande d’applications sécurisées augmente, les plates-formes no-code et low-code sont apparues comme des solutions viables pour rationaliser le processus de développement tout en mettant fortement l’accent sur la sécurité. Ces plates-formes permettent aux développeurs et aux utilisateurs non techniques de créer des applications rapidement et à moindre coût, sans avoir besoin de compétences approfondies en codage. De plus, ils intègrent souvent des fonctionnalités de sécurité intégrées, des bonnes pratiques et des modèles architecturaux pour minimiser les vulnérabilités potentielles et réduire le risque de failles de cybersécurité.

Avantages des plateformes No-Code et Low-Code pour la cybersécurité

L’utilisation de plateformes no-code et low-code pour développer des applications sécurisées présente plusieurs avantages clés :

- Fonctionnalités de sécurité intégrées : les plates-formes No-code et low-code fournissent souvent des fonctionnalités de sécurité prêtes à l'emploi telles que le cryptage des données, l'authentification des utilisateurs et le contrôle d'accès. Cela permet aux organisations d’appliquer facilement les meilleures pratiques de sécurité sur l’ensemble de leur portefeuille d’applications.

- Cycles de développement plus rapides : en réduisant considérablement la quantité de codage manuel requis, les plates-formes no-code et low-code permettent des cycles de développement plus rapides. Cela accélère la mise sur le marché et permet des mises à jour logicielles plus fréquentes, ce qui facilite la résolution des vulnérabilités de sécurité et la maintenance des applications à jour.

- Erreur humaine réduite : le codage manuel peut être sujet à des erreurs humaines, introduisant des vulnérabilités potentielles dans l'application. Avec les outils no-code et low-code, bon nombre de ces possibilités d’erreur sont éliminées, ce qui donne lieu à des applications plus sécurisées.

- Accent mis sur les meilleures pratiques de sécurité : les plates-formes No-code et low-code sont conçues dans un souci de sécurité, encapsulant souvent les meilleures pratiques de sécurité et les modèles architecturaux conformes aux normes de l'industrie au sein de la plate-forme elle-même. Cela permet de garantir que les applications en cours de développement sont sécurisées par défaut.

- Accessible aux utilisateurs non techniques : les plates-formes No-code et low-code permettent aux utilisateurs non techniques, tels que les analystes commerciaux et les experts en la matière, de contribuer au processus de développement. Cela peut contribuer à insuffler un état d’esprit soucieux de la sécurité dans toute l’organisation et à encourager la collaboration interfonctionnelle sur les questions de sécurité.

AppMaster : une plateforme No-Code axée sur la sécurité

AppMaster est une puissante plate no-code permettant aux développeurs et aux non-développeurs de créer visuellement des applications backend, Web et mobiles. En mettant l'accent sur la sécurité, AppMaster fournit plusieurs fonctionnalités clés qui contribuent à garantir la cybersécurité des applications créées à l'aide de la plateforme :

- Modélisation visuelle des données : AppMaster permet aux utilisateurs de créer visuellement des modèles de données (schéma de base de données), contribuant ainsi à appliquer les meilleures pratiques en matière de sécurité des données et à réduire les vulnérabilités potentielles associées au codage manuel.

- Conception de la logique métier : grâce à son concepteur visuel de processus métier (BP), AppMaster permet aux utilisateurs de définir et de mettre en œuvre la logique métier de leurs applications, garantissant ainsi que les mesures de sécurité sont appliquées de manière cohérente dans l'ensemble du système.

- API REST et points de terminaison sécurisés Websocket : AppMaster génère endpoints REST API et WSS sécurisés pour les applications, facilitant ainsi la communication sécurisée entre les applications et les systèmes backend.

- Applications évolutives et hautes performances : les applications générées par AppMaster sont compilées et sans état, ce qui donne lieu à des solutions hautement évolutives et efficaces en termes de performances qui prennent en charge les cas d'utilisation d'entreprise et à charge élevée.

- Élimination de la dette technique : comme AppMaster régénère les applications à partir de zéro chaque fois que les exigences sont modifiées, la dette technique est pratiquement éliminée, contribuant ainsi à maintenir un niveau élevé de sécurité des applications au fil du temps.

Les organisations peuvent créer des applications sécurisées plus efficacement en utilisant une plate no-code comme AppMaster, bénéficiant de fonctionnalités de sécurité et de meilleures pratiques de pointe. En conséquence, ils peuvent consacrer plus de temps et de ressources à l’amélioration continue, renforçant ainsi leur posture de cybersécurité et protégeant leurs actifs numériques les plus précieux.

FAQ

L'architecture logicielle joue un rôle crucial dans la définition de la structure, des relations et des interactions des différents composants d'un système. Il affecte directement la cybersécurité en abordant les problèmes de sécurité fondamentaux, tels que la protection des données, le contrôle d'accès et l'authentification des utilisateurs.

Les pratiques de codage sécurisées aident les développeurs à écrire du code moins sujet aux vulnérabilités, ce qui rend plus difficile son exploitation par les attaquants. Les avantages incluent une réduction du risque de violation de données, de responsabilités juridiques et d'atteinte à la réputation, ainsi qu'une confiance améliorée des utilisateurs et une conformité aux normes de l'industrie.

Les modèles architecturaux courants pour améliorer la sécurité incluent la défense en profondeur, le principe du moindre privilège, la séparation des préoccupations et la sécurité dès la conception. Ces modèles aident à protéger les données, à appliquer le contrôle d'accès et à minimiser la surface d'attaque d'une application.

La surveillance et la journalisation permettent aux organisations de détecter les menaces de sécurité en temps réel, d'analyser le comportement du système et de répondre rapidement aux violations potentielles. Ils fournissent les informations nécessaires pour identifier les vulnérabilités, suivre les actions des utilisateurs et comprendre l’impact d’une attaque.

L'intégration d'outils de sécurité dans le cycle de vie de développement garantit que la sécurité est prise en compte dès le début du projet. Il permet d'identifier et de traiter les vulnérabilités potentielles dès le début, réduisant ainsi le risque de failles de sécurité coûteuses et promouvant une culture d'amélioration continue de la sécurité.

Les plates-formes No-code et low-code, comme AppMaster, permettent aux développeurs de créer des applications sécurisées plus rapidement et de manière plus rentable, car elles sont souvent dotées de fonctionnalités de sécurité, de bonnes pratiques et de modèles d'architecture intégrés. Ils peuvent contribuer à réduire les erreurs humaines et à éliminer les vulnérabilités potentielles associées au codage manuel.