Hoe software-architectuur de cyberbeveiliging beïnvloedt

Best practices, patronen en strategieën om de cyberbeveiliging in uw software te verbeteren.

Belang van softwarearchitectuur in cyberbeveiliging

Softwarearchitectuur is essentieel voor het ontwerpen, ontwikkelen en implementeren van computersystemen en -applicaties. Het biedt een blauwdruk voor het definiëren van de structuur, relaties en interacties van verschillende componenten binnen een systeem. Op het gebied van cyberbeveiliging speelt softwarearchitectuur een cruciale rol bij het voorkomen van inbreuken op de beveiliging, het beschermen van gevoelige gegevens en het waarborgen van de stabiliteit en integriteit van een applicatie.

Een van de kerndoelstellingen van een goede softwarearchitectuur is het leggen van een solide basis voor systeembeveiliging. Door een proactieve aanpak te hanteren bij het aanpakken van beveiligingsproblemen tijdens de initiële ontwerp- en ontwikkelingsfase, kunnen organisaties het risico op kwetsbaarheden minimaliseren waar potentiële aanvallers misbruik van kunnen maken.

Bovendien vergemakkelijkt een goed gestructureerde architectuur de implementatie van beveiligingsmaatregelen en maakt het het monitoren en beveiligen van de systeemcomponenten eenvoudiger tegen toekomstige bedreigingen. Een ontoereikende softwarearchitectuur kan tot ernstige gevolgen leiden, zoals datalekken, systeemuitval of zelfs wettelijke aansprakelijkheid.

Daarom moeten ontwikkelaars en architecten prioriteit geven aan beveiliging bij het ontwerpen en bouwen van applicaties. Door vanaf het begin beveiligingsmaatregelen te nemen en zich te houden aan de beste praktijken, kunnen organisaties de kans op beveiligingsincidenten aanzienlijk verkleinen en hun waardevolle bezittingen beschermen in een wereld die steeds meer door cyberbedreigingen wordt bedreigd.

Lagen en hun beveiligingsimplicaties begrijpen

Moderne softwareapplicaties kunnen complex zijn en zijn vaak op meerdere lagen gebouwd. Elke laag speelt een specifieke rol in de werking van het systeem, en het begrijpen van de beveiligingsimplicaties van deze lagen is van cruciaal belang voor het beveiligen van uw applicaties. Laten we een aantal gemeenschappelijke lagen in software-architecturen en de daarmee samenhangende beveiligingsuitdagingen onderzoeken.

- Presentatielaag: Dit is de naar de gebruiker gerichte laag van uw applicatie, verantwoordelijk voor het weergeven van informatie en het faciliteren van gebruikersinteracties. Beveiligingsproblemen op deze laag zijn onder meer cross-site scripting (XSS), clickjacking en onveilige verwerking van gebruikersinvoer. Om de presentatielaag te beveiligen, implementeert u de juiste invoervalidatie en uitvoercodering en gebruikt u veilige mechanismen voor het omgaan met cookies en sessiegegevens.

- Applicatielaag: Een cruciale laag die de bedrijfslogica bevat en gebruikersverzoeken verwerkt. Veelvoorkomende beveiligingsrisico's op deze laag zijn onder meer authenticatie- en autorisatiefouten, onveilige toegangscontroles en kwetsbaarheden in de bedrijfslogica. Om de applicatielaag te beveiligen, moet u zich houden aan veilige coderingspraktijken, sterke authenticatiemechanismen implementeren en het principe van de minste privileges volgen.

- Gegevenstoegangslaag: Deze laag richt zich op het opslaan en ophalen van gegevens, vaak in interactie met databases en andere opslagsystemen. Beveiligingsuitdagingen in de datatoegangslaag omvatten SQL- injectie, datalekken en ongeautoriseerde toegang tot gevoelige informatie. Om deze laag te beschermen, gebruikt u geparametriseerde zoekopdrachten, gegevensversleuteling en past u strikte toegangscontroles toe.

- Netwerklaag: De laag die verantwoordelijk is voor het faciliteren van de communicatie tussen verschillende systemen of componenten in een gedistribueerde applicatie. Veel voorkomende beveiligingsuitdagingen zijn onder meer man-in-the-middle-aanvallen, Denial of Service (DoS) en onvoldoende beveiliging op de transportlaag. Om de netwerklaag te beveiligen, maakt u gebruik van gecodeerde communicatiekanalen, zorgt u voor de juiste authenticatie en autorisatie en implementeert u firewalls en inbraakdetectiesystemen.

Door de beveiligingsimplicaties van elke laag te begrijpen, kunnen architecten en ontwikkelaars specifieke strategieën toepassen om kwetsbaarheden aan te pakken en hun applicaties te beschermen tegen een breed scala aan aanvalsvectoren.

Veilige codeerpraktijken voor betere cyberbeveiliging

Veilige coderingspraktijken zijn essentieel voor het bouwen van veilige en betrouwbare applicaties die potentiële aanvallers kunnen weerstaan. Hier zijn enkele fundamentele veilige codeerpraktijken die ontwikkelaars moeten volgen om de applicatiebeveiliging te verbeteren:

- Valideer en zuiver gebruikersinvoer: Gebruikersinvoer kan een primaire bron van beveiligingsproblemen zijn als deze niet op de juiste manier wordt afgehandeld. Verdwaalde invoerfouten kunnen leiden tot SQL-injectie, XSS of andere soorten aanvallen. Ontwikkelaars moeten gebruikersinvoer rigoureus valideren en opschonen om potentiële bedreigingen te elimineren voordat de applicatie de invoer verwerkt.

- Gebruik geparametriseerde query's: SQL-injectieaanvallen komen veel voor en kunnen leiden tot ongeoorloofde toegang tot of manipulatie van gegevens. Het gebruik van geparametriseerde query's kan de risico's van SQL-injectie helpen beperken door gebruikersinvoer correct te scheiden van SQL-opdrachten, waardoor aanvallers geen kwaadaardige code kunnen injecteren.

- Implementeer sterke authenticatie en autorisatie: Goede authenticatie- en autorisatiemechanismen zorgen ervoor dat alleen legitieme gebruikers toegang krijgen tot de bronnen van uw applicatie. Implementeer multi-factor authenticatie (MFA), gebruik een sterk wachtwoordbeleid en volg het principe van de minste privileges om de risico's van ongeautoriseerde toegang te minimaliseren.

- Gebruik versleutelings- en veilige communicatieprotocollen: gegevensversleuteling beschermt gevoelige gegevens in rust en onderweg. Maak gebruik van veilige communicatieprotocollen zoals HTTPS en TLS en versleutel gevoelige gegevens die zijn opgeslagen in databases of andere opslagsystemen.

- Houd bibliotheken en afhankelijkheden van derden up-to-date: Verouderde of kwetsbare bibliotheken van derden kunnen uw toepassing blootstellen aan beveiligingsrisico's. Werk uw afhankelijkheden regelmatig bij en test ze rigoureus op mogelijke kwetsbaarheden.

- Voer regelmatig beveiligingstests uit: Regelmatige beveiligingstestactiviteiten, zoals statische analyse, dynamische analyse en penetratietests, kunnen helpen kwetsbaarheden te detecteren en aan te pakken voordat aanvallers deze kunnen misbruiken.

Het toepassen van veilige coderingspraktijken is een cruciaal aspect bij het garanderen van applicatiebeveiliging. Door gevestigde best practices uit de sector te volgen en hun ontwikkelingsprocessen voortdurend te verbeteren, kunnen organisaties veiligere applicaties creëren en het risico op cyberveiligheidsincidenten verminderen.

Architecturale patronen voor het verbeteren van de beveiliging

Softwarearchitectuur is van cruciaal belang bij het tot stand brengen en onderhouden van de beveiliging van een systeem. Ontwikkelaars kunnen veilige applicaties creëren door gebruik te maken van effectieve architecturale patronen, waardoor kwetsbaarheden en potentiële aanvalsvectoren worden verminderd. In deze sectie onderzoeken we enkele algemene architectuurpatronen die de beveiliging van softwaresystemen helpen verbeteren.

Defensie-in-diepte

Defense-in-Depth is een aanpak die meerdere beveiligingsmechanismen combineert om een systeem te beschermen. Het is gebaseerd op het principe dat als één beveiligingsmechanisme faalt, andere nog steeds bescherming bieden. Defense-in-Depth kan op verschillende niveaus worden ingezet, zoals netwerk, host, applicatie en data. Door meerdere beveiligingsbarrières te combineren, wordt het voor aanvallers een grotere uitdaging om kwetsbaarheden te misbruiken en een systeem te infiltreren. Bij het implementeren van Defensie-in-Diepte kunnen verschillende praktijken betrokken zijn, zoals:

- Het gebruik van firewalls en inbraakdetectiesystemen (IDS) om het netwerk te beschermen

- Gebruikmakend van sterke authenticatie- en toegangscontrolemechanismen

- Beveiliging van communicatiekanalen met behulp van encryptie

- Het toepassen van veilige codeerpraktijken en rigoureuze tests om softwarekwetsbaarheden te elimineren

- Bescherming van gevoelige gegevens met encryptie en veilige opslagoplossingen

Principe van de minste privileges

Het principe van de minste bevoegdheden stelt dat een gebruiker, proces of systeem alleen de minimaal noodzakelijke machtigingen mag hebben om zijn taken uit te voeren. Deze aanpak minimaliseert potentiële schade veroorzaakt door gecompromitteerde accounts of softwarekwetsbaarheden, omdat aanvallers beperkte rechten hebben om hiervan gebruik te maken. Om het principe van de minste privileges te implementeren, moeten ontwikkelaars:

- Wijs machtigingen toe op basis van rollen, waarbij elke rol de minste benodigde rechten heeft

- Beperk het gebruik van beheerdersaccounts tot specifieke taken waarvoor verhoogde rechten vereist zijn

- Controleer en update de machtigingen regelmatig om ervoor te zorgen dat ze in lijn blijven met de functievereisten

- Implementeer strikte controle over gedeelde bronnen, zoals bestandssystemen, databases en netwerkverbindingen

Scheiding van zorgen

Separation of Concerns is een ontwerpprincipe dat pleit voor het opdelen van een systeem in afzonderlijke componenten met specifieke verantwoordelijkheden. Deze aanpak helpt de impact van kwetsbaarheden te minimaliseren door potentiële inbreuken binnen afzonderlijke componenten te isoleren en te beperken. Door gebruik te maken van Separation of Concerns kunnen ontwikkelaars:

- Creëer geïsoleerde uitvoeringsomgevingen om ongeautoriseerde toegang of manipulatie van systeemcomponenten te voorkomen

- Verbeter de onderhoudbaarheid en verklein de kans op kwetsbaarheden door de onderlinge afhankelijkheden van componenten te verminderen

- Maak het eenvoudiger om beveiligingsbeleid op componentniveau af te dwingen, wat toegangscontrole en auditing kan vereenvoudigen

- Verbeter de veerkracht van het systeem door de verspreiding van storingen of aangetaste componenten door het hele systeem te voorkomen

Veilig door ontwerp

Secure by Design is een aanpak die erop gericht is om vanaf de basis beveiliging in de softwarearchitectuur in te bouwen. In plaats van beveiliging te beschouwen als een bijzaak of een extra functie, zorgt Secure by Design ervoor dat beveiliging een integraal onderdeel is van het ontwikkelingsproces. Om Secure by Design te implementeren, kunnen organisaties:

- Ontwikkel een grondig inzicht in potentiële bedreigingen en risico's en neem beveiligingsvereisten op in het ontwikkelingsproces

- Schakel beveiligingsexperts vroeg in de ontwikkelingscyclus in om de softwarearchitectuur te beoordelen en te verfijnen

- Voer gedurende het hele ontwikkelingsproces voortdurend beveiligingsbeoordelingen en -beoordelingen uit

- Implementeer veilige coderingspraktijken, geautomatiseerd testen en scannen op kwetsbaarheden om beveiligingsproblemen proactief te identificeren en te corrigeren

Monitoring- en registratiestrategieën voor beveiliging

Effectieve monitoring- en logstrategieën zijn van cruciaal belang om de applicatiebeveiliging te behouden en te verbeteren. Door gegevens over applicatiegedrag te verzamelen en te analyseren, kunnen ontwikkelaars potentiële beveiligingsbedreigingen detecteren en effectiever op incidenten reageren.

Realtime detectie van bedreigingen

Door applicaties in realtime te monitoren, kunnen beveiligingsafwijkingen onmiddellijk worden gedetecteerd. Door voortdurend gebruikersactiviteiten, systeemprestaties en netwerkverkeer te volgen, kunnen organisaties potentiële bedreigingen identificeren en actie ondernemen voordat deze escaleren tot ernstiger incidenten.

Systeemgedrag analyseren

Analyse van systeemgedrag is cruciaal voor het begrijpen van normale en afwijkende activiteitspatronen. Organisaties kunnen trends identificeren en afwijkingen detecteren die kunnen duiden op een inbreuk op de beveiliging of kwetsbaarheid door gegevens uit verschillende bronnen te verzamelen, zoals logbestanden en prestatiestatistieken.

Incidentrespons en herstel

Wanneer een veiligheidsdreiging wordt gedetecteerd, helpt het hebben van een goed gedefinieerd incidentresponsplan organisaties om snel te reageren om de dreiging in te dammen en te verhelpen. Het monitoren en loggen van gegevens kunnen van onschatbare waarde zijn tijdens de respons op incidenten, omdat deze belangrijke informatie opleveren over de aanval, potentiële kwetsbaarheden en eventuele wijzigingen die in de getroffen systemen zijn aangebracht.

Controle en naleving

In veel sectoren is het naleven van beveiligingsnormen en compliance-eisen essentieel. Door monitoring en registratie kunnen organisaties de naleving van deze normen volgen en tijdens audits bewijzen van naleving leveren. Dit kan ook helpen bij het identificeren van gebieden waar verbeteringen nodig zijn en kan een cultuur van voortdurende verbetering van de veiligheid bevorderen.

Beveiligingstools integreren in de ontwikkelingslevenscyclus

Om veilige softwaresystemen te bouwen en te onderhouden, is het essentieel om beveiligingshulpmiddelen en -processen gedurende de gehele ontwikkelingslevenscyclus te integreren. Door dit te doen kunnen organisaties proactief potentiële kwetsbaarheden identificeren en aanpakken, het risico op kostbare inbreuken op de beveiliging verminderen en voortdurende verbetering van de beveiliging garanderen.

Statische en dynamische beveiligingstests

Statische Application Security Testing (SAST) en Dynamic Application Security Testing (DAST) zijn essentieel voor het identificeren van potentiële kwetsbaarheden in de broncode en tijdens runtime. Door deze beveiligingstesttools vroeg in de ontwikkeling te integreren, kunnen ontwikkelaars kwetsbaarheden aanpakken voordat ze de software implementeren.

Afhankelijkheids- en kwetsbaarheidsscans

Moderne applicaties zijn vaak afhankelijk van bibliotheken, frameworks en componenten van derden. Om de risico's die aan deze afhankelijkheden zijn verbonden te minimaliseren, moeten ontwikkelaars tools gebruiken die afhankelijkheden scannen en evalueren op bekende kwetsbaarheden. Door tools voor het scannen van afhankelijkheid en kwetsbaarheden te integreren, kunnen organisaties op de hoogte blijven van beveiligingsproblemen en de nodige patches en updates toepassen.

Continue integratie en continue levering (CI/CD)

Geautomatiseerde CI/CD-pijplijnen kunnen organisaties helpen een hoog beveiligingsniveau te behouden door gedurende het hele implementatieproces veiligheidscontroles en tests op te nemen. CI/CD-pijplijnen kunnen zo worden geconfigureerd dat ze mislukken als er beveiligingsproblemen worden gedetecteerd, waardoor ontwikkelaars problemen kunnen oplossen voordat ze in productie gaan.

Beveiligingsinformatie- en gebeurtenisbeheer (SIEM)

SIEM-tools verzamelen, correleren en analyseren loggegevens uit verschillende bronnen om beveiligingsincidenten te detecteren en erop te reageren. Het integreren van SIEM-oplossingen in de ontwikkelingslevenscyclus kan organisaties helpen een alomvattend beeld te krijgen van hun beveiligingspositie en hun incidentresponsproces te stroomlijnen.

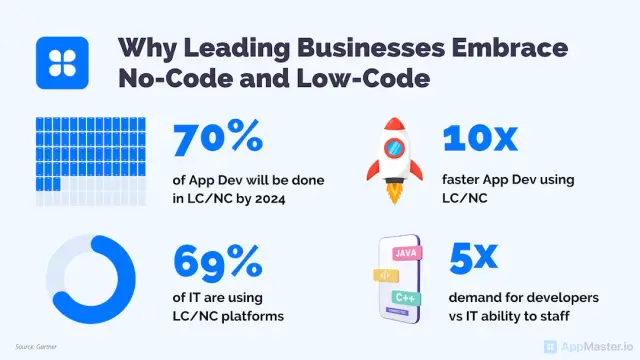

Eén manier om ervoor te zorgen dat uw applicaties worden gebouwd met het oog op veiligheid, is door gebruik te maken van no-code- en low-code-platforms zoals AppMaster . Deze platforms beschikken over ingebouwde best practices, functies en architectuurpatronen waarmee ontwikkelaars sneller en kosteneffectiever veilige applicaties kunnen maken. Bovendien kunnen deze platforms, door het aantal handmatige codering te verminderen, potentiële kwetsbaarheden die verband houden met menselijke fouten helpen elimineren.

Gebruik van No-Code en low-code-platforms voor veilige applicaties

Naarmate de vraag naar veilige applicaties groeit, zijn no-code en low-code platforms naar voren gekomen als haalbare oplossingen om het ontwikkelingsproces te stroomlijnen met behoud van een sterke focus op beveiliging. Met deze platforms kunnen ontwikkelaars en niet-technische gebruikers snel en kosteneffectief applicaties maken, zonder dat daarvoor uitgebreide codeervaardigheden nodig zijn. Bovendien bevatten ze vaak ingebouwde beveiligingsfuncties, best practices en architecturale patronen om potentiële kwetsbaarheden te minimaliseren en het risico op inbreuken op de cyberbeveiliging te verminderen.

Voordelen van No-Code en low-code-platforms voor cyberbeveiliging

Er zijn verschillende belangrijke voordelen verbonden aan het gebruik van no-code en low-code platforms voor het ontwikkelen van veilige applicaties:

- Ingebouwde beveiligingsfuncties: No-code en low-code platforms bieden vaak kant-en-klare beveiligingsfuncties zoals gegevensversleuteling, gebruikersauthenticatie en toegangscontrole. Hierdoor kunnen organisaties eenvoudig best practices op het gebied van beveiliging afdwingen voor hun gehele applicatieportfolio.

- Snellere ontwikkelingscycli: Door de hoeveelheid benodigde handmatige codering aanzienlijk te verminderen, maken no-code en low-code platforms snellere ontwikkelingscycli mogelijk. Dit versnelt de time-to-market en maakt frequentere software-updates mogelijk, waardoor het gemakkelijker wordt om beveiligingsproblemen aan te pakken en up-to-date applicaties te onderhouden.

- Minder menselijke fouten: Handmatige codering kan gevoelig zijn voor menselijke fouten, waardoor potentiële kwetsbaarheden in de applicatie kunnen ontstaan. Met no-code en low-code tools worden veel van deze kansen op fouten geëlimineerd, wat resulteert in veiligere applicaties.

- Nadruk op best practices op het gebied van beveiliging: No-code en low-code platforms zijn ontworpen met het oog op veiligheid, waarbij vaak de beste beveiligingspraktijken en architecturale patronen volgens de industriestandaard binnen het platform zelf zijn ingekapseld. Dit zorgt ervoor dat de applicaties die worden ontwikkeld standaard veilig zijn.

- Toegankelijk voor niet-technische gebruikers: No-code en low-code platforms stellen niet-technische gebruikers, zoals bedrijfsanalisten en materiedeskundigen, in staat bij te dragen aan het ontwikkelingsproces. Dit kan ertoe bijdragen dat er in de hele organisatie een beveiligingsbewuste mentaliteit ontstaat en dat cross-functionele samenwerking op het gebied van beveiliging wordt gestimuleerd.

AppMaster: een platform No-Code met een focus op beveiliging

AppMaster is een krachtig platform no-code waarmee zowel ontwikkelaars als niet-ontwikkelaars visueel backend-, web- en mobiele applicaties kunnen creëren. Met de focus op beveiliging biedt AppMaster verschillende belangrijke functies die helpen de cyberbeveiliging te garanderen van de applicaties die met behulp van het platform zijn gebouwd:

- Visuele datamodellering: AppMaster stelt gebruikers in staat datamodellen (databaseschema) visueel te creëren, waardoor best practices op het gebied van databeveiliging worden afgedwongen en potentiële kwetsbaarheden die gepaard gaan met handmatige codering worden verminderd.

- Business Logic Design: Met de visuele Business Process (BP) Designer stelt AppMaster gebruikers in staat de bedrijfslogica voor hun applicaties te definiëren en te implementeren, waardoor wordt verzekerd dat beveiligingsmaatregelen consistent worden afgedwongen in het hele systeem.

- REST API en Websocket Secure Endpoints: AppMaster genereert veilige REST API- en WSS- endpoints voor applicaties, waardoor veilige communicatie tussen applicaties en backend-systemen wordt vergemakkelijkt.

- Schaalbare en krachtige applicaties: door AppMaster gegenereerde applicaties zijn gecompileerd en stateless, wat resulteert in zeer schaalbare en prestatie-efficiënte oplossingen die zakelijke en high-load use cases ondersteunen.

- Eliminatie van technische schulden: Omdat AppMaster applicaties vanaf het begin opnieuw genereert wanneer de vereisten worden gewijzigd, worden technische schulden vrijwel geëlimineerd, waardoor een hoog niveau van applicatiebeveiliging in de loop van de tijd wordt gehandhaafd.

Organisaties kunnen veilige applicaties efficiënter bouwen door een no-code platform zoals AppMaster te gebruiken, waarbij ze profiteren van toonaangevende beveiligingsfuncties en best practices. Als gevolg hiervan kunnen ze meer tijd en middelen besteden aan voortdurende verbetering, waardoor hun cybersecuritypositie verder wordt versterkt en hun meest waardevolle digitale activa worden beschermd.

FAQ

Softwarearchitectuur speelt een cruciale rol bij het definiëren van de structuur, relaties en interacties van verschillende componenten in een systeem. Het heeft een directe invloed op de cyberbeveiliging door fundamentele beveiligingsproblemen aan te pakken, zoals gegevensbescherming, toegangscontrole en gebruikersauthenticatie.

Veilige codeermethoden helpen ontwikkelaars code te schrijven die minder gevoelig is voor kwetsbaarheden, waardoor het voor aanvallers moeilijker wordt om misbruik te maken. Voordelen zijn onder meer een verminderd risico op datalekken, wettelijke aansprakelijkheid en reputatieschade, evenals een verbeterd gebruikersvertrouwen en naleving van industrienormen.

Gemeenschappelijke architecturale patronen voor het verbeteren van de beveiliging zijn onder meer Defense-in-Depth, Principle of Least Privilege, Separation of Concerns en Secure by Design. Deze patronen helpen gegevens te beschermen, toegangscontrole af te dwingen en het aanvalsoppervlak van een applicatie te minimaliseren.

Dankzij monitoring en logboekregistratie kunnen organisaties beveiligingsbedreigingen in realtime detecteren, systeemgedrag analyseren en snel reageren op potentiële inbreuken. Ze bieden de nodige informatie voor het identificeren van kwetsbaarheden, het volgen van gebruikersacties en het begrijpen van de impact van een aanval.

Het integreren van beveiligingstools in de ontwikkelingslevenscyclus zorgt ervoor dat er vanaf het begin van het project rekening wordt gehouden met beveiliging. Het helpt potentiële kwetsbaarheden in een vroeg stadium te identificeren en aan te pakken, waardoor het risico op kostbare inbreuken op de beveiliging wordt verminderd en een cultuur van voortdurende verbetering van de beveiliging wordt bevorderd.

No-code en low-code platforms, zoals AppMaster, stellen ontwikkelaars in staat om sneller en kosteneffectiever veilige applicaties te bouwen, omdat deze vaak worden geleverd met ingebouwde beveiligingsfuncties, best practices en architectuurpatronen. Ze kunnen menselijke fouten helpen verminderen en potentiële kwetsbaarheden die gepaard gaan met handmatige codering elimineren.