सॉफ़्टवेयर आर्किटेक्चर साइबर सुरक्षा को कैसे प्रभावित करता है

आपके सॉफ़्टवेयर में साइबर सुरक्षा बढ़ाने के लिए सर्वोत्तम अभ्यास, पैटर्न और रणनीतियाँ।

साइबर सुरक्षा में सॉफ्टवेयर आर्किटेक्चर का महत्व

कंप्यूटर सिस्टम और एप्लिकेशन को डिजाइन करने, विकसित करने और लागू करने के लिए सॉफ्टवेयर आर्किटेक्चर आवश्यक है। यह एक प्रणाली के भीतर विभिन्न घटकों की संरचना, संबंधों और अंतःक्रियाओं को परिभाषित करने के लिए एक खाका प्रदान करता है। साइबर सुरक्षा के संदर्भ में, सॉफ़्टवेयर आर्किटेक्चर सुरक्षा उल्लंघनों को रोकने, संवेदनशील डेटा की सुरक्षा करने और किसी एप्लिकेशन की स्थिरता और अखंडता सुनिश्चित करने में महत्वपूर्ण भूमिका निभाता है।

अच्छे सॉफ़्टवेयर आर्किटेक्चर का एक मुख्य उद्देश्य सिस्टम सुरक्षा के लिए एक ठोस आधार स्थापित करना है। प्रारंभिक डिज़ाइन और विकास चरण के दौरान सुरक्षा चिंताओं को दूर करने के लिए एक सक्रिय दृष्टिकोण अपनाकर, संगठन उन कमजोरियों के जोखिम को कम कर सकते हैं जिनका संभावित हमलावर फायदा उठा सकते हैं।

इसके अलावा, एक अच्छी तरह से संरचित वास्तुकला सुरक्षा उपायों के कार्यान्वयन की सुविधा प्रदान करती है और भविष्य के खतरों के खिलाफ सिस्टम के घटकों की निगरानी और सुरक्षा को आसान बनाती है। अपर्याप्त सॉफ़्टवेयर आर्किटेक्चर के गंभीर परिणाम हो सकते हैं, जैसे डेटा उल्लंघन, सिस्टम डाउनटाइम, या यहां तक कि कानूनी देनदारियां भी।

इसलिए, डेवलपर्स और आर्किटेक्ट्स को एप्लिकेशन डिजाइन और निर्माण करते समय सुरक्षा को प्राथमिकता देनी चाहिए। शुरू से ही सुरक्षा उपायों को शामिल करके और सर्वोत्तम प्रथाओं का पालन करके, संगठन सुरक्षा घटनाओं की संभावना को काफी कम कर सकते हैं और तेजी से बढ़ती साइबर खतरे वाली दुनिया में अपनी मूल्यवान संपत्तियों की रक्षा कर सकते हैं।

परतों और उनके सुरक्षा निहितार्थों को समझना

आधुनिक सॉफ़्टवेयर अनुप्रयोग जटिल हो सकते हैं और अक्सर कई परतों पर बनाए जाते हैं। प्रत्येक परत सिस्टम के संचालन में एक विशिष्ट भूमिका निभाती है, और आपके अनुप्रयोगों की सुरक्षा के लिए इन परतों के सुरक्षा निहितार्थ को समझना महत्वपूर्ण है। आइए सॉफ़्टवेयर आर्किटेक्चर में कुछ सामान्य परतों और उनसे जुड़ी सुरक्षा चुनौतियों की जाँच करें।

- प्रस्तुति परत: यह आपके एप्लिकेशन की उपयोगकर्ता-सामना वाली परत है, जो जानकारी प्रदर्शित करने और उपयोगकर्ता इंटरैक्शन को सुविधाजनक बनाने के लिए जिम्मेदार है। इस स्तर पर सुरक्षा चुनौतियों में क्रॉस-साइट स्क्रिप्टिंग (XSS), क्लिकजैकिंग और असुरक्षित उपयोगकर्ता इनपुट हैंडलिंग शामिल हैं। प्रेजेंटेशन परत को सुरक्षित करने के लिए, उचित इनपुट सत्यापन, आउटपुट एन्कोडिंग लागू करें, और कुकीज़ और सत्र डेटा को संभालने के लिए सुरक्षित तंत्र नियोजित करें।

- एप्लिकेशन परत: एक महत्वपूर्ण परत जिसमें व्यावसायिक तर्क शामिल होता है और उपयोगकर्ता के अनुरोधों को संसाधित करता है। इस स्तर पर सामान्य सुरक्षा जोखिमों में प्रमाणीकरण और प्राधिकरण खामियां, असुरक्षित पहुंच नियंत्रण और व्यावसायिक तर्क कमजोरियां शामिल हैं। एप्लिकेशन परत को सुरक्षित करने के लिए, सुरक्षित कोडिंग प्रथाओं का पालन करें, मजबूत प्रमाणीकरण तंत्र लागू करें और कम से कम विशेषाधिकार के सिद्धांत का पालन करें।

- डेटा एक्सेस परत: यह परत डेटा भंडारण और पुनर्प्राप्ति पर ध्यान केंद्रित करती है, जो अक्सर डेटाबेस और अन्य भंडारण प्रणालियों के साथ बातचीत करती है। डेटा एक्सेस लेयर में सुरक्षा चुनौतियों में SQL इंजेक्शन, डेटा लीक और संवेदनशील जानकारी तक अनधिकृत पहुंच शामिल है। इस परत की सुरक्षा के लिए, पैरामीटरयुक्त क्वेरीज़, डेटा एन्क्रिप्शन का उपयोग करें और सख्त पहुंच नियंत्रण लागू करें।

- नेटवर्किंग परत: वितरित एप्लिकेशन में विभिन्न प्रणालियों या घटकों के बीच संचार की सुविधा के लिए जिम्मेदार परत। सामान्य सुरक्षा चुनौतियों में मानव-मध्य हमले, सेवा से इनकार (DoS), और अपर्याप्त परिवहन-परत सुरक्षा शामिल हैं। नेटवर्किंग परत को सुरक्षित करने के लिए, एन्क्रिप्टेड संचार चैनलों का उपयोग करें, उचित प्रमाणीकरण और प्राधिकरण सुनिश्चित करें, और फ़ायरवॉल और घुसपैठ का पता लगाने वाली प्रणालियों को तैनात करें।

प्रत्येक परत के सुरक्षा निहितार्थों को समझकर, आर्किटेक्ट और डेवलपर्स कमजोरियों को दूर करने और अपने अनुप्रयोगों को हमले के वैक्टरों की एक विस्तृत श्रृंखला से बचाने के लिए विशिष्ट रणनीतियों को अपना सकते हैं।

बेहतर साइबर सुरक्षा के लिए सुरक्षित कोडिंग प्रथाएँ

सुरक्षित और विश्वसनीय एप्लिकेशन बनाने के लिए सुरक्षित कोडिंग प्रथाएं आवश्यक हैं जो संभावित हमलावरों का विरोध कर सकें। यहां कुछ बुनियादी सुरक्षित कोडिंग प्रथाएं दी गई हैं जिनका डेवलपर्स को एप्लिकेशन सुरक्षा में सुधार के लिए पालन करना चाहिए:

- उपयोगकर्ता इनपुट को मान्य और स्वच्छ करें: यदि अनुचित तरीके से संभाला जाए तो उपयोगकर्ता इनपुट सुरक्षा कमजोरियों का प्राथमिक स्रोत हो सकता है। अजीब इनपुट त्रुटियों से SQL इंजेक्शन, XSS, या अन्य प्रकार के हमले हो सकते हैं। डेवलपर्स को एप्लिकेशन द्वारा इनपुट संसाधित करने से पहले संभावित खतरों को खत्म करने के लिए उपयोगकर्ता इनपुट को सख्ती से सत्यापित और साफ करना चाहिए।

- पैरामीटरयुक्त क्वेरीज़ का उपयोग करें: SQL इंजेक्शन हमले प्रचलित हैं और इससे अनधिकृत डेटा पहुंच या हेरफेर हो सकता है। पैरामीटरयुक्त प्रश्नों का उपयोग करने से उपयोगकर्ता इनपुट को SQL कमांड से सही ढंग से अलग करके, हमलावरों को दुर्भावनापूर्ण कोड इंजेक्ट करने से रोककर SQL इंजेक्शन जोखिमों को कम करने में मदद मिल सकती है।

- मजबूत प्रमाणीकरण और प्राधिकरण लागू करें: उचित प्रमाणीकरण और प्राधिकरण तंत्र यह सुनिश्चित करते हैं कि केवल वैध उपयोगकर्ता ही आपके एप्लिकेशन के संसाधनों तक पहुंचें। बहु-कारक प्रमाणीकरण (एमएफए) लागू करें, मजबूत पासवर्ड नीतियों का उपयोग करें, और अनधिकृत पहुंच जोखिमों को कम करने के लिए कम से कम विशेषाधिकार के सिद्धांत का पालन करें।

- एन्क्रिप्शन और सुरक्षित संचार प्रोटोकॉल का उपयोग करें: डेटा एन्क्रिप्शन आराम और पारगमन के दौरान संवेदनशील डेटा की सुरक्षा करता है। HTTPS और TLS जैसे सुरक्षित संचार प्रोटोकॉल का उपयोग करें, और डेटाबेस या अन्य भंडारण प्रणालियों में संग्रहीत संवेदनशील डेटा को एन्क्रिप्ट करें।

- तृतीय-पक्ष लाइब्रेरी और निर्भरता को अद्यतन रखें: पुरानी या कमजोर तृतीय-पक्ष लाइब्रेरी आपके एप्लिकेशन को सुरक्षा जोखिमों में डाल सकती हैं। अपनी निर्भरताओं को नियमित रूप से अद्यतन करें और संभावित कमजोरियों के लिए उनका कठोरता से परीक्षण करें।

- नियमित सुरक्षा परीक्षण करें: नियमित सुरक्षा परीक्षण गतिविधियाँ, जैसे स्थैतिक विश्लेषण, गतिशील विश्लेषण और प्रवेश परीक्षण, हमलावरों द्वारा उनका शोषण करने से पहले कमजोरियों का पता लगाने और उन्हें संबोधित करने में मदद कर सकते हैं।

सुरक्षित कोडिंग प्रथाओं को अपनाना एप्लिकेशन सुरक्षा सुनिश्चित करने का एक महत्वपूर्ण पहलू है। स्थापित उद्योग की सर्वोत्तम प्रथाओं का पालन करके और अपनी विकास प्रक्रियाओं में लगातार सुधार करके, संगठन अधिक सुरक्षित एप्लिकेशन बना सकते हैं और साइबर सुरक्षा घटनाओं के जोखिम को कम कर सकते हैं।

सुरक्षा बढ़ाने के लिए वास्तुशिल्प पैटर्न

सिस्टम की सुरक्षा स्थापित करने और बनाए रखने में सॉफ़्टवेयर आर्किटेक्चर महत्वपूर्ण है। डेवलपर्स प्रभावी वास्तुशिल्प पैटर्न को नियोजित करके डिज़ाइन द्वारा सुरक्षित एप्लिकेशन बना सकते हैं, जिससे कमजोरियां और संभावित आक्रमण वैक्टर कम हो सकते हैं। इस अनुभाग में, हम कुछ सामान्य वास्तुशिल्प पैटर्न का पता लगाएंगे जो सॉफ़्टवेयर सिस्टम में सुरक्षा बढ़ाने में मदद करते हैं।

गहन सुरक्षा

डिफेंस-इन-डेप्थ एक दृष्टिकोण है जो एक सिस्टम की सुरक्षा के लिए कई सुरक्षा तंत्रों को परतबद्ध करता है। यह इस सिद्धांत पर आधारित है कि यदि एक सुरक्षा तंत्र विफल हो जाता है, तो अन्य अभी भी सुरक्षा प्रदान करते हैं। डिफेंस-इन-डेप्थ को नेटवर्क, होस्ट, एप्लिकेशन और डेटा जैसे विभिन्न स्तरों पर नियोजित किया जा सकता है। कई सुरक्षा बाधाओं के संयोजन से हमलावरों के लिए कमजोरियों का फायदा उठाना और सिस्टम में घुसपैठ करना अधिक चुनौतीपूर्ण हो जाता है। रक्षा को गहराई से लागू करने में विभिन्न प्रथाएँ शामिल हो सकती हैं, जैसे:

- नेटवर्क की सुरक्षा के लिए फ़ायरवॉल और घुसपैठ का पता लगाने वाले सिस्टम (आईडीएस) का उपयोग करना

- मजबूत प्रमाणीकरण और पहुंच नियंत्रण तंत्र को नियोजित करना

- एन्क्रिप्शन का उपयोग करके संचार चैनलों को सुरक्षित करना

- सॉफ़्टवेयर कमजोरियों को दूर करने के लिए सुरक्षित कोडिंग प्रथाओं और कठोर परीक्षण को लागू करना

- एन्क्रिप्शन और सुरक्षित भंडारण समाधानों के साथ संवेदनशील डेटा की सुरक्षा करना

न्यूनतम विशेषाधिकार का सिद्धांत

न्यूनतम विशेषाधिकार का सिद्धांत बताता है कि किसी उपयोगकर्ता, प्रक्रिया या सिस्टम के पास अपने कार्यों को करने के लिए केवल न्यूनतम आवश्यक अनुमतियाँ होनी चाहिए। यह दृष्टिकोण समझौता किए गए खातों या सॉफ़्टवेयर कमजोरियों के कारण होने वाली संभावित क्षति को कम करता है, क्योंकि हमलावरों के पास लाभ उठाने की सीमित अनुमति होती है। न्यूनतम विशेषाधिकार के सिद्धांत को लागू करने के लिए, डेवलपर्स को यह करना चाहिए:

- भूमिकाओं के आधार पर अनुमतियाँ निर्दिष्ट करें, प्रत्येक भूमिका के लिए आवश्यक न्यूनतम विशेषाधिकार रखें

- प्रशासनिक खातों के उपयोग को उन विशिष्ट कार्यों तक सीमित करें जिनके लिए उन्नत विशेषाधिकारों की आवश्यकता होती है

- यह सुनिश्चित करने के लिए कि वे नौकरी की आवश्यकताओं के अनुरूप रहें, अनुमतियों की नियमित रूप से समीक्षा करें और अद्यतन करें

- फ़ाइल सिस्टम, डेटाबेस और नेटवर्क कनेक्शन जैसे साझा संसाधनों पर सख्त नियंत्रण लागू करें

चिंताओ का विभाजन

चिंताओं का पृथक्करण एक डिज़ाइन सिद्धांत है जो किसी सिस्टम को विशिष्ट जिम्मेदारियों के साथ अलग-अलग घटकों में विभाजित करने की वकालत करता है। यह दृष्टिकोण अलग-अलग घटकों के भीतर संभावित उल्लंघनों को अलग करके और नियंत्रित करके कमजोरियों के प्रभाव को कम करने में मदद करता है। चिंताओं के पृथक्करण को नियोजित करके, डेवलपर्स यह कर सकते हैं:

- सिस्टम घटकों की अनधिकृत पहुंच या हेरफेर को रोकने के लिए पृथक निष्पादन वातावरण बनाएं

- घटक अंतरनिर्भरता को कम करके रख-रखाव में सुधार करें और कमजोरियों की संभावना को कम करें

- घटक स्तर पर सुरक्षा नीतियों को लागू करना आसान बनाएं, जिससे पहुंच नियंत्रण और ऑडिटिंग सरल हो सकती है

- पूरे सिस्टम में विफलताओं या समझौता किए गए घटकों के प्रसार को रोककर सिस्टम लचीलापन बढ़ाएं

डिज़ाइन द्वारा सुरक्षित

सिक्योर बाय डिज़ाइन एक ऐसा दृष्टिकोण है जिसका उद्देश्य सॉफ्टवेयर आर्किटेक्चर में शुरू से ही सुरक्षा का निर्माण करना है। सुरक्षा को बाद की सोच या ऐड-ऑन सुविधा के रूप में मानने के बजाय, सिक्योर बाय डिज़ाइन यह सुनिश्चित करता है कि सुरक्षा विकास प्रक्रिया का अभिन्न अंग है। सिक्योर बाय डिज़ाइन को अपनाने के लिए, संगठन ये कर सकते हैं:

- संभावित खतरों और जोखिमों की गहन समझ विकसित करें और विकास प्रक्रिया में सुरक्षा आवश्यकताओं को शामिल करें

- सॉफ़्टवेयर आर्किटेक्चर का आकलन और परिशोधन करने के लिए विकास जीवनचक्र की शुरुआत में ही सुरक्षा विशेषज्ञों को शामिल करें

- संपूर्ण विकास प्रक्रिया के दौरान निरंतर सुरक्षा समीक्षाएँ और मूल्यांकन करना

- सुरक्षा कमजोरियों को सक्रिय रूप से पहचानने और सुधारने के लिए सुरक्षित कोडिंग प्रथाओं, स्वचालित परीक्षण और भेद्यता स्कैनिंग को लागू करें

सुरक्षा के लिए निगरानी और लॉगिंग रणनीतियाँ

एप्लिकेशन सुरक्षा को बनाए रखने और बेहतर बनाने के लिए प्रभावी निगरानी और लॉगिंग रणनीतियाँ महत्वपूर्ण हैं। एप्लिकेशन व्यवहार डेटा एकत्र और विश्लेषण करके, डेवलपर्स संभावित सुरक्षा खतरों का पता लगा सकते हैं और घटनाओं पर अधिक प्रभावी ढंग से प्रतिक्रिया दे सकते हैं।

वास्तविक समय खतरे का पता लगाना

वास्तविक समय में अनुप्रयोगों की निगरानी से सुरक्षा विसंगतियों का तुरंत पता लगाया जा सकता है। उपयोगकर्ता गतिविधि, सिस्टम प्रदर्शन और नेटवर्क ट्रैफ़िक पर लगातार नज़र रखकर, संगठन संभावित खतरों की पहचान कर सकते हैं और अधिक गंभीर घटनाओं में बढ़ने से पहले कार्रवाई कर सकते हैं।

सिस्टम व्यवहार का विश्लेषण

सामान्य और असामान्य गतिविधि पैटर्न को समझने में सिस्टम व्यवहार विश्लेषण महत्वपूर्ण है। संगठन लॉग फ़ाइलों और प्रदर्शन मेट्रिक्स जैसे विभिन्न स्रोतों से डेटा एकत्र करके रुझानों की पहचान कर सकते हैं और विचलन का पता लगा सकते हैं जो सुरक्षा उल्लंघन या भेद्यता का संकेत दे सकते हैं।

घटना प्रतिक्रिया और निवारण

जब किसी सुरक्षा खतरे का पता चलता है, तो एक अच्छी तरह से परिभाषित घटना प्रतिक्रिया योजना होने से संगठनों को खतरे को रोकने और उसका निवारण करने के लिए तेजी से प्रतिक्रिया करने में मदद मिलती है। घटना की प्रतिक्रिया के दौरान डेटा की निगरानी और लॉगिंग अमूल्य हो सकती है, क्योंकि यह हमले, संभावित कमजोरियों और प्रभावित सिस्टम में किए गए किसी भी बदलाव के बारे में महत्वपूर्ण जानकारी प्रदान करता है।

लेखापरीक्षा और अनुपालन

कई उद्योगों में, सुरक्षा मानकों और अनुपालन आवश्यकताओं का पालन करना आवश्यक है। निगरानी और लॉगिंग संगठनों को इन मानकों के अनुपालन को ट्रैक करने और ऑडिट के दौरान अनुपालन के साक्ष्य प्रदान करने में सक्षम बनाती है। इससे उन क्षेत्रों की पहचान करने में भी मदद मिल सकती है जहां सुधार की आवश्यकता है और निरंतर सुरक्षा सुधार की संस्कृति को बढ़ावा मिलता है।

विकास जीवनचक्र में सुरक्षा उपकरणों को एकीकृत करना

सुरक्षित सॉफ़्टवेयर सिस्टम बनाने और बनाए रखने के लिए, पूरे विकास जीवनचक्र में सुरक्षा उपकरणों और प्रक्रियाओं को एकीकृत करना आवश्यक है। ऐसा करने से, संगठन सक्रिय रूप से संभावित कमजोरियों की पहचान कर सकते हैं और उनका समाधान कर सकते हैं, महंगे सुरक्षा उल्लंघनों के जोखिम को कम कर सकते हैं और निरंतर सुरक्षा सुधार सुनिश्चित कर सकते हैं।

स्थैतिक और गतिशील सुरक्षा परीक्षण

स्रोत कोड में और रनटाइम के दौरान संभावित कमजोरियों की पहचान करने के लिए स्टेटिक एप्लिकेशन सुरक्षा परीक्षण (एसएएसटी) और डायनेमिक एप्लिकेशन सुरक्षा परीक्षण (डीएएसटी) आवश्यक हैं। इन सुरक्षा परीक्षण उपकरणों को विकास के आरंभ में एकीकृत करने से डेवलपर्स को सॉफ़्टवेयर तैनात करने से पहले कमजोरियों को दूर करने में मदद मिल सकती है।

निर्भरता और भेद्यता स्कैनिंग

आधुनिक एप्लिकेशन अक्सर तृतीय-पक्ष लाइब्रेरी, फ़्रेमवर्क और घटकों पर निर्भर होते हैं। इन निर्भरताओं से जुड़े जोखिमों को कम करने के लिए, डेवलपर्स को ऐसे टूल का उपयोग करना चाहिए जो ज्ञात कमजोरियों के लिए निर्भरता को स्कैन और मूल्यांकन करते हैं। निर्भरता और भेद्यता स्कैनिंग टूल को एकीकृत करने से संगठनों को सुरक्षा कमजोरियों पर अपडेट रहने और आवश्यक पैच और अपडेट लागू करने में सक्षम बनाता है।

सतत एकीकरण और सतत वितरण (सीआई/सीडी)

स्वचालित सीआई/सीडी पाइपलाइनें तैनाती प्रक्रिया के दौरान सुरक्षा जांच और परीक्षणों को शामिल करके संगठनों को उच्च स्तर की सुरक्षा बनाए रखने में मदद कर सकती हैं। सुरक्षा कमजोरियों का पता चलने पर सीआई/सीडी पाइपलाइनों को विफल होने के लिए कॉन्फ़िगर किया जा सकता है, जिससे डेवलपर्स को उत्पादन तक पहुंचने से पहले मुद्दों को ठीक करने की अनुमति मिलती है।

सुरक्षा सूचना और इवेंट प्रबंधन (SIEM)

सुरक्षा घटनाओं का पता लगाने और प्रतिक्रिया देने के लिए एसआईईएम उपकरण विभिन्न स्रोतों से लॉग डेटा एकत्र, सहसंबंधित और विश्लेषण करते हैं। विकास जीवनचक्र में एसआईईएम समाधानों को एकीकृत करने से संगठनों को उनकी सुरक्षा स्थिति के बारे में व्यापक दृष्टिकोण प्राप्त करने और उनकी घटना प्रतिक्रिया प्रक्रिया को सुव्यवस्थित करने में मदद मिल सकती है।

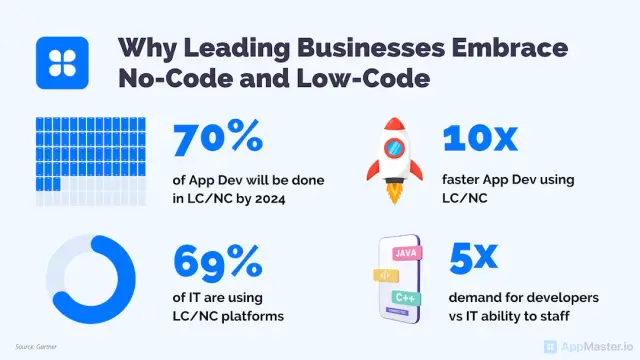

यह सुनिश्चित करने का एक तरीका है कि आपके एप्लिकेशन सुरक्षा को ध्यान में रखकर बनाए गए हैं, ऐपमास्टर जैसे नो-कोड और लो-कोड प्लेटफ़ॉर्म का उपयोग करना है। इन प्लेटफ़ॉर्म में अंतर्निहित सुरक्षा सर्वोत्तम प्रथाएँ, सुविधाएँ और वास्तुशिल्प पैटर्न हैं जो डेवलपर्स को अधिक तेज़ी से और लागत प्रभावी ढंग से सुरक्षित एप्लिकेशन बनाने में मदद करते हैं। इसके अलावा, मैन्युअल कोडिंग को कम करके, ये प्लेटफ़ॉर्म मानवीय त्रुटि से जुड़ी संभावित कमजोरियों को खत्म करने में मदद कर सकते हैं।

सुरक्षित अनुप्रयोगों के लिए No-Code और लो-कोड प्लेटफ़ॉर्म का उपयोग करना

जैसे-जैसे सुरक्षित अनुप्रयोगों की मांग बढ़ती है, सुरक्षा पर मजबूत ध्यान बनाए रखते हुए विकास प्रक्रिया को सुव्यवस्थित करने के लिए नो-कोड और low-code प्लेटफॉर्म व्यवहार्य समाधान के रूप में उभरे हैं। ये प्लेटफ़ॉर्म डेवलपर्स और गैर-तकनीकी उपयोगकर्ताओं को व्यापक कोडिंग कौशल की आवश्यकता के बिना, जल्दी और लागत प्रभावी ढंग से एप्लिकेशन बनाने में सक्षम बनाते हैं। इसके अलावा, संभावित कमजोरियों को कम करने और साइबर सुरक्षा उल्लंघनों के जोखिम को कम करने के लिए वे अक्सर अंतर्निहित सुरक्षा सुविधाओं, सर्वोत्तम प्रथाओं और वास्तुशिल्प पैटर्न को शामिल करते हैं।

साइबर सुरक्षा के लिए No-Code और लो-कोड प्लेटफ़ॉर्म के लाभ

सुरक्षित एप्लिकेशन विकसित करने के लिए no-code और low-code प्लेटफॉर्म का उपयोग करने के कई प्रमुख फायदे हैं:

- अंतर्निहित सुरक्षा सुविधाएँ: No-code और low-code प्लेटफ़ॉर्म अक्सर डेटा एन्क्रिप्शन, उपयोगकर्ता प्रमाणीकरण और एक्सेस नियंत्रण जैसी आउट-ऑफ़-द-बॉक्स सुरक्षा सुविधाएँ प्रदान करते हैं। यह संगठनों को अपने संपूर्ण एप्लिकेशन पोर्टफोलियो में सुरक्षा सर्वोत्तम प्रथाओं को आसानी से लागू करने में सक्षम बनाता है।

- तेज़ विकास चक्र: आवश्यक मैन्युअल कोडिंग की मात्रा को काफी कम करके, no-code और low-code प्लेटफ़ॉर्म तेज़ विकास चक्र सक्षम करते हैं। यह टाइम-टू-मार्केट को गति देता है और अधिक बार सॉफ़्टवेयर अपडेट की अनुमति देता है, जिससे सुरक्षा कमजोरियों को दूर करना और अद्यतन अनुप्रयोगों को बनाए रखना आसान हो जाता है।

- मानवीय त्रुटि में कमी: मैन्युअल कोडिंग से मानवीय त्रुटि होने का खतरा हो सकता है, जिससे एप्लिकेशन में संभावित कमजोरियां आ सकती हैं। no-code और low-code टूल के साथ, त्रुटि के कई अवसर समाप्त हो जाते हैं, जिसके परिणामस्वरूप अधिक सुरक्षित एप्लिकेशन प्राप्त होते हैं।

- सुरक्षा सर्वोत्तम प्रथाओं पर जोर: No-code और low-code प्लेटफ़ॉर्म सुरक्षा को ध्यान में रखकर डिज़ाइन किए गए हैं, जो अक्सर प्लेटफ़ॉर्म के भीतर ही उद्योग-मानक सुरक्षा सर्वोत्तम प्रथाओं और वास्तुशिल्प पैटर्न को समाहित करते हैं। इससे यह सुनिश्चित करने में मदद मिलती है कि विकसित किए जा रहे एप्लिकेशन डिफ़ॉल्ट रूप से सुरक्षित हैं।

- गैर-तकनीकी उपयोगकर्ताओं के लिए पहुंच: No-code और low-code प्लेटफ़ॉर्म गैर-तकनीकी उपयोगकर्ताओं, जैसे व्यवसाय विश्लेषकों और विषय वस्तु विशेषज्ञों को विकास प्रक्रिया में योगदान करने में सक्षम बनाते हैं। इससे पूरे संगठन में सुरक्षा के प्रति जागरूक मानसिकता पैदा करने और सुरक्षा मामलों पर क्रॉस-फ़ंक्शनल सहयोग को प्रोत्साहित करने में मदद मिल सकती है।

AppMaster: सुरक्षा पर ध्यान देने वाला एक No-Code प्लेटफ़ॉर्म

AppMaster एक शक्तिशाली no-code प्लेटफ़ॉर्म है जो डेवलपर्स और गैर-डेवलपर्स को समान रूप से बैकएंड, वेब और मोबाइल एप्लिकेशन बनाने की अनुमति देता है। सुरक्षा पर अपना ध्यान केंद्रित करते हुए, AppMaster कई प्रमुख विशेषताएं प्रदान करता है जो प्लेटफ़ॉर्म का उपयोग करके बनाए गए एप्लिकेशन की साइबर सुरक्षा सुनिश्चित करने में मदद करती हैं:

- विज़ुअल डेटा मॉडलिंग: AppMaster उपयोगकर्ताओं को डेटा मॉडल (डेटाबेस स्कीमा) को विज़ुअल रूप से बनाने की अनुमति देता है, जिससे डेटा सुरक्षा सर्वोत्तम प्रथाओं को लागू करने और मैन्युअल कोडिंग से जुड़ी संभावित कमजोरियों को कम करने में मदद मिलती है।

- बिजनेस लॉजिक डिजाइन: अपने विजुअल बिजनेस प्रोसेस (बीपी) डिजाइनर के साथ, AppMaster उपयोगकर्ताओं को अपने अनुप्रयोगों के लिए बिजनेस लॉजिक को परिभाषित करने और कार्यान्वित करने में सक्षम बनाता है, यह सुनिश्चित करते हुए कि सुरक्षा उपाय पूरे सिस्टम में लगातार लागू होते हैं।

- REST API और Websocket सुरक्षित एंडपॉइंट: AppMaster अनुप्रयोगों के लिए सुरक्षित REST API और WSS endpoints उत्पन्न करता है, जिससे एप्लिकेशन और बैकएंड सिस्टम के बीच सुरक्षित संचार की सुविधा मिलती है।

- स्केलेबल और उच्च-प्रदर्शन अनुप्रयोग: AppMaster द्वारा उत्पन्न एप्लिकेशन संकलित और स्टेटलेस होते हैं, जिसके परिणामस्वरूप अत्यधिक स्केलेबल और प्रदर्शन-कुशल समाधान होते हैं जो उद्यम और उच्च-लोड उपयोग के मामलों का समर्थन करते हैं।

- तकनीकी ऋण का उन्मूलन: चूंकि जब भी आवश्यकताओं को संशोधित किया जाता है तो AppMaster स्क्रैच से एप्लिकेशन को पुन: उत्पन्न करता है, तकनीकी ऋण लगभग समाप्त हो जाता है, जिससे समय के साथ उच्च स्तर की एप्लिकेशन सुरक्षा बनाए रखने में मदद मिलती है।

उद्योग-अग्रणी सुरक्षा सुविधाओं और सर्वोत्तम प्रथाओं से लाभ उठाते हुए, संगठन AppMaster जैसे no-code प्लेटफ़ॉर्म का उपयोग करके अधिक कुशलता से सुरक्षित एप्लिकेशन बना सकते हैं। परिणामस्वरूप, वे निरंतर सुधार, अपनी साइबर सुरक्षा स्थिति को और मजबूत करने और अपनी सबसे मूल्यवान डिजिटल संपत्तियों की सुरक्षा के लिए अधिक समय और संसाधन समर्पित कर सकते हैं।

सामान्य प्रश्न

सॉफ़्टवेयर आर्किटेक्चर एक सिस्टम में विभिन्न घटकों की संरचना, संबंधों और इंटरैक्शन को परिभाषित करने में महत्वपूर्ण भूमिका निभाता है। यह डेटा सुरक्षा, पहुंच नियंत्रण और उपयोगकर्ता प्रमाणीकरण जैसे मूलभूत सुरक्षा मुद्दों को संबोधित करके साइबर सुरक्षा को सीधे प्रभावित करता है।

सुरक्षित कोडिंग प्रथाएं डेवलपर्स को ऐसा कोड लिखने में मदद करती हैं जिसमें कमजोरियों की संभावना कम होती है, जिससे हमलावरों के लिए इसका फायदा उठाना कठिन हो जाता है। लाभों में डेटा उल्लंघनों, कानूनी देनदारियों और प्रतिष्ठित क्षति के कम जोखिम के साथ-साथ उपयोगकर्ता के विश्वास में सुधार और उद्योग मानकों का अनुपालन शामिल है।

सुरक्षा बढ़ाने के लिए सामान्य वास्तुशिल्प पैटर्न में गहराई में रक्षा, कम से कम विशेषाधिकार का सिद्धांत, चिंताओं को अलग करना और डिजाइन द्वारा सुरक्षित शामिल हैं। ये पैटर्न डेटा की सुरक्षा करने, पहुंच नियंत्रण लागू करने और किसी एप्लिकेशन की हमले की सतह को कम करने में मदद करते हैं।

निगरानी और लॉगिंग संगठनों को वास्तविक समय में सुरक्षा खतरों का पता लगाने, सिस्टम व्यवहार का विश्लेषण करने और संभावित उल्लंघनों पर तुरंत प्रतिक्रिया देने में सक्षम बनाती है। वे कमजोरियों की पहचान करने, उपयोगकर्ता की गतिविधियों पर नज़र रखने और किसी हमले के प्रभाव को समझने के लिए आवश्यक जानकारी प्रदान करते हैं।

विकास जीवनचक्र में सुरक्षा उपकरणों को एकीकृत करने से यह सुनिश्चित होता है कि परियोजना की शुरुआत से ही सुरक्षा पर विचार किया जाता है। यह संभावित कमजोरियों को जल्दी पहचानने और उनका समाधान करने में मदद करता है, महंगी सुरक्षा उल्लंघनों के जोखिम को कम करता है और निरंतर सुरक्षा सुधार की संस्कृति को बढ़ावा देता है।

AppMaster जैसे No-code और low-code प्लेटफ़ॉर्म, डेवलपर्स को तेजी से और अधिक लागत प्रभावी ढंग से सुरक्षित एप्लिकेशन बनाने में सक्षम बनाते हैं, क्योंकि वे अक्सर अंतर्निहित सुरक्षा सुविधाओं, सर्वोत्तम प्रथाओं और आर्किटेक्चर पैटर्न के साथ आते हैं। वे मानवीय त्रुटि को कम करने और मैन्युअल कोडिंग से जुड़ी संभावित कमजोरियों को खत्म करने में मदद कर सकते हैं।