كيف تؤثر هندسة البرمجيات على الأمن السيبراني

أفضل الممارسات والأنماط والاستراتيجيات لتعزيز الأمن السيبراني في برامجك.

أهمية هندسة البرمجيات في الأمن السيبراني

تعتبر هندسة البرمجيات ضرورية لتصميم وتطوير وتنفيذ أنظمة وتطبيقات الكمبيوتر. فهو يوفر مخططًا لتحديد البنية والعلاقات والتفاعلات بين المكونات المختلفة داخل النظام. فيما يتعلق بالأمن السيبراني، تلعب هندسة البرمجيات دورًا حاسمًا في منع الخروقات الأمنية، وحماية البيانات الحساسة، وضمان استقرار التطبيق وسلامته.

أحد الأهداف الأساسية للبنية البرمجية الجيدة هو إنشاء أساس متين لأمن النظام. ومن خلال اتباع نهج استباقي لمعالجة المخاوف الأمنية أثناء مرحلة التصميم والتطوير الأولية، يمكن للمؤسسات تقليل مخاطر نقاط الضعف التي يمكن للمهاجمين المحتملين استغلالها.

علاوة على ذلك، تسهل البنية جيدة التنظيم تنفيذ التدابير الأمنية المضادة وتجعل مراقبة مكونات النظام وحمايتها أسهل ضد التهديدات المستقبلية. يمكن أن تؤدي بنية البرامج غير الكافية إلى عواقب وخيمة، مثل خروقات البيانات، أو تعطل النظام، أو حتى المسؤوليات القانونية.

لذلك، يجب على المطورين والمهندسين المعماريين إعطاء الأولوية للأمن عند تصميم التطبيقات وإنشائها. ومن خلال دمج التدابير الأمنية منذ البداية والالتزام بأفضل الممارسات، يمكن للمؤسسات تقليل احتمالية وقوع حوادث أمنية بشكل كبير وحماية أصولها القيمة في عالم يتعرض للتهديد السيبراني بشكل متزايد.

فهم الطبقات وآثارها الأمنية

يمكن أن تكون التطبيقات البرمجية الحديثة معقدة وغالبًا ما تكون مبنية على طبقات متعددة. تلعب كل طبقة دورًا محددًا في تشغيل النظام، ويعد فهم الآثار الأمنية لهذه الطبقات أمرًا حيويًا لحماية تطبيقاتك. دعونا نتفحص بعض الطبقات الشائعة في بنيات البرمجيات والتحديات الأمنية المرتبطة بها.

- طبقة العرض التقديمي: هذه هي الطبقة التي تواجه المستخدم في تطبيقك، وهي مسؤولة عن عرض المعلومات وتسهيل تفاعلات المستخدم. تتضمن التحديات الأمنية في هذه الطبقة البرمجة النصية عبر المواقع (XSS)، واختراق النقرات، والتعامل غير الآمن مع إدخالات المستخدم. لتأمين طبقة العرض التقديمي، قم بتنفيذ التحقق المناسب من صحة الإدخال، وترميز الإخراج، واستخدام آليات آمنة للتعامل مع ملفات تعريف الارتباط وبيانات الجلسة.

- طبقة التطبيق: طبقة مهمة تحتوي على منطق الأعمال وتعالج طلبات المستخدم. تتضمن المخاطر الأمنية الشائعة في هذه الطبقة عيوب المصادقة والترخيص، وعناصر التحكم في الوصول غير الآمنة، ونقاط الضعف في منطق الأعمال. لتأمين طبقة التطبيق، يجب الالتزام بممارسات التشفير الآمنة، وتنفيذ آليات مصادقة قوية، واتباع مبدأ الامتياز الأقل.

- طبقة الوصول إلى البيانات: تركز هذه الطبقة على تخزين البيانات واسترجاعها، وغالبًا ما تتفاعل مع قواعد البيانات وأنظمة التخزين الأخرى. تتضمن التحديات الأمنية في طبقة الوصول إلى البيانات حقن SQL ، وتسرب البيانات، والوصول غير المصرح به إلى المعلومات الحساسة. لحماية هذه الطبقة، استخدم الاستعلامات ذات المعلمات، وتشفير البيانات، وقم بتطبيق ضوابط الوصول الصارمة.

- طبقة الشبكة: الطبقة المسؤولة عن تسهيل الاتصال بين الأنظمة أو المكونات المختلفة في التطبيق الموزع. تشمل التحديات الأمنية الشائعة هجمات رجل في الوسط، ورفض الخدمة (DoS)، وعدم كفاية أمان طبقة النقل. لتأمين طبقة الشبكة، استخدم قنوات الاتصال المشفرة، وتأكد من المصادقة والترخيص المناسبين، ونشر جدران الحماية وأنظمة كشف التسلل.

من خلال فهم الآثار الأمنية لكل طبقة، يمكن للمهندسين المعماريين والمطورين اعتماد استراتيجيات محددة لمعالجة نقاط الضعف وحماية تطبيقاتهم من مجموعة واسعة من نواقل الهجوم.

ممارسات الترميز الآمنة لتحسين الأمن السيبراني

تعد ممارسات التشفير الآمن ضرورية لبناء تطبيقات آمنة وموثوقة يمكنها مقاومة المهاجمين المحتملين. فيما يلي بعض ممارسات الترميز الآمنة الأساسية التي يجب على المطورين اتباعها لتحسين أمان التطبيق:

- التحقق من صحة إدخالات المستخدم وتصحيحها: يمكن أن تكون إدخالات المستخدم مصدرًا رئيسيًا للثغرات الأمنية إذا تم التعامل معها بشكل غير صحيح. يمكن أن تؤدي أخطاء الإدخال الضالة إلى حقن SQL أو XSS أو أنواع أخرى من الهجمات. يجب على المطورين التحقق من صحة مدخلات المستخدم وتعقيمها بدقة للقضاء على التهديدات المحتملة قبل أن يقوم التطبيق بمعالجة المدخلات.

- استخدام الاستعلامات ذات المعلمات: هجمات حقن SQL منتشرة ويمكن أن تؤدي إلى الوصول إلى البيانات أو التلاعب بها بشكل غير مصرح به. يمكن أن يساعد استخدام الاستعلامات ذات المعلمات في التخفيف من مخاطر إدخال SQL عن طريق فصل إدخال المستخدم بشكل صحيح عن أوامر SQL، مما يمنع المهاجمين من إدخال تعليمات برمجية ضارة.

- تنفيذ مصادقة وتفويض قويين: تضمن آليات المصادقة والترخيص المناسبة وصول المستخدمين الشرعيين فقط إلى موارد التطبيق الخاص بك. قم بتنفيذ المصادقة متعددة العوامل (MFA)، واستخدم سياسات كلمة المرور القوية، واتبع مبدأ الامتياز الأقل لتقليل مخاطر الوصول غير المصرح به.

- استخدم التشفير وبروتوكولات الاتصال الآمنة: تشفير البيانات يحمي البيانات الحساسة أثناء الراحة وأثناء النقل. استخدم بروتوكولات الاتصال الآمنة مثل HTTPS وTLS، وقم بتشفير البيانات الحساسة المخزنة في قواعد البيانات أو أنظمة التخزين الأخرى.

- حافظ على تحديث مكتبات الطرف الثالث وتبعياته: يمكن لمكتبات الطرف الثالث القديمة أو الضعيفة أن تعرض تطبيقك لمخاطر أمنية. قم بتحديث تبعياتك بانتظام واختبرها بدقة بحثًا عن نقاط الضعف المحتملة.

- إجراء اختبار أمان منتظم: يمكن أن تساعد أنشطة اختبار الأمان المنتظم، مثل التحليل الثابت والتحليل الديناميكي واختبار الاختراق، في اكتشاف نقاط الضعف ومعالجتها قبل أن يتمكن المهاجمون من استغلالها.

يعد اعتماد ممارسات الترميز الآمن جانبًا حاسمًا لضمان أمان التطبيق. ومن خلال اتباع أفضل ممارسات الصناعة الراسخة والتحسين المستمر لعمليات التطوير الخاصة بها، يمكن للمؤسسات إنشاء تطبيقات أكثر أمانًا وتقليل مخاطر حوادث الأمن السيبراني.

الأنماط المعمارية لتعزيز الأمن

تعد هندسة البرمجيات أمرًا بالغ الأهمية في إنشاء أمان النظام والحفاظ عليه. يمكن للمطورين إنشاء تطبيقات آمنة حسب التصميم من خلال استخدام أنماط معمارية فعالة، وبالتالي تقليل نقاط الضعف ونواقل الهجوم المحتملة. في هذا القسم، سوف نستكشف بعض الأنماط المعمارية الشائعة التي تساعد على تعزيز الأمان في أنظمة البرمجيات.

الدفاع في العمق

الدفاع في العمق هو نهج يضع آليات أمنية متعددة لحماية النظام. وهو يقوم على مبدأ أنه إذا فشلت إحدى الآليات الأمنية، فإن الآليات الأخرى لا تزال توفر الحماية. يمكن استخدام الدفاع المتعمق على مستويات مختلفة، مثل الشبكة والمضيف والتطبيق والبيانات. إن الجمع بين العديد من الحواجز الأمنية يجعل من الصعب على المهاجمين استغلال نقاط الضعف والتسلل إلى النظام. يمكن أن يتضمن تنفيذ الدفاع في العمق ممارسات مختلفة، مثل:

- استخدام جدران الحماية وأنظمة كشف التسلل (IDS) لحماية الشبكة

- توظيف آليات قوية للمصادقة والتحكم في الوصول

- تأمين قنوات الاتصال باستخدام التشفير

- تطبيق ممارسات الترميز الآمنة والاختبارات الصارمة للقضاء على نقاط الضعف في البرامج

- حماية البيانات الحساسة من خلال حلول التشفير والتخزين الآمن

مبدأ الامتياز الأقل

ينص مبدأ الامتياز الأقل على أن المستخدم أو العملية أو النظام يجب أن يكون لديه الحد الأدنى من الأذونات اللازمة لأداء مهامه. يقلل هذا الأسلوب من الأضرار المحتملة الناجمة عن الحسابات المخترقة أو نقاط الضعف في البرامج، حيث أن المهاجمين لديهم أذونات محدودة للاستفادة منها. لتنفيذ مبدأ الامتياز الأقل، يجب على المطورين:

- قم بتعيين الأذونات بناءً على الأدوار، بحيث يتمتع كل دور بأقل الامتيازات اللازمة

- قصر استخدام الحسابات الإدارية على مهام محددة تتطلب امتيازات مرتفعة

- قم بمراجعة الأذونات وتحديثها بانتظام للتأكد من توافقها مع متطلبات الوظيفة

- تنفيذ رقابة صارمة على الموارد المشتركة، مثل أنظمة الملفات وقواعد البيانات واتصالات الشبكة

فصل المخاوف

يعد فصل الاهتمامات أحد مبادئ التصميم التي تدعو إلى تقسيم النظام إلى مكونات متميزة ذات مسؤوليات محددة. يساعد هذا النهج على تقليل تأثير الثغرات الأمنية عن طريق عزل واحتواء الانتهاكات المحتملة داخل المكونات الفردية. من خلال استخدام الفصل بين الاهتمامات، يمكن للمطورين:

- إنشاء بيئات تنفيذ معزولة لمنع الوصول غير المصرح به أو التلاعب بمكونات النظام

- تحسين قابلية الصيانة وتقليل احتمالية حدوث ثغرات أمنية عن طريق تقليل الترابط بين المكونات

- تسهيل تطبيق سياسات الأمان على مستوى المكونات، مما يؤدي إلى تبسيط التحكم في الوصول والتدقيق

- تعزيز مرونة النظام من خلال منع انتشار حالات الفشل أو المكونات المخترقة عبر النظام بأكمله

آمن حسب التصميم

إن Secure by Design هو أسلوب يهدف إلى بناء الأمان في بنية البرنامج من الألف إلى الياء. بدلاً من التعامل مع الأمان كميزة ثانوية أو ميزة إضافية، يضمن Secure by Design أن الأمان جزء لا يتجزأ من عملية التطوير. لاعتماد نظام Secure by Design، يمكن للمؤسسات:

- تطوير فهم شامل للتهديدات والمخاطر المحتملة، ودمج متطلبات الأمان في عملية التطوير

- قم بإشراك خبراء الأمان في وقت مبكر من دورة حياة التطوير لتقييم بنية البرنامج وتحسينها

- إجراء مراجعات وتقييمات أمنية مستمرة طوال عملية التطوير

- تنفيذ ممارسات الترميز الآمن والاختبار الآلي ومسح الثغرات الأمنية لتحديد وتصحيح الثغرات الأمنية بشكل استباقي

استراتيجيات المراقبة والتسجيل للأمان

تعد استراتيجيات المراقبة والتسجيل الفعالة أمرًا حيويًا للحفاظ على أمان التطبيق وتحسينه. من خلال جمع وتحليل بيانات سلوك التطبيق، يمكن للمطورين اكتشاف التهديدات الأمنية المحتملة والاستجابة للحوادث بشكل أكثر فعالية.

الكشف عن التهديدات في الوقت الحقيقي

تسمح مراقبة التطبيقات في الوقت الفعلي بالكشف الفوري عن الانحرافات الأمنية. من خلال التتبع المستمر لنشاط المستخدم وأداء النظام وحركة مرور الشبكة، يمكن للمؤسسات تحديد التهديدات المحتملة واتخاذ الإجراءات اللازمة قبل أن تتصاعد إلى حوادث أكثر خطورة.

تحليل سلوك النظام

يعد تحليل سلوك النظام أمرًا بالغ الأهمية في فهم أنماط النشاط العادية والشاذة. يمكن للمؤسسات تحديد الاتجاهات واكتشاف الانحرافات التي قد تشير إلى خرق أمني أو ثغرة أمنية من خلال جمع البيانات من مصادر مختلفة، مثل ملفات السجل ومقاييس الأداء.

الاستجابة للحوادث وعلاجها

عند اكتشاف تهديد أمني، فإن وجود خطة محددة جيدًا للاستجابة للحوادث يساعد المؤسسات على الاستجابة بسرعة لاحتواء التهديد ومعالجته. يمكن أن تكون بيانات المراقبة والتسجيل لا تقدر بثمن أثناء الاستجابة للحوادث، لأنها توفر معلومات مهمة حول الهجوم ونقاط الضعف المحتملة وأي تغييرات يتم إجراؤها على الأنظمة المتضررة.

التدقيق والامتثال

في العديد من الصناعات، يعد الالتزام بمعايير الأمان ومتطلبات الامتثال أمرًا ضروريًا. تمكن المراقبة والتسجيل المؤسسات من تتبع التزامها بهذه المعايير وتقديم دليل على الامتثال أثناء عمليات التدقيق. يمكن أن يساعد هذا أيضًا في تحديد المجالات التي تحتاج إلى تحسينات وتعزيز ثقافة التحسين المستمر للأمان.

دمج أدوات الأمان في دورة حياة التطوير

لبناء أنظمة برمجية آمنة والحفاظ عليها، من الضروري دمج أدوات وعمليات الأمان طوال دورة حياة التطوير . ومن خلال القيام بذلك، يمكن للمؤسسات تحديد نقاط الضعف المحتملة ومعالجتها بشكل استباقي، وتقليل مخاطر الخروقات الأمنية المكلفة، وضمان التحسين المستمر للأمان.

اختبار الأمان الثابت والديناميكي

يعد اختبار أمان التطبيقات الثابت (SAST) واختبار أمان التطبيقات الديناميكي (DAST) ضروريين لتحديد نقاط الضعف المحتملة في التعليمات البرمجية المصدر وأثناء وقت التشغيل. يمكن أن يساعد دمج أدوات اختبار الأمان هذه في وقت مبكر من التطوير المطورين على معالجة نقاط الضعف قبل نشر البرنامج.

فحص التبعية والثغرات الأمنية

تعتمد التطبيقات الحديثة غالبًا على مكتبات وأطر عمل ومكونات تابعة لجهات خارجية. لتقليل المخاطر المرتبطة بهذه التبعيات، يجب على المطورين استخدام الأدوات التي تقوم بفحص التبعيات وتقييمها بحثًا عن نقاط الضعف المعروفة. يؤدي دمج أدوات فحص التبعية والثغرات الأمنية إلى تمكين المؤسسات من البقاء على اطلاع دائم بالثغرات الأمنية وتطبيق التصحيحات والتحديثات اللازمة.

التكامل المستمر والتسليم المستمر (CI/CD)

يمكن أن تساعد خطوط أنابيب CI/CD المؤتمتة المؤسسات في الحفاظ على مستوى عالٍ من الأمان من خلال دمج فحوصات واختبارات الأمان طوال عملية النشر. يمكن تكوين خطوط أنابيب CI/CD بحيث تفشل في حالة اكتشاف ثغرات أمنية، مما يسمح للمطورين بإصلاح المشكلات قبل وصولها إلى مرحلة الإنتاج.

المعلومات الأمنية وإدارة الأحداث (SIEM)

تقوم أدوات SIEM بجمع بيانات السجل وربطها وتحليلها من مصادر مختلفة لاكتشاف الحوادث الأمنية والاستجابة لها. يمكن أن يساعد دمج حلول SIEM في دورة حياة التطوير المؤسسات في الحصول على رؤية شاملة لوضعها الأمني وتبسيط عملية الاستجابة للحوادث.

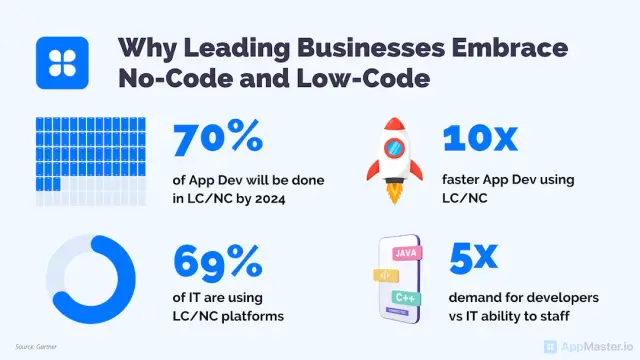

إحدى الطرق للتأكد من أن تطبيقاتك مصممة مع أخذ الأمان في الاعتبار هي استخدام الأنظمة الأساسية التي لا تحتوي على تعليمات برمجية ومنخفضة التعليمات البرمجية مثل AppMaster . تحتوي هذه الأنظمة الأساسية على أفضل ممارسات الأمان والميزات والأنماط المعمارية المضمنة التي تساعد المطورين على إنشاء تطبيقات آمنة بسرعة أكبر وبتكلفة أقل. علاوة على ذلك، من خلال تقليل الترميز اليدوي، يمكن لهذه المنصات أن تساعد في القضاء على نقاط الضعف المحتملة المرتبطة بالخطأ البشري.

استخدام الأنظمة الأساسية No-Code ومنخفضة التعليمات البرمجية للتطبيقات الآمنة

مع تزايد الطلب على التطبيقات الآمنة، ظهرت المنصات التي لا تحتوي على تعليمات برمجية low-code كحلول قابلة للتطبيق لتبسيط عملية التطوير مع الحفاظ على التركيز القوي على الأمن. تتيح هذه المنصات للمطورين والمستخدمين غير التقنيين إنشاء التطبيقات بسرعة وفعالية من حيث التكلفة، دون الحاجة إلى مهارات برمجية واسعة النطاق. علاوة على ذلك، فإنها غالبًا ما تتضمن ميزات أمان مدمجة وأفضل الممارسات والأنماط المعمارية لتقليل نقاط الضعف المحتملة وتقليل مخاطر انتهاكات الأمن السيبراني.

مزايا المنصات التي No-Code ومنخفضة التعليمات البرمجية للأمن السيبراني

هناك العديد من المزايا الرئيسية لاستخدام الأنظمة الأساسية no-codelow-code لتطوير التطبيقات الآمنة:

- ميزات الأمان المضمنة: غالبًا ما توفر الأنظمة الأساسية No-codelow-code ميزات أمان مبتكرة مثل تشفير البيانات ومصادقة المستخدم والتحكم في الوصول. وهذا يمكّن المؤسسات من فرض أفضل ممارسات الأمان بسهولة عبر مجموعة التطبيقات الخاصة بها بالكامل.

- دورات تطوير أسرع: من خلال تقليل كمية الترميز اليدوي المطلوبة بشكل كبير، تتيح الأنظمة الأساسية no-codelow-code دورات تطوير أسرع. يؤدي ذلك إلى تسريع وقت طرح المنتج في السوق ويسمح بتحديثات البرامج بشكل متكرر، مما يسهل معالجة الثغرات الأمنية والحفاظ على تحديث التطبيقات.

- تقليل الأخطاء البشرية: يمكن أن يكون الترميز اليدوي عرضة للخطأ البشري، مما يؤدي إلى ظهور ثغرات أمنية محتملة في التطبيق. باستخدام الأدوات no-code أو low-code ، يتم التخلص من العديد من فرص الخطأ، مما يؤدي إلى تطبيقات أكثر أمانًا.

- التركيز على أفضل ممارسات الأمان: تم تصميم الأنظمة الأساسية No-codelow-code مع وضع الأمان في الاعتبار، وغالبًا ما تتضمن أفضل ممارسات الأمان المتوافقة مع معايير الصناعة والأنماط المعمارية داخل النظام الأساسي نفسه. ويساعد هذا على التأكد من أن التطبيقات التي يتم تطويرها آمنة بشكل افتراضي.

- يمكن الوصول إليها من قبل المستخدمين غير التقنيين: تتيح الأنظمة الأساسية التي No-codelow-code للمستخدمين غير التقنيين، مثل محللي الأعمال وخبراء الموضوع، المساهمة في عملية التطوير. يمكن أن يساعد ذلك في غرس عقلية واعية بالأمان في جميع أنحاء المؤسسة وتشجيع التعاون بين الوظائف في المسائل الأمنية.

AppMaster: منصة No-Code مع التركيز على الأمان

AppMaster عبارة عن منصة قوية no-code تسمح للمطورين وغير المطورين على حدٍ سواء بإنشاء تطبيقات خلفية وويب وتطبيقات الهاتف المحمول بشكل مرئي. من خلال تركيزه على الأمان، يوفر AppMaster العديد من الميزات الرئيسية التي تساعد على ضمان الأمن السيبراني للتطبيقات التي تم إنشاؤها باستخدام النظام الأساسي:

- نمذجة البيانات المرئية: يتيح AppMaster للمستخدمين إنشاء نماذج بيانات (مخطط قاعدة البيانات) بشكل مرئي، مما يساعد على فرض أفضل ممارسات أمان البيانات وتقليل نقاط الضعف المحتملة المرتبطة بالترميز اليدوي.

- تصميم منطق الأعمال: من خلال مصمم عمليات الأعمال المرئية (BP)، يمكّن AppMaster المستخدمين من تحديد وتنفيذ منطق الأعمال لتطبيقاتهم، مما يضمن تطبيق الإجراءات الأمنية بشكل متسق في جميع أنحاء النظام بأكمله.

- REST API وWebsocket Secure Endpoints: يقوم AppMaster بإنشاء endpoints REST API وWSS آمنة للتطبيقات، مما يسهل الاتصال الآمن بين التطبيقات وأنظمة الواجهة الخلفية.

- تطبيقات قابلة للتطوير وعالية الأداء: يتم تجميع التطبيقات التي تم إنشاؤها بواسطة AppMaster وتصبح عديمة الحالة، مما يؤدي إلى حلول قابلة للتطوير وعالية الكفاءة في الأداء تدعم حالات الاستخدام الخاصة بالمؤسسات وعالية التحميل.

- التخلص من الديون الفنية: نظرًا لأن AppMaster يقوم بإعادة إنشاء التطبيقات من الصفر كلما تم تعديل المتطلبات، يتم التخلص من الديون الفنية فعليًا، مما يساعد في الحفاظ على مستوى عالٍ من أمان التطبيقات بمرور الوقت.

يمكن للمؤسسات إنشاء تطبيقات آمنة بشكل أكثر كفاءة باستخدام منصة no-code مثل AppMaster ، والاستفادة من ميزات الأمان وأفضل الممارسات الرائدة في الصناعة. ونتيجة لذلك، يمكنهم تخصيص المزيد من الوقت والموارد للتحسين المستمر، وزيادة تعزيز وضع الأمن السيبراني لديهم وحماية أصولهم الرقمية الأكثر قيمة.

الأسئلة الشائعة

تلعب هندسة البرمجيات دورًا حاسمًا في تحديد البنية والعلاقات والتفاعلات بين المكونات المختلفة في النظام. إنه يؤثر بشكل مباشر على الأمن السيبراني من خلال معالجة مشكلات الأمان الأساسية، مثل حماية البيانات والتحكم في الوصول ومصادقة المستخدم.

تساعد ممارسات الترميز الآمن المطورين على كتابة تعليمات برمجية أقل عرضة للثغرات الأمنية، مما يجعل من الصعب على المهاجمين استغلالها. وتشمل الفوائد تقليل مخاطر اختراق البيانات، والمسؤوليات القانونية، والإضرار بالسمعة، بالإضافة إلى تحسين ثقة المستخدم والامتثال لمعايير الصناعة.

تشمل الأنماط المعمارية الشائعة لتعزيز الأمان الدفاع في العمق، ومبدأ الامتياز الأقل، والفصل بين الاهتمامات، والتأمين حسب التصميم. تساعد هذه الأنماط على حماية البيانات وفرض التحكم في الوصول وتقليل سطح الهجوم للتطبيق.

تمكن المراقبة والتسجيل المؤسسات من اكتشاف التهديدات الأمنية في الوقت الفعلي، وتحليل سلوك النظام، والاستجابة السريعة للانتهاكات المحتملة. أنها توفر المعلومات اللازمة لتحديد نقاط الضعف، وتتبع إجراءات المستخدم، وفهم تأثير الهجوم.

يضمن دمج أدوات الأمان في دورة حياة التطوير مراعاة الأمان منذ بداية المشروع. فهو يساعد على تحديد ومعالجة نقاط الضعف المحتملة في وقت مبكر، مما يقلل من مخاطر الخروقات الأمنية المكلفة ويعزز ثقافة التحسين المستمر للأمان.

تُمكّن الأنظمة الأساسية No-code low-code ، مثل AppMaster ، المطورين من إنشاء تطبيقات آمنة بشكل أسرع وأكثر فعالية من حيث التكلفة، حيث أنها غالبًا ما تأتي مزودة بميزات أمان مدمجة وأفضل الممارسات وأنماط البنية. يمكنها المساعدة في تقليل الأخطاء البشرية وإزالة نقاط الضعف المحتملة المرتبطة بالتشفير اليدوي.