In che modo l'architettura software influisce sulla sicurezza informatica

Best practice, modelli e strategie per migliorare la sicurezza informatica nel tuo software.

Importanza dell'architettura software nella sicurezza informatica

L'architettura software è essenziale per la progettazione, lo sviluppo e l'implementazione di sistemi e applicazioni informatici. Fornisce un modello per definire la struttura, le relazioni e le interazioni dei vari componenti all'interno di un sistema. In termini di sicurezza informatica, l’architettura software svolge un ruolo fondamentale nel prevenire violazioni della sicurezza, salvaguardare i dati sensibili e garantire la stabilità e l’integrità di un’applicazione.

Uno degli obiettivi principali di una buona architettura software è stabilire una solida base per la sicurezza del sistema. Adottando un approccio proattivo per affrontare i problemi di sicurezza durante la fase iniziale di progettazione e sviluppo, le organizzazioni possono ridurre al minimo il rischio di vulnerabilità che i potenziali aggressori possono sfruttare.

Inoltre, un'architettura ben strutturata facilita l'implementazione di contromisure di sicurezza e facilita il monitoraggio e la salvaguardia dei componenti del sistema da minacce future. Un'architettura software inadeguata può portare a gravi conseguenze, come violazioni dei dati, tempi di inattività del sistema o persino responsabilità legali.

Pertanto, gli sviluppatori e gli architetti devono dare priorità alla sicurezza durante la progettazione e la creazione di applicazioni. Incorporando misure di sicurezza fin dall’inizio e aderendo alle migliori pratiche, le organizzazioni possono ridurre notevolmente la probabilità di incidenti di sicurezza e proteggere le proprie risorse preziose in un mondo sempre più minacciato dal cyber.

Comprensione dei livelli e delle loro implicazioni sulla sicurezza

Le moderne applicazioni software possono essere complesse e spesso sono costruite su più livelli. Ciascun livello svolge un ruolo specifico nel funzionamento del sistema e comprendere le implicazioni sulla sicurezza di questi livelli è fondamentale per salvaguardare le applicazioni. Esaminiamo alcuni livelli comuni nelle architetture software e le sfide di sicurezza ad essi associate.

- Livello di presentazione: questo è il livello rivolto all'utente della tua applicazione, responsabile della visualizzazione delle informazioni e della facilitazione delle interazioni dell'utente. Le sfide alla sicurezza a questo livello includono il cross-site scripting (XSS), il clickjacking e la gestione non sicura dell'input dell'utente. Per proteggere il livello di presentazione, implementare la corretta convalida dell'input, la codifica dell'output e utilizzare meccanismi sicuri per la gestione dei cookie e dei dati di sessione.

- Livello applicazione: un livello cruciale che contiene la logica aziendale ed elabora le richieste degli utenti. I rischi comuni per la sicurezza a questo livello includono difetti di autenticazione e autorizzazione, controlli di accesso non sicuri e vulnerabilità della logica aziendale. Per proteggere il livello applicativo, aderire a pratiche di codifica sicure, implementare meccanismi di autenticazione forti e seguire il principio del privilegio minimo.

- Livello di accesso ai dati: questo livello si concentra sull'archiviazione e sul recupero dei dati, spesso interagendo con database e altri sistemi di archiviazione. Le sfide alla sicurezza nel livello di accesso ai dati includono SQL injection, fughe di dati e accesso non autorizzato a informazioni sensibili. Per proteggere questo livello, utilizza query parametrizzate, crittografia dei dati e applica severi controlli di accesso.

- Livello di rete: il livello responsabile di facilitare la comunicazione tra diversi sistemi o componenti in un'applicazione distribuita. Le sfide comuni alla sicurezza includono attacchi man-in-the-middle, Denial of Service (DoS) e un'insufficiente sicurezza a livello di trasporto. Per proteggere il livello di rete, utilizzare canali di comunicazione crittografati, garantire un'autenticazione e un'autorizzazione adeguate e implementare firewall e sistemi di rilevamento delle intrusioni.

Comprendendo le implicazioni sulla sicurezza di ciascun livello, architetti e sviluppatori possono adottare strategie specifiche per affrontare le vulnerabilità e proteggere le proprie applicazioni da un'ampia gamma di vettori di attacco.

Pratiche di codifica sicure per una migliore sicurezza informatica

Le pratiche di codifica sicura sono essenziali per creare applicazioni sicure e affidabili in grado di resistere a potenziali aggressori. Ecco alcune pratiche fondamentali di codifica sicura che gli sviluppatori dovrebbero seguire per migliorare la sicurezza delle applicazioni:

- Convalidare e disinfettare l'input dell'utente: l'input dell'utente può essere una fonte primaria di vulnerabilità della sicurezza se gestito in modo improprio. Errori di input sporadici possono portare a SQL injection, XSS o altri tipi di attacchi. Gli sviluppatori devono convalidare e disinfettare rigorosamente gli input degli utenti per eliminare potenziali minacce prima che l'applicazione elabori l'input.

- Utilizzare query parametrizzate: gli attacchi SQL injection sono prevalenti e possono portare all'accesso o alla manipolazione non autorizzata dei dati. L'utilizzo di query con parametri può aiutare a mitigare i rischi di SQL injection separando correttamente l'input dell'utente dai comandi SQL, impedendo agli aggressori di inserire codice dannoso.

- Implementa autenticazione e autorizzazione forti: meccanismi di autenticazione e autorizzazione adeguati garantiscono che solo gli utenti legittimi accedano alle risorse dell'applicazione. Implementa l'autenticazione a più fattori (MFA), utilizza policy password complesse e segui il principio del privilegio minimo per ridurre al minimo i rischi di accesso non autorizzato.

- Utilizza protocolli di crittografia e comunicazione sicura: la crittografia dei dati protegge i dati sensibili inattivi e in transito. Utilizza protocolli di comunicazione sicuri come HTTPS e TLS e crittografa i dati sensibili archiviati in database o altri sistemi di archiviazione.

- Mantieni aggiornate le librerie e le dipendenze di terze parti: le librerie di terze parti obsolete o vulnerabili possono esporre la tua applicazione a rischi per la sicurezza. Aggiorna regolarmente le tue dipendenze e testale rigorosamente per potenziali vulnerabilità.

- Eseguire regolarmente test di sicurezza: attività regolari di test di sicurezza, come analisi statiche, analisi dinamiche e test di penetrazione, possono aiutare a rilevare e risolvere le vulnerabilità prima che gli aggressori possano sfruttarle.

L'adozione di pratiche di codifica sicure è un aspetto cruciale per garantire la sicurezza delle applicazioni. Seguendo le best practice consolidate del settore e migliorando continuamente i processi di sviluppo , le organizzazioni possono creare applicazioni più sicure e ridurre il rischio di incidenti di sicurezza informatica.

Modelli architettonici per migliorare la sicurezza

L'architettura software è fondamentale per stabilire e mantenere la sicurezza di un sistema. Gli sviluppatori possono creare applicazioni sicure fin dalla progettazione utilizzando modelli architettonici efficaci, riducendo così le vulnerabilità e i potenziali vettori di attacco. In questa sezione esploreremo alcuni modelli architettonici comuni che aiutano a migliorare la sicurezza nei sistemi software.

Difesa in profondità

La difesa in profondità è un approccio che prevede più meccanismi di sicurezza per proteggere un sistema. Si basa sul principio che se un meccanismo di sicurezza fallisce, gli altri continuano a fornire protezione. La difesa in profondità può essere impiegata a vari livelli, ad esempio rete, host, applicazione e dati. La combinazione di più barriere di sicurezza rende più difficile per gli aggressori sfruttare le vulnerabilità e infiltrarsi in un sistema. L’implementazione della difesa in profondità può comportare varie pratiche, come:

- Utilizzo di firewall e sistemi di rilevamento delle intrusioni (IDS) per proteggere la rete

- Utilizzo di meccanismi di autenticazione forte e di controllo degli accessi

- Protezione dei canali di comunicazione tramite crittografia

- Applicazione di pratiche di codifica sicure e test rigorosi per eliminare le vulnerabilità del software

- Protezione dei dati sensibili con soluzioni di crittografia e archiviazione sicura

Principio del privilegio minimo

Il principio del privilegio minimo afferma che un utente, un processo o un sistema dovrebbe avere solo le autorizzazioni minime necessarie per eseguire le proprie attività. Questo approccio riduce al minimo i potenziali danni causati da account compromessi o vulnerabilità del software, poiché gli aggressori hanno permessi limitati di sfruttamento. Per implementare il principio del privilegio minimo, gli sviluppatori dovrebbero:

- Assegna le autorizzazioni in base ai ruoli, assegnando a ciascun ruolo il privilegio minimo necessario

- Limitare l'uso degli account amministrativi ad attività specifiche che richiedono privilegi elevati

- Rivedi e aggiorna regolarmente le autorizzazioni per garantire che rimangano in linea con i requisiti del lavoro

- Implementa un controllo rigoroso sulle risorse condivise, come file system, database e connessioni di rete

Separazione degli interessi

La separazione delle preoccupazioni è un principio di progettazione che sostiene la partizione di un sistema in componenti distinti con responsabilità specifiche. Questo approccio aiuta a ridurre al minimo l'impatto delle vulnerabilità isolando e contenendo potenziali violazioni all'interno dei singoli componenti. Utilizzando la separazione delle preoccupazioni, gli sviluppatori possono:

- Crea ambienti di esecuzione isolati per impedire l'accesso non autorizzato o la manipolazione dei componenti del sistema

- Migliora la manutenibilità e diminuisci la probabilità di vulnerabilità riducendo le interdipendenze dei componenti

- Semplifica l'applicazione delle policy di sicurezza a livello di componente, il che può semplificare il controllo e l'auditing degli accessi

- Migliora la resilienza del sistema prevenendo la propagazione di guasti o componenti compromessi nell'intero sistema

Sicuro fin dalla progettazione

Secure by Design è un approccio che mira a integrare la sicurezza nell'architettura software da zero. Invece di considerare la sicurezza come una funzionalità aggiuntiva o ripensata, Secure by Design garantisce che la sicurezza sia parte integrante del processo di sviluppo. Per adottare Secure by Design, le organizzazioni possono:

- Sviluppare una comprensione approfondita delle potenziali minacce e rischi e incorporare i requisiti di sicurezza nel processo di sviluppo

- Coinvolgi esperti di sicurezza nelle prime fasi del ciclo di vita dello sviluppo per valutare e perfezionare l'architettura software

- Condurre revisioni e valutazioni continue della sicurezza durante tutto il processo di sviluppo

- Implementa pratiche di codifica sicure, test automatizzati e scansione delle vulnerabilità per identificare e correggere le vulnerabilità della sicurezza in modo proattivo

Strategie di monitoraggio e registrazione per la sicurezza

Strategie efficaci di monitoraggio e registrazione sono fondamentali per mantenere e migliorare la sicurezza delle applicazioni. Raccogliendo e analizzando i dati sul comportamento delle applicazioni, gli sviluppatori possono rilevare potenziali minacce alla sicurezza e rispondere agli incidenti in modo più efficace.

Rilevamento delle minacce in tempo reale

Il monitoraggio delle applicazioni in tempo reale consente il rilevamento immediato di anomalie di sicurezza. Monitorando continuamente l'attività degli utenti, le prestazioni del sistema e il traffico di rete, le organizzazioni possono identificare potenziali minacce e agire prima che si trasformino in incidenti più gravi.

Analisi del comportamento del sistema

L'analisi del comportamento del sistema è fondamentale per comprendere i modelli di attività normali e anomale. Le organizzazioni possono identificare tendenze e rilevare deviazioni che potrebbero indicare una violazione della sicurezza o una vulnerabilità raccogliendo dati da varie fonti, come file di registro e parametri di prestazione.

Risposta e riparazione degli incidenti

Quando viene rilevata una minaccia alla sicurezza, disporre di un piano di risposta agli incidenti ben definito aiuta le organizzazioni a reagire rapidamente per contenere e porre rimedio alla minaccia. Il monitoraggio e la registrazione dei dati possono rivelarsi preziosi durante la risposta agli incidenti, poiché forniscono informazioni importanti sull'attacco, sulle potenziali vulnerabilità e su eventuali modifiche apportate ai sistemi interessati.

Auditing e conformità

In molti settori, il rispetto degli standard di sicurezza e dei requisiti di conformità è essenziale. Il monitoraggio e la registrazione consentono alle organizzazioni di monitorare la propria aderenza a questi standard e fornire prove della conformità durante gli audit. Ciò può anche aiutare a identificare le aree in cui sono necessari miglioramenti e promuovere una cultura di miglioramento continuo della sicurezza.

Integrazione degli strumenti di sicurezza nel ciclo di vita dello sviluppo

Per creare e mantenere sistemi software sicuri, è essenziale integrare strumenti e processi di sicurezza durante tutto il ciclo di vita dello sviluppo . In questo modo, le organizzazioni possono identificare e affrontare in modo proattivo potenziali vulnerabilità, ridurre il rischio di costose violazioni della sicurezza e garantire un miglioramento continuo della sicurezza.

Test di sicurezza statici e dinamici

I test statici di sicurezza delle applicazioni (SAST) e i test dinamici di sicurezza delle applicazioni (DAST) sono essenziali per identificare potenziali vulnerabilità nel codice sorgente e durante il runtime. L'integrazione di questi strumenti di test della sicurezza nelle prime fasi dello sviluppo può aiutare gli sviluppatori ad affrontare le vulnerabilità prima di distribuire il software.

Scansione delle dipendenze e delle vulnerabilità

Le applicazioni moderne spesso si basano su librerie, framework e componenti di terze parti. Per ridurre al minimo i rischi associati a queste dipendenze, gli sviluppatori dovrebbero utilizzare strumenti che scansionano e valutano le dipendenze per individuare vulnerabilità note. L'integrazione degli strumenti di scansione delle dipendenze e delle vulnerabilità consente alle organizzazioni di rimanere aggiornate sulle vulnerabilità della sicurezza e di applicare le patch e gli aggiornamenti necessari.

Integrazione continua e distribuzione continua (CI/CD)

Le pipeline CI/CD automatizzate possono aiutare le organizzazioni a mantenere un elevato livello di sicurezza incorporando controlli e test di sicurezza durante tutto il processo di distribuzione. Le pipeline CI/CD possono essere configurate per fallire se vengono rilevate vulnerabilità della sicurezza, consentendo agli sviluppatori di risolvere i problemi prima che raggiungano la produzione.

Gestione delle informazioni e degli eventi sulla sicurezza (SIEM)

Gli strumenti SIEM raccolgono, correlano e analizzano i dati di registro da varie fonti per rilevare e rispondere agli incidenti di sicurezza. L'integrazione delle soluzioni SIEM nel ciclo di vita dello sviluppo può aiutare le organizzazioni a ottenere una visione completa del proprio livello di sicurezza e a semplificare il processo di risposta agli incidenti.

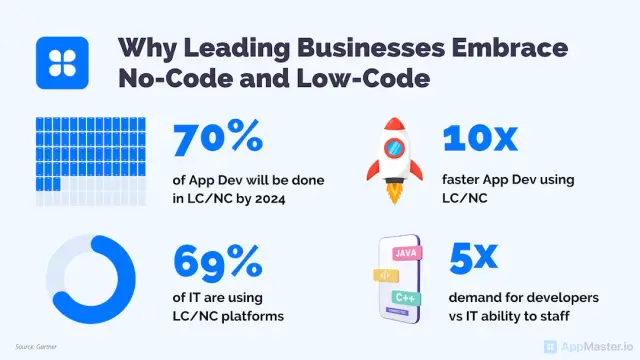

Un modo per garantire che le tue applicazioni siano realizzate tenendo presente la sicurezza è utilizzare piattaforme no-code e low-code come AppMaster . Queste piattaforme dispongono di best practice, funzionalità e modelli architettonici di sicurezza integrati che aiutano gli sviluppatori a creare applicazioni sicure in modo più rapido ed economico. Inoltre, riducendo la codifica manuale, queste piattaforme possono contribuire a eliminare le potenziali vulnerabilità associate all’errore umano.

Utilizzo di piattaforme No-Code e Low-Code per applicazioni sicure

Con la crescita della domanda di applicazioni sicure, le piattaforme no-code e low-code sono emerse come soluzioni praticabili per semplificare il processo di sviluppo mantenendo una forte attenzione alla sicurezza. Queste piattaforme consentono agli sviluppatori e agli utenti non tecnici di creare applicazioni in modo rapido ed economico, senza la necessità di competenze approfondite di codifica. Inoltre, spesso incorporano funzionalità di sicurezza integrate, best practice e modelli architettonici per ridurre al minimo le potenziali vulnerabilità e ridurre il rischio di violazioni della sicurezza informatica.

Vantaggi delle piattaforme No-Code e Low-Code per la sicurezza informatica

Esistono diversi vantaggi chiave nell'utilizzo di piattaforme no-code e low-code per lo sviluppo di applicazioni sicure:

- Funzionalità di sicurezza integrate: le piattaforme No-code e low-code spesso forniscono funzionalità di sicurezza pronte all'uso come crittografia dei dati, autenticazione dell'utente e controllo degli accessi. Ciò consente alle organizzazioni di applicare facilmente le migliori pratiche di sicurezza nell'intero portafoglio di applicazioni.

- Cicli di sviluppo più rapidi: riducendo in modo significativo la quantità di codifica manuale richiesta, le piattaforme no-code e low-code consentono cicli di sviluppo più rapidi. Ciò accelera il time-to-market e consente aggiornamenti software più frequenti, semplificando la risoluzione delle vulnerabilità della sicurezza e il mantenimento delle applicazioni aggiornate.

- Riduzione dell'errore umano: la codifica manuale può essere soggetta a errori umani, introducendo potenziali vulnerabilità nell'applicazione. Con gli strumenti no-code e low-code, molte di queste opportunità di errore vengono eliminate, con il risultato di applicazioni più sicure.

- Enfasi sulle best practice di sicurezza: le piattaforme No-code e low-code sono progettate pensando alla sicurezza, spesso incapsulando best practice di sicurezza standard del settore e modelli architettonici all'interno della piattaforma stessa. Ciò aiuta a garantire che le applicazioni sviluppate siano sicure per impostazione predefinita.

- Accessibile agli utenti non tecnici: le piattaforme No-code e low-code consentono agli utenti non tecnici, come analisti aziendali ed esperti in materia, di contribuire al processo di sviluppo. Ciò può contribuire a infondere una mentalità attenta alla sicurezza in tutta l’organizzazione e incoraggiare la collaborazione interfunzionale su questioni di sicurezza.

AppMaster: una piattaforma No-Code con particolare attenzione alla sicurezza

AppMaster è una potente piattaforma no-code che consente agli sviluppatori e ai non sviluppatori di creare visivamente applicazioni backend, web e mobili. Concentrandosi sulla sicurezza, AppMaster fornisce diverse funzionalità chiave che aiutano a garantire la sicurezza informatica delle applicazioni create utilizzando la piattaforma:

- Modellazione visiva dei dati: AppMaster consente agli utenti di creare modelli di dati (schema di database) visivamente, aiutando ad applicare le migliori pratiche di sicurezza dei dati e a ridurre le potenziali vulnerabilità associate alla codifica manuale.

- Progettazione della logica aziendale: con il suo Designer visivo dei processi aziendali (BP), AppMaster consente agli utenti di definire e implementare la logica aziendale per le loro applicazioni, garantendo che le misure di sicurezza siano applicate in modo coerente nell'intero sistema.

- API REST ed endpoint sicuri Websocket: AppMaster genera API REST ed endpoints WSS sicuri per le applicazioni, facilitando la comunicazione sicura tra applicazioni e sistemi backend.

- Applicazioni scalabili e ad alte prestazioni: le applicazioni generate da AppMaster sono compilate e stateless, risultando in soluzioni altamente scalabili ed efficienti in termini di prestazioni che supportano casi d'uso aziendali e ad alto carico.

- Eliminazione del debito tecnico: poiché AppMaster rigenera le applicazioni da zero ogni volta che i requisiti vengono modificati, il debito tecnico viene praticamente eliminato, contribuendo a mantenere un elevato livello di sicurezza delle applicazioni nel tempo.

Le organizzazioni possono creare applicazioni sicure in modo più efficiente utilizzando una piattaforma no-code come AppMaster, beneficiando di funzionalità di sicurezza e best practice leader del settore. Di conseguenza, possono dedicare più tempo e risorse al miglioramento continuo, rafforzando ulteriormente la loro posizione di sicurezza informatica e proteggendo le loro risorse digitali più preziose.

FAQ

L'architettura software gioca un ruolo cruciale nel definire la struttura, le relazioni e le interazioni dei vari componenti di un sistema. Influisce direttamente sulla sicurezza informatica affrontando questioni di sicurezza fondamentali, come la protezione dei dati, il controllo degli accessi e l’autenticazione degli utenti.

Le pratiche di codifica sicura aiutano gli sviluppatori a scrivere codice meno soggetto a vulnerabilità, rendendone più difficile lo sfruttamento da parte degli aggressori. I vantaggi includono la riduzione del rischio di violazione dei dati, responsabilità legali e danni alla reputazione, nonché una maggiore fiducia degli utenti e conformità agli standard di settore.

I modelli architettonici comuni per migliorare la sicurezza includono Defense-in-Depth, Principio del privilegio minimo, Separation of Concerns e Secure by Design. Questi modelli aiutano a proteggere i dati, ad applicare il controllo degli accessi e a ridurre al minimo la superficie di attacco di un'applicazione.

Il monitoraggio e la registrazione consentono alle organizzazioni di rilevare minacce alla sicurezza in tempo reale, analizzare il comportamento del sistema e rispondere rapidamente a potenziali violazioni. Forniscono le informazioni necessarie per identificare le vulnerabilità, tenere traccia delle azioni dell'utente e comprendere l'impatto di un attacco.

L'integrazione degli strumenti di sicurezza nel ciclo di vita dello sviluppo garantisce che la sicurezza venga presa in considerazione fin dall'inizio del progetto. Aiuta a identificare e affrontare tempestivamente le potenziali vulnerabilità, riducendo il rischio di costose violazioni della sicurezza e promuovendo una cultura di miglioramento continuo della sicurezza.

Le piattaforme No-code e low-code, come AppMaster, consentono agli sviluppatori di creare applicazioni sicure in modo più rapido ed economico, poiché spesso sono dotate di funzionalità di sicurezza, best practice e modelli di architettura integrati. Possono aiutare a ridurre l'errore umano ed eliminare potenziali vulnerabilità associate alla codifica manuale.