ソフトウェア アーキテクチャがサイバーセキュリティに与える影響

ソフトウェアのサイバーセキュリティを強化するためのベスト プラクティス、パターン、戦略。

サイバーセキュリティにおけるソフトウェア アーキテクチャの重要性

ソフトウェア アーキテクチャは、コンピュータ システムとアプリケーションの設計、開発、実装に不可欠です。これは、システム内のさまざまなコンポーネントの構造、関係、相互作用を定義するための青写真を提供します。サイバーセキュリティの観点から見ると、ソフトウェア アーキテクチャは、セキュリティ違反の防止、機密データの保護、アプリケーションの安定性と整合性の確保において重要な役割を果たします。

優れたソフトウェア アーキテクチャの中核的な目的の 1 つは、システム セキュリティの強固な基盤を確立することです。初期の設計および開発段階でセキュリティ上の懸念に積極的に対処することで、組織は潜在的な攻撃者が悪用できる脆弱性のリスクを最小限に抑えることができます。

さらに、適切に構造化されたアーキテクチャにより、セキュリティ対策の実装が容易になり、将来の脅威に対するシステム コンポーネントの監視と保護が容易になります。ソフトウェア アーキテクチャが不適切であると、データ侵害、システムのダウンタイム、さらには法的責任などの重大な結果につながる可能性があります。

したがって、開発者とアーキテクトは、アプリケーションを設計および構築するときにセキュリティを優先する必要があります。組織は、最初からセキュリティ対策を組み込み、ベスト プラクティスを遵守することで、セキュリティ インシデントの可能性を大幅に軽減し、サイバー脅威が増大する世界で貴重な資産を保護することができます。

レイヤーとそのセキュリティへの影響を理解する

最新のソフトウェア アプリケーションは複雑になる場合があり、複数のレイヤーで構築されることがよくあります。各層はシステムの動作において特定の役割を果たしており、アプリケーションを保護するにはこれらの層のセキュリティへの影響を理解することが不可欠です。ソフトウェア アーキテクチャのいくつかの一般的なレイヤーと、それに関連するセキュリティの課題を調べてみましょう。

- プレゼンテーション層: これはアプリケーションのユーザー側の層であり、情報を表示し、ユーザーの対話を促進します。この層のセキュリティ上の課題には、クロスサイト スクリプティング (XSS)、クリックジャッキング、安全でないユーザー入力の処理などがあります。プレゼンテーション層を保護するには、適切な入力検証と出力エンコーディングを実装し、Cookie とセッション データを処理するための安全なメカニズムを採用します。

- アプリケーション層: ビジネス ロジックを含み、ユーザーのリクエストを処理する重要な層。この層における一般的なセキュリティ リスクには、認証と認可の欠陥、安全でないアクセス制御、ビジネス ロジックの脆弱性が含まれます。アプリケーション層を保護するには、安全なコーディング慣行を遵守し、強力な認証メカニズムを実装し、最小特権の原則に従います。

- データ アクセス層: この層はデータの保存と取得に焦点を当てており、多くの場合データベースや他のストレージ システムと対話します。データ アクセス層におけるセキュリティの課題には、 SQL インジェクション、データ漏洩、機密情報への不正アクセスなどが含まれます。この層を保護するには、パラメータ化されたクエリ、データ暗号化を使用し、厳格なアクセス制御を適用します。

- ネットワーキング層: 分散アプリケーション内の異なるシステムまたはコンポーネント間の通信を促進する役割を担う層。一般的なセキュリティの課題には、中間者攻撃、サービス妨害 (DoS)、トランスポート層のセキュリティの不十分などが含まれます。ネットワーク層を保護するには、暗号化された通信チャネルを使用し、適切な認証と認可を確保し、ファイアウォールと侵入検知システムを導入します。

各層のセキュリティへの影響を理解することで、アーキテクトや開発者は脆弱性に対処し、幅広い攻撃ベクトルからアプリケーションを保護するための特定の戦略を採用できます。

サイバーセキュリティを向上させるための安全なコーディングの実践

安全なコーディングの実践は、潜在的な攻撃者に対抗できる安全で信頼性の高いアプリケーションを構築するために不可欠です。アプリケーションのセキュリティを向上させるために開発者が従うべき、基本的な安全なコーディングの実践方法をいくつか示します。

- ユーザー入力の検証とサニタイズ: ユーザー入力は、不適切に処理された場合、セキュリティ脆弱性の主な原因となる可能性があります。意図しない入力エラーは、SQL インジェクション、XSS、またはその他のタイプの攻撃につながる可能性があります。開発者は、アプリケーションが入力を処理する前に、ユーザー入力を厳密に検証してサニタイズし、潜在的な脅威を排除する必要があります。

- パラメータ化されたクエリを使用する: SQL インジェクション攻撃が蔓延しており、不正なデータ アクセスや操作につながる可能性があります。パラメーター化されたクエリを使用すると、ユーザー入力と SQL コマンドが正しく分離され、攻撃者による悪意のあるコードの挿入を防ぐことができ、SQL インジェクションのリスクを軽減できます。

- 強力な認証と認可の実装: 適切な認証と認可のメカニズムにより、正当なユーザーのみがアプリケーションのリソースにアクセスできるようになります。多要素認証 (MFA) を実装し、強力なパスワード ポリシーを使用し、最小特権の原則に従って不正アクセスのリスクを最小限に抑えます。

- 暗号化と安全な通信プロトコルの使用: データ暗号化により、保存中および転送中の機密データが保護されます。 HTTPS や TLS などの安全な通信プロトコルを利用し、データベースやその他のストレージ システムに保存されている機密データを暗号化します。

- サードパーティのライブラリと依存関係を最新の状態に保つ: サードパーティのライブラリが古いか脆弱であると、アプリケーションがセキュリティ リスクにさらされる可能性があります。依存関係を定期的に更新し、潜在的な脆弱性がないか厳密にテストします。

- 定期的なセキュリティ テストの実行: 静的分析、動的分析、侵入テストなどの定期的なセキュリティ テスト活動は、攻撃者が悪用する前に脆弱性を検出して対処するのに役立ちます。

安全なコーディング手法を採用することは、アプリケーションのセキュリティを確保する上で重要な側面です。確立された業界のベスト プラクティスに従い、 開発プロセスを 継続的に改善することで、組織はより安全なアプリケーションを作成し、サイバーセキュリティ インシデントのリスクを軽減できます。

セキュリティを強化するためのアーキテクチャ パターン

ソフトウェア アーキテクチャは、システムのセキュリティを確立および維持する上で重要です。開発者は、効果的なアーキテクチャ パターンを採用することで、設計どおりに安全なアプリケーションを作成できるため、脆弱性や潜在的な攻撃ベクトルが軽減されます。このセクションでは、ソフトウェア システムのセキュリティ強化に役立ついくつかの一般的なアーキテクチャ パターンについて説明します。

多層防御

多層防御は、複数のセキュリティ メカニズムを階層化してシステムを保護するアプローチです。これは、1 つのセキュリティ メカニズムが失敗しても、他のセキュリティ メカニズムが引き続き保護を提供するという原則に基づいています。多層防御は、ネットワーク、ホスト、アプリケーション、データなどのさまざまなレベルで採用できます。複数のセキュリティ障壁を組み合わせると、攻撃者が脆弱性を悪用してシステムに侵入することがより困難になります。多層防御の実装には、次のようなさまざまな実践が含まれる場合があります。

- ファイアウォールと侵入検知システム (IDS) を使用してネットワークを保護する

- 強力な認証およびアクセス制御メカニズムの採用

- 暗号化を使用して通信チャネルを保護する

- 安全なコーディング手法と厳格なテストを適用してソフトウェアの脆弱性を排除します

- 暗号化と安全なストレージ ソリューションで機密データを保護

最小特権の原則

最小特権の原則では、ユーザー、プロセス、またはシステムは、タスクを実行するために必要な最小限の権限のみを持つべきであると規定されています。このアプローチでは、攻撃者が利用できる権限が限られているため、侵害されたアカウントやソフトウェアの脆弱性によって引き起こされる潜在的な損害を最小限に抑えます。最小特権の原則を実装するには、開発者は次のことを行う必要があります。

- ロールに基づいてアクセス許可を割り当て、各ロールには必要最小限の権限が付与されます。

- 管理者アカウントの使用を、高い権限を必要とする特定のタスクに制限する

- 権限を定期的に確認して更新し、仕事の要件と一致していることを確認します。

- ファイル システム、データベース、ネットワーク接続などの共有リソースに対する厳密な制御を実装します。

関心事の分離

関心事の分離は、システムを特定の責任を持つ個別のコンポーネントに分割することを推奨する設計原則です。このアプローチは、潜在的な侵害を個々のコンポーネント内に隔離して封じ込めることで、脆弱性の影響を最小限に抑えるのに役立ちます。関心の分離を採用することで、開発者は次のことが可能になります。

- 分離された実行環境を作成して、システム コンポーネントへの不正なアクセスや操作を防止します。

- コンポーネントの相互依存性を減らすことで保守性を向上させ、脆弱性の可能性を減らします。

- コンポーネント レベルでのセキュリティ ポリシーの適用が容易になり、アクセス制御と監査が簡素化されます。

- システム全体にわたる障害やコンポーネントの侵害の伝播を防止することで、システムの回復力を強化します。

安全な設計

Secure by Design は、セキュリティをソフトウェア アーキテクチャにゼロから組み込むことを目的としたアプローチです。 Secure by Design は、セキュリティを後付け機能やアドオン機能として扱うのではなく、セキュリティが開発プロセスに不可欠であることを保証します。 Secure by Design を採用するには、組織は次のことを行うことができます。

- 潜在的な脅威とリスクを徹底的に理解し、セキュリティ要件を開発プロセスに組み込む

- 開発ライフサイクルの早い段階でセキュリティ専門家に協力して、ソフトウェア アーキテクチャを評価および改良する

- 開発プロセス全体を通じて継続的なセキュリティのレビューと評価を実施する

- 安全なコーディング手法、自動テスト、脆弱性スキャンを実装して、セキュリティの脆弱性を事前に特定して修正します。

セキュリティのためのモニタリングとロギング戦略

アプリケーションのセキュリティを維持および向上するには、効果的な監視およびログ戦略が不可欠です。アプリケーションの動作データを収集して分析することで、開発者は潜在的なセキュリティ脅威を検出し、インシデントにより効果的に対応できます。

リアルタイムの脅威検出

アプリケーションをリアルタイムで監視することで、セキュリティ異常を即座に検出できます。ユーザー アクティビティ、システム パフォーマンス、ネットワーク トラフィックを継続的に追跡することで、組織は潜在的な脅威を特定し、より深刻なインシデントに発展する前に措置を講じることができます。

システム動作の分析

システム動作分析は、正常および異常なアクティビティ パターンを理解する上で非常に重要です。組織は、ログ ファイルやパフォーマンス メトリックなどのさまざまなソースからデータを収集することで、傾向を特定し、セキュリティ違反や脆弱性を示す可能性のある逸脱を検出できます。

インシデント対応と修復

セキュリティ上の脅威が検出された場合、明確に定義されたインシデント対応計画を立てることで、組織は脅威を封じ込めて修復するために迅速に対応できます。データの監視と記録は、攻撃、潜在的な脆弱性、影響を受けるシステムに加えられた変更に関する重要な情報を提供するため、インシデント対応中に非常に貴重です。

監査とコンプライアンス

多くの業界では、セキュリティ標準とコンプライアンス要件を遵守することが不可欠です。モニタリングとログ記録により、組織はこれらの標準への準拠を追跡し、監査中に準拠の証拠を提供できるようになります。これは、改善が必要な領域を特定し、継続的なセキュリティ改善の文化を促進するのにも役立ちます。

開発ライフサイクルへのセキュリティ ツールの統合

安全なソフトウェア システムを構築および維持するには、 開発ライフサイクル 全体を通じてセキュリティ ツールとプロセスを統合することが不可欠です。そうすることで、組織は潜在的な脆弱性を積極的に特定して対処し、多額の費用がかかるセキュリティ侵害のリスクを軽減し、継続的なセキュリティの向上を保証できます。

静的および動的セキュリティテスト

静的アプリケーション セキュリティ テスト (SAST) と動的アプリケーション セキュリティ テスト (DAST) は、ソース コード内および実行時の潜在的な脆弱性を特定するために不可欠です。開発の初期段階でこれらのセキュリティ テスト ツールを統合すると、開発者がソフトウェアを展開する前に脆弱性に対処できるようになります。

依存関係と脆弱性のスキャン

最新のアプリケーションは多くの場合、サードパーティのライブラリ、フレームワーク、およびコンポーネントに依存します。これらの依存関係に関連するリスクを最小限に抑えるために、開発者は依存関係をスキャンして既知の脆弱性を評価するツールを使用する必要があります。依存関係と脆弱性のスキャン ツールを統合すると、組織はセキュリティの脆弱性を常に最新の状態に保ち、必要なパッチやアップデートを適用できます。

継続的インテグレーションと継続的デリバリー (CI/CD)

自動化された CI/CD パイプラインは、展開プロセス全体にセキュリティ チェックとテストを組み込むことで、組織が高レベルのセキュリティを維持するのに役立ちます。 CI/CD パイプラインは、セキュリティの脆弱性が検出された場合に失敗するように構成できるため、開発者は本番環境に到達する前に問題を修正できます。

セキュリティ情報およびイベント管理 (SIEM)

SIEM ツールは、セキュリティ インシデントを検出して対応するために、さまざまなソースからログ データを収集、関連付け、分析します。 SIEM ソリューションを開発ライフサイクルに統合すると、組織はセキュリティ体制を包括的に把握し、インシデント対応プロセスを合理化できます。

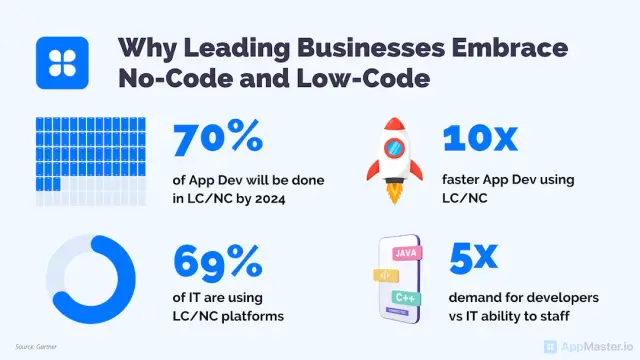

セキュリティを念頭に置いてアプリケーションを構築する 1 つの方法は、 AppMaster のような ノーコードおよびローコード プラットフォーム を利用することです。これらのプラットフォームには、セキュリティのベスト プラクティス、機能、アーキテクチャ パターンが組み込まれており、開発者がより迅速かつコスト効率よく安全なアプリケーションを作成できるようになります。さらに、これらのプラットフォームは手動コーディングを減らすことで、人的エラーに関連する潜在的な脆弱性を排除するのに役立ちます。

安全なアプリケーションのためのNo-Codeおよびローコード プラットフォームの使用

安全なアプリケーションに対する需要が高まるにつれ、セキュリティに重点を置きながら開発プロセスを合理化するための実行可能なソリューションとして、 ノーコード およびlow-codeプラットフォームが登場しました。これらのプラットフォームを使用すると、開発者や技術者以外のユーザーは、広範なコーディング スキルを必要とせずに、アプリケーションを迅速かつコスト効率よく作成できます。さらに、潜在的な脆弱性を最小限に抑え、サイバーセキュリティ侵害のリスクを軽減するために、組み込みのセキュリティ機能、ベスト プラクティス、アーキテクチャ パターンが組み込まれていることがよくあります。

サイバーセキュリティのためのNo-Codeおよびローコード プラットフォームの利点

安全なアプリケーションを開発するためにno-codeおよびlow-codeプラットフォームを使用することには、いくつかの重要な利点があります。

- 組み込みのセキュリティ機能: No-codeおよびlow-codeプラットフォームは、多くの場合、データ暗号化、ユーザー認証、アクセス制御などのすぐに使えるセキュリティ機能を提供します。これにより、組織はアプリケーション ポートフォリオ全体にわたってセキュリティのベスト プラクティスを簡単に適用できるようになります。

- 開発サイクルの短縮: 必要な手動コーディングの量を大幅に削減することで、 no-codeおよびlow-codeプラットフォームにより、開発サイクルの短縮が可能になります。これにより 、市場投入までの時間が短縮され、より頻繁なソフトウェア更新が可能になり、セキュリティの脆弱性に対処し、最新のアプリケーションを維持することが容易になります。

- 人的エラーの削減: 手動コーディングでは人的エラーが発生しやすく、アプリケーションに潜在的な脆弱性が生じます。 no-codeやlow-codeツールを使用すると、こうしたエラーの機会の多くが排除され、アプリケーションの安全性が高まります。

- セキュリティのベスト プラクティスの重視: No-codeおよびlow-codeプラットフォームはセキュリティを念頭に置いて設計されており、多くの場合、業界標準のセキュリティのベスト プラクティスとアーキテクチャ パターンがプラットフォーム自体にカプセル化されています。これにより、開発中のアプリケーションがデフォルトで安全であることが保証されます。

- 技術者以外のユーザーもアクセス可能: No-codeおよびlow-codeプラットフォームにより、ビジネス アナリストや対象分野の専門家などの技術者以外のユーザーも開発プロセスに参加できます。これは、組織全体にセキュリティを意識した考え方を浸透させ、セキュリティ問題に関する部門間のコラボレーションを促進するのに役立ちます。

AppMaster: セキュリティに重点を置いたNo-Codeプラットフォーム

AppMaster 、開発者も非開発者も同様にバックエンド、Web、モバイル アプリケーションを視覚的に作成できる強力なno-codeプラットフォームです。 AppMasterはセキュリティに重点を置き、プラットフォームを使用して構築されたアプリケーションのサイバーセキュリティを確保するのに役立ついくつかの重要な機能を提供します。

- ビジュアル データ モデリング: AppMaster使用すると、ユーザーは データ モデル(データベース スキーマ) を視覚的に作成できるため、データ セキュリティのベスト プラクティスを強化し、手動コーディングに関連する潜在的な脆弱性を軽減できます。

- ビジネス ロジック デザイン: AppMasterを使用すると、ビジュアルなビジネス プロセス (BP) デザイナーを使用して、ユーザーがアプリケーションのビジネス ロジックを定義して実装できるようになり、セキュリティ対策がシステム全体にわたって一貫して適用されるようになります。

- REST API と Websocket のセキュア エンドポイント: AppMasterアプリケーション用にセキュアな REST API と WSS endpointsを生成し、アプリケーションとバックエンド システム間の安全な通信を促進します。

- スケーラブルで高性能なアプリケーション: AppMasterによって生成されたアプリケーションはコンパイルされステートレスであるため、エンタープライズおよび高負荷のユースケースをサポートする、拡張性とパフォーマンス効率の高いソリューションが実現します。

- 技術的負債の排除: AppMaster要件が変更されるたびにアプリケーションを最初から再生成するため、技術的負債は事実上排除され、長期にわたって高レベルのアプリケーション セキュリティを維持できます。

組織は、 AppMasterのようなno-codeプラットフォームを使用することで、安全なアプリケーションをより効率的に構築でき、業界をリードするセキュリティ機能とベスト プラクティスの恩恵を受けることができます。その結果、企業は継続的な改善により多くの時間とリソースを費やすことができ、サイバーセキュリティ体制をさらに強化し、最も貴重なデジタル資産を保護できます。

よくある質問

ソフトウェア アーキテクチャは、システム内のさまざまなコンポーネントの構造、関係、相互作用を定義する上で重要な役割を果たします。データ保護、アクセス制御、ユーザー認証などの基本的なセキュリティ問題に対処することで、サイバーセキュリティに直接影響を与えます。

安全なコーディングを実践すると、開発者は脆弱性が発生しにくいコードを作成できるようになり、攻撃者による悪用が困難になります。メリットには、データ侵害、法的責任、風評被害のリスクが軽減されるだけでなく、ユーザーの信頼性が向上し、業界標準への準拠が向上することも含まれます。

セキュリティを強化するための一般的なアーキテクチャ パターンには、多層防御、最小特権の原則、懸念の分離、安全な設計などがあります。これらのパターンは、データを保護し、アクセス制御を実施し、アプリケーションの攻撃対象領域を最小限に抑えるのに役立ちます。

監視とロギングにより、組織はセキュリティの脅威をリアルタイムで検出し、システムの動作を分析し、潜在的な侵害に迅速に対応できるようになります。これらは、脆弱性の特定、ユーザーのアクションの追跡、攻撃の影響の理解に必要な情報を提供します。

セキュリティ ツールを開発ライフサイクルに統合することで、プロジェクトの開始時からセキュリティが確実に考慮されるようになります。潜在的な脆弱性を早期に特定して対処し、多額の費用がかかるセキュリティ侵害のリスクを軽減し、継続的なセキュリティ改善の文化を促進するのに役立ちます。

AppMasterのようなNo-codeおよびlow-codeプラットフォームを使用すると、多くの場合、セキュリティ機能、ベスト プラクティス、アーキテクチャ パターンが組み込まれているため、開発者は安全なアプリケーションをより迅速かつコスト効率よく構築できます。これらは人的エラーを削減し、手動コーディングに関連する潜在的な脆弱性を排除するのに役立ちます。