Bilmeniz Gereken En İyi 10 Veritabanı Güvenliği Uygulaması

Hassas verilerinizi korumaya ve kritik bilgilerin bütünlüğünü sağlamaya yardımcı olacak 10 önemli veritabanı güvenliği en iyi uygulamasını keşfedin.

Veritabanı güvenliği, bir kuruluşun hassas verilerini yetkisiz erişime, değişikliğe veya imhaya karşı korumak açısından kritik öneme sahiptir. Veritabanları müşteri verileri, finansal kayıtlar ve fikri mülkiyet gibi değerli bilgileri depolar; bu da onları siber suçluların ve kötü niyetli kişilerin birincil hedefi haline getirir. Sonuç olarak, veri bütünlüğünü korumak, veri koruma düzenlemelerine uymak ve müşterilerin ve paydaşların güvenini kazanmak için güçlü veritabanı güvenliğinin sürdürülmesi şarttır.

Bu makale, değerli veri varlıklarınızı korumak için bilmeniz gereken en iyi 10 veritabanı güvenliği uygulamasını tartışacaktır. Bu uygulamalar, geleneksel ilişkisel veritabanlarından NoSQL ve bulut tabanlı sistemlere kadar çeşitli veritabanı teknolojileri için geçerlidir.

Yama Yönetimiyle Proaktif Olun

Yama yönetimi, veritabanınızın güvenliğini korumak için önemli bir uygulamadır. Veritabanı yazılımınızı en son yamalarla düzenli olarak güncellemek, yalnızca en yeni özelliklerden ve hata düzeltmelerinden yararlanmanızı sağlamakla kalmaz, aynı zamanda siber suçluların sistemlerinize sızmak ve onları tehlikeye atmak için kullanabileceği güvenlik açıklarını da giderir.

Yama yönetimi konusunda proaktif kalmak için aşağıdaki en iyi uygulamaları izleyin:

- Güvenlik açığı açıklamalarını ve yama sürümleri uyarılarını almak için satıcı güvenlik bildirimlerine abone olun.

- Güvenlik açıklarının belirlenmesini, risklerin değerlendirilmesini, yamaların test edilmesini ve dağıtılmasını ve yamaların başarıyla uygulandığının doğrulanmasını içeren güvenilir bir yama yönetimi süreci oluşturun.

- Uygulanan tüm yamaların güncel ve satıcı önerilerine uygun olduğunu doğrulamak için veritabanı yazılımınızda düzenli denetimler gerçekleştirin.

- Yama yönetimi görevlerini otomatikleştirmek ve güvenlik bakım süreçlerinizi kolaylaştırmak için araçları ve çözümleri uygulamayı düşünün.

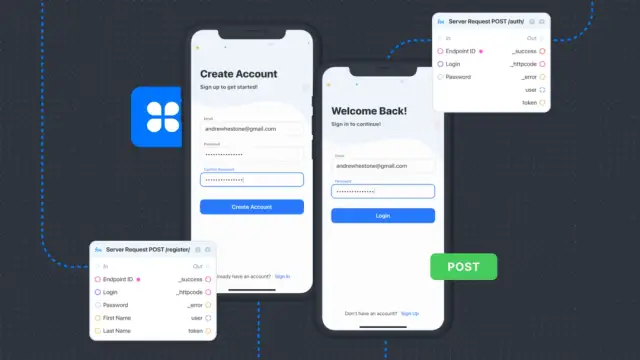

Güçlü Kimlik Doğrulama ve Yetkilendirme Kontrolleri Uygulayın

Kimlik doğrulama ve yetkilendirme kontrollerini kullanmak, veritabanınıza erişimi güvence altına almak ve hassas verileri korumak için çok önemlidir. Bu kontroller, yalnızca yetkili kullanıcıların sisteme erişebilmesini ve kendilerine atanan rol ve izinlere göre belirli eylemleri gerçekleştirebilmesini sağlamaya yardımcı olur.

Veritabanınıza güçlü kimlik doğrulama ve yetkilendirme denetimleri uygulamak için aşağıdaki ipuçlarını göz önünde bulundurun:

- Tüm veritabanı kullanıcı hesapları için güçlü, benzersiz parolalar kullanın. Güvenliği daha da artırmak için çok faktörlü kimlik doğrulama (MFA) veya tek oturum açma (SSO) kullanımını teşvik edin.

- Kullanıcının kuruluş içindeki rolüne göre izinleri atamak için rol tabanlı erişim kontrolünü (RBAC) uygulayın. Bu, her kullanıcının erişimini ve ayrıcalıklarını kendi özel iş işlevine göre sınırlandırarak yetkisiz veri erişimi veya manipülasyon riskini azaltır.

- Parolaların kullanıcı hesaplarına erişimi yeterince koruduğundan emin olmak için minimum uzunluk, karmaşıklık gereksinimleri ve geçerlilik süresi aralıkları gibi parola politikalarını tanımlayın ve uygulayın.

- Kullanıcı izinlerinin kurumsal politikalara ve bireysel iş gereksinimlerine uygun olduğundan emin olmak için düzenli olarak gözden geçirin ve güncelleyin.

- Şüpheli eylemleri veya yetkisiz erişim girişimlerini tespit etmek ve bunlara yanıt vermek için kullanıcı hesabı etkinliğini izleyin.

Güçlü kontroller ve proaktif önlemler uygulayarak veritabanınıza erişimi güvence altına alabilir ve yetkisiz veri ihlalleri ve siber saldırı riskini önemli ölçüde azaltabilirsiniz.

Veritabanı Bağlantılarınızı Güvenceye Alın

Yüksek güvenlik ve veri koruması sağlamak için tüm veritabanı bağlantılarının güvenliğini sağlamak çok önemlidir. Güvenli iletişim kanallarının sürdürülmesi, yetkisiz erişimin, veri sızıntısının veya hassas bilgileri tehlikeye atabilecek ortadaki adam saldırılarının önlenmesine yardımcı olur.

Veritabanı bağlantılarınızın güvenliğinin sağlanmasına yardımcı olacak bazı önemli adımlar şunlardır:

- Şifreli iletişim protokolleri kullanın: Uygulama sunucularınız ve veritabanlarınız arasındaki ağ trafiğini her zaman şifreleyin. Aktarım halindeki verileri korumak ve hassas bilgilerin gizli kalmasını sağlamak için Aktarım Katmanı Güvenliği (TLS) gibi güvenli protokolleri kullanın.

- Güvenli VPN'ler ve özel ağlar dağıtın: Güvenliği daha da artırmak amacıyla, veritabanı bağlantıları için sanal özel ağlar (VPN'ler) veya özel bulut ağları kullanmayı düşünün. Bu teknolojiler iletişimlerinizi ayırarak ve şifreleyerek yetkisiz erişim veya veri ihlali olasılığını azaltır.

- Bağlantı güvenliği politikalarını zorunlu kılın: Yalnızca veritabanlarınıza güvenli bağlantılara izin veren politikalar ve yapılandırma ayarları oluşturun. Güvenlik gereksinimlerinize uymayan bağlantıları engellemek için güvenlik duvarı kurallarını kullanarak şifrelenmemiş iletişimi reddedin.

- Sıkı erişim kontrolü uygulayın: Veritabanlarınıza yalnızca yetkili kullanıcıların, uygulamaların ve sunucuların bağlanabildiğinden emin olun. Erişimi yalnızca güvenilir varlıklarla sınırlamak için IP beyaz listesi ve kimlik doğrulama yöntemlerini kullanın.

- Bağlantı yapılandırmalarını düzenli olarak inceleyin ve güncelleyin: Potansiyel güvenlik açıklarını belirlemek ve gidermek için veritabanı bağlantı ayarlarınızı düzenli olarak denetler. Yüksek güvenlik standartlarını korumak için yeni tehditler ve en iyi uygulamalar hakkında sürekli olarak bilgi sahibi olun.

Veritabanı Faaliyetlerini Düzenli Olarak İzleyin ve Denetleyin

Veritabanı etkinliklerinizin sürekli izlenmesi ve denetlenmesi, güçlü bir güvenlik stratejisinin kritik bileşenleridir. Veritabanı etkileşimlerini yakından izleyerek şüpheli etkinlikleri tespit edebilir, güvenlik açıklarını giderebilir ve yasal gerekliliklere uygunluğu sağlayabilirsiniz.

Veritabanı etkinliklerini izlemeye ve denetlemeye yönelik bazı en iyi uygulamalar şunlardır:

- Bir denetim takibi oluşturun ve sürdürün: Kullanıcı eylemleri, veri değişiklikleri, şema değişiklikleri ve güvenlik olayları dahil olmak üzere tüm veritabanı işlemlerinin ayrıntılı bir denetim takibini oluşturun. Bu belge, anormallikleri tespit etmenize, sorunları araştırmanıza ve kapsamlı kayıt tutmayı zorunlu kılan düzenlemelere uymanıza yardımcı olur.

- Gerçek zamanlı izleme ve uyarıları uygulayın: Veritabanı olaylarını takip etmek, şüpheli etkinlikler veya politika ihlalleri için uyarılar oluşturmak için gerçek zamanlı izleme araçlarını kullanın. Anında bildirimler, potansiyel tehditlere veya güvenlik ihlallerine hızlı bir şekilde yanıt vermenizi sağlayarak olası hasarı en aza indirmenizi sağlar.

- Gelişmiş analitiği kullanın: Veritabanı etkinliklerinizdeki olağandışı kalıpların veya anormalliklerin tespitini otomatikleştirmek için analitik araçlarından ve makine öğreniminden yararlanın. Bu teknolojiler potansiyel tehditleri belirlemenize, riskleri değerlendirmenize ve güvenlik duruşunuzu geliştirmenize yardımcı olabilir.

- İzleme ayarlarını düzenli olarak gözden geçirin ve ayarlayın: Etkin izleme kapsamını sağlamak için izleme yapılandırmalarınızı ve uyarı eşiklerini düzenli aralıklarla gözden geçirin ve güncelleyin. İzleme stratejinizi veritabanı altyapınızdaki, veri duyarlılığınızdaki ve risk değerlendirmenizdeki değişiklikleri yansıtacak şekilde uyarlayın.

- Periyodik denetimler ve değerlendirmeler yapın: Veritabanı güvenliğinizi değerlendirmek, zayıf noktaları belirlemek ve gerekli iyileştirmeleri uygulamak için güvenlik ve güvenlik açığı değerlendirmeleri yapın. Bu uygulama potansiyel tehditlerden kaçınmanıza ve yüksek güvenlik standartlarını korumanıza yardımcı olacaktır.

Hassas Verileri Şifreleyin

Hassas verilerin şifrelenmesi, kuruluşunuzu yetkisiz erişimden, siber tehditlerden ve veri ihlallerinden korumak açısından kritik öneme sahiptir. Verilerin şifrelenmesi, bir saldırgan veritabanınıza erişim sağlasa bile verilerin okunamaz ve gizli kalmasını sağlar.

Hassas bilgilerinizi korumak için aşağıdaki şifreleme uygulamalarını uygulayın:

- Kullanılmayan verileri şifreleyin: Saklanan verilerinizi korumak için Şeffaf Veri Şifreleme (TDE), dosya sistemi düzeyinde şifreleme veya disk tabanlı şifreleme gibi şifreleme yöntemlerini kullanın. Kullanılmayan verilerin şifrelenmesi, yetkisiz kullanıcıların hassas dosyalara erişmesini önler ve veri ihlali riskini azaltır.

- Aktarım halindeki verileri şifreleyin: Uygulama sunucularınız ve veritabanlarınız arasında iletilen verileri şifrelemek için TLS gibi güvenli iletişim protokollerini kullanın. Bu uygulama, iletim sırasında ele geçirilse bile hassas bilgilerin gizli kalmasını sağlar.

- Şifreleme anahtarı yönetimini uygulayın: Şifreleme anahtarlarınızın gizliliğini ve bütünlüğünü korumak için kapsamlı bir anahtar yönetimi stratejisi oluşturun. Yetkisiz erişimi önlemek için bir anahtar yaşam döngüsü tanımlayın, anahtarları düzenli olarak döndürün ve anahtarları güvenli bir şekilde saklayın ve yönetin.

- Güçlü şifreleme algoritmaları kullanın: Yüksek kriptografik güvenlik sağlayan güçlü şifreleme algoritmalarını seçin. Şifrelenmiş verilerinizi korumak için AES-256 gibi yaygın olarak kabul edilen endüstri standartlarını tercih edin.

- Şifreleme uygulamalarınızı düzenli olarak güncelleyin: En iyi şifreleme uygulamaları, yeni güvenlik tehditleri ve gelişen düzenlemeler hakkında bilgi sahibi olun ve şifreleme prosedürlerinizi buna göre güncelleyin. Hassas verilerinizin sürekli korunmasını garanti etmek için şifreleme stratejinizi sürekli olarak değerlendirin.

Bu veritabanı güvenliği en iyi uygulamalarını takip ederek verilerinizin ve uygulamalarınızın güvenliğini sağlamak için kapsamlı bir çerçeve oluşturabilirsiniz. Hassas bilgilerin yetkisiz erişime, siber tehditlere ve veri ihlallerine karşı korunması, farklı sektörlerdeki kuruluşlar için çok önemlidir. Güvenlik duruşunuzun güncel, etkili olduğundan ve en son şifreleme ve ağ güvenliği gelişmelerini yansıttığından emin olun.

Kullanılmayan Özellikleri Kaldırın ve Saldırı Yüzeyini En Aza İndirin

Veritabanınızın saldırı yüzeyini azaltmak, güvenliğini artırmak açısından çok önemlidir. Çoğu veritabanı, ara sıra yararlı olsa da sizin özel ortamınızda gereksiz olabilecek özellikler içerir. Bu özellikler, yanlışlıkla saldırganların yararlanabileceği güvenlik açıkları oluşturabilir.

Saldırı yüzeyini en aza indirmek için gereksiz veritabanı bileşenlerini ve uzantılarını kaldırın veya devre dışı bırakın. Bu, uygulamanız için gerekli olanın ötesinde olabilecek uzaktan veri erişimi veya dosya yönetimi özelliklerinin kullanımı gibi erişim seçeneklerini içerebilir. Ayrıca, önemli güvenlik riskleri oluşturabileceğinden, veritabanı kurulumuyla birlikte gelen tüm varsayılan kullanıcı hesaplarını ve örnek verileri kaldırdığınızdan emin olun.

AppMaster gibi kodsuz geliştirme platformları, veritabanınızdaki gereksiz özellikleri tanımlama ve ortadan kaldırma sürecini basitleştirmenize yardımcı olabilir. Güvenlik standartlarını korurken verimliliği artıran bir platform kullanmak, veritabanınızın minimum saldırı yüzeyi ve optimum güvenlik özellikleri göz önünde bulundurularak tasarlanmasını sağlar.

Veritabanı Yedeklemenizi Koruyun

Bir yedekleme stratejisine sahip olmak, donanım arızası, veri bozulması veya güvenlik ihlali durumunda verilerinizin kullanılabilirliğini ve bütünlüğünü korumak açısından çok önemlidir. Ancak yedeklemelerin kendileri de siber suçluların hedefi haline gelebilir ve bunların da korunması gerekir.

Veritabanı yedeklemenizi güçlendirmek için aşağıdaki en iyi uygulamaları uygulayın:

Alan dışı depolama

Ana sitenizdeki fiziksel felaketlerden veya ihlallerden etkilenmediklerinden emin olmak için yedekleri güvenli bir şekilde iş yeri dışında, ayrı ve güvenli bir konumda saklayın.

Şifreleme

Hem yedeklerinizi hem de onları iş yeri dışına aktaran iletişim kanallarını şifreleyin. Bu, yedekleme yanlış ellere geçse bile verilerin gizliliğinin sağlanmasına yardımcı olur.

Giriş kontrolu

Yedeklemelerinize erişimi yalnızca iş sorumluluklarının bir parçası olarak buna ihtiyaç duyan kişilerle sınırlandırın. Yedeklemelere erişimi izleyin ve günlüğe kaydedin ve herhangi bir şüpheli etkinliği belirlemek için bu günlükleri düzenli olarak inceleyin.

Düzenli Test

Düzenli geri yükleme prosedürlerini uygulayarak yedeklemelerinizin bütünlüğünü ve güvenilirliğini test edin. Bu, acil bir durumda yedeklerin başarıyla geri yüklenebilmesini ve verilerin bozulmadan kalmasını sağlayacaktır.

Alıkoyma politikası

Yedeklemeleriniz için, geçmiş verilere yetkisiz erişimi önlemek amacıyla güncelliğini kaybetmiş yedeklerin ve ilgili tüm ortamların güvenli bir şekilde imha edilmesine yönelik açık bir plan içermesi gereken, tanımlanmış bir saklama politikası uygulayın.

AppMaster gibi bir platform kullanarak veritabanı yedekleme stratejiniz ile veritabanınızın güvenliği arasında kusursuz bir entegrasyon sağlayabilirsiniz.

Veritabanlarını Yalıtın ve Segmentasyonu Uygulayın

Veritabanı izolasyonu ve segmentasyonu, saldırı yüzeyini etkili bir şekilde azaltabilir ve bir güvenlik ihlali durumunda potansiyel hasarın boyutunu sınırlayabilir. Veritabanlarını farklı hassasiyet seviyelerine veya farklı sistem işlevlerine göre ayırarak, tüm veritabanı altyapısında yetkisiz erişimi etkili bir şekilde kısıtlayabilirsiniz.

Veritabanlarını ayırmak ve yalıtmak için birkaç öneri:

- Ağ Segmentasyonu: Bir saldırganın altyapınıza erişme veya altyapınızdan geçme yollarını kısıtlamak amacıyla bireysel veritabanları veya veritabanı bileşenleri için ayrı ağ segmentleri oluşturun.

- Güvenlik Duvarı Yapılandırması: Güvenlik duvarlarınızı, bölümler arasında yalnızca gerekli trafiğe izin verecek, kısıtlı alanlara veya hassas verilere yetkisiz erişimi engelleyecek şekilde yapılandırın.

- Rol Tabanlı Erişim Kontrolü: Parçalı kullanıcı izinlerini tanımlamak ve kullanıcıların yalnızca belirli rolleri için ihtiyaç duydukları verilere ve işlevlere erişebilmelerini sağlamak için rol tabanlı erişim kontrolünü uygulayın.

- Kapsülleme: Bireysel uygulamaları veya hizmetleri birbirinden ayırmak ve potansiyel saldırı vektörlerini daha da sınırlamak için sanal özel bulutlar (VPC), konteynerler veya sanal makineler gibi kapsülleme tekniklerini kullanın.

AppMaster platformunu kullanırken, veritabanı izolasyonu ve segmentasyonu, bu güvenlik önlemlerinin uygulanmasını kolaylaştıran mimari tasarım araçlarıyla basitleştirilir. Bu en iyi uygulamaları takip etmek, bir güvenlik ihlalinin potansiyel etkisini azaltmaya yardımcı olur ve bir saldırganın sistemin bir bölümünü tehlikeye atması durumunda bile veritabanı altyapınızın tamamını serbestçe kontrol edememesini sağlar.

Veri Bütünlüğünü ve Uyumluluğunu Sağlayın

Veritabanlarındaki veri bütünlüğü, verilerinizin yaşam döngüsü boyunca doğruluğunu, tutarlılığını ve güvenilirliğini ifade eder. Öte yandan uyumluluk, GDPR (Genel Veri Koruma Yönetmeliği) , HIPAA (Sağlık Sigortası Taşınabilirlik ve Sorumluluk Yasası) veya CCPA (Kaliforniya Tüketici Gizliliği Yasası) gibi ilgili veri koruma düzenlemelerine bağlı kalmayı içerir. Veri bütünlüğünü sağlamak ve mevzuat uyumluluğunu sürdürmek için şu temel adımları izleyin:

- Politika ve prosedürler oluşturun: Veri erişim kontrolleri, gizlilik ve depolama prosedürleri de dahil olmak üzere verilerinizi yönetmek, depolamak ve işlemek için iyi tanımlanmış politikalar ve yönergeler oluşturun.

- Giriş ve işlemeyi doğrulayın: Veri girişi ve işlemenin belirlenmiş kalite standartlarınızı karşıladığından emin olun ve hataların veya bozuk verilerin ortaya çıkmasını önleyin. Verilerinizdeki tutarsızlıkları, tekrarları veya yanlışlıkları tespit etmek için kontrol ve dengeler uygulayın.

- Veri kalitesini izleyin: Verilerinizin kalitesini ve doğruluğunu düzenli olarak değerlendirin ve tüm hataları veya tutarsızlıkları anında giderin. Bu aktif izleme, verilerinizin bütünlüğünün korunmasına yardımcı olur ve hatalı bilgilerin sistemlerinizi veya raporlarınızı etkileme riskini azaltır.

- Veri saklama ve silme politikalarını uygulayın: Sektöre özel düzenlemelere veya veri saklama yasalarına göre, verilerin saklanması ve silinmesine yönelik politikalar geliştirin. Veri yaşam döngülerinin doğru yönetimi, kullanılmayan veya süresi dolmuş verilerin kuruluşunuzu riske atmasını önleyebilir.

- Yasalar ve düzenlemeler konusunda güncel kalın: Kuruluşunuzun uyumlu kalmasını sağlamak için ilgili veri koruma yasalarını ve düzenlemelerini sürekli izleyin. Mevzuat gerekliliklerine uyum sağlamak için politikalarınızı ve prosedürlerinizi gerektiği şekilde güncelleyin.

Olay Müdahale ve Kurtarma Planı

Veritabanlarınızın güvenliğini sağlamak için gösterdiğiniz tüm çabalara rağmen olaylar meydana gelebilir. Hasarı, kesinti süresini ve olası ciddi sonuçları en aza indirmek için bir olay müdahale ve kurtarma planının uygulamaya konması çok önemlidir. Etkili bir müdahale stratejisi oluşturmak için şu adımları izleyin:

- İlk hazırlık: Rolleri ve sorumlulukları tanımlamak, bir emir komuta zinciri oluşturmak ve olayları ele almak için gerekli kaynak ve araçları belirlemek de dahil olmak üzere, olayları tanımlamak ve bunlara müdahale etmek için kapsamlı bir plan geliştirin.

- Tespit ve analiz: Olası olayları veya tehditleri hızlı bir şekilde belirlemek için izleme ve uyarı sistemlerini uygulayarak müdahale ekibinizin ortaya çıkan sorunları hızlı bir şekilde değerlendirip yanıt vermesini sağlayın.

- Tehditlerin kontrol altına alınması: Güvenliği ihlal edilmiş sistemleri izole ederek, etkilenen erişim kimlik bilgilerini iptal ederek veya savunmasız sistemlere giden ağ trafiğini engelleyerek bir olayın yayılmasını sınırlamak için bir dizi prosedür geliştirin.

- Sistem kurtarma ve geri yükleme: Yedeklemeleri geri yükleme, güvenlik açıklarına yama uygulama ve etkilenen sistemleri yeniden inşa etme dahil olmak üzere bir olaydan kurtarmayı planlayın.

- Olay sonrası takip: Bir olay çözüldükten sonra, temel nedenin belirlenmesi, müdahalenin etkinliğinin değerlendirilmesi ve sistem ve süreçleri iyileştirmek için gerekli değişikliklerin yapılması da dahil olmak üzere kapsamlı bir inceleme yapıldığından emin olun.

AppMaster: Veritabanı Güvenliğinin Artırılmasına Yardımcı Olma

AppMaster, veritabanı güvenliği için en iyi uygulamaları göz önünde bulundurarak arka uç, web ve mobil uygulamalar oluşturmanıza olanak tanıyan güçlü , kodsuz bir platformdur . Uygulama geliştirme ihtiyaçlarınız için AppMaster seçerek aşağıdaki gibi özelliklerden yararlanabilirsiniz:

- Güçlü kimlik doğrulama ve yetkilendirme kontrolleri: Uygulamalarınız için erişim kontrollerini ve rol tabanlı izinleri kolayca uygulayarak verilerinize yalnızca yetkili kullanıcıların erişebilmesini sağlayın.

- Güvenli veritabanı bağlantıları: AppMaster, veritabanınız ve uygulamalarınız arasındaki güvenli iletişimi destekleyerek yetkisiz erişim veya veri sızıntısı riskini en aza indirir.

- Şifreleme: Uygulamalarınızdaki ve veritabanlarınızdaki hassas verileri korumak için AppMaster yerleşik şifreleme özelliklerini kullanın.

AppMaster ile güvenlik ve uyumluluk gereksinimlerinden ödün vermeden uygulamaları daha verimli bir şekilde geliştirebilirsiniz. AppMaster, özelliklerinden yararlanan 60.000'den fazla kullanıcıyla, yüksek performanslı no-code bir geliştirme platformu olarak hızla tanındı.

İster deneyimli bir yazılım geliştiricisi olun ister no-code uygulama geliştirme dünyasını keşfeden bir vatandaş geliştirici olun , AppMaster size güçlü, güvenli ve ölçeklenebilir uygulamalar oluşturma gücü verir.

Çözüm

Veritabanı güvenliği için en iyi uygulamaları uygulamak, hassas verileri korumak, veri bütünlüğünü sürdürmek ve ilgili düzenlemelere uymak isteyen kuruluşlar için çok önemlidir. Bu on önemli veritabanı güvenliği uygulamasını takip etmek risklerin azaltılmasına, veri ihlallerinin önlenmesine ve siber tehditlerin en aza indirilmesine yardımcı olabilir.

Yazılımın güncellenmesi ve bakımında proaktif kalarak, sıkı kimlik doğrulama ve yetkilendirme kontrolleri uygulayarak, veritabanı bağlantılarını güvence altına alarak ve sistemlerinizi düzenli olarak izleyerek siber saldırıları engelleyen güçlü bir altyapı oluşturursunuz. Ayrıca şifrelemeyi dahil etmek, saldırı yüzeyinizi azaltmak, yedeklemelerinizi güvence altına almak, veritabanlarını izole etmek ve veri bütünlüğünü korumak, kapsamlı bir güvenlik stratejisine katkıda bulunur.

Güçlü veritabanı güvenliği uygulamalarını destekleyen AppMaster gibi platformlarla ortaklık kurmak, güvenlik duruşunuzu daha da geliştirebilir ve güvenlik ve uyumluluk gereksinimlerinden ödün vermeden uygulamaları sorunsuz bir şekilde geliştirmenize olanak tanır. Veritabanı güvenliğinin devam eden bir süreç olduğunu ve sektördeki en iyi uygulamalar ve yönergelerle güncel kalmanın, verilerinizi güvence altına almanın ve kuruluşunuzu korumanın anahtarı olduğunu unutmayın.

SSS

Veri tabanı güvenliği, hassas verilerin korunması, kritik bilgilerin bütünlüğünün sağlanması, yetkisiz erişimin engellenmesi ve ilgili düzenlemelere uyumun sürdürülmesi açısından büyük önem taşıyor. Uygun güvenlik önlemlerinin uygulanması, kuruluşların veri ihlallerinden kaçınmasına, mali kayıpları önlemesine ve kullanıcıların sistemlerine olan güvenini korumasına yardımcı olur.

Düzenli yama yönetimi, veritabanı yazılımınızın savunmasız alanlarını ele aldığından, güvenlik zayıflıklarını giderdiğinden ve verilerinizi siber tehditlere karşı koruduğundan, sağlam güvenliğin sürdürülmesinde çok önemlidir. Yazılımınıza derhal yama yapmamak, kuruluşunuzu siber suçlular için kolay bir hedef haline getirebilir.

Kimlik doğrulama ve yetkilendirme kontrolleri, veritabanınıza yalnızca yetkili kullanıcıların erişebilmesini sağlar; bu da yetkisiz erişim, veri sızıntısı ve siber saldırı olasılığını azaltır. Bu kontroller kullanıcı kimliklerini doğrular, erişim haklarını değerlendirir ve onaylanmış işlevlere ve verilere erişimi sınırlandırır.

Hassas verilerin şifrelenmesi, verilere erişim sağlasalar bile yalnızca yetkili kişilerin bilgileri okuyup anlayabilmesini sağlar. Şifreleme, veri ihlallerine, veri sızıntılarına ve yetkisiz erişime karşı ek bir güvenlik ve koruma katmanı görevi görür.

Veritabanlarını izole etmek ve bölümlere ayırmak, farklı sistemleri ve veri kümelerini ayırarak saldırı yüzeyinin azaltılmasına yardımcı olur. Bu uygulama, bir siber suçlunun başarılı bir ihlal durumunda neden olabileceği hasarın boyutunu sınırlayabilir; çünkü bir bölüme erişim kazanmak, mutlaka tüm veritabanı altyapısına erişim anlamına gelmez.

Veri bütünlüğünün ve uyumluluğunun sağlanması, verilerin işlenmesi, veri girişi ve işlenmesinin doğrulanması, veri kalitesinin izlenmesi, veri saklama ve silme politikalarının uygulanması ve ilgili yasa ve düzenlemelerle güncel kalınmasına yönelik katı politikalar ve prosedürler oluşturmayı içerir. Uyumluluğa bağlılık yalnızca verileri korumakla kalmaz, aynı zamanda yasal ve mali cezalardan kaçınmaya da yardımcı olur.

Kapsamlı bir olay müdahalesi ve kurtarma planı, ilk hazırlık, potansiyel olayların tespit edilmesi ve analiz edilmesi, tehditlerin kontrol altına alınması, sistem kurtarma ve restorasyonu ile olay sonrası takibi içerir. İyi hazırlanmış bir plan, hasarı ve kesinti süresini en aza indirir, sistemleri hızlı bir şekilde geri yükler ve kuruluşların güvenlik durumlarını iyileştirmek için olaylardan ders almasına yardımcı olur.

Evet, bulut tabanlı veritabanı çözümleri, kullanımda olmayan şifreleme, güvenli erişim kontrolleri ve düzenli izleme gibi gelişmiş güvenlik önlemleri sağlayabilir. Sıkı güvenlik önlemleri uygulayan ve geçerli veri koruma düzenlemelerine uyan saygın bir bulut hizmet sağlayıcısını seçmek önemlidir.

AppMaster, güçlü no-code doğrulama ve yetkilendirme kontrolleri, güvenli veritabanı bağlantıları ve şifreleme gibi özellikler aracılığıyla veritabanı güvenliği uygulamalarını destekleyen güçlü, kodsuz bir uygulama geliştirme platformudur. AppMaster kullanarak güvenlik ve uyumluluk gerekliliklerinden ödün vermeden verimli uygulama geliştirmenin avantajlarından yararlanabilirsiniz.

NIST, OWASP ve CIS gibi sektör kuruluşları, veritabanı güvenliği için kapsamlı yönergeler ve en iyi uygulamaları sunar. Düzenli güvenlik güncellemeleri ve değerlendirmelerinin yanı sıra bu önerilere ve yönergelere uymak, kuruluşların güçlü veritabanı güvenliği sağlamasına ve hassas verileri korumasına yardımcı olabilir.