10 best practice per la sicurezza dei database che dovresti conoscere

Scopri 10 best practice cruciali per la sicurezza dei database che ti aiutano a salvaguardare i tuoi dati sensibili e garantire l'integrità delle informazioni critiche.

La sicurezza del database è fondamentale per proteggere i dati sensibili di un'organizzazione da accessi non autorizzati, modifiche o distruzioni. I database archiviano informazioni preziose come dati dei clienti, documenti finanziari e proprietà intellettuale, il che li rende obiettivi principali per criminali informatici e addetti ai lavori malintenzionati. Di conseguenza, mantenere una solida sicurezza del database è essenziale per preservare l’integrità dei dati, rispettare le normative sulla protezione dei dati e guadagnare la fiducia di clienti e stakeholder.

Questo articolo discuterà le 10 migliori pratiche di sicurezza del database che dovresti conoscere per proteggere le tue preziose risorse di dati. Queste pratiche si applicano a varie tecnologie di database, dai tradizionali database relazionali a NoSQL e ai sistemi basati su cloud.

Sii proattivo con la gestione delle patch

La gestione delle patch è una pratica essenziale per mantenere la sicurezza del database. L'aggiornamento regolare del software del database con le patch più recenti non solo garantisce di trarre vantaggio dalle funzionalità più recenti e dalle correzioni di bug, ma risolve anche le vulnerabilità della sicurezza che i criminali informatici potrebbero utilizzare per infiltrarsi e compromettere i tuoi sistemi.

Per rimanere proattivi nella gestione delle patch, segui queste best practice:

- Iscriviti alle notifiche di sicurezza del fornitore per ricevere informazioni sulle vulnerabilità e avvisi sui rilasci di patch.

- Stabilire un processo affidabile di gestione delle patch che includa l'identificazione delle vulnerabilità della sicurezza, la valutazione dei rischi, il test e la distribuzione delle patch e la convalida che le patch siano state applicate correttamente.

- Esegui controlli regolari del software del tuo database per verificare che tutte le patch applicate siano aggiornate e in linea con le raccomandazioni del fornitore.

- Prendi in considerazione l'implementazione di strumenti e soluzioni per automatizzare le attività di gestione delle patch e semplificare i processi di manutenzione della sicurezza.

Implementare forti controlli di autenticazione e autorizzazione

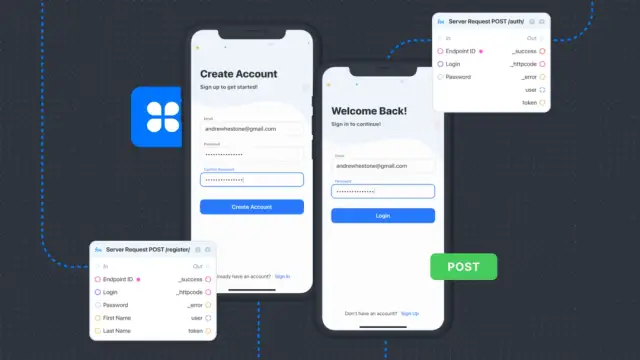

L'utilizzo dei controlli di autenticazione e autorizzazione è fondamentale per proteggere l'accesso al database e salvaguardare i dati sensibili. Questi controlli aiutano a garantire che solo gli utenti autorizzati possano accedere al sistema ed eseguire azioni specifiche in base ai ruoli e alle autorizzazioni assegnati.

Per implementare controlli di autenticazione e autorizzazione avanzati per il tuo database, prendi in considerazione i seguenti suggerimenti:

- Utilizza password complesse e univoche per tutti gli account utente del database. Incoraggiare l'uso dell'autenticazione a più fattori (MFA) o del Single Sign-On (SSO) per migliorare ulteriormente la sicurezza.

- Implementa il controllo degli accessi basato sui ruoli (RBAC) per assegnare le autorizzazioni in base al ruolo dell'utente all'interno dell'organizzazione. Ciò limita l'accesso e i privilegi di ciascun utente in base alla sua specifica funzione lavorativa, riducendo il rischio di accesso o manipolazione non autorizzata dei dati.

- Definire e applicare policy relative alle password, come lunghezza minima, requisiti di complessità e intervalli di scadenza, per garantire che le password proteggano adeguatamente l'accesso agli account utente.

- Esaminare e aggiornare regolarmente le autorizzazioni degli utenti per garantire che siano in linea con le politiche organizzative e i requisiti lavorativi individuali.

- Monitora l'attività dell'account utente per rilevare e rispondere a eventuali azioni sospette o tentativi di accesso non autorizzati.

Implementando controlli rigorosi e misure proattive, puoi proteggere l'accesso al tuo database e ridurre significativamente il rischio di violazioni dei dati non autorizzate e attacchi informatici.

Proteggi le tue connessioni al database

Per garantire un'elevata sicurezza e protezione dei dati, è essenziale proteggere tutte le connessioni al database. Mantenere canali di comunicazione sicuri aiuta a prevenire accessi non autorizzati, perdite di dati o attacchi man-in-the-middle che potrebbero compromettere informazioni sensibili.

Ecco alcuni passaggi chiave per proteggere le connessioni al database:

- Utilizza protocolli di comunicazione crittografati: crittografa sempre il traffico di rete tra i server delle applicazioni e i database. Utilizza protocolli sicuri come Transport Layer Security (TLS) per proteggere i dati in transito, garantendo che le informazioni sensibili rimangano riservate.

- Distribuisci VPN sicure e reti private: per migliorare ulteriormente la sicurezza, prendi in considerazione l'utilizzo di reti private virtuali (VPN) o reti cloud private per le connessioni ai database. Separando e crittografando le tue comunicazioni, queste tecnologie riducono la probabilità di accesso non autorizzato o violazione dei dati.

- Applica policy di sicurezza della connessione: stabilisci policy e impostazioni di configurazione che consentano solo connessioni sicure ai tuoi database. Rifiuta le comunicazioni non crittografate, utilizzando le regole del firewall per bloccare le connessioni che non soddisfano i tuoi requisiti di sicurezza.

- Implementa un rigoroso controllo degli accessi: assicurati che solo gli utenti, le applicazioni e i server autorizzati possano connettersi ai tuoi database. Utilizza metodi di autenticazione e whitelist IP per limitare l'accesso solo alle entità attendibili.

- Esamina e aggiorna regolarmente le configurazioni di connessione: controlla regolarmente le impostazioni di connessione del database per identificare e risolvere potenziali vulnerabilità. Rimani costantemente informato sulle nuove minacce e sulle migliori pratiche per mantenere standard di sicurezza elevati.

Monitorare e verificare regolarmente le attività del database

Il monitoraggio e il controllo continui delle attività del database sono componenti fondamentali di una potente strategia di sicurezza. Monitorando attentamente le interazioni del database, puoi rilevare attività sospette, correggere le vulnerabilità e garantire la conformità ai requisiti normativi.

Ecco alcune best practice per il monitoraggio e il controllo delle attività del database:

- Crea e mantieni un audit trail: stabilisci un audit trail dettagliato di tutte le operazioni del database, comprese le azioni dell'utente, le modifiche dei dati, i cambiamenti dello schema e gli eventi di sicurezza. Questa documentazione ti aiuta a rilevare anomalie, indagare su problemi e rispettare le normative che impongono una tenuta dei registri completa.

- Implementa monitoraggio e avvisi in tempo reale: utilizza strumenti di monitoraggio in tempo reale per tenere traccia degli eventi del database, generando avvisi per attività sospette o violazioni delle policy. Le notifiche immediate ti consentono di rispondere rapidamente a potenziali minacce o violazioni della sicurezza, riducendo al minimo i potenziali danni.

- Utilizza analisi avanzate: sfrutta gli strumenti di analisi e il machine learning per automatizzare il rilevamento di modelli insoliti o anomalie nelle attività del tuo database. Queste tecnologie possono aiutarti a identificare potenziali minacce, valutare i rischi e migliorare il tuo livello di sicurezza.

- Rivedi e regola regolarmente le impostazioni di monitoraggio: per garantire una copertura di monitoraggio efficace, rivedi e aggiorna periodicamente le configurazioni di monitoraggio e le soglie di avviso. Adatta la tua strategia di monitoraggio per riflettere i cambiamenti nell'infrastruttura del database, nella sensibilità dei dati e nella valutazione del rischio.

- Conduci controlli e valutazioni periodici: esegui valutazioni di sicurezza e vulnerabilità per valutare la sicurezza del tuo database, identificare i punti deboli e implementare i miglioramenti necessari. Questa pratica ti aiuterà a evitare potenziali minacce e a mantenere elevati standard di sicurezza.

Crittografare i dati sensibili

La crittografia dei dati sensibili è fondamentale per proteggere la tua organizzazione da accessi non autorizzati, minacce informatiche e violazioni dei dati. La crittografia dei dati garantisce che rimangano illeggibili e riservati, anche se un utente malintenzionato riesce ad accedere al database.

Implementa le seguenti pratiche di crittografia per salvaguardare le tue informazioni sensibili:

- Crittografa i dati inattivi: utilizza metodi di crittografia come Transparent Data Encryption (TDE), crittografia a livello di file system o crittografia basata su disco per proteggere i dati archiviati. La crittografia dei dati inattivi impedisce agli utenti non autorizzati di accedere a file sensibili e riduce il rischio di violazioni dei dati.

- Crittografa i dati in transito: utilizza protocolli di comunicazione sicuri come TLS per crittografare i dati trasmessi tra i server delle applicazioni e i database. Questa pratica garantisce che le informazioni sensibili rimangano private, anche se intercettate durante la trasmissione.

- Implementare la gestione delle chiavi di crittografia: stabilire una strategia completa di gestione delle chiavi per mantenere la riservatezza e l'integrità delle chiavi di crittografia. Definisci un ciclo di vita delle chiavi, ruotale regolarmente e archivia e gestisci le chiavi in modo sicuro per impedire l'accesso non autorizzato.

- Utilizza algoritmi di crittografia avanzati: scegli potenti algoritmi di crittografia che forniscono un'elevata sicurezza crittografica. Scegli standard di settore ampiamente accettati come AES-256 per proteggere i tuoi dati crittografati.

- Aggiorna regolarmente le tue pratiche di crittografia: rimani informato sulle migliori pratiche di crittografia, sulle nuove minacce alla sicurezza e sulle normative in evoluzione e aggiorna di conseguenza le tue procedure di crittografia. Valuta continuamente la tua strategia di crittografia per garantire la protezione continua dei tuoi dati sensibili.

Seguendo queste best practice per la sicurezza del database, puoi stabilire un framework completo per proteggere i tuoi dati e le tue applicazioni. La protezione delle informazioni sensibili da accessi non autorizzati, minacce informatiche e violazioni dei dati è fondamentale per le organizzazioni di tutti i settori. Assicurati che il tuo livello di sicurezza sia aggiornato, efficace e rifletta gli ultimi progressi in materia di crittografia e sicurezza di rete.

Rimuovi le funzionalità inutilizzate e riduci al minimo la superficie di attacco

Ridurre la superficie di attacco del database è essenziale per migliorarne la sicurezza. Molti database includono funzionalità che, sebbene occasionalmente utili, potrebbero non essere necessarie nel tuo ambiente specifico. Queste funzionalità potrebbero creare inavvertitamente vulnerabilità che gli aggressori possono sfruttare.

Rimuovere o disabilitare eventuali componenti ed estensioni del database non necessari per ridurre al minimo la superficie di attacco. Ciò potrebbe includere opzioni di accesso come l'uso dell'accesso remoto ai dati o funzionalità di gestione dei file che potrebbero andare oltre quanto richiesto per la tua applicazione. Inoltre, assicurati di rimuovere eventuali account utente predefiniti e dati di esempio forniti con l'installazione del database, poiché possono comportare rischi significativi per la sicurezza.

Le piattaforme di sviluppo senza codice come AppMaster possono aiutarti a semplificare il processo di identificazione ed eliminazione delle funzionalità non necessarie dal tuo database. L'utilizzo di una piattaforma che promuove l'efficienza mantenendo gli standard di sicurezza garantisce che il database sia progettato pensando a una superficie di attacco minima e a funzionalità di sicurezza ottimali.

Proteggi il backup del tuo database

Avere una strategia di backup è fondamentale per mantenere la disponibilità e l'integrità dei dati in caso di guasto hardware, danneggiamento dei dati o violazione della sicurezza. Ma i backup stessi possono diventare obiettivi per i criminali informatici e devono anch’essi essere protetti.

Implementa le seguenti best practice per rafforzare il backup del database:

Archiviazione fuori sede

Archivia i backup in modo sicuro fuori sede, in una posizione separata e protetta, per garantire che non siano interessati da disastri fisici o violazioni presso la sede principale.

Crittografia

Crittografa sia i tuoi backup che i canali di comunicazione che li trasferiscono nella posizione offsite. Ciò aiuta a garantire la riservatezza dei dati, anche se il backup finisce nelle mani sbagliate.

Controllo di accesso

Limita l'accesso ai tuoi backup solo alle persone che lo richiedono come parte delle loro responsabilità lavorative. Monitora e registra qualsiasi accesso ai backup e rivedi regolarmente questi registri per identificare eventuali attività sospette.

Test regolari

Testa l'integrità e l'affidabilità dei tuoi backup eseguendo regolari procedure di ripristino. Ciò garantirà che i backup possano essere ripristinati con successo in caso di emergenza e che i dati rimangano intatti.

Politica di conservazione

Implementa una politica di conservazione definita per i tuoi backup, che dovrebbe includere un piano chiaro per lo smaltimento sicuro dei backup obsoleti e di qualsiasi supporto correlato, per impedire l'accesso non autorizzato ai dati storici.

Utilizzando una piattaforma come AppMaster, puoi garantire una perfetta integrazione tra la strategia di backup del database e la sicurezza del tuo database.

Isolare i database e implementare la segmentazione

L'isolamento e la segmentazione del database possono ridurre efficacemente la superficie di attacco e limitare l'entità del danno potenziale in caso di violazione della sicurezza. Separando i database con diversi livelli di sensibilità o funzionalità di sistema distinte, è possibile limitare in modo efficace l'accesso non autorizzato all'intera infrastruttura del database.

Ecco alcuni consigli per separare e isolare i database:

- Segmentazione della rete: crea segmenti di rete separati per singoli database o componenti di database per limitare i percorsi di un utente malintenzionato per accedere o attraversare la tua infrastruttura.

- Configurazione firewall: configura i tuoi firewall per consentire solo il traffico necessario tra i segmenti, bloccando l'accesso non autorizzato ad aree riservate o dati sensibili.

- Controllo degli accessi basato sui ruoli: implementa il controllo degli accessi basato sui ruoli per definire autorizzazioni utente granulari e garantire che gli utenti possano accedere solo ai dati e alle funzioni di cui hanno bisogno per il loro ruolo specifico.

- Incapsulamento: utilizzare tecniche di incapsulamento, come cloud privati virtuali (VPC), contenitori o macchine virtuali, per separare singole applicazioni o servizi gli uni dagli altri e limitare ulteriormente i potenziali vettori di attacco.

Quando si utilizza la piattaforma AppMaster, l'isolamento e la segmentazione del database sono semplificati da strumenti di progettazione architetturale che facilitano l'implementazione di queste misure di sicurezza. Seguire queste best practice aiuta a mitigare il potenziale impatto di una violazione della sicurezza, garantendo che anche se un utente malintenzionato compromette una parte del sistema, non potrà avere libero accesso all'intera infrastruttura del database.

Garantire l'integrità e la conformità dei dati

L'integrità dei dati nei database si riferisce all'accuratezza, alla coerenza e all'affidabilità dei dati durante tutto il loro ciclo di vita. La conformità, d'altro canto, implica il rispetto delle normative pertinenti sulla protezione dei dati, come GDPR (Regolamento generale sulla protezione dei dati) , HIPAA (Health Insurance Portability and Accountability Act) o CCPA (California Consumer Privacy Act). Per ottenere l'integrità dei dati e mantenere la conformità normativa, seguire questi passaggi chiave:

- Stabilire politiche e procedure: creare politiche e linee guida ben definite per la gestione, l'archiviazione e la gestione dei dati, inclusi i controlli di accesso ai dati, la riservatezza e le procedure di archiviazione.

- Convalida dell'input e dell'elaborazione: assicurati che l'input e l'elaborazione dei dati soddisfino gli standard di qualità stabiliti e prevengano l'introduzione di errori o dati corrotti. Implementa controlli e bilanciamenti per identificare incoerenze, duplicati o imprecisioni nei tuoi dati.

- Monitorare la qualità dei dati: valuta regolarmente la qualità e l'accuratezza dei tuoi dati, risolvendo immediatamente eventuali errori o discrepanze. Questo monitoraggio attivo aiuta a mantenere l'integrità dei dati e riduce il rischio che informazioni errate incidano sui sistemi o sui report.

- Implementare politiche di conservazione ed eliminazione dei dati: sviluppare politiche per la conservazione e l'eliminazione dei dati, in base alle normative specifiche del settore o alle leggi sulla conservazione dei dati. Una corretta gestione del ciclo di vita dei dati può impedire che i dati inutilizzati o scaduti mettano a rischio la tua organizzazione.

- Rimani aggiornato su leggi e regolamenti: monitora continuamente le leggi e i regolamenti pertinenti sulla protezione dei dati per mantenere la tua organizzazione conforme. Aggiorna le tue politiche e procedure secondo necessità per rimanere allineato ai requisiti normativi.

Piano di risposta e ripristino in caso di incidente

Nonostante i tuoi migliori sforzi per proteggere i tuoi database, possono verificarsi incidenti. Per ridurre al minimo i danni, i tempi di inattività e le conseguenze potenzialmente gravi, è fondamentale disporre di un piano di risposta e di ripristino in caso di incidenti. Segui questi passaggi per creare una strategia di risposta efficace:

- Preparazione iniziale: sviluppare un piano completo per identificare e rispondere agli incidenti, compresa la definizione di ruoli e responsabilità, la definizione di una catena di comando e l'identificazione delle risorse e degli strumenti necessari per gestire gli incidenti.

- Rilevamento e analisi: implementa sistemi di monitoraggio e allarme per identificare rapidamente potenziali incidenti o minacce, consentendo al team di risposta di valutare e rispondere rapidamente a eventuali problemi che si presentano.

- Contenimento delle minacce: sviluppare una serie di procedure per limitare la diffusione di un incidente isolando i sistemi compromessi, revocando le credenziali di accesso interessate o bloccando il traffico di rete verso i sistemi vulnerabili.

- Ripristino e ripristino del sistema: pianificare il ripristino da un incidente, incluso il ripristino dei backup, l'applicazione di patch alle vulnerabilità e la ricostruzione dei sistemi interessati.

- Follow-up post-incidente: dopo che un incidente è stato risolto, assicurarsi che venga condotta una revisione approfondita, inclusa la determinazione della causa principale, la valutazione dell'efficacia della risposta e l'apporto delle modifiche necessarie per migliorare sistemi e processi.

AppMaster: aiuta a migliorare la sicurezza del database

AppMaster è una potente piattaforma senza codice che ti consente di creare applicazioni backend, Web e mobili considerando le migliori pratiche per la sicurezza del database. Scegliendo AppMaster per le tue esigenze di sviluppo di applicazioni, puoi beneficiare di funzionalità come:

- Controlli di autenticazione e autorizzazione efficaci: implementa facilmente controlli di accesso e autorizzazioni basate sui ruoli per le tue applicazioni, garantendo che solo gli utenti autorizzati possano accedere ai tuoi dati.

- Connessioni sicure al database: AppMaster supporta la comunicazione sicura tra il database e le applicazioni, riducendo al minimo il rischio di accesso non autorizzato o perdita di dati.

- Crittografia: utilizza le funzionalità di crittografia integrate di AppMaster per proteggere i dati sensibili nelle tue applicazioni e nei tuoi database.

Con AppMaster puoi sviluppare applicazioni in modo più efficiente senza compromettere i requisiti di sicurezza e conformità. AppMaster ha rapidamente ottenuto il riconoscimento come piattaforma di sviluppo no-code ad alte prestazioni, con oltre 60.000 utenti che beneficiano delle sue funzionalità.

Che tu sia uno sviluppatore di software esperto o uno sviluppatore cittadino che esplora il mondo dello sviluppo di app no-code, AppMaster ti consente di creare applicazioni potenti, sicure e scalabili.

Conclusione

L'implementazione delle migliori pratiche per la sicurezza dei database è essenziale per le organizzazioni che desiderano proteggere i dati sensibili, mantenere l'integrità dei dati e conformarsi alle normative pertinenti. Seguire queste dieci pratiche cruciali per la sicurezza dei database può aiutare a mitigare i rischi, prevenire violazioni dei dati e ridurre al minimo le minacce informatiche.

Crei un'infrastruttura potente che scoraggia gli attacchi informatici rimanendo proattivo nell'aggiornamento e nella manutenzione del software, applicando rigorosi controlli di autenticazione e autorizzazione, proteggendo le connessioni ai database e monitorando regolarmente i tuoi sistemi. Inoltre, l'integrazione della crittografia, la riduzione della superficie di attacco, la protezione dei backup, l'isolamento dei database e il mantenimento dell'integrità dei dati contribuiscono a una strategia di sicurezza completa.

La collaborazione con piattaforme come AppMaster, che supporta solide pratiche di sicurezza dei database, può migliorare ulteriormente il tuo livello di sicurezza e consentirti di sviluppare applicazioni senza problemi senza sacrificare i requisiti di sicurezza e conformità. Ricorda che la sicurezza del database è un processo continuo e rimanere aggiornati con le migliori pratiche e linee guida del settore è la chiave per proteggere i tuoi dati e salvaguardare la tua organizzazione.

FAQ

La sicurezza del database è fondamentale per proteggere i dati sensibili, garantire l'integrità delle informazioni critiche, prevenire l'accesso non autorizzato e mantenere la conformità alle normative pertinenti. L'implementazione di misure di sicurezza adeguate aiuta le organizzazioni a evitare violazioni dei dati, evitare perdite finanziarie e mantenere la fiducia degli utenti nei propri sistemi.

La gestione regolare delle patch è essenziale per mantenere una solida sicurezza, poiché affronta le aree vulnerabili del software del database, corregge i punti deboli della sicurezza e protegge i dati dalle minacce informatiche. La mancata applicazione tempestiva delle patch al software può rendere la tua organizzazione un facile bersaglio per i criminali informatici.

I controlli di autenticazione e autorizzazione garantiscono che solo gli utenti autorizzati possano accedere al database, riducendo così la probabilità di accesso non autorizzato, fuga di dati e attacchi informatici. Questi controlli verificano le identità degli utenti, valutano i loro diritti di accesso e limitano l'accesso alle funzioni e ai dati approvati.

La crittografia dei dati sensibili garantisce che solo le persone autorizzate possano leggere e comprendere le informazioni, anche se ottengono l'accesso ai dati stessi. La crittografia funge da ulteriore livello di sicurezza e protezione contro violazioni dei dati, fughe di dati e accessi non autorizzati.

L'isolamento e la segmentazione dei database aiutano a ridurre la superficie di attacco separando sistemi e set di dati distinti. Questa pratica può limitare l’entità del danno che un criminale informatico potrebbe causare in caso di violazione riuscita, poiché ottenere l’accesso a un segmento non implica necessariamente l’accesso all’intera infrastruttura del database.

Garantire l'integrità e la conformità dei dati implica stabilire politiche e procedure rigorose per la gestione dei dati, convalidare l'immissione e l'elaborazione dei dati, monitorare la qualità dei dati, implementare politiche di conservazione ed eliminazione dei dati e mantenersi aggiornati con le leggi e i regolamenti pertinenti. Il rispetto della conformità non solo protegge i dati ma aiuta anche a evitare sanzioni legali e finanziarie.

Un piano completo di risposta e ripristino agli incidenti comprende la preparazione iniziale, il rilevamento e l'analisi di potenziali incidenti, il contenimento delle minacce, il ripristino e il ripristino del sistema e il follow-up post-incidente. Un piano ben realizzato riduce al minimo i danni e i tempi di inattività, ripristina rapidamente i sistemi e aiuta le organizzazioni a imparare dagli incidenti per migliorare il proprio livello di sicurezza.

Sì, le soluzioni di database basate su cloud possono fornire misure di sicurezza avanzate, come la crittografia dei dati inattivi, controlli di accesso sicuri e monitoraggio regolare. È essenziale selezionare un fornitore di servizi cloud affidabile che implementi rigorose misure di sicurezza e rispetti le normative applicabili sulla protezione dei dati.

AppMaster è una potente piattaforma di sviluppo di applicazioni no-code che supporta le pratiche di sicurezza del database attraverso funzionalità come autenticazione avanzata e controlli di autorizzazione, connessioni sicure al database e crittografia. Utilizzando AppMaster, puoi beneficiare di uno sviluppo efficiente delle applicazioni senza sacrificare i requisiti di sicurezza e conformità.

Organizzazioni di settore come NIST, OWASP e CIS offrono linee guida complete e migliori pratiche per la sicurezza dei database. Il rispetto di queste raccomandazioni e linee guida, insieme a regolari aggiornamenti e valutazioni della sicurezza, può aiutare le organizzazioni a mantenere una solida sicurezza del database e a proteggere i dati sensibili.