10 डेटाबेस सुरक्षा सर्वोत्तम अभ्यास जो आपको जानना चाहिए

अपने संवेदनशील डेटा को सुरक्षित रखने और महत्वपूर्ण जानकारी की अखंडता सुनिश्चित करने में मदद करने के लिए 10 महत्वपूर्ण डेटाबेस सुरक्षा सर्वोत्तम प्रथाओं की खोज करें।

किसी संगठन के संवेदनशील डेटा को अनधिकृत पहुंच, संशोधन या विनाश से बचाने के लिए डेटाबेस सुरक्षा महत्वपूर्ण है। डेटाबेस ग्राहक डेटा, वित्तीय रिकॉर्ड और बौद्धिक संपदा जैसी मूल्यवान जानकारी संग्रहीत करते हैं, जो उन्हें साइबर अपराधियों और दुर्भावनापूर्ण अंदरूनी लोगों के लिए प्रमुख लक्ष्य बनाता है। परिणामस्वरूप, डेटा अखंडता को बनाए रखने, डेटा सुरक्षा नियमों का अनुपालन करने और ग्राहकों और हितधारकों का विश्वास अर्जित करने के लिए मजबूत डेटाबेस सुरक्षा बनाए रखना आवश्यक है।

यह आलेख शीर्ष 10 डेटाबेस सुरक्षा सर्वोत्तम प्रथाओं पर चर्चा करेगा जो आपको अपनी मूल्यवान डेटा संपत्तियों की सुरक्षा के लिए जानना चाहिए। ये प्रथाएँ विभिन्न डेटाबेस तकनीकों पर लागू होती हैं - पारंपरिक रिलेशनल डेटाबेस से लेकर NoSQL और क्लाउड-आधारित सिस्टम तक।

पैच प्रबंधन के साथ सक्रिय रहें

आपके डेटाबेस की सुरक्षा बनाए रखने के लिए पैच प्रबंधन एक आवश्यक अभ्यास है। अपने डेटाबेस सॉफ़्टवेयर को नवीनतम पैच के साथ नियमित रूप से अपडेट करना न केवल यह सुनिश्चित करता है कि आप नवीनतम सुविधाओं और बग फिक्स से लाभान्वित हों, बल्कि यह उन सुरक्षा कमजोरियों को भी संबोधित करता है जिनका उपयोग साइबर अपराधी आपके सिस्टम में घुसपैठ करने और समझौता करने के लिए कर सकते हैं।

पैच प्रबंधन के साथ सक्रिय रहने के लिए, इन सर्वोत्तम प्रथाओं का पालन करें:

- भेद्यता प्रकटीकरण और पैच रिलीज़ अलर्ट प्राप्त करने के लिए विक्रेता सुरक्षा सूचनाओं की सदस्यता लें।

- एक विश्वसनीय पैच प्रबंधन प्रक्रिया स्थापित करें जिसमें सुरक्षा कमजोरियों की पहचान करना, जोखिमों का आकलन करना, पैच का परीक्षण और तैनाती करना और यह सत्यापित करना शामिल है कि पैच सफलतापूर्वक लागू किए गए हैं।

- यह सत्यापित करने के लिए अपने डेटाबेस सॉफ़्टवेयर का नियमित ऑडिट करें कि सभी लागू पैच अद्यतित हैं और विक्रेता की सिफारिशों के अनुरूप हैं।

- पैच प्रबंधन कार्यों को स्वचालित करने और अपनी सुरक्षा रखरखाव प्रक्रियाओं को सुव्यवस्थित करने के लिए टूल और समाधान लागू करने पर विचार करें।

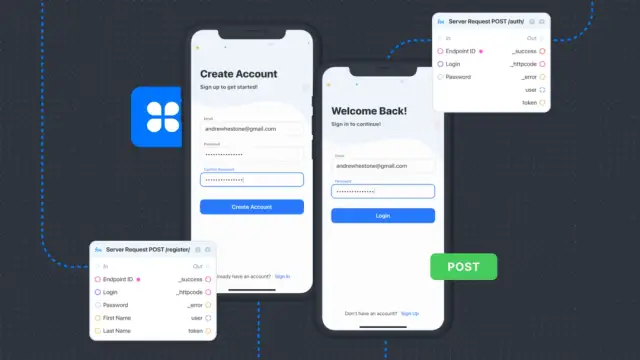

मजबूत प्रमाणीकरण और प्राधिकरण नियंत्रण लागू करें

आपके डेटाबेस तक पहुंच सुनिश्चित करने और संवेदनशील डेटा की सुरक्षा के लिए प्रमाणीकरण और प्राधिकरण नियंत्रणों का उपयोग करना महत्वपूर्ण है। ये नियंत्रण यह सुनिश्चित करने में मदद करते हैं कि केवल अधिकृत उपयोगकर्ता ही सिस्टम तक पहुंच सकते हैं और अपनी निर्दिष्ट भूमिकाओं और अनुमतियों के अनुसार विशिष्ट कार्य कर सकते हैं।

अपने डेटाबेस के लिए मजबूत प्रमाणीकरण और प्राधिकरण नियंत्रण लागू करने के लिए, निम्नलिखित युक्तियों पर विचार करें:

- सभी डेटाबेस उपयोगकर्ता खातों के लिए मजबूत, अद्वितीय पासवर्ड का उपयोग करें। सुरक्षा को और अधिक बढ़ाने के लिए मल्टी-फैक्टर ऑथेंटिकेशन (एमएफए) या सिंगल साइन-ऑन (एसएसओ) के उपयोग को प्रोत्साहित करें।

- संगठन के भीतर उपयोगकर्ता की भूमिका के आधार पर अनुमतियाँ आवंटित करने के लिए भूमिका-आधारित अभिगम नियंत्रण (आरबीएसी) लागू करें। यह प्रत्येक उपयोगकर्ता की पहुंच और विशेषाधिकारों को उनके विशिष्ट कार्य के अनुसार सीमित करता है, जिससे अनधिकृत डेटा पहुंच या हेरफेर का जोखिम कम हो जाता है।

- यह सुनिश्चित करने के लिए कि पासवर्ड उपयोगकर्ता खातों तक पहुंच की पर्याप्त सुरक्षा करते हैं, न्यूनतम लंबाई, जटिलता आवश्यकताओं और समाप्ति अंतराल जैसी पासवर्ड नीतियों को परिभाषित और लागू करें।

- यह सुनिश्चित करने के लिए कि वे संगठनात्मक नीतियों और व्यक्तिगत कार्य आवश्यकताओं के अनुरूप हैं, उपयोगकर्ता अनुमतियों की नियमित रूप से समीक्षा करें और अद्यतन करें।

- किसी भी संदिग्ध कार्रवाई या अनधिकृत पहुंच प्रयासों का पता लगाने और प्रतिक्रिया देने के लिए उपयोगकर्ता खाता गतिविधि की निगरानी करें।

मजबूत नियंत्रण और सक्रिय उपायों को लागू करके, आप अपने डेटाबेस तक पहुंच सुरक्षित कर सकते हैं और अनधिकृत डेटा उल्लंघनों और साइबर हमलों के जोखिम को काफी कम कर सकते हैं।

अपने डेटाबेस कनेक्शन सुरक्षित करें

उच्च सुरक्षा और डेटा सुरक्षा सुनिश्चित करने के लिए, सभी डेटाबेस कनेक्शन सुरक्षित करना आवश्यक है। सुरक्षित संचार चैनल बनाए रखने से अनधिकृत पहुंच, डेटा रिसाव, या बीच-बीच में होने वाले हमलों को रोकने में मदद मिलती है जो संवेदनशील जानकारी से समझौता कर सकते हैं।

आपके डेटाबेस कनेक्शन को सुरक्षित रखने में मदद के लिए यहां कुछ महत्वपूर्ण कदम दिए गए हैं:

- एन्क्रिप्टेड संचार प्रोटोकॉल का उपयोग करें: हमेशा अपने एप्लिकेशन सर्वर और डेटाबेस के बीच नेटवर्क ट्रैफ़िक को एन्क्रिप्ट करें। ट्रांज़िट में डेटा की सुरक्षा के लिए ट्रांसपोर्ट लेयर सिक्योरिटी (टीएलएस) जैसे सुरक्षित प्रोटोकॉल का उपयोग करें, यह सुनिश्चित करते हुए कि संवेदनशील जानकारी गोपनीय रहे।

- सुरक्षित वीपीएन और निजी नेटवर्क तैनात करें: सुरक्षा को और बढ़ाने के लिए, डेटाबेस कनेक्शन के लिए वर्चुअल प्राइवेट नेटवर्क (वीपीएन) या निजी क्लाउड नेटवर्क का उपयोग करने पर विचार करें। आपके संचार को अलग और एन्क्रिप्ट करके, ये प्रौद्योगिकियां अनधिकृत पहुंच या डेटा उल्लंघनों की संभावना को कम करती हैं।

- कनेक्शन सुरक्षा नीतियां लागू करें: ऐसी नीतियां और कॉन्फ़िगरेशन सेटिंग्स स्थापित करें जो केवल आपके डेटाबेस में सुरक्षित कनेक्शन की अनुमति देती हैं। उन कनेक्शनों को ब्लॉक करने के लिए फ़ायरवॉल नियमों का उपयोग करके अनएन्क्रिप्टेड संचार को अस्वीकार करें जो आपकी सुरक्षा आवश्यकताओं का अनुपालन नहीं करते हैं।

- सख्त पहुंच नियंत्रण लागू करें: सुनिश्चित करें कि केवल अधिकृत उपयोगकर्ता, एप्लिकेशन और सर्वर ही आपके डेटाबेस से जुड़ सकते हैं। केवल विश्वसनीय संस्थाओं तक पहुंच सीमित करने के लिए आईपी श्वेतसूची और प्रमाणीकरण विधियों का उपयोग करें।

- कनेक्शन कॉन्फ़िगरेशन की नियमित रूप से समीक्षा और अद्यतन करें: संभावित कमजोरियों की पहचान करने और उनका समाधान करने के लिए नियमित रूप से अपने डेटाबेस कनेक्शन सेटिंग्स का ऑडिट करें। उच्च सुरक्षा मानकों को बनाए रखने के लिए नए खतरों और सर्वोत्तम प्रथाओं के बारे में लगातार सूचित रहें।

डेटाबेस गतिविधियों की नियमित निगरानी और ऑडिट करें

आपके डेटाबेस गतिविधियों की निरंतर निगरानी और ऑडिटिंग एक शक्तिशाली सुरक्षा रणनीति के महत्वपूर्ण घटक हैं। डेटाबेस इंटरैक्शन की बारीकी से निगरानी करके, आप संदिग्ध गतिविधियों का पता लगा सकते हैं, कमजोरियों को दूर कर सकते हैं और नियामक आवश्यकताओं का अनुपालन सुनिश्चित कर सकते हैं।

डेटाबेस गतिविधियों की निगरानी और ऑडिटिंग के लिए यहां कुछ सर्वोत्तम प्रथाएं दी गई हैं:

- ऑडिट ट्रेल बनाएं और बनाए रखें: उपयोगकर्ता क्रियाओं, डेटा संशोधनों, स्कीमा परिवर्तनों और सुरक्षा घटनाओं सहित सभी डेटाबेस संचालन का एक विस्तृत ऑडिट ट्रेल स्थापित करें। यह दस्तावेज़ आपको विसंगतियों का पता लगाने, मुद्दों की जांच करने और उन नियमों का अनुपालन करने में मदद करता है जो व्यापक रिकॉर्ड रखने को अनिवार्य करते हैं।

- वास्तविक समय की निगरानी और चेतावनी लागू करें: डेटाबेस घटनाओं पर नज़र रखने, संदिग्ध गतिविधियों या नीति उल्लंघनों के लिए अलर्ट उत्पन्न करने के लिए वास्तविक समय निगरानी उपकरणों का उपयोग करें। तत्काल सूचनाएं आपको संभावित खतरों या सुरक्षा उल्लंघनों पर तुरंत प्रतिक्रिया देने की अनुमति देती हैं, जिससे संभावित क्षति कम हो जाती है।

- उन्नत एनालिटिक्स को नियोजित करें: अपने डेटाबेस गतिविधियों में असामान्य पैटर्न या विसंगतियों का पता लगाने को स्वचालित करने के लिए एनालिटिक्स टूल और मशीन लर्निंग का लाभ उठाएं। ये प्रौद्योगिकियां संभावित खतरों की पहचान करने, जोखिमों का आकलन करने और आपकी सुरक्षा स्थिति को बढ़ाने में आपकी मदद कर सकती हैं।

- मॉनिटरिंग सेटिंग्स की नियमित रूप से समीक्षा करें और उन्हें समायोजित करें: प्रभावी मॉनिटरिंग कवरेज सुनिश्चित करने के लिए, समय-समय पर अपने मॉनिटरिंग कॉन्फ़िगरेशन और अलर्टिंग थ्रेशोल्ड की समीक्षा करें और अपडेट करें। अपने डेटाबेस बुनियादी ढांचे, डेटा संवेदनशीलता और जोखिम मूल्यांकन में परिवर्तन को प्रतिबिंबित करने के लिए अपनी निगरानी रणनीति को अपनाएं।

- समय-समय पर ऑडिट और मूल्यांकन करें: अपने डेटाबेस सुरक्षा का मूल्यांकन करने, कमजोर स्थानों की पहचान करने और आवश्यक सुधार लागू करने के लिए सुरक्षा और भेद्यता मूल्यांकन करें। यह अभ्यास आपको संभावित खतरों से बचने और उच्च सुरक्षा मानकों को बनाए रखने में मदद करेगा।

संवेदनशील डेटा एन्क्रिप्ट करें

आपके संगठन को अनधिकृत पहुंच, साइबर खतरों और डेटा उल्लंघनों से बचाने के लिए संवेदनशील डेटा को एन्क्रिप्ट करना महत्वपूर्ण है। डेटा एन्क्रिप्ट करने से यह सुनिश्चित होता है कि यह अपठनीय और गोपनीय बना रहे, भले ही कोई हमलावर आपके डेटाबेस तक पहुंच प्राप्त कर ले।

अपनी संवेदनशील जानकारी को सुरक्षित रखने के लिए निम्नलिखित एन्क्रिप्शन प्रथाओं को लागू करें:

- आराम से डेटा एन्क्रिप्ट करें: अपने संग्रहीत डेटा की सुरक्षा के लिए पारदर्शी डेटा एन्क्रिप्शन (टीडीई), फ़ाइल-सिस्टम-स्तरीय एन्क्रिप्शन, या डिस्क-आधारित एन्क्रिप्शन जैसी एन्क्रिप्शन विधियों का उपयोग करें। आराम से डेटा एन्क्रिप्ट करना अनधिकृत उपयोगकर्ताओं को संवेदनशील फ़ाइलों तक पहुंचने से रोकता है और डेटा उल्लंघनों के जोखिम को कम करता है।

- ट्रांज़िट में डेटा एन्क्रिप्ट करें: अपने एप्लिकेशन सर्वर और डेटाबेस के बीच प्रसारित डेटा को एन्क्रिप्ट करने के लिए टीएलएस जैसे सुरक्षित संचार प्रोटोकॉल का उपयोग करें। यह अभ्यास सुनिश्चित करता है कि संवेदनशील जानकारी निजी बनी रहे, भले ही प्रसारण के दौरान उसे रोक लिया गया हो।

- एन्क्रिप्शन कुंजी प्रबंधन लागू करें: अपनी एन्क्रिप्शन कुंजी की गोपनीयता और अखंडता बनाए रखने के लिए एक व्यापक कुंजी प्रबंधन रणनीति स्थापित करें। एक कुंजी जीवनचक्र को परिभाषित करें, कुंजियों को नियमित रूप से घुमाएं, और अनधिकृत पहुंच को रोकने के लिए कुंजियों को सुरक्षित रूप से संग्रहीत और प्रबंधित करें।

- मजबूत एन्क्रिप्शन एल्गोरिदम का उपयोग करें: शक्तिशाली एन्क्रिप्शन एल्गोरिदम चुनें जो उच्च क्रिप्टोग्राफ़िक सुरक्षा प्रदान करते हैं। अपने एन्क्रिप्टेड डेटा की सुरक्षा के लिए AES-256 जैसे व्यापक रूप से स्वीकृत उद्योग मानकों का विकल्प चुनें।

- अपनी एन्क्रिप्शन प्रथाओं को नियमित रूप से अपडेट करें: एन्क्रिप्शन सर्वोत्तम प्रथाओं, नए सुरक्षा खतरों और विकसित नियमों के बारे में सूचित रहें और तदनुसार अपनी एन्क्रिप्शन प्रक्रियाओं को अपडेट करें। अपने संवेदनशील डेटा की निरंतर सुरक्षा की गारंटी के लिए अपनी एन्क्रिप्शन रणनीति का लगातार आकलन करें।

इन डेटाबेस सुरक्षा सर्वोत्तम प्रथाओं का पालन करके, आप अपने डेटा और एप्लिकेशन को सुरक्षित करने के लिए एक व्यापक ढांचा स्थापित कर सकते हैं। संवेदनशील जानकारी को अनधिकृत पहुंच, साइबर खतरों और डेटा उल्लंघनों से बचाना सभी उद्योगों के संगठनों के लिए महत्वपूर्ण है। सुनिश्चित करें कि आपकी सुरक्षा स्थिति नवीनतम, प्रभावी और नवीनतम एन्क्रिप्शन और नेटवर्क सुरक्षा प्रगति को प्रतिबिंबित करती है।

अप्रयुक्त सुविधाओं को हटाएं और हमले की सतह को कम करें

अपने डेटाबेस की सुरक्षा बढ़ाने के लिए उसकी आक्रमण सतह को कम करना आवश्यक है। कई डेटाबेस में ऐसी विशेषताएं शामिल होती हैं, जो कभी-कभार उपयोगी होते हुए भी आपके विशिष्ट वातावरण में अनावश्यक हो सकती हैं। ये सुविधाएं अनजाने में कमजोरियां पैदा कर सकती हैं जिनका हमलावर फायदा उठा सकते हैं।

हमले की सतह को कम करने के लिए किसी भी अनावश्यक डेटाबेस घटकों और एक्सटेंशन को हटाएं या अक्षम करें। इसमें एक्सेस विकल्प शामिल हो सकते हैं जैसे रिमोट डेटा एक्सेस या फ़ाइल प्रबंधन सुविधाओं का उपयोग जो आपके एप्लिकेशन के लिए आवश्यक से परे हो सकता है। इसके अलावा, डेटाबेस इंस्टॉलेशन के साथ आए किसी भी डिफ़ॉल्ट उपयोगकर्ता खाते और नमूना डेटा को हटाना सुनिश्चित करें, क्योंकि ये महत्वपूर्ण सुरक्षा जोखिम पैदा कर सकते हैं।

ऐपमास्टर जैसे नो-कोड डेवलपमेंट प्लेटफ़ॉर्म आपके डेटाबेस से अनावश्यक सुविधाओं को पहचानने और हटाने की प्रक्रिया को सरल बनाने में मदद कर सकते हैं। सुरक्षा मानकों को बनाए रखते हुए दक्षता को बढ़ावा देने वाले प्लेटफ़ॉर्म का उपयोग यह सुनिश्चित करता है कि आपका डेटाबेस न्यूनतम हमले की सतह और इष्टतम सुरक्षा सुविधाओं को ध्यान में रखकर डिज़ाइन किया गया है।

अपने डेटाबेस बैकअप को सुरक्षित रखें

हार्डवेयर विफलता, डेटा भ्रष्टाचार या सुरक्षा उल्लंघन की स्थिति में आपके डेटा की उपलब्धता और अखंडता बनाए रखने के लिए बैकअप रणनीति का होना महत्वपूर्ण है। लेकिन बैकअप स्वयं साइबर अपराधियों के लिए लक्ष्य बन सकते हैं और उन्हें संरक्षित करने की भी आवश्यकता है।

अपने डेटाबेस बैकअप को मजबूत करने के लिए निम्नलिखित सर्वोत्तम प्रथाओं को लागू करें:

ऑफसाइट भंडारण

बैकअप को एक अलग और सुरक्षित स्थान पर सुरक्षित रूप से स्टोर करें, ताकि यह सुनिश्चित हो सके कि वे आपकी प्राथमिक साइट पर भौतिक आपदाओं या उल्लंघनों से प्रभावित नहीं हैं।

कूटलेखन

अपने बैकअप और संचार चैनल दोनों को एन्क्रिप्ट करें जो उन्हें ऑफसाइट स्थान पर स्थानांतरित करते हैं। इससे डेटा की गोपनीयता सुनिश्चित करने में मदद मिलती है, भले ही बैकअप गलत हाथों में पड़ जाए।

अभिगम नियंत्रण

अपने बैकअप तक पहुंच केवल उन व्यक्तियों तक सीमित रखें जिन्हें अपनी नौकरी की जिम्मेदारियों के हिस्से के रूप में इसकी आवश्यकता होती है। बैकअप तक किसी भी पहुंच की निगरानी और लॉग इन करें और किसी भी संदिग्ध गतिविधि की पहचान करने के लिए नियमित रूप से इन लॉग की समीक्षा करें।

नियमित परीक्षण

नियमित पुनर्स्थापना प्रक्रियाएँ निष्पादित करके अपने बैकअप की अखंडता और विश्वसनीयता का परीक्षण करें। इससे यह सुनिश्चित होगा कि आपातकालीन स्थिति में बैकअप को सफलतापूर्वक बहाल किया जा सकता है, और डेटा से कोई समझौता नहीं किया जाएगा।

अवधारण नीति

अपने बैकअप के लिए एक परिभाषित अवधारण नीति लागू करें, जिसमें ऐतिहासिक डेटा तक अनधिकृत पहुंच को रोकने के लिए पुराने बैकअप और किसी भी संबंधित मीडिया के सुरक्षित निपटान के लिए एक स्पष्ट योजना शामिल होनी चाहिए।

AppMaster जैसे प्लेटफ़ॉर्म का उपयोग करके, आप अपनी डेटाबेस बैकअप रणनीति और अपने डेटाबेस की सुरक्षा के बीच एक सहज एकीकरण सुनिश्चित कर सकते हैं।

डेटाबेस को अलग करें और विभाजन लागू करें

डेटाबेस अलगाव और विभाजन प्रभावी ढंग से हमले की सतह को कम कर सकता है और सुरक्षा उल्लंघन की स्थिति में संभावित क्षति की सीमा को सीमित कर सकता है। विभिन्न संवेदनशीलता स्तरों या विशिष्ट सिस्टम कार्यक्षमता वाले डेटाबेस को अलग करके, आप संपूर्ण डेटाबेस बुनियादी ढांचे में अनधिकृत पहुंच को प्रभावी ढंग से प्रतिबंधित कर सकते हैं।

डेटाबेस को अलग करने और अलग करने के लिए यहां कुछ सिफारिशें दी गई हैं:

- नेटवर्क विभाजन: किसी हमलावर के आपके बुनियादी ढांचे तक पहुंचने या उसे पार करने के रास्ते को प्रतिबंधित करने के लिए अलग-अलग डेटाबेस या डेटाबेस घटकों के लिए अलग नेटवर्क सेगमेंट बनाएं।

- फ़ायरवॉल कॉन्फ़िगरेशन: खंडों के बीच केवल आवश्यक ट्रैफ़िक की अनुमति देने, प्रतिबंधित क्षेत्रों या संवेदनशील डेटा तक अनधिकृत पहुंच को रोकने के लिए अपने फ़ायरवॉल को कॉन्फ़िगर करें।

- भूमिका-आधारित अभिगम नियंत्रण: विस्तृत उपयोगकर्ता अनुमतियों को परिभाषित करने के लिए भूमिका-आधारित अभिगम नियंत्रण लागू करें और सुनिश्चित करें कि उपयोगकर्ता केवल अपनी विशिष्ट भूमिका के लिए आवश्यक डेटा और फ़ंक्शन तक ही पहुंच सकें।

- एनकैप्सुलेशन: व्यक्तिगत अनुप्रयोगों या सेवाओं को एक दूसरे से अलग करने और संभावित आक्रमण वैक्टर को और सीमित करने के लिए वर्चुअल प्राइवेट क्लाउड (वीपीसी), कंटेनर या वर्चुअल मशीन जैसी एनकैप्सुलेशन तकनीकों का उपयोग करें।

AppMaster प्लेटफ़ॉर्म का उपयोग करते समय, डेटाबेस अलगाव और विभाजन को वास्तुशिल्प डिज़ाइन टूल द्वारा सरल बनाया जाता है जो इन सुरक्षा उपायों के कार्यान्वयन को सुविधाजनक बनाता है। इन सर्वोत्तम प्रथाओं का पालन करने से सुरक्षा उल्लंघन के संभावित प्रभाव को कम करने में मदद मिलती है, जिससे यह सुनिश्चित होता है कि भले ही कोई हमलावर सिस्टम के एक हिस्से से समझौता करता है, लेकिन वे आपके संपूर्ण डेटाबेस बुनियादी ढांचे पर स्वतंत्र लगाम हासिल नहीं कर सकते हैं।

डेटा अखंडता और अनुपालन सुनिश्चित करें

डेटाबेस में डेटा अखंडता आपके डेटा की संपूर्ण जीवनचक्र में सटीकता, स्थिरता और विश्वसनीयता को संदर्भित करती है। दूसरी ओर, अनुपालन में प्रासंगिक डेटा सुरक्षा नियमों का पालन करना शामिल है, जैसे जीडीपीआर (सामान्य डेटा संरक्षण विनियमन) , एचआईपीएए (स्वास्थ्य बीमा पोर्टेबिलिटी और जवाबदेही अधिनियम), या सीसीपीए (कैलिफ़ोर्निया उपभोक्ता गोपनीयता अधिनियम)। डेटा अखंडता प्राप्त करने और नियामक अनुपालन बनाए रखने के लिए, इन प्रमुख चरणों का पालन करें:

- नीतियां और प्रक्रियाएं स्थापित करें: डेटा एक्सेस नियंत्रण, गोपनीयता और भंडारण प्रक्रियाओं सहित अपने डेटा के प्रबंधन, भंडारण और प्रबंधन के लिए अच्छी तरह से परिभाषित नीतियां और दिशानिर्देश बनाएं।

- इनपुट और प्रसंस्करण को मान्य करें: सुनिश्चित करें कि डेटा इनपुट और प्रसंस्करण आपके स्थापित गुणवत्ता मानकों को पूरा करते हैं और त्रुटियों या भ्रष्ट डेटा की शुरूआत को रोकते हैं। अपने डेटा में विसंगतियों, डुप्लिकेट या अशुद्धियों की पहचान करने के लिए जांच और संतुलन लागू करें।

- डेटा गुणवत्ता की निगरानी करें: नियमित रूप से अपने डेटा की गुणवत्ता और सटीकता का आकलन करें, किसी भी त्रुटि या विसंगतियों को तुरंत संबोधित करें। यह सक्रिय निगरानी आपके डेटा की अखंडता को बनाए रखने में मदद करती है और आपके सिस्टम या रिपोर्ट को प्रभावित करने वाली दोषपूर्ण जानकारी के जोखिम को कम करती है।

- डेटा प्रतिधारण और विलोपन नीतियों को लागू करें: उद्योग-विशिष्ट नियमों या डेटा प्रतिधारण कानूनों के अनुसार, डेटा को बनाए रखने और हटाने के लिए नीतियां विकसित करें। डेटा जीवनचक्र का उचित प्रबंधन अप्रयुक्त या समाप्त हो चुके डेटा को आपके संगठन को जोखिम में डालने से रोक सकता है।

- कानूनों और विनियमों के साथ अद्यतन रहें: अपने संगठन को अनुपालन में रखने के लिए प्रासंगिक डेटा संरक्षण कानूनों और विनियमों की लगातार निगरानी करें। नियामक आवश्यकताओं के अनुरूप बने रहने के लिए आवश्यकतानुसार अपनी नीतियों और प्रक्रियाओं को अद्यतन करें।

घटना प्रतिक्रिया और पुनर्प्राप्ति के लिए योजना

अपने डेटाबेस को सुरक्षित करने के आपके सर्वोत्तम प्रयासों के बावजूद, घटनाएं घटित हो सकती हैं। क्षति, डाउनटाइम और संभावित गंभीर परिणामों को कम करने के लिए, घटना प्रतिक्रिया और पुनर्प्राप्ति योजना का होना महत्वपूर्ण है। प्रभावी प्रतिक्रिया रणनीति बनाने के लिए इन चरणों का पालन करें:

- प्रारंभिक तैयारी: घटनाओं की पहचान करने और उन पर प्रतिक्रिया देने के लिए एक व्यापक योजना विकसित करें, जिसमें भूमिकाओं और जिम्मेदारियों को परिभाषित करना, कमांड की एक श्रृंखला स्थापित करना और घटनाओं को संभालने के लिए आवश्यक संसाधनों और उपकरणों की पहचान करना शामिल है।

- पता लगाना और विश्लेषण करना: संभावित घटनाओं या खतरों की तुरंत पहचान करने के लिए निगरानी और चेतावनी प्रणाली लागू करें, जिससे आपकी प्रतिक्रिया टीम किसी भी उत्पन्न होने वाले मुद्दे का तुरंत आकलन और प्रतिक्रिया कर सके।

- ख़तरा नियंत्रण: समझौता किए गए सिस्टम को अलग करके, प्रभावित एक्सेस क्रेडेंशियल्स को रद्द करके, या कमजोर सिस्टम पर नेटवर्क ट्रैफ़िक को अवरुद्ध करके किसी घटना के प्रसार को सीमित करने के लिए प्रक्रियाओं का एक सेट विकसित करें।

- सिस्टम पुनर्प्राप्ति और पुनर्स्थापना: किसी घटना से उबरने की योजना, जिसमें बैकअप पुनर्स्थापित करना, कमजोरियों को ठीक करना और प्रभावित सिस्टम का पुनर्निर्माण शामिल है।

- घटना के बाद का अनुवर्ती: किसी घटना का समाधान हो जाने के बाद, सुनिश्चित करें कि गहन समीक्षा की जाए, जिसमें मूल कारण का निर्धारण करना, प्रतिक्रिया की प्रभावशीलता का आकलन करना और सिस्टम और प्रक्रियाओं में सुधार के लिए आवश्यक परिवर्तन करना शामिल है।

AppMaster: डेटाबेस सुरक्षा बढ़ाने में मदद करना

AppMaster एक शक्तिशाली नो-कोड प्लेटफ़ॉर्म है जो आपको डेटाबेस सुरक्षा के लिए सर्वोत्तम प्रथाओं पर विचार करते हुए बैकएंड, वेब और मोबाइल एप्लिकेशन बनाने की अनुमति देता है। अपनी एप्लिकेशन विकास आवश्यकताओं के लिए AppMaster चुनकर, आप निम्न सुविधाओं से लाभ उठा सकते हैं:

- मजबूत प्रमाणीकरण और प्राधिकरण नियंत्रण: अपने अनुप्रयोगों के लिए आसानी से पहुंच नियंत्रण और भूमिका-आधारित अनुमतियां लागू करें, यह सुनिश्चित करते हुए कि केवल अधिकृत उपयोगकर्ता ही आपके डेटा तक पहुंच सकते हैं।

- सुरक्षित डेटाबेस कनेक्शन: AppMaster आपके डेटाबेस और एप्लिकेशन के बीच सुरक्षित संचार का समर्थन करता है, जिससे अनधिकृत पहुंच या डेटा लीक का जोखिम कम हो जाता है।

- एन्क्रिप्शन: अपने एप्लिकेशन और डेटाबेस में संवेदनशील डेटा की सुरक्षा के लिए AppMaster की अंतर्निहित एन्क्रिप्शन सुविधाओं का उपयोग करें।

AppMaster के साथ, आप सुरक्षा और अनुपालन आवश्यकताओं से समझौता किए बिना एप्लिकेशन को अधिक कुशलता से विकसित कर सकते हैं। AppMaster तेजी से उच्च प्रदर्शन वाले no-code डेवलपमेंट प्लेटफॉर्म के रूप में पहचान हासिल कर ली है, जिसकी सुविधाओं से 60,000 से अधिक उपयोगकर्ता लाभान्वित हो रहे हैं।

चाहे आप एक अनुभवी सॉफ्टवेयर डेवलपर हों या no-code ऐप डेवलपमेंट की दुनिया की खोज करने वाले नागरिक डेवलपर हों , AppMaster आपको शक्तिशाली, सुरक्षित और स्केलेबल एप्लिकेशन बनाने का अधिकार देता है।

निष्कर्ष

संवेदनशील डेटा की सुरक्षा, डेटा अखंडता बनाए रखने और प्रासंगिक नियमों का अनुपालन करने वाले संगठनों के लिए डेटाबेस सुरक्षा सर्वोत्तम प्रथाओं को लागू करना आवश्यक है। इन दस महत्वपूर्ण डेटाबेस सुरक्षा प्रथाओं का पालन करने से जोखिमों को कम करने, डेटा उल्लंघनों को रोकने और साइबर खतरों को कम करने में मदद मिल सकती है।

आप एक शक्तिशाली बुनियादी ढाँचा बनाते हैं जो सॉफ़्टवेयर को अद्यतन करने और बनाए रखने, कठोर प्रमाणीकरण और प्राधिकरण नियंत्रण लागू करने, डेटाबेस कनेक्शन सुरक्षित करने और नियमित रूप से अपने सिस्टम की निगरानी करने में सक्रिय रहकर साइबर हमलों को रोकता है। इसके अलावा, एन्क्रिप्शन को शामिल करना, आपके हमले की सतह को कम करना, आपके बैकअप को सुरक्षित करना, डेटाबेस को अलग करना और डेटा अखंडता को बनाए रखना सभी एक व्यापक सुरक्षा रणनीति में योगदान करते हैं।

AppMaster जैसे प्लेटफ़ॉर्म के साथ साझेदारी करना, जो मजबूत डेटाबेस सुरक्षा प्रथाओं का समर्थन करता है, आपकी सुरक्षा स्थिति को और बढ़ा सकता है और आपको सुरक्षा और अनुपालन आवश्यकताओं से समझौता किए बिना निर्बाध रूप से एप्लिकेशन विकसित करने की अनुमति दे सकता है। याद रखें कि डेटाबेस सुरक्षा एक सतत प्रक्रिया है, और उद्योग की सर्वोत्तम प्रथाओं और दिशानिर्देशों के साथ अद्यतित रहना आपके डेटा को सुरक्षित रखने और आपके संगठन को सुरक्षित रखने की कुंजी है।

सामान्य प्रश्न

संवेदनशील डेटा की सुरक्षा, महत्वपूर्ण जानकारी की अखंडता सुनिश्चित करने, अनधिकृत पहुंच को रोकने और प्रासंगिक नियमों का अनुपालन बनाए रखने के लिए डेटाबेस सुरक्षा महत्वपूर्ण है। उचित सुरक्षा उपायों को लागू करने से संगठनों को डेटा उल्लंघनों से बचने, वित्तीय नुकसान से बचने और अपने सिस्टम में उपयोगकर्ता का विश्वास बनाए रखने में मदद मिलती है।

मजबूत सुरक्षा बनाए रखने के लिए नियमित पैच प्रबंधन आवश्यक है, क्योंकि यह आपके डेटाबेस सॉफ़्टवेयर के कमजोर क्षेत्रों को संबोधित करता है, सुरक्षा कमजोरियों को ठीक करता है, और आपके डेटा को साइबर खतरों से सुरक्षित रखता है। अपने सॉफ़्टवेयर को तुरंत पैच करने में विफल रहने से आपका संगठन साइबर अपराधियों के लिए आसान लक्ष्य बन सकता है।

प्रमाणीकरण और प्राधिकरण नियंत्रण यह सुनिश्चित करते हैं कि केवल अधिकृत उपयोगकर्ता ही आपके डेटाबेस तक पहुंच सकते हैं, जिससे अनधिकृत पहुंच, डेटा रिसाव और साइबर हमलों की संभावना कम हो जाती है। ये नियंत्रण उपयोगकर्ता की पहचान को सत्यापित करते हैं, उनके पहुंच अधिकारों का आकलन करते हैं, और स्वीकृत कार्यों और डेटा तक पहुंच को सीमित करते हैं।

संवेदनशील डेटा को एन्क्रिप्ट करने से यह सुनिश्चित होता है कि केवल अधिकृत व्यक्ति ही जानकारी को पढ़ और समझ सकते हैं, भले ही उन्हें डेटा तक पहुंच प्राप्त हो। एन्क्रिप्शन डेटा उल्लंघनों, डेटा लीक और अनधिकृत पहुंच के खिलाफ सुरक्षा और सुरक्षा की एक अतिरिक्त परत के रूप में कार्य करता है।

डेटाबेस को अलग करने और विभाजित करने से अलग-अलग सिस्टम और डेटा सेट को अलग करके हमले की सतह को कम करने में मदद मिलती है। यह अभ्यास किसी सफल उल्लंघन की स्थिति में साइबर अपराधी द्वारा पहुंचाए जाने वाले नुकसान की सीमा को सीमित कर सकता है, क्योंकि किसी एक खंड तक पहुंच प्राप्त करने का मतलब पूरे डेटाबेस बुनियादी ढांचे तक पहुंच नहीं है।

डेटा अखंडता और अनुपालन सुनिश्चित करने में डेटा को संभालने, डेटा इनपुट और प्रसंस्करण को मान्य करने, डेटा गुणवत्ता की निगरानी करने, डेटा प्रतिधारण और हटाने की नीतियों को लागू करने और प्रासंगिक कानूनों और विनियमों के साथ अद्यतन रखने के लिए सख्त नीतियां और प्रक्रियाएं स्थापित करना शामिल है। अनुपालन अनुपालन न केवल डेटा की सुरक्षा करता है बल्कि कानूनी और वित्तीय दंड से बचने में भी मदद करता है।

एक व्यापक घटना प्रतिक्रिया और पुनर्प्राप्ति योजना में प्रारंभिक तैयारी, संभावित घटनाओं का पता लगाना और उनका विश्लेषण करना, खतरे की रोकथाम, सिस्टम पुनर्प्राप्ति और बहाली, और घटना के बाद अनुवर्ती कार्रवाई शामिल है। एक अच्छी तरह से तैयार की गई योजना क्षति और डाउनटाइम को कम करती है, सिस्टम को तुरंत बहाल करती है, और संगठनों को अपनी सुरक्षा स्थिति में सुधार करने के लिए घटनाओं से सीखने में मदद करती है।

हां, क्लाउड-आधारित डेटाबेस समाधान उन्नत सुरक्षा उपाय प्रदान कर सकते हैं, जैसे एन्क्रिप्शन-एट-रेस्ट, सुरक्षित पहुंच नियंत्रण और नियमित निगरानी। एक प्रतिष्ठित क्लाउड सेवा प्रदाता का चयन करना आवश्यक है जो कड़े सुरक्षा उपायों को लागू करता है और लागू डेटा सुरक्षा नियमों का अनुपालन करता है।

AppMaster एक शक्तिशाली no-code एप्लिकेशन डेवलपमेंट प्लेटफ़ॉर्म है जो मजबूत प्रमाणीकरण और प्राधिकरण नियंत्रण, सुरक्षित डेटाबेस कनेक्शन और एन्क्रिप्शन जैसी सुविधाओं के माध्यम से डेटाबेस सुरक्षा प्रथाओं का समर्थन करता है। AppMaster उपयोग करके, आप सुरक्षा और अनुपालन आवश्यकताओं से समझौता किए बिना कुशल एप्लिकेशन विकास से लाभ उठा सकते हैं।

एनआईएसटी, ओडब्ल्यूएएसपी और सीआईएस जैसे उद्योग संगठन डेटाबेस सुरक्षा के लिए व्यापक दिशानिर्देश और सर्वोत्तम अभ्यास प्रदान करते हैं। नियमित सुरक्षा अपडेट और मूल्यांकन के साथ-साथ इन सिफारिशों और दिशानिर्देशों का पालन करने से संगठनों को मजबूत डेटाबेस सुरक्षा बनाए रखने और संवेदनशील डेटा की सुरक्षा करने में मदद मिल सकती है।