知っておくべきデータベース セキュリティの 10 のベスト プラクティス

機密データを保護し、重要な情報の整合性を確保するために役立つ 10 の重要なデータベース セキュリティのベスト プラクティスをご覧ください。

データベースのセキュリティは、組織の機密データを不正なアクセス、変更、または破壊から保護するために重要です。データベースには顧客データ、財務記録、知的財産などの貴重な情報が保存されているため、サイバー犯罪者や悪意のある内部関係者の主な標的となっています。そのため、データの整合性を維持し、データ保護規制を遵守し、顧客や関係者の信頼を獲得するには、強力なデータベース セキュリティを維持することが不可欠です。

この記事では、貴重なデータ資産を保護するために知っておくべきデータベース セキュリティのベスト プラクティスのトップ 10 について説明します。これらの実践は、従来のリレーショナル データベースから NoSQL やクラウドベースのシステムに至るまで、さまざまなデータベース テクノロジーに適用されます。

パッチ管理を積極的に行う

パッチ管理は、データベースのセキュリティを維持するために不可欠な実践です。データベース ソフトウェアを最新のパッチで定期的に更新すると、最新の機能やバグ修正のメリットが得られるだけでなく、サイバー犯罪者がシステムに侵入して侵害するために利用する可能性のあるセキュリティの脆弱性にも対処できます。

パッチ管理を積極的に行うには、次のベスト プラクティスに従ってください。

- ベンダーのセキュリティ通知を購読して、脆弱性の開示とパッチ リリースのアラートを受け取ります。

- セキュリティの脆弱性の特定、リスクの評価、パッチのテストと展開、パッチが正常に適用されたことの検証を含む、信頼性の高いパッチ管理プロセスを確立します。

- データベース ソフトウェアの定期的な監査を実行して、適用されたすべてのパッチが最新であり、ベンダーの推奨事項に従っていることを確認します。

- パッチ管理タスクを自動化し、セキュリティ保守プロセスを合理化するためのツールとソリューションの導入を検討してください。

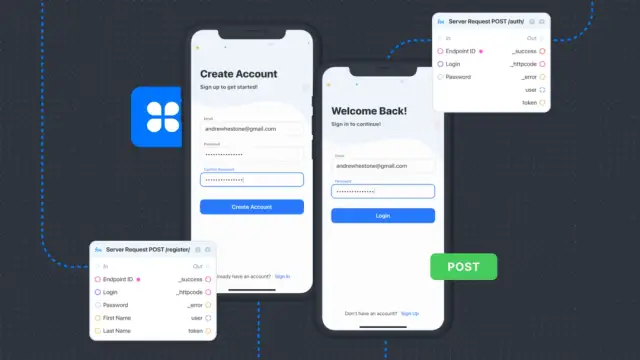

強力な認証および認可制御を実装する

認証と認可の制御を使用することは、データベースへのアクセスを保護し、機密データを保護するために重要です。これらの制御により、許可されたユーザーのみがシステムにアクセスし、割り当てられた役割と権限に従って特定のアクションを実行できるようになります。

データベースに強力な認証と認可の制御を実装するには、次のヒントを考慮してください。

- すべてのデータベース ユーザー アカウントに強力で一意のパスワードを使用します。セキュリティをさらに強化するには、多要素認証 (MFA) またはシングル サインオン (SSO) の使用を奨励します。

- ロールベースのアクセス制御 (RBAC) を実装して、組織内のユーザーのロールに基づいてアクセス許可を割り当てます。これにより、各ユーザーのアクセスと権限が特定の職務に応じて制限され、不正なデータ アクセスや操作のリスクが軽減されます。

- 最小長、複雑さの要件、有効期限などのパスワード ポリシーを定義して適用し、パスワードがユーザー アカウントへのアクセスを適切に保護するようにします。

- ユーザー権限を定期的に確認して更新し、組織のポリシーや個人の職務要件と一致していることを確認します。

- ユーザー アカウントのアクティビティを監視して、不審なアクションや不正なアクセスの試みを検出して対応します。

強力な管理と事前対策を導入することで、データベースへのアクセスを保護し、不正なデータ侵害やサイバー攻撃のリスクを大幅に軽減できます。

データベース接続を保護する

高いセキュリティとデータ保護を確保するには、すべてのデータベース接続を保護することが不可欠です。安全な通信チャネルを維持することは、機密情報を侵害する可能性のある不正アクセス、データ漏洩、または中間者攻撃を防ぐのに役立ちます。

データベース接続を保護するための重要な手順をいくつか示します。

- 暗号化された通信プロトコルを使用する: アプリケーション サーバーとデータベース間のネットワーク トラフィックを常に暗号化します。 Transport Layer Security (TLS) などの安全なプロトコルを使用して転送中のデータを保護し、機密情報の機密性を確保します。

- 安全な VPN とプライベート ネットワークを展開する: セキュリティをさらに強化するには、データベース接続に仮想プライベート ネットワーク (VPN) またはプライベート クラウド ネットワークを使用することを検討してください。これらのテクノロジーは通信を分離して暗号化することで、不正アクセスやデータ侵害の可能性を減らします。

- 接続セキュリティ ポリシーを強制する: データベースへの安全な接続のみを許可するポリシーと構成設定を確立します。ファイアウォール ルールを使用して、セキュリティ要件に準拠しない接続をブロックし、暗号化されていない通信を拒否します。

- 厳格なアクセス制御を実装する: 許可されたユーザー、アプリケーション、サーバーのみがデータベースに接続できるようにします。 IP ホワイトリストと認証方法を使用して、信頼できるエンティティのみへのアクセスを制限します。

- 接続構成を定期的に確認して更新する: データベース接続設定を定期的に監査して、潜在的な脆弱性を特定して対処します。高いセキュリティ基準を維持するために、新しい脅威とベスト プラクティスに関する情報を常に入手してください。

データベースアクティビティを定期的に監視および監査する

データベースアクティビティの継続的な監視と監査は、強力なセキュリティ戦略の重要な要素です。データベースのやり取りを注意深く監視することで、不審なアクティビティを検出し、脆弱性を修復し、規制要件への準拠を確保できます。

データベース アクティビティの監視と監査に関するベスト プラクティスをいくつか示します。

- 監査証跡の作成と維持: ユーザーアクション、データ変更、スキーマ変更、セキュリティイベントなど、すべてのデータベース操作の詳細な監査証跡を確立します。この文書は、異常を検出し、問題を調査し、包括的な記録保持を義務付ける規制に準拠するのに役立ちます。

- リアルタイムの監視とアラートの実装: リアルタイム監視ツールを使用してデータベース イベントを追跡し、不審なアクティビティやポリシー違反に対するアラートを生成します。即時通知により、潜在的な脅威やセキュリティ侵害に迅速に対応し、潜在的な損害を最小限に抑えることができます。

- 高度な分析の採用: 分析ツールと機械学習を活用して、データベース アクティビティにおける異常なパターンや異常の検出を自動化します。これらのテクノロジーは、潜在的な脅威を特定し、リスクを評価し、セキュリティ体制を強化するのに役立ちます。

- 監視設定を定期的に確認して調整する: 監視範囲を効果的に確保するには、監視設定とアラートしきい値を定期的に確認して更新します。データベース インフラストラクチャ、データの機密性、リスク評価の変更を反映するように監視戦略を適応させます。

- 定期的な監査と評価の実施: セキュリティと脆弱性の評価を実行して、データベースのセキュリティを評価し、弱点を特定し、必要な改善を実施します。この実践は、潜在的な脅威を回避し、高いセキュリティ基準を維持するのに役立ちます。

機密データの暗号化

機密データの暗号化は、不正アクセス、サイバー脅威、データ侵害から組織を保護するために重要です。データを暗号化すると、攻撃者がデータベースにアクセスした場合でも、データは読み取れず機密性が保たれます。

機密情報を保護するには、次の暗号化を実装してください。

- 保管時のデータの暗号化: 透過的データ暗号化 (TDE)、ファイル システム レベルの暗号化、ディスク ベースの暗号化などの暗号化方法を使用して、保存されたデータを保護します。保存データを暗号化すると、権限のないユーザーが機密ファイルにアクセスすることが防止され、データ侵害のリスクが軽減されます。

- 転送中のデータの暗号化: TLS などの安全な通信プロトコルを使用して、アプリケーション サーバーとデータベース間で送信されるデータを暗号化します。これにより、たとえ送信中に傍受された場合でも、機密情報の機密性が確保されます。

- 暗号化キー管理の実装: 暗号化キーの機密性と整合性を維持するための包括的なキー管理戦略を確立します。キーのライフサイクルを定義し、キーを定期的にローテーションし、キーを安全に保管および管理して、不正アクセスを防ぎます。

- 強力な暗号化アルゴリズムを使用する: 高い暗号化セキュリティを提供する強力な暗号化アルゴリズムを選択します。暗号化されたデータを保護するには、AES-256 などの広く受け入れられている業界標準を選択してください。

- 暗号化の実践を定期的に更新する: 暗号化のベスト プラクティス、新たなセキュリティの脅威、進化する規制に関する情報を常に入手し、それに応じて暗号化の手順を更新します。暗号化戦略を継続的に評価して、機密データの継続的な保護を保証します。

これらのデータベース セキュリティのベスト プラクティスに従うことで、データとアプリケーションを保護するための包括的なフレームワークを確立できます。機密情報を不正アクセス、サイバー脅威、データ侵害から保護することは、あらゆる業界の組織にとって重要です。セキュリティ体制が最新かつ効果的であり、最新の暗号化とネットワーク セキュリティの進歩を反映していることを確認します。

使用されていない機能を削除し、攻撃対象領域を最小限に抑える

データベースの攻撃対象領域を減らすことは、データベースのセキュリティを強化するために不可欠です。多くのデータベースには、場合によっては便利でも、特定の環境では不要な機能が含まれています。これらの機能により、攻撃者が悪用できる脆弱性が意図せず作成される可能性があります。

不要なデータベース コンポーネントと拡張機能を削除または無効にして、攻撃対象領域を最小限に抑えます。これには、アプリケーションに必要な機能を超えるリモート データ アクセスやファイル管理機能の使用などのアクセス オプションが含まれる場合があります。さらに、データベースのインストールに付属するデフォルトのユーザー アカウントとサンプル データは、重大なセキュリティ リスクを引き起こす可能性があるため、必ず削除してください。

AppMaster のような ノーコード 開発プラットフォームは、データベースから不要な機能を特定して削除するプロセスを簡素化するのに役立ちます。セキュリティ標準を維持しながら効率を促進するプラットフォームを使用すると、データベースは最小限の攻撃対象領域と最適なセキュリティ機能を念頭に置いて設計されます。

データベースのバックアップを保護する

バックアップ戦略を立てることは、ハードウェア障害、データ破損、またはセキュリティ侵害が発生した場合にデータの可用性と整合性を維持するために非常に重要です。しかし、バックアップ自体がサイバー犯罪の標的になる可能性があるため、同様に保護する必要があります。

データベースのバックアップを強化するには、次のベスト プラクティスを実装してください。

オフサイトストレージ

バックアップをオフサイトの別の安全な場所に安全に保存し、プライマリ サイトでの物理的な災害や侵害の影響を受けないようにします。

暗号化

バックアップと、バックアップをオフサイトの場所に転送する通信チャネルの両方を暗号化します。これにより、バックアップが不正な手に渡った場合でも、データの機密性が確保されます。

アクセス制御

バックアップへのアクセスは、職務の一環としてバックアップが必要な個人のみに制限してください。バックアップへのアクセスを監視および記録し、これらのログを定期的に確認して不審なアクティビティを特定します。

定期テスト

定期的な復元手順を実行して、バックアップの整合性と信頼性をテストします。これにより、緊急時にバックアップを正常に復元でき、データが侵害されない状態が保たれます。

保存ポリシー

バックアップに対して定義済みの保持ポリシーを実装します。これには、履歴データへの不正アクセスを防ぐために、古いバックアップおよび関連メディアを安全に廃棄するための明確な計画が含まれている必要があります。

AppMasterのようなプラットフォームを使用すると、データベースのバックアップ戦略とデータベースのセキュリティをシームレスに統合できます。

データベースを分離し、セグメンテーションを実装する

データベースの分離とセグメンテーションは、攻撃対象領域を効果的に削減し、セキュリティ侵害が発生した場合の潜在的な損害の範囲を制限します。異なる機密レベルまたは個別のシステム機能を持つデータベースを分離することにより、データベース インフラストラクチャ全体にわたる不正アクセスを効果的に制限できます。

データベースを分離および分離するための推奨事項をいくつか示します。

- ネットワーク セグメンテーション: 個々のデータベースまたはデータベース コンポーネントに対して個別のネットワーク セグメントを作成し、攻撃者がインフラストラクチャにアクセスまたは横断する経路を制限します。

- ファイアウォール構成: セグメント間で必要なトラフィックのみを許可するようにファイアウォールを構成し、制限領域や機密データへの不正アクセスをブロックします。

- ロールベースのアクセス制御: ロールベースのアクセス制御を実装して、詳細なユーザー権限を定義し、ユーザーが特定のロールに必要なデータと機能にのみアクセスできるようにします。

- カプセル化: Virtual Private Cloud (VPC)、コンテナー、仮想マシンなどのカプセル化技術を使用して、個々のアプリケーションやサービスを相互に分離し、潜在的な攻撃ベクトルをさらに制限します。

AppMasterプラットフォームを使用すると、データベースの分離とセグメント化が、これらのセキュリティ対策の実装を容易にするアーキテクチャ設計ツールによって簡素化されます。これらのベスト プラクティスに従うことで、セキュリティ侵害の潜在的な影響を軽減し、攻撃者がシステムの一部を侵害したとしても、データベース インフラストラクチャ全体を自由に制御できなくなります。

データの整合性とコンプライアンスの確保

データベースのデータの整合性とは、ライフサイクル全体にわたるデータの正確性、一貫性、信頼性を指します。一方、コンプライアンスには、 GDPR (一般データ保護規則) 、HIPAA (医療保険の相互運用性と責任に関する法律)、または CCPA (カリフォルニア州消費者プライバシー法) などの関連するデータ保護規制を遵守することが含まれます。データの整合性を達成し、規制遵守を維持するには、次の重要な手順に従ってください。

- ポリシーと手順を確立する: データ アクセス制御、機密保持、保存手順など、データの管理、保存、処理について明確に定義されたポリシーとガイドラインを作成します。

- 入力と処理を検証する: データの入力と処理が確立された品質基準を満たしていることを確認し、エラーやデータ破損の混入を防ぎます。チェック アンド バランスを実装して、データの不整合、重複、または不正確さを特定します。

- データ品質を監視する: データの品質と正確性を定期的に評価し、エラーや不一致があればすぐに対処します。このアクティブな監視により、データの整合性が維持され、システムやレポートに影響を与える欠陥情報のリスクが軽減されます。

- データ保持および削除ポリシーの実装: 業界固有の規制またはデータ保持法に従って、データの保持および削除に関するポリシーを作成します。データのライフサイクルを適切に管理することで、未使用または期限切れのデータが組織を危険にさらすことを防ぐことができます。

- 法律や規制を常に最新の状態に保つ: 関連するデータ保護法や規制を継続的に監視して、組織のコンプライアンスを維持します。規制要件との整合性を維持するために、必要に応じてポリシーと手順を更新します。

インシデント対応と復旧の計画

データベースを保護するために最善の努力を払っても、インシデントが発生する可能性があります。損傷、ダウンタイム、および潜在的に深刻な結果を最小限に抑えるには、インシデント対応と復旧計画を策定することが重要です。効果的な対応戦略を作成するには、次の手順に従います。

- 初期準備: 役割と責任の定義、指揮系統の確立、インシデントの処理に必要なリソースとツールの特定など、インシデントを特定して対応するための包括的な計画を作成します。

- 検出と分析: 監視および警告システムを実装して、潜在的なインシデントや脅威を迅速に特定し、対応チームが発生した問題を迅速に評価して対応できるようにします。

- 脅威の封じ込め: 侵害されたシステムを隔離したり、影響を受けたアクセス認証情報を取り消したり、脆弱なシステムへのネットワーク トラフィックをブロックしたりすることで、インシデントの拡大を制限するための一連の手順を開発します。

- システムの回復と復元: バックアップの復元、脆弱性へのパッチ適用、影響を受けたシステムの再構築など、インシデントからの回復を計画します。

- インシデント後のフォローアップ: インシデントが解決された後は、根本原因の特定、対応の有効性の評価、システムとプロセスを改善するために必要な変更を行うなど、徹底的なレビューが確実に行われるようにします。

AppMaster: データベースのセキュリティ強化を支援

AppMaster 、データベース セキュリティのベスト プラクティスを考慮しながら、バックエンド、Web、およびモバイル アプリケーションを作成できる強力な ノーコード プラットフォーム です。アプリケーション開発のニーズに合わせてAppMaster選択すると、次のような機能のメリットが得られます。

- 強力な認証と認可の制御: アプリケーションのアクセス制御とロールベースの権限を簡単に実装し、認可されたユーザーのみがデータにアクセスできるようにします。

- 安全なデータベース接続: AppMasterデータベースとアプリケーション間の安全な通信をサポートし、不正アクセスやデータ漏洩のリスクを最小限に抑えます。

- 暗号化: AppMasterの組み込み暗号化機能を使用して、アプリケーションとデータベース内の機密データを保護します。

AppMasterを使用すると、セキュリティとコンプライアンスの要件に妥協することなく、アプリケーションをより効率的に開発できます。 AppMaster高性能のno-code開発プラットフォームとして急速に認知され、60,000 人を超えるユーザーがその機能の恩恵を受けています。

経験豊富なソフトウェア開発者であっても、 no-codeアプリ開発の世界を探索している 市民開発者で あっても、 AppMaster使用すると、強力で安全かつスケーラブルなアプリケーションを作成できます。

結論

データベース セキュリティのベスト プラクティスの実装は、機密データの保護、データの整合性の維持、関連規制の遵守を求める組織にとって不可欠です。これら 10 の重要なデータベース セキュリティ実践に従うことで、リスクを軽減し、データ侵害を防止し、サイバー脅威を最小限に抑えることができます。

ソフトウェアの更新と保守を積極的に行い、厳格な認証と認可の制御を実施し、データベース接続を保護し、システムを定期的に監視することで、サイバー攻撃を阻止する強力なインフラストラクチャを構築できます。さらに、暗号化の組み込み、攻撃対象領域の削減、バックアップの保護、データベースの分離、データの整合性の維持はすべて、包括的なセキュリティ戦略に貢献します。

強力なデータベース セキュリティの実践をサポートするAppMasterのようなプラットフォームと連携すると、セキュリティ体制がさらに強化され、セキュリティとコンプライアンスの要件を犠牲にすることなくアプリケーションをシームレスに開発できるようになります。データベースのセキュリティは継続的なプロセスであり、業界のベスト プラクティスとガイドラインを常に最新の状態に保つことが、データを保護し、組織を保護する鍵となることに注意してください。

よくある質問

データベースのセキュリティは、機密データの保護、重要な情報の整合性の確保、不正アクセスの防止、関連規制の遵守の維持にとって非常に重要です。適切なセキュリティ対策を実装することは、組織がデータ侵害を回避し、経済的損失を回避し、システムに対するユーザーの信頼を維持するのに役立ちます。

定期的なパッチ管理は、データベース ソフトウェアの脆弱な領域に対処し、セキュリティの弱点を修正し、サイバー脅威からデータを保護するため、堅牢なセキュリティを維持するために不可欠です。ソフトウェアに速やかにパッチを適用しないと、組織がサイバー犯罪者の格好の標的になってしまう可能性があります。

認証と認可の制御により、許可されたユーザーのみがデータベースにアクセスできるようになり、不正アクセス、データ漏洩、サイバー攻撃の可能性が軽減されます。これらのコントロールは、ユーザー ID を検証し、アクセス権を評価し、承認された機能とデータへのアクセスを制限します。

機密データを暗号化すると、たとえデータ自体にアクセスできたとしても、許可された個人だけが情報を読んで理解できるようになります。暗号化は、セキュリティの追加層として機能し、データ侵害、データ漏洩、不正アクセスに対する保護を提供します。

データベースを分離してセグメント化すると、個別のシステムとデータ セットが分離されるため、攻撃対象領域を減らすことができます。これにより、1 つのセグメントへのアクセスが必ずしもデータベース インフラストラクチャ全体へのアクセスを意味するわけではないため、侵害が成功した場合にサイバー犯罪者が引き起こす可能性のある被害の範囲を制限できます。

データの整合性とコンプライアンスを確保するには、データの取り扱い、データの入力と処理の検証、データ品質の監視、データの保存と削除のポリシーの実装、および関連する法律と規制の最新の状態を維持するための厳格なポリシーと手順の確立が含まれます。コンプライアンスの遵守はデータを保護するだけでなく、法的および金銭的罰金を回避するのにも役立ちます。

包括的なインシデント対応および復旧計画には、初期準備、潜在的なインシデントの検出と分析、脅威の封じ込め、システムの回復と復元、およびインシデント後のフォローアップが含まれます。綿密に作成された計画は、損傷とダウンタイムを最小限に抑え、システムを迅速に復元し、組織がインシデントから学んでセキュリティ体制を改善するのに役立ちます。

はい、クラウドベースのデータベース ソリューションは、保存時の暗号化、安全なアクセス制御、定期的な監視などの強化されたセキュリティ対策を提供できます。厳格なセキュリティ対策を実施し、適用されるデータ保護規制に準拠する、信頼できるクラウド サービス プロバイダーを選択することが重要です。

AppMaster 、強力な認証と認可の制御、安全なデータベース接続、暗号化などの機能を通じてデータベース セキュリティの実践をサポートする強力なno-codeアプリケーション開発プラットフォームです。 AppMasterを使用すると、セキュリティとコンプライアンスの要件を犠牲にすることなく、効率的なアプリケーション開発の恩恵を受けることができます。

NIST、OWASP、CIS などの業界団体は、データベース セキュリティに関する包括的なガイドラインとベスト プラクティスを提供しています。これらの推奨事項とガイドラインに加え、定期的なセキュリティ更新と評価に従うことで、組織は堅牢なデータベース セキュリティを維持し、機密データを保護できます。