Diez prácticas recomendadas de seguridad de bases de datos que debes conocer

Descubra 10 mejores prácticas cruciales de seguridad de bases de datos para ayudar a proteger sus datos confidenciales y garantizar la integridad de la información crítica.

La seguridad de la base de datos es fundamental para proteger los datos confidenciales de una organización contra el acceso, modificación o destrucción no autorizados. Las bases de datos almacenan información valiosa, como datos de clientes, registros financieros y propiedad intelectual, lo que las convierte en objetivos principales para ciberdelincuentes y personas internas maliciosas. Como resultado, mantener una seguridad sólida de la base de datos es esencial para preservar la integridad de los datos, cumplir con las regulaciones de protección de datos y ganarse la confianza de los clientes y partes interesadas.

Este artículo analizará las 10 mejores prácticas de seguridad de bases de datos que debe conocer para proteger sus valiosos activos de datos. Estas prácticas se aplican a diversas tecnologías de bases de datos, desde bases de datos relacionales tradicionales hasta NoSQL y sistemas basados en la nube.

Sea proactivo con la gestión de parches

La gestión de parches es una práctica esencial para mantener la seguridad de su base de datos. Actualizar periódicamente el software de su base de datos con los parches más recientes no solo garantiza que se beneficiará de las funciones más recientes y correcciones de errores, sino que también soluciona las vulnerabilidades de seguridad que los ciberdelincuentes podrían utilizar para infiltrarse y comprometer sus sistemas.

Para mantenerse proactivo con la administración de parches, siga estas mejores prácticas:

- Suscríbase a las notificaciones de seguridad de los proveedores para recibir divulgaciones de vulnerabilidades y alertas de lanzamientos de parches.

- Establezca un proceso confiable de administración de parches que incluya identificar vulnerabilidades de seguridad, evaluar riesgos, probar e implementar parches y validar que los parches se hayan aplicado exitosamente.

- Realice auditorías periódicas de su software de base de datos para verificar que todos los parches aplicados estén actualizados y en línea con las recomendaciones de los proveedores.

- Considere implementar herramientas y soluciones para automatizar las tareas de administración de parches y optimizar sus procesos de mantenimiento de seguridad.

Implemente controles sólidos de autenticación y autorización

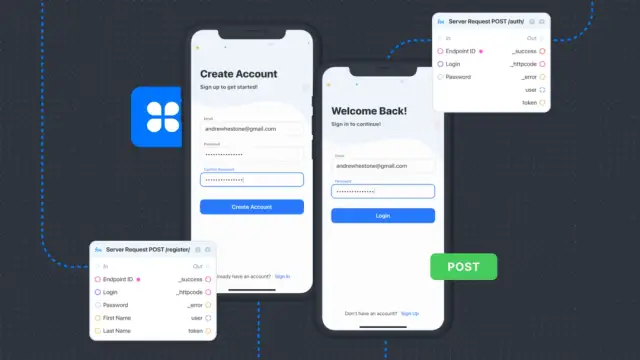

El uso de controles de autenticación y autorización es crucial para asegurar el acceso a su base de datos y salvaguardar los datos confidenciales. Estos controles ayudan a garantizar que solo los usuarios autorizados puedan acceder al sistema y realizar acciones específicas de acuerdo con sus roles y permisos asignados.

Para implementar controles sólidos de autenticación y autorización para su base de datos, considere los siguientes consejos:

- Utilice contraseñas seguras y únicas para todas las cuentas de usuario de la base de datos. Fomente el uso de autenticación multifactor (MFA) o inicio de sesión único (SSO) para mejorar aún más la seguridad.

- Implemente control de acceso basado en roles (RBAC) para asignar permisos según el rol del usuario dentro de la organización. Esto limita el acceso y los privilegios de cada usuario según su función laboral específica, reduciendo el riesgo de acceso o manipulación no autorizada de datos.

- Defina y aplique políticas de contraseñas, como longitud mínima, requisitos de complejidad e intervalos de caducidad, para garantizar que las contraseñas protejan adecuadamente el acceso a las cuentas de usuario.

- Revise y actualice periódicamente los permisos de los usuarios para asegurarse de que se alineen con las políticas organizacionales y los requisitos laborales individuales.

- Supervise la actividad de la cuenta del usuario para detectar y responder a cualquier acción sospechosa o intento de acceso no autorizado.

Al implementar controles estrictos y medidas proactivas, puede proteger el acceso a su base de datos y reducir significativamente el riesgo de filtraciones de datos no autorizadas y ataques cibernéticos.

Asegure sus conexiones de base de datos

Para garantizar una alta seguridad y protección de datos, es esencial proteger todas las conexiones de bases de datos. Mantener canales de comunicación seguros ayuda a prevenir el acceso no autorizado, la fuga de datos o ataques de intermediarios que podrían comprometer la información confidencial.

A continuación se detallan algunos pasos clave para ayudar a proteger las conexiones de su base de datos:

- Utilice protocolos de comunicación cifrados: cifre siempre el tráfico de red entre sus servidores de aplicaciones y bases de datos. Utilice protocolos seguros como Transport Layer Security (TLS) para proteger los datos en tránsito, garantizando que la información confidencial permanezca confidencial.

- Implemente VPN y redes privadas seguras: para mejorar aún más la seguridad, considere usar redes privadas virtuales (VPN) o redes de nube privadas para las conexiones de bases de datos. Al segregar y cifrar sus comunicaciones, estas tecnologías reducen la probabilidad de acceso no autorizado o violaciones de datos.

- Aplique políticas de seguridad de conexión: establezca políticas y ajustes de configuración que solo permitan conexiones seguras a sus bases de datos. Rechace la comunicación no cifrada utilizando reglas de firewall para bloquear las conexiones que no cumplan con sus requisitos de seguridad.

- Implemente un control de acceso estricto: asegúrese de que solo los usuarios, aplicaciones y servidores autorizados puedan conectarse a sus bases de datos. Utilice métodos de autenticación y listas blancas de IP para limitar el acceso únicamente a entidades confiables.

- Revise y actualice periódicamente las configuraciones de conexión: audite periódicamente la configuración de conexión de su base de datos para identificar y abordar posibles vulnerabilidades. Manténgase informado constantemente sobre nuevas amenazas y mejores prácticas para mantener altos estándares de seguridad.

Supervisar y auditar periódicamente las actividades de la base de datos

El monitoreo y la auditoría continuos de las actividades de su base de datos son componentes críticos de una poderosa estrategia de seguridad. Al monitorear de cerca las interacciones de las bases de datos, puede detectar actividades sospechosas, remediar vulnerabilidades y garantizar el cumplimiento de los requisitos reglamentarios.

Estas son algunas de las mejores prácticas para monitorear y auditar las actividades de la base de datos:

- Cree y mantenga un seguimiento de auditoría: establezca un seguimiento de auditoría detallado de todas las operaciones de la base de datos, incluidas las acciones del usuario, las modificaciones de datos, los cambios de esquema y los eventos de seguridad. Esta documentación le ayuda a detectar anomalías, investigar problemas y cumplir con las normativas que exigen el mantenimiento de registros exhaustivos.

- Implemente monitoreo y alertas en tiempo real: utilice herramientas de monitoreo en tiempo real para realizar un seguimiento de los eventos de la base de datos, generando alertas sobre actividades sospechosas o violaciones de políticas. Las notificaciones inmediatas le permiten responder rápidamente a posibles amenazas o violaciones de seguridad, minimizando los posibles daños.

- Emplee análisis avanzados: aproveche las herramientas de análisis y el aprendizaje automático para automatizar la detección de patrones inusuales o anomalías en las actividades de su base de datos. Estas tecnologías pueden ayudarle a identificar amenazas potenciales, evaluar riesgos y mejorar su postura de seguridad.

- Revise y ajuste periódicamente la configuración de monitoreo: para garantizar una cobertura de monitoreo efectiva, revise y actualice periódicamente sus configuraciones de monitoreo y umbrales de alerta. Adapte su estrategia de monitoreo para reflejar los cambios en la infraestructura de su base de datos, la sensibilidad de los datos y la evaluación de riesgos.

- Realice auditorías y evaluaciones periódicas: realice evaluaciones de seguridad y vulnerabilidad para evaluar la seguridad de su base de datos, identificar puntos débiles e implementar las mejoras necesarias. Esta práctica le ayudará a evitar posibles amenazas y mantener altos estándares de seguridad.

Cifrar datos confidenciales

Cifrar datos confidenciales es fundamental para proteger su organización contra accesos no autorizados, amenazas cibernéticas y filtraciones de datos. El cifrado de datos garantiza que permanezcan ilegibles y confidenciales, incluso si un atacante obtiene acceso a su base de datos.

Implemente las siguientes prácticas de cifrado para salvaguardar su información confidencial:

- Cifre los datos en reposo: utilice métodos de cifrado como el cifrado de datos transparente (TDE), el cifrado a nivel del sistema de archivos o el cifrado basado en disco para proteger sus datos almacenados. El cifrado de datos en reposo evita que usuarios no autorizados accedan a archivos confidenciales y reduce el riesgo de violaciones de datos.

- Cifre datos en tránsito: utilice protocolos de comunicación seguros como TLS para cifrar los datos transmitidos entre sus servidores de aplicaciones y bases de datos. Esta práctica garantiza que la información confidencial permanezca privada, incluso si se intercepta durante la transmisión.

- Implementar la gestión de claves de cifrado: establezca una estrategia integral de gestión de claves para mantener la confidencialidad y la integridad de sus claves de cifrado. Defina un ciclo de vida de claves, rote las claves periódicamente y almacene y administre claves de forma segura para evitar el acceso no autorizado.

- Utilice algoritmos de cifrado sólidos: elija algoritmos de cifrado potentes que proporcionen alta seguridad criptográfica. Opte por estándares industriales ampliamente aceptados como AES-256 para proteger sus datos cifrados.

- Actualice periódicamente sus prácticas de cifrado: manténgase informado sobre las mejores prácticas de cifrado, las nuevas amenazas a la seguridad y las regulaciones en evolución, y actualice sus procedimientos de cifrado en consecuencia. Evalúe continuamente su estrategia de cifrado para garantizar la protección continua de sus datos confidenciales.

Si sigue estas mejores prácticas de seguridad de bases de datos, podrá establecer un marco integral para proteger sus datos y aplicaciones. Proteger la información confidencial del acceso no autorizado, las amenazas cibernéticas y las filtraciones de datos es crucial para las organizaciones de todos los sectores. Asegúrese de que su postura de seguridad esté actualizada, sea efectiva y refleje los últimos avances en cifrado y seguridad de red.

Elimine funciones no utilizadas y minimice la superficie de ataque

Reducir la superficie de ataque de su base de datos es esencial para mejorar su seguridad. Muchas bases de datos incluyen funciones que, aunque en ocasiones son útiles, pueden resultar innecesarias en su entorno específico. Estas características pueden crear inadvertidamente vulnerabilidades que los atacantes pueden aprovechar.

Elimine o deshabilite cualquier componente y extensión de base de datos innecesarios para minimizar la superficie de ataque. Esto podría incluir opciones de acceso como el uso de acceso remoto a datos o funciones de administración de archivos que pueden ir más allá de lo necesario para su aplicación. Además, asegúrese de eliminar las cuentas de usuario predeterminadas y los datos de muestra que vinieron con la instalación de la base de datos, ya que pueden presentar importantes riesgos de seguridad.

Las plataformas de desarrollo sin código como AppMaster pueden ayudar a simplificar el proceso de identificación y eliminación de funciones innecesarias de su base de datos. El uso de una plataforma que promueva la eficiencia y al mismo tiempo mantenga los estándares de seguridad garantiza que su base de datos esté diseñada teniendo en cuenta una superficie de ataque mínima y características de seguridad óptimas.

Proteja la copia de seguridad de su base de datos

Tener una estrategia de respaldo es crucial para mantener la disponibilidad y la integridad de sus datos en caso de falla del hardware, corrupción de datos o una violación de seguridad. Pero las propias copias de seguridad pueden convertirse en objetivos de los ciberdelincuentes y también deben protegerse.

Implemente las siguientes mejores prácticas para fortalecer la copia de seguridad de su base de datos:

Almacenamiento externo

Almacene las copias de seguridad de forma segura fuera del sitio, en una ubicación separada y segura, para garantizar que no se vean afectadas por desastres físicos o infracciones en su sitio principal.

Cifrado

Cifre tanto sus copias de seguridad como los canales de comunicación que las transfieren a la ubicación externa. Esto ayuda a garantizar la confidencialidad de los datos, incluso si la copia de seguridad cae en las manos equivocadas.

Control de acceso

Limite el acceso a sus copias de seguridad solo a las personas que lo requieran como parte de sus responsabilidades laborales. Supervise y registre cualquier acceso a las copias de seguridad y revise estos registros periódicamente para identificar cualquier actividad sospechosa.

Pruebas periódicas

Pruebe la integridad y confiabilidad de sus copias de seguridad realizando procedimientos de restauración regulares. Esto garantizará que las copias de seguridad se puedan restaurar exitosamente en caso de una emergencia y que los datos permanezcan intactos.

Política de retención

Implemente una política de retención definida para sus copias de seguridad, que debe incluir un plan claro para la eliminación segura de copias de seguridad obsoletas y cualquier medio relacionado, para evitar el acceso no autorizado a datos históricos.

Al utilizar una plataforma como AppMaster, puede garantizar una integración perfecta entre su estrategia de respaldo de base de datos y la seguridad de su base de datos.

Aislar bases de datos e implementar segmentación

El aislamiento y la segmentación de la base de datos pueden reducir eficazmente la superficie de ataque y limitar el alcance del daño potencial en caso de una violación de la seguridad. Al separar las bases de datos con diferentes niveles de sensibilidad o distintas funcionalidades del sistema, puede restringir de manera efectiva el acceso no autorizado en toda la infraestructura de la base de datos.

Aquí hay algunas recomendaciones para segregar y aislar bases de datos:

- Segmentación de red: cree segmentos de red separados para bases de datos individuales o componentes de bases de datos para restringir las rutas de un atacante para acceder o atravesar su infraestructura.

- Configuración de Firewall: Configure sus firewalls para permitir solo el tráfico necesario entre segmentos, bloqueando el acceso no autorizado a áreas restringidas o datos confidenciales.

- Control de acceso basado en roles: implemente un control de acceso basado en roles para definir permisos granulares de usuario y garantizar que los usuarios solo puedan acceder a los datos y funciones que necesitan para su rol específico.

- Encapsulación: utilice técnicas de encapsulación, como nubes privadas virtuales (VPC), contenedores o máquinas virtuales, para separar aplicaciones o servicios individuales entre sí y limitar aún más los posibles vectores de ataque.

Cuando se utiliza la plataforma AppMaster, el aislamiento y la segmentación de la base de datos se simplifican mediante herramientas de diseño arquitectónico que facilitan la implementación de estas medidas de seguridad. Seguir estas mejores prácticas ayuda a mitigar el impacto potencial de una violación de seguridad, garantizando que incluso si un atacante compromete una parte del sistema, no podrá obtener rienda suelta sobre toda la infraestructura de su base de datos.

Garantice la integridad y el cumplimiento de los datos

La integridad de los datos en las bases de datos se refiere a la precisión, coherencia y confiabilidad de sus datos durante todo su ciclo de vida. El cumplimiento, por otro lado, implica cumplir con las regulaciones de protección de datos relevantes, como GDPR (Reglamento General de Protección de Datos) , HIPAA (Ley de Responsabilidad y Portabilidad de Seguros Médicos) o CCPA (Ley de Privacidad del Consumidor de California). Para lograr la integridad de los datos y mantener el cumplimiento normativo, siga estos pasos clave:

- Establezca políticas y procedimientos: cree políticas y pautas bien definidas para administrar, almacenar y manejar sus datos, incluidos controles de acceso a datos, confidencialidad y procedimientos de almacenamiento.

- Valide la entrada y el procesamiento: asegúrese de que la entrada y el procesamiento de datos cumplan con los estándares de calidad establecidos y eviten la introducción de errores o datos corruptos. Implemente controles y contrapesos para identificar inconsistencias, duplicados o inexactitudes en sus datos.

- Supervise la calidad de los datos: evalúe periódicamente la calidad y exactitud de sus datos, abordando cualquier error o discrepancia de inmediato. Este monitoreo activo ayuda a mantener la integridad de sus datos y reduce el riesgo de que información errónea afecte sus sistemas o informes.

- Implementar políticas de retención y eliminación de datos: desarrolle políticas para retener y eliminar datos, de acuerdo con regulaciones específicas de la industria o leyes de retención de datos. La gestión adecuada de los ciclos de vida de los datos puede evitar que los datos no utilizados o caducados pongan en riesgo a su organización.

- Manténgase actualizado con las leyes y regulaciones: supervise continuamente las leyes y regulaciones de protección de datos relevantes para que su organización cumpla con las normas. Actualice sus políticas y procedimientos según sea necesario para mantenerse alineados con los requisitos reglamentarios.

Plan de respuesta y recuperación de incidentes

A pesar de sus mejores esfuerzos para proteger sus bases de datos, pueden ocurrir incidentes. Para minimizar los daños, el tiempo de inactividad y las consecuencias potencialmente graves, es fundamental contar con un plan de recuperación y respuesta a incidentes. Siga estos pasos para crear una estrategia de respuesta eficaz:

- Preparación inicial: Desarrollar un plan integral para identificar y responder a incidentes, incluida la definición de roles y responsabilidades, el establecimiento de una cadena de mando y la identificación de recursos y herramientas necesarios para manejar los incidentes.

- Detección y análisis: implemente sistemas de monitoreo y alerta para identificar rápidamente posibles incidentes o amenazas, lo que permitirá a su equipo de respuesta evaluar y responder a cualquier problema que surja rápidamente.

- Contención de amenazas: desarrolle un conjunto de procedimientos para limitar la propagación de un incidente aislando los sistemas comprometidos, revocando las credenciales de acceso afectadas o bloqueando el tráfico de red hacia los sistemas vulnerables.

- Recuperación y restauración del sistema: planifique la recuperación de un incidente, incluida la restauración de copias de seguridad, la reparación de vulnerabilidades y la reconstrucción de los sistemas afectados.

- Seguimiento posterior al incidente: una vez resuelto un incidente, asegúrese de realizar una revisión exhaustiva, que incluya determinar la causa raíz, evaluar la eficacia de la respuesta y realizar los cambios necesarios para mejorar los sistemas y procesos.

AppMaster: ayudando a mejorar la seguridad de la base de datos

AppMaster es una poderosa plataforma sin código que le permite crear aplicaciones backend, web y móviles considerando las mejores prácticas para la seguridad de la base de datos. Al elegir AppMaster para sus necesidades de desarrollo de aplicaciones, podrá beneficiarse de funciones como:

- Sólidos controles de autenticación y autorización: implemente fácilmente controles de acceso y permisos basados en roles para sus aplicaciones, garantizando que solo los usuarios autorizados puedan acceder a sus datos.

- Conexiones seguras de bases de datos: AppMaster admite una comunicación segura entre su base de datos y las aplicaciones, minimizando el riesgo de acceso no autorizado o fugas de datos.

- Cifrado: utilice las funciones de cifrado integradas de AppMaster para proteger datos confidenciales en sus aplicaciones y bases de datos.

Con AppMaster, puede desarrollar aplicaciones de manera más eficiente sin comprometer los requisitos de seguridad y cumplimiento. AppMaster ha ganado rápidamente reconocimiento como una plataforma de desarrollo no-code de alto rendimiento, con más de 60.000 usuarios beneficiándose de sus funciones.

Ya sea que sea un desarrollador de software experimentado o un desarrollador ciudadano que explora el mundo del desarrollo de aplicaciones no-code, AppMaster le permite crear aplicaciones potentes, seguras y escalables.

Conclusión

La implementación de mejores prácticas de seguridad de bases de datos es esencial para las organizaciones que buscan proteger datos confidenciales, mantener la integridad de los datos y cumplir con las regulaciones pertinentes. Seguir estas diez prácticas cruciales de seguridad de bases de datos puede ayudar a mitigar los riesgos, prevenir las filtraciones de datos y minimizar las amenazas cibernéticas.

Usted crea una infraestructura poderosa que disuade los ataques cibernéticos si se mantiene proactivo en la actualización y el mantenimiento del software, aplica controles rigurosos de autenticación y autorización, protege las conexiones de bases de datos y monitorea periódicamente sus sistemas. Además, incorporar cifrado, reducir la superficie de ataque, proteger las copias de seguridad, aislar las bases de datos y mantener la integridad de los datos contribuyen a una estrategia de seguridad integral.

Asociarse con plataformas como AppMaster, que admite sólidas prácticas de seguridad de bases de datos, puede mejorar aún más su postura de seguridad y permitirle desarrollar aplicaciones sin problemas sin sacrificar los requisitos de seguridad y cumplimiento. Recuerde que la seguridad de la base de datos es un proceso continuo y mantenerse actualizado con las mejores prácticas y pautas de la industria es la clave para proteger sus datos y salvaguardar su organización.

FAQ

La seguridad de la base de datos es crucial para proteger los datos confidenciales, garantizar la integridad de la información crítica, evitar el acceso no autorizado y mantener el cumplimiento de las regulaciones pertinentes. La implementación de medidas de seguridad adecuadas ayuda a las organizaciones a evitar filtraciones de datos, evitar pérdidas financieras y mantener la confianza de los usuarios en sus sistemas.

La gestión periódica de parches es esencial para mantener una seguridad sólida, ya que aborda áreas vulnerables del software de su base de datos, corrige las debilidades de seguridad y protege sus datos de las amenazas cibernéticas. No aplicar parches a su software a tiempo puede convertir a su organización en un blanco fácil para los ciberdelincuentes.

Los controles de autenticación y autorización garantizan que solo los usuarios autorizados puedan acceder a su base de datos, lo que reduce la probabilidad de acceso no autorizado, fuga de datos y ataques cibernéticos. Estos controles verifican las identidades de los usuarios, evalúan sus derechos de acceso y limitan el acceso a funciones y datos aprobados.

El cifrado de datos confidenciales garantiza que solo las personas autorizadas puedan leer y comprender la información, incluso si obtienen acceso a los datos en sí. El cifrado actúa como una capa adicional de seguridad y protección contra violaciones de datos, fugas de datos y acceso no autorizado.

Aislar y segmentar las bases de datos ayuda a reducir la superficie de ataque al separar distintos sistemas y conjuntos de datos. Esta práctica puede limitar el alcance del daño que un ciberdelincuente podría causar en caso de una infracción exitosa, ya que obtener acceso a un segmento no implica necesariamente acceder a toda la infraestructura de la base de datos.

Garantizar la integridad y el cumplimiento de los datos implica establecer políticas y procedimientos estrictos para el manejo de datos, validar la entrada y el procesamiento de datos, monitorear la calidad de los datos, implementar políticas de retención y eliminación de datos y mantenerse actualizado con las leyes y regulaciones relevantes. El cumplimiento del cumplimiento no solo protege los datos sino que también ayuda a evitar sanciones legales y financieras.

Un plan integral de respuesta y recuperación de incidentes incluye la preparación inicial, la detección y el análisis de incidentes potenciales, la contención de amenazas, la recuperación y restauración del sistema y el seguimiento posterior al incidente. Un plan bien elaborado minimiza los daños y el tiempo de inactividad, restaura rápidamente los sistemas y ayuda a las organizaciones a aprender de los incidentes para mejorar su postura de seguridad.

Sí, las soluciones de bases de datos basadas en la nube pueden proporcionar medidas de seguridad mejoradas, como cifrado en reposo, controles de acceso seguros y monitoreo regular. Es fundamental seleccionar un proveedor de servicios en la nube de buena reputación que implemente estrictas medidas de seguridad y cumpla con las normas de protección de datos aplicables.

AppMaster es una poderosa plataforma de desarrollo de aplicaciones no-code que admite prácticas de seguridad de bases de datos a través de funciones como controles sólidos de autenticación y autorización, conexiones seguras de bases de datos y cifrado. Al utilizar AppMaster, puede beneficiarse del desarrollo eficiente de aplicaciones sin sacrificar los requisitos de seguridad y cumplimiento.

Organizaciones industriales como NIST, OWASP y CIS ofrecen pautas integrales y mejores prácticas para la seguridad de las bases de datos. Seguir estas recomendaciones y directrices, junto con evaluaciones y actualizaciones de seguridad periódicas, puede ayudar a las organizaciones a mantener una seguridad sólida de las bases de datos y proteger los datos confidenciales.