10 أفضل ممارسات أمان قواعد البيانات التي يجب أن تعرفها

اكتشف 10 أفضل ممارسات أمان قواعد البيانات المهمة للمساعدة في حماية بياناتك الحساسة وضمان سلامة المعلومات المهمة.

يعد أمان قاعدة البيانات أمرًا بالغ الأهمية لحماية البيانات الحساسة للمؤسسة من الوصول غير المصرح به أو التعديل أو التدمير. تقوم قواعد البيانات بتخزين معلومات قيمة مثل بيانات العملاء والسجلات المالية والملكية الفكرية، مما يجعلها أهدافًا رئيسية لمجرمي الإنترنت والمطلعين الخبيثين. ونتيجة لذلك، يعد الحفاظ على أمان قوي لقاعدة البيانات أمرًا ضروريًا للحفاظ على سلامة البيانات، والامتثال للوائح حماية البيانات، وكسب ثقة العملاء وأصحاب المصلحة.

ستناقش هذه المقالة أفضل 10 ممارسات لأمن قواعد البيانات يجب أن تعرفها لحماية أصول بياناتك القيمة. تنطبق هذه الممارسات على تقنيات قواعد البيانات المختلفة - بدءًا من قواعد البيانات العلائقية التقليدية وحتى NoSQL والأنظمة المستندة إلى السحابة.

كن استباقيًا مع إدارة التصحيح

تعد إدارة التصحيح ممارسة أساسية للحفاظ على أمان قاعدة البيانات الخاصة بك. لا يضمن تحديث برنامج قاعدة بياناتك بانتظام بأحدث التصحيحات أنك تستفيد من أحدث الميزات وإصلاحات الأخطاء فحسب، بل إنه يعالج أيضًا الثغرات الأمنية التي يمكن أن يستخدمها مجرمون الإنترنت للتسلل إلى أنظمتك واختراقها.

للبقاء استباقيًا في إدارة التصحيح، اتبع أفضل الممارسات التالية:

- اشترك في إشعارات أمان البائع لتلقي الكشف عن الثغرات الأمنية وتنبيهات إصدارات التصحيح.

- إنشاء عملية موثوقة لإدارة التصحيحات تتضمن تحديد الثغرات الأمنية، وتقييم المخاطر، واختبار التصحيحات ونشرها، والتحقق من تطبيق التصحيحات بنجاح.

- قم بإجراء عمليات تدقيق منتظمة لبرنامج قاعدة البيانات الخاصة بك للتحقق من أن جميع التصحيحات المطبقة محدثة وتتوافق مع توصيات البائع.

- فكر في تنفيذ الأدوات والحلول لأتمتة مهام إدارة التصحيح وتبسيط عمليات صيانة الأمان لديك.

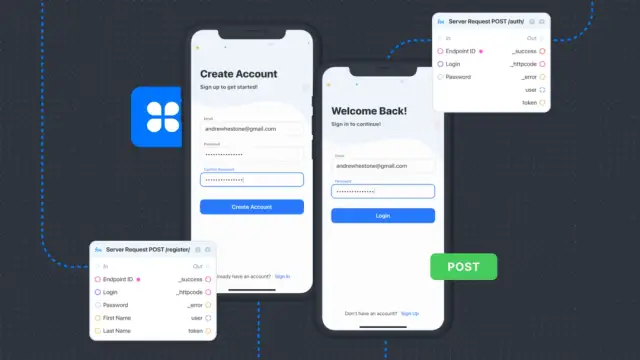

تنفيذ ضوابط قوية للمصادقة والترخيص

يعد استخدام عناصر التحكم في المصادقة والترخيص أمرًا ضروريًا لتأمين الوصول إلى قاعدة البيانات الخاصة بك وحماية البيانات الحساسة. تساعد عناصر التحكم هذه على ضمان أن المستخدمين المصرح لهم فقط هم من يمكنهم الوصول إلى النظام وتنفيذ إجراءات محددة وفقًا للأدوار والأذونات المخصصة لهم.

لتنفيذ ضوابط قوية للمصادقة والترخيص لقاعدة بياناتك، خذ في الاعتبار النصائح التالية:

- استخدم كلمات مرور قوية وفريدة لجميع حسابات مستخدمي قاعدة البيانات. تشجيع استخدام المصادقة متعددة العوامل (MFA) أو تسجيل الدخول الموحد (SSO) لتعزيز الأمان بشكل أكبر.

- قم بتنفيذ التحكم في الوصول المستند إلى الأدوار (RBAC) لتعيين الأذونات بناءً على دور المستخدم داخل المؤسسة. وهذا يحد من الوصول والامتيازات لكل مستخدم وفقًا لوظيفته المحددة، مما يقلل من مخاطر الوصول غير المصرح به إلى البيانات أو التلاعب بها.

- قم بتحديد سياسات كلمة المرور وتنفيذها، مثل الحد الأدنى للطول ومتطلبات التعقيد وفترات انتهاء الصلاحية، للتأكد من أن كلمات المرور تحمي الوصول إلى حسابات المستخدمين بشكل مناسب.

- قم بمراجعة أذونات المستخدم وتحديثها بانتظام للتأكد من توافقها مع السياسات التنظيمية ومتطلبات الوظيفة الفردية.

- مراقبة نشاط حساب المستخدم للكشف عن أي إجراءات مشبوهة أو محاولات وصول غير مصرح بها والرد عليها.

من خلال تنفيذ ضوابط قوية وتدابير استباقية، يمكنك تأمين الوصول إلى قاعدة البيانات الخاصة بك وتقليل مخاطر اختراقات البيانات غير المصرح بها والهجمات الإلكترونية بشكل كبير.

تأمين اتصالات قاعدة البيانات الخاصة بك

لضمان الأمان العالي وحماية البيانات، يعد تأمين جميع اتصالات قاعدة البيانات أمرًا ضروريًا. يساعد الحفاظ على قنوات اتصال آمنة على منع الوصول غير المصرح به أو تسرب البيانات أو هجمات الوسيط التي قد تؤدي إلى تعرض المعلومات الحساسة للخطر.

فيما يلي بعض الخطوات الأساسية للمساعدة في تأمين اتصالات قاعدة البيانات الخاصة بك:

- استخدم بروتوكولات الاتصال المشفرة: قم دائمًا بتشفير حركة مرور الشبكة بين خوادم التطبيقات وقواعد البيانات الخاصة بك. استخدم بروتوكولات آمنة مثل Transport Layer Security (TLS) لحماية البيانات أثناء النقل، مما يضمن بقاء المعلومات الحساسة سرية.

- نشر شبكات VPN وشبكات خاصة آمنة: لتعزيز الأمان بشكل أكبر، فكر في استخدام الشبكات الخاصة الافتراضية (VPN) أو الشبكات السحابية الخاصة لاتصالات قواعد البيانات. ومن خلال فصل اتصالاتك وتشفيرها، تقلل هذه التقنيات من احتمالية الوصول غير المصرح به أو اختراق البيانات.

- فرض سياسات أمان الاتصال: قم بإنشاء السياسات وإعدادات التكوين التي تسمح فقط بالاتصالات الآمنة بقواعد البيانات الخاصة بك. ارفض الاتصالات غير المشفرة، باستخدام قواعد جدار الحماية لحظر الاتصالات التي لا تتوافق مع متطلبات الأمان الخاصة بك.

- تنفيذ رقابة صارمة على الوصول: تأكد من أن المستخدمين والتطبيقات والخوادم المصرح لها فقط هي التي يمكنها الاتصال بقواعد البيانات الخاصة بك. استخدم أساليب القائمة البيضاء والمصادقة لعناوين IP لتقييد الوصول إلى الكيانات الموثوقة فقط.

- مراجعة تكوينات الاتصال وتحديثها بانتظام: يقوم بشكل منتظم بمراجعة إعدادات اتصال قاعدة البيانات الخاصة بك لتحديد نقاط الضعف المحتملة ومعالجتها. ابق على اطلاع دائم بالتهديدات الجديدة وأفضل الممارسات للحفاظ على معايير الأمان العالية.

مراقبة وتدقيق أنشطة قاعدة البيانات بانتظام

تعد المراقبة والتدقيق المستمر لأنشطة قاعدة البيانات الخاصة بك من المكونات المهمة لاستراتيجية أمنية قوية. من خلال مراقبة تفاعلات قاعدة البيانات عن كثب، يمكنك اكتشاف الأنشطة المشبوهة ومعالجة نقاط الضعف وضمان الامتثال للمتطلبات التنظيمية.

فيما يلي بعض أفضل الممارسات لمراقبة وتدقيق أنشطة قاعدة البيانات:

- إنشاء سجل تدقيق والحفاظ عليه: إنشاء سجل تدقيق تفصيلي لجميع عمليات قاعدة البيانات، بما في ذلك إجراءات المستخدم وتعديلات البيانات وتغييرات المخطط وأحداث الأمان. تساعدك هذه الوثائق على اكتشاف الحالات الشاذة والتحقيق في المشكلات والامتثال للوائح التي تفرض حفظ السجلات بشكل شامل.

- تنفيذ المراقبة والتنبيه في الوقت الفعلي: استخدم أدوات المراقبة في الوقت الفعلي لتتبع أحداث قاعدة البيانات، وإنشاء تنبيهات للأنشطة المشبوهة أو انتهاكات السياسة. تتيح لك الإشعارات الفورية الاستجابة بسرعة للتهديدات المحتملة أو الخروقات الأمنية، مما يقلل من الأضرار المحتملة.

- استخدم التحليلات المتقدمة: استفد من أدوات التحليلات والتعلم الآلي لأتمتة اكتشاف الأنماط أو الحالات الشاذة غير العادية في أنشطة قاعدة البيانات الخاصة بك. يمكن أن تساعدك هذه التقنيات في تحديد التهديدات المحتملة وتقييم المخاطر وتعزيز وضعك الأمني.

- مراجعة إعدادات المراقبة وضبطها بانتظام: لضمان تغطية المراقبة الفعالة، قم بمراجعة وتحديث تكوينات المراقبة وحدود التنبيه بشكل دوري. قم بتكييف استراتيجية المراقبة الخاصة بك لتعكس التغييرات في البنية التحتية لقاعدة البيانات الخاصة بك، وحساسية البيانات، وتقييم المخاطر.

- إجراء عمليات تدقيق وتقييم دورية: قم بإجراء تقييمات الأمان والضعف لتقييم أمان قاعدة البيانات الخاصة بك وتحديد نقاط الضعف وتنفيذ التحسينات اللازمة. ستساعدك هذه الممارسة على تجنب التهديدات المحتملة والحفاظ على معايير الأمان العالية.

تشفير البيانات الحساسة

يعد تشفير البيانات الحساسة أمرًا بالغ الأهمية لحماية مؤسستك من الوصول غير المصرح به والتهديدات السيبرانية وانتهاكات البيانات. يضمن تشفير البيانات أن تظل سرية وغير قابلة للقراءة، حتى إذا تمكن المهاجم من الوصول إلى قاعدة البيانات الخاصة بك.

قم بتنفيذ ممارسات التشفير التالية لحماية معلوماتك الحساسة:

- تشفير البيانات غير النشطة: استخدم طرق التشفير مثل تشفير البيانات الشفاف (TDE) أو التشفير على مستوى نظام الملفات أو التشفير المستند إلى القرص لحماية بياناتك المخزنة. يؤدي تشفير البيانات الخاملة إلى منع المستخدمين غير المصرح لهم من الوصول إلى الملفات الحساسة ويقلل من مخاطر اختراق البيانات.

- تشفير البيانات أثناء النقل: استخدم بروتوكولات الاتصال الآمنة مثل TLS لتشفير البيانات المنقولة بين خوادم التطبيقات وقواعد البيانات. تضمن هذه الممارسة أن تظل المعلومات الحساسة خاصة، حتى لو تم اعتراضها أثناء الإرسال.

- تنفيذ إدارة مفاتيح التشفير: قم بإنشاء إستراتيجية شاملة لإدارة المفاتيح للحفاظ على سرية وسلامة مفاتيح التشفير الخاصة بك. حدد دورة حياة المفتاح، وقم بتدوير المفاتيح بانتظام، وقم بتخزين المفاتيح وإدارتها بشكل آمن لمنع الوصول غير المصرح به.

- استخدم خوارزميات تشفير قوية: اختر خوارزميات تشفير قوية توفر أمانًا عاليًا للتشفير. اختر معايير الصناعة المقبولة على نطاق واسع مثل AES-256 لحماية بياناتك المشفرة.

- قم بتحديث ممارسات التشفير الخاصة بك بانتظام: ابق على اطلاع بأفضل ممارسات التشفير والتهديدات الأمنية الجديدة واللوائح المتطورة، وقم بتحديث إجراءات التشفير وفقًا لذلك. قم بتقييم إستراتيجية التشفير الخاصة بك باستمرار لضمان الحماية المستمرة لبياناتك الحساسة.

باتباع أفضل ممارسات أمان قاعدة البيانات، يمكنك إنشاء إطار عمل شامل لتأمين بياناتك وتطبيقاتك. تعد حماية المعلومات الحساسة من الوصول غير المصرح به والتهديدات السيبرانية وانتهاكات البيانات أمرًا بالغ الأهمية للمؤسسات عبر الصناعات. تأكد من أن وضعك الأمني محدث وفعال ويعكس أحدث التطورات في مجال التشفير وأمن الشبكة.

إزالة الميزات غير المستخدمة وتقليل سطح الهجوم

يعد تقليل مساحة الهجوم على قاعدة بياناتك أمرًا ضروريًا لتعزيز أمانها. تتضمن العديد من قواعد البيانات ميزات قد تكون غير ضرورية في بيئتك المحددة، على الرغم من كونها مفيدة في بعض الأحيان. قد تؤدي هذه الميزات عن غير قصد إلى إنشاء ثغرات أمنية يمكن للمهاجمين استغلالها.

قم بإزالة أو تعطيل أي مكونات وملحقات غير ضرورية لقاعدة البيانات لتقليل مساحة الهجوم. قد يتضمن ذلك خيارات الوصول مثل استخدام الوصول إلى البيانات عن بعد أو ميزات إدارة الملفات التي قد تتجاوز ما هو مطلوب لتطبيقك. علاوة على ذلك، تأكد من إزالة أي حسابات مستخدمين افتراضية وعينات بيانات جاءت مع تثبيت قاعدة البيانات، حيث يمكن أن تشكل مخاطر أمنية كبيرة.

يمكن أن تساعد منصات التطوير بدون تعليمات برمجية مثل AppMaster في تبسيط عملية تحديد الميزات غير الضرورية وإزالتها من قاعدة بياناتك. إن استخدام النظام الأساسي الذي يعزز الكفاءة مع الحفاظ على معايير الأمان يضمن أن قاعدة البيانات الخاصة بك مصممة مع الحد الأدنى من سطح الهجوم مع وضع ميزات الأمان المثالية في الاعتبار.

حماية النسخة الاحتياطية لقاعدة البيانات الخاصة بك

يعد وجود استراتيجية نسخ احتياطي أمرًا بالغ الأهمية للحفاظ على توفر بياناتك وسلامتها في حالة فشل الأجهزة أو تلف البيانات أو حدوث خرق أمني. لكن النسخ الاحتياطية نفسها يمكن أن تصبح أهدافًا لمجرمي الإنترنت وتحتاج إلى الحماية أيضًا.

قم بتنفيذ أفضل الممارسات التالية لتحصين النسخة الاحتياطية لقاعدة بياناتك:

التخزين خارج الموقع

قم بتخزين النسخ الاحتياطية بشكل آمن خارج الموقع، في مكان منفصل وآمن، لضمان عدم تأثرها بالكوارث المادية أو الانتهاكات في موقعك الأساسي.

التشفير

قم بتشفير النسخ الاحتياطية وقنوات الاتصال التي تنقلها إلى الموقع خارج الموقع. وهذا يساعد على ضمان سرية البيانات، حتى لو وقعت النسخة الاحتياطية في الأيدي الخطأ.

صلاحية التحكم صلاحية الدخول

قم بتقييد الوصول إلى النسخ الاحتياطية الخاصة بك فقط للأفراد الذين يحتاجون إليها كجزء من مسؤولياتهم الوظيفية. قم بمراقبة وتسجيل أي وصول إلى النسخ الاحتياطية ومراجعة هذه السجلات بانتظام لتحديد أي نشاط مشبوه.

اختبار منتظم

اختبر سلامة وموثوقية النسخ الاحتياطية الخاصة بك عن طريق تنفيذ إجراءات الاستعادة المنتظمة. سيضمن هذا إمكانية استعادة النسخ الاحتياطية بنجاح في حالة الطوارئ، وأن تظل البيانات سليمة.

سياسة الإحتفاظ

قم بتنفيذ سياسة احتفاظ محددة للنسخ الاحتياطية الخاصة بك، والتي يجب أن تتضمن خطة واضحة للتخلص الآمن من النسخ الاحتياطية القديمة وأي وسائط ذات صلة، لمنع الوصول غير المصرح به إلى البيانات التاريخية.

باستخدام نظام أساسي مثل AppMaster ، يمكنك ضمان التكامل السلس بين استراتيجية النسخ الاحتياطي لقاعدة البيانات وأمن قاعدة البيانات الخاصة بك.

عزل قواعد البيانات وتنفيذ التجزئة

يمكن لعزل قاعدة البيانات وتقسيمها أن يقلل بشكل فعال من سطح الهجوم ويحد من مدى الضرر المحتمل في حالة حدوث خرق أمني. من خلال فصل قواعد البيانات ذات مستويات الحساسية المختلفة أو وظائف النظام المتميزة، يمكنك تقييد الوصول غير المصرح به عبر البنية التحتية لقاعدة البيانات بأكملها بشكل فعال.

فيما يلي بعض التوصيات لفصل قواعد البيانات وعزلها:

- تجزئة الشبكة: قم بإنشاء قطاعات شبكة منفصلة لقواعد البيانات الفردية أو مكونات قاعدة البيانات لتقييد مسارات المهاجم للوصول إلى البنية التحتية الخاصة بك أو اجتيازها.

- تكوين جدار الحماية: قم بتكوين جدران الحماية الخاصة بك للسماح فقط بحركة المرور الضرورية بين المقاطع، ومنع الوصول غير المصرح به إلى المناطق المحظورة أو البيانات الحساسة.

- التحكم في الوصول المستند إلى الدور: قم بتنفيذ التحكم في الوصول المستند إلى الدور لتحديد أذونات المستخدم الدقيقة والتأكد من أنه لا يمكن للمستخدمين الوصول إلا إلى البيانات والوظائف التي يحتاجونها لدورهم المحدد.

- التغليف: استخدم تقنيات التغليف، مثل السحابة الافتراضية الخاصة (VPC) أو الحاويات أو الأجهزة الافتراضية، لفصل التطبيقات أو الخدمات الفردية عن بعضها البعض والحد من نواقل الهجوم المحتملة.

عند استخدام منصة AppMaster ، يتم تبسيط عزل قاعدة البيانات وتقسيمها بواسطة أدوات التصميم المعماري التي تسهل تنفيذ هذه التدابير الأمنية. يساعد اتباع أفضل الممارسات هذه في التخفيف من التأثير المحتمل للاختراق الأمني، مما يضمن أنه حتى إذا قام المهاجم باختراق جزء واحد من النظام، فلن يتمكن من السيطرة على البنية التحتية لقاعدة البيانات بالكامل.

ضمان سلامة البيانات والامتثال

تشير تكامل البيانات في قواعد البيانات إلى دقة بياناتك واتساقها وموثوقيتها طوال دورة حياتها. من ناحية أخرى، يتضمن الامتثال الالتزام بلوائح حماية البيانات ذات الصلة، مثل اللائحة العامة لحماية البيانات (GDPR) أو HIPAA (قانون قابلية نقل التأمين الصحي والمساءلة) أو CCPA (قانون خصوصية المستهلك في كاليفورنيا). لتحقيق سلامة البيانات والحفاظ على الامتثال التنظيمي، اتبع الخطوات الرئيسية التالية:

- وضع السياسات والإجراءات: قم بإنشاء سياسات وإرشادات محددة جيدًا لإدارة بياناتك وتخزينها والتعامل معها، بما في ذلك ضوابط الوصول إلى البيانات والسرية وإجراءات التخزين.

- التحقق من صحة الإدخال والمعالجة: تأكد من أن إدخال البيانات ومعالجتها يلبي معايير الجودة المحددة لديك ويمنع إدخال الأخطاء أو البيانات الفاسدة. قم بتنفيذ عمليات التحقق والتوازنات لتحديد أوجه عدم الاتساق أو التكرارات أو عدم الدقة في بياناتك.

- مراقبة جودة البيانات: قم بتقييم جودة ودقة بياناتك بانتظام، ومعالجة أي أخطاء أو تناقضات على الفور. تساعد هذه المراقبة النشطة في الحفاظ على سلامة بياناتك وتقلل من مخاطر المعلومات الخاطئة التي تؤثر على أنظمتك أو تقاريرك.

- تنفيذ سياسات الاحتفاظ بالبيانات وحذفها: وضع سياسات للاحتفاظ بالبيانات وحذفها، وفقًا للوائح الخاصة بالصناعة أو قوانين الاحتفاظ بالبيانات. يمكن للإدارة السليمة لدورات حياة البيانات أن تمنع البيانات غير المستخدمة أو منتهية الصلاحية من تعريض مؤسستك للخطر.

- ابق على اطلاع دائم بالقوانين واللوائح: راقب باستمرار قوانين ولوائح حماية البيانات ذات الصلة للحفاظ على امتثال مؤسستك. قم بتحديث سياساتك وإجراءاتك حسب الحاجة لتظل متوافقة مع المتطلبات التنظيمية.

خطة الاستجابة للحوادث والتعافي منها

على الرغم من بذل قصارى جهدك لتأمين قواعد البيانات الخاصة بك، إلا أنه من الممكن أن تقع حوادث. لتقليل الأضرار ووقت التوقف عن العمل والعواقب الوخيمة المحتملة، من الضروري أن يكون لديك خطة للاستجابة للحوادث والتعافي. اتبع هذه الخطوات لإنشاء استراتيجية استجابة فعالة:

- الإعداد الأولي: وضع خطة شاملة لتحديد الحوادث والاستجابة لها، بما في ذلك تحديد الأدوار والمسؤوليات، وإنشاء تسلسل قيادي، وتحديد الموارد والأدوات اللازمة للتعامل مع الحوادث.

- الكشف والتحليل: قم بتنفيذ أنظمة المراقبة والتنبيه لتحديد الحوادث أو التهديدات المحتملة بسرعة، مما يمكّن فريق الاستجابة الخاص بك من تقييم أي مشكلات تنشأ بسرعة والاستجابة لها.

- احتواء التهديدات: قم بتطوير مجموعة من الإجراءات للحد من انتشار الحادث عن طريق عزل الأنظمة المخترقة، أو إلغاء بيانات اعتماد الوصول المتأثرة، أو حظر حركة مرور الشبكة إلى الأنظمة المعرضة للخطر.

- استرداد النظام واستعادته: التخطيط للتعافي من حادث ما، بما في ذلك استعادة النسخ الاحتياطية وتصحيح نقاط الضعف وإعادة بناء الأنظمة المتضررة.

- متابعة ما بعد الحادث: بعد حل الحادث، تأكد من إجراء مراجعة شاملة، بما في ذلك تحديد السبب الجذري، وتقييم فعالية الاستجابة، وإجراء التغييرات اللازمة لتحسين الأنظمة والعمليات.

AppMaster: المساعدة في تعزيز أمان قاعدة البيانات

AppMaster عبارة عن نظام أساسي قوي بدون تعليمات برمجية يسمح لك بإنشاء تطبيقات خلفية وويب وتطبيقات الهاتف المحمول مع مراعاة أفضل الممارسات لأمان قاعدة البيانات. من خلال اختيار AppMaster لتلبية احتياجات تطوير التطبيقات الخاصة بك، يمكنك الاستفادة من ميزات مثل:

- ضوابط قوية للمصادقة والترخيص: يمكنك تنفيذ عناصر التحكم في الوصول والأذونات المستندة إلى الأدوار لتطبيقاتك بسهولة، مما يضمن أن المستخدمين المصرح لهم فقط هم من يمكنهم الوصول إلى بياناتك.

- اتصالات قاعدة البيانات الآمنة: يدعم AppMaster الاتصال الآمن بين قاعدة البيانات والتطبيقات، مما يقلل من مخاطر الوصول غير المصرح به أو تسرب البيانات.

- التشفير: استخدم ميزات التشفير المضمنة في AppMaster لحماية البيانات الحساسة في تطبيقاتك وقواعد بياناتك.

باستخدام AppMaster ، يمكنك تطوير التطبيقات بشكل أكثر كفاءة دون المساس بمتطلبات الأمان والامتثال. اكتسب AppMaster شهرة واسعة باعتباره منصة تطوير عالية الأداء no-code ، حيث يستفيد أكثر من 60.000 مستخدم من ميزاته.

سواء كنت مطور برامج متمرسًا أو مطورًا مواطنًا يستكشف عالم تطوير التطبيقات no-code ، AppMaster يمكّنك من إنشاء تطبيقات قوية وآمنة وقابلة للتطوير.

خاتمة

يعد تنفيذ أفضل ممارسات أمان قاعدة البيانات أمرًا ضروريًا للمؤسسات التي تسعى إلى حماية البيانات الحساسة والحفاظ على سلامة البيانات والامتثال للوائح ذات الصلة. يمكن أن يساعد اتباع ممارسات أمان قواعد البيانات العشرة الحاسمة هذه في تقليل المخاطر ومنع خروقات البيانات وتقليل التهديدات السيبرانية.

يمكنك إنشاء بنية أساسية قوية تردع الهجمات الإلكترونية من خلال البقاء استباقيًا في تحديث البرامج وصيانتها، وفرض ضوابط صارمة للمصادقة والترخيص، وتأمين اتصالات قاعدة البيانات، ومراقبة أنظمتك بانتظام. بالإضافة إلى ذلك، فإن دمج التشفير، وتقليل سطح الهجوم، وتأمين النسخ الاحتياطية، وعزل قواعد البيانات، والحفاظ على سلامة البيانات، كلها تساهم في استراتيجية أمنية شاملة.

يمكن للشراكة مع منصات مثل AppMaster ، التي تدعم ممارسات أمان قواعد البيانات القوية، أن تزيد من تعزيز وضع الأمان الخاص بك وتسمح لك بتطوير التطبيقات بسلاسة دون التضحية بمتطلبات الأمان والامتثال. تذكر أن أمان قاعدة البيانات هو عملية مستمرة، وأن البقاء على اطلاع بأفضل ممارسات وإرشادات الصناعة هو المفتاح لتأمين بياناتك وحماية مؤسستك.

الأسئلة الشائعة

يعد أمان قاعدة البيانات أمرًا بالغ الأهمية لحماية البيانات الحساسة، وضمان سلامة المعلومات الهامة، ومنع الوصول غير المصرح به، والحفاظ على الامتثال للوائح ذات الصلة. يساعد تنفيذ التدابير الأمنية المناسبة المؤسسات على تجنب خروقات البيانات، وتجنب الخسائر المالية، والحفاظ على ثقة المستخدم في أنظمتها.

تعد إدارة التصحيح المنتظمة أمرًا ضروريًا للحفاظ على أمان قوي، حيث إنها تعالج المناطق الضعيفة في برنامج قاعدة البيانات لديك، وتصلح نقاط الضعف الأمنية، وتحمي بياناتك من التهديدات السيبرانية. قد يؤدي الفشل في تصحيح برامجك على الفور إلى جعل مؤسستك هدفًا سهلاً لمجرمي الإنترنت.

تضمن ضوابط المصادقة والترخيص أن المستخدمين المصرح لهم فقط هم من يمكنهم الوصول إلى قاعدة البيانات الخاصة بك، مما يقلل من احتمالية الوصول غير المصرح به، وتسرب البيانات، والهجمات الإلكترونية. تتحقق عناصر التحكم هذه من هويات المستخدمين، وتقيم حقوق الوصول الخاصة بهم، وتحد من الوصول إلى الوظائف والبيانات المعتمدة.

يضمن تشفير البيانات الحساسة أن الأفراد المصرح لهم فقط هم من يمكنهم قراءة المعلومات وفهمها، حتى لو تمكنوا من الوصول إلى البيانات نفسها. يعمل التشفير كطبقة إضافية من الأمان والحماية ضد خروقات البيانات، وتسرب البيانات، والوصول غير المصرح به.

يساعد عزل قواعد البيانات وتقسيمها على تقليل سطح الهجوم عن طريق فصل الأنظمة ومجموعات البيانات المميزة. يمكن لهذه الممارسة أن تحد من مدى الضرر الذي يمكن أن يسببه المجرم الإلكتروني في حالة حدوث اختراق ناجح، حيث أن الوصول إلى جزء واحد لا يعني بالضرورة الوصول إلى البنية التحتية لقاعدة البيانات بأكملها.

يتضمن ضمان سلامة البيانات والامتثال لها وضع سياسات وإجراءات صارمة للتعامل مع البيانات، والتحقق من صحة إدخال البيانات ومعالجتها، ومراقبة جودة البيانات، وتنفيذ سياسات الاحتفاظ بالبيانات وحذفها، ومواكبة القوانين واللوائح ذات الصلة. إن الالتزام بالامتثال لا يحمي البيانات فحسب، بل يساعد أيضًا في تجنب العقوبات القانونية والمالية.

تتضمن الخطة الشاملة للاستجابة للحوادث والتعافي منها الإعداد الأولي، واكتشاف الحوادث المحتملة وتحليلها، واحتواء التهديدات، واستعادة النظام واستعادته، والمتابعة بعد الحادث. تقلل الخطة المعدة جيدًا من الأضرار ووقت التوقف عن العمل، وتستعيد الأنظمة بسرعة، وتساعد المؤسسات على التعلم من الحوادث لتحسين وضعها الأمني.

نعم، يمكن لحلول قواعد البيانات المستندة إلى السحابة توفير تدابير أمنية معززة، مثل التشفير في حالة عدم النشاط، وعناصر التحكم في الوصول الآمن، والمراقبة المنتظمة. من الضروري اختيار مزود خدمة سحابية حسن السمعة ينفذ تدابير أمنية صارمة ويتوافق مع لوائح حماية البيانات المعمول بها.

AppMaster عبارة عن منصة قوية لتطوير التطبيقات no-code تدعم ممارسات أمان قاعدة البيانات من خلال ميزات مثل عناصر التحكم القوية في المصادقة والترخيص، واتصالات قاعدة البيانات الآمنة، والتشفير. باستخدام AppMaster ، يمكنك الاستفادة من التطوير الفعال للتطبيقات دون التضحية بمتطلبات الأمان والامتثال.

تقدم مؤسسات الصناعة مثل NIST وOWASP وCIS إرشادات شاملة وأفضل الممارسات لأمن قاعدة البيانات. إن اتباع هذه التوصيات والإرشادات، إلى جانب التحديثات والتقييمات الأمنية المنتظمة، يمكن أن يساعد المؤسسات في الحفاظ على أمان قاعدة البيانات القوي وحماية البيانات الحساسة.