10 beste praktijken voor databasebeveiliging die u moet kennen

Ontdek 10 cruciale best practices voor databasebeveiliging om uw gevoelige gegevens te beschermen en de integriteit van kritieke informatie te garanderen.

Databasebeveiliging is van cruciaal belang voor het beschermen van de gevoelige gegevens van een organisatie tegen ongeoorloofde toegang, wijziging of vernietiging. Databases slaan waardevolle informatie op, zoals klantgegevens, financiële gegevens en intellectueel eigendom, waardoor ze een belangrijk doelwit zijn voor cybercriminelen en kwaadwillende insiders. Als gevolg hiervan is het handhaven van een sterke databasebeveiliging essentieel voor het behoud van de gegevensintegriteit, het voldoen aan de regelgeving op het gebied van gegevensbescherming en het winnen van het vertrouwen van klanten en belanghebbenden.

In dit artikel worden de tien beste praktijken voor databasebeveiliging besproken die u moet kennen om uw waardevolle gegevensmiddelen te beschermen. Deze praktijken zijn van toepassing op verschillende databasetechnologieën – van traditionele relationele databases tot NoSQL en cloudgebaseerde systemen.

Wees proactief met patchbeheer

Patchbeheer is een essentiële praktijk voor het handhaven van de beveiliging van uw database. Het regelmatig updaten van uw databasesoftware met de nieuwste patches zorgt er niet alleen voor dat u profiteert van de nieuwste functies en bugfixes, maar pakt ook beveiligingsproblemen aan die cybercriminelen zouden kunnen gebruiken om uw systemen te infiltreren en in gevaar te brengen.

Volg deze best practices om proactief te blijven met patchbeheer:

- Abonneer u op beveiligingsmeldingen van leveranciers om meldingen over kwetsbaarheden en patchreleases te ontvangen.

- Zet een betrouwbaar patchbeheerproces op dat onder meer het identificeren van beveiligingskwetsbaarheden omvat, het beoordelen van risico's, het testen en implementeren van patches, en het valideren dat patches met succes zijn toegepast.

- Voer regelmatig audits uit van uw databasesoftware om te verifiëren dat alle toegepaste patches up-to-date zijn en in overeenstemming zijn met de aanbevelingen van de leverancier.

- Overweeg de implementatie van tools en oplossingen om patchbeheertaken te automatiseren en uw beveiligingsonderhoudsprocessen te stroomlijnen.

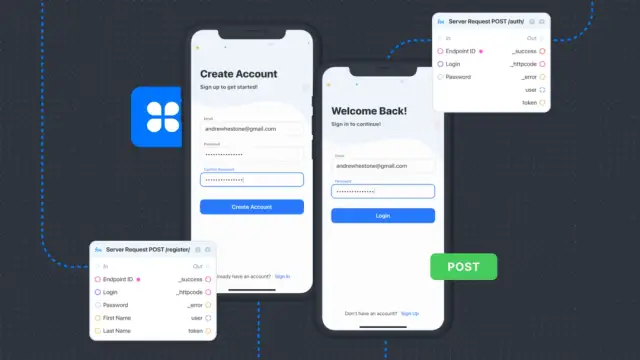

Implementeer sterke authenticatie- en autorisatiecontroles

Het gebruik van authenticatie- en autorisatiecontroles is van cruciaal belang voor het beveiligen van de toegang tot uw database en het beschermen van gevoelige gegevens. Deze controles helpen ervoor te zorgen dat alleen geautoriseerde gebruikers toegang hebben tot het systeem en specifieke acties kunnen uitvoeren op basis van hun toegewezen rollen en machtigingen.

Om sterke authenticatie- en autorisatiecontroles voor uw database te implementeren, kunt u de volgende tips overwegen:

- Gebruik sterke, unieke wachtwoorden voor alle databasegebruikersaccounts. Stimuleer het gebruik van multi-factor authenticatie (MFA) of single sign-on (SSO) om de beveiliging verder te verbeteren.

- Implementeer op rollen gebaseerde toegangscontrole (RBAC) om machtigingen toe te wijzen op basis van de rol van de gebruiker binnen de organisatie. Dit beperkt de toegang en privileges van elke gebruiker op basis van zijn of haar specifieke functie, waardoor het risico op ongeoorloofde toegang tot gegevens of manipulatie wordt verminderd.

- Definieer en handhaaf wachtwoordbeleid, zoals minimale lengte, complexiteitsvereisten en vervalintervallen, om ervoor te zorgen dat wachtwoorden de toegang tot gebruikersaccounts adequaat beschermen.

- Controleer en update gebruikersmachtigingen regelmatig om ervoor te zorgen dat ze aansluiten bij het beleid van de organisatie en de individuele functievereisten.

- Bewaak de activiteit van gebruikersaccounts om verdachte acties of ongeautoriseerde toegangspogingen te detecteren en erop te reageren.

Door krachtige controles en proactieve maatregelen te implementeren, kunt u de toegang tot uw database beveiligen en het risico op ongeautoriseerde datalekken en cyberaanvallen aanzienlijk verminderen.

Beveilig uw databaseverbindingen

Om een hoge beveiliging en gegevensbescherming te garanderen, is het beveiligen van alle databaseverbindingen essentieel. Het onderhouden van veilige communicatiekanalen helpt ongeautoriseerde toegang, gegevenslekken of man-in-the-middle-aanvallen te voorkomen die gevoelige informatie in gevaar kunnen brengen.

Hier volgen enkele belangrijke stappen om uw databaseverbindingen te beveiligen:

- Gebruik gecodeerde communicatieprotocollen: codeer altijd het netwerkverkeer tussen uw applicatieservers en databases. Gebruik veilige protocollen zoals Transport Layer Security (TLS) om gegevens tijdens de overdracht te beschermen, zodat gevoelige informatie vertrouwelijk blijft.

- Implementeer veilige VPN's en privénetwerken: Om de beveiliging nog verder te verbeteren, kunt u overwegen om virtuele privénetwerken (VPN's) of privécloudnetwerken te gebruiken voor databaseverbindingen. Door uw communicatie te scheiden en te versleutelen, verkleinen deze technologieën de kans op ongeautoriseerde toegang of datalekken.

- Verbindingsbeveiligingsbeleid afdwingen: Stel beleid en configuratie-instellingen in die alleen beveiligde verbindingen met uw databases toestaan. Weiger niet-versleutelde communicatie en gebruik firewallregels om verbindingen te blokkeren die niet aan uw beveiligingsvereisten voldoen.

- Implementeer strikte toegangscontrole: zorg ervoor dat alleen geautoriseerde gebruikers, applicaties en servers verbinding kunnen maken met uw databases. Gebruik IP-whitelisting en authenticatiemethoden om de toegang tot uitsluitend vertrouwde entiteiten te beperken.

- Controleer en update regelmatig verbindingsconfiguraties: Controleert regelmatig uw databaseverbindingsinstellingen om potentiële kwetsbaarheden te identificeren en aan te pakken. Blijf consequent op de hoogte van nieuwe bedreigingen en best practices om hoge beveiligingsnormen te handhaven.

Controleer en controleer regelmatig databaseactiviteiten

Continue monitoring en auditing van uw databaseactiviteiten zijn cruciale componenten van een krachtige beveiligingsstrategie. Door database-interacties nauwlettend in de gaten te houden, kunt u verdachte activiteiten detecteren, kwetsbaarheden verhelpen en naleving van wettelijke vereisten garanderen.

Hier volgen enkele best practices voor het monitoren en controleren van databaseactiviteiten:

- Creëer en onderhoud een audittrail: breng een gedetailleerd audittrail tot stand van alle databasebewerkingen, inclusief gebruikersacties, gegevenswijzigingen, schemawijzigingen en beveiligingsgebeurtenissen. Deze documentatie helpt u afwijkingen op te sporen, problemen te onderzoeken en te voldoen aan de regelgeving die een uitgebreide registratie verplicht stelt.

- Implementeer realtime monitoring en waarschuwingen: gebruik realtime monitoringtools om databasegebeurtenissen bij te houden en waarschuwingen te genereren voor verdachte activiteiten of beleidsschendingen. Dankzij onmiddellijke meldingen kunt u snel reageren op potentiële bedreigingen of inbreuken op de beveiliging, waardoor potentiële schade tot een minimum wordt beperkt.

- Maak gebruik van geavanceerde analyses: Maak gebruik van analysetools en machine learning om de detectie van ongebruikelijke patronen of afwijkingen in uw databaseactiviteiten te automatiseren. Deze technologieën kunnen u helpen potentiële bedreigingen te identificeren, risico's te beoordelen en uw beveiligingshouding te verbeteren.

- Controleer en pas de monitoringinstellingen regelmatig aan: Om een effectieve monitoringdekking te garanderen, moet u uw monitoringconfiguraties en waarschuwingsdrempels periodiek beoordelen en bijwerken. Pas uw monitoringstrategie aan om veranderingen in uw database-infrastructuur, gegevensgevoeligheid en risicobeoordeling weer te geven.

- Voer periodieke audits en beoordelingen uit: voer beveiligings- en kwetsbaarheidsbeoordelingen uit om de beveiliging van uw database te evalueren, zwakke plekken te identificeren en noodzakelijke verbeteringen door te voeren. Deze praktijk helpt u potentiële bedreigingen te vermijden en hoge beveiligingsnormen te handhaven.

Versleutel gevoelige gegevens

Het versleutelen van gevoelige gegevens is van cruciaal belang om uw organisatie te beschermen tegen ongeoorloofde toegang, cyberdreigingen en datalekken. Het versleutelen van gegevens zorgt ervoor dat deze onleesbaar en vertrouwelijk blijven, zelfs als een aanvaller toegang krijgt tot uw database.

Implementeer de volgende versleutelingspraktijken om uw gevoelige informatie te beschermen:

- Gegevens in rust versleutelen: Gebruik versleutelingsmethoden zoals Transparent Data Encryption (TDE), versleuteling op bestandssysteemniveau of op schijven gebaseerde versleuteling om uw opgeslagen gegevens te beschermen. Het versleutelen van gegevens in rust voorkomt dat onbevoegde gebruikers toegang krijgen tot gevoelige bestanden en verkleint het risico op datalekken.

- Versleutel gegevens tijdens de overdracht: gebruik veilige communicatieprotocollen zoals TLS om gegevens die worden verzonden tussen uw applicatieservers en databases te versleutelen. Deze praktijk zorgt ervoor dat gevoelige informatie privé blijft, zelfs als deze tijdens de verzending wordt onderschept.

- Implementeer beheer van encryptiesleutels: Stel een alomvattende sleutelbeheerstrategie op om de vertrouwelijkheid en integriteit van uw encryptiesleutels te behouden. Definieer een sleutellevenscyclus, roteer sleutels regelmatig en bewaar en beheer sleutels veilig om ongeautoriseerde toegang te voorkomen.

- Gebruik sterke versleutelingsalgoritmen: Kies krachtige versleutelingsalgoritmen die een hoge cryptografische beveiliging bieden. Kies voor algemeen aanvaarde industriestandaarden zoals AES-256 om uw gecodeerde gegevens te beschermen.

- Werk uw versleutelingspraktijken regelmatig bij: Blijf op de hoogte van best practices op het gebied van versleuteling, nieuwe beveiligingsbedreigingen en veranderende regelgeving, en update uw versleutelingsprocedures dienovereenkomstig. Evalueer voortdurend uw encryptiestrategie om de voortdurende bescherming van uw gevoelige gegevens te garanderen.

Door deze best practices voor databasebeveiliging te volgen, kunt u een alomvattend raamwerk opzetten voor het beveiligen van uw gegevens en applicaties. Het beschermen van gevoelige informatie tegen ongeoorloofde toegang, cyberdreigingen en datalekken is van cruciaal belang voor organisaties in alle sectoren. Zorg ervoor dat uw beveiligingshouding up-to-date en effectief is en een afspiegeling is van de nieuwste ontwikkelingen op het gebied van versleuteling en netwerkbeveiliging.

Verwijder ongebruikte functies en minimaliseer het aanvalsoppervlak

Het verkleinen van het aanvalsoppervlak van uw database is essentieel voor het verbeteren van de beveiliging ervan. Veel databases bevatten functies die, hoewel ze af en toe nuttig zijn, in uw specifieke omgeving misschien niet nodig zijn. Deze functies kunnen onbedoeld kwetsbaarheden creëren die aanvallers kunnen misbruiken.

Verwijder of schakel alle onnodige databasecomponenten en extensies uit om het aanvalsoppervlak te minimaliseren. Dit kunnen toegangsopties zijn, zoals het gebruik van externe gegevenstoegang of functies voor bestandsbeheer die mogelijk verder gaan dan wat voor uw toepassing vereist is. Zorg er bovendien voor dat u alle standaardgebruikersaccounts en voorbeeldgegevens verwijdert die bij de database-installatie zijn geleverd, aangezien deze aanzienlijke veiligheidsrisico's kunnen opleveren.

Ontwikkelplatforms zonder code, zoals AppMaster, kunnen het proces van het identificeren en verwijderen van onnodige functies uit uw database helpen vereenvoudigen. Het gebruik van een platform dat de efficiëntie bevordert en tegelijkertijd de beveiligingsnormen handhaaft, zorgt ervoor dat uw database is ontworpen met een minimaal aanvalsoppervlak en optimale beveiligingsfuncties in gedachten.

Bescherm uw databaseback-up

Het hebben van een back-upstrategie is van cruciaal belang voor het behouden van de beschikbaarheid en integriteit van uw gegevens in het geval van een hardwarestoring, gegevenscorruptie of een inbreuk op de beveiliging. Maar back-ups zelf kunnen doelwitten worden voor cybercriminelen en moeten ook worden beschermd.

Implementeer de volgende best practices om uw databaseback-up te versterken:

Externe opslag

Bewaar back-ups veilig buiten de locatie, op een aparte en beveiligde locatie, om ervoor te zorgen dat ze niet worden beïnvloed door fysieke rampen of inbreuken op uw primaire locatie.

Encryptie

Versleutel zowel uw back-ups als de communicatiekanalen waarmee ze naar de externe locatie worden overgebracht. Dit helpt de vertrouwelijkheid van de gegevens te garanderen, zelfs als de back-up in verkeerde handen valt.

Toegangscontrole

Beperk de toegang tot uw back-ups alleen tot personen die deze nodig hebben als onderdeel van hun functieverantwoordelijkheden. Controleer en registreer elke toegang tot back-ups en bekijk deze logboeken regelmatig om eventuele verdachte activiteiten te identificeren.

Regelmatig testen

Test de integriteit en betrouwbaarheid van uw back-ups door regelmatig herstelprocedures uit te voeren. Dit zorgt ervoor dat de back-ups in geval van nood met succes kunnen worden hersteld en dat de gegevens ongecompromitteerd blijven.

Bewaarbeleid

Implementeer een gedefinieerd retentiebeleid voor uw back-ups, dat een duidelijk plan moet omvatten voor de veilige verwijdering van verouderde back-ups en alle gerelateerde media, om ongeautoriseerde toegang tot historische gegevens te voorkomen.

Door een platform als AppMaster te gebruiken, kunt u zorgen voor een naadloze integratie tussen uw databaseback-upstrategie en de beveiliging van uw database.

Isoleer databases en implementeer segmentatie

Database-isolatie en -segmentatie kunnen het aanvalsoppervlak effectief verkleinen en de omvang van potentiële schade beperken in het geval van een inbreuk op de beveiliging. Door databases met verschillende gevoeligheidsniveaus of verschillende systeemfunctionaliteiten te scheiden, kunt u ongeautoriseerde toegang binnen de gehele database-infrastructuur effectief beperken.

Hier volgen enkele aanbevelingen voor het scheiden en isoleren van databases:

- Netwerksegmentatie: Creëer afzonderlijke netwerksegmenten voor individuele databases of databasecomponenten om de routes van een aanvaller te beperken om toegang te krijgen tot uw infrastructuur of deze te doorkruisen.

- Firewallconfiguratie: Configureer uw firewalls zo dat alleen het noodzakelijke verkeer tussen segmenten wordt toegestaan, waardoor ongeautoriseerde toegang tot beperkte gebieden of gevoelige gegevens wordt geblokkeerd.

- Op rollen gebaseerde toegangscontrole: Implementeer op rollen gebaseerde toegangscontrole om gedetailleerde gebruikersrechten te definiëren en ervoor te zorgen dat gebruikers alleen toegang hebben tot de gegevens en functies die ze nodig hebben voor hun specifieke rol.

- Inkapseling: Gebruik inkapselingstechnieken, zoals virtuele privéclouds (VPC), containers of virtuele machines, om individuele applicaties of services van elkaar te scheiden en potentiële aanvalsvectoren verder te beperken.

Bij gebruik van het AppMaster platform worden database-isolatie en segmentatie vereenvoudigd door architecturale ontwerptools die de implementatie van deze beveiligingsmaatregelen vergemakkelijken. Het volgen van deze best practices helpt de potentiële impact van een inbreuk op de beveiliging te beperken, zodat zelfs als een aanvaller een deel van het systeem in gevaar brengt, hij of zij geen vrije controle kan krijgen over uw gehele database-infrastructuur.

Zorg voor gegevensintegriteit en compliance

Gegevensintegriteit in databases verwijst naar de nauwkeurigheid, consistentie en betrouwbaarheid van uw gegevens gedurende de hele levenscyclus. Naleving houdt daarentegen in dat u zich houdt aan de relevante regelgeving inzake gegevensbescherming, zoals GDPR (General Data Protection Regulation) , HIPAA (Health Insurance Portability and Accountability Act) of CCPA (California Consumer Privacy Act). Om gegevensintegriteit te bereiken en naleving van de regelgeving te handhaven, volgt u deze belangrijke stappen:

- Stel beleid en procedures vast: Creëer goed gedefinieerd beleid en richtlijnen voor het beheren, opslaan en verwerken van uw gegevens, inclusief controles op gegevenstoegang, vertrouwelijkheid en opslagprocedures.

- Valideer invoer en verwerking: Zorg ervoor dat gegevensinvoer en -verwerking voldoen aan uw vastgestelde kwaliteitsnormen en voorkom de introductie van fouten of corrupte gegevens. Implementeer checks and balances om inconsistenties, duplicaten of onnauwkeurigheden in uw gegevens te identificeren.

- Bewaak de gegevenskwaliteit: Beoordeel regelmatig de kwaliteit en nauwkeurigheid van uw gegevens en pak eventuele fouten of discrepanties onmiddellijk aan. Deze actieve monitoring helpt de integriteit van uw gegevens te behouden en vermindert het risico dat foutieve informatie uw systemen of rapporten beïnvloedt.

- Implementeer beleid voor het bewaren en verwijderen van gegevens: Ontwikkel beleid voor het bewaren en verwijderen van gegevens, in overeenstemming met branchespecifieke regelgeving of wetten voor het bewaren van gegevens. Een goed beheer van de levenscycli van gegevens kan voorkomen dat ongebruikte of verlopen gegevens uw organisatie in gevaar brengen.

- Blijf op de hoogte van wet- en regelgeving: Houd voortdurend toezicht op de relevante wet- en regelgeving op het gebied van gegevensbescherming om ervoor te zorgen dat uw organisatie aan de regelgeving voldoet. Update uw beleid en procedures indien nodig om in lijn te blijven met de wettelijke vereisten.

Plan voor incidentrespons en herstel

Ondanks uw inspanningen om uw databases te beveiligen, kunnen er incidenten plaatsvinden. Om schade, downtime en mogelijk ernstige gevolgen tot een minimum te beperken, is het van cruciaal belang dat u over een incidentrespons- en herstelplan beschikt. Volg deze stappen om een effectieve responsstrategie te creëren:

- Initiële voorbereiding: Ontwikkel een alomvattend plan voor het identificeren van en reageren op incidenten, inclusief het definiëren van rollen en verantwoordelijkheden, het opzetten van een commandostructuur en het identificeren van middelen en hulpmiddelen die nodig zijn om incidenten af te handelen.

- Detectie en analyse: Implementeer monitoring- en waarschuwingssystemen om snel potentiële incidenten of bedreigingen te identificeren, zodat uw responsteam eventuele problemen die zich snel voordoen, kan beoordelen en erop kan reageren.

- Bedreigingsbeheersing: Ontwikkel een reeks procedures om de verspreiding van een incident te beperken door gecompromitteerde systemen te isoleren, getroffen toegangsreferenties in te trekken of netwerkverkeer naar kwetsbare systemen te blokkeren.

- Systeemherstel en -herstel: plan het herstel van een incident, inclusief het herstellen van back-ups, het patchen van kwetsbaarheden en het opnieuw opbouwen van getroffen systemen.

- Opvolging na een incident: Nadat een incident is opgelost, zorg ervoor dat er een grondige beoordeling wordt uitgevoerd, inclusief het vaststellen van de hoofdoorzaak, het beoordelen van de effectiviteit van de reactie en het aanbrengen van de nodige wijzigingen om systemen en processen te verbeteren.

AppMaster: Helpt de databasebeveiliging te verbeteren

AppMaster is een krachtig platform zonder code waarmee u backend-, web- en mobiele applicaties kunt maken, terwijl u rekening houdt met de best practices voor databasebeveiliging. Door AppMaster te kiezen voor uw applicatieontwikkelingsbehoeften, kunt u profiteren van functies zoals:

- Sterke authenticatie- en autorisatiecontroles: Implementeer eenvoudig toegangscontroles en op rollen gebaseerde machtigingen voor uw applicaties, zodat alleen geautoriseerde gebruikers toegang hebben tot uw gegevens.

- Veilige databaseverbindingen: AppMaster ondersteunt veilige communicatie tussen uw database en applicaties, waardoor het risico op ongeautoriseerde toegang of datalekken wordt geminimaliseerd.

- Encryptie: Gebruik de ingebouwde encryptiefuncties van AppMaster om gevoelige gegevens in uw applicaties en databases te beschermen.

Met AppMaster kunt u applicaties efficiënter ontwikkelen zonder concessies te doen aan de beveiligings- en compliance-eisen. AppMaster heeft snel erkenning gekregen als een krachtig ontwikkelingsplatform no-code, waarbij meer dan 60.000 gebruikers profiteren van de functies ervan.

Of u nu een doorgewinterde softwareontwikkelaar bent of een burgerontwikkelaar die de wereld van app-ontwikkeling no-code verkent, AppMaster stelt u in staat krachtige, veilige en schaalbare applicaties te creëren.

Conclusie

Het implementeren van best practices voor databasebeveiliging is essentieel voor organisaties die gevoelige gegevens willen beschermen, de gegevensintegriteit willen behouden en willen voldoen aan relevante regelgeving. Het volgen van deze tien cruciale databasebeveiligingspraktijken kan helpen risico's te beperken, datalekken te voorkomen en cyberdreigingen te minimaliseren.

U creëert een krachtige infrastructuur die cyberaanvallen afschrikt door proactief te blijven bij het updaten en onderhouden van software, het afdwingen van strenge authenticatie- en autorisatiecontroles, het beveiligen van databaseverbindingen en het regelmatig monitoren van uw systemen. Bovendien dragen het integreren van encryptie, het verkleinen van uw aanvalsoppervlak, het beveiligen van uw back-ups, het isoleren van databases en het handhaven van de gegevensintegriteit allemaal bij aan een alomvattende beveiligingsstrategie.

Door samen te werken met platforms zoals AppMaster, dat krachtige databasebeveiligingspraktijken ondersteunt, kunt u uw beveiligingspositie verder verbeteren en kunt u naadloos applicaties ontwikkelen zonder dat dit ten koste gaat van de beveiligings- en compliance-eisen. Houd er rekening mee dat databasebeveiliging een continu proces is en dat het op de hoogte blijven van de best practices en richtlijnen uit de branche de sleutel is tot het beveiligen van uw gegevens en het beschermen van uw organisatie.

FAQ

Databasebeveiliging is van cruciaal belang voor het beschermen van gevoelige gegevens, het waarborgen van de integriteit van kritieke informatie, het voorkomen van ongeoorloofde toegang en het handhaven van de naleving van relevante regelgeving. Het implementeren van de juiste beveiligingsmaatregelen helpt organisaties datalekken te voorkomen, financiële verliezen te voorkomen en het vertrouwen van gebruikers in hun systemen te behouden.

Regelmatig patchbeheer is essentieel voor het handhaven van een robuuste beveiliging, omdat het kwetsbare delen van uw databasesoftware aanpakt, beveiligingsproblemen oplost en uw gegevens beschermt tegen cyberbedreigingen. Als u uw software niet tijdig patcht, kan uw organisatie een gemakkelijk doelwit worden voor cybercriminelen.

Authenticatie- en autorisatiecontroles zorgen ervoor dat alleen geautoriseerde gebruikers toegang hebben tot uw database, waardoor de kans op ongeautoriseerde toegang, gegevenslekken en cyberaanvallen wordt verkleind. Deze controles verifiëren de identiteit van gebruikers, beoordelen hun toegangsrechten en beperken de toegang tot goedgekeurde functies en gegevens.

Het versleutelen van gevoelige gegevens zorgt ervoor dat alleen geautoriseerde personen de informatie kunnen lezen en begrijpen, zelfs als ze toegang krijgen tot de gegevens zelf. Encryptie fungeert als een extra beveiligingslaag en bescherming tegen datalekken, datalekken en ongeautoriseerde toegang.

Het isoleren en segmenteren van databases helpt het aanvalsoppervlak te verkleinen door verschillende systemen en datasets te scheiden. Deze praktijk kan de omvang van de schade beperken die een cybercrimineel zou kunnen veroorzaken in het geval van een succesvolle inbreuk, aangezien het verkrijgen van toegang tot één segment niet noodzakelijkerwijs toegang tot de gehele database-infrastructuur impliceert.

Het garanderen van data-integriteit en compliance impliceert het opstellen van strikt beleid en procedures voor de omgang met data, het valideren van data-invoer en -verwerking, het bewaken van de datakwaliteit, het implementeren van beleid voor het bewaren en verwijderen van data, en het op de hoogte blijven van relevante wet- en regelgeving. Naleving van de compliance beschermt niet alleen gegevens, maar helpt ook juridische en financiële boetes te voorkomen.

Een uitgebreid incidentrespons- en herstelplan omvat de initiële voorbereiding, het detecteren en analyseren van potentiële incidenten, het beheersen van bedreigingen, systeemherstel en -herstel, en de follow-up na het incident. Een goed opgesteld plan minimaliseert schade en downtime, herstelt systemen snel en helpt organisaties van incidenten te leren om hun beveiligingspositie te verbeteren.

Ja, cloudgebaseerde databaseoplossingen kunnen verbeterde beveiligingsmaatregelen bieden, zoals encryptie in rust, veilige toegangscontroles en regelmatige monitoring. Het is essentieel om een gerenommeerde cloudserviceprovider te selecteren die strenge beveiligingsmaatregelen implementeert en voldoet aan de toepasselijke regelgeving inzake gegevensbescherming.

AppMaster is een krachtig applicatieontwikkelingsplatform no-code dat databasebeveiligingspraktijken ondersteunt door middel van functies zoals sterke authenticatie- en autorisatiecontroles, beveiligde databaseverbindingen en encryptie. Door AppMaster te gebruiken, kunt u profiteren van efficiënte applicatieontwikkeling zonder dat dit ten koste gaat van de beveiligings- en compliancevereisten.

Brancheorganisaties zoals NIST, OWASP en CIS bieden uitgebreide richtlijnen en best practices voor databasebeveiliging. Het volgen van deze aanbevelingen en richtlijnen, samen met regelmatige beveiligingsupdates en -beoordelingen, kan organisaties helpen een robuuste databasebeveiliging te handhaven en gevoelige gegevens te beschermen.