10 bonnes pratiques de sécurité des bases de données à connaître

Découvrez 10 bonnes pratiques cruciales en matière de sécurité des bases de données pour vous aider à protéger vos données sensibles et à garantir l'intégrité des informations critiques.

La sécurité des bases de données est essentielle pour protéger les données sensibles d'une organisation contre tout accès, modification ou destruction non autorisés. Les bases de données stockent des informations précieuses telles que les données des clients, les dossiers financiers et la propriété intellectuelle, ce qui en fait des cibles privilégiées pour les cybercriminels et les initiés malveillants. Par conséquent, le maintien d’une sécurité solide des bases de données est essentiel pour préserver l’intégrité des données, se conformer aux réglementations en matière de protection des données et gagner la confiance des clients et des parties prenantes.

Cet article abordera les 10 meilleures pratiques de sécurité des bases de données que vous devez connaître pour protéger vos précieuses données. Ces pratiques s'appliquent à diverses technologies de bases de données – des bases de données relationnelles traditionnelles aux systèmes NoSQL et basés sur le cloud.

Soyez proactif avec la gestion des correctifs

La gestion des correctifs est une pratique essentielle pour maintenir la sécurité de votre base de données. La mise à jour régulière de votre logiciel de base de données avec les derniers correctifs garantit non seulement que vous bénéficiez des dernières fonctionnalités et corrections de bogues, mais elle corrige également les vulnérabilités de sécurité que les cybercriminels pourraient utiliser pour infiltrer et compromettre vos systèmes.

Pour rester proactif dans la gestion des correctifs, suivez ces bonnes pratiques :

- Abonnez-vous aux notifications de sécurité des fournisseurs pour recevoir des informations sur les vulnérabilités et des alertes sur les versions de correctifs.

- Établissez un processus de gestion des correctifs fiable qui comprend l'identification des vulnérabilités de sécurité, l'évaluation des risques, le test et le déploiement des correctifs, ainsi que la validation de leur application réussie.

- Effectuez des audits réguliers de votre logiciel de base de données pour vérifier que tous les correctifs appliqués sont à jour et conformes aux recommandations du fournisseur.

- Envisagez de mettre en œuvre des outils et des solutions pour automatiser les tâches de gestion des correctifs et rationaliser vos processus de maintenance de sécurité.

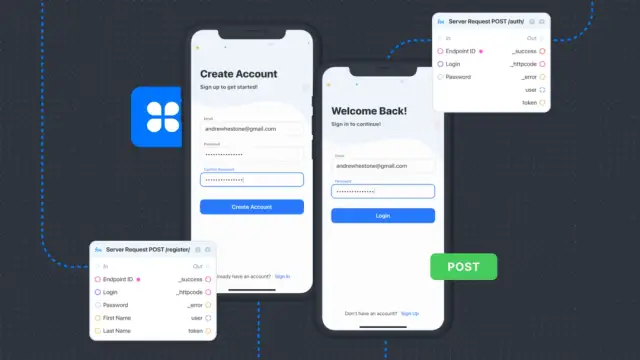

Mettre en œuvre des contrôles d’authentification et d’autorisation stricts

L'utilisation de contrôles d'authentification et d'autorisation est cruciale pour sécuriser l'accès à votre base de données et protéger les données sensibles. Ces contrôles permettent de garantir que seuls les utilisateurs autorisés peuvent accéder au système et effectuer des actions spécifiques en fonction des rôles et autorisations qui leur sont attribués.

Pour mettre en œuvre des contrôles d'authentification et d'autorisation forts pour votre base de données, tenez compte des conseils suivants :

- Utilisez des mots de passe forts et uniques pour tous les comptes d'utilisateurs de bases de données. Encouragez l’utilisation de l’authentification multifacteur (MFA) ou de l’authentification unique (SSO) pour améliorer encore la sécurité.

- Implémentez un contrôle d'accès basé sur les rôles (RBAC) pour attribuer des autorisations en fonction du rôle de l'utilisateur au sein de l'organisation. Cela limite l'accès et les privilèges de chaque utilisateur en fonction de sa fonction professionnelle spécifique, réduisant ainsi le risque d'accès ou de manipulation non autorisé des données.

- Définissez et appliquez des politiques de mot de passe, telles que la longueur minimale, les exigences de complexité et les intervalles d'expiration, pour garantir que les mots de passe protègent correctement l'accès aux comptes d'utilisateurs.

- Examinez et mettez à jour régulièrement les autorisations des utilisateurs pour vous assurer qu'elles correspondent aux politiques de l'organisation et aux exigences de chaque poste.

- Surveillez l'activité du compte utilisateur pour détecter et répondre à toute action suspecte ou tentative d'accès non autorisée.

En mettant en œuvre des contrôles stricts et des mesures proactives, vous pouvez sécuriser l'accès à votre base de données et réduire considérablement le risque de violations de données non autorisées et de cyberattaques.

Sécurisez vos connexions à la base de données

Pour garantir une sécurité et une protection des données élevées, la sécurisation de toutes les connexions aux bases de données est essentielle. Le maintien de canaux de communication sécurisés permet d'éviter les accès non autorisés, les fuites de données ou les attaques de l'homme du milieu qui pourraient compromettre les informations sensibles.

Voici quelques étapes clés pour vous aider à sécuriser vos connexions à la base de données :

- Utilisez des protocoles de communication chiffrés : chiffrez toujours le trafic réseau entre vos serveurs d’applications et vos bases de données. Utilisez des protocoles sécurisés tels que Transport Layer Security (TLS) pour protéger les données en transit, garantissant ainsi que les informations sensibles restent confidentielles.

- Déployez des VPN et des réseaux privés sécurisés : pour améliorer davantage la sécurité, envisagez d'utiliser des réseaux privés virtuels (VPN) ou des réseaux cloud privés pour les connexions aux bases de données. En séparant et en chiffrant vos communications, ces technologies réduisent le risque d'accès non autorisé ou de violations de données.

- Appliquer des politiques de sécurité de connexion : établissez des politiques et des paramètres de configuration qui autorisent uniquement des connexions sécurisées à vos bases de données. Rejetez les communications non cryptées en utilisant des règles de pare-feu pour bloquer les connexions qui ne sont pas conformes à vos exigences de sécurité.

- Mettez en œuvre un contrôle d’accès strict : assurez-vous que seuls les utilisateurs, applications et serveurs autorisés peuvent se connecter à vos bases de données. Utilisez la liste blanche IP et les méthodes d’authentification pour limiter l’accès aux entités de confiance uniquement.

- Examinez et mettez à jour régulièrement les configurations de connexion : audite régulièrement les paramètres de connexion à votre base de données pour identifier et corriger les vulnérabilités potentielles. Restez constamment informé des nouvelles menaces et des meilleures pratiques pour maintenir des normes de sécurité élevées.

Surveiller et auditer régulièrement les activités de la base de données

La surveillance et l'audit continus des activités de vos bases de données sont des éléments essentiels d'une stratégie de sécurité puissante. En surveillant de près les interactions avec les bases de données, vous pouvez détecter les activités suspectes, corriger les vulnérabilités et garantir la conformité aux exigences réglementaires.

Voici quelques bonnes pratiques pour surveiller et auditer les activités des bases de données :

- Créez et maintenez une piste d'audit : établissez une piste d'audit détaillée de toutes les opérations de base de données, y compris les actions des utilisateurs, les modifications de données, les changements de schéma et les événements de sécurité. Cette documentation vous aide à détecter les anomalies, à enquêter sur les problèmes et à vous conformer aux réglementations qui imposent une tenue de registres complète.

- Mettez en œuvre une surveillance et des alertes en temps réel : utilisez des outils de surveillance en temps réel pour suivre les événements de la base de données et générer des alertes en cas d'activités suspectes ou de violations de politiques. Les notifications immédiates vous permettent de réagir rapidement aux menaces potentielles ou aux failles de sécurité, minimisant ainsi les dommages potentiels.

- Utilisez des analyses avancées : exploitez les outils d'analyse et l'apprentissage automatique pour automatiser la détection de modèles inhabituels ou d'anomalies dans les activités de votre base de données. Ces technologies peuvent vous aider à identifier les menaces potentielles, à évaluer les risques et à améliorer votre posture de sécurité.

- Examinez et ajustez régulièrement les paramètres de surveillance : pour garantir une couverture de surveillance efficace, examinez et mettez à jour périodiquement vos configurations de surveillance et vos seuils d'alerte. Adaptez votre stratégie de surveillance pour refléter les changements dans votre infrastructure de base de données, la sensibilité des données et l'évaluation des risques.

- Effectuez des audits et des évaluations périodiques : effectuez des évaluations de sécurité et de vulnérabilité pour évaluer la sécurité de votre base de données, identifier les points faibles et mettre en œuvre les améliorations nécessaires. Cette pratique vous aidera à éviter les menaces potentielles et à maintenir des normes de sécurité élevées.

Chiffrer les données sensibles

Le chiffrement des données sensibles est essentiel pour protéger votre organisation contre les accès non autorisés, les cybermenaces et les violations de données. Le cryptage des données garantit qu'elles restent illisibles et confidentielles, même si un attaquant accède à votre base de données.

Mettez en œuvre les pratiques de cryptage suivantes pour protéger vos informations sensibles :

- Chiffrer les données au repos : utilisez des méthodes de chiffrement telles que le chiffrement transparent des données (TDE), le chiffrement au niveau du système de fichiers ou le chiffrement basé sur le disque pour protéger vos données stockées. Le chiffrement des données au repos empêche les utilisateurs non autorisés d'accéder aux fichiers sensibles et réduit le risque de violation de données.

- Chiffrez les données en transit : utilisez des protocoles de communication sécurisés tels que TLS pour chiffrer les données transmises entre vos serveurs d'applications et vos bases de données. Cette pratique garantit que les informations sensibles restent privées, même si elles sont interceptées pendant la transmission.

- Mettre en œuvre la gestion des clés de chiffrement : Établissez une stratégie complète de gestion des clés pour maintenir la confidentialité et l’intégrité de vos clés de chiffrement. Définissez un cycle de vie des clés, effectuez une rotation régulière des clés, puis stockez et gérez les clés en toute sécurité pour empêcher tout accès non autorisé.

- Utilisez des algorithmes de cryptage puissants : choisissez des algorithmes de cryptage puissants qui offrent une sécurité cryptographique élevée. Optez pour des normes industrielles largement acceptées comme AES-256 pour protéger vos données cryptées.

- Mettez régulièrement à jour vos pratiques de chiffrement : restez informé des meilleures pratiques de chiffrement, des nouvelles menaces de sécurité et de l'évolution des réglementations, et mettez à jour vos procédures de chiffrement en conséquence. Évaluez en permanence votre stratégie de chiffrement pour garantir la protection continue de vos données sensibles.

En suivant ces bonnes pratiques en matière de sécurité des bases de données, vous pouvez établir un cadre complet pour sécuriser vos données et applications. La protection des informations sensibles contre les accès non autorisés, les cybermenaces et les violations de données est cruciale pour les organisations de tous les secteurs. Assurez-vous que votre posture de sécurité est à jour, efficace et reflète les dernières avancées en matière de chiffrement et de sécurité réseau.

Supprimez les fonctionnalités inutilisées et minimisez la surface d’attaque

Réduire la surface d'attaque de votre base de données est essentiel pour améliorer sa sécurité. De nombreuses bases de données incluent des fonctionnalités qui, bien que parfois utiles, peuvent s'avérer inutiles dans votre environnement spécifique. Ces fonctionnalités peuvent créer par inadvertance des vulnérabilités que les attaquants peuvent exploiter.

Supprimez ou désactivez tous les composants et extensions de base de données inutiles pour minimiser la surface d'attaque. Cela peut inclure des options d'accès telles que l'utilisation de fonctionnalités d'accès aux données à distance ou de gestion de fichiers qui peuvent aller au-delà de ce qui est requis pour votre application. De plus, veillez à supprimer tous les comptes d'utilisateurs par défaut et les exemples de données fournis avec l'installation de la base de données, car ils peuvent présenter des risques de sécurité importants.

Les plateformes de développement sans code comme AppMaster peuvent aider à simplifier le processus d'identification et d'élimination des fonctionnalités inutiles de votre base de données. L'utilisation d'une plate-forme qui favorise l'efficacité tout en maintenant les normes de sécurité garantit que votre base de données est conçue avec une surface d'attaque minimale et des fonctionnalités de sécurité optimales.

Protégez la sauvegarde de votre base de données

Avoir une stratégie de sauvegarde est crucial pour maintenir la disponibilité et l'intégrité de vos données en cas de panne matérielle, de corruption de données ou de faille de sécurité. Mais les sauvegardes elles-mêmes peuvent devenir des cibles pour les cybercriminels et doivent également être protégées.

Mettez en œuvre les bonnes pratiques suivantes pour renforcer la sauvegarde de votre base de données :

Stockage hors site

Stockez les sauvegardes en toute sécurité hors site, dans un emplacement séparé et sécurisé, pour vous assurer qu'elles ne sont pas affectées par des catastrophes physiques ou des violations sur votre site principal.

Chiffrement

Chiffrez à la fois vos sauvegardes et les canaux de communication qui les transfèrent vers l'emplacement hors site. Cela permet de garantir la confidentialité des données, même si la sauvegarde tombe entre de mauvaises mains.

Contrôle d'accès

Limitez l’accès à vos sauvegardes uniquement aux personnes qui en ont besoin dans le cadre de leurs responsabilités professionnelles. Surveillez et enregistrez tout accès aux sauvegardes et examinez régulièrement ces journaux pour identifier toute activité suspecte.

Tests réguliers

Testez l'intégrité et la fiabilité de vos sauvegardes en effectuant des procédures de restauration régulières. Cela garantira que les sauvegardes pourront être restaurées avec succès en cas d'urgence et que les données resteront intactes.

Politique de conservation

Mettez en œuvre une politique de conservation définie pour vos sauvegardes, qui doit inclure un plan clair pour l'élimination sécurisée des sauvegardes obsolètes et de tout support associé, afin d'empêcher tout accès non autorisé aux données historiques.

En utilisant une plateforme comme AppMaster, vous pouvez assurer une intégration transparente entre votre stratégie de sauvegarde de base de données et la sécurité de votre base de données.

Isoler les bases de données et mettre en œuvre la segmentation

L'isolation et la segmentation des bases de données peuvent réduire efficacement la surface d'attaque et limiter l'étendue des dommages potentiels en cas de faille de sécurité. En séparant les bases de données avec différents niveaux de sensibilité ou fonctionnalités système distinctes, vous pouvez restreindre efficacement les accès non autorisés sur l'ensemble de l'infrastructure de base de données.

Voici quelques recommandations pour séparer et isoler les bases de données :

- Segmentation du réseau : créez des segments de réseau distincts pour des bases de données individuelles ou des composants de base de données afin de restreindre les chemins d'un attaquant pour accéder ou traverser votre infrastructure.

- Configuration du pare-feu : configurez vos pare-feu pour autoriser uniquement le trafic nécessaire entre les segments, bloquant ainsi l'accès non autorisé aux zones restreintes ou aux données sensibles.

- Contrôle d'accès basé sur les rôles : mettez en œuvre un contrôle d'accès basé sur les rôles pour définir les autorisations utilisateur granulaires et garantir que les utilisateurs ne peuvent accéder qu'aux données et aux fonctions dont ils ont besoin pour leur rôle spécifique.

- Encapsulation : utilisez des techniques d'encapsulation, telles que des cloud privés virtuels (VPC), des conteneurs ou des machines virtuelles, pour séparer les applications ou services individuels les uns des autres et limiter davantage les vecteurs d'attaque potentiels.

Lors de l'utilisation de la plateforme AppMaster, l'isolation et la segmentation des bases de données sont simplifiées par des outils de conception architecturale qui facilitent la mise en œuvre de ces mesures de sécurité. Le respect de ces bonnes pratiques permet d'atténuer l'impact potentiel d'une faille de sécurité, en garantissant que même si un attaquant compromet une partie du système, il ne peut pas avoir libre cours sur l'ensemble de votre infrastructure de base de données.

Garantir l’intégrité et la conformité des données

L'intégrité des données dans les bases de données fait référence à l'exactitude, à la cohérence et à la fiabilité de vos données tout au long de leur cycle de vie. La conformité, quant à elle, implique le respect des réglementations pertinentes en matière de protection des données, telles que le RGPD (Règlement général sur la protection des données) , le HIPAA (Health Insurance Portability and Accountability Act) ou le CCPA (California Consumer Privacy Act). Pour garantir l’intégrité des données et maintenir la conformité réglementaire, suivez ces étapes clés :

- Établissez des politiques et des procédures : créez des politiques et des directives bien définies pour la gestion, le stockage et le traitement de vos données, y compris les contrôles d'accès aux données, la confidentialité et les procédures de stockage.

- Validez la saisie et le traitement : assurez-vous que la saisie et le traitement des données répondent à vos normes de qualité établies et évitez l’introduction d’erreurs ou de données corrompues. Mettez en œuvre des contrôles et contrepoids pour identifier les incohérences, les doublons ou les inexactitudes dans vos données.

- Surveillez la qualité des données : évaluez régulièrement la qualité et l’exactitude de vos données, en corrigeant immédiatement toute erreur ou divergence. Cette surveillance active permet de maintenir l'intégrité de vos données et réduit le risque d'informations erronées affectant vos systèmes ou vos rapports.

- Mettre en œuvre des politiques de conservation et de suppression des données : élaborez des politiques de conservation et de suppression des données, conformément aux réglementations spécifiques au secteur ou aux lois sur la conservation des données. Une bonne gestion des cycles de vie des données peut empêcher que les données inutilisées ou expirées ne mettent votre organisation en danger.

- Restez informé des lois et réglementations : surveillez en permanence les lois et réglementations pertinentes en matière de protection des données pour garantir la conformité de votre organisation. Mettez à jour vos politiques et procédures si nécessaire pour rester en conformité avec les exigences réglementaires.

Plan de réponse aux incidents et de récupération

Malgré tous vos efforts pour sécuriser vos bases de données, des incidents peuvent survenir. Pour minimiser les dommages, les temps d'arrêt et les conséquences potentiellement graves, il est essentiel de mettre en place un plan de réponse aux incidents et de récupération. Suivez ces étapes pour créer une stratégie de réponse efficace :

- Préparation initiale : élaborer un plan complet pour identifier et répondre aux incidents, y compris la définition des rôles et des responsabilités, l'établissement d'une chaîne de commandement et l'identification des ressources et des outils nécessaires pour gérer les incidents.

- Détection et analyse : mettez en œuvre des systèmes de surveillance et d'alerte pour identifier rapidement les incidents ou les menaces potentiels, permettant ainsi à votre équipe d'intervention d'évaluer et de répondre rapidement à tout problème qui survient.

- Confinement des menaces : développez un ensemble de procédures pour limiter la propagation d'un incident en isolant les systèmes compromis, en révoquant les informations d'identification d'accès affectées ou en bloquant le trafic réseau vers les systèmes vulnérables.

- Récupération et restauration du système : planifiez la récupération après un incident, y compris la restauration des sauvegardes, l'application de correctifs aux vulnérabilités et la reconstruction des systèmes affectés.

- Suivi post-incident : une fois qu'un incident a été résolu, assurez-vous qu'un examen approfondi est effectué, notamment en déterminant la cause profonde, en évaluant l'efficacité de la réponse et en apportant les changements nécessaires pour améliorer les systèmes et les processus.

AppMaster : contribuer à améliorer la sécurité des bases de données

AppMaster est une puissante plate-forme sans code qui vous permet de créer des applications backend, Web et mobiles tout en tenant compte des meilleures pratiques en matière de sécurité des bases de données. En choisissant AppMaster pour vos besoins de développement d'applications, vous pouvez bénéficier de fonctionnalités telles que :

- Contrôles d'authentification et d'autorisation forts : mettez en œuvre facilement des contrôles d'accès et des autorisations basées sur les rôles pour vos applications, garantissant que seuls les utilisateurs autorisés peuvent accéder à vos données.

- Connexions de base de données sécurisées : AppMaster prend en charge une communication sécurisée entre votre base de données et vos applications, minimisant ainsi le risque d'accès non autorisé ou de fuite de données.

- Chiffrement : utilisez les fonctionnalités de chiffrement intégrées d' AppMaster pour protéger les données sensibles de vos applications et bases de données.

Avec AppMaster, vous pouvez développer des applications plus efficacement sans compromettre les exigences de sécurité et de conformité. AppMaster a rapidement été reconnu comme une plateforme de développement no-code très performante, avec plus de 60 000 utilisateurs bénéficiant de ses fonctionnalités.

Que vous soyez un développeur de logiciels chevronné ou un développeur citoyen explorant le monde du développement d'applications no-code, AppMaster vous permet de créer des applications puissantes, sécurisées et évolutives.

Conclusion

La mise en œuvre des meilleures pratiques en matière de sécurité des bases de données est essentielle pour les organisations qui cherchent à protéger leurs données sensibles, à maintenir leur intégrité et à se conformer aux réglementations en vigueur. Le respect de ces dix pratiques cruciales en matière de sécurité des bases de données peut aider à atténuer les risques, à prévenir les violations de données et à minimiser les cybermenaces.

Vous créez une infrastructure puissante qui dissuade les cyberattaques en restant proactif dans la mise à jour et la maintenance des logiciels, en appliquant des contrôles d'authentification et d'autorisation rigoureux, en sécurisant les connexions aux bases de données et en surveillant régulièrement vos systèmes. De plus, l'intégration du chiffrement, la réduction de votre surface d'attaque, la sécurisation de vos sauvegardes, l'isolation des bases de données et le maintien de l'intégrité des données contribuent tous à une stratégie de sécurité globale.

Un partenariat avec des plateformes comme AppMaster, qui prend en charge de solides pratiques de sécurité des bases de données, peut améliorer encore votre posture de sécurité et vous permettre de développer des applications de manière transparente sans sacrifier les exigences de sécurité et de conformité. N'oubliez pas que la sécurité des bases de données est un processus continu et que rester à jour avec les meilleures pratiques et directives du secteur est la clé pour sécuriser vos données et protéger votre organisation.

FAQ

La sécurité des bases de données est cruciale pour protéger les données sensibles, garantir l'intégrité des informations critiques, empêcher tout accès non autorisé et maintenir la conformité aux réglementations en vigueur. La mise en œuvre de mesures de sécurité appropriées aide les organisations à éviter les violations de données, à éviter les pertes financières et à maintenir la confiance des utilisateurs dans leurs systèmes.

La gestion régulière des correctifs est essentielle pour maintenir une sécurité robuste, car elle traite les zones vulnérables de votre logiciel de base de données, corrige les faiblesses de sécurité et protège vos données contre les cybermenaces. Si vous ne corrigez pas rapidement votre logiciel, votre organisation peut devenir une cible facile pour les cybercriminels.

Les contrôles d'authentification et d'autorisation garantissent que seuls les utilisateurs autorisés peuvent accéder à votre base de données, ce qui réduit le risque d'accès non autorisé, de fuite de données et de cyberattaques. Ces contrôles vérifient l'identité des utilisateurs, évaluent leurs droits d'accès et limitent l'accès aux fonctions et données approuvées.

Le cryptage des données sensibles garantit que seules les personnes autorisées peuvent lire et comprendre les informations, même si elles ont accès aux données elles-mêmes. Le cryptage agit comme une couche supplémentaire de sécurité et de protection contre les violations de données, les fuites de données et les accès non autorisés.

L'isolation et la segmentation des bases de données contribuent à réduire la surface d'attaque en séparant les systèmes et ensembles de données distincts. Cette pratique peut limiter l'étendue des dommages qu'un cybercriminel pourrait causer en cas de violation réussie, car l'accès à un segment n'implique pas nécessairement l'accès à l'ensemble de l'infrastructure de la base de données.

Garantir l'intégrité et la conformité des données implique d'établir des politiques et des procédures strictes pour le traitement des données, la validation de la saisie et du traitement des données, la surveillance de la qualité des données, la mise en œuvre de politiques de conservation et de suppression des données et la mise à jour des lois et réglementations en vigueur. Le respect de la conformité protège non seulement les données, mais permet également d’éviter des sanctions juridiques et financières.

Un plan complet de réponse aux incidents et de récupération comprend la préparation initiale, la détection et l'analyse des incidents potentiels, le confinement des menaces, la récupération et la restauration du système, ainsi que le suivi post-incident. Un plan bien conçu minimise les dommages et les temps d'arrêt, restaure rapidement les systèmes et aide les organisations à tirer les leçons des incidents pour améliorer leur posture de sécurité.

Oui, les solutions de bases de données basées sur le cloud peuvent fournir des mesures de sécurité améliorées, telles que le chiffrement au repos, des contrôles d'accès sécurisés et une surveillance régulière. Il est essentiel de sélectionner un fournisseur de services cloud réputé qui met en œuvre des mesures de sécurité strictes et se conforme aux réglementations applicables en matière de protection des données.

AppMaster est une puissante plate-forme de développement d'applications no-code qui prend en charge les pratiques de sécurité des bases de données grâce à des fonctionnalités telles que des contrôles d'authentification et d'autorisation forts, des connexions de bases de données sécurisées et le cryptage. En utilisant AppMaster, vous pouvez bénéficier d'un développement d'applications efficace sans sacrifier les exigences de sécurité et de conformité.

Les organisations industrielles telles que le NIST, l'OWASP et le CIS proposent des directives complètes et des bonnes pratiques pour la sécurité des bases de données. Le respect de ces recommandations et directives, ainsi que des mises à jour et évaluations de sécurité régulières, peuvent aider les organisations à maintenir une sécurité robuste des bases de données et à protéger les données sensibles.