10 แนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของฐานข้อมูลที่คุณควรรู้

ค้นพบแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของฐานข้อมูลที่สำคัญ 10 ประการเพื่อช่วยปกป้องข้อมูลที่ละเอียดอ่อนของคุณและรับประกันความสมบูรณ์ของข้อมูลสำคัญ

การรักษาความปลอดภัยของฐานข้อมูลมีความสำคัญอย่างยิ่งในการปกป้องข้อมูลที่ละเอียดอ่อนขององค์กรจากการเข้าถึง การแก้ไข หรือการทำลายโดยไม่ได้รับอนุญาต ฐานข้อมูลจัดเก็บข้อมูลที่มีค่า เช่น ข้อมูลลูกค้า บันทึกทางการเงิน และทรัพย์สินทางปัญญา ซึ่งทำให้ฐานข้อมูลเหล่านี้เป็นเป้าหมายสำคัญสำหรับอาชญากรไซเบอร์และบุคคลภายในที่เป็นอันตราย ด้วยเหตุนี้ การรักษาความปลอดภัยของฐานข้อมูลที่แข็งแกร่งจึงเป็นสิ่งสำคัญในการรักษาความสมบูรณ์ของข้อมูล การปฏิบัติตามกฎระเบียบในการปกป้องข้อมูล และการได้รับความไว้วางใจจากลูกค้าและผู้มีส่วนได้ส่วนเสีย

บทความนี้จะกล่าวถึงแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของฐานข้อมูล 10 อันดับแรกที่คุณควรรู้เพื่อปกป้องทรัพย์สินข้อมูลอันมีค่าของคุณ แนวทางปฏิบัติเหล่านี้นำไปใช้กับเทคโนโลยีฐานข้อมูลต่างๆ ตั้งแต่ฐานข้อมูลเชิงสัมพันธ์แบบดั้งเดิมไปจนถึง NoSQL และระบบบนคลาวด์

ดำเนินการเชิงรุกด้วยการจัดการแพทช์

การจัดการแพตช์เป็นแนวทางปฏิบัติที่สำคัญในการรักษาความปลอดภัยฐานข้อมูลของคุณ การอัปเดตซอฟต์แวร์ฐานข้อมูลของคุณด้วยแพตช์ล่าสุดเป็นประจำไม่เพียงแต่ช่วยให้คุณได้รับประโยชน์จากฟีเจอร์ใหม่ล่าสุดและการแก้ไขข้อบกพร่องเท่านั้น แต่ยังช่วยแก้ไขช่องโหว่ด้านความปลอดภัยที่อาชญากรไซเบอร์สามารถใช้เพื่อแทรกซึมและโจมตีระบบของคุณได้อีกด้วย

หากต้องการดำเนินการเชิงรุกด้วยการจัดการแพตช์ ให้ปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดเหล่านี้:

- สมัครรับการแจ้งเตือนความปลอดภัยของผู้ขายเพื่อรับการเปิดเผยช่องโหว่และการแจ้งเตือนการเผยแพร่แพตช์

- สร้างกระบวนการจัดการแพตช์ที่เชื่อถือได้ ซึ่งรวมถึงการระบุช่องโหว่ด้านความปลอดภัย การประเมินความเสี่ยง การทดสอบและการปรับใช้แพตช์ และตรวจสอบว่าแพตช์ถูกนำไปใช้อย่างประสบความสำเร็จ

- ดำเนินการตรวจสอบซอฟต์แวร์ฐานข้อมูลของคุณเป็นประจำเพื่อตรวจสอบว่าแพตช์ที่ใช้ทั้งหมดเป็นข้อมูลล่าสุดและสอดคล้องกับคำแนะนำของผู้จำหน่าย

- พิจารณาใช้เครื่องมือและโซลูชันเพื่อทำให้งานการจัดการแพทช์เป็นอัตโนมัติ และปรับปรุงกระบวนการบำรุงรักษาความปลอดภัยของคุณ

ใช้การควบคุมการรับรองความถูกต้องและการอนุญาตที่เข้มงวด

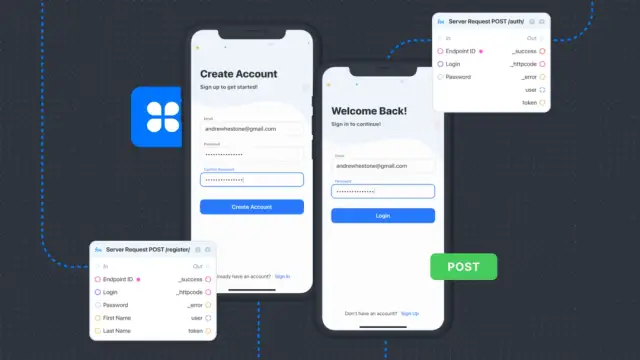

การใช้การควบคุมการรับรองความถูกต้องและการอนุญาตเป็นสิ่งสำคัญสำหรับการรักษาความปลอดภัยการเข้าถึงฐานข้อมูลของคุณและการปกป้องข้อมูลที่ละเอียดอ่อน การควบคุมเหล่านี้ช่วยให้แน่ใจว่าเฉพาะผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงระบบและดำเนินการบางอย่างตามบทบาทและสิทธิ์ที่ได้รับมอบหมาย

หากต้องการใช้การควบคุมการรับรองความถูกต้องและการอนุญาตที่เข้มงวดสำหรับฐานข้อมูลของคุณ ให้พิจารณาเคล็ดลับต่อไปนี้:

- ใช้รหัสผ่านที่รัดกุมและไม่ซ้ำกันสำหรับบัญชีผู้ใช้ฐานข้อมูลทั้งหมด ส่งเสริมการใช้การรับรองความถูกต้องแบบหลายปัจจัย (MFA) หรือการลงชื่อเพียงครั้งเดียว (SSO) เพื่อเพิ่มความปลอดภัยให้ดียิ่งขึ้น

- ใช้การควบคุมการเข้าถึงตามบทบาท (RBAC) เพื่อกำหนดสิทธิ์ตามบทบาทของผู้ใช้ภายในองค์กร สิ่งนี้จะจำกัดการเข้าถึงและสิทธิ์ของผู้ใช้แต่ละรายตามหน้าที่งานเฉพาะของพวกเขา ซึ่งช่วยลดความเสี่ยงในการเข้าถึงหรือจัดการข้อมูลที่ไม่ได้รับอนุญาต

- กำหนดและบังคับใช้นโยบายรหัสผ่าน เช่น ความยาวขั้นต่ำ ข้อกำหนดด้านความซับซ้อน และช่วงหมดอายุ เพื่อให้แน่ใจว่ารหัสผ่านจะป้องกันการเข้าถึงบัญชีผู้ใช้ได้อย่างเพียงพอ

- ตรวจสอบและอัปเดตสิทธิ์ของผู้ใช้เป็นประจำเพื่อให้แน่ใจว่าสอดคล้องกับนโยบายองค์กรและข้อกำหนดของงานแต่ละงาน

- ตรวจสอบกิจกรรมบัญชีผู้ใช้เพื่อตรวจจับและตอบสนองต่อการกระทำที่น่าสงสัยหรือความพยายามในการเข้าถึงที่ไม่ได้รับอนุญาต

ด้วยการใช้การควบคุมที่เข้มงวดและมาตรการเชิงรุก คุณสามารถรักษาความปลอดภัยการเข้าถึงฐานข้อมูลของคุณและลดความเสี่ยงของการละเมิดข้อมูลที่ไม่ได้รับอนุญาตและการโจมตีทางไซเบอร์ได้อย่างมาก

รักษาความปลอดภัยการเชื่อมต่อฐานข้อมูลของคุณ

เพื่อให้มั่นใจถึงความปลอดภัยและการปกป้องข้อมูลระดับสูง การรักษาความปลอดภัยการเชื่อมต่อฐานข้อมูลทั้งหมดถือเป็นสิ่งสำคัญ การรักษาช่องทางการสื่อสารที่ปลอดภัยจะช่วยป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต ข้อมูลรั่วไหล หรือการโจมตีแบบแทรกกลางที่อาจทำให้ข้อมูลที่ละเอียดอ่อนเสียหายได้

ต่อไปนี้เป็นขั้นตอนสำคัญเพื่อช่วยรักษาความปลอดภัยการเชื่อมต่อฐานข้อมูลของคุณ:

- ใช้โปรโตคอลการสื่อสารที่เข้ารหัส: เข้ารหัสการรับส่งข้อมูลเครือข่ายระหว่างแอปพลิเคชันเซิร์ฟเวอร์และฐานข้อมูลของคุณเสมอ ใช้โปรโตคอลที่ปลอดภัย เช่น Transport Layer Security (TLS) เพื่อปกป้องข้อมูลระหว่างทาง เพื่อให้มั่นใจว่าข้อมูลที่ละเอียดอ่อนยังคงเป็นความลับ

- ปรับใช้ VPN ที่ปลอดภัยและเครือข่ายส่วนตัว: เพื่อปรับปรุงการรักษาความปลอดภัยเพิ่มเติม ให้พิจารณาใช้เครือข่ายส่วนตัวเสมือน (VPN) หรือเครือข่ายคลาวด์ส่วนตัวสำหรับการเชื่อมต่อฐานข้อมูล ด้วยการแยกและเข้ารหัสการสื่อสารของคุณ เทคโนโลยีเหล่านี้จะช่วยลดโอกาสของการเข้าถึงโดยไม่ได้รับอนุญาตหรือการละเมิดข้อมูล

- บังคับใช้นโยบายความปลอดภัยในการเชื่อมต่อ: สร้างนโยบายและการตั้งค่าที่อนุญาตเฉพาะการเชื่อมต่อที่ปลอดภัยกับฐานข้อมูลของคุณ ปฏิเสธการสื่อสารที่ไม่ได้เข้ารหัส โดยใช้กฎไฟร์วอลล์เพื่อบล็อกการเชื่อมต่อที่ไม่เป็นไปตามข้อกำหนดด้านความปลอดภัยของคุณ

- ใช้การควบคุมการเข้าถึงที่เข้มงวด: ตรวจสอบให้แน่ใจว่าเฉพาะผู้ใช้ แอปพลิเคชัน และเซิร์ฟเวอร์ที่ได้รับอนุญาตเท่านั้นที่สามารถเชื่อมต่อกับฐานข้อมูลของคุณได้ ใช้วิธีการอนุญาตและรับรองความถูกต้องของ IP เพื่อจำกัดการเข้าถึงเฉพาะเอนทิตีที่เชื่อถือได้เท่านั้น

- ตรวจสอบและอัปเดตการกำหนดค่าการเชื่อมต่อเป็นประจำ: ตรวจสอบการตั้งค่าการเชื่อมต่อฐานข้อมูลของคุณเป็นประจำเพื่อระบุและแก้ไขช่องโหว่ที่อาจเกิดขึ้น รับทราบข้อมูลเกี่ยวกับภัยคุกคามใหม่และแนวทางปฏิบัติที่ดีที่สุดอย่างสม่ำเสมอเพื่อรักษามาตรฐานความปลอดภัยระดับสูง

ติดตามและตรวจสอบกิจกรรมฐานข้อมูลอย่างสม่ำเสมอ

การตรวจสอบและตรวจสอบกิจกรรมฐานข้อมูลของคุณอย่างต่อเนื่องเป็นองค์ประกอบสำคัญของกลยุทธ์ความปลอดภัยอันทรงพลัง ด้วยการตรวจสอบการโต้ตอบของฐานข้อมูลอย่างใกล้ชิด คุณสามารถตรวจจับกิจกรรมที่น่าสงสัย แก้ไขช่องโหว่ และรับประกันการปฏิบัติตามข้อกำหนดด้านกฎระเบียบ

ต่อไปนี้เป็นแนวทางปฏิบัติที่ดีที่สุดสำหรับการตรวจสอบและตรวจสอบกิจกรรมฐานข้อมูล:

- สร้างและรักษาเส้นทางการตรวจสอบ: สร้างเส้นทางการตรวจสอบโดยละเอียดของการดำเนินงานฐานข้อมูลทั้งหมด รวมถึงการกระทำของผู้ใช้ การแก้ไขข้อมูล การเปลี่ยนแปลงสคีมา และเหตุการณ์ด้านความปลอดภัย เอกสารนี้ช่วยให้คุณตรวจจับความผิดปกติ ตรวจสอบปัญหา และปฏิบัติตามกฎระเบียบที่กำหนดให้การเก็บบันทึกอย่างครอบคลุม

- ใช้การตรวจสอบและการแจ้งเตือนแบบเรียลไทม์: ใช้เครื่องมือการตรวจสอบแบบเรียลไทม์เพื่อติดตามเหตุการณ์ฐานข้อมูล สร้างการแจ้งเตือนสำหรับกิจกรรมที่น่าสงสัยหรือการละเมิดนโยบาย การแจ้งเตือนทันทีช่วยให้คุณสามารถตอบสนองต่อภัยคุกคามหรือการละเมิดความปลอดภัยที่อาจเกิดขึ้นได้อย่างรวดเร็ว และลดความเสียหายที่อาจเกิดขึ้น

- ใช้การวิเคราะห์ขั้นสูง: ใช้ประโยชน์จากเครื่องมือการวิเคราะห์และการเรียนรู้ของเครื่องเพื่อตรวจจับรูปแบบที่ผิดปกติหรือความผิดปกติในกิจกรรมฐานข้อมูลของคุณโดยอัตโนมัติ เทคโนโลยีเหล่านี้สามารถช่วยให้คุณระบุภัยคุกคามที่อาจเกิดขึ้น ประเมินความเสี่ยง และปรับปรุงมาตรการรักษาความปลอดภัยของคุณได้

- ตรวจสอบและปรับการตั้งค่าการตรวจสอบเป็นประจำ: เพื่อให้มั่นใจว่าครอบคลุมการตรวจสอบที่มีประสิทธิภาพ ให้ตรวจสอบและอัปเดตการกำหนดค่าการตรวจสอบและเกณฑ์การแจ้งเตือนเป็นระยะๆ ปรับกลยุทธ์การติดตามของคุณเพื่อสะท้อนถึงการเปลี่ยนแปลงในโครงสร้างพื้นฐานฐานข้อมูล ความละเอียดอ่อนของข้อมูล และการประเมินความเสี่ยง

- ดำเนินการตรวจสอบและการประเมินเป็นระยะ: ดำเนินการประเมินความปลอดภัยและช่องโหว่เพื่อประเมินความปลอดภัยของฐานข้อมูลของคุณ ระบุจุดอ่อน และดำเนินการปรับปรุงที่จำเป็น แนวทางปฏิบัตินี้จะช่วยคุณหลีกเลี่ยงภัยคุกคามที่อาจเกิดขึ้นและรักษามาตรฐานความปลอดภัยระดับสูง

เข้ารหัสข้อมูลที่ละเอียดอ่อน

การเข้ารหัสข้อมูลที่ละเอียดอ่อนถือเป็นสิ่งสำคัญในการปกป้ององค์กรของคุณจากการเข้าถึงโดยไม่ได้รับอนุญาต ภัยคุกคามทางไซเบอร์ และการละเมิดข้อมูล การเข้ารหัสข้อมูลช่วยให้แน่ใจว่าข้อมูลดังกล่าวยังคงไม่สามารถอ่านได้และเป็นความลับ แม้ว่าผู้โจมตีจะสามารถเข้าถึงฐานข้อมูลของคุณได้ก็ตาม

ใช้หลักปฏิบัติในการเข้ารหัสต่อไปนี้เพื่อปกป้องข้อมูลที่ละเอียดอ่อนของคุณ:

- เข้ารหัสข้อมูลที่เหลือ: ใช้วิธีการเข้ารหัส เช่น การเข้ารหัสข้อมูลแบบโปร่งใส (TDE) การเข้ารหัสระดับระบบไฟล์ หรือการเข้ารหัสบนดิสก์เพื่อปกป้องข้อมูลที่จัดเก็บของคุณ การเข้ารหัสข้อมูลที่อยู่นิ่งจะป้องกันไม่ให้ผู้ใช้ที่ไม่ได้รับอนุญาตเข้าถึงไฟล์ที่ละเอียดอ่อนและลดความเสี่ยงของการละเมิดข้อมูล

- เข้ารหัสข้อมูลระหว่างทาง: ใช้โปรโตคอลการสื่อสารที่ปลอดภัย เช่น TLS เพื่อเข้ารหัสข้อมูลที่ส่งระหว่างแอปพลิเคชันเซิร์ฟเวอร์และฐานข้อมูลของคุณ แนวทางปฏิบัตินี้ช่วยให้มั่นใจได้ว่าข้อมูลที่ละเอียดอ่อนยังคงเป็นส่วนตัว แม้ว่าจะถูกดักฟังระหว่างการส่งก็ตาม

- ใช้การจัดการคีย์เข้ารหัส: สร้างกลยุทธ์การจัดการคีย์ที่ครอบคลุมเพื่อรักษาความลับและความสมบูรณ์ของคีย์เข้ารหัสของคุณ กำหนดวงจรการใช้งานคีย์ หมุนเวียนคีย์เป็นประจำ และจัดเก็บและจัดการคีย์อย่างปลอดภัยเพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต

- ใช้อัลกอริธึมการเข้ารหัสที่แข็งแกร่ง: เลือกอัลกอริธึมการเข้ารหัสที่ทรงพลังซึ่งให้ความปลอดภัยในการเข้ารหัสสูง เลือกใช้มาตรฐานอุตสาหกรรมที่ได้รับการยอมรับอย่างกว้างขวาง เช่น AES-256 เพื่อปกป้องข้อมูลที่เข้ารหัสของคุณ

- อัปเดตแนวทางปฏิบัติในการเข้ารหัสของคุณเป็นประจำ: รับทราบข้อมูลเกี่ยวกับแนวทางปฏิบัติที่ดีที่สุดในการเข้ารหัส ภัยคุกคามด้านความปลอดภัยใหม่ ๆ และกฎระเบียบที่เปลี่ยนแปลง และอัปเดตขั้นตอนการเข้ารหัสของคุณตามนั้น ประเมินกลยุทธ์การเข้ารหัสของคุณอย่างต่อเนื่องเพื่อรับประกันการปกป้องข้อมูลที่ละเอียดอ่อนของคุณอย่างต่อเนื่อง

ด้วยการปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของฐานข้อมูลเหล่านี้ คุณจะสามารถสร้างเฟรมเวิร์กที่ครอบคลุมสำหรับการรักษาความปลอดภัยข้อมูลและแอปพลิเคชันของคุณได้ การปกป้องข้อมูลที่ละเอียดอ่อนจากการเข้าถึงโดยไม่ได้รับอนุญาต ภัยคุกคามทางไซเบอร์ และการละเมิดข้อมูลถือเป็นสิ่งสำคัญสำหรับองค์กรในอุตสาหกรรมต่างๆ ตรวจสอบให้แน่ใจว่ามาตรการรักษาความปลอดภัยของคุณทันสมัย มีประสิทธิภาพ และสะท้อนถึงความก้าวหน้าด้านการเข้ารหัสและการรักษาความปลอดภัยเครือข่ายล่าสุด

ลบคุณสมบัติที่ไม่ได้ใช้และลดพื้นที่การโจมตีให้เหลือน้อยที่สุด

การลดพื้นที่การโจมตีของฐานข้อมูลของคุณถือเป็นสิ่งสำคัญในการเพิ่มความปลอดภัย ฐานข้อมูลจำนวนมากมีคุณลักษณะที่อาจไม่จำเป็นในสภาพแวดล้อมเฉพาะของคุณ แม้จะมีประโยชน์บ้างเป็นครั้งคราว คุณสมบัติเหล่านี้อาจสร้างช่องโหว่ที่ผู้โจมตีสามารถโจมตีได้โดยไม่ได้ตั้งใจ

ลบหรือปิดใช้งานส่วนประกอบและส่วนขยายฐานข้อมูลที่ไม่จำเป็นเพื่อลดพื้นที่การโจมตี ซึ่งอาจรวมถึงตัวเลือกการเข้าถึง เช่น การใช้การเข้าถึงข้อมูลระยะไกลหรือคุณลักษณะการจัดการไฟล์ที่อาจเกินความจำเป็นสำหรับแอปพลิเคชันของคุณ นอกจากนี้ อย่าลืมลบบัญชีผู้ใช้เริ่มต้นและข้อมูลตัวอย่างที่มาพร้อมกับการติดตั้งฐานข้อมูล เนื่องจากอาจก่อให้เกิดความเสี่ยงด้านความปลอดภัยได้อย่างมาก

แพลตฟอร์มการพัฒนา ที่ไม่ต้องเขียนโค้ด เช่น AppMaster สามารถช่วยลดความซับซ้อนของกระบวนการระบุและกำจัดคุณสมบัติที่ไม่จำเป็นออกจากฐานข้อมูลของคุณ การใช้แพลตฟอร์มที่ส่งเสริมประสิทธิภาพในขณะที่ยังคงรักษามาตรฐานความปลอดภัยทำให้มั่นใจได้ว่าฐานข้อมูลของคุณได้รับการออกแบบโดยมีพื้นผิวการโจมตีน้อยที่สุดและคำนึงถึงคุณลักษณะด้านความปลอดภัยที่เหมาะสมที่สุด

ปกป้องการสำรองฐานข้อมูลของคุณ

การมีกลยุทธ์การสำรองข้อมูลถือเป็นสิ่งสำคัญในการรักษาความพร้อมใช้งานและความสมบูรณ์ของข้อมูลของคุณในกรณีที่ฮาร์ดแวร์ล้มเหลว ข้อมูลเสียหาย หรือการละเมิดความปลอดภัย แต่การสำรองข้อมูลเองก็อาจกลายเป็นเป้าหมายของอาชญากรไซเบอร์และจำเป็นต้องได้รับการปกป้องเช่นกัน

ใช้แนวทางปฏิบัติที่ดีที่สุดต่อไปนี้เพื่อเสริมความแข็งแกร่งให้กับการสำรองฐานข้อมูลของคุณ:

การจัดเก็บนอกสถานที่

จัดเก็บข้อมูลสำรองไว้นอกสถานที่อย่างปลอดภัย ในตำแหน่งที่แยกต่างหากและปลอดภัย เพื่อให้แน่ใจว่าจะไม่ได้รับผลกระทบจากภัยพิบัติทางกายภาพหรือการละเมิดที่ไซต์หลักของคุณ

การเข้ารหัส

เข้ารหัสทั้งข้อมูลสำรองของคุณและช่องทางการสื่อสารที่ถ่ายโอนไปยังสถานที่นอกสถานที่ ซึ่งช่วยรับประกันการรักษาความลับของข้อมูล แม้ว่าข้อมูลสำรองจะตกไปอยู่ในมือของผู้ไม่หวังดีก็ตาม

การควบคุมการเข้าถึง

จำกัดการเข้าถึงการสำรองข้อมูลของคุณเฉพาะบุคคลที่จำเป็นต้องใช้เป็นส่วนหนึ่งของความรับผิดชอบงานของตนเท่านั้น ตรวจสอบและบันทึกการเข้าถึงข้อมูลสำรองและตรวจสอบบันทึกเหล่านี้เป็นประจำเพื่อระบุกิจกรรมที่น่าสงสัย

การทดสอบปกติ

ทดสอบความสมบูรณ์และความน่าเชื่อถือของการสำรองข้อมูลของคุณโดยดำเนินการตามขั้นตอนการกู้คืนเป็นประจำ สิ่งนี้จะช่วยให้มั่นใจได้ว่าการสำรองข้อมูลสามารถกู้คืนได้สำเร็จในกรณีฉุกเฉิน และข้อมูลยังคงเหมือนเดิม

นโยบายการเก็บรักษา

ใช้นโยบายการเก็บรักษาที่กำหนดไว้สำหรับการสำรองข้อมูลของคุณ ซึ่งควรมีแผนที่ชัดเจนสำหรับการกำจัดการสำรองข้อมูลที่ล้าสมัยและสื่อที่เกี่ยวข้องอย่างปลอดภัย เพื่อป้องกันการเข้าถึงข้อมูลประวัติโดยไม่ได้รับอนุญาต

ด้วยการใช้แพลตฟอร์มอย่าง AppMaster คุณสามารถรับประกันการผสานรวมที่ราบรื่นระหว่างกลยุทธ์การสำรองข้อมูลฐานข้อมูลและความปลอดภัยของฐานข้อมูลของคุณ

แยกฐานข้อมูลและการแบ่งส่วนการใช้งาน

การแยกฐานข้อมูลและการแบ่งส่วนสามารถลดพื้นที่การโจมตีได้อย่างมีประสิทธิภาพ และจำกัดขอบเขตของความเสียหายที่อาจเกิดขึ้นในกรณีที่มีการละเมิดความปลอดภัย ด้วยการแยกฐานข้อมูลที่มีระดับความลับหรือฟังก์ชันการทำงานของระบบที่แตกต่างกัน คุณสามารถจำกัดการเข้าถึงที่ไม่ได้รับอนุญาตในโครงสร้างพื้นฐานฐานข้อมูลทั้งหมดได้อย่างมีประสิทธิภาพ

คำแนะนำบางประการในการแยกและแยกฐานข้อมูลมีดังนี้

- การแบ่งส่วนเครือข่าย: สร้างส่วนเครือข่ายแยกกันสำหรับแต่ละฐานข้อมูลหรือส่วนประกอบฐานข้อมูลเพื่อจำกัดเส้นทางของผู้โจมตีในการเข้าถึงหรือสำรวจโครงสร้างพื้นฐานของคุณ

- การกำหนดค่าไฟร์วอลล์: กำหนดค่าไฟร์วอลล์ของคุณเพื่ออนุญาตเฉพาะการรับส่งข้อมูลที่จำเป็นระหว่างเซ็กเมนต์ โดยบล็อกการเข้าถึงพื้นที่จำกัดหรือข้อมูลที่ละเอียดอ่อนโดยไม่ได้รับอนุญาต

- การควบคุมการเข้าถึงตามบทบาท: ใช้การควบคุมการเข้าถึงตามบทบาทเพื่อกำหนดสิทธิ์ผู้ใช้โดยละเอียด และตรวจสอบให้แน่ใจว่าผู้ใช้สามารถเข้าถึงเฉพาะข้อมูลและฟังก์ชันที่จำเป็นสำหรับบทบาทเฉพาะของตนเท่านั้น

- การห่อหุ้ม: ใช้เทคนิคการห่อหุ้ม เช่น virtual private cloud (VPC) คอนเทนเนอร์ หรือเครื่องเสมือน เพื่อแยกแอปพลิเคชันหรือบริการแต่ละรายการออกจากกัน และจำกัดแนวทางการโจมตีที่อาจเกิดขึ้นเพิ่มเติม

เมื่อใช้แพลตฟอร์ม AppMaster การแยกฐานข้อมูลและการแบ่งส่วนจะง่ายขึ้นด้วยเครื่องมือออกแบบสถาปัตยกรรมที่อำนวยความสะดวกในการใช้มาตรการรักษาความปลอดภัยเหล่านี้ การปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดเหล่านี้จะช่วยบรรเทาผลกระทบที่อาจเกิดขึ้นจากการละเมิดความปลอดภัย ทำให้มั่นใจได้ว่าแม้ว่าผู้โจมตีจะประนีประนอมส่วนหนึ่งของระบบ พวกเขาจะไม่สามารถควบคุมโครงสร้างพื้นฐานฐานข้อมูลทั้งหมดของคุณได้

ตรวจสอบความสมบูรณ์ถูกต้องและการปฏิบัติตามข้อกำหนดของข้อมูล

ความสมบูรณ์ถูกต้องของข้อมูลในฐานข้อมูลหมายถึงความถูกต้อง ความสม่ำเสมอ และความน่าเชื่อถือของข้อมูลตลอดวงจรการใช้งาน ในทางกลับกัน การปฏิบัติตามข้อกำหนดเกี่ยวข้องกับการปฏิบัติตามกฎระเบียบการปกป้องข้อมูลที่เกี่ยวข้อง เช่น GDPR (กฎระเบียบคุ้มครองข้อมูลทั่วไป) , HIPAA (กฎหมายว่าด้วยความสามารถในการพกพาและความรับผิดชอบด้านประกันสุขภาพ) หรือ CCPA (กฎหมายความเป็นส่วนตัวของผู้บริโภคแห่งแคลิฟอร์เนีย) เพื่อให้บรรลุถึงความสมบูรณ์ถูกต้องของข้อมูลและรักษาการปฏิบัติตามกฎระเบียบ ให้ทำตามขั้นตอนสำคัญเหล่านี้:

- กำหนดนโยบายและขั้นตอน: สร้างนโยบายและแนวปฏิบัติที่ชัดเจนสำหรับการจัดการ จัดเก็บ และจัดการข้อมูลของคุณ รวมถึงการควบคุมการเข้าถึงข้อมูล การรักษาความลับ และขั้นตอนการจัดเก็บ

- ตรวจสอบอินพุตและการประมวลผล: ตรวจสอบให้แน่ใจว่าอินพุตและการประมวลผลข้อมูลเป็นไปตามมาตรฐานคุณภาพที่คุณกำหนดไว้ และป้องกันการเกิดข้อผิดพลาดหรือข้อมูลที่เสียหาย ใช้การตรวจสอบและถ่วงดุลเพื่อระบุความไม่สอดคล้องกัน การซ้ำกัน หรือความไม่ถูกต้องในข้อมูลของคุณ

- ตรวจสอบคุณภาพข้อมูล: ประเมินคุณภาพและความถูกต้องของข้อมูลของคุณเป็นประจำ แก้ไขข้อผิดพลาดหรือความคลาดเคลื่อนทันที การตรวจสอบเชิงรุกนี้ช่วยรักษาความสมบูรณ์ของข้อมูลของคุณและลดความเสี่ยงของข้อมูลที่ผิดพลาดซึ่งส่งผลต่อระบบหรือรายงานของคุณ

- ใช้นโยบายการเก็บรักษาและการลบข้อมูล: พัฒนานโยบายสำหรับการเก็บรักษาและการลบข้อมูลตามกฎข้อบังคับเฉพาะอุตสาหกรรมหรือกฎหมายการเก็บรักษาข้อมูล การจัดการวงจรชีวิตข้อมูลอย่างเหมาะสมสามารถป้องกันไม่ให้ข้อมูลที่ไม่ได้ใช้หรือหมดอายุทำให้องค์กรของคุณตกอยู่ในความเสี่ยง

- ติดตามข่าวสารล่าสุดเกี่ยวกับกฎหมายและข้อบังคับ: ติดตามกฎหมายและข้อบังคับด้านการคุ้มครองข้อมูลที่เกี่ยวข้องอย่างต่อเนื่องเพื่อให้องค์กรของคุณปฏิบัติตามข้อกำหนด อัปเดตนโยบายและขั้นตอนของคุณตามความจำเป็นเพื่อให้สอดคล้องกับข้อกำหนดด้านกฎระเบียบ

แผนการตอบสนองและการฟื้นฟูเหตุการณ์

แม้ว่าคุณจะพยายามรักษาความปลอดภัยฐานข้อมูลของคุณอย่างเต็มที่แล้ว เหตุการณ์ต่างๆ ก็สามารถเกิดขึ้นได้ เพื่อลดความเสียหาย เวลาหยุดทำงาน และผลกระทบร้ายแรงที่อาจเกิดขึ้น จำเป็นอย่างยิ่งที่จะต้องมีแผนตอบสนองต่อเหตุการณ์และการกู้คืน ทำตามขั้นตอนเหล่านี้เพื่อสร้างกลยุทธ์การตอบสนองที่มีประสิทธิผล:

- การเตรียมการเบื้องต้น: พัฒนาแผนที่ครอบคลุมสำหรับการระบุและการตอบสนองต่อเหตุการณ์ รวมถึงการกำหนดบทบาทและความรับผิดชอบ การสร้างสายการบังคับบัญชา และการระบุทรัพยากรและเครื่องมือที่จำเป็นในการจัดการกับเหตุการณ์

- การตรวจจับและการวิเคราะห์: ใช้ระบบการติดตามและแจ้งเตือนเพื่อระบุเหตุการณ์หรือภัยคุกคามที่อาจเกิดขึ้นได้อย่างรวดเร็ว ช่วยให้ทีมตอบสนองของคุณสามารถประเมินและตอบสนองต่อปัญหาใดๆ ที่เกิดขึ้นได้อย่างรวดเร็ว

- การจำกัดภัยคุกคาม: พัฒนาชุดขั้นตอนเพื่อจำกัดการแพร่กระจายของเหตุการณ์โดยการแยกระบบที่ถูกบุกรุก เพิกถอนข้อมูลรับรองการเข้าถึงที่ได้รับผลกระทบ หรือการบล็อกการรับส่งข้อมูลเครือข่ายไปยังระบบที่มีช่องโหว่

- การกู้คืนและการคืนค่าระบบ: แผนสำหรับการกู้คืนจากเหตุการณ์ รวมถึงการกู้คืนข้อมูลสำรอง การแก้ไขช่องโหว่ และการสร้างระบบที่ได้รับผลกระทบขึ้นมาใหม่

- การติดตามผลหลังเหตุการณ์: หลังจากเหตุการณ์ได้รับการแก้ไขแล้ว ตรวจสอบให้แน่ใจว่าได้มีการทบทวนอย่างละเอียด รวมถึงการระบุสาเหตุที่แท้จริง ประเมินประสิทธิผลของการตอบสนอง และทำการเปลี่ยนแปลงที่จำเป็นเพื่อปรับปรุงระบบและกระบวนการต่างๆ

AppMaster: ช่วยยกระดับความปลอดภัยของฐานข้อมูล

AppMaster เป็น แพลตฟอร์มที่ไม่ต้องเขียนโค้ด อันทรงพลังที่ช่วยให้คุณสามารถสร้างแบ็กเอนด์ เว็บ และแอปพลิเคชันมือถือไปพร้อมๆ กับการคำนึงถึงแนวทางปฏิบัติที่ดีที่สุดสำหรับการรักษาความปลอดภัยฐานข้อมูล เมื่อเลือก AppMaster ตามความต้องการในการพัฒนาแอปพลิเคชันของคุณ คุณจะได้รับประโยชน์จากคุณสมบัติต่างๆ เช่น:

- การตรวจสอบสิทธิ์และการอนุญาตที่เข้มงวด: ใช้การควบคุมการเข้าถึงและการอนุญาตตามบทบาทสำหรับแอปพลิเคชันของคุณได้อย่างง่ายดาย ทำให้มั่นใจได้ว่ามีเพียงผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงข้อมูลของคุณได้

- การเชื่อมต่อฐานข้อมูลที่ปลอดภัย: AppMaster รองรับการสื่อสารที่ปลอดภัยระหว่างฐานข้อมูลและแอปพลิเคชันของคุณ ช่วยลดความเสี่ยงในการเข้าถึงโดยไม่ได้รับอนุญาตหรือข้อมูลรั่วไหล

- การเข้ารหัส: ใช้คุณสมบัติการเข้ารหัสในตัวของ AppMaster เพื่อปกป้องข้อมูลที่ละเอียดอ่อนในแอปพลิเคชันและฐานข้อมูลของคุณ

ด้วย AppMaster คุณสามารถพัฒนาแอปพลิเคชันได้อย่างมีประสิทธิภาพมากขึ้น โดยไม่กระทบต่อข้อกำหนดด้านความปลอดภัยและการปฏิบัติตามข้อกำหนด AppMaster ได้รับการยอมรับอย่างรวดเร็วว่าเป็นแพลตฟอร์มการพัฒนา no-code ประสิทธิภาพสูง โดยมีผู้ใช้มากกว่า 60,000 รายที่ได้รับประโยชน์จากฟีเจอร์ต่างๆ ของ AppMaster

ไม่ว่าคุณจะเป็นนักพัฒนาซอฟต์แวร์ที่มีประสบการณ์หรือเป็น นักพัฒนาทั่วไป ที่สำรวจโลกแห่งการพัฒนาแอปแบบ no-codeAppMaster ช่วยให้คุณสร้างแอปพลิเคชันที่ทรงพลัง ปลอดภัย และปรับขนาดได้

บทสรุป

การใช้แนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของฐานข้อมูลถือเป็นสิ่งสำคัญสำหรับองค์กรที่ต้องการปกป้องข้อมูลที่ละเอียดอ่อน รักษาความสมบูรณ์ของข้อมูล และปฏิบัติตามกฎระเบียบที่เกี่ยวข้อง การปฏิบัติตามหลักปฏิบัติด้านความปลอดภัยของฐานข้อมูลที่สำคัญทั้ง 10 ประการนี้สามารถช่วยลดความเสี่ยง ป้องกันการละเมิดข้อมูล และลดภัยคุกคามทางไซเบอร์ได้

คุณสร้างโครงสร้างพื้นฐานอันทรงพลังที่ขัดขวางการโจมตีทางไซเบอร์โดยดำเนินการอัปเดตและบำรุงรักษาซอฟต์แวร์ในเชิงรุก บังคับใช้การควบคุมการรับรองความถูกต้องและการอนุญาตที่เข้มงวด การรักษาความปลอดภัยการเชื่อมต่อฐานข้อมูล และการตรวจสอบระบบของคุณเป็นประจำ นอกจากนี้ การผสมผสานการเข้ารหัส การลดพื้นผิวการโจมตี การรักษาความปลอดภัยการสำรองข้อมูล การแยกฐานข้อมูล และการรักษาความสมบูรณ์ของข้อมูล ล้วนมีส่วนทำให้เกิดกลยุทธ์ความปลอดภัยที่ครอบคลุม

การเป็นพันธมิตรกับแพลตฟอร์ม เช่น AppMaster ซึ่งสนับสนุนแนวทางปฏิบัติด้านความปลอดภัยของฐานข้อมูลที่แข็งแกร่ง สามารถปรับปรุงสถานะการรักษาความปลอดภัยของคุณให้ดียิ่งขึ้น และช่วยให้คุณสามารถพัฒนาแอปพลิเคชันได้อย่างราบรื่นโดยไม่ต้องเสียสละข้อกำหนดด้านความปลอดภัยและการปฏิบัติตามข้อกำหนด โปรดจำไว้ว่าการรักษาความปลอดภัยของฐานข้อมูลเป็นกระบวนการที่กำลังดำเนินอยู่ และการติดตามแนวทางปฏิบัติและแนวทางปฏิบัติที่ดีที่สุดในอุตสาหกรรมให้ทันสมัยอยู่เสมอเป็นกุญแจสำคัญในการรักษาความปลอดภัยข้อมูลของคุณและปกป้ององค์กรของคุณ

คำถามที่พบบ่อย

การรักษาความปลอดภัยของฐานข้อมูลมีความสำคัญอย่างยิ่งในการปกป้องข้อมูลที่ละเอียดอ่อน การรับรองความสมบูรณ์ของข้อมูลที่สำคัญ ป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต และการรักษาการปฏิบัติตามกฎระเบียบที่เกี่ยวข้อง การใช้มาตรการรักษาความปลอดภัยที่เหมาะสมช่วยให้องค์กรหลีกเลี่ยงการละเมิดข้อมูล หลีกเลี่ยงการสูญเสียทางการเงิน และรักษาความไว้วางใจของผู้ใช้ในระบบของตน

การจัดการแพตช์เป็นประจำถือเป็นสิ่งสำคัญในการรักษาความปลอดภัยที่แข็งแกร่ง เนื่องจากจะจัดการกับพื้นที่ที่มีช่องโหว่ของซอฟต์แวร์ฐานข้อมูลของคุณ แก้ไขจุดอ่อนด้านความปลอดภัย และปกป้องข้อมูลของคุณจากภัยคุกคามทางไซเบอร์ การไม่แพตช์ซอฟต์แวร์ของคุณทันทีอาจทำให้องค์กรของคุณตกเป็นเป้าของอาชญากรไซเบอร์ได้ง่าย

การควบคุมการรับรองความถูกต้องและการอนุญาตทำให้มั่นใจได้ว่าเฉพาะผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงฐานข้อมูลของคุณได้ ซึ่งจะช่วยลดโอกาสของการเข้าถึงโดยไม่ได้รับอนุญาต ข้อมูลรั่วไหล และการโจมตีทางไซเบอร์ การควบคุมเหล่านี้จะตรวจสอบตัวตนของผู้ใช้ ประเมินสิทธิ์การเข้าถึง และจำกัดการเข้าถึงฟังก์ชันและข้อมูลที่ได้รับอนุมัติ

การเข้ารหัสข้อมูลที่ละเอียดอ่อนช่วยให้มั่นใจได้ว่าเฉพาะบุคคลที่ได้รับอนุญาตเท่านั้นที่สามารถอ่านและทำความเข้าใจข้อมูลได้ แม้ว่าพวกเขาจะสามารถเข้าถึงข้อมูลได้ก็ตาม การเข้ารหัสทำหน้าที่เป็นชั้นการรักษาความปลอดภัยเพิ่มเติมและการป้องกันการละเมิดข้อมูล การรั่วไหลของข้อมูล และการเข้าถึงโดยไม่ได้รับอนุญาต

การแยกและการแบ่งส่วนฐานข้อมูลช่วยลดพื้นที่การโจมตีโดยการแยกระบบและชุดข้อมูลที่แตกต่างกัน แนวทางปฏิบัตินี้สามารถจำกัดขอบเขตความเสียหายที่อาชญากรไซเบอร์อาจเกิดขึ้นได้ในกรณีที่การละเมิดประสบความสำเร็จ เนื่องจากการได้รับสิทธิ์เข้าถึงเพียงส่วนเดียวไม่ได้หมายความถึงการเข้าถึงโครงสร้างพื้นฐานฐานข้อมูลทั้งหมดเสมอไป

การตรวจสอบความถูกต้องของข้อมูลและการปฏิบัติตามข้อกำหนดเกี่ยวข้องกับการกำหนดนโยบายและขั้นตอนที่เข้มงวดในการจัดการข้อมูล การตรวจสอบความถูกต้องของการป้อนข้อมูลและการประมวลผล การตรวจสอบคุณภาพของข้อมูล การใช้นโยบายการเก็บรักษาและการลบข้อมูล และการปรับปรุงกฎหมายและข้อบังคับที่เกี่ยวข้องให้ทันสมัยอยู่เสมอ การปฏิบัติตามกฎระเบียบไม่เพียงแต่ปกป้องข้อมูลเท่านั้น แต่ยังช่วยหลีกเลี่ยงการลงโทษทางกฎหมายและทางการเงินอีกด้วย

แผนการตอบสนองและกู้คืนเหตุการณ์ที่ครอบคลุมประกอบด้วยการเตรียมการเบื้องต้น การตรวจจับและวิเคราะห์เหตุการณ์ที่อาจเกิดขึ้น การควบคุมภัยคุกคาม การกู้คืนและฟื้นฟูระบบ และการติดตามหลังเหตุการณ์ แผนที่ออกแบบมาอย่างดีจะช่วยลดความเสียหายและการหยุดทำงานให้เหลือน้อยที่สุด กู้คืนระบบได้อย่างรวดเร็ว และช่วยให้องค์กรเรียนรู้จากเหตุการณ์ต่างๆ เพื่อปรับปรุงมาตรการรักษาความปลอดภัยของตน

ใช่ โซลูชันฐานข้อมูลบนคลาวด์สามารถมอบมาตรการรักษาความปลอดภัยที่ได้รับการปรับปรุง เช่น การเข้ารหัสเมื่อไม่มีการใช้งาน การควบคุมการเข้าถึงที่ปลอดภัย และการตรวจสอบอย่างสม่ำเสมอ จำเป็นอย่างยิ่งที่จะต้องเลือกผู้ให้บริการระบบคลาวด์ที่มีชื่อเสียงซึ่งใช้มาตรการรักษาความปลอดภัยที่เข้มงวดและสอดคล้องกับกฎระเบียบด้านการปกป้องข้อมูลที่เกี่ยวข้อง

AppMaster เป็นแพลตฟอร์มการพัฒนาแอปพลิเคชันแบบ no-code ที่ทรงพลัง ซึ่งสนับสนุนหลักปฏิบัติด้านความปลอดภัยของฐานข้อมูลผ่านฟีเจอร์ต่างๆ เช่น การตรวจสอบสิทธิ์และการอนุญาตที่เข้มงวด การเชื่อมต่อฐานข้อมูลที่ปลอดภัย และการเข้ารหัส เมื่อใช้ AppMaster คุณจะได้รับประโยชน์จากการพัฒนาแอปพลิเคชันที่มีประสิทธิภาพโดยไม่ต้องเสียสละข้อกำหนดด้านความปลอดภัยและการปฏิบัติตามข้อกำหนด

องค์กรอุตสาหกรรม เช่น NIST, OWASP และ CIS เสนอแนวปฏิบัติที่ครอบคลุมและแนวปฏิบัติที่ดีที่สุดสำหรับการรักษาความปลอดภัยฐานข้อมูล การปฏิบัติตามคำแนะนำและแนวปฏิบัติเหล่านี้ ควบคู่ไปกับการอัปเดตและการประเมินความปลอดภัยเป็นประจำ สามารถช่วยให้องค์กรรักษาความปลอดภัยฐานข้อมูลที่แข็งแกร่งและปกป้องข้อมูลที่ละเอียดอ่อนได้