10 najlepszych praktyk w zakresie bezpieczeństwa baz danych, które powinieneś znać

Odkryj 10 kluczowych najlepszych praktyk w zakresie bezpieczeństwa baz danych, które pomogą chronić wrażliwe dane i zapewnić integralność najważniejszych informacji.

Bezpieczeństwo bazy danych ma kluczowe znaczenie dla ochrony wrażliwych danych organizacji przed nieautoryzowanym dostępem, modyfikacją lub zniszczeniem. Bazy danych przechowują cenne informacje, takie jak dane klientów, dokumentację finansową i własność intelektualną, co czyni je głównymi celami cyberprzestępców i złośliwych osób. W rezultacie utrzymanie silnego bezpieczeństwa baz danych jest niezbędne do zachowania integralności danych, zgodności z przepisami o ochronie danych i zdobycia zaufania klientów i interesariuszy.

W tym artykule omówiono 10 najlepszych praktyk w zakresie bezpieczeństwa baz danych, które warto znać, aby chronić cenne zasoby danych. Praktyki te dotyczą różnych technologii baz danych – od tradycyjnych relacyjnych baz danych po systemy NoSQL i chmurowe.

Bądź proaktywny dzięki zarządzaniu poprawkami

Zarządzanie poprawkami jest podstawową praktyką zapewniającą bezpieczeństwo bazy danych. Regularne aktualizowanie oprogramowania bazy danych najnowszymi łatkami nie tylko zapewnia korzyści z najnowszych funkcji i poprawek błędów, ale także eliminuje luki w zabezpieczeniach, które cyberprzestępcy mogą wykorzystać do infiltracji i naruszenia bezpieczeństwa Twoich systemów.

Aby zachować proaktywność w zarządzaniu poprawkami, postępuj zgodnie z poniższymi najlepszymi praktykami:

- Subskrybuj powiadomienia dotyczące zabezpieczeń dostawców, aby otrzymywać informacje o lukach w zabezpieczeniach i powiadomienia o wydaniach poprawek.

- Ustanów niezawodny proces zarządzania poprawkami, który obejmuje identyfikację luk w zabezpieczeniach, ocenę ryzyka, testowanie i wdrażanie poprawek oraz sprawdzanie, czy poprawki zostały pomyślnie zastosowane.

- Wykonuj regularne audyty oprogramowania baz danych, aby sprawdzić, czy wszystkie zastosowane poprawki są aktualne i zgodne z zaleceniami dostawców.

- Rozważ wdrożenie narzędzi i rozwiązań w celu zautomatyzowania zadań związanych z zarządzaniem poprawkami i usprawnienia procesów utrzymywania bezpieczeństwa.

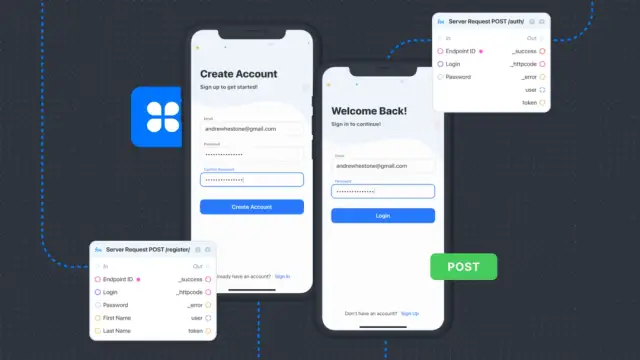

Wdrażaj silne mechanizmy uwierzytelniania i autoryzacji

Korzystanie z kontroli uwierzytelniania i autoryzacji ma kluczowe znaczenie dla zabezpieczenia dostępu do bazy danych i ochrony wrażliwych danych. Te elementy sterujące zapewniają, że tylko autoryzowani użytkownicy mogą uzyskać dostęp do systemu i wykonywać określone działania zgodnie z przypisanymi im rolami i uprawnieniami.

Aby zaimplementować silne mechanizmy uwierzytelniania i autoryzacji w swojej bazie danych, rozważ następujące wskazówki:

- Używaj silnych, unikalnych haseł do wszystkich kont użytkowników bazy danych. Zachęcaj do korzystania z uwierzytelniania wieloskładnikowego (MFA) lub pojedynczego logowania (SSO), aby jeszcze bardziej zwiększyć bezpieczeństwo.

- Zaimplementuj kontrolę dostępu opartą na rolach (RBAC), aby przypisywać uprawnienia na podstawie roli użytkownika w organizacji. Ogranicza to dostęp i uprawnienia każdego użytkownika zgodnie z jego konkretną funkcją, zmniejszając ryzyko nieautoryzowanego dostępu do danych lub manipulacji.

- Definiuj i egzekwuj zasady dotyczące haseł, takie jak minimalna długość, wymagania dotyczące złożoności i interwały wygaśnięcia, aby mieć pewność, że hasła odpowiednio chronią dostęp do kont użytkowników.

- Regularnie przeglądaj i aktualizuj uprawnienia użytkowników, aby upewnić się, że są one zgodne z zasadami organizacji i indywidualnymi wymaganiami stanowiska.

- Monitoruj aktywność konta użytkownika, aby wykryć i zareagować na wszelkie podejrzane działania lub próby nieautoryzowanego dostępu.

Wdrażając silne kontrole i proaktywne środki, możesz zabezpieczyć dostęp do swojej bazy danych i znacznie zmniejszyć ryzyko nieuprawnionego naruszenia bezpieczeństwa danych i cyberataków.

Zabezpiecz połączenia z bazą danych

Aby zapewnić wysoki poziom bezpieczeństwa i ochrony danych, niezbędne jest zabezpieczenie wszystkich połączeń z bazami danych. Utrzymanie bezpiecznych kanałów komunikacji pomaga zapobiegać nieautoryzowanemu dostępowi, wyciekom danych lub atakom typu „man-in-the-middle”, które mogłyby zagrozić poufnym informacjom.

Oto kilka kluczowych kroków, które pomogą zabezpieczyć połączenia z bazą danych:

- Używaj szyfrowanych protokołów komunikacyjnych: Zawsze szyfruj ruch sieciowy pomiędzy serwerami aplikacji i bazami danych. Używaj bezpiecznych protokołów, takich jak Transport Layer Security (TLS), aby chronić przesyłane dane i mieć pewność, że wrażliwe informacje pozostaną poufne.

- Wdrażaj bezpieczne sieci VPN i sieci prywatne: aby jeszcze bardziej zwiększyć bezpieczeństwo, rozważ użycie wirtualnych sieci prywatnych (VPN) lub prywatnych sieci chmurowych do połączeń z bazami danych. Segregując i szyfrując komunikację, technologie te zmniejszają prawdopodobieństwo nieuprawnionego dostępu lub naruszenia bezpieczeństwa danych.

- Egzekwuj zasady bezpieczeństwa połączeń: ustal zasady i ustawienia konfiguracyjne, które zezwalają tylko na bezpieczne połączenia z bazami danych. Odrzucaj niezaszyfrowaną komunikację, korzystając z reguł zapory sieciowej, aby blokować połączenia, które nie spełniają Twoich wymagań bezpieczeństwa.

- Wdrażaj ścisłą kontrolę dostępu: upewnij się, że tylko autoryzowani użytkownicy, aplikacje i serwery mogą łączyć się z Twoimi bazami danych. Użyj białej listy adresów IP i metod uwierzytelniania, aby ograniczyć dostęp tylko do zaufanych podmiotów.

- Regularnie przeglądaj i aktualizuj konfiguracje połączeń: regularnie sprawdza ustawienia połączenia z bazą danych, aby zidentyfikować i wyeliminować potencjalne luki w zabezpieczeniach. Bądź na bieżąco informowany o nowych zagrożeniach i najlepszych praktykach, aby utrzymać wysokie standardy bezpieczeństwa.

Regularnie monitoruj i audytuj działania bazy danych

Ciągłe monitorowanie i audytowanie działań w bazie danych to krytyczne elementy skutecznej strategii bezpieczeństwa. Ściśle monitorując interakcje z bazami danych, można wykryć podejrzane działania, naprawić luki i zapewnić zgodność z wymogami regulacyjnymi.

Oto kilka najlepszych praktyk w zakresie monitorowania i audytowania działań w bazach danych:

- Utwórz i utrzymuj ścieżkę audytu: Stwórz szczegółową ścieżkę audytu wszystkich operacji na bazie danych, w tym działań użytkownika, modyfikacji danych, zmian schematu i zdarzeń związanych z bezpieczeństwem. Dokumentacja ta pomaga wykryć anomalie, zbadać problemy i zachować zgodność z przepisami nakazującymi kompleksowe prowadzenie dokumentacji.

- Wdrażaj monitorowanie i ostrzeganie w czasie rzeczywistym: korzystaj z narzędzi monitorowania w czasie rzeczywistym, aby śledzić zdarzenia w bazie danych i generować alerty w przypadku podejrzanych działań lub naruszeń zasad. Natychmiastowe powiadomienia pozwalają szybko reagować na potencjalne zagrożenia lub naruszenia bezpieczeństwa, minimalizując potencjalne szkody.

- Wykorzystaj zaawansowaną analitykę: Wykorzystaj narzędzia analityczne i uczenie maszynowe, aby zautomatyzować wykrywanie nietypowych wzorców lub anomalii w działaniach w bazie danych. Technologie te mogą pomóc w identyfikacji potencjalnych zagrożeń, ocenie ryzyka i poprawie stanu zabezpieczeń.

- Regularnie przeglądaj i dostosowuj ustawienia monitorowania: Aby zapewnić skuteczny zasięg monitorowania, okresowo przeglądaj i aktualizuj konfiguracje monitorowania i progi alertów. Dostosuj strategię monitorowania, aby odzwierciedlić zmiany w infrastrukturze bazy danych, wrażliwości danych i ocenie ryzyka.

- Przeprowadzaj okresowe audyty i oceny: przeprowadzaj oceny bezpieczeństwa i podatności, aby ocenić bezpieczeństwo bazy danych, zidentyfikować słabe punkty i wdrożyć niezbędne ulepszenia. Ta praktyka pomoże Ci uniknąć potencjalnych zagrożeń i zachować wysokie standardy bezpieczeństwa.

Szyfruj wrażliwe dane

Szyfrowanie wrażliwych danych ma kluczowe znaczenie dla ochrony organizacji przed nieautoryzowanym dostępem, zagrożeniami cybernetycznymi i naruszeniami bezpieczeństwa danych. Szyfrowanie danych gwarantuje, że pozostaną one nieczytelne i poufne, nawet jeśli osoba atakująca uzyska dostęp do Twojej bazy danych.

Zastosuj następujące praktyki szyfrowania, aby chronić poufne informacje:

- Szyfruj dane w spoczynku: użyj metod szyfrowania, takich jak przezroczyste szyfrowanie danych (TDE), szyfrowanie na poziomie systemu plików lub szyfrowanie na dysku, aby chronić przechowywane dane. Szyfrowanie danych w spoczynku uniemożliwia nieupoważnionym użytkownikom dostęp do wrażliwych plików i zmniejsza ryzyko naruszenia bezpieczeństwa danych.

- Szyfruj przesyłane dane: używaj bezpiecznych protokołów komunikacyjnych, takich jak TLS, do szyfrowania danych przesyłanych między serwerami aplikacji a bazami danych. Praktyka ta gwarantuje, że poufne informacje pozostaną prywatne, nawet jeśli zostaną przechwycone podczas transmisji.

- Wdrożenie zarządzania kluczami szyfrowania: Ustal kompleksową strategię zarządzania kluczami, aby zachować poufność i integralność kluczy szyfrowania. Zdefiniuj cykl życia klucza, regularnie zmieniaj klucze oraz bezpiecznie przechowuj klucze i zarządzaj nimi, aby zapobiec nieautoryzowanemu dostępowi.

- Używaj silnych algorytmów szyfrowania: Wybierz potężne algorytmy szyfrowania, które zapewniają wysokie bezpieczeństwo kryptograficzne. Wybierz powszechnie akceptowane standardy branżowe, takie jak AES-256, aby chronić swoje zaszyfrowane dane.

- Regularnie aktualizuj swoje praktyki szyfrowania: Bądź na bieżąco z najlepszymi praktykami szyfrowania, nowymi zagrożeniami bezpieczeństwa i zmieniającymi się przepisami i odpowiednio aktualizuj swoje procedury szyfrowania. Stale oceniaj swoją strategię szyfrowania, aby zagwarantować ciągłą ochronę swoich wrażliwych danych.

Postępując zgodnie z tymi najlepszymi praktykami w zakresie bezpieczeństwa baz danych, można stworzyć kompleksową strukturę zabezpieczania danych i aplikacji. Ochrona wrażliwych informacji przed nieautoryzowanym dostępem, zagrożeniami cybernetycznymi i naruszeniami bezpieczeństwa danych ma kluczowe znaczenie dla organizacji z różnych branż. Upewnij się, że poziom zabezpieczeń jest aktualny, skuteczny i odzwierciedla najnowsze osiągnięcia w zakresie szyfrowania i bezpieczeństwa sieci.

Usuń nieużywane funkcje i zminimalizuj powierzchnię ataku

Zmniejszenie powierzchni ataku bazy danych jest niezbędne dla zwiększenia jej bezpieczeństwa. Wiele baz danych zawiera funkcje, które choć czasami przydatne, mogą być niepotrzebne w konkretnym środowisku. Funkcje te mogą przypadkowo utworzyć luki w zabezpieczeniach, które atakujący mogą wykorzystać.

Usuń lub wyłącz wszystkie niepotrzebne komponenty i rozszerzenia bazy danych, aby zminimalizować powierzchnię ataku. Może to obejmować opcje dostępu, takie jak zdalny dostęp do danych lub funkcje zarządzania plikami, które mogą wykraczać poza wymagania aplikacji. Ponadto pamiętaj o usunięciu wszelkich domyślnych kont użytkowników i przykładowych danych dostarczonych wraz z instalacją bazy danych, ponieważ mogą one stwarzać poważne zagrożenie bezpieczeństwa.

Platformy programistyczne niewymagające kodu, takie jak AppMaster , mogą pomóc uprościć proces identyfikowania i eliminowania niepotrzebnych funkcji z bazy danych. Korzystanie z platformy promującej wydajność przy jednoczesnym zachowaniu standardów bezpieczeństwa gwarantuje, że baza danych zostanie zaprojektowana z myślą o minimalnej powierzchni ataku i optymalnych funkcjach bezpieczeństwa.

Chroń kopię zapasową swojej bazy danych

Posiadanie strategii tworzenia kopii zapasowych ma kluczowe znaczenie dla utrzymania dostępności i integralności danych w przypadku awarii sprzętu, uszkodzenia danych lub naruszenia bezpieczeństwa. Jednak same kopie zapasowe mogą stać się celem cyberprzestępców i również wymagają ochrony.

Zastosuj następujące najlepsze praktyki, aby wzmocnić kopię zapasową bazy danych:

Magazynowanie poza siedzibą firmy

Przechowuj kopie zapasowe bezpiecznie poza siedzibą firmy, w oddzielnej i zabezpieczonej lokalizacji, aby mieć pewność, że nie mają na nie wpływu katastrofy fizyczne ani naruszenia w Twojej głównej lokalizacji.

Szyfrowanie

Szyfruj zarówno kopie zapasowe, jak i kanały komunikacji, które przesyłają je do lokalizacji zewnętrznej. Pomaga to zapewnić poufność danych, nawet jeśli kopia zapasowa dostanie się w niepowołane ręce.

Kontrola dostępu

Ogranicz dostęp do swoich kopii zapasowych tylko do osób, które potrzebują tego w ramach swoich obowiązków służbowych. Monitoruj i rejestruj każdy dostęp do kopii zapasowych oraz regularnie przeglądaj te dzienniki, aby zidentyfikować wszelkie podejrzane działania.

Regularne testowanie

Testuj integralność i niezawodność kopii zapasowych, wykonując regularne procedury przywracania. Dzięki temu w sytuacji awaryjnej możliwe będzie pomyślne przywrócenie kopii zapasowych, a dane pozostaną nienaruszone.

Zasady przechowywania

Wdrożyj zdefiniowaną politykę przechowywania kopii zapasowych, która powinna obejmować jasny plan bezpiecznego usuwania nieaktualnych kopii zapasowych i wszelkich powiązanych nośników, aby zapobiec nieautoryzowanemu dostępowi do danych historycznych.

Korzystając z platformy takiej jak AppMaster, możesz zapewnić bezproblemową integrację strategii tworzenia kopii zapasowych bazy danych z bezpieczeństwem bazy danych.

Izoluj bazy danych i wdrażaj segmentację

Izolacja i segmentacja bazy danych może skutecznie zmniejszyć powierzchnię ataku i ograniczyć zakres potencjalnych szkód w przypadku naruszenia bezpieczeństwa. Oddzielając bazy danych o różnym poziomie wrażliwości lub odmiennych funkcjonalnościach systemu, można skutecznie ograniczyć nieautoryzowany dostęp w całej infrastrukturze bazodanowej.

Oto kilka zaleceń dotyczących segregowania i izolowania baz danych:

- Segmentacja sieci: utwórz oddzielne segmenty sieci dla poszczególnych baz danych lub komponentów baz danych, aby ograniczyć drogę atakującemu w zakresie dostępu do infrastruktury lub poruszania się po niej.

- Konfiguracja zapory sieciowej: Skonfiguruj zapory ogniowe tak, aby zezwalały tylko na niezbędny ruch pomiędzy segmentami, blokując nieautoryzowany dostęp do obszarów o ograniczonym dostępie lub wrażliwych danych.

- Kontrola dostępu oparta na rolach: Wprowadź kontrolę dostępu opartą na rolach, aby zdefiniować szczegółowe uprawnienia użytkowników i zapewnić użytkownikom dostęp tylko do danych i funkcji potrzebnych do ich konkretnej roli.

- Enkapsulacja: użyj technik enkapsulacji, takich jak wirtualne chmury prywatne (VPC), kontenery lub maszyny wirtualne, aby oddzielić od siebie poszczególne aplikacje lub usługi i jeszcze bardziej ograniczyć potencjalne wektory ataków.

Podczas korzystania z platformy AppMaster izolacja i segmentacja bazy danych są uproszczone dzięki narzędziom do projektowania architektonicznego, które ułatwiają wdrożenie tych zabezpieczeń. Przestrzeganie tych najlepszych praktyk pomaga złagodzić potencjalne skutki naruszenia bezpieczeństwa, zapewniając, że nawet jeśli osoba atakująca naruszy bezpieczeństwo jednej części systemu, nie będzie mogła przejąć kontroli nad całą infrastrukturą bazy danych.

Zapewnij integralność i zgodność danych

Integralność danych w bazach danych odnosi się do dokładności, spójności i niezawodności danych w całym cyklu ich życia. Zgodność z przepisami wiąże się natomiast z przestrzeganiem odpowiednich przepisów o ochronie danych, takich jak RODO (ogólne rozporządzenie o ochronie danych) , HIPAA (ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych) lub CCPA (kalifornijska ustawa o ochronie prywatności konsumentów). Aby osiągnąć integralność danych i zachować zgodność z przepisami, wykonaj następujące kluczowe kroki:

- Ustal zasady i procedury: Stwórz dobrze zdefiniowane zasady i wytyczne dotyczące zarządzania danymi, ich przechowywania i postępowania z nimi, w tym kontroli dostępu do danych, poufności i procedur przechowywania.

- Sprawdzaj wprowadzanie i przetwarzanie: upewnij się, że wprowadzanie i przetwarzanie danych spełnia ustalone standardy jakości i zapobiegaj wprowadzaniu błędów lub uszkodzonych danych. Wdrażaj kontrole i równowagę, aby identyfikować niespójności, duplikaty lub niedokładności w swoich danych.

- Monitoruj jakość danych: regularnie oceniaj jakość i dokładność danych, natychmiast korygując wszelkie błędy i rozbieżności. To aktywne monitorowanie pomaga zachować integralność danych i zmniejsza ryzyko, że błędne informacje będą miały wpływ na Twoje systemy lub raporty.

- Wdrażaj zasady przechowywania i usuwania danych: Opracuj zasady przechowywania i usuwania danych zgodnie z przepisami branżowymi lub przepisami dotyczącymi przechowywania danych. Właściwe zarządzanie cyklami życia danych może zapobiec narażeniu organizacji na ryzyko, że niewykorzystane lub wygasłe dane.

- Bądź na bieżąco z przepisami i regulacjami: stale monitoruj odpowiednie przepisy i regulacje dotyczące ochrony danych, aby zapewnić zgodność swojej organizacji. W razie potrzeby zaktualizuj swoje zasady i procedury, aby zachować zgodność z wymogami regulacyjnymi.

Plan reakcji na incydenty i odzyskiwania danych

Pomimo dołożenia wszelkich starań w celu zabezpieczenia baz danych, mogą zdarzyć się incydenty. Aby zminimalizować uszkodzenia, przestoje i potencjalnie poważne konsekwencje, niezwykle ważne jest posiadanie planu reakcji na incydenty i planu naprawczego. Wykonaj poniższe kroki, aby stworzyć skuteczną strategię reagowania:

- Wstępne przygotowanie: Opracuj kompleksowy plan identyfikacji incydentów i reagowania na nie, w tym zdefiniowanie ról i obowiązków, ustanowienie struktury dowodzenia oraz określenie zasobów i narzędzi wymaganych do radzenia sobie z incydentami.

- Wykrywanie i analiza: wdrażaj systemy monitorowania i ostrzegania, aby szybko identyfikować potencjalne incydenty lub zagrożenia, umożliwiając zespołowi reagowania szybką ocenę i reagowanie na wszelkie pojawiające się problemy.

- Powstrzymywanie zagrożeń: Opracuj zestaw procedur ograniczających rozprzestrzenianie się incydentu poprzez izolowanie zaatakowanych systemów, unieważnianie danych uwierzytelniających, których to dotyczy, lub blokowanie ruchu sieciowego do systemów podatnych na zagrożenia.

- Odzyskiwanie i przywracanie systemu: Zaplanuj odzyskiwanie po incydencie, w tym przywracanie kopii zapasowych, łatanie luk w zabezpieczeniach i odbudowywanie systemów, których dotyczy problem.

- Działania następcze po incydencie: Po rozwiązaniu incydentu należy przeprowadzić dokładny przegląd, w tym określić pierwotną przyczynę, ocenić skuteczność reakcji i wprowadzić niezbędne zmiany w celu ulepszenia systemów i procesów.

AppMaster: Pomaga zwiększyć bezpieczeństwo baz danych

AppMaster to potężna platforma niewymagająca kodu , która umożliwia tworzenie aplikacji backendowych, internetowych i mobilnych z uwzględnieniem najlepszych praktyk w zakresie bezpieczeństwa baz danych. Wybierając AppMaster do swoich potrzeb związanych z tworzeniem aplikacji, możesz skorzystać z takich funkcji, jak:

- Silne mechanizmy uwierzytelniania i autoryzacji: Z łatwością wdrażaj kontrolę dostępu i uprawnienia oparte na rolach dla swoich aplikacji, zapewniając, że tylko autoryzowani użytkownicy będą mieli dostęp do Twoich danych.

- Bezpieczne połączenia z bazami danych: AppMaster obsługuje bezpieczną komunikację pomiędzy bazą danych a aplikacjami, minimalizując ryzyko nieautoryzowanego dostępu lub wycieku danych.

- Szyfrowanie: użyj wbudowanych funkcji szyfrowania AppMaster, aby chronić wrażliwe dane w swoich aplikacjach i bazach danych.

Dzięki AppMaster możesz efektywniej tworzyć aplikacje, bez uszczerbku dla wymagań bezpieczeństwa i zgodności. AppMaster szybko zyskał uznanie jako wydajna platforma programistyczna no-code, z której funkcji korzysta ponad 60 000 użytkowników.

Niezależnie od tego, czy jesteś doświadczonym programistą, czy programistą obywatelskim odkrywającym świat tworzenia aplikacji no-code, AppMaster umożliwia tworzenie wydajnych, bezpiecznych i skalowalnych aplikacji.

Wniosek

Wdrażanie najlepszych praktyk w zakresie bezpieczeństwa baz danych jest niezbędne dla organizacji, które chcą chronić wrażliwe dane, utrzymywać integralność danych i przestrzegać odpowiednich przepisów. Przestrzeganie tych dziesięciu kluczowych praktyk związanych z bezpieczeństwem baz danych może pomóc w ograniczeniu ryzyka, zapobieganiu naruszeniom danych i minimalizowaniu zagrożeń cybernetycznych.

Tworzysz potężną infrastrukturę, która odstrasza cyberataki, aktywnie aktualizując i konserwując oprogramowanie, egzekwując rygorystyczne kontrole uwierzytelniania i autoryzacji, zabezpieczając połączenia z bazami danych i regularnie monitorując swoje systemy. Ponadto włączenie szyfrowania, zmniejszenie powierzchni ataku, zabezpieczenie kopii zapasowych, izolowanie baz danych i utrzymanie integralności danych przyczyniają się do kompleksowej strategii bezpieczeństwa.

Współpraca z platformami takimi jak AppMaster, która obsługuje rygorystyczne praktyki w zakresie bezpieczeństwa baz danych, może jeszcze bardziej poprawić stan zabezpieczeń i umożliwić płynne tworzenie aplikacji bez poświęcania wymagań dotyczących bezpieczeństwa i zgodności. Pamiętaj, że bezpieczeństwo baz danych to proces ciągły, a bycie na bieżąco z najlepszymi praktykami i wytycznymi branżowymi jest kluczem do zabezpieczenia Twoich danych i ochrony Twojej organizacji.

FAQ

Bezpieczeństwo baz danych jest kluczowe dla ochrony wrażliwych danych, zapewnienia integralności krytycznych informacji, zapobiegania nieuprawnionemu dostępowi i zachowania zgodności z obowiązującymi przepisami. Wdrożenie odpowiednich środków bezpieczeństwa pomaga organizacjom uniknąć naruszeń bezpieczeństwa danych, strat finansowych i utrzymać zaufanie użytkowników do swoich systemów.

Regularne zarządzanie poprawkami jest niezbędne do utrzymania solidnego bezpieczeństwa, ponieważ usuwa wrażliwe obszary oprogramowania bazy danych, naprawia słabe punkty bezpieczeństwa i chroni dane przed zagrożeniami cybernetycznymi. Brak szybkiej aktualizacji oprogramowania może sprawić, że Twoja organizacja stanie się łatwym celem dla cyberprzestępców.

Kontrola uwierzytelniania i autoryzacji gwarantuje, że tylko autoryzowani użytkownicy będą mieli dostęp do Twojej bazy danych, co zmniejsza prawdopodobieństwo nieautoryzowanego dostępu, wycieku danych i cyberataków. Kontrole te weryfikują tożsamość użytkowników, oceniają ich prawa dostępu i ograniczają dostęp do zatwierdzonych funkcji i danych.

Szyfrowanie wrażliwych danych gwarantuje, że tylko upoważnione osoby będą mogły przeczytać i zrozumieć informacje, nawet jeśli uzyskają dostęp do samych danych. Szyfrowanie stanowi dodatkową warstwę bezpieczeństwa i ochrony przed naruszeniami danych, wyciekami danych i nieautoryzowanym dostępem.

Izolowanie i segmentacja baz danych pomaga zmniejszyć powierzchnię ataku poprzez oddzielenie odrębnych systemów i zestawów danych. Praktyka ta może ograniczyć zakres szkód, jakie cyberprzestępca może wyrządzić w przypadku udanego naruszenia, ponieważ uzyskanie dostępu do jednego segmentu niekoniecznie oznacza dostęp do całej infrastruktury bazy danych.

Zapewnienie integralności i zgodności danych obejmuje ustanowienie ścisłych zasad i procedur postępowania z danymi, sprawdzanie wprowadzania i przetwarzania danych, monitorowanie jakości danych, wdrażanie zasad przechowywania i usuwania danych oraz bycie na bieżąco z odpowiednimi przepisami i regulacjami. Przestrzeganie przepisów nie tylko chroni dane, ale także pomaga uniknąć kar prawnych i finansowych.

Kompleksowy plan reagowania na incydenty i przywracania ich działania obejmuje wstępne przygotowanie, wykrywanie i analizowanie potencjalnych incydentów, powstrzymywanie zagrożeń, odzyskiwanie i przywracanie systemu oraz działania następcze po incydencie. Dobrze opracowany plan minimalizuje uszkodzenia i przestoje, szybko przywraca systemy i pomaga organizacjom wyciągać wnioski z incydentów w celu poprawy stanu bezpieczeństwa.

Tak, rozwiązania baz danych w chmurze mogą zapewnić ulepszone środki bezpieczeństwa, takie jak szyfrowanie w stanie spoczynku, bezpieczna kontrola dostępu i regularne monitorowanie. Istotne jest, aby wybrać renomowanego dostawcę usług chmurowych, który wdraża rygorystyczne środki bezpieczeństwa i przestrzega obowiązujących przepisów o ochronie danych.

AppMaster to potężna platforma do tworzenia aplikacji no-code, która obsługuje praktyki bezpieczeństwa baz danych poprzez funkcje takie jak silne kontrole uwierzytelniania i autoryzacji, bezpieczne połączenia z bazami danych i szyfrowanie. Korzystając z AppMaster, możesz czerpać korzyści z wydajnego tworzenia aplikacji bez poświęcania wymagań dotyczących bezpieczeństwa i zgodności.

Organizacje branżowe, takie jak NIST, OWASP i CIS, oferują kompleksowe wytyczne i najlepsze praktyki dotyczące bezpieczeństwa baz danych. Przestrzeganie tych zaleceń i wytycznych, wraz z regularnymi aktualizacjami i ocenami zabezpieczeń, może pomóc organizacjom w utrzymaniu solidnego bezpieczeństwa baz danych i ochronie wrażliwych danych.