10 рекомендаций по обеспечению безопасности баз данных, которые вам следует знать

Откройте для себя 10 важных рекомендаций по обеспечению безопасности баз данных, которые помогут защитить ваши конфиденциальные данные и обеспечить целостность важной информации.

Безопасность базы данных имеет решающее значение для защиты конфиденциальных данных организации от несанкционированного доступа, изменения или уничтожения. В базах данных хранится ценная информация, такая как данные клиентов, финансовые отчеты и интеллектуальная собственность, что делает их основной мишенью для киберпреступников и злонамеренных инсайдеров. В результате поддержание надежной безопасности базы данных имеет важное значение для сохранения целостности данных, соблюдения правил защиты данных и завоевания доверия клиентов и заинтересованных сторон.

В этой статье будут обсуждаться 10 лучших рекомендаций по обеспечению безопасности баз данных, которые вам следует знать, чтобы защитить свои ценные данные. Эти практики применимы к различным технологиям баз данных — от традиционных реляционных баз данных до NoSQL и облачных систем.

Будьте активны при управлении исправлениями

Управление исправлениями — важная практика для поддержания безопасности вашей базы данных. Регулярное обновление программного обеспечения вашей базы данных с использованием новейших исправлений не только гарантирует вам использование новейших функций и исправлений ошибок, но также устраняет уязвимости безопасности, которые киберпреступники могут использовать для проникновения и компрометации ваших систем.

Чтобы оставаться активным при управлении исправлениями, следуйте следующим рекомендациям:

- Подпишитесь на уведомления о безопасности поставщиков, чтобы получать информацию об уязвимостях и оповещения о выпусках исправлений.

- Установите надежный процесс управления исправлениями, который включает выявление уязвимостей безопасности, оценку рисков, тестирование и развертывание исправлений, а также проверку успешного применения исправлений.

- Регулярно проверяйте программное обеспечение базы данных, чтобы убедиться, что все примененные исправления актуальны и соответствуют рекомендациям поставщика.

- Рассмотрите возможность внедрения инструментов и решений для автоматизации задач управления исправлениями и оптимизации процессов обеспечения безопасности.

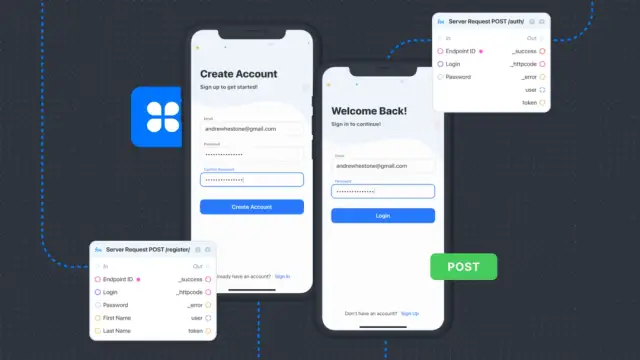

Внедрить строгий контроль аутентификации и авторизации

Использование средств контроля аутентификации и авторизации имеет решающее значение для обеспечения безопасности доступа к вашей базе данных и защиты конфиденциальных данных. Эти элементы управления помогают гарантировать, что только авторизованные пользователи смогут получить доступ к системе и выполнять определенные действия в соответствии с назначенными им ролями и разрешениями.

Чтобы реализовать строгие средства контроля аутентификации и авторизации для вашей базы данных, примите во внимание следующие советы:

- Используйте надежные и уникальные пароли для всех учетных записей пользователей базы данных. Поощряйте использование многофакторной аутентификации (MFA) или единого входа (SSO) для дальнейшего повышения безопасности.

- Внедрите управление доступом на основе ролей (RBAC), чтобы назначать разрешения в зависимости от роли пользователя в организации. Это ограничивает доступ и привилегии каждого пользователя в соответствии с его конкретными должностными функциями, снижая риск несанкционированного доступа к данным или манипулирования ими.

- Определите и внедрите политики паролей, такие как минимальная длина, требования к сложности и интервалы действия, чтобы гарантировать, что пароли адекватно защищают доступ к учетным записям пользователей.

- Регулярно проверяйте и обновляйте разрешения пользователей, чтобы убедиться, что они соответствуют политикам организации и требованиям отдельных должностей.

- Отслеживайте активность учетной записи пользователя, чтобы обнаруживать любые подозрительные действия или попытки несанкционированного доступа и реагировать на них.

Внедряя строгий контроль и превентивные меры, вы можете защитить доступ к своей базе данных и значительно снизить риск несанкционированной утечки данных и кибератак.

Защитите свои соединения с базой данных

Для обеспечения высокого уровня безопасности и защиты данных необходима защита всех подключений к базе данных. Поддержание безопасных каналов связи помогает предотвратить несанкционированный доступ, утечку данных или атаки «человек посередине», которые могут поставить под угрозу конфиденциальную информацию.

Вот несколько ключевых шагов, которые помогут защитить ваши соединения с базой данных:

- Используйте зашифрованные протоколы связи. Всегда шифруйте сетевой трафик между серверами приложений и базами данных. Используйте безопасные протоколы, такие как Transport Layer Security (TLS), для защиты данных при передаче и обеспечения конфиденциальности конфиденциальной информации.

- Развертывание безопасных VPN и частных сетей. Для дальнейшего повышения безопасности рассмотрите возможность использования виртуальных частных сетей (VPN) или частных облачных сетей для подключений к базам данных. Разделяя и шифруя ваши сообщения, эти технологии снижают вероятность несанкционированного доступа или утечки данных.

- Применяйте политики безопасности подключений: установите политики и параметры конфигурации, которые разрешают только безопасные подключения к вашим базам данных. Отклоняйте незашифрованную связь, используя правила брандмауэра для блокировки соединений, которые не соответствуют вашим требованиям безопасности.

- Внедрите строгий контроль доступа: убедитесь, что только авторизованные пользователи, приложения и серверы могут подключаться к вашим базам данных. Используйте белые списки IP-адресов и методы аутентификации, чтобы ограничить доступ только доверенным объектам.

- Регулярно проверяйте и обновляйте конфигурации подключения. Регулярно проверяйте настройки подключения к базе данных для выявления и устранения потенциальных уязвимостей. Постоянно будьте в курсе новых угроз и лучших практик для поддержания высоких стандартов безопасности.

Регулярный мониторинг и аудит деятельности базы данных

Непрерывный мониторинг и аудит действий вашей базы данных являются важнейшими компонентами мощной стратегии безопасности. Тщательно отслеживая взаимодействие с базой данных, вы можете обнаруживать подозрительные действия, устранять уязвимости и обеспечивать соответствие нормативным требованиям.

Вот некоторые рекомендации по мониторингу и аудиту деятельности базы данных:

- Создайте и поддерживайте контрольный журнал: создайте подробный контрольный журнал всех операций с базой данных, включая действия пользователей, изменения данных, изменения схемы и события безопасности. Эта документация поможет вам обнаруживать аномалии, исследовать проблемы и соблюдать правила, требующие комплексного ведения учета.

- Внедряйте мониторинг и оповещения в реальном времени. Используйте инструменты мониторинга в реальном времени, чтобы отслеживать события базы данных, генерируя оповещения о подозрительных действиях или нарушениях политик. Немедленные уведомления позволяют быстро реагировать на потенциальные угрозы или нарушения безопасности, сводя к минимуму потенциальный ущерб.

- Используйте расширенную аналитику: используйте инструменты аналитики и машинное обучение для автоматизации обнаружения необычных закономерностей или аномалий в действиях вашей базы данных. Эти технологии могут помочь вам выявить потенциальные угрозы, оценить риски и повысить уровень безопасности.

- Регулярно проверяйте и корректируйте настройки мониторинга. Чтобы обеспечить эффективный охват мониторинга, периодически проверяйте и обновляйте конфигурации мониторинга и пороговые значения оповещений. Адаптируйте свою стратегию мониторинга, чтобы отразить изменения в инфраструктуре вашей базы данных, конфиденциальности данных и оценке рисков.

- Проводите периодические аудиты и оценки. Выполняйте оценки безопасности и уязвимостей, чтобы оценить безопасность вашей базы данных, выявить слабые места и внедрить необходимые улучшения. Эта практика поможет вам избежать потенциальных угроз и поддерживать высокие стандарты безопасности.

Шифрование конфиденциальных данных

Шифрование конфиденциальных данных имеет решающее значение для защиты вашей организации от несанкционированного доступа, киберугроз и утечки данных. Шифрование данных гарантирует, что они останутся нечитаемыми и конфиденциальными, даже если злоумышленник получит доступ к вашей базе данных.

Внедрите следующие методы шифрования для защиты вашей конфиденциальной информации:

- Шифрование хранящихся данных. Используйте такие методы шифрования, как прозрачное шифрование данных (TDE), шифрование на уровне файловой системы или шифрование на диске, чтобы защитить хранящиеся данные. Шифрование хранящихся данных предотвращает доступ неавторизованных пользователей к конфиденциальным файлам и снижает риск утечки данных.

- Шифрование данных при передаче. Используйте безопасные протоколы связи, такие как TLS, для шифрования данных, передаваемых между вашими серверами приложений и базами данных. Такая практика гарантирует, что конфиденциальная информация останется конфиденциальной, даже если она будет перехвачена во время передачи.

- Внедрите управление ключами шифрования: разработайте комплексную стратегию управления ключами для обеспечения конфиденциальности и целостности ваших ключей шифрования. Определите жизненный цикл ключа, регулярно меняйте ключи, а также безопасно храните ключи и управляйте ими для предотвращения несанкционированного доступа.

- Используйте надежные алгоритмы шифрования. Выбирайте мощные алгоритмы шифрования, обеспечивающие высокую криптографическую безопасность. Выбирайте широко распространенные отраслевые стандарты, такие как AES-256, для защиты зашифрованных данных.

- Регулярно обновляйте свои методы шифрования: будьте в курсе лучших методов шифрования, новых угроз безопасности и развивающихся правил и соответствующим образом обновляйте свои процедуры шифрования. Постоянно оценивайте свою стратегию шифрования, чтобы гарантировать постоянную защиту ваших конфиденциальных данных.

Следуя этим рекомендациям по обеспечению безопасности баз данных, вы сможете создать комплексную структуру для защиты своих данных и приложений. Защита конфиденциальной информации от несанкционированного доступа, киберугроз и утечек данных имеет решающее значение для организаций в разных отраслях. Убедитесь, что ваша система безопасности актуальна, эффективна и отражает последние достижения в области шифрования и сетевой безопасности.

Удалите неиспользуемые функции и минимизируйте поверхность атаки

Сокращение поверхности атаки на вашу базу данных имеет важное значение для повышения ее безопасности. Многие базы данных включают функции, которые, хотя иногда и полезны, могут оказаться ненужными в вашей конкретной среде. Эти функции могут непреднамеренно создать уязвимости, которыми могут воспользоваться злоумышленники.

Удалите или отключите все ненужные компоненты и расширения базы данных, чтобы минимизировать поверхность атаки. Сюда могут входить такие параметры доступа, как использование удаленного доступа к данным или функции управления файлами, которые могут выходить за рамки того, что требуется для вашего приложения. Кроме того, обязательно удалите все учетные записи пользователей по умолчанию и образцы данных, поставляемые с установкой базы данных, поскольку они могут представлять значительную угрозу безопасности.

Платформы разработки без кода, такие как AppMaster , могут помочь упростить процесс выявления и исключения ненужных функций из вашей базы данных. Использование платформы, которая повышает эффективность при соблюдении стандартов безопасности, гарантирует, что ваша база данных будет спроектирована с минимальной поверхностью атаки и оптимальными функциями безопасности.

Защитите резервную копию своей базы данных

Наличие стратегии резервного копирования имеет решающее значение для обеспечения доступности и целостности ваших данных в случае сбоя оборудования, повреждения данных или нарушения безопасности. Но сами резервные копии могут стать мишенью для киберпреступников, и их также необходимо защищать.

Внедрите следующие рекомендации для укрепления резервной копии базы данных:

Внешнее хранилище

Надежно храните резервные копии за пределами офиса, в отдельном и безопасном месте, чтобы гарантировать, что на них не повлияют физические катастрофы или взломы на вашем основном сайте.

Шифрование

Зашифруйте как свои резервные копии, так и каналы связи, по которым они передаются в удаленное хранилище. Это помогает обеспечить конфиденциальность данных, даже если резервная копия попадет в чужие руки.

Контроль доступа

Ограничьте доступ к вашим резервным копиям только тем лицам, которым это требуется в рамках их должностных обязанностей. Отслеживайте и регистрируйте любой доступ к резервным копиям и регулярно просматривайте эти журналы для выявления любой подозрительной активности.

Регулярное тестирование

Проверяйте целостность и надежность резервных копий, регулярно выполняя процедуры восстановления. Это гарантирует успешное восстановление резервных копий в случае возникновения чрезвычайной ситуации и сохранение данных в целости и сохранности.

Политика удержания

Внедрите определенную политику хранения резервных копий, которая должна включать четкий план безопасного удаления устаревших резервных копий и любых связанных с ними носителей для предотвращения несанкционированного доступа к историческим данным.

Используя такую платформу, как AppMaster, вы можете обеспечить плавную интеграцию между стратегией резервного копирования вашей базы данных и безопасностью вашей базы данных.

Изолируйте базы данных и реализуйте сегментацию

Изоляция и сегментация базы данных могут эффективно уменьшить поверхность атаки и ограничить размер потенциального ущерба в случае нарушения безопасности. Разделяя базы данных с разными уровнями конфиденциальности или различными системными функциями, вы можете эффективно ограничить несанкционированный доступ ко всей инфраструктуре базы данных.

Вот несколько рекомендаций по разделению и изоляции баз данных:

- Сегментация сети: создавайте отдельные сегменты сети для отдельных баз данных или компонентов базы данных, чтобы ограничить пути злоумышленника к доступу или перемещению по вашей инфраструктуре.

- Конфигурация брандмауэра: настройте брандмауэры так, чтобы разрешать только необходимый трафик между сегментами, блокируя несанкционированный доступ к областям с ограниченным доступом или конфиденциальным данным.

- Управление доступом на основе ролей. Внедрите управление доступом на основе ролей, чтобы определить детальные разрешения пользователей и гарантировать, что пользователи могут получать доступ только к тем данным и функциям, которые им необходимы для их конкретной роли.

- Инкапсуляция. Используйте методы инкапсуляции, такие как виртуальные частные облака (VPC), контейнеры или виртуальные машины, чтобы отделить отдельные приложения или службы друг от друга и дополнительно ограничить потенциальные векторы атак.

При использовании платформы AppMaster изоляция и сегментация базы данных упрощается с помощью инструментов архитектурного проектирования, которые облегчают реализацию этих мер безопасности. Следование этим передовым практикам помогает смягчить потенциальное воздействие нарушения безопасности, гарантируя, что даже если злоумышленник скомпрометирует одну часть системы, он не сможет получить полную свободу действий над всей инфраструктурой вашей базы данных.

Обеспечьте целостность и соответствие данных

Целостность данных в базах данных означает точность, согласованность и надежность ваших данных на протяжении всего их жизненного цикла. Соответствие, с другой стороны, предполагает соблюдение соответствующих правил защиты данных, таких как GDPR (Общие правила защиты данных) , HIPAA (Закон о переносимости и подотчетности медицинского страхования) или CCPA (Калифорнийский закон о конфиденциальности потребителей). Чтобы обеспечить целостность данных и соблюдение нормативных требований, выполните следующие ключевые шаги:

- Установите политики и процедуры. Создайте четко определенные политики и рекомендации для управления, хранения и обработки ваших данных, включая контроль доступа к данным, конфиденциальность и процедуры хранения.

- Проверка ввода и обработки. Обеспечьте соответствие ввода и обработки данных установленным стандартам качества и предотвратите появление ошибок или искажение данных. Внедряйте систему сдержек и противовесов для выявления несоответствий, дубликатов или неточностей в ваших данных.

- Контролируйте качество данных: регулярно оценивайте качество и точность ваших данных, немедленно устраняя любые ошибки или неточности. Такой активный мониторинг помогает поддерживать целостность ваших данных и снижает риск того, что ошибочная информация повлияет на ваши системы или отчеты.

- Внедрите политики хранения и удаления данных. Разработайте политики хранения и удаления данных в соответствии с отраслевыми правилами или законами о хранении данных. Правильное управление жизненным циклом данных может предотвратить угрозу для вашей организации неиспользуемыми или просроченными данными.

- Будьте в курсе законов и нормативных актов: постоянно следите за соответствующими законами и нормативными актами о защите данных, чтобы ваша организация соответствовала их требованиям. При необходимости обновляйте свои политики и процедуры, чтобы они соответствовали нормативным требованиям.

План реагирования на инциденты и восстановления

Несмотря на все ваши усилия по обеспечению безопасности баз данных, инциденты могут произойти. Чтобы свести к минимуму ущерб, время простоя и потенциально серьезные последствия, крайне важно иметь план реагирования на инциденты и восстановления. Выполните следующие шаги, чтобы создать эффективную стратегию реагирования:

- Первоначальная подготовка. Разработайте комплексный план выявления инцидентов и реагирования на них, включая определение ролей и обязанностей, установление цепочки подчинения, а также определение ресурсов и инструментов, необходимых для обработки инцидентов.

- Обнаружение и анализ. Внедрите системы мониторинга и оповещения для быстрого выявления потенциальных инцидентов или угроз, что позволит вашей группе реагирования оценивать любые возникающие проблемы и быстро реагировать на них.

- Сдерживание угроз. Разработайте набор процедур для ограничения распространения инцидента путем изоляции скомпрометированных систем, отзыва затронутых учетных данных доступа или блокировки сетевого трафика к уязвимым системам.

- Восстановление и восстановление системы. Планируйте восстановление после инцидента, включая восстановление резервных копий, исправление уязвимостей и восстановление затронутых систем.

- Последующие действия после инцидента: после разрешения инцидента убедитесь, что проведен тщательный анализ, включая определение основной причины, оценку эффективности реагирования и внесение необходимых изменений для улучшения систем и процессов.

AppMaster: помощь в повышении безопасности базы данных

AppMaster — это мощная платформа без программирования , которая позволяет создавать серверные, веб- и мобильные приложения, учитывая при этом лучшие практики обеспечения безопасности баз данных. Выбирая AppMaster для своих нужд разработки приложений, вы можете воспользоваться такими функциями, как:

- Строгий контроль аутентификации и авторизации: легко реализуйте контроль доступа и разрешения на основе ролей для своих приложений, гарантируя, что только авторизованные пользователи смогут получить доступ к вашим данным.

- Безопасные соединения с базой данных: AppMaster поддерживает безопасную связь между вашей базой данных и приложениями, сводя к минимуму риск несанкционированного доступа или утечки данных.

- Шифрование: используйте встроенные функции шифрования AppMaster для защиты конфиденциальных данных в ваших приложениях и базах данных.

С помощью AppMaster вы можете разрабатывать приложения более эффективно без ущерба для требований безопасности и соответствия требованиям. AppMaster быстро завоевал признание как высокопроизводительная платформа для разработки no-code: ее функциями воспользовались более 60 000 пользователей.

Независимо от того, являетесь ли вы опытным разработчиком программного обеспечения или гражданским разработчиком , исследующим мир разработки приложений no-code, AppMaster дает вам возможность создавать мощные, безопасные и масштабируемые приложения.

Заключение

Внедрение передовых методов обеспечения безопасности баз данных имеет важное значение для организаций, стремящихся защитить конфиденциальные данные, поддерживать целостность данных и соблюдать соответствующие правила. Следование этим десяти важным практикам обеспечения безопасности баз данных может помочь снизить риски, предотвратить утечку данных и минимизировать киберугрозы.

Вы создаете мощную инфраструктуру, которая сдерживает кибератаки, активно обновляя и поддерживая программное обеспечение, обеспечивая строгий контроль аутентификации и авторизации, защищая соединения с базами данных и регулярно отслеживая ваши системы. Кроме того, шифрование, уменьшение возможностей атак, защита резервных копий, изоляция баз данных и поддержание целостности данных — все это способствует комплексной стратегии безопасности.

Партнерство с такими платформами, как AppMaster, которые поддерживают надежные методы обеспечения безопасности баз данных, может еще больше повысить вашу безопасность и позволить вам беспрепятственно разрабатывать приложения, не жертвуя требованиями безопасности и соответствия требованиям. Помните, что безопасность баз данных — это непрерывный процесс, и соблюдение лучших отраслевых практик и рекомендаций является ключом к обеспечению безопасности ваших данных и защиты вашей организации.

Вопросы и ответы

Безопасность базы данных имеет решающее значение для защиты конфиденциальных данных, обеспечения целостности критической информации, предотвращения несанкционированного доступа и соблюдения соответствующих правил. Внедрение надлежащих мер безопасности помогает организациям избежать утечки данных, финансовых потерь и сохранить доверие пользователей к своим системам.

Регулярное управление исправлениями имеет важное значение для поддержания надежной безопасности, поскольку оно устраняет уязвимые области программного обеспечения вашей базы данных, устраняет недостатки безопасности и защищает ваши данные от киберугроз. Несвоевременное обновление программного обеспечения может сделать вашу организацию легкой мишенью для киберпреступников.

Средства контроля аутентификации и авторизации гарантируют, что только авторизованные пользователи смогут получить доступ к вашей базе данных, что снижает вероятность несанкционированного доступа, утечки данных и кибератак. Эти элементы управления проверяют личность пользователей, оценивают их права доступа и ограничивают доступ к утвержденным функциям и данным.

Шифрование конфиденциальных данных гарантирует, что только авторизованные лица смогут прочитать и понять информацию, даже если они получат доступ к самим данным. Шифрование выступает в качестве дополнительного уровня безопасности и защиты от утечки данных и несанкционированного доступа.

Изоляция и сегментирование баз данных помогают уменьшить поверхность атаки за счет разделения отдельных систем и наборов данных. Такая практика может ограничить размер ущерба, который киберпреступник может нанести в случае успешного взлома, поскольку получение доступа к одному сегменту не обязательно подразумевает доступ ко всей инфраструктуре базы данных.

Обеспечение целостности и соответствия данных включает в себя установление строгих политик и процедур обработки данных, проверку ввода и обработки данных, мониторинг качества данных, реализацию политик хранения и удаления данных, а также поддержание актуальности соответствующих законов и правил. Соблюдение нормативных требований не только защищает данные, но и помогает избежать юридических и финансовых санкций.

Комплексный план реагирования на инциденты и восстановления включает первоначальную подготовку, обнаружение и анализ потенциальных инцидентов, сдерживание угроз, восстановление и восстановление системы, а также последующие действия после инцидента. Хорошо разработанный план сводит к минимуму ущерб и время простоя, быстро восстанавливает системы и помогает организациям извлечь уроки из инцидентов для улучшения своего состояния безопасности.

Да, облачные решения для баз данных могут обеспечить повышенные меры безопасности, такие как шифрование при хранении, безопасный контроль доступа и регулярный мониторинг. Крайне важно выбрать надежного поставщика облачных услуг, который реализует строгие меры безопасности и соблюдает применимые правила защиты данных.

AppMaster — это мощная платформа для разработки приложений no-code, которая поддерживает методы обеспечения безопасности баз данных с помощью таких функций, как строгий контроль аутентификации и авторизации, безопасные подключения к базе данных и шифрование. Используя AppMaster, вы можете получить выгоду от эффективной разработки приложений, не жертвуя требованиями безопасности и соответствия требованиям.

Отраслевые организации, такие как NIST, OWASP и CIS, предлагают комплексные рекомендации и лучшие практики по обеспечению безопасности баз данных. Следование этим рекомендациям и руководствам, а также регулярные обновления и оценки безопасности могут помочь организациям поддерживать надежную безопасность баз данных и защищать конфиденциальные данные.