10 práticas recomendadas de segurança de banco de dados que você deve conhecer

Descubra 10 práticas recomendadas cruciais de segurança de banco de dados para ajudar a proteger seus dados confidenciais e garantir a integridade de informações críticas.

A segurança do banco de dados é fundamental para proteger os dados confidenciais de uma organização contra acesso, modificação ou destruição não autorizada. Os bancos de dados armazenam informações valiosas, como dados de clientes, registros financeiros e propriedade intelectual, o que os torna alvos principais de cibercriminosos e pessoas mal-intencionadas. Como resultado, manter uma forte segurança do banco de dados é essencial para preservar a integridade dos dados, cumprir as regulamentações de proteção de dados e ganhar a confiança dos clientes e das partes interessadas.

Este artigo discutirá as 10 principais práticas recomendadas de segurança de banco de dados que você deve conhecer para proteger seus valiosos ativos de dados. Essas práticas se aplicam a diversas tecnologias de banco de dados – desde bancos de dados relacionais tradicionais até NoSQL e sistemas baseados em nuvem.

Seja proativo com gerenciamento de patches

O gerenciamento de patches é uma prática essencial para manter a segurança do seu banco de dados. Atualizar regularmente o software do seu banco de dados com os patches mais recentes não apenas garante que você se beneficie dos recursos e correções de bugs mais recentes, mas também aborda vulnerabilidades de segurança que os cibercriminosos podem usar para se infiltrar e comprometer seus sistemas.

Para permanecer proativo com o gerenciamento de patches, siga estas práticas recomendadas:

- Assine notificações de segurança do fornecedor para receber divulgações de vulnerabilidades e alertas de lançamentos de patches.

- Estabeleça um processo confiável de gerenciamento de patches que inclua a identificação de vulnerabilidades de segurança, avaliação de riscos, teste e implantação de patches e validação de que os patches foram aplicados com sucesso.

- Realize auditorias regulares em seu software de banco de dados para verificar se todos os patches aplicados estão atualizados e alinhados com as recomendações do fornecedor.

- Considere implementar ferramentas e soluções para automatizar tarefas de gerenciamento de patches e agilizar seus processos de manutenção de segurança.

Implemente controles fortes de autenticação e autorização

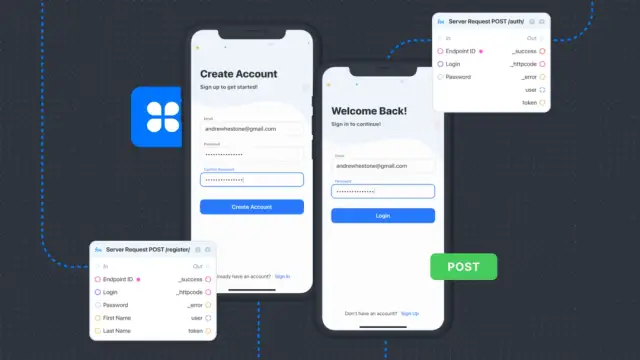

Usar controles de autenticação e autorização é crucial para proteger o acesso ao seu banco de dados e proteger dados confidenciais. Esses controles ajudam a garantir que apenas usuários autorizados possam acessar o sistema e executar ações específicas de acordo com as funções e permissões atribuídas.

Para implementar controles fortes de autenticação e autorização para seu banco de dados, considere as dicas a seguir:

- Utilize senhas fortes e exclusivas para todas as contas de usuários do banco de dados. Incentive o uso de autenticação multifator (MFA) ou logon único (SSO) para aumentar ainda mais a segurança.

- Implemente o controle de acesso baseado em função (RBAC) para atribuir permissões com base na função do usuário na organização. Isso limita o acesso e os privilégios de cada usuário de acordo com sua função específica, reduzindo o risco de acesso ou manipulação não autorizada de dados.

- Defina e aplique políticas de senha, como comprimento mínimo, requisitos de complexidade e intervalos de expiração, para garantir que as senhas protejam adequadamente o acesso às contas dos usuários.

- Revise e atualize regularmente as permissões dos usuários para garantir que estejam alinhadas com as políticas organizacionais e os requisitos de trabalho individuais.

- Monitore a atividade da conta do usuário para detectar e responder a quaisquer ações suspeitas ou tentativas de acesso não autorizado.

Ao implementar controles rígidos e medidas proativas, você pode proteger o acesso ao seu banco de dados e reduzir significativamente o risco de violações de dados não autorizadas e ataques cibernéticos.

Proteja suas conexões de banco de dados

Para garantir alta segurança e proteção de dados, é essencial proteger todas as conexões de banco de dados. Manter canais de comunicação seguros ajuda a evitar acesso não autorizado, vazamento de dados ou ataques man-in-the-middle que podem comprometer informações confidenciais.

Aqui estão algumas etapas importantes para ajudar a proteger suas conexões de banco de dados:

- Use protocolos de comunicação criptografados: sempre criptografe o tráfego de rede entre seus servidores de aplicativos e bancos de dados. Use protocolos seguros como Transport Layer Security (TLS) para proteger os dados em trânsito, garantindo que informações confidenciais permaneçam confidenciais.

- Implante VPNs e redes privadas seguras: para aumentar ainda mais a segurança, considere usar redes privadas virtuais (VPNs) ou redes de nuvem privada para conexões de banco de dados. Ao segregar e criptografar suas comunicações, essas tecnologias reduzem a probabilidade de acesso não autorizado ou violações de dados.

- Aplique políticas de segurança de conexão: estabeleça políticas e definições de configuração que permitam apenas conexões seguras aos seus bancos de dados. Rejeite a comunicação não criptografada, usando regras de firewall para bloquear conexões que não atendam aos seus requisitos de segurança.

- Implemente um controle de acesso rigoroso: garanta que apenas usuários, aplicativos e servidores autorizados possam se conectar aos seus bancos de dados. Use listas de permissões de IP e métodos de autenticação para limitar o acesso apenas a entidades confiáveis.

- Revise e atualize regularmente as configurações de conexão: Audita regularmente as configurações de conexão do banco de dados para identificar e resolver possíveis vulnerabilidades. Mantenha-se informado de forma consistente sobre novas ameaças e práticas recomendadas para manter altos padrões de segurança.

Monitore e audite regularmente as atividades do banco de dados

O monitoramento e a auditoria contínuos das atividades do seu banco de dados são componentes críticos de uma estratégia de segurança poderosa. Ao monitorar de perto as interações do banco de dados, você pode detectar atividades suspeitas, corrigir vulnerabilidades e garantir a conformidade com os requisitos regulamentares.

Aqui estão algumas práticas recomendadas para monitorar e auditar atividades de banco de dados:

- Crie e mantenha uma trilha de auditoria: Estabeleça uma trilha de auditoria detalhada de todas as operações do banco de dados, incluindo ações do usuário, modificações de dados, alterações de esquema e eventos de segurança. Esta documentação ajuda a detectar anomalias, investigar problemas e cumprir regulamentos que exigem manutenção de registros abrangentes.

- Implemente monitoramento e alertas em tempo real: use ferramentas de monitoramento em tempo real para acompanhar eventos de banco de dados, gerando alertas para atividades suspeitas ou violações de políticas. As notificações imediatas permitem-lhe responder rapidamente a potenciais ameaças ou violações de segurança, minimizando potenciais danos.

- Empregue análises avançadas: aproveite ferramentas de análise e aprendizado de máquina para automatizar a detecção de padrões incomuns ou anomalias nas atividades de seu banco de dados. Essas tecnologias podem ajudá-lo a identificar ameaças potenciais, avaliar riscos e aprimorar sua postura de segurança.

- Revise e ajuste regularmente as configurações de monitoramento: para garantir uma cobertura de monitoramento eficaz, revise e atualize periodicamente suas configurações de monitoramento e limites de alerta. Adapte sua estratégia de monitoramento para refletir as mudanças na infraestrutura do seu banco de dados, na sensibilidade dos dados e na avaliação de riscos.

- Conduza auditorias e avaliações periódicas: realize avaliações de segurança e vulnerabilidade para avaliar a segurança do seu banco de dados, identificar pontos fracos e implementar as melhorias necessárias. Essa prática o ajudará a evitar ameaças potenciais e a manter altos padrões de segurança.

Criptografar dados confidenciais

Criptografar dados confidenciais é fundamental para proteger sua organização contra acesso não autorizado, ameaças cibernéticas e violações de dados. A criptografia de dados garante que eles permaneçam ilegíveis e confidenciais, mesmo que um invasor obtenha acesso ao seu banco de dados.

Implemente as seguintes práticas de criptografia para proteger suas informações confidenciais:

- Criptografar dados em repouso: use métodos de criptografia como Transparent Data Encryption (TDE), criptografia em nível de sistema de arquivos ou criptografia baseada em disco para proteger seus dados armazenados. A criptografia de dados em repouso evita que usuários não autorizados acessem arquivos confidenciais e reduz o risco de violações de dados.

- Criptografe dados em trânsito: use protocolos de comunicação seguros como TLS para criptografar dados transmitidos entre servidores de aplicativos e bancos de dados. Essa prática garante que as informações confidenciais permaneçam privadas, mesmo que sejam interceptadas durante a transmissão.

- Implemente o gerenciamento de chaves de criptografia: estabeleça uma estratégia abrangente de gerenciamento de chaves para manter a confidencialidade e a integridade de suas chaves de criptografia. Defina um ciclo de vida de chaves, alterne chaves regularmente e armazene e gerencie chaves com segurança para evitar acesso não autorizado.

- Use algoritmos de criptografia fortes: Escolha algoritmos de criptografia poderosos que forneçam alta segurança criptográfica. Opte por padrões industriais amplamente aceitos, como AES-256, para proteger seus dados criptografados.

- Atualize regularmente suas práticas de criptografia: mantenha-se informado sobre as melhores práticas de criptografia, novas ameaças à segurança e regulamentações em evolução, e atualize seus procedimentos de criptografia adequadamente. Avalie continuamente a sua estratégia de criptografia para garantir a proteção contínua dos seus dados confidenciais.

Seguindo essas práticas recomendadas de segurança de banco de dados, você pode estabelecer uma estrutura abrangente para proteger seus dados e aplicativos. Proteger informações confidenciais contra acesso não autorizado, ameaças cibernéticas e violações de dados é crucial para organizações de todos os setores. Certifique-se de que sua postura de segurança esteja atualizada, eficaz e reflita os mais recentes avanços em criptografia e segurança de rede.

Remova recursos não utilizados e minimize a superfície de ataque

Reduzir a superfície de ataque do seu banco de dados é essencial para aumentar sua segurança. Muitos bancos de dados incluem recursos que, embora ocasionalmente úteis, podem ser desnecessários em seu ambiente específico. Esses recursos podem criar inadvertidamente vulnerabilidades que os invasores podem explorar.

Remova ou desative quaisquer componentes e extensões de banco de dados desnecessários para minimizar a superfície de ataque. Isso pode incluir opções de acesso, como o uso de acesso remoto a dados ou recursos de gerenciamento de arquivos, que podem estar além do necessário para seu aplicativo. Além disso, certifique-se de remover quaisquer contas de usuário padrão e dados de amostra fornecidos com a instalação do banco de dados, pois eles podem representar riscos de segurança significativos.

Plataformas de desenvolvimento sem código, como AppMaster, podem ajudar a simplificar o processo de identificação e eliminação de recursos desnecessários de seu banco de dados. Usar uma plataforma que promove eficiência e ao mesmo tempo mantém os padrões de segurança garante que seu banco de dados seja projetado com uma superfície de ataque mínima e recursos de segurança ideais em mente.

Proteja o backup do seu banco de dados

Ter uma estratégia de backup é crucial para manter a disponibilidade e integridade dos seus dados em caso de falha de hardware, corrupção de dados ou violação de segurança. Mas os próprios backups podem se tornar alvos de cibercriminosos e também precisam ser protegidos.

Implemente as seguintes práticas recomendadas para fortalecer o backup do seu banco de dados:

Armazenamento externo

Armazene backups externos com segurança, em um local separado e protegido, para garantir que eles não sejam afetados por desastres físicos ou violações em seu site principal.

Criptografia

Criptografe seus backups e os canais de comunicação que os transferem para um local externo. Isto ajuda a garantir a confidencialidade dos dados, mesmo que o backup caia em mãos erradas.

Controle de acesso

Limite o acesso aos seus backups apenas às pessoas que precisam dele como parte de suas responsabilidades profissionais. Monitore e registre qualquer acesso a backups e revise esses registros regularmente para identificar qualquer atividade suspeita.

Testes Regulares

Teste a integridade e a confiabilidade dos seus backups executando procedimentos regulares de restauração. Isto irá garantir que os backups possam ser restaurados com sucesso em caso de emergência e que os dados permaneçam intactos.

Política de retenção

Implemente uma política de retenção definida para seus backups, que deve incluir um plano claro para o descarte seguro de backups desatualizados e qualquer mídia relacionada, para evitar acesso não autorizado a dados históricos.

Ao usar uma plataforma como AppMaster, você pode garantir uma integração perfeita entre sua estratégia de backup de banco de dados e a segurança do seu banco de dados.

Isole bancos de dados e implemente segmentação

O isolamento e a segmentação do banco de dados podem reduzir efetivamente a superfície de ataque e limitar a extensão dos danos potenciais no caso de uma violação de segurança. Ao separar bancos de dados com diferentes níveis de sensibilidade ou funcionalidades de sistema distintas, você pode restringir efetivamente o acesso não autorizado em toda a infraestrutura do banco de dados.

Aqui estão algumas recomendações para segregar e isolar bancos de dados:

- Segmentação de rede: crie segmentos de rede separados para bancos de dados individuais ou componentes de banco de dados para restringir os caminhos de um invasor para acessar ou atravessar sua infraestrutura.

- Configuração de Firewall: Configure seus firewalls para permitir apenas o tráfego necessário entre segmentos, bloqueando acessos não autorizados a áreas restritas ou dados confidenciais.

- Controle de acesso baseado em função: implemente o controle de acesso baseado em função para definir permissões granulares de usuário e garantir que os usuários possam acessar apenas os dados e funções necessários para sua função específica.

- Encapsulamento: Use técnicas de encapsulamento, como nuvens privadas virtuais (VPC), contêineres ou máquinas virtuais, para separar aplicativos ou serviços individuais uns dos outros e limitar ainda mais possíveis vetores de ataque.

Ao utilizar a plataforma AppMaster, o isolamento e a segmentação do banco de dados são simplificados por ferramentas de design arquitetônico que facilitam a implementação dessas medidas de segurança. Seguir essas práticas recomendadas ajuda a mitigar o impacto potencial de uma violação de segurança, garantindo que, mesmo que um invasor comprometa uma parte do sistema, ele não consiga obter controle total sobre toda a sua infraestrutura de banco de dados.

Garanta a integridade e conformidade dos dados

A integridade dos dados em bancos de dados refere-se à precisão, consistência e confiabilidade dos seus dados durante todo o seu ciclo de vida. A conformidade, por outro lado, envolve a adesão aos regulamentos relevantes de proteção de dados, como GDPR (Regulamento Geral de Proteção de Dados) , HIPAA (Lei de Responsabilidade e Portabilidade de Seguros de Saúde) ou CCPA (Lei de Privacidade do Consumidor da Califórnia). Para alcançar a integridade dos dados e manter a conformidade regulatória, siga estas etapas principais:

- Estabeleça políticas e procedimentos: crie políticas e diretrizes bem definidas para gerenciar, armazenar e lidar com seus dados, incluindo controles de acesso a dados, confidencialidade e procedimentos de armazenamento.

- Valide a entrada e o processamento: garanta que a entrada e o processamento dos dados atendam aos padrões de qualidade estabelecidos e evite a introdução de erros ou dados corrompidos. Implemente verificações e equilíbrios para identificar inconsistências, duplicatas ou imprecisões em seus dados.

- Monitore a qualidade dos dados: avalie regularmente a qualidade e a precisão dos seus dados, abordando imediatamente quaisquer erros ou discrepâncias. Esse monitoramento ativo ajuda a manter a integridade dos seus dados e reduz o risco de informações incorretas afetarem seus sistemas ou relatórios.

- Implemente políticas de retenção e exclusão de dados: Desenvolva políticas para retenção e exclusão de dados, de acordo com regulamentos específicos do setor ou leis de retenção de dados. O gerenciamento adequado dos ciclos de vida dos dados pode evitar que dados não utilizados ou expirados coloquem sua organização em risco.

- Mantenha-se atualizado com as leis e regulamentos: monitore continuamente as leis e regulamentos relevantes de proteção de dados para manter a conformidade da sua organização. Atualize suas políticas e procedimentos conforme necessário para permanecer alinhado com os requisitos regulamentares.

Plano para resposta e recuperação de incidentes

Apesar de seus melhores esforços para proteger seus bancos de dados, incidentes podem acontecer. Para minimizar danos, tempo de inatividade e consequências potencialmente graves, é crucial ter um plano de resposta e recuperação a incidentes em vigor. Siga estas etapas para criar uma estratégia de resposta eficaz:

- Preparação inicial: Desenvolva um plano abrangente para identificar e responder a incidentes, incluindo a definição de funções e responsabilidades, o estabelecimento de uma cadeia de comando e a identificação de recursos e ferramentas necessários para lidar com incidentes.

- Detecção e análise: implemente sistemas de monitoramento e alerta para identificar rapidamente possíveis incidentes ou ameaças, permitindo que sua equipe de resposta avalie e responda rapidamente a quaisquer problemas que surjam.

- Contenção de ameaças: Desenvolva um conjunto de procedimentos para limitar a propagação de um incidente, isolando sistemas comprometidos, revogando credenciais de acesso afetadas ou bloqueando o tráfego de rede para sistemas vulneráveis.

- Recuperação e restauração do sistema: Planeje a recuperação de um incidente, incluindo restauração de backups, correção de vulnerabilidades e reconstrução de sistemas afetados.

- Acompanhamento pós-incidente: Após a resolução de um incidente, certifique-se de que seja realizada uma revisão completa, incluindo a determinação da causa raiz, a avaliação da eficácia da resposta e a realização das alterações necessárias para melhorar os sistemas e processos.

AppMaster: ajudando a melhorar a segurança do banco de dados

AppMaster é uma plataforma poderosa sem código que permite criar aplicativos back-end, web e móveis, considerando as melhores práticas para segurança de banco de dados. Ao escolher AppMaster para suas necessidades de desenvolvimento de aplicativos, você pode se beneficiar de recursos como:

- Fortes controles de autenticação e autorização: implemente facilmente controles de acesso e permissões baseadas em funções para seus aplicativos, garantindo que apenas usuários autorizados possam acessar seus dados.

- Conexões seguras de banco de dados: AppMaster oferece suporte à comunicação segura entre seu banco de dados e aplicativos, minimizando o risco de acesso não autorizado ou vazamento de dados.

- Criptografia: Use os recursos de criptografia integrados do AppMaster para proteger dados confidenciais em seus aplicativos e bancos de dados.

Com AppMaster, você pode desenvolver aplicativos com mais eficiência, sem comprometer os requisitos de segurança e conformidade. AppMaster rapidamente ganhou reconhecimento como uma plataforma de desenvolvimento no-code de alto desempenho, com mais de 60.000 usuários se beneficiando de seus recursos.

Quer você seja um desenvolvedor de software experiente ou um desenvolvedor cidadão explorando o mundo do desenvolvimento de aplicativos no-code, AppMaster permite que você crie aplicativos poderosos, seguros e escalonáveis.

Conclusão

A implementação das melhores práticas de segurança de banco de dados é essencial para organizações que buscam proteger dados confidenciais, manter a integridade dos dados e cumprir as regulamentações relevantes. Seguir estas dez práticas cruciais de segurança de banco de dados pode ajudar a mitigar riscos, prevenir violações de dados e minimizar ameaças cibernéticas.

Você cria uma infraestrutura poderosa que impede ataques cibernéticos, permanecendo proativo na atualização e manutenção de software, aplicando controles rigorosos de autenticação e autorização, protegendo conexões de banco de dados e monitorando regularmente seus sistemas. Além disso, incorporar criptografia, reduzir a superfície de ataque, proteger seus backups, isolar bancos de dados e manter a integridade dos dados contribuem para uma estratégia de segurança abrangente.

A parceria com plataformas como AppMaster, que oferece suporte a práticas sólidas de segurança de banco de dados, pode aprimorar ainda mais sua postura de segurança e permitir que você desenvolva aplicativos perfeitamente, sem sacrificar os requisitos de segurança e conformidade. Lembre-se de que a segurança do banco de dados é um processo contínuo e manter-se atualizado com as melhores práticas e diretrizes do setor é a chave para proteger seus dados e sua organização.

FAQ

A segurança do banco de dados é crucial para proteger dados confidenciais, garantir a integridade de informações críticas, impedir acesso não autorizado e manter a conformidade com as regulamentações relevantes. A implementação de medidas de segurança adequadas ajuda as organizações a evitar violações de dados, evitar perdas financeiras e manter a confiança dos utilizadores nos seus sistemas.

O gerenciamento regular de patches é essencial para manter uma segurança robusta, pois aborda áreas vulneráveis do software de banco de dados, corrige pontos fracos de segurança e protege seus dados contra ameaças cibernéticas. Deixar de corrigir seu software imediatamente pode tornar sua organização um alvo fácil para criminosos cibernéticos.

Os controles de autenticação e autorização garantem que apenas usuários autorizados possam acessar seu banco de dados, o que reduz a probabilidade de acesso não autorizado, vazamento de dados e ataques cibernéticos. Esses controles verificam as identidades dos usuários, avaliam seus direitos de acesso e limitam o acesso a funções e dados aprovados.

A criptografia de dados confidenciais garante que apenas indivíduos autorizados possam ler e compreender as informações, mesmo que obtenham acesso aos próprios dados. A criptografia atua como uma camada adicional de segurança e proteção contra violações de dados, vazamentos de dados e acesso não autorizado.

Isolar e segmentar bancos de dados ajuda a reduzir a superfície de ataque, separando sistemas e conjuntos de dados distintos. Esta prática pode limitar a extensão dos danos que um cibercriminoso pode causar no caso de uma violação bem-sucedida, uma vez que obter acesso a um segmento não implica necessariamente acesso a toda a infraestrutura de base de dados.

Garantir a integridade e a conformidade dos dados envolve o estabelecimento de políticas e procedimentos rigorosos para o tratamento de dados, validação da entrada e processamento de dados, monitoramento da qualidade dos dados, implementação de políticas de retenção e exclusão de dados e manutenção de atualizações com leis e regulamentos relevantes. A adesão à conformidade não apenas protege os dados, mas também ajuda a evitar penalidades legais e financeiras.

Um plano abrangente de resposta e recuperação de incidentes inclui preparação inicial, detecção e análise de incidentes potenciais, contenção de ameaças, recuperação e restauração do sistema e acompanhamento pós-incidente. Um plano bem elaborado minimiza danos e tempo de inatividade, restaura sistemas rapidamente e ajuda as organizações a aprender com os incidentes para melhorar sua postura de segurança.

Sim, as soluções de banco de dados baseadas em nuvem podem fornecer medidas de segurança aprimoradas, como criptografia em repouso, controles de acesso seguros e monitoramento regular. É essencial selecionar um provedor de serviços em nuvem confiável que implemente medidas de segurança rigorosas e cumpra os regulamentos de proteção de dados aplicáveis.

AppMaster é uma poderosa plataforma de desenvolvimento de aplicativos no-code que oferece suporte a práticas de segurança de banco de dados por meio de recursos como autenticação forte e controles de autorização, conexões seguras de banco de dados e criptografia. Ao usar AppMaster, você pode se beneficiar do desenvolvimento eficiente de aplicativos sem sacrificar os requisitos de segurança e conformidade.

Organizações do setor como NIST, OWASP e CIS oferecem diretrizes abrangentes e práticas recomendadas para segurança de banco de dados. Seguir essas recomendações e diretrizes, juntamente com atualizações e avaliações de segurança regulares, pode ajudar as organizações a manter uma segurança robusta do banco de dados e proteger dados confidenciais.