10 Praktik Terbaik Keamanan Basis Data yang Harus Anda Ketahui

Temukan 10 praktik terbaik keamanan database penting untuk membantu melindungi data sensitif Anda dan memastikan integritas informasi penting.

Keamanan basis data sangat penting untuk melindungi data sensitif organisasi dari akses, modifikasi, atau penghancuran yang tidak sah. Basis data menyimpan informasi berharga seperti data pelanggan, catatan keuangan, dan kekayaan intelektual, yang menjadikannya target utama penjahat dunia maya dan orang dalam yang jahat. Oleh karena itu, menjaga keamanan basis data yang kuat sangat penting untuk menjaga integritas data, mematuhi peraturan perlindungan data, dan mendapatkan kepercayaan dari pelanggan dan pemangku kepentingan.

Artikel ini akan membahas 10 praktik terbaik keamanan database yang harus Anda ketahui untuk melindungi aset data berharga Anda. Praktik ini berlaku untuk berbagai teknologi basis data – mulai dari basis data relasional tradisional hingga NoSQL dan sistem berbasis cloud.

Bersikaplah Proaktif dengan Manajemen Patch

Manajemen patch adalah praktik penting untuk menjaga keamanan database Anda. Memperbarui perangkat lunak database Anda secara rutin dengan patch terbaru tidak hanya memastikan bahwa Anda mendapatkan manfaat dari fitur-fitur terbaru dan perbaikan bug, namun juga mengatasi kerentanan keamanan yang dapat digunakan penjahat dunia maya untuk menyusup dan menyusupi sistem Anda.

Untuk tetap proaktif dengan manajemen patch, ikuti praktik terbaik berikut:

- Berlangganan pemberitahuan keamanan vendor untuk menerima pengungkapan kerentanan dan peringatan rilis patch.

- Membangun proses manajemen patch yang andal yang mencakup identifikasi kerentanan keamanan, penilaian risiko, pengujian dan penerapan patch, serta validasi bahwa patch telah berhasil diterapkan.

- Lakukan audit rutin terhadap perangkat lunak database Anda untuk memverifikasi bahwa semua patch yang diterapkan adalah yang terbaru dan sejalan dengan rekomendasi vendor.

- Pertimbangkan untuk menerapkan alat dan solusi untuk mengotomatiskan tugas manajemen patch dan menyederhanakan proses pemeliharaan keamanan Anda.

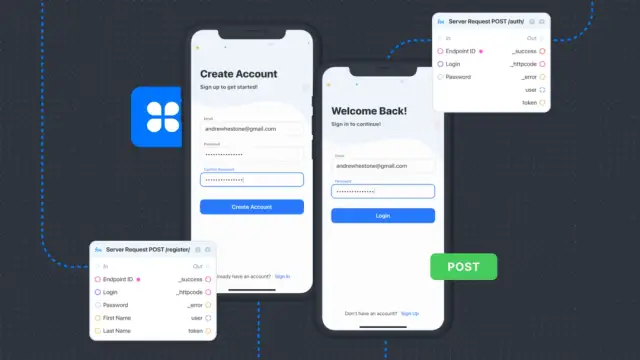

Menerapkan Kontrol Otentikasi dan Otorisasi yang Kuat

Menggunakan kontrol autentikasi dan otorisasi sangat penting untuk mengamankan akses ke database Anda dan menjaga data sensitif. Kontrol ini membantu memastikan bahwa hanya pengguna yang berwenang yang dapat mengakses sistem dan melakukan tindakan tertentu sesuai dengan peran dan izin yang ditetapkan kepada mereka.

Untuk menerapkan kontrol autentikasi dan otorisasi yang kuat pada database Anda, pertimbangkan tips berikut:

- Gunakan kata sandi yang kuat dan unik untuk semua akun pengguna basis data. Mendorong penggunaan autentikasi multi-faktor (MFA) atau sistem masuk tunggal (SSO) untuk lebih meningkatkan keamanan.

- Menerapkan kontrol akses berbasis peran (RBAC) untuk menetapkan izin berdasarkan peran pengguna dalam organisasi. Hal ini membatasi akses dan hak istimewa setiap pengguna sesuai dengan fungsi pekerjaan spesifik mereka, sehingga mengurangi risiko akses atau manipulasi data yang tidak sah.

- Tetapkan dan terapkan kebijakan kata sandi, seperti panjang minimum, persyaratan kompleksitas, dan interval kedaluwarsa, untuk memastikan bahwa kata sandi cukup melindungi akses ke akun pengguna.

- Tinjau dan perbarui izin pengguna secara berkala untuk memastikan izin tersebut selaras dengan kebijakan organisasi dan persyaratan pekerjaan individu.

- Pantau aktivitas akun pengguna untuk mendeteksi dan merespons tindakan mencurigakan atau upaya akses tidak sah.

Dengan menerapkan kontrol yang kuat dan tindakan proaktif, Anda dapat mengamankan akses ke database Anda dan secara signifikan mengurangi risiko pelanggaran data tidak sah dan serangan cyber.

Amankan Koneksi Basis Data Anda

Untuk memastikan keamanan dan perlindungan data yang tinggi, mengamankan semua koneksi database sangatlah penting. Mempertahankan saluran komunikasi yang aman membantu mencegah akses tidak sah, kebocoran data, atau serangan man-in-the-middle yang dapat membahayakan informasi sensitif.

Berikut adalah beberapa langkah penting untuk membantu mengamankan koneksi database Anda:

- Gunakan protokol komunikasi terenkripsi: Selalu enkripsi lalu lintas jaringan antara server aplikasi dan database Anda. Gunakan protokol aman seperti Transport Layer Security (TLS) untuk melindungi data saat transit, memastikan informasi sensitif tetap rahasia.

- Terapkan VPN dan jaringan pribadi yang aman: Untuk lebih meningkatkan keamanan, pertimbangkan untuk menggunakan jaringan pribadi virtual (VPN) atau jaringan cloud pribadi untuk koneksi database. Dengan memisahkan dan mengenkripsi komunikasi Anda, teknologi ini mengurangi kemungkinan akses tidak sah atau pelanggaran data.

- Terapkan kebijakan keamanan koneksi: Tetapkan kebijakan dan pengaturan konfigurasi yang hanya mengizinkan koneksi aman ke database Anda. Tolak komunikasi tidak terenkripsi, gunakan aturan firewall untuk memblokir koneksi yang tidak memenuhi persyaratan keamanan Anda.

- Terapkan kontrol akses yang ketat: Pastikan hanya pengguna, aplikasi, dan server resmi yang dapat terhubung ke database Anda. Gunakan daftar putih IP dan metode autentikasi untuk membatasi akses hanya ke entitas tepercaya.

- Tinjau dan perbarui konfigurasi koneksi secara rutin: Audit pengaturan koneksi database Anda secara rutin untuk mengidentifikasi dan mengatasi potensi kerentanan. Selalu mendapat informasi tentang ancaman baru dan praktik terbaik untuk mempertahankan standar keamanan yang tinggi.

Memantau dan Mengaudit Aktivitas Basis Data Secara Teratur

Pemantauan dan audit berkelanjutan terhadap aktivitas database Anda merupakan komponen penting dari strategi keamanan yang kuat. Dengan memantau interaksi database secara cermat, Anda dapat mendeteksi aktivitas mencurigakan, memulihkan kerentanan, dan memastikan kepatuhan terhadap persyaratan peraturan.

Berikut beberapa praktik terbaik untuk memantau dan mengaudit aktivitas database:

- Membuat dan memelihara jejak audit: Buat jejak audit terperinci dari semua operasi database, termasuk tindakan pengguna, modifikasi data, perubahan skema, dan peristiwa keamanan. Dokumentasi ini membantu Anda mendeteksi anomali, menyelidiki masalah, dan mematuhi peraturan yang mewajibkan pencatatan komprehensif.

- Menerapkan pemantauan dan peringatan real-time: Gunakan alat pemantauan real-time untuk melacak kejadian database, menghasilkan peringatan untuk aktivitas mencurigakan atau pelanggaran kebijakan. Pemberitahuan langsung memungkinkan Anda merespons dengan cepat terhadap potensi ancaman atau pelanggaran keamanan, meminimalkan potensi kerusakan.

- Gunakan analitik tingkat lanjut: Manfaatkan alat analitik dan pembelajaran mesin untuk mengotomatiskan deteksi pola atau anomali yang tidak biasa dalam aktivitas database Anda. Teknologi ini dapat membantu Anda mengidentifikasi potensi ancaman, menilai risiko, dan meningkatkan postur keamanan Anda.

- Tinjau dan sesuaikan pengaturan pemantauan secara rutin: Untuk memastikan cakupan pemantauan yang efektif, tinjau dan perbarui secara berkala konfigurasi pemantauan dan ambang batas peringatan Anda. Sesuaikan strategi pemantauan Anda untuk mencerminkan perubahan dalam infrastruktur database Anda, sensitivitas data, dan penilaian risiko.

- Lakukan audit dan penilaian berkala: Lakukan penilaian keamanan dan kerentanan untuk mengevaluasi keamanan database Anda, mengidentifikasi titik lemah, dan menerapkan perbaikan yang diperlukan. Praktik ini akan membantu Anda menghindari potensi ancaman dan mempertahankan standar keamanan yang tinggi.

Enkripsi Data Sensitif

Mengenkripsi data sensitif sangat penting untuk melindungi organisasi Anda dari akses tidak sah, ancaman dunia maya, dan pelanggaran data. Mengenkripsi data memastikan data tetap tidak terbaca dan rahasia, bahkan jika penyerang mendapatkan akses ke database Anda.

Terapkan praktik enkripsi berikut untuk melindungi informasi sensitif Anda:

- Enkripsi data saat tidak digunakan: Gunakan metode enkripsi seperti Enkripsi Data Transparan (TDE), enkripsi tingkat sistem file, atau enkripsi berbasis disk untuk melindungi data yang disimpan. Mengenkripsi data saat disimpan mencegah pengguna yang tidak berwenang mengakses file sensitif dan mengurangi risiko pelanggaran data.

- Enkripsi data saat transit: Gunakan protokol komunikasi aman seperti TLS untuk mengenkripsi data yang dikirimkan antara server aplikasi dan database Anda. Praktik ini memastikan bahwa informasi sensitif tetap bersifat pribadi, meskipun disadap selama transmisi.

- Menerapkan manajemen kunci enkripsi: Tetapkan strategi manajemen kunci yang komprehensif untuk menjaga kerahasiaan dan integritas kunci enkripsi Anda. Tentukan siklus hidup kunci, rotasikan kunci secara teratur, dan simpan serta kelola kunci dengan aman untuk mencegah akses yang tidak sah.

- Gunakan algoritma enkripsi yang kuat: Pilih algoritma enkripsi yang kuat yang memberikan keamanan kriptografi yang tinggi. Pilihlah standar industri yang diterima secara luas seperti AES-256 untuk melindungi data terenkripsi Anda.

- Perbarui praktik enkripsi Anda secara berkala: Tetap terinformasi tentang praktik terbaik enkripsi, ancaman keamanan baru, dan peraturan yang terus berkembang, dan perbarui prosedur enkripsi Anda sesuai dengan itu. Terus nilai strategi enkripsi Anda untuk menjamin perlindungan berkelanjutan terhadap data sensitif Anda.

Dengan mengikuti praktik terbaik keamanan basis data ini, Anda dapat membangun kerangka kerja komprehensif untuk mengamankan data dan aplikasi Anda. Melindungi informasi sensitif dari akses tidak sah, ancaman dunia maya, dan pelanggaran data sangat penting bagi organisasi di seluruh industri. Pastikan postur keamanan Anda mutakhir, efektif, dan mencerminkan kemajuan enkripsi dan keamanan jaringan terkini.

Hapus Fitur yang Tidak Digunakan dan Minimalkan Permukaan Serangan

Mengurangi permukaan serangan database Anda sangat penting dalam meningkatkan keamanannya. Banyak database menyertakan fitur yang, meskipun terkadang berguna, mungkin tidak diperlukan di lingkungan spesifik Anda. Fitur-fitur ini mungkin secara tidak sengaja menciptakan kerentanan yang dapat dieksploitasi oleh penyerang.

Hapus atau nonaktifkan komponen dan ekstensi database yang tidak diperlukan untuk meminimalkan permukaan serangan. Ini mungkin mencakup opsi akses seperti penggunaan akses data jarak jauh atau fitur manajemen file yang mungkin melebihi apa yang diperlukan untuk aplikasi Anda. Selain itu, pastikan untuk menghapus semua akun pengguna default dan data sampel yang disertakan dengan instalasi database, karena hal ini dapat menimbulkan risiko keamanan yang signifikan.

Platform pengembangan tanpa kode seperti AppMaster dapat membantu menyederhanakan proses mengidentifikasi dan menghilangkan fitur yang tidak diperlukan dari database Anda. Menggunakan platform yang mengedepankan efisiensi sambil menjaga standar keamanan memastikan bahwa database Anda dirancang dengan permukaan serangan minimal dan fitur keamanan optimal.

Lindungi Cadangan Basis Data Anda

Memiliki strategi cadangan sangat penting untuk menjaga ketersediaan dan integritas data Anda jika terjadi kegagalan perangkat keras, kerusakan data, atau pelanggaran keamanan. Namun cadangan itu sendiri dapat menjadi sasaran penjahat dunia maya dan perlu dilindungi juga.

Terapkan praktik terbaik berikut untuk memperkuat cadangan database Anda:

Penyimpanan di Luar Lokasi

Simpan cadangan dengan aman di luar lokasi, di lokasi terpisah dan aman, untuk memastikan cadangan tidak terpengaruh oleh bencana fisik atau pelanggaran di situs utama Anda.

Enkripsi

Enkripsi cadangan Anda dan saluran komunikasi yang mentransfernya ke lokasi luar lokasi. Hal ini membantu memastikan kerahasiaan data, meskipun cadangannya jatuh ke tangan yang salah.

Kontrol akses

Batasi akses ke cadangan Anda hanya untuk individu yang memerlukannya sebagai bagian dari tanggung jawab pekerjaan mereka. Pantau dan catat akses apa pun ke cadangan dan tinjau log ini secara rutin untuk mengidentifikasi aktivitas mencurigakan.

Pengujian Reguler

Uji integritas dan keandalan cadangan Anda dengan melakukan prosedur pemulihan rutin. Hal ini akan memastikan bahwa cadangan dapat dipulihkan dengan sukses jika terjadi keadaan darurat, dan data tetap utuh.

Kebijakan Retensi

Terapkan kebijakan penyimpanan yang ditentukan untuk cadangan Anda, yang harus mencakup rencana yang jelas untuk pembuangan cadangan usang dan media terkait apa pun secara aman, untuk mencegah akses tidak sah ke data historis.

Dengan menggunakan platform seperti AppMaster, Anda dapat memastikan integrasi yang lancar antara strategi pencadangan basis data dan keamanan basis data Anda.

Isolasi Basis Data dan Terapkan Segmentasi

Isolasi dan segmentasi basis data dapat secara efektif mengurangi permukaan serangan dan membatasi tingkat potensi kerusakan jika terjadi pelanggaran keamanan. Dengan memisahkan database dengan tingkat sensitivitas berbeda atau fungsionalitas sistem berbeda, Anda dapat secara efektif membatasi akses tidak sah di seluruh infrastruktur database.

Berikut adalah beberapa rekomendasi untuk memisahkan dan mengisolasi database:

- Segmentasi Jaringan: Buat segmen jaringan terpisah untuk database individual atau komponen database guna membatasi jalur penyerang untuk mengakses atau melintasi infrastruktur Anda.

- Konfigurasi Firewall: Konfigurasikan firewall Anda untuk hanya mengizinkan lalu lintas yang diperlukan antar segmen, memblokir akses tidak sah ke area terlarang atau data sensitif.

- Kontrol Akses Berbasis Peran: Menerapkan kontrol akses berbasis peran untuk menentukan izin pengguna terperinci dan memastikan bahwa pengguna hanya dapat mengakses data dan fungsi yang mereka perlukan untuk peran spesifik mereka.

- Enkapsulasi: Gunakan teknik enkapsulasi, seperti virtual private cloud (VPC), container, atau mesin virtual, untuk memisahkan aplikasi atau layanan individual satu sama lain dan selanjutnya membatasi potensi vektor serangan.

Saat menggunakan platform AppMaster, isolasi dan segmentasi database disederhanakan dengan alat desain arsitektur yang memfasilitasi penerapan langkah-langkah keamanan ini. Mengikuti praktik terbaik ini akan membantu memitigasi potensi dampak pelanggaran keamanan, memastikan bahwa meskipun penyerang menyusupi satu bagian sistem, mereka tidak dapat mengambil kendali atas seluruh infrastruktur database Anda.

Pastikan Integritas dan Kepatuhan Data

Integritas data dalam database mengacu pada keakuratan, konsistensi, dan keandalan data Anda sepanjang siklus hidupnya. Di sisi lain, kepatuhan mencakup kepatuhan terhadap peraturan perlindungan data yang relevan, seperti GDPR (Peraturan Perlindungan Data Umum) , HIPAA (Undang-Undang Portabilitas dan Akuntabilitas Asuransi Kesehatan), atau CCPA (Undang-Undang Privasi Konsumen California). Untuk mencapai integritas data dan menjaga kepatuhan terhadap peraturan, ikuti langkah-langkah utama berikut:

- Tetapkan kebijakan dan prosedur: Buat kebijakan dan pedoman yang jelas untuk mengelola, menyimpan, dan menangani data Anda, termasuk kontrol akses data, kerahasiaan, dan prosedur penyimpanan.

- Validasi input dan pemrosesan: Pastikan input dan pemrosesan data memenuhi standar kualitas yang Anda tetapkan dan cegah terjadinya kesalahan atau data yang rusak. Terapkan checks and balances untuk mengidentifikasi inkonsistensi, duplikat, atau ketidakakuratan dalam data Anda.

- Pantau kualitas data: Nilai kualitas dan keakuratan data Anda secara berkala, segera atasi kesalahan atau perbedaan apa pun. Pemantauan aktif ini membantu menjaga integritas data Anda dan mengurangi risiko kesalahan informasi yang memengaruhi sistem atau laporan Anda.

- Menerapkan kebijakan penyimpanan dan penghapusan data: Kembangkan kebijakan untuk menyimpan dan menghapus data, sesuai dengan peraturan khusus industri atau undang-undang penyimpanan data. Pengelolaan siklus hidup data yang tepat dapat mencegah data yang tidak terpakai atau kedaluwarsa sehingga membahayakan organisasi Anda.

- Selalu mengikuti perkembangan hukum dan peraturan: Terus pantau undang-undang dan peraturan perlindungan data yang relevan untuk menjaga kepatuhan organisasi Anda. Perbarui kebijakan dan prosedur Anda sesuai kebutuhan agar tetap selaras dengan persyaratan peraturan.

Rencana Respons dan Pemulihan Insiden

Meskipun Anda telah melakukan upaya terbaik untuk mengamankan database Anda, insiden bisa saja terjadi. Untuk meminimalkan kerusakan, waktu henti, dan kemungkinan konsekuensi yang parah, sangat penting untuk memiliki respons terhadap insiden dan rencana pemulihan. Ikuti langkah-langkah berikut untuk membuat strategi respons yang efektif:

- Persiapan awal: Kembangkan rencana komprehensif untuk mengidentifikasi dan merespons insiden, termasuk menentukan peran dan tanggung jawab, menetapkan rantai komando, dan mengidentifikasi sumber daya dan alat yang diperlukan untuk menangani insiden.

- Deteksi dan analisis: Menerapkan sistem pemantauan dan peringatan untuk mengidentifikasi potensi insiden atau ancaman dengan cepat, memungkinkan tim respons Anda menilai dan merespons setiap masalah yang muncul dengan cepat.

- Pengendalian ancaman: Kembangkan serangkaian prosedur untuk membatasi penyebaran suatu insiden dengan mengisolasi sistem yang disusupi, mencabut kredensial akses yang terpengaruh, atau memblokir lalu lintas jaringan ke sistem yang rentan.

- Pemulihan dan pemulihan sistem: Rencana pemulihan dari suatu insiden, termasuk memulihkan cadangan, menambal kerentanan, dan membangun kembali sistem yang terkena dampak.

- Tindak lanjut pasca-insiden: Setelah suatu insiden diselesaikan, pastikan bahwa tinjauan menyeluruh telah dilakukan, termasuk menentukan akar permasalahan, menilai efektivitas respons, dan membuat perubahan yang diperlukan untuk meningkatkan sistem dan proses.

AppMaster: Membantu Meningkatkan Keamanan Database

AppMaster adalah platform tanpa kode canggih yang memungkinkan Anda membuat aplikasi backend, web, dan seluler sambil mempertimbangkan praktik terbaik untuk keamanan basis data. Dengan memilih AppMaster untuk kebutuhan pengembangan aplikasi Anda, Anda bisa mendapatkan keuntungan dari fitur-fitur seperti:

- Kontrol autentikasi dan otorisasi yang kuat: Implementasikan kontrol akses dan izin berbasis peran dengan mudah untuk aplikasi Anda, memastikan bahwa hanya pengguna resmi yang dapat mengakses data Anda.

- Koneksi database yang aman: AppMaster mendukung komunikasi aman antara database dan aplikasi Anda, meminimalkan risiko akses tidak sah atau kebocoran data.

- Enkripsi: Gunakan fitur enkripsi bawaan AppMaster untuk melindungi data sensitif di aplikasi dan database Anda.

Dengan AppMaster, Anda dapat mengembangkan aplikasi dengan lebih efisien tanpa mengorbankan persyaratan keamanan dan kepatuhan. AppMaster dengan cepat mendapatkan pengakuan sebagai platform pengembangan no-code berkinerja tinggi, dengan lebih dari 60.000 pengguna memanfaatkan fitur-fiturnya.

Baik Anda seorang pengembang perangkat lunak berpengalaman atau pengembang warga yang menjelajahi dunia pengembangan aplikasi no-code, AppMaster memberdayakan Anda untuk membuat aplikasi yang kuat, aman, dan terukur.

Kesimpulan

Menerapkan praktik terbaik keamanan basis data sangat penting bagi organisasi yang ingin melindungi data sensitif, menjaga integritas data, dan mematuhi peraturan terkait. Mengikuti sepuluh praktik keamanan basis data penting ini dapat membantu memitigasi risiko, mencegah pelanggaran data, dan meminimalkan ancaman dunia maya.

Anda menciptakan infrastruktur kuat yang mencegah serangan dunia maya dengan tetap proaktif dalam memperbarui dan memelihara perangkat lunak, menerapkan kontrol autentikasi dan otorisasi yang ketat, mengamankan koneksi database, dan memantau sistem Anda secara rutin. Selain itu, menggabungkan enkripsi, mengurangi permukaan serangan, mengamankan cadangan, mengisolasi database, dan menjaga integritas data semuanya berkontribusi pada strategi keamanan yang komprehensif.

Bermitra dengan platform seperti AppMaster, yang mendukung praktik keamanan basis data yang kuat, dapat lebih meningkatkan postur keamanan Anda dan memungkinkan Anda mengembangkan aplikasi dengan lancar tanpa mengorbankan persyaratan keamanan dan kepatuhan. Ingatlah bahwa keamanan database adalah proses yang berkelanjutan, dan selalu mengikuti perkembangan praktik dan pedoman terbaik industri adalah kunci untuk mengamankan data dan melindungi organisasi Anda.

FAQ

Keamanan basis data sangat penting untuk melindungi data sensitif, memastikan integritas informasi penting, mencegah akses tidak sah, dan menjaga kepatuhan terhadap peraturan terkait. Menerapkan langkah-langkah keamanan yang tepat membantu organisasi menghindari pelanggaran data, menghindari kerugian finansial, dan menjaga kepercayaan pengguna terhadap sistem mereka.

Manajemen patch secara rutin sangat penting dalam menjaga keamanan yang kuat, karena patch ini mengatasi area rentan pada perangkat lunak database Anda, memperbaiki kelemahan keamanan, dan melindungi data Anda dari ancaman dunia maya. Gagal melakukan patch pada perangkat lunak Anda dengan segera dapat membuat organisasi Anda menjadi sasaran empuk bagi penjahat dunia maya.

Kontrol autentikasi dan otorisasi memastikan bahwa hanya pengguna yang berwenang yang dapat mengakses database Anda, sehingga mengurangi kemungkinan akses tidak sah, kebocoran data, dan serangan dunia maya. Kontrol ini memverifikasi identitas pengguna, menilai hak akses mereka, dan membatasi akses ke fungsi dan data yang disetujui.

Mengenkripsi data sensitif memastikan bahwa hanya individu yang berwenang yang dapat membaca dan memahami informasi tersebut, meskipun mereka mendapatkan akses ke data itu sendiri. Enkripsi bertindak sebagai lapisan keamanan tambahan dan perlindungan terhadap pelanggaran data, kebocoran data, dan akses tidak sah.

Mengisolasi dan mensegmentasi database membantu mengurangi permukaan serangan dengan memisahkan sistem dan kumpulan data yang berbeda. Praktik ini dapat membatasi tingkat kerusakan yang dapat ditimbulkan oleh penjahat dunia maya jika pelanggaran berhasil dilakukan, karena mendapatkan akses ke satu segmen tidak selalu berarti akses ke seluruh infrastruktur database.

Memastikan integritas dan kepatuhan data mencakup penetapan kebijakan dan prosedur yang ketat untuk menangani data, memvalidasi input dan pemrosesan data, memantau kualitas data, menerapkan kebijakan penyimpanan dan penghapusan data, dan selalu mengikuti perkembangan undang-undang dan peraturan terkait. Kepatuhan terhadap kepatuhan tidak hanya melindungi data namun juga membantu menghindari sanksi hukum dan keuangan.

Rencana respons dan pemulihan insiden yang komprehensif mencakup persiapan awal, deteksi dan analisis potensi insiden, pengendalian ancaman, pemulihan dan pemulihan sistem, serta tindak lanjut pasca-insiden. Rencana yang disusun dengan baik meminimalkan kerusakan dan waktu henti, memulihkan sistem dengan cepat, dan membantu organisasi belajar dari insiden guna meningkatkan postur keamanan mereka.

Ya, solusi database berbasis cloud dapat memberikan langkah keamanan yang ditingkatkan, seperti enkripsi saat tidak digunakan, kontrol akses yang aman, dan pemantauan rutin. Penting untuk memilih penyedia layanan cloud terkemuka yang menerapkan langkah-langkah keamanan yang ketat dan mematuhi peraturan perlindungan data yang berlaku.

AppMaster adalah platform pengembangan aplikasi no-code yang kuat yang mendukung praktik keamanan basis data melalui fitur-fitur seperti kontrol otentikasi dan otorisasi yang kuat, koneksi basis data yang aman, dan enkripsi. Dengan menggunakan AppMaster, Anda bisa mendapatkan keuntungan dari pengembangan aplikasi yang efisien tanpa mengorbankan persyaratan keamanan dan kepatuhan.

Organisasi industri seperti NIST, OWASP, dan CIS menawarkan pedoman komprehensif dan praktik terbaik untuk keamanan database. Mengikuti rekomendasi dan pedoman ini, serta pembaruan dan penilaian keamanan rutin, dapat membantu organisasi menjaga keamanan database yang kuat dan melindungi data sensitif.