10 Best Practices für die Datenbanksicherheit, die Sie kennen sollten

Entdecken Sie 10 wichtige Best Practices für die Datenbanksicherheit, um Ihre sensiblen Daten zu schützen und die Integrität kritischer Informationen sicherzustellen.

Die Datenbanksicherheit ist von entscheidender Bedeutung, um die sensiblen Daten eines Unternehmens vor unbefugtem Zugriff, Änderung oder Zerstörung zu schützen. Datenbanken speichern wertvolle Informationen wie Kundendaten, Finanzunterlagen und geistiges Eigentum, was sie zu Hauptzielen für Cyberkriminelle und böswillige Insider macht. Daher ist die Aufrechterhaltung einer starken Datenbanksicherheit von entscheidender Bedeutung, um die Datenintegrität zu wahren, Datenschutzbestimmungen einzuhalten und das Vertrauen von Kunden und Stakeholdern zu gewinnen.

In diesem Artikel werden die zehn besten Best Practices für die Datenbanksicherheit erläutert, die Sie kennen sollten, um Ihre wertvollen Datenbestände zu schützen. Diese Praktiken gelten für verschiedene Datenbanktechnologien – von traditionellen relationalen Datenbanken bis hin zu NoSQL und cloudbasierten Systemen.

Seien Sie proaktiv mit Patch-Management

Das Patch-Management ist eine wesentliche Maßnahme zur Aufrechterhaltung der Sicherheit Ihrer Datenbank. Durch die regelmäßige Aktualisierung Ihrer Datenbanksoftware mit den neuesten Patches stellen Sie nicht nur sicher, dass Sie von den neuesten Funktionen und Fehlerbehebungen profitieren, sondern beheben auch Sicherheitslücken, die Cyberkriminelle ausnutzen könnten, um Ihre Systeme zu infiltrieren und zu kompromittieren.

Befolgen Sie die folgenden Best Practices, um beim Patch-Management proaktiv zu bleiben:

- Abonnieren Sie Sicherheitsbenachrichtigungen von Anbietern, um Offenlegungen von Sicherheitslücken und Benachrichtigungen zu Patch-Releases zu erhalten.

- Richten Sie einen zuverlässigen Patch-Management-Prozess ein, der die Identifizierung von Sicherheitslücken, die Bewertung von Risiken, das Testen und Bereitstellen von Patches sowie die Überprüfung, ob Patches erfolgreich angewendet wurden, umfasst.

- Führen Sie regelmäßige Audits Ihrer Datenbanksoftware durch, um sicherzustellen, dass alle angewendeten Patches aktuell sind und den Empfehlungen des Anbieters entsprechen.

- Erwägen Sie die Implementierung von Tools und Lösungen, um Patch-Management-Aufgaben zu automatisieren und Ihre Sicherheitswartungsprozesse zu optimieren.

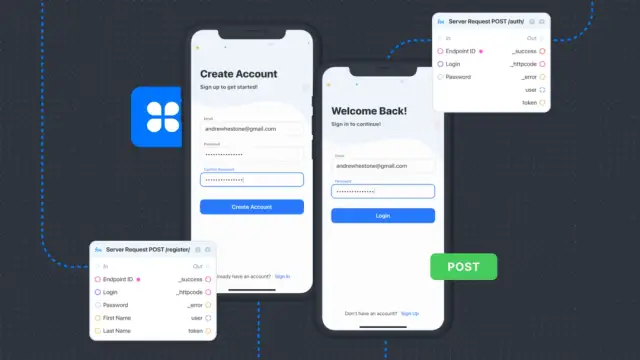

Implementieren Sie starke Authentifizierungs- und Autorisierungskontrollen

Die Verwendung von Authentifizierungs- und Autorisierungskontrollen ist für den sicheren Zugriff auf Ihre Datenbank und den Schutz sensibler Daten von entscheidender Bedeutung. Mithilfe dieser Kontrollen wird sichergestellt, dass nur autorisierte Benutzer auf das System zugreifen und bestimmte Aktionen gemäß den ihnen zugewiesenen Rollen und Berechtigungen ausführen können.

Beachten Sie die folgenden Tipps, um starke Authentifizierungs- und Autorisierungskontrollen für Ihre Datenbank zu implementieren:

- Verwenden Sie sichere, eindeutige Passwörter für alle Datenbankbenutzerkonten. Fördern Sie den Einsatz von Multi-Faktor-Authentifizierung (MFA) oder Single Sign-On (SSO), um die Sicherheit weiter zu erhöhen.

- Implementieren Sie eine rollenbasierte Zugriffskontrolle (RBAC), um Berechtigungen basierend auf der Rolle des Benutzers innerhalb der Organisation zuzuweisen. Dies schränkt den Zugriff und die Berechtigungen jedes Benutzers entsprechend seiner spezifischen Arbeitsfunktion ein und verringert so das Risiko eines unbefugten Datenzugriffs oder einer unbefugten Manipulation.

- Definieren und erzwingen Sie Passwortrichtlinien, wie z. B. Mindestlänge, Komplexitätsanforderungen und Ablaufintervalle, um sicherzustellen, dass Passwörter den Zugriff auf Benutzerkonten angemessen schützen.

- Überprüfen und aktualisieren Sie die Benutzerberechtigungen regelmäßig, um sicherzustellen, dass sie mit den Unternehmensrichtlinien und den individuellen Jobanforderungen übereinstimmen.

- Überwachen Sie die Aktivität des Benutzerkontos, um verdächtige Aktionen oder unbefugte Zugriffsversuche zu erkennen und darauf zu reagieren.

Durch die Implementierung strenger Kontrollen und proaktiver Maßnahmen können Sie den Zugriff auf Ihre Datenbank sichern und das Risiko unbefugter Datenschutzverletzungen und Cyberangriffe erheblich reduzieren.

Sichern Sie Ihre Datenbankverbindungen

Um eine hohe Sicherheit und Datenschutz zu gewährleisten, ist die Sicherung aller Datenbankverbindungen unerlässlich. Die Aufrechterhaltung sicherer Kommunikationskanäle trägt dazu bei, unbefugten Zugriff, Datenlecks oder Man-in-the-Middle-Angriffe zu verhindern, die vertrauliche Informationen gefährden könnten.

Hier sind einige wichtige Schritte, um Ihre Datenbankverbindungen zu sichern:

- Verwenden Sie verschlüsselte Kommunikationsprotokolle: Verschlüsseln Sie den Netzwerkverkehr zwischen Ihren Anwendungsservern und Datenbanken immer. Verwenden Sie sichere Protokolle wie Transport Layer Security (TLS), um Daten während der Übertragung zu schützen und sicherzustellen, dass vertrauliche Informationen vertraulich bleiben.

- Stellen Sie sichere VPNs und private Netzwerke bereit: Um die Sicherheit weiter zu erhöhen, sollten Sie die Verwendung virtueller privater Netzwerke (VPNs) oder privater Cloud-Netzwerke für Datenbankverbindungen in Betracht ziehen. Durch die Trennung und Verschlüsselung Ihrer Kommunikation verringern diese Technologien die Wahrscheinlichkeit von unbefugtem Zugriff oder Datenschutzverletzungen.

- Verbindungssicherheitsrichtlinien erzwingen: Richten Sie Richtlinien und Konfigurationseinstellungen ein, die nur sichere Verbindungen zu Ihren Datenbanken zulassen. Lehnen Sie unverschlüsselte Kommunikation ab und nutzen Sie Firewall-Regeln, um Verbindungen zu blockieren, die nicht Ihren Sicherheitsanforderungen entsprechen.

- Implementieren Sie eine strenge Zugriffskontrolle: Stellen Sie sicher, dass nur autorisierte Benutzer, Anwendungen und Server eine Verbindung zu Ihren Datenbanken herstellen können. Verwenden Sie IP-Whitelisting- und Authentifizierungsmethoden, um den Zugriff nur auf vertrauenswürdige Entitäten zu beschränken.

- Verbindungskonfigurationen regelmäßig überprüfen und aktualisieren: Überprüft regelmäßig Ihre Datenbankverbindungseinstellungen, um potenzielle Schwachstellen zu identifizieren und zu beheben. Bleiben Sie stets über neue Bedrohungen und Best Practices informiert, um hohe Sicherheitsstandards aufrechtzuerhalten.

Überwachen und prüfen Sie regelmäßig Datenbankaktivitäten

Kontinuierliche Überwachung und Prüfung Ihrer Datenbankaktivitäten sind wichtige Bestandteile einer leistungsstarken Sicherheitsstrategie. Durch die genaue Überwachung der Datenbankinteraktionen können Sie verdächtige Aktivitäten erkennen, Schwachstellen beheben und die Einhaltung gesetzlicher Anforderungen sicherstellen.

Hier sind einige Best Practices für die Überwachung und Prüfung von Datenbankaktivitäten:

- Erstellen und pflegen Sie einen Audit-Trail: Erstellen Sie einen detaillierten Audit-Trail aller Datenbankvorgänge, einschließlich Benutzeraktionen, Datenänderungen, Schemaänderungen und Sicherheitsereignisse. Mithilfe dieser Dokumentation können Sie Anomalien erkennen, Probleme untersuchen und Vorschriften einhalten, die eine umfassende Aufzeichnung erfordern.

- Implementieren Sie Echtzeitüberwachung und -warnung: Verwenden Sie Echtzeitüberwachungstools, um Datenbankereignisse zu verfolgen und Warnungen bei verdächtigen Aktivitäten oder Richtlinienverstößen zu generieren. Durch sofortige Benachrichtigungen können Sie schnell auf potenzielle Bedrohungen oder Sicherheitsverstöße reagieren und so potenzielle Schäden minimieren.

- Nutzen Sie erweiterte Analysen: Nutzen Sie Analysetools und maschinelles Lernen, um die Erkennung ungewöhnlicher Muster oder Anomalien in Ihren Datenbankaktivitäten zu automatisieren. Mithilfe dieser Technologien können Sie potenzielle Bedrohungen erkennen, Risiken bewerten und Ihre Sicherheitslage verbessern.

- Überprüfen und passen Sie die Überwachungseinstellungen regelmäßig an: Um eine effektive Überwachungsabdeckung sicherzustellen, überprüfen und aktualisieren Sie regelmäßig Ihre Überwachungskonfigurationen und Alarmschwellenwerte. Passen Sie Ihre Überwachungsstrategie an, um Änderungen in Ihrer Datenbankinfrastruktur, Datensensibilität und Risikobewertung widerzuspiegeln.

- Führen Sie regelmäßige Audits und Bewertungen durch: Führen Sie Sicherheits- und Schwachstellenbewertungen durch, um die Sicherheit Ihrer Datenbank zu bewerten, Schwachstellen zu identifizieren und notwendige Verbesserungen umzusetzen. Diese Vorgehensweise hilft Ihnen, potenzielle Bedrohungen zu vermeiden und hohe Sicherheitsstandards einzuhalten.

Sensible Daten verschlüsseln

Die Verschlüsselung sensibler Daten ist für den Schutz Ihres Unternehmens vor unbefugtem Zugriff, Cyber-Bedrohungen und Datenschutzverletzungen von entscheidender Bedeutung. Durch die Verschlüsselung von Daten wird sichergestellt, dass diese unlesbar und vertraulich bleiben, selbst wenn ein Angreifer Zugriff auf Ihre Datenbank erhält.

Implementieren Sie die folgenden Verschlüsselungspraktiken, um Ihre vertraulichen Informationen zu schützen:

- Daten im Ruhezustand verschlüsseln: Verwenden Sie Verschlüsselungsmethoden wie Transparent Data Encryption (TDE), Verschlüsselung auf Dateisystemebene oder festplattenbasierte Verschlüsselung, um Ihre gespeicherten Daten zu schützen. Durch die Verschlüsselung ruhender Daten wird verhindert, dass unbefugte Benutzer auf vertrauliche Dateien zugreifen, und das Risiko von Datenschutzverletzungen verringert.

- Verschlüsseln Sie Daten während der Übertragung: Verwenden Sie sichere Kommunikationsprotokolle wie TLS, um Daten zu verschlüsseln, die zwischen Ihren Anwendungsservern und Datenbanken übertragen werden. Durch diese Vorgehensweise wird sichergestellt, dass vertrauliche Informationen vertraulich bleiben, selbst wenn sie während der Übertragung abgefangen werden.

- Implementieren Sie die Verwaltung von Verschlüsselungsschlüsseln: Erstellen Sie eine umfassende Schlüsselverwaltungsstrategie, um die Vertraulichkeit und Integrität Ihrer Verschlüsselungsschlüssel zu wahren. Definieren Sie einen Schlüssellebenszyklus, wechseln Sie Schlüssel regelmäßig und speichern und verwalten Sie Schlüssel sicher, um unbefugten Zugriff zu verhindern.

- Verwenden Sie starke Verschlüsselungsalgorithmen: Wählen Sie leistungsstarke Verschlüsselungsalgorithmen, die eine hohe kryptografische Sicherheit bieten. Entscheiden Sie sich für allgemein anerkannte Industriestandards wie AES-256, um Ihre verschlüsselten Daten zu schützen.

- Aktualisieren Sie Ihre Verschlüsselungsverfahren regelmäßig: Bleiben Sie über Best Practices für die Verschlüsselung, neue Sicherheitsbedrohungen und sich entwickelnde Vorschriften auf dem Laufenden und aktualisieren Sie Ihre Verschlüsselungsverfahren entsprechend. Bewerten Sie Ihre Verschlüsselungsstrategie kontinuierlich, um den dauerhaften Schutz Ihrer sensiblen Daten zu gewährleisten.

Indem Sie diese Best Practices für die Datenbanksicherheit befolgen, können Sie einen umfassenden Rahmen für die Sicherung Ihrer Daten und Anwendungen einrichten. Der Schutz sensibler Informationen vor unbefugtem Zugriff, Cyber-Bedrohungen und Datenschutzverletzungen ist für Unternehmen aller Branchen von entscheidender Bedeutung. Stellen Sie sicher, dass Ihr Sicherheitsstatus aktuell und effektiv ist und die neuesten Fortschritte in den Bereichen Verschlüsselung und Netzwerksicherheit widerspiegelt.

Entfernen Sie ungenutzte Funktionen und minimieren Sie die Angriffsfläche

Die Reduzierung der Angriffsfläche Ihrer Datenbank ist für die Verbesserung der Sicherheit von entscheidender Bedeutung. Viele Datenbanken enthalten Funktionen, die zwar gelegentlich nützlich sind, in Ihrer spezifischen Umgebung jedoch möglicherweise unnötig sind. Diese Funktionen können unbeabsichtigt Schwachstellen schaffen, die Angreifer ausnutzen können.

Entfernen oder deaktivieren Sie alle unnötigen Datenbankkomponenten und -erweiterungen, um die Angriffsfläche zu minimieren. Dazu können Zugriffsoptionen wie die Nutzung von Remote-Datenzugriff oder Dateiverwaltungsfunktionen gehören, die möglicherweise über das hinausgehen, was für Ihre Anwendung erforderlich ist. Entfernen Sie außerdem unbedingt alle Standardbenutzerkonten und Beispieldaten, die mit der Datenbankinstallation geliefert wurden, da diese erhebliche Sicherheitsrisiken darstellen können.

No-Code- Entwicklungsplattformen wie AppMaster können dazu beitragen, den Prozess der Identifizierung und Entfernung unnötiger Funktionen aus Ihrer Datenbank zu vereinfachen. Durch die Verwendung einer Plattform, die die Effizienz fördert und gleichzeitig Sicherheitsstandards einhält, wird sichergestellt, dass Ihre Datenbank mit einer minimalen Angriffsfläche und optimalen Sicherheitsfunktionen konzipiert ist.

Schützen Sie Ihr Datenbank-Backup

Eine Backup-Strategie ist entscheidend für die Aufrechterhaltung der Verfügbarkeit und Integrität Ihrer Daten im Falle eines Hardwarefehlers, einer Datenbeschädigung oder einer Sicherheitsverletzung. Aber Backups selbst können zum Ziel von Cyberkriminellen werden und müssen ebenfalls geschützt werden.

Implementieren Sie die folgenden Best Practices, um Ihre Datenbanksicherung zu stärken:

Offsite-Speicherung

Speichern Sie Backups sicher extern an einem separaten und sicheren Ort, um sicherzustellen, dass sie nicht durch physische Katastrophen oder Sicherheitsverletzungen an Ihrem primären Standort beeinträchtigt werden.

Verschlüsselung

Verschlüsseln Sie sowohl Ihre Backups als auch die Kommunikationskanäle, die sie an den externen Standort übertragen. Dies trägt dazu bei, die Vertraulichkeit der Daten zu gewährleisten, selbst wenn das Backup in die falschen Hände gerät.

Zugangskontrolle

Beschränken Sie den Zugriff auf Ihre Backups nur auf Personen, die ihn im Rahmen ihrer beruflichen Verantwortung benötigen. Überwachen und protokollieren Sie jeden Zugriff auf Backups und überprüfen Sie diese Protokolle regelmäßig, um verdächtige Aktivitäten zu identifizieren.

Regelmäßige Tests

Testen Sie die Integrität und Zuverlässigkeit Ihrer Backups, indem Sie regelmäßige Wiederherstellungsverfahren durchführen. Dadurch wird sichergestellt, dass die Backups im Notfall erfolgreich wiederhergestellt werden können und die Daten ungefährdet bleiben.

Aufbewahrungsrichtlinie

Implementieren Sie eine definierte Aufbewahrungsrichtlinie für Ihre Backups, die einen klaren Plan für die sichere Entsorgung veralteter Backups und aller zugehörigen Medien umfassen sollte, um unbefugten Zugriff auf historische Daten zu verhindern.

Durch den Einsatz einer Plattform wie AppMaster können Sie eine nahtlose Integration zwischen Ihrer Datenbank-Backup-Strategie und der Sicherheit Ihrer Datenbank gewährleisten.

Isolieren Sie Datenbanken und implementieren Sie Segmentierung

Durch die Isolierung und Segmentierung von Datenbanken kann die Angriffsfläche wirksam verringert und das Ausmaß potenzieller Schäden im Falle einer Sicherheitsverletzung begrenzt werden. Durch die Trennung von Datenbanken mit unterschiedlichen Sensibilitätsstufen oder unterschiedlichen Systemfunktionalitäten können Sie unbefugte Zugriffe in der gesamten Datenbankinfrastruktur effektiv einschränken.

Hier sind einige Empfehlungen zum Trennen und Isolieren von Datenbanken:

- Netzwerksegmentierung: Erstellen Sie separate Netzwerksegmente für einzelne Datenbanken oder Datenbankkomponenten, um die Wege eines Angreifers einzuschränken, auf Ihre Infrastruktur zuzugreifen oder diese zu durchqueren.

- Firewall-Konfiguration: Konfigurieren Sie Ihre Firewalls so, dass nur der erforderliche Datenverkehr zwischen den Segmenten zugelassen wird und unbefugter Zugriff auf eingeschränkte Bereiche oder vertrauliche Daten blockiert wird.

- Rollenbasierte Zugriffskontrolle: Implementieren Sie eine rollenbasierte Zugriffskontrolle, um detaillierte Benutzerberechtigungen zu definieren und sicherzustellen, dass Benutzer nur auf die Daten und Funktionen zugreifen können, die sie für ihre spezifische Rolle benötigen.

- Kapselung: Nutzen Sie Kapselungstechniken wie Virtual Private Clouds (VPC), Container oder virtuelle Maschinen, um einzelne Anwendungen oder Dienste voneinander zu trennen und potenzielle Angriffsvektoren weiter einzuschränken.

Bei Verwendung der AppMaster Plattform werden Datenbankisolation und -segmentierung durch Architekturentwurfstools vereinfacht, die die Implementierung dieser Sicherheitsmaßnahmen erleichtern. Die Befolgung dieser Best Practices trägt dazu bei, die potenziellen Auswirkungen einer Sicherheitsverletzung abzumildern und sicherzustellen, dass ein Angreifer, selbst wenn er einen Teil des Systems kompromittiert, nicht freie Hand über Ihre gesamte Datenbankinfrastruktur erlangen kann.

Stellen Sie Datenintegrität und Compliance sicher

Datenintegrität in Datenbanken bezieht sich auf die Genauigkeit, Konsistenz und Zuverlässigkeit Ihrer Daten während ihres gesamten Lebenszyklus. Unter Compliance versteht man hingegen die Einhaltung relevanter Datenschutzbestimmungen, etwa der DSGVO (Datenschutz-Grundverordnung) , des HIPAA (Health Insurance Portability and Accountability Act) oder des CCPA (California Consumer Privacy Act). Um Datenintegrität zu erreichen und die Einhaltung gesetzlicher Vorschriften aufrechtzuerhalten, befolgen Sie diese wichtigen Schritte:

- Legen Sie Richtlinien und Verfahren fest: Erstellen Sie klar definierte Richtlinien und Richtlinien für die Verwaltung, Speicherung und Handhabung Ihrer Daten, einschließlich Datenzugriffskontrollen, Vertraulichkeit und Speicherverfahren.

- Validieren Sie die Eingabe und Verarbeitung: Stellen Sie sicher, dass die Dateneingabe und -verarbeitung Ihren festgelegten Qualitätsstandards entspricht und verhindern Sie die Einführung von Fehlern oder beschädigten Daten. Implementieren Sie Checks and Balances, um Inkonsistenzen, Duplikate oder Ungenauigkeiten in Ihren Daten zu identifizieren.

- Überwachen Sie die Datenqualität: Bewerten Sie regelmäßig die Qualität und Genauigkeit Ihrer Daten und beheben Sie Fehler oder Unstimmigkeiten sofort. Diese aktive Überwachung trägt dazu bei, die Integrität Ihrer Daten zu wahren und verringert das Risiko, dass fehlerhafte Informationen Ihre Systeme oder Berichte beeinträchtigen.

- Implementieren Sie Richtlinien zur Datenaufbewahrung und -löschung: Entwickeln Sie Richtlinien zur Aufbewahrung und Löschung von Daten gemäß branchenspezifischen Vorschriften oder Gesetzen zur Datenaufbewahrung. Durch die ordnungsgemäße Verwaltung der Datenlebenszyklen kann verhindert werden, dass ungenutzte oder abgelaufene Daten Ihr Unternehmen gefährden.

- Bleiben Sie über Gesetze und Vorschriften auf dem Laufenden: Überwachen Sie kontinuierlich relevante Datenschutzgesetze und -vorschriften, um sicherzustellen, dass Ihr Unternehmen die Vorschriften einhält. Aktualisieren Sie Ihre Richtlinien und Verfahren nach Bedarf, um den gesetzlichen Anforderungen gerecht zu werden.

Planen Sie die Reaktion und Wiederherstellung nach Vorfällen

Trotz aller Bemühungen, Ihre Datenbanken zu schützen, kann es zu Zwischenfällen kommen. Um Schäden, Ausfallzeiten und möglicherweise schwerwiegende Folgen zu minimieren, ist es wichtig, über einen Reaktions- und Wiederherstellungsplan für Vorfälle zu verfügen. Befolgen Sie diese Schritte, um eine effektive Reaktionsstrategie zu erstellen:

- Erste Vorbereitung: Entwickeln Sie einen umfassenden Plan zur Identifizierung und Reaktion auf Vorfälle, einschließlich der Definition von Rollen und Verantwortlichkeiten, der Einrichtung einer Befehlskette und der Identifizierung der für die Bewältigung von Vorfällen erforderlichen Ressourcen und Tools.

- Erkennung und Analyse: Implementieren Sie Überwachungs- und Warnsysteme, um potenzielle Vorfälle oder Bedrohungen schnell zu erkennen, damit Ihr Reaktionsteam auftretende Probleme schnell beurteilen und darauf reagieren kann.

- Bedrohungseindämmung: Entwickeln Sie eine Reihe von Verfahren, um die Ausbreitung eines Vorfalls zu begrenzen, indem Sie kompromittierte Systeme isolieren, betroffene Zugangsdaten widerrufen oder den Netzwerkverkehr zu anfälligen Systemen blockieren.

- Systemwiederherstellung und -wiederherstellung: Planen Sie die Wiederherstellung nach einem Vorfall, einschließlich der Wiederherstellung von Backups, dem Patchen von Schwachstellen und der Wiederherstellung betroffener Systeme.

- Nachverfolgung nach einem Vorfall: Stellen Sie nach der Lösung eines Vorfalls sicher, dass eine gründliche Überprüfung durchgeführt wird, einschließlich der Ermittlung der Grundursache, der Bewertung der Wirksamkeit der Reaktion und der Durchführung notwendiger Änderungen zur Verbesserung von Systemen und Prozessen.

AppMaster: Trägt zur Verbesserung der Datenbanksicherheit bei

AppMaster ist eine leistungsstarke No-Code-Plattform , mit der Sie Backend-, Web- und mobile Anwendungen erstellen und dabei Best Practices für die Datenbanksicherheit berücksichtigen können. Wenn Sie sich für AppMaster für Ihre Anwendungsentwicklungsanforderungen entscheiden, können Sie von folgenden Funktionen profitieren:

- Starke Authentifizierungs- und Autorisierungskontrollen: Implementieren Sie ganz einfach Zugriffskontrollen und rollenbasierte Berechtigungen für Ihre Anwendungen und stellen Sie so sicher, dass nur autorisierte Benutzer auf Ihre Daten zugreifen können.

- Sichere Datenbankverbindungen: AppMaster unterstützt die sichere Kommunikation zwischen Ihrer Datenbank und Anwendungen und minimiert so das Risiko von unbefugtem Zugriff oder Datenlecks.

- Verschlüsselung: Nutzen Sie die integrierten Verschlüsselungsfunktionen von AppMaster, um vertrauliche Daten in Ihren Anwendungen und Datenbanken zu schützen.

Mit AppMaster können Sie Anwendungen effizienter entwickeln, ohne Kompromisse bei Sicherheits- und Compliance-Anforderungen einzugehen. AppMaster hat sich schnell als leistungsstarke no-code Entwicklungsplattform einen Namen gemacht und über 60.000 Benutzer profitieren von seinen Funktionen.

Egal, ob Sie ein erfahrener Softwareentwickler oder ein Bürgerentwickler sind, der die Welt der no-code App-Entwicklung erkundet, AppMaster ermöglicht Ihnen die Erstellung leistungsstarker, sicherer und skalierbarer Anwendungen.

Abschluss

Die Implementierung von Best Practices für die Datenbanksicherheit ist für Unternehmen, die sensible Daten schützen, die Datenintegrität wahren und relevante Vorschriften einhalten möchten, von entscheidender Bedeutung. Das Befolgen dieser zehn entscheidenden Datenbanksicherheitspraktiken kann dazu beitragen, Risiken zu mindern, Datenschutzverletzungen zu verhindern und Cyber-Bedrohungen zu minimieren.

Sie schaffen eine leistungsstarke Infrastruktur, die Cyberangriffe abwehrt, indem Sie proaktiv Software aktualisieren und warten, strenge Authentifizierungs- und Autorisierungskontrollen durchsetzen, Datenbankverbindungen sichern und Ihre Systeme regelmäßig überwachen. Darüber hinaus tragen die Integration von Verschlüsselung, die Reduzierung Ihrer Angriffsfläche, die Sicherung Ihrer Backups, die Isolierung von Datenbanken und die Aufrechterhaltung der Datenintegrität zu einer umfassenden Sicherheitsstrategie bei.

Die Partnerschaft mit Plattformen wie AppMaster, die strenge Datenbanksicherheitspraktiken unterstützen, kann Ihre Sicherheitslage weiter verbessern und Ihnen die nahtlose Entwicklung von Anwendungen ermöglichen, ohne auf Sicherheits- und Compliance-Anforderungen verzichten zu müssen. Denken Sie daran, dass Datenbanksicherheit ein fortlaufender Prozess ist und dass es für die Sicherung Ihrer Daten und den Schutz Ihres Unternehmens entscheidend ist, über die Best Practices und Richtlinien der Branche auf dem Laufenden zu bleiben.

FAQ

Die Datenbanksicherheit ist von entscheidender Bedeutung für den Schutz sensibler Daten, die Gewährleistung der Integrität kritischer Informationen, die Verhinderung unbefugten Zugriffs und die Einhaltung relevanter Vorschriften. Die Implementierung geeigneter Sicherheitsmaßnahmen hilft Unternehmen, Datenschutzverstöße und finanzielle Verluste zu vermeiden und das Vertrauen der Benutzer in ihre Systeme aufrechtzuerhalten.

Regelmäßiges Patch-Management ist für die Aufrechterhaltung einer robusten Sicherheit unerlässlich, da es anfällige Bereiche Ihrer Datenbanksoftware behebt, Sicherheitslücken behebt und Ihre Daten vor Cyber-Bedrohungen schützt. Wenn Sie Ihre Software nicht rechtzeitig patchen, kann Ihr Unternehmen zu einem leichten Ziel für Cyberkriminelle werden.

Authentifizierungs- und Autorisierungskontrollen stellen sicher, dass nur autorisierte Benutzer auf Ihre Datenbank zugreifen können, wodurch die Wahrscheinlichkeit von unbefugtem Zugriff, Datenlecks und Cyberangriffen verringert wird. Diese Kontrollen überprüfen Benutzeridentitäten, bewerten ihre Zugriffsrechte und beschränken den Zugriff auf genehmigte Funktionen und Daten.

Durch die Verschlüsselung sensibler Daten wird sichergestellt, dass nur autorisierte Personen die Informationen lesen und verstehen können, auch wenn sie Zugriff auf die Daten selbst erhalten. Die Verschlüsselung dient als zusätzliche Sicherheitsebene und zum Schutz vor Datenschutzverletzungen, Datenlecks und unbefugtem Zugriff.

Das Isolieren und Segmentieren von Datenbanken trägt dazu bei, die Angriffsfläche durch die Trennung unterschiedlicher Systeme und Datensätze zu verringern. Diese Vorgehensweise kann das Ausmaß des Schadens begrenzen, den ein Cyberkrimineller im Falle eines erfolgreichen Verstoßes anrichten könnte, da der Zugriff auf ein Segment nicht unbedingt den Zugriff auf die gesamte Datenbankinfrastruktur bedeutet.

Die Gewährleistung der Datenintegrität und -konformität umfasst die Festlegung strenger Richtlinien und Verfahren für den Umgang mit Daten, die Validierung der Dateneingabe und -verarbeitung, die Überwachung der Datenqualität, die Umsetzung von Richtlinien zur Datenaufbewahrung und -löschung sowie die Einhaltung relevanter Gesetze und Vorschriften. Die Einhaltung von Compliance-Vorgaben schützt nicht nur Daten, sondern hilft auch, rechtliche und finanzielle Strafen zu vermeiden.

Ein umfassender Vorfallreaktions- und Wiederherstellungsplan umfasst die anfängliche Vorbereitung, die Erkennung und Analyse potenzieller Vorfälle, die Eindämmung von Bedrohungen, die Systemwiederherstellung und -wiederherstellung sowie die Nachverfolgung nach einem Vorfall. Ein gut ausgearbeiteter Plan minimiert Schäden und Ausfallzeiten, stellt Systeme schnell wieder her und hilft Unternehmen, aus Vorfällen zu lernen, um ihre Sicherheitslage zu verbessern.

Ja, cloudbasierte Datenbanklösungen können erweiterte Sicherheitsmaßnahmen bieten, wie z. B. Verschlüsselung ruhender Daten, sichere Zugriffskontrollen und regelmäßige Überwachung. Es ist wichtig, einen seriösen Cloud-Dienstleister auszuwählen, der strenge Sicherheitsmaßnahmen umsetzt und die geltenden Datenschutzbestimmungen einhält.

AppMaster ist eine leistungsstarke no-code Anwendungsentwicklungsplattform, die Datenbanksicherheitspraktiken durch Funktionen wie starke Authentifizierungs- und Autorisierungskontrollen, sichere Datenbankverbindungen und Verschlüsselung unterstützt. Durch den Einsatz AppMaster können Sie von einer effizienten Anwendungsentwicklung profitieren, ohne auf Sicherheits- und Compliance-Anforderungen verzichten zu müssen.

Branchenorganisationen wie NIST, OWASP und CIS bieten umfassende Richtlinien und Best Practices für die Datenbanksicherheit. Das Befolgen dieser Empfehlungen und Richtlinien sowie regelmäßige Sicherheitsupdates und -bewertungen können Unternehmen dabei helfen, eine robuste Datenbanksicherheit aufrechtzuerhalten und sensible Daten zu schützen.