ما هو Endpoint Security؟

أصبح أمان نقطة النهاية ضروريًا لجميع المؤسسات للتعامل مع العدد المتزايد للهجمات الإلكترونية. تعرف على كل شيء عن أمان نقطة النهاية هنا.

في الوقت الحاضر ، تعتمد الشركات والأفراد على مجموعة واسعة من أنظمة نقاط النهاية مثل الأجهزة المحمولة والأجهزة اللوحية وأجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر الشخصية وأجهزة التلفزيون الذكية والساعات الذكية لأداء وظائف مختلفة. جميع أجهزة وأنظمة وشبكات تكنولوجيا المعلومات هذه عرضة للهجمات الإلكترونية.

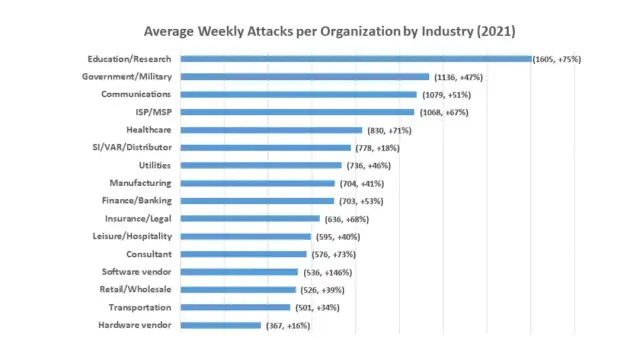

في الواقع ، تشير الإحصائيات إلى أن عدد الهجمات الإلكترونية قد زاد بشكل كبير في السنوات القليلة الماضية. نظرًا لأن كل جهاز متصل بشبكة أعمال معرض للهجمات التي يمكن لمجرمي الإنترنت تنفيذها لسرقة البيانات الحساسة أو استغلالها ، فمن المهم تنفيذ تدابير أمنية شاملة لنقاط النهاية. في هذه المقالة ، ستتعرف على جميع الجوانب المهمة لأمن الأجهزة الطرفية ، وكيف يعمل ، وأهمية حلول أمان نقطة النهاية.

ما هو أمن نقطة النهاية؟

أمن نقطة النهاية هو عملية تأمين نقاط النهاية (نقاط الدخول) لأنظمة المستخدم النهائي. نقطة النهاية هي أي جهاز يتصل بشبكة من خارج جدار الحماية الخاص بها. بعض الأمثلة الشائعة لأنظمة نقطة النهاية هي أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المكتبية والهواتف الذكية وأنظمة نقاط البيع والطابعات الرقمية والعديد من أجهزة إنترنت الأشياء (IoT) الأخرى.

الهدف الأساسي من حل أمان نقطة النهاية هو حماية نقاط دخول أنظمة تكنولوجيا المعلومات من التعرض للاستغلال من قبل المتسللين والتهديدات الإلكترونية الأخرى. باستخدام نظام أساسي فعال لأمن نقاط النهاية ، تأكد من حماية نقاط النهاية في نظام تقليدي بالإضافة إلى الأنظمة الحديثة القائمة على السحابة.

يمكنك أيضًا التفكير في منصات أمان نقطة النهاية كإصدار متقدم من برامج الأمان التقليدية. توفر إجراءات أمان نقاط النهاية الحديثة حماية شاملة من البرامج الضارة المعقدة والتهديدات الإلكترونية لتأمين الأنظمة وحماية معلومات الشركة.

من المهم ملاحظة أن جميع أنواع المؤسسات والشركات والأنظمة الشخصية معرضة لخطر مواجهة الهجمات الإلكترونية. لذلك ، يعتبر أمن نقطة النهاية بمثابة آلية أمان الخطوط الأمامية في الأمن السيبراني. يجب أن تبدأ الشركات التي ترغب في جعل أنظمتها وشبكاتها آمنة ومأمونة من خلال تنفيذ حلول موثوقة لأمن نقاط النهاية.

ما هي أهمية أمن نقطة النهاية؟

أدى الحجم والتعقيد المتزايد لتهديدات أمن تكنولوجيا المعلومات إلى جعل أمن الأجهزة الطرفية أكثر أهمية من أي وقت مضى. تم تصميم منصات أمان الأجهزة الطرفية الحديثة لاكتشاف الهجمات وتحليلها وحظرها بسرعة. نتيجة لذلك ، يتعين على الشركات التركيز على تنفيذ حلول أمان الأجهزة الطرفية للتعامل مع التهديدات السيبرانية المختلفة.

علاوة على ذلك ، فإن البيانات هي عملة العصر الرقمي. يتعين على كل شركة صغيرة ، بالإضافة إلى صناعة الشركات متعددة الجنسيات ، حماية المعلومات الحساسة من العديد من المتسللين والتهديدات الإلكترونية. التهديدات السيبرانية واسعة النطاق لديها القدرة على تعريض شركة بأكملها لخطر الإفلاس المالي وفضيحة عامة واسعة النطاق.

أحد الأسباب المهمة وراء العدد المتزايد للتهديدات السيبرانية هو حقيقة أن عدد أنواع نقاط النهاية في المؤسسة قد زاد أيضًا. في الوقت الحاضر ، تمتلك الشركة أنظمة ذكية مختلفة مثل الأجهزة المحمولة وأجهزة الكمبيوتر المكتبية وأجهزة الكمبيوتر المحمولة والأجهزة اللوحية ومكبرات الصوت الذكية وأجهزة التلفزيون الذكية والعديد من الأجهزة الأخرى المترابطة التي يمكن للمتسللين من خلالها اختراق نظام تكنولوجيا المعلومات المتكامل جيدًا.

نتيجة لذلك ، أصبح تنفيذ سياسات الأمن السيبراني ضروريًا للشركات. من المهم أيضًا تحديث هذه الأدوات والسياسات ، حيث يبتكر المتسللون أيضًا طرقًا جديدة للتلاعب بالأعمال التجارية والحصول على بيانات حساسة.

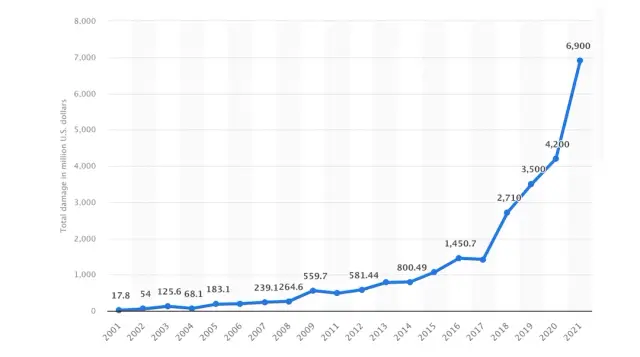

يوضح الرسم البياني التالي إجمالي الأضرار المالية المبلغ عنها والناجمة عن الجرائم الإلكترونية. من الواضح أن الخسائر زادت بشكل حاد في عام 2020 ، مما يثبت تزايد عدد التهديدات السيبرانية وتعقيدها.

مكونات أمن نقطة النهاية

توجد بعض المكونات المشتركة لمنصات حماية نقطة النهاية لضمان أقصى قدر من الأمان لنقطة النهاية. تعمل هذه الميزات والمكونات معًا لتوفير أفضل حماية والتأكد من أن المؤسسة قادرة على الاستفادة من تدابير أمان نقطة النهاية الموثوقة.

هذه المكونات الأساسية لمنصات حماية نقطة النهاية هي:

- نظام أساسي مركزي لإدارة نقاط النهاية للتعامل مع مشكلات أمان الأجهزة الطرفية من نفس النظام الأساسي.

- حماية متقدمة من البرامج الضارة لاكتشاف الفيروسات والبرامج الضارة وتصحيحها.

- أمان ويب استباقي لضمان أمان نقطة النهاية في أنواع مختلفة من الأجهزة المتصلة بالبنية التحتية لتكنولوجيا المعلومات للشركة.

- يعد منع فقدان البيانات واستعادتها أيضًا جزءًا مهمًا من منصات حماية نقاط النهاية الرئيسية.

- أمان نقطة النهاية للأنظمة الحديثة القائمة على ML و AI.

- جدار حماية متكامل.

- الهجمات الإلكترونية عبر رسائل البريد الإلكتروني ورسائل الوسائط الاجتماعية شائعة أيضًا ، لذا توفر منصات حماية نقطة النهاية تدابير أمان نقطة النهاية للتعامل معها أيضًا.

- الحماية من التهديدات الداخلية لضمان أمان نقطة النهاية من داخل الشركة.

ما هو مثال أمان نقطة النهاية؟

هناك العديد من الأمثلة المختلفة لأمن نقطة النهاية ، مثل برامج الأمان وتصفية الويب. يمكنك فهم أمان الأجهزة الطرفية بشكل أفضل من خلال التعرف على أنواعها ووظائفها الأساسية لاستراتيجيات حماية نقطة النهاية:

منصة حماية نقطة النهاية

من أجل تحقيق الحماية في الوقت المناسب ، يقوم حل EPP بفحص ومسح المعلومات بمجرد وصولها إلى النظام. يعد حل مكافحة الفيروسات التقليدي (AV) هو أكثر أنواع أمان الأجهزة الطرفية شيوعًا. تهدف ميزات مكافحة البرامج الضارة المضمنة في نظام AV بشكل أساسي إلى الحماية من الهجمات باستخدام التوقيعات. يقوم برنامج AV بفحص كل ملف يدخل إلى شبكتك لمعرفة ما إذا كان توقيعه يطابق أي تهديدات خطيرة في قاعدة بيانات استخبارات التهديدات.

كشف ومعالجة نقطة النهاية

يذهب حل EDR إلى أبعد من أنظمة الكشف عن نقطة زمنية بسيطة. بدلاً من ذلك ، فإنه يتتبع جميع الملفات والبرامج التي يتم تنزيلها على الجهاز. نتيجة لذلك ، قد توفر حلول EDR بحثًا عن التهديدات مع رؤية وتحليل أكثر دقة. يمكن لحلول EDR تحديد المخاطر التي تتجاوز الهجمات التي تستخدم التوقيعات. يمكن أن تجد حلول EDR البرامج الضارة التي لا تحتوي على ملفات ، وبرامج الفدية ، والهجمات متعددة الأشكال ، والمزيد.

الكشف والاستجابة الممتدة

في المناطق التي يتفوق فيها EDR على قدرات الأمان التقليدية لاكتشاف البرامج الضارة ، يوسع XDR نطاق حماية نقطة النهاية لتشمل حلول الأمان الأكثر استخدامًا. XDR أكثر تنوعًا من EDR. إنه يستخدم أحدث التقنيات لزيادة الرؤية ، ويجمع بيانات التهديد ، ويربطها ، ويستخدم التحليلات والأتمتة للعثور على الهجمات الحالية والقادمة. الهدف من EDR هو إجراء اكتشاف سريع للهجوم الإلكتروني والاستجابة له.

تكامل استخبارات التهديد

يجب أن تكون الشركات على دراية بالمخاطر لأنها تتغير إذا أرادت أن تظل متقدمًا على المهاجمين. تحتاج فرق الأمن إلى معلومات حديثة ودقيقة للتأكد من معايرة الدفاعات تلقائيًا ودقة نظرًا لأن الأعداء المتطورين والتهديدات المستمرة المتقدمة (APTs) قد تتحرك بسرعة وسرية.

لفحص كل حدث ومعرفة المزيد في دقائق بدلاً من ساعات ، يجب أن يتضمن حل تكامل ذكاء التهديدات الأتمتة. من أجل توفير حماية استباقية ضد الهجمات القادمة ، يجب أن تنتج مؤشرات فريدة للتنازل (IoC) مباشرة من نقاط النهاية. يجب أن يكون هناك أيضًا مكون بشري مكون من باحثين أمنيين مطلعين ومحللي تهديدات واختصاصيين ثقافيين ولغويين يمكنهم فهم المخاطر الجديدة في ظروف مختلفة.

كيف يعمل أمان نقطة النهاية؟

من أجل حماية نقاط النهاية ، بما في ذلك الخوادم ومحطات العمل والأجهزة المحمولة وأحمال العمل ، من تهديدات الأمن السيبراني ، تنشر الشركات حلول أمان مُدارة مركزياً تُعرف باسم منصات حماية نقطة النهاية (EPP) أو حلول أمان نقطة النهاية. تبحث حلول نقطة النهاية عن علامات الأنشطة المشبوهة أو الضارة في الملفات والعمليات وأنشطة النظام والتعامل معها لضمان أقصى قدر من الأمان لنقطة النهاية.

الغرض من EPPs هو توفير لوحة معلومات إدارية مركزية يمكن للمسؤولين الوصول من خلالها إلى شبكة شركتهم من أجل مراقبتها وحمايتها والنظر فيها والتعامل مع المشكلات. باستخدام إستراتيجية محلية أو مختلطة أو سحابية لحماية نقطة النهاية ، يتم تحقيق الهدف المنشود لضمان أقصى قدر من أمان نقطة النهاية. يمكن فهم عمل أمان الأجهزة الطرفية بطريقة أفضل من خلال تصنيفها إلى ثلاث طرق مختلفة:

نهج تقليدي

عند الإشارة إلى وضع أمان محلي يعتمد على مركز بيانات مستضاف محليًا يتم توفير الأمان منه ، غالبًا ما يتم استخدام المصطلح "تقليدي أو قديم". تتصل وحدة التحكم في الإدارة بنقاط النهاية عبر وكيل في مركز البيانات لتوفير الأمان. نظرًا لحقيقة أن المسؤولين غالبًا ما يمكنهم فقط مراقبة نقاط النهاية داخل محيطهم ، فإن هذا النوع من النهج لا يفضله عادةً معظم الشركات.

منهج هجين

تحولت العديد من الشركات إلى أجهزة الكمبيوتر المحمولة وجلبت جهازك الخاص (BYOD) بدلاً من أنظمة سطح المكتب نتيجة للحركة المدفوعة بالوباء نحو العمل من المنزل. يتم تسليط الضوء على قيود الاستراتيجية المحلية من خلال هذا بالإضافة إلى عولمة القوى العاملة.

من أجل الحصول على ميزات سحابية معينة ، تحولت العديد من شركات حلول نقاط النهاية إلى استراتيجية "مختلطة" في السنوات الأخيرة. يتضمن أخذ التصميم المعماري القديم وتعديله للسحابة وفقًا للمتطلبات المحددة للشركة.

النهج القائم على السحابة

يهدف حل أمان نقطة النهاية المستند إلى السحابة الأصلية أو المستند إلى مجموعة النظراء إلى حماية نظام السحابة بالكامل. يتضمن استخدام وحدة تحكم إدارة مركزية موجودة داخل السحابة وتتصل بالأنظمة المتصلة عن بُعد من خلال وكيل في نقطة النهاية.

يمكن للمسؤولين مراقبة وإدارة نقاط النهاية عن بُعد وإجراء التشخيص وتحليل الأمان في أي وقت ومن أي مكان. تستخدم هذه الحلول عناصر التحكم والسياسات المستندة إلى مجموعة النظراء لإزالة مشكلات الأمان وتوسيع نطاق وصول المسؤول مع زيادة أداء الأمان إلى أقصى حد خارج الحدود التقليدية للمؤسسة.

هل أمن نقطة النهاية مضاد فيروسات؟

سواء كانت نقاط النهاية حقيقية أو افتراضية ، في مكان العمل أو خارجها ، وتقع في مراكز البيانات أو السحابة ، فإن برنامج أمان نقطة النهاية يحمي من الانتهاكات. تم إعداده على نقاط نهاية بعيدة مثل أجهزة الكمبيوتر المكتبية وأجهزة الكمبيوتر المحمولة والخوادم والأجهزة الافتراضية وما إلى ذلك.

غالبًا ما يتم تضمين أحد أكثر أنواع حماية نقطة النهاية الأساسية ، وهو مضاد الفيروسات ، في حلول أمان نقطة النهاية. يقوم برنامج AV فقط باكتشاف وحذف الفيروسات المعروفة وأشكال أخرى من البرامج الضارة ، بدلاً من استخدام أساليب وتكتيكات أكثر تطوراً مثل مطاردة التهديدات واكتشاف نقطة النهاية والاستجابة لها (EDR).

يعمل برنامج الأمان النموذجي في الخلفية ، ويقوم بتحليل محتوى الجهاز بانتظام بحثًا عن أنماط تطابق التوقيعات الفيروسية المخزنة في قاعدة بيانات. داخل جدار الحماية وخارجه ، يتم تثبيت برنامج مكافحة فيروسات على الأجهزة الفردية. بعبارة أبسط ، تعد AV جزءًا من حل أمان نقطة النهاية بالكامل. فيما يلي الاختلافات الثلاثة الرئيسية بينهما:

أمن الشبكة

تهدف برامج مكافحة الفيروسات إلى حماية نقطة نهاية واحدة من خلال توفير نظرة ثاقبة ، وفي كثير من الأحيان ، الوصول إلى نقطة النهاية هذه فقط. وبدلاً من ذلك ، يُنظر إلى شبكة الأعمال ككل من خلال برنامج أمان نقطة النهاية ، والذي يوفر أيضًا إمكانية رؤية جميع نقاط النهاية المرتبطة من نفس المكان لضمان أقصى قدر من أمان الشبكة.

يستخدم المتسللون تقنيات هجوم متقدمة بشكل متزايد لإيجاد طرق جديدة للتسلل إلى أنظمة الشركات وسرقة البيانات وإجبار العمال على الكشف عن المعلومات الخاصة. يجب تأمين المؤسسة الحديثة من أجل إبعاد المتسللين عن البنية التحتية لتكنولوجيا المعلومات ، والتي تعتمد على حماية نقطة النهاية.

إدارة

تتضمن حلول مكافحة الفيروسات تحديث قواعد البيانات يدويًا أو السماح بالتحديثات من وقت لآخر. توفر منصات أمان نقطة النهاية ، وخاصة الحلول المستندة إلى السحابة ، أمانًا متكاملًا ينقل واجبات الأمان إلى موظفي تكنولوجيا المعلومات في المؤسسة. فهو يجعل العملية الكاملة لتنفيذ بروتوكولات حماية نقطة النهاية سريعة وسهلة.

مستوى الحماية

تبحث حلول AV التقليدية عن الفيروسات والبرامج الضارة باستخدام الاكتشاف القائم على التوقيع. هذا يعني أنك قد تواجه مخاطر تتعلق بالأمن السيبراني إذا كانت شركتك هي أول من يواجه تهديدًا جديدًا أو إذا لم يكن AV الخاص بك محدثًا.

يتم تحديث أحدث حلول EPP تلقائيًا باستخدام السحابة لحماية الأجهزة وتوفير أمان الشبكة. بالإضافة إلى ذلك ، باستخدام تقنيات مثل التحليل السلوكي ، يمكن التعامل مع المخاطر غير المعروفة سابقًا من خلال حل أمان نقطة النهاية الفعال.

لم تعد الطريقة التقليدية لتأمين محيط الشركة من خلال مكافحة الفيروسات عملية لأن العمال يصلون إلى الأنظمة من خلال أنظمة مختلفة ومن شبكات متعددة ومن أماكن مختلفة. تعتبر إجراءات حماية نقطة النهاية الحديثة ضرورية لتوفير أقصى قدر من الأمان لنقطة النهاية.

بغض النظر عن كيفية أو مكان اتصال العاملين ببيانات الشركة ومواردها ، يضمن أمان نقطة النهاية أن الشركة تضع الأمان على أنظمتها ، مما يسمح لهم بالقيام بذلك بطريقة آمنة. توفر حلول أمان نقطة النهاية طريقة موثوقة وفعالة لضمان أقصى قدر من الأمان.

أمان التطبيقات في نهج تطوير بدون كود

أصبح نهج تطوير عدم وجود كود شائعًا للغاية. أظهرت دراسة أن 0.5٪ فقط من سكان العالم يجيدون الترميز ، بينما قال 85٪ من الأشخاص الذين شاركوا في استطلاع أن الأدوات التي لا تحتوي على كود تضيف قيمة كبيرة لحياتهم.

نظرًا لأن الأمان يعد جزءًا مهمًا من التطوير ، فقد أولت AppMaster ، وهي أداة التطوير الأكثر فعالية وقوة بدون تعليمات برمجية ، اهتمامًا خاصًا بضمان أقصى درجات الأمان مع اتباع نهج تطوير عدم وجود رمز. يوفر بيئة تطوير آمنة ومأمونة للدفاع عن خصوصيتك من خلال التسجيل الشامل واستخدام أحدث إجراءات فصل بيانات AWS.

استنتاج

خلاصة القول هي أن أمن الأجهزة الطرفية هو جزء حيوي من أي عمل تجاري. أصبح استخدام منصات حماية نقطة النهاية ضرورة في العصر الرقمي لمنع الهجمات الإلكترونية والخسائر الفادحة التي تسببها أنواع مختلفة من الجرائم الإلكترونية.

نظرًا لأن العمال يتواصلون بشكل متزايد من خلال أنواع مختلفة من الأجهزة وعدد متزايد من نقاط النهاية ، تحتاج الشركات إلى اتخاذ احتياطات أمنية. بالإضافة إلى ذلك ، يجب أن يضمنوا أن البيانات المخزنة على هذه الأنظمة آمنة ولا يمكن سرقتها أو فقدها.

لقد تحولت الكثير من الشركات إلى نموذج العمل عن بُعد ، مما يعني أن مجموعة كبيرة من نقاط النهاية متصلة بمؤسسة ما. تعد حلول أمان نقاط النهاية المستندة إلى السحابة مفيدة في مثل هذه المواقف لمنع جميع أنواع الهجمات الإلكترونية.