Что такое endpoint security?

Безопасность конечных точек стала необходимой для всех организаций, чтобы справиться с растущим числом кибератак. Узнайте все о безопасности конечных точек здесь.

В настоящее время предприятия и частные лица полагаются на широкий спектр endpoint systems, таких как мобильные устройства, планшеты, ноутбуки, ПК, смарт-телевизоры и смарт-часы, для выполнения различных функций. Все эти ИТ-устройства, системы и сети уязвимы для кибератак.

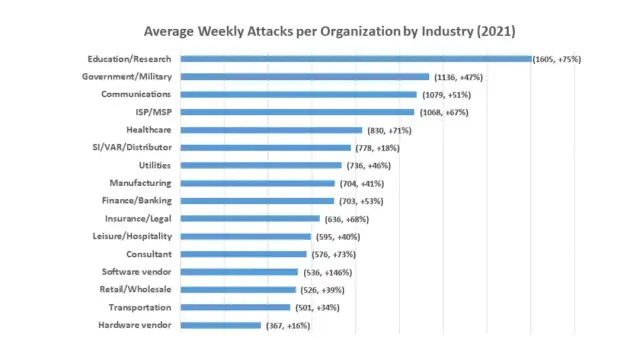

На самом деле, статистика показывает, что количество кибератак за последние несколько лет значительно увеличилось . Поскольку каждое устройство, подключенное к бизнес-сети, уязвимо для атак, которые киберпреступники могут проводить с целью кражи или использования конфиденциальных данных, важно реализовать тщательные меры безопасности endpoint security. В этой статье вы узнаете обо всех критических аспектах безопасности endpoint, о том, как она работает, и о важности решений для обеспечения безопасности endpoint.

Что такое endpoint security?

Endpoint security - это процесс защиты endpoint (конечных точек - точек входа) систем конечных пользователей. Конечная точка - это любое устройство, которое подключается к сети из-за пределов своего брандмауэра. Некоторыми из популярных примеров конечных систем являются ноутбуки, настольные компьютеры, смартфоны, системы торговых точек, цифровые принтеры и несколько других устройств Интернета вещей (IoT).

Основная цель решения для защиты конечных точек - защитить точки входа в ИТ-системы от злонамеренных атак со стороны хакеров и других киберугроз. Используя эффективную платформу безопасности конечных точек, убедитесь, что конечные точки защищены как в традиционной системе, так и в современных облачных системах.

Вы также можете думать о платформах безопасности конечных точек как о расширенной версии обычного программного обеспечения для обеспечения безопасности. Современные меры безопасности конечных точек обеспечивают комплексную защиту от сложных вредоносных программ и киберугроз для обеспечения безопасности систем и защиты информации компании.

Важно отметить, что все типы организаций, предприятий и личных систем подвержены риску кибератак. Поэтому безопасность конечных точек считается передовым механизмом безопасности в кибербезопасности. Компании, которые хотят сделать свои системы и корпоративные сети безопасными и надежными, должны начать с внедрения надежных решений для защиты конечных точек.

В чем важность безопасности конечных точек?

Растущий объем и изощренность угроз ИТ-безопасности сделали безопасность конечных точек гораздо более важной, чем когда-либо прежде. Современные платформы безопасности конечных точек предназначены для быстрого обнаружения, анализа и блокировки атак. В результате компаниям приходится сосредоточиться на внедрении решений для защиты конечных точек для борьбы с различными киберугрозами.

Более того, данные - это валюта цифровой эпохи. Каждый малый бизнес, а также многонациональная корпорация должны защищать конфиденциальную информацию от многочисленных хакеров и киберугроз. Крупномасштабные киберугрозы могут поставить весь бизнес под угрозу финансового банкротства и масштабного публичного скандала.

Важной причиной увеличения числа киберугроз является тот факт, что количество типов конечных точек в организации также увеличилось. В настоящее время у компании есть различные интеллектуальные системы, такие как мобильные устройства, настольные компьютеры, ноутбуки, планшеты, интеллектуальные колонки, интеллектуальные телевизоры и многие другие взаимосвязанные устройства, через которые хакеры могут проникнуть в хорошо интегрированную ИТ-систему.

В результате внедрение политик кибербезопасности стало важным для бизнеса. Также важно постоянно обновлять эти инструменты и политики, поскольку хакеры также придумывают новые способы манипулирования бизнесом и получения конфиденциальных данных.

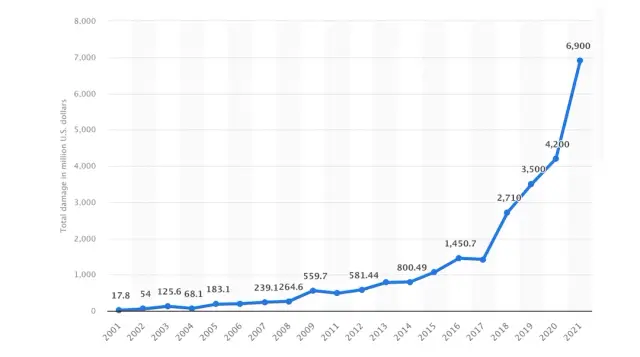

На следующем графике показан общий заявленный финансовый ущерб, причиненный киберпреступлениями. Видно, что потери резко возросли в 2020 году, что свидетельствует об увеличении количества и сложности киберугроз.

Компоненты безопасности конечных точек

Существуют определенные общие компоненты платформ защиты конечных точек, обеспечивающие максимальную безопасность конечных точек. Эти функции и компоненты работают вместе, чтобы обеспечить наилучшую защиту и убедиться, что организация может воспользоваться надежными мерами безопасности конечных точек.

Этими важными компонентами платформ защиты конечных точек являются:

- Централизованная платформа управления конечными точками для решения проблем безопасности конечных точек с той же платформы.

- Расширенная защита от вредоносных программ для обнаружения и исправления вирусов и вредоносных программ.

- Проактивная веб-безопасность для обеспечения безопасности конечных точек на различных типах устройств, подключенных к ИТ-инфраструктуре компании.

- Предотвращение потери данных и восстановление также являются важной частью основных платформ защиты конечных точек.

- Безопасность конечных точек современных систем на основе машинного обучения и искусственного интеллекта.

- Встроенный брандмауэр.

- Кибератаки через электронную почту и сообщения в социальных сетях также распространены, поэтому платформы защиты конечных точек также предоставляют меры безопасности конечных точек для борьбы с ними.

- Защита от внутренних угроз для обеспечения безопасности конечных точек внутри компании.

Что такое пример безопасности конечной точки?

Существует множество различных примеров защиты конечных точек, таких как программное обеспечение для обеспечения безопасности и веб-фильтрация. Вы можете лучше понять безопасность конечных точек, ознакомившись с ее типами и основными функциями стратегий защиты конечных точек:

Платформа защиты конечных точек

Чтобы обеспечить защиту на определенный момент времени, решение EPP проверяет и сканирует информацию, как только она достигает системы. Традиционное антивирусное (AV) решение является наиболее популярным видом защиты конечных точек. Функции защиты от вредоносных программ, включенные в антивирусную систему, в первую очередь предназначены для защиты от атак с использованием сигнатур. Антивирусная программа сканирует каждый файл, поступающий в вашу сеть, чтобы определить, соответствует ли его подпись каким-либо опасным угрозам в базе данных анализа угроз.

Обнаружение конечных точек и исправление

Решение EDR выходит за рамки простых систем обнаружения на определенный момент времени. Вместо этого он отслеживает все файлы и программы, загруженные на устройство. В результате решения EDR могут обеспечить исследование угроз с более детальной визуализацией и анализом. Решения EDR могут выявлять риски, выходящие за рамки атак с использованием сигнатур. Решения EDR могут обнаруживать бесфайловые вредоносные программы, программы-вымогатели, полиморфные атаки и многое другое.

Расширенное обнаружение и реагирование

В тех областях, где EDR превосходит обычные возможности безопасности по обнаружению вредоносных программ, XDR расширяет область защиты конечных точек, включая более широко используемые решения для обеспечения безопасности. XDR более универсален, чем EDR. Он использует современные технологии для улучшения видимости, собирает данные об угрозах, сопоставляет их и использует аналитику и автоматизацию для обнаружения существующих и предстоящих атак. Целью EDR является быстрое обнаружение и реагирование на кибератаку.

Интеграция анализа угроз

Компании должны знать об опасностях по мере их изменения, если они хотят оставаться на шаг впереди злоумышленников. Команде безопасности нужна актуальная и точная информация, чтобы обеспечить автоматическую и точную калибровку защиты, поскольку изощренные злоумышленники и сложные постоянные угрозы (APT) могут действовать быстро и скрытно.

Чтобы изучить каждое событие и узнать больше за считанные минуты, а не часы, решение для интеграции аналитики угроз должно включать автоматизацию. Чтобы обеспечить проактивную защиту от предстоящих атак, он должен создавать уникальные индикаторы компрометации (IoC) прямо с конечных точек. Также должен быть человеческий компонент, состоящий из знающих исследователей безопасности, аналитиков угроз, специалистов по культуре и лингвистов, которые могут понимать новые риски в различных обстоятельствах.

Как работает безопасность конечных точек?

Чтобы защитить конечные точки, включая серверы, рабочие станции, мобильные устройства и рабочие нагрузки, от угроз кибербезопасности, компании развертывают централизованно управляемые решения безопасности, известные как платформы защиты конечных точек (EPP) или решения для обеспечения безопасности конечных точек. Решения для конечных точек ищут признаки подозрительных или злонамеренных действий в файлах, процессах и системной активности и обрабатывают их, чтобы обеспечить максимальную безопасность конечных точек.

Цель EPP - предоставить централизованную панель управления, с которой администраторы могут получить доступ к сети своей компании, чтобы следить за ней, защищать ее, изучать ее и решать проблемы. Используя локальную, гибридную или облачную стратегию для защиты конечных точек, достигается желаемая цель обеспечения максимальной безопасности конечных точек. Работу защиты конечных точек можно лучше понять, разделив ее на три разных подхода:

Традиционный подход

Когда речь идет о локальном уровне безопасности, который зависит от локального центра обработки данных, из которого обеспечивается безопасность, часто используется термин «традиционный или устаревший». Консоль управления подключается к конечным точкам через агента в центре обработки данных для обеспечения безопасности. Из-за того, что администраторы часто могут контролировать только конечные точки в пределах своего периметра, такой подход, как правило, не является предпочтительным для большинства компаний.

Гибридный подход

Многие фирмы перешли на ноутбуки и используют собственные устройства (BYOD) вместо настольных систем в результате вызванного пандемией перехода к работе из дома. Это подчеркивает ограничения локальной стратегии, а также глобализацию рабочей силы.

Чтобы получить определенные облачные функции, несколько компаний, занимающихся решениями для конечных точек, в последние годы перешли на «гибридную» стратегию. Он включает в себя использование устаревшего архитектурного проекта и его модификацию для облака в соответствии с конкретными требованиями компании.

Облачный подход

Облачное или облачное решение для защиты конечных точек предназначено для защиты всей облачной системы . Он включает в себя использование централизованной консоли управления, которая присутствует в облаке и подключается к подключенным системам удаленно через агента на конечной точке.

Администраторы могут удаленно контролировать и управлять конечными точками, а также выполнять диагностику и анализ безопасности в любое время из любого места. В этих решениях используются облачные элементы управления и политики для устранения проблем безопасности и расширения возможностей администратора при максимальном повышении эффективности безопасности за пределами обычных границ организации.

Является ли Endpoint Security антивирусом?

Независимо от того, являются ли конечные точки реальными или виртуальными, локальными или удаленными, расположенными в центрах обработки данных или в облаке, программное обеспечение для защиты конечных точек защищает от нарушений. Он устанавливается на удаленных конечных точках, таких как настольные компьютеры, ноутбуки, серверы, виртуальные машины и т. д.

Один из самых основных типов защиты конечных точек, антивирус, часто включается в решения для обеспечения безопасности конечных точек. Программа AV просто обнаруживает и удаляет известные вирусы и другие формы вредоносных программ, в отличие от использования более сложных методов и тактик, таких как поиск угроз и обнаружение и реагирование конечных точек (EDR).

Типичное программное обеспечение безопасности работает в фоновом режиме, регулярно анализируя содержимое устройства на наличие шаблонов, соответствующих вирусным сигнатурам, хранящимся в базе данных. Как внутри, так и вне брандмауэра на отдельных устройствах установлено антивирусное программное обеспечение. Проще говоря, AV — это часть всего решения для обеспечения безопасности конечных точек. Ниже приведены три основных различия между ними:

Сетевая безопасность

Антивирусные программы предназначены для защиты одной конечной точки, предоставляя информацию и, часто, доступ только к этой конечной точке. Вместо этого бизнес-сеть рассматривается программным обеспечением для защиты конечных точек как единое целое, которое также обеспечивает видимость всех связанных конечных точек из одного места для обеспечения максимальной безопасности сети.

Хакеры используют все более совершенные методы атак, чтобы найти новые способы проникновения в корпоративные системы, кражи данных и принуждения сотрудников к раскрытию личной информации. Современная организация должна быть защищена, чтобы хакеры не могли проникнуть в ее ИТ-инфраструктуру, которая зависит от защиты конечных точек.

Управление

Антивирусные решения включают ручное обновление баз данных или разрешение обновлений время от времени. Платформы безопасности конечных точек, особенно облачные решения, обеспечивают интегрированную безопасность, которая передает обязанности по обеспечению безопасности ИТ-персоналу организации. Это делает весь процесс внедрения протоколов защиты конечных точек быстрым и простым.

Уровень защиты

Традиционные антивирусные решения ищут вирусы и вредоносное ПО, используя обнаружение на основе сигнатур. Это означает, что вы можете столкнуться с рисками кибербезопасности, если ваша компания первой столкнулась с новой угрозой или ваш AV не был обновлен.

Новейшие решения EPP автоматически обновляются с помощью облака для защиты устройств и обеспечения сетевой безопасности. Кроме того, с помощью таких технологий, как поведенческий анализ, с ранее неизвестными рисками можно справиться с помощью эффективного решения для защиты конечных точек.

Традиционный метод защиты периметра компании с помощью антивируса больше не применим, поскольку рабочие получают доступ к системам через разные системы, из нескольких сетей и из разных мест. Современные меры защиты конечных точек имеют решающее значение для обеспечения максимальной безопасности конечных точек.

Независимо от того, как и где сотрудники подключаются к корпоративным данным и ресурсам, безопасность конечных точек гарантирует, что компания обеспечивает безопасность своих систем, позволяя им делать это безопасным образом. Решения для защиты конечных точек обеспечивают надежный и эффективный метод обеспечения максимальной безопасности.

Безопасность приложений в подходе к разработке без кода

Подход к разработке без кода стал очень популярным. Исследование показало, что только 0,5% населения мира хорошо разбирается в программировании, а 85% людей, принявших участие в опросе, заявили, что инструменты без кода приносят большую пользу в их жизни.

Поскольку безопасность является важной частью разработки, AppMaster, самый эффективный и мощный инструмент разработки без кода, уделяет особое внимание обеспечению максимальной безопасности при соблюдении подхода к зерокодингу. Он предоставляет безопасную и надежную среду разработки для защиты вашей конфиденциальности за счет комплексного ведения журналов и использования самых современных мер разделения данных AWS.

Вывод

Суть в том, что безопасность конечных точек является жизненно важной частью любого бизнеса. Использование платформ защиты конечных точек стало необходимостью в цифровую эпоху для предотвращения кибератак и крупных потерь, вызванных различными типами киберпреступлений.

Поскольку сотрудники все чаще подключаются через различные типы устройств и все большее количество конечных точек, компаниям необходимо принимать меры безопасности. Кроме того, они должны гарантировать, что данные, хранящиеся в таких системах, безопасны и не могут быть украдены или потеряны.

Многие компании перешли на модель удаленной работы, что означает, что к организации подключен широкий спектр конечных точек. Облачные решения для защиты конечных точек полезны в таких ситуациях для предотвращения всех типов кибератак.