Was ist Endpunktsicherheit?

Endgerätesicherheit ist für alle Unternehmen unerlässlich geworden, um mit der steigenden Zahl von Cyberangriffen fertig zu werden. Erfahren Sie hier alles über Endgerätesicherheit.

Heutzutage verlassen sich Unternehmen und Einzelpersonen auf eine breite Palette von Endpunktsystemen wie Mobilgeräte, Tablets, Laptops, PCs, Smart-TVs und Smartwatches, um verschiedene Funktionen auszuführen. Alle diese IT-Geräte, -Systeme und -Netzwerke sind anfällig für Cyberangriffe.

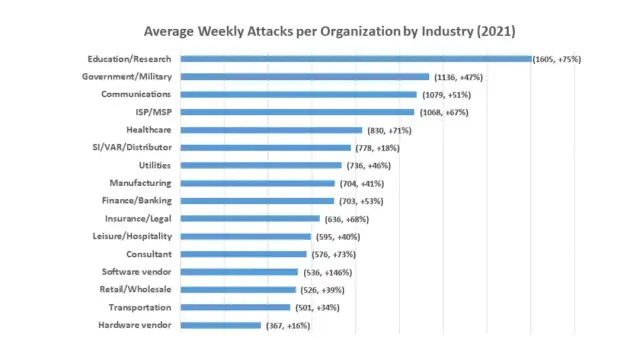

Tatsächlich zeigen die Statistiken, dass die Zahl der Cyberangriffe in den letzten Jahren stark zugenommen hat . Da jedes Gerät, das mit einem Unternehmensnetzwerk verbunden wird, anfällig für Angriffe ist, die Cyberkriminelle durchführen können, um sensible Daten zu stehlen oder auszunutzen, ist es wichtig, gründliche Endpoint-Sicherheitsmaßnahmen zu implementieren. In diesem Artikel erfahren Sie mehr über alle kritischen Aspekte der Endpunktsicherheit, ihre Funktionsweise und die Bedeutung von Endpunktsicherheitslösungen.

Was ist Endgerätesicherheit?

Endpunktsicherheit ist der Prozess der Sicherung von Endpunkten (Einstiegspunkten) von Endbenutzersystemen. Ein Endpunkt ist jedes Gerät, das sich von außerhalb seiner Firewall mit einem Netzwerk verbindet. Einige der beliebtesten Beispiele für Endpunktsysteme sind Laptops, Desktops, Smartphones, Kassensysteme, Digitaldrucker und mehrere andere Internet of Things (IoT)-Geräte.

Das Hauptziel einer Endpoint-Sicherheitslösung besteht darin, die Eintrittspunkte von IT-Systemen vor der Ausnutzung durch böswillige Angriffe von Hackern und anderen Cyber-Bedrohungen zu schützen. Stellen Sie mit einer effizienten Endpoint-Security-Plattform sicher, dass die Endpoints sowohl in einem konventionellen System als auch in modernen Cloud-basierten Systemen geschützt sind.

Sie können sich die Endpoint Security-Plattformen auch als erweiterte Version herkömmlicher Sicherheitssoftware vorstellen. Moderne Endpoint-Sicherheitsmaßnahmen bieten umfassenden Schutz vor komplexer Malware und Cyber-Bedrohungen, um die Systeme zu sichern und die Informationen des Unternehmens zu schützen.

Es ist wichtig zu beachten, dass alle Arten von Organisationen, Unternehmen und persönlichen Systemen dem Risiko ausgesetzt sind, Cyberangriffen ausgesetzt zu sein. Daher wird die Endpunktsicherheit als der Sicherheitsmechanismus an vorderster Front in der Cybersicherheit angesehen. Unternehmen, die ihre Systeme und Unternehmensnetzwerke sicher und geschützt machen möchten, sollten mit der Implementierung zuverlässiger Endpoint-Sicherheitslösungen beginnen.

Welche Bedeutung hat die Endgerätesicherheit?

Das zunehmende Volumen und die Komplexität von IT-Sicherheitsbedrohungen haben die Endgerätesicherheit wichtiger denn je gemacht. Moderne Endpunktsicherheitsplattformen sind darauf ausgelegt, Angriffe schnell zu erkennen, zu analysieren und zu blockieren. Infolgedessen müssen sich Unternehmen auf die Implementierung von Endpoint-Sicherheitslösungen konzentrieren, um mit verschiedenen Cyber-Bedrohungen fertig zu werden.

Zudem sind Daten die Währung des digitalen Zeitalters. Jedes kleine Unternehmen sowie multinationale Konzerne müssen sensible Informationen vor zahlreichen Hackern und Cyber-Bedrohungen schützen. Groß angelegte Cyber-Bedrohungen können ein ganzes Unternehmen dem Risiko des finanziellen Bankrotts und eines massiven öffentlichen Skandals aussetzen.

Ein wesentlicher Grund für die zunehmende Anzahl von Cyber-Bedrohungen ist die Tatsache, dass auch die Anzahl der Arten von Endpunkten in einem Unternehmen zugenommen hat. Heutzutage verfügt ein Unternehmen über verschiedene intelligente Systeme wie mobile Geräte, Desktops, Laptops, Tablets, intelligente Lautsprecher, intelligente Fernseher und viele andere miteinander verbundene Geräte, über die Hacker in ein gut integriertes IT-System eindringen können.

Infolgedessen ist die Implementierung von Cybersicherheitsrichtlinien für Unternehmen unerlässlich geworden. Es ist auch wichtig, diese Tools und Richtlinien auf dem neuesten Stand zu halten, da Hacker auch neue Wege finden, um Unternehmen zu manipulieren und an sensible Daten zu gelangen.

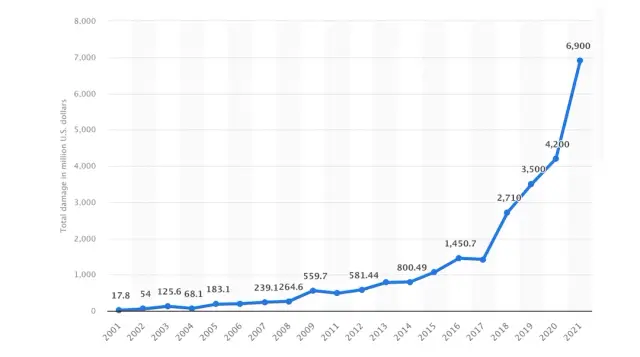

Die folgende Grafik zeigt die insgesamt gemeldeten finanziellen Schäden, die durch Cyberkriminalität verursacht wurden. Es ist offensichtlich, dass die Verluste im Jahr 2020 stark gestiegen sind, was die zunehmende Anzahl und Komplexität von Cyber-Bedrohungen belegt.

Komponenten der Endpunktsicherheit

Es gibt bestimmte gemeinsame Komponenten von Endpunktschutzplattformen, um maximale Endpunktsicherheit zu gewährleisten. Diese Funktionen und Komponenten arbeiten zusammen, um den besten Schutz zu bieten und sicherzustellen, dass ein Unternehmen von zuverlässigen Endpoint-Sicherheitsmaßnahmen profitieren kann.

Diese wesentlichen Komponenten der Endpoint-Protection-Plattformen sind:

- Zentralisierte Endpunktverwaltungsplattform zur Behandlung von Endpunktsicherheitsproblemen von derselben Plattform aus.

- Erweiterter Malware-Schutz zum Erkennen und Korrigieren von Viren und Malware.

- Proaktive Websicherheit zur Gewährleistung der Endgerätesicherheit auf verschiedenen Arten von Geräten, die mit der IT-Infrastruktur eines Unternehmens verbunden sind.

- Die Verhinderung und Wiederherstellung von Datenverlust ist ebenfalls ein wesentlicher Bestandteil der wichtigsten Endgeräteschutzplattformen.

- Endgerätesicherheit moderner ML- und KI-basierter Systeme.

- Integrierte Firewall.

- Cyberangriffe über E-Mails und Nachrichten in sozialen Medien sind ebenfalls üblich, sodass Plattformen zum Schutz von Endpunkten auch Sicherheitsmaßnahmen für Endpunkte bereitstellen, um mit ihnen fertig zu werden.

- Schutz vor Insider-Bedrohungen, um die Endpunktsicherheit innerhalb eines Unternehmens zu gewährleisten.

Was ist ein Beispiel für Endpunktsicherheit?

Es gibt viele verschiedene Beispiele für Endgerätesicherheit, wie z. B. Sicherheitssoftware und Webfilterung. Sie können die Endgerätesicherheit besser verstehen, indem Sie sich mit den Arten und Kernfunktionen von Endgeräteschutzstrategien vertraut machen:

Endpoint Protection-Plattform

Um einen zeitpunktbezogenen Schutz zu erreichen, untersucht und scannt eine EPP-Lösung Informationen, sobald sie ein System erreichen. Eine herkömmliche Antivirenlösung (AV) ist die beliebteste Art der Endgerätesicherheit. Anti-Malware-Funktionen, die in einem AV-System enthalten sind, sollen in erster Linie vor Angriffen mit Signaturen schützen. Ein AV-Programm scannt jede Datei, die in Ihr Netzwerk gelangt, um festzustellen, ob ihre Signatur mit gefährlichen Bedrohungen in einer Bedrohungsdatendatenbank übereinstimmt.

Endpunkterkennung und -behebung

Eine EDR-Lösung geht über einfache Point-in-Time-Erkennungssysteme hinaus. Stattdessen verfolgt es alle Dateien und Programme, die auf ein Gerät heruntergeladen werden. Infolgedessen können EDR-Lösungen der Bedrohungsforschung eine feinkörnigere Sichtbarkeit und Analyse bieten. EDR-Lösungen können Risiken identifizieren, die über Angriffe mit Signaturen hinausgehen. EDR-Lösungen können dateilose Malware, Ransomware, polymorphe Angriffe und mehr finden.

Erweiterte Erkennung und Reaktion

In Bereichen, in denen EDR herkömmliche Sicherheitsfunktionen zur Erkennung von Malware übertrifft, erweitert XDR den Anwendungsbereich des Endgeräteschutzes auf weiter verbreitete Sicherheitslösungen. XDR ist vielseitiger als EDR. Es nutzt aktuelle Technologie, um die Sichtbarkeit zu erhöhen, sammelt Bedrohungsdaten, korreliert sie und verwendet Analysen und Automatisierung, um bestehende und bevorstehende Angriffe zu finden. Das Ziel von EDR ist die schnelle Erkennung und Reaktion auf den Cyberangriff.

Threat Intelligence-Integration

Unternehmen müssen sich der Gefahren im Wandel bewusst sein, wenn sie Angreifern immer einen Schritt voraus sein wollen. Sicherheitsteams benötigen aktuelle und genaue Informationen, um sicherzustellen, dass Abwehrmechanismen automatisch und genau kalibriert werden, da ausgeklügelte Gegner und Advanced Persistent Threats (APTs) sich schnell und verdeckt bewegen können.

Um jeden Vorfall zu untersuchen und mehr in Minuten statt in Stunden zu erfahren, sollte eine Threat-Intelligence-Integrationslösung Automatisierung beinhalten. Um einen proaktiven Schutz vor bevorstehenden Angriffen zu bieten, sollte es eindeutige Indikatoren für Kompromittierung (IoCs) direkt von den Endpunkten erzeugen. Es sollte auch eine menschliche Komponente geben, die sich aus sachkundigen Sicherheitsforschern, Bedrohungsanalytikern, Kulturspezialisten und Linguisten zusammensetzt, die neue Risiken unter verschiedenen Umständen verstehen können.

Wie funktioniert Endgerätesicherheit?

Um Endpunkte, einschließlich Server, Workstations, mobile Geräte und Workloads, vor Cybersicherheitsbedrohungen zu schützen, setzen Unternehmen zentral verwaltete Sicherheitslösungen ein, die als Endpoint Protection Platforms (EPP) oder Endpoint Security Solutions bekannt sind. Endpoint-Lösungen suchen nach Anzeichen verdächtiger oder böswilliger Aktivitäten in Dateien, Prozessen und Systemaktivitäten und behandeln diese, um maximale Endpoint-Sicherheit zu gewährleisten.

Der Zweck von EPPs besteht darin, ein zentralisiertes Management-Dashboard bereitzustellen, von dem aus Administratoren auf das Netzwerk ihres Unternehmens zugreifen können, um es zu überwachen, zu schützen, zu untersuchen und Probleme zu lösen. Durch den Einsatz einer On-Premises-, Hybrid- oder Cloud-Strategie für den Endpunktschutz wird das angestrebte Ziel erreicht, maximale Endpunktsicherheit zu gewährleisten. Die Funktionsweise von Endpoint Security kann besser verstanden werden, indem man sie in drei verschiedene Ansätze einteilt:

Traditioneller Ansatz

Wenn auf eine lokale Sicherheitslage verwiesen wird, die von einem lokal gehosteten Rechenzentrum abhängt, von dem aus die Sicherheit bereitgestellt wird, wird häufig der Begriff „traditionell oder Legacy“ verwendet. Die Verwaltungskonsole verbindet sich über einen Agenten im Rechenzentrum mit den Endpunkten, um Sicherheit zu bieten. Aufgrund der Tatsache, dass Administratoren oft nur Endpunkte innerhalb ihres Perimeters überwachen können, wird diese Art von Ansatz in der Regel von den meisten Unternehmen nicht bevorzugt.

Hybrider Ansatz

Viele Unternehmen haben aufgrund der pandemiebedingten Bewegung in Richtung Home Office auf Laptops umgestellt und bringen Ihr eigenes Gerät (BYOD) anstelle von Desktop-Systemen mit. Dabei werden die Zwänge der On-Premise-Strategie ebenso deutlich wie die Globalisierung der Belegschaften.

Um bestimmte Cloud-Funktionen zu erhalten, haben mehrere Unternehmen für Endpoint-Lösungen in den letzten Jahren auf eine „Hybrid“-Strategie umgestellt. Dazu gehört, das Legacy-Architekturdesign zu übernehmen und es für die Cloud gemäß den spezifischen Anforderungen eines Unternehmens zu modifizieren.

Cloudbasierter Ansatz

Die Cloud-native oder Cloud-basierte Endpoint Security-Lösung soll das gesamte Cloud-System schützen. Dazu gehört die Verwendung einer zentralisierten Verwaltungskonsole, die in der Cloud vorhanden ist und über einen Agenten auf dem Endpunkt eine Remoteverbindung zu verbundenen Systemen herstellt.

Administratoren können Endpunkte aus der Ferne überwachen und verwalten sowie jederzeit und überall Diagnosen und Sicherheitsanalysen durchführen. Diese Lösungen verwenden Cloud-basierte Kontrollen und Richtlinien, um Sicherheitsprobleme zu beseitigen und die Reichweite des Administrators zu erweitern, während gleichzeitig die Sicherheitsleistung außerhalb der herkömmlichen Grenzen einer Organisation maximiert wird.

Ist Endpoint Security ein Virenschutz?

Unabhängig davon, ob Endpunkte real oder virtuell, lokal oder extern sind, sich in Rechenzentren oder in der Cloud befinden, die Endpunktsicherheitssoftware schützt vor Sicherheitsverletzungen. Es wird auf entfernten Endpunkten wie Desktops, Laptops, Servern, virtuellen Maschinen usw. eingerichtet.

Eine der grundlegendsten Arten des Endgeräteschutzes, Virenschutz, ist häufig in Endgerätesicherheitslösungen enthalten. Das AV-Programm entdeckt und löscht lediglich bekannte Viren und andere Formen von Malware, im Gegensatz zur Verwendung ausgefeilterer Methoden und Taktiken wie Bedrohungssuche und Endpoint Detection and Response (EDR).

Typische Sicherheitssoftware arbeitet im Hintergrund und analysiert regelmäßig den Inhalt eines Geräts auf Muster, die mit in einer Datenbank gespeicherten Virensignaturen übereinstimmen. Sowohl innerhalb als auch außerhalb der Firewall ist auf einzelnen Geräten Antivirensoftware installiert. Einfacher gesagt, AV ist ein Teil einer gesamten Endpoint-Sicherheitslösung. Im Folgenden sind die drei Hauptunterschiede zwischen ihnen aufgeführt:

Netzwerksicherheit

Antivirenprogramme sollen einen einzelnen Endpunkt schützen, indem sie Einblick in und häufig Zugriff auf genau diesen Endpunkt gewähren. Das Unternehmensnetzwerk wird stattdessen von der Endpunktsicherheitssoftware als Ganzes betrachtet, die auch die Sichtbarkeit aller verknüpften Endpunkte vom selben Ort aus bietet, um maximale Netzwerksicherheit zu gewährleisten.

Hacker verwenden immer fortschrittlichere Angriffstechniken, um neue Wege zu finden, um Unternehmenssysteme zu infiltrieren, Daten zu stehlen und Mitarbeiter zur Offenlegung privater Informationen zu zwingen. Die moderne Organisation muss gesichert werden, um Hacker von ihrer IT-Infrastruktur fernzuhalten, die auf Endpunktschutz angewiesen ist.

Management

Bei Antivirenlösungen müssen die Datenbanken manuell aktualisiert oder Aktualisierungen von Zeit zu Zeit zugelassen werden. Endgeräte-Sicherheitsplattformen, insbesondere Cloud-basierte Lösungen, bieten integrierte Sicherheit, die Sicherheitsaufgaben an das IT-Personal eines Unternehmens überträgt. Es macht den gesamten Prozess der Implementierung von Endpunktschutzprotokollen schnell und einfach.

Schutzniveau

Herkömmliche AV-Lösungen suchen mithilfe signaturbasierter Erkennung nach Viren und Malware. Dies bedeutet, dass Sie möglicherweise Cybersicherheitsrisiken ausgesetzt sind, wenn Ihr Unternehmen als erstes einer neuen Bedrohung ausgesetzt war oder Ihr AV nicht auf dem neuesten Stand war.

Die neuesten EPP-Lösungen werden automatisch auf dem neuesten Stand gehalten, indem die Cloud verwendet wird, um die Geräte zu schützen und die Netzwerksicherheit bereitzustellen. Darüber hinaus können durch den Einsatz von Technologien wie der Verhaltensanalyse zuvor unbekannte Risiken durch eine effiziente Endpoint-Sicherheitslösung bewältigt werden.

Die herkömmliche Methode zur Sicherung des Unternehmensperimeters durch Virenschutz ist nicht mehr praktikabel, da Mitarbeiter über verschiedene Systeme und von mehreren Netzwerken und von verschiedenen Orten aus auf Systeme zugreifen. Moderne Endgeräteschutzmaßnahmen sind entscheidend für die Bereitstellung maximaler Endgerätesicherheit.

Unabhängig davon, wie oder wo sich Mitarbeiter mit Unternehmensdaten und -ressourcen verbinden, garantiert die Endgerätesicherheit, dass das Unternehmen seine Systeme schützt und es ihnen ermöglicht, dies auf sichere Weise zu tun. Endpoint-Sicherheitslösungen bieten eine zuverlässige und effiziente Methode zur Gewährleistung maximaler Sicherheit.

Sicherheit von Apps in einem No-Code-Entwicklungsansatz

Der No-Code- Entwicklungsansatz ist sehr beliebt geworden. Eine Studie hat gezeigt, dass nur 0,5 % der Weltbevölkerung gut im Programmieren sind, während 85 % der Teilnehmer an einer Umfrage angaben, dass No-Code-Tools ihrem Leben einen großen Mehrwert verleihen.

Da Sicherheit ein kritischer Teil der Entwicklung ist, hat AppMaster, das effizienteste und leistungsstärkste No-Code-Entwicklungstool, besonderes Augenmerk darauf gelegt, maximale Sicherheit zu gewährleisten und gleichzeitig den No-Code-Entwicklungsansatz zu verfolgen. Es bietet eine sichere Entwicklungsumgebung zum Schutz Ihrer Privatsphäre durch umfassende Protokollierung und Verwendung modernster AWS-Datentrennungsmaßnahmen.

Fazit

Unterm Strich ist die Endgerätesicherheit ein wesentlicher Bestandteil jedes Unternehmens. Der Einsatz von Endpunktschutzplattformen ist im digitalen Zeitalter zu einer Notwendigkeit geworden, um Cyberangriffe und massive Verluste durch verschiedene Arten von Cyberkriminalität zu verhindern.

Da sich Mitarbeiter zunehmend über verschiedene Arten von Geräten und eine zunehmende Anzahl von Endpunkten verbinden, müssen Unternehmen Sicherheitsvorkehrungen treffen. Darüber hinaus müssen sie garantieren, dass die auf solchen Systemen gespeicherten Daten sicher sind und nicht gestohlen oder verloren gehen können.

Viele Unternehmen haben auf ein Remote-Arbeitsmodell umgestellt, was bedeutet, dass eine Vielzahl von Endpunkten mit einer Organisation verbunden ist. Cloudbasierte Endpoint Security-Lösungen sind in solchen Situationen hilfreich, um alle Arten von Cyberangriffen zu verhindern.