¿Qué es la seguridad de punto final?

La seguridad de los endpoints se ha vuelto esencial para que todas las organizaciones puedan hacer frente al creciente número de ciberataques. Aprenda todo sobre la seguridad de puntos finales aquí.

Hoy en día, las empresas y las personas confían en una amplia gama de sistemas de punto final como dispositivos móviles, tabletas, computadoras portátiles, PC, televisores inteligentes y relojes inteligentes para realizar diferentes funciones. Todos estos dispositivos, sistemas y redes de TI son vulnerables a los ciberataques.

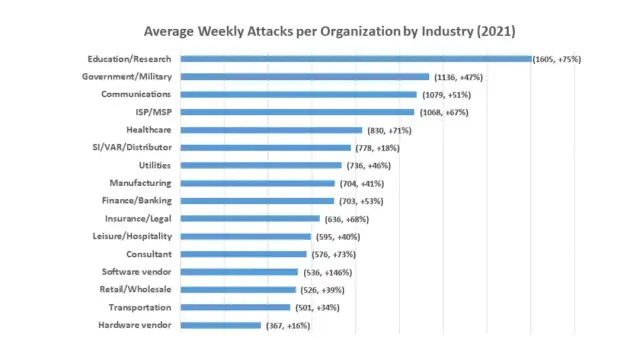

De hecho, las estadísticas indican que el número de ciberataques ha aumentado considerablemente en los últimos años. Dado que todos los dispositivos que se conectan a una red comercial son vulnerables a los ataques que los ciberdelincuentes pueden llevar a cabo para robar o explotar datos confidenciales, es importante implementar medidas de seguridad exhaustivas para los terminales. En este artículo, conocerá todos los aspectos críticos de la seguridad de puntos finales, cómo funciona y la importancia de las soluciones de seguridad de puntos finales.

¿Qué es la seguridad de punto final?

La seguridad de puntos finales es el proceso de proteger los puntos finales (puntos de entrada) de los sistemas de los usuarios finales. Un punto final es cualquier dispositivo que se conecta a una red desde fuera de su firewall. Algunos de los ejemplos populares de sistemas de punto final son computadoras portátiles, computadoras de escritorio, teléfonos inteligentes, sistemas de punto de venta, impresoras digitales y varios otros dispositivos de Internet de las cosas (IoT).

El objetivo principal de una solución de seguridad de punto final es proteger los puntos de entrada de los sistemas de TI para que no sean explotados por ataques maliciosos de piratas informáticos y otras amenazas cibernéticas. Con una plataforma de seguridad de punto final eficiente, asegúrese de que los puntos finales estén protegidos en un sistema convencional, así como en sistemas modernos basados en la nube.

También puede pensar en las plataformas de seguridad de punto final como una versión avanzada del software de seguridad convencional. Las modernas medidas de seguridad de puntos finales brindan una protección integral contra malware complejo y amenazas cibernéticas para proteger los sistemas y proteger la información de la empresa.

Es importante tener en cuenta que todo tipo de organizaciones, empresas y sistemas personales corren el riesgo de sufrir ataques cibernéticos. Por lo tanto, la seguridad de los endpoints se considera el mecanismo de seguridad de primera línea en ciberseguridad. Las empresas que desean hacer que sus sistemas y redes empresariales sean seguros y protegidos deben comenzar implementando soluciones confiables de seguridad de punto final.

¿Cuál es la importancia de la seguridad de los endpoints?

El creciente volumen y la sofisticación de las amenazas a la seguridad de TI han hecho que la seguridad de los endpoints sea mucho más importante que nunca. Las modernas plataformas de seguridad de terminales están diseñadas para detectar, analizar y bloquear ataques rápidamente. Como resultado, las empresas deben centrarse en la implementación de soluciones de seguridad de punto final para hacer frente a diversas amenazas cibernéticas.

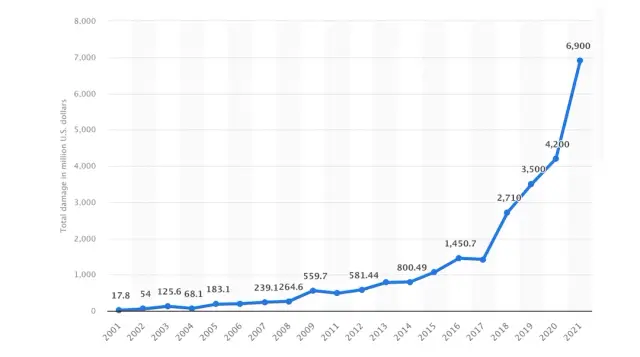

Además, los datos son la moneda de la era digital. Cada pequeña empresa, así como una industria corporativa multinacional, tiene que proteger la información confidencial de numerosos piratas informáticos y amenazas cibernéticas. Las amenazas cibernéticas a gran escala tienen el potencial de poner a toda una empresa en riesgo de bancarrota financiera y un escándalo público masivo.

Una razón importante detrás del creciente número de amenazas cibernéticas es el hecho de que también ha aumentado la cantidad de tipos de terminales en una organización. Hoy en día, una empresa tiene diferentes sistemas inteligentes, como dispositivos móviles, computadoras de escritorio, computadoras portátiles, tabletas, parlantes inteligentes, televisores inteligentes y muchos otros dispositivos interconectados a través de los cuales los piratas informáticos pueden penetrar en un sistema de TI bien integrado.

Como resultado, la implementación de políticas de ciberseguridad se ha vuelto esencial para las empresas. También es importante mantener estas herramientas y políticas actualizadas, ya que los piratas informáticos también están ideando nuevas formas de manipular las empresas y obtener datos confidenciales.

El siguiente gráfico muestra el total de daños financieros reportados causados por delitos cibernéticos. Es evidente que las pérdidas aumentaron considerablemente en 2020, lo que demuestra el aumento del número y la complejidad de las ciberamenazas.

Componentes de la seguridad de punto final

Hay ciertos componentes comunes de las plataformas de protección de puntos finales para garantizar la máxima seguridad de los puntos finales. Estas características y componentes trabajan juntos para brindar la mejor protección y garantizar que una organización pueda beneficiarse de medidas de seguridad confiables para los terminales.

Estos componentes esenciales de las plataformas de protección de puntos finales son:

- Plataforma centralizada de gestión de endpoints para tratar los problemas de seguridad de los endpoints desde la misma plataforma.

- Protección antimalware avanzada para detectar y corregir virus y malware.

- Seguridad web proactiva para garantizar la seguridad de los puntos finales en diferentes tipos de dispositivos conectados a la infraestructura de TI de una empresa.

- La prevención y recuperación de pérdida de datos también es una parte importante de las principales plataformas de protección de puntos finales.

- Seguridad de punto final de sistemas modernos basados en ML y AI.

- Cortafuegos integrado.

- Los ataques cibernéticos a través de correos electrónicos y mensajes de redes sociales también son comunes, por lo que las plataformas de protección de puntos finales también brindan medidas de seguridad de puntos finales para lidiar con ellos.

- Protección contra amenazas internas para garantizar la seguridad de los endpoints desde dentro de una empresa.

¿Qué es un ejemplo de seguridad de punto final?

Hay muchos ejemplos diferentes de seguridad de punto final, como software de seguridad y filtrado web. Puede comprender mejor la seguridad de los endpoints al familiarizarse con sus tipos y funcionalidades principales de las estrategias de protección de endpoints:

Plataforma de protección de puntos finales

Para lograr una protección puntual, una solución EPP inspecciona y escanea la información tan pronto como llega a un sistema. Una solución antivirus (AV) tradicional es el tipo más popular de seguridad para endpoints. Las funciones antimalware incluidas en un sistema AV están destinadas principalmente a proteger contra ataques mediante firmas. Un programa AV escanea cada archivo que ingresa a su red para ver si su firma coincide con alguna amenaza peligrosa en una base de datos de inteligencia de amenazas.

Detección y corrección de endpoints

Una solución EDR va más allá de los simples sistemas de detección puntuales. En su lugar, realiza un seguimiento de todos los archivos y programas que se descargan en un dispositivo. Como resultado, las soluciones EDR pueden proporcionar a la investigación de amenazas una visibilidad y un análisis más detallados. Las soluciones EDR pueden identificar riesgos que van más allá de los ataques que utilizan firmas. Las soluciones EDR pueden encontrar malware sin archivos, ransomware, ataques polimórficos y más.

Detección y respuesta extendidas

En áreas donde EDR supera las capacidades de seguridad convencionales para detectar malware, XDR amplía el alcance de la protección de puntos finales para incluir soluciones de seguridad más utilizadas. XDR es más versátil que EDR. Hace uso de tecnología actualizada para aumentar la visibilidad, recopila datos de amenazas, los correlaciona y utiliza análisis y automatización para encontrar ataques existentes y futuros. El objetivo de EDR es realizar una detección y respuesta rápidas al ciberataque.

Integración de inteligencia de amenazas

Las empresas deben ser conscientes de los peligros a medida que cambian si quieren estar un paso por delante de los atacantes. Los equipos de seguridad necesitan información actualizada y precisa para asegurarse de que las defensas se calibren de forma automática y precisa, ya que los adversarios sofisticados y las amenazas persistentes avanzadas (APT) pueden moverse de forma rápida y encubierta.

Para examinar cada ocurrencia y aprender más en minutos en lugar de horas, una solución de integración de inteligencia de amenazas debe incluir automatización. Para proporcionar una protección proactiva contra los próximos ataques, debe producir indicadores únicos de compromiso (IoC) directamente desde los puntos finales. También debe haber un componente humano formado por investigadores de seguridad expertos, analistas de amenazas, especialistas culturales y lingüistas que puedan comprender los nuevos riesgos en diversas circunstancias.

¿Cómo funciona la seguridad de punto final?

Para proteger los puntos finales, incluidos servidores, estaciones de trabajo, dispositivos móviles y cargas de trabajo, de las amenazas de ciberseguridad, las empresas implementan soluciones de seguridad gestionadas de forma centralizada conocidas como plataformas de protección de puntos finales (EPP) o soluciones de seguridad de puntos finales. Las soluciones de punto final buscan signos de actividades sospechosas o maliciosas en archivos, procesos y actividad del sistema y los tratan para garantizar la máxima seguridad del punto final.

El propósito de los EPP es proporcionar un tablero de administración centralizado desde el cual los administradores pueden acceder a la red de su empresa para vigilarla, protegerla, investigarla y tratar problemas. Mediante el uso de una estrategia local, híbrida o en la nube para la protección de endpoints, se logra el objetivo deseado de garantizar la máxima seguridad de endpoints. El funcionamiento de la seguridad de endpoints se puede entender mejor si se clasifica en tres enfoques diferentes:

Enfoque tradicional

Cuando se hace referencia a una postura de seguridad en las instalaciones que depende de un centro de datos alojado localmente desde el cual se proporciona seguridad, a menudo se usa el término "tradicional o heredado". La consola de gestión se conecta a los puntos finales a través de un agente en el centro de datos para ofrecer seguridad. Debido al hecho de que los administradores a menudo solo pueden monitorear puntos finales dentro de su perímetro, este tipo de enfoque generalmente no es el preferido por la mayoría de las empresas.

Enfoque híbrido

Muchas empresas han cambiado a computadoras portátiles y trae tu propio dispositivo (BYOD) en lugar de sistemas de escritorio como resultado del movimiento impulsado por la pandemia hacia el trabajo desde casa. Esto pone de relieve las limitaciones de la estrategia local, así como la globalización de la fuerza laboral.

Para obtener ciertas características de la nube, varias empresas de soluciones de terminales han cambiado a una estrategia "híbrida" en los últimos años. Implica tomar el diseño arquitectónico heredado y modificarlo para la nube según los requisitos específicos de una empresa.

Enfoque basado en la nube

La solución de seguridad de punto final nativa o basada en la nube está diseñada para proteger todo el sistema en la nube . Implica el uso de una consola de administración centralizada que está presente en la nube y se conecta a los sistemas conectados de forma remota a través de un agente en el punto final.

Los administradores pueden monitorear y administrar puntos finales de forma remota y realizar diagnósticos y análisis de seguridad en cualquier momento y desde cualquier lugar. Estas soluciones utilizan políticas y controles basados en la nube para eliminar los problemas de seguridad y ampliar el alcance del administrador al tiempo que maximizan el rendimiento de la seguridad fuera de los límites convencionales de una organización.

¿La seguridad de punto final es un antivirus?

Ya sea que los puntos finales sean reales o virtuales, locales o no, ubicados en centros de datos o en la nube, el software de seguridad de puntos finales protege contra las infracciones. Se configura en puntos finales distantes como computadoras de escritorio, portátiles, servidores, máquinas virtuales, etc.

Uno de los tipos más fundamentales de protección de endpoints, el antivirus, a menudo se incluye en las soluciones de seguridad de endpoints. El programa AV simplemente descubre y elimina virus conocidos y otras formas de malware, en lugar de utilizar métodos y tácticas más sofisticados como la búsqueda de amenazas y la detección y respuesta de punto final (EDR).

El software de seguridad típico funciona en segundo plano, analizando regularmente el contenido de un dispositivo en busca de patrones que coincidan con las firmas virales almacenadas en una base de datos. Tanto dentro como fuera del firewall, los dispositivos individuales tienen software antivirus instalado. En palabras más simples, AV es una parte de una solución completa de seguridad de punto final. Las siguientes son las tres principales diferencias entre ellos:

Seguridad de la red

Los programas antivirus están destinados a salvaguardar un punto final único al proporcionar información y, a menudo, acceso solo a ese punto final. En cambio, el software de seguridad de punto final ve la red empresarial como un todo, que también proporciona visibilidad de todos los puntos finales vinculados desde el mismo lugar para garantizar la máxima seguridad de la red.

Los piratas informáticos utilizan técnicas de ataque cada vez más avanzadas para encontrar nuevas formas de infiltrarse en los sistemas corporativos, robar datos y obligar a los trabajadores a revelar información privada. La organización moderna debe estar protegida para mantener a los piratas informáticos fuera de su infraestructura de TI, que depende de la protección de puntos finales.

administración

Las soluciones antivirus implican actualizar manualmente las bases de datos o permitir actualizaciones de vez en cuando. Las plataformas de seguridad de puntos finales, especialmente las soluciones basadas en la nube, brindan seguridad integrada que transfiere las tareas de seguridad al personal de TI de una organización. Hace que todo el proceso de implementación de protocolos de protección de endpoints sea rápido y fácil.

Nivel de protección

Las soluciones antivirus tradicionales buscan virus y malware mediante la detección basada en firmas. Significa que podría enfrentar riesgos de seguridad cibernética si su empresa fue la primera en enfrentar una nueva amenaza o si su AV no estaba actualizado.

Las últimas soluciones EPP se mantienen actualizadas automáticamente mediante el uso de la nube para proteger los dispositivos y proporcionar seguridad en la red. Además, mediante el uso de tecnologías como el análisis de comportamiento, los riesgos previamente desconocidos pueden abordarse a través de una solución de seguridad de punto final eficiente.

El método convencional de asegurar el perímetro de la empresa a través de antivirus ya no es práctico ya que los trabajadores acceden a los sistemas a través de diferentes sistemas y desde múltiples redes y desde varios lugares. Las medidas modernas de protección de endpoints son fundamentales para proporcionar la máxima seguridad de endpoints.

No importa cómo o dónde se conecten los trabajadores a los datos y recursos corporativos, la seguridad de puntos finales garantiza que la empresa ponga seguridad en sus sistemas, permitiéndoles hacerlo de manera segura. Las soluciones de seguridad de punto final proporcionan un método confiable y eficiente para garantizar la máxima seguridad.

Seguridad de aplicaciones en un enfoque de desarrollo sin código

El enfoque de desarrollo sin código se ha vuelto muy popular. Un estudio mostró que solo el 0,5% de la población mundial es buena programando, mientras que el 85% de las personas que participaron en una encuesta dijeron que las herramientas sin programación agregan un gran valor a sus vidas.

Dado que la seguridad es una parte crítica del desarrollo, AppMaster, la herramienta de desarrollo sin código más eficiente y poderosa, ha puesto especial atención en garantizar la máxima seguridad mientras sigue el enfoque de desarrollo sin código. Proporciona un entorno de desarrollo seguro y protegido para defender su privacidad mediante un registro completo y el uso de medidas de separación de datos de última generación de AWS.

Conclusión

La conclusión es que la seguridad de los endpoints es una parte vital de cualquier negocio. El uso de plataformas de protección de endpoints se ha convertido en una necesidad en la era digital para prevenir ciberataques y pérdidas masivas causadas por diferentes tipos de ciberdelitos.

A medida que los trabajadores se conectan cada vez más a través de diferentes tipos de dispositivos y una cantidad cada vez mayor de terminales, las empresas deben tomar precauciones de seguridad. Asimismo, deberán garantizar que los datos almacenados en dichos sistemas estén seguros y no puedan ser robados o perdidos.

Muchas empresas han cambiado a un modelo de trabajo remoto, lo que significa que una amplia gama de puntos finales está conectada a una organización. Las soluciones de seguridad de puntos finales basadas en la nube son útiles en tales situaciones para prevenir todo tipo de ataques cibernéticos.