أفضل الممارسات في أمان تطبيقات UI Builder

استكشف أفضل الممارسات في مجال أمان تطبيق منشئ واجهة المستخدم، وحماية كل من المستخدمين النهائيين والتطبيق. تعرف على طرق المصادقة والتشفير والمزيد للحفاظ على أمان تطبيقك.

فهم الحاجة إلى أمان تطبيق UI Builder

مع اعتماد الشركات بشكل متزايد على تطبيقات الويب وواجهات المستخدم المعقدة لتقديم منتجاتها وخدماتها، لا يمكن التغاضي عن أهمية تدابير الأمن السيبراني. يجب أن تكون تطبيقات إنشاء واجهة المستخدم، التي تسمح بتصميم واجهات الويب بشكل مرئي، مجهزة بأمان قوي لحماية المستخدمين النهائيين والتطبيق نفسه من التهديدات المحتملة.

يضمن منشئ واجهة المستخدم الآمن الخصوصية وسلامة البيانات ورضا المستخدم. تتطور التهديدات السيبرانية باستمرار وتمثل تحديًا لتطبيقات الويب. يمكن أن تؤدي الإجراءات الأمنية غير الكافية في منشئي واجهة المستخدم إلى الوصول غير المصرح به، وتسرب البيانات، وتسوية المعلومات الحساسة، وحتى الإضرار بسمعة عملك.

ونتيجة لذلك، من الضروري تنفيذ أفضل الممارسات المتعلقة بأمان تطبيقات منشئ واجهة المستخدم. في هذه المقالة، سنناقش المفاهيم الأساسية في أمان تطبيق منشئ واجهة المستخدم ونتعمق في أفضل ممارسات المصادقة.

المفاهيم الأساسية في أمان تطبيق UI Builder

يستلزم أمان تطبيق منشئ واجهة المستخدم العديد من الممارسات والمفاهيم الأساسية التي تساعد على ضمان أعلى مستوى من الحماية. فيما يلي بعض المفاهيم الأساسية التي تساهم في أمان تطبيق منشئ واجهة المستخدم:

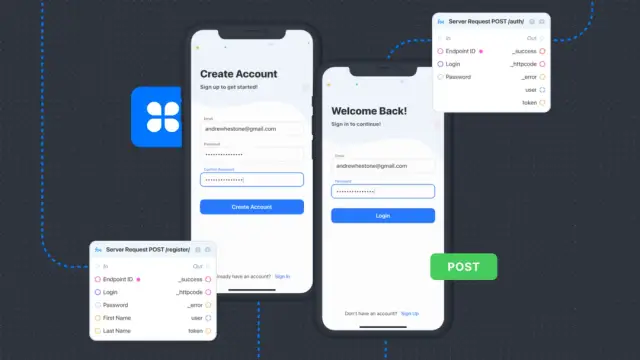

- المصادقة: عملية التحقق من هوية المستخدمين الذين يحاولون الوصول إلى التطبيق الخاص بك. تساعد أساليب المصادقة الآمنة على التمييز بين المستخدمين الحقيقيين والجهات الفاعلة السيئة ومنع الوصول غير المصرح به.

- التفويض: يضمن منح المستخدمين المصادقين حق الوصول فقط إلى الموارد والوظائف المناسبة داخل التطبيق، بناءً على أدوارهم وأذوناتهم.

- تشفير البيانات: حماية المعلومات الحساسة أثناء النقل وأثناء الراحة عن طريق تحويل بيانات النص العادي إلى تنسيق غير قابل للقراءة باستخدام خوارزميات التشفير. يساعد تشفير البيانات على ضمان الخصوصية والأمان.

- الاتصالات الآمنة: استخدام البروتوكولات الآمنة مثل HTTPS و WebSocket الآمن لنقل البيانات المشفرة بين المستخدم وتطبيق الويب. وهذا يساعد على منع التنصت والتلاعب بالبيانات المتبادلة بين الطرفين.

- التحقق من صحة الإدخال: التحقق من صحة مدخلات المستخدم للتأكد من مطابقتها للتنسيق والحجم والنوع المتوقع. يساعد التحقق الصحيح من صحة الإدخال على منع الهجمات مثل حقن SQL والبرمجة النصية عبر المواقع (XSS) والأشكال الأخرى من المدخلات الضارة.

- ترميز الإخراج: تحويل البيانات المقدمة من المستخدم إلى تنسيق آمن مناسب للعرض في متصفحات الويب. تعمل هذه التقنية على تقليل مخاطر هجمات حقن البرامج النصية مثل البرمجة النصية عبر المواقع (XSS).

يساعدك تنفيذ هذه المفاهيم الأساسية في إستراتيجية أمان تطبيق منشئ واجهة المستخدم لديك على إنشاء أساس قوي لتجربة مستخدم آمنة.

تقنيات المصادقة وأفضل الممارسات

تعد المصادقة الفعالة أحد المكونات الرئيسية لأمان تطبيق منشئ واجهة المستخدم، ويتطلب تنفيذها دراسة متأنية. يمكن أن تساعدك أفضل الممارسات التالية في التأكد من أن طرق المصادقة الخاصة بك قوية وموثوقة:

- تنفيذ المصادقة متعددة العوامل (MFA): تضيف MFA طبقة إضافية من الأمان من خلال مطالبة المستخدمين بتوفير أكثر من شكل واحد من أشكال المصادقة، مثل كلمة المرور والرمز الفريد الذي يتم إرساله إلى هاتف محمول مسجل. يقلل MFA بشكل كبير من احتمالية الوصول غير المصرح به، حتى لو تم اختراق كلمة مرور المستخدم.

- استخدم بروتوكولات المصادقة القوية: استخدم بروتوكولات المصادقة المثبتة مثل OpenID Connect أو OAuth 2.0 أو SAML لإنشاء هوية المستخدم بشكل آمن. تُستخدم هذه البروتوكولات على نطاق واسع وتوفر مستوى عالٍ من الأمان.

- الحد من عدد محاولات تسجيل الدخول: قم بتعيين حد لعدد محاولات تسجيل الدخول الفاشلة المسموح بها خلال إطار زمني محدد لمنع هجمات القوة الغاشمة. قد يؤدي تنفيذ عمليات تأمين الحساب أو التأخير المؤقت بعد محاولات تسجيل الدخول الفاشلة إلى ردع المهاجمين.

- تخزين آمن لكلمات المرور: قم بتخزين كلمات مرور المستخدم بشكل آمن باستخدام وظائف تجزئة التشفير مثل bcrypt أو scrypt أو Argon2. تجعل هذه الخوارزميات من الصعب حسابيًا على المهاجمين استعادة كلمات المرور الأصلية من القيم المجزأة، حتى لو تم اختراق قاعدة بيانات كلمات المرور.

- استخدم أفضل ممارسات كلمة المرور: شجع المستخدمين على إنشاء كلمات مرور قوية وفريدة لحساباتهم والمطالبة بتغيير كلمات المرور بشكل منتظم. قم بتنفيذ سياسات كلمة المرور التي تفرض الحد الأدنى من الطول والتعقيد واستخدام مزيج من الأحرف الصغيرة/الكبيرة والأرقام والأحرف الخاصة.

- تمكين الدخول الموحد (SSO): يسمح SSO للمستخدمين بالمصادقة مرة واحدة والوصول إلى تطبيقات متعددة داخل مؤسستك. يؤدي ذلك إلى تبسيط تجربة المستخدم ومركزية إدارة المصادقة، مما يسهل تنفيذ أفضل الممارسات الأمنية والحفاظ عليها.

ومن خلال تنفيذ أفضل ممارسات المصادقة هذه، يمكنك تعزيز أمان تطبيق منشئ واجهة المستخدم بشكل كبير، وحماية كل من المستخدمين وتطبيقك من الجهات الفاعلة الضارة.

تنفيذ تشفير البيانات للمعلومات الحساسة

يعد تشفير البيانات إجراءً أمنيًا مهمًا يحمي المعلومات الحساسة داخل تطبيق منشئ واجهة المستخدم الخاص بك. وهو يتضمن تحويل البيانات إلى نموذج مشفر، والذي لا يمكن فك تشفيره وقراءته إلا بواسطة شخص لديه مفتاح فك التشفير الصحيح. هناك نوعان رئيسيان من تشفير البيانات: أثناء النقل وأثناء الراحة. يحمي التشفير أثناء النقل البيانات أثناء انتقالها بين المستخدمين وخادم التطبيقات.

تقوم بروتوكولات الاتصال الآمنة مثل HTTPS وTLS وSSL بتشفير البيانات أثناء النقل، مما يضمن السرية والنزاهة. عند تنفيذ التشفير في تطبيق منشئ واجهة المستخدم الخاص بك، تأكد من حماية جميع البيانات المرسلة باستخدام أحد هذه البروتوكولات. من ناحية أخرى، يشير التشفير غير النشط إلى حماية البيانات المخزنة داخل قاعدة بيانات التطبيق. إنه أمر بالغ الأهمية لمنع الوصول غير المصرح به إلى المعلومات الحساسة في حالة اختراق البيانات أو أحداث التطفل.

يجب استخدام خوارزميات التشفير القياسية مثل AES (معيار التشفير المتقدم) لتشفير البيانات الحساسة قبل تخزينها. تذكر إدارة مفاتيح التشفير بشكل آمن، حيث أن فقدان هذه المفاتيح أو الوصول غير المصرح به يمكن أن يؤدي إلى فك تشفير البيانات الحساسة. علاوة على ذلك، فكر في الاستفادة من مكتبات وأطر التشفير المتاحة لمنصة التطوير الخاصة بك. تضمن هذه المكتبات تنفيذ التشفير بشكل صحيح وفعال، مما يقلل من مخاطر الثغرات الأمنية المحتملة الناجمة عن الحلول المصممة خصيصًا.

تأمين المكونات الإعلامية والتفاعلية

غالبًا ما تشتمل تطبيقات إنشاء واجهة المستخدم على مكونات إعلامية وتفاعلية، مثل النماذج والأزرار وشاشات عرض المحتوى، لتوفير تجربة مستخدم غنية ومليئة بالميزات. التأكد من أن هذه المكونات آمنة يمنع الثغرات الأمنية ويحمي سلامة التطبيق.

أحد الجوانب المهمة لتأمين المكونات التفاعلية يتضمن التحقق من صحة مدخلات المستخدم. يجب أن تتحقق تطبيقات إنشاء واجهة المستخدم من صحة البيانات المدخلة لمنع إدخال البيانات الضارة في التطبيق أو الواجهة الخلفية. على سبيل المثال، إذا كان الحقل يتوقع تاريخًا كمدخل، فتأكد من التحقق من أن تنسيق الإدخال هو تاريخ صالح لتقليل فرصة إدخال بيانات ضارة.

استخدم ممارسات الترميز الآمنة لمنع هجمات البرمجة النصية عبر المواقع (XSS) والثغرات الأمنية الأخرى عند تطوير تطبيق منشئ واجهة المستخدم الخاص بك. تجنب استخدام الأساليب غير الآمنة التي قد تعرض التطبيق للمخاطر واتبع إرشادات الأمان الموصى بها لمنصة التطوير الخاصة بك.

تعد سياسة أمان المحتوى (CSP) إحدى ميزات الأمان الأساسية التي تساعد في التحكم في كيفية تحميل المحتوى وتنفيذه على صفحة الويب. يمكن أن يساعد تنفيذ CSP في تطبيق منشئ واجهة المستخدم الخاص بك في مكافحة هجمات XSS عن طريق الحد من مصادر JavaScript وCSS والصور والأصول الأخرى التي يمكن تحميلها على الصفحة. يضمن فرض CSP الصارم تنفيذ المحتوى الصالح والموثوق فقط داخل التطبيق.

AppMaster: منصة No-Code تضمن أفضل الممارسات الأمنية

AppMaster عبارة عن منصة قوية بدون تعليمات برمجية مصممة لإنشاء تطبيقات الواجهة الخلفية والويب والهواتف المحمولة بكفاءة وأمان. إنه يضمن أفضل الممارسات في أمان تطبيق منشئ واجهة المستخدم من خلال تنفيذ بروتوكولات مصادقة قوية وتشفير البيانات والاتصالات الآمنة وتوفير بيئة آمنة لكل من تطوير التطبيقات ونشرها.

من المزايا المهمة لاستخدام AppMaster هو تركيزه على الأمان السلس. إلى جانب تقديم دعم مدمج للمصادقة، تعمل المنصة على تبسيط عملية تنفيذ ميزات الأمان، مما يقلل من مخاطر ترك الثغرات الأمنية دون معالجة. يركز AppMaster على التحسينات الأمنية المستمرة، حتى تتمكن من الاستفادة من إطار عمل أمني حديث عند إنشاء تطبيقاتك .

كجزء من نهجهم الشامل، يتضمن AppMaster عمليات تدقيق وتقييمات أمنية منتظمة. تساعد هذه التقييمات في الحفاظ على مستوى عالٍ من أمان التطبيق من خلال تحديد نقاط الضعف المحتملة وتنفيذ التحديثات والتحسينات اللازمة. من خلال الاعتماد على AppMaster لإنشاء تطبيق منشئ واجهة المستخدم الخاص بك، فإنك تضمن وجود أساس متين لتطبيق آمن وفعال.

تعد أفضل الممارسات في أمان تطبيقات UI Builder ضرورية لمنع التهديدات السيبرانية، وحماية بيانات المستخدمين، وضمان التشغيل السلس للتطبيق. من خلال تنفيذ تشفير البيانات، وتأمين المكونات المعلوماتية والتفاعلية، والاستفادة من الأنظمة الأساسية مثل AppMaster ، يمكنك الحفاظ على مستوى عالٍ من الأمان داخل تطبيقك.

إجراء عمليات تدقيق وتقييم أمنية منتظمة

تعد عمليات التدقيق والتقييمات الأمنية المنتظمة أمرًا بالغ الأهمية لضمان أمان وسلامة تطبيق منشئ واجهة المستخدم الخاص بك. إنها تساعدك على تحديد نقاط الضعف المحتملة بشكل استباقي وتقييم فعالية إجراءات الأمان الحالية.

من خلال إجراء هذه التقييمات، يمكنك تنفيذ التحديثات والتحسينات اللازمة لأمن التطبيق، وتقليل مخاطر الانتهاكات والوصول غير المصرح به. سيناقش هذا القسم الأهمية والمكونات الرئيسية وأفضل الممارسات لإجراء عمليات التدقيق والتقييمات الأمنية في تطبيقات إنشاء واجهة المستخدم.

لماذا تعتبر عمليات التدقيق والتقييمات الأمنية ضرورية

تعتبر عمليات التدقيق والتقييمات الأمنية مهمة في الحفاظ على الوضع الأمني للتطبيق، بما في ذلك تطبيق منشئ واجهة المستخدم. تشمل الأسباب الرئيسية لإجراء عمليات تدقيق وتقييم أمنية منتظمة ما يلي:

- تحديد الثغرات الأمنية: تساعد عمليات التدقيق في اكتشاف الثغرات الأمنية الحالية أو المحتملة في البنية التحتية للتطبيق وقاعدة التعليمات البرمجية وإعدادات التكوين. يساعد تحديد نقاط الضعف هذه المطورين على إصلاح المشكلات ومنع استغلالها من قبل الجهات الضارة.

- تقييم التدابير الأمنية: تتيح لك التقييمات تقييم فعالية التدابير الأمنية الحالية لديك مثل المصادقة والتشفير وعناصر التحكم في الوصول. إنها تمكنك من تحديد نقاط الضعف المحتملة في دفاعاتك واتخاذ الإجراءات التصحيحية لتعزيز وضعك الأمني.

- ضمان الامتثال: تساعد عمليات تدقيق الأمان المنتظمة على ضمان بقاء تطبيقك متوافقًا مع معايير ولوائح أمان الصناعة، والتي تختلف وفقًا لنوع التطبيق والجمهور والمنطقة.

- بناء الثقة مع المستخدمين: يُظهر التدقيق والتقييم الأمني الشامل التزامك بالحفاظ على تطبيق آمن. فهي تساعد في بناء الثقة مع المستخدمين النهائيين لديك، مع العلم أن بياناتهم وخصوصيتهم محمية.

المكونات الرئيسية لعمليات التدقيق والتقييمات الأمنية

يجب أن يغطي التدقيق والتقييم الأمني الناجح جوانب متعددة من أمان تطبيق منشئ واجهة المستخدم الخاص بك، بما في ذلك:

- التحكم في الوصول: تقييم الآليات المستخدمة للتحكم في الوصول إلى البنية التحتية للتطبيق والبيانات والوظائف. تأكد من وجود الأذونات المناسبة، ويمكن للمستخدمين الوصول إلى الموارد المطلوبة فقط.

- المصادقة: قم بمراجعة عملية مصادقة التطبيق الخاص بك، مع التركيز على تطبيقات أفضل الممارسات للمصادقة متعددة العوامل، وتخزين كلمات المرور، وبروتوكولات المصادقة القوية مثل OAuth 2.0.

- التشفير: افحص خوارزميات وبروتوكولات التشفير الموجودة لديك لحماية البيانات الحساسة سواء أثناء النقل أو أثناء الراحة. التحقق من قوة مفاتيح التشفير وتنفيذ إجراءات التشفير.

- الاتصال الآمن: تأكد من أن تطبيقك يستخدم قنوات اتصال آمنة مثل HTTPS لنقل البيانات بين العميل والخادم. قم بتحليل إعدادات تكوين خادم الويب لديك لتحديد أي نقاط ضعف محتملة.

- التحقق من صحة الإدخال وترميز الإخراج: قم بمراجعة معالجة التطبيق الخاص بك لبيانات إدخال وإخراج المستخدم. تأكد من تنفيذ استراتيجيات التحقق من صحة المدخلات وترميز المخرجات ومعالجة الأخطاء بشكل صحيح للتخفيف من نقاط الضعف مثل هجمات الحقن والبرمجة النصية عبر المواقع.

- الامتثال: تأكد من أن تطبيقك يلبي المعايير واللوائح الأمنية الخاصة بصناعتك ومنطقتك والجمهور المستهدف.

أفضل الممارسات لإجراء عمليات التدقيق والتقييمات الأمنية

فيما يلي بعض أفضل الممارسات التي يجب مراعاتها عند إجراء عمليات تدقيق وتقييمات أمنية لتطبيق منشئ واجهة المستخدم الخاص بك:

- وضع جدول دوري: تحديد جدول منتظم لإجراء عمليات التدقيق والتقييم الأمني، والالتزام به. اعتمادًا على مدى تعقيد طلبك وتعرضه، يمكن تنفيذ هذه العملية ربع سنوية أو نصف سنوية أو سنوية. علاوة على ذلك، قم بإجراء تقييمات مخصصة عند إجراء تغييرات كبيرة على التطبيق أو البنية التحتية الخاصة به.

- حدد النطاق: حدد بوضوح مكونات تطبيق منشئ واجهة المستخدم الخاص بك ليتم تقييمه، مع التركيز على الجوانب الأمنية الأكثر أهمية. يساعد النطاق المحدد جيدًا في تبسيط عملية التدقيق ويضمن تغطية جميع المجالات ذات الصلة.

- استخدم مجموعة من الأدوات الآلية والاختبار اليدوي: قم بإجراء تقييمات الأمان باستخدام كل من الأدوات الآلية، مثل أدوات فحص الثغرات الأمنية وأدوات تحليل التعليمات البرمجية الثابتة، والاختبار اليدوي، مثل اختبار الاختراق ومراجعات التعليمات البرمجية اليدوية. يساعد هذا النهج في العثور على نطاق أوسع من نقاط الضعف والمشكلات المحتملة.

- إشراك العديد من أصحاب المصلحة: قم بإدراج أصحاب المصلحة المختلفين في عملية التدقيق والتقييم، مثل مطوري التطبيقات وموظفي أمن تكنولوجيا المعلومات والمستشارين الخارجيين. تساعد وجهات النظر المتنوعة هذه على تحسين جودة المراجعة وفعاليتها.

- توثيق النتائج وترتيب أولوياتها: توثيق نتائج التدقيق الأمني بشكل شامل، وتصنيف النتائج وتحديد أولوياتها بشكل فعال، ووضع خطة لمعالجة نقاط الضعف المحددة. وينبغي معالجة القضايا ذات الأولوية العالية على الفور، في حين ينبغي رصد القضايا ذات الأولوية الأدنى ومعالجتها على الفور.

يمكن أن تساعد منصة no-code مثل AppMaster في ضمان أفضل ممارسات الأمان داخل تطبيق منشئ واجهة المستخدم الخاص بك. يوفر AppMaster بروتوكولات مصادقة قوية وتشفير البيانات والاتصالات الآمنة وميزات الأمان الأساسية الأخرى. علاوة على ذلك، من خلال إجراء عمليات تدقيق وتقييمات أمنية بانتظام، يمكنك الحفاظ على الوضع الأمني لتطبيق منشئ واجهة المستخدم الخاص بك وتحسينه، وتقليل مخاطر التهديدات السيبرانية، وحماية بيانات المستخدم النهائي والخصوصية.

الأسئلة الشائعة

يعد أمان تطبيق منشئ واجهة المستخدم أمرًا حيويًا لحماية كل من المستخدمين النهائيين والتطبيق من التهديدات السيبرانية، وضمان الخصوصية، والحفاظ على سلامة البيانات.

تشمل المفاهيم الأساسية المصادقة والترخيص وتشفير البيانات والاتصالات الآمنة والتحقق من صحة الإدخال وترميز الإخراج.

تتضمن أفضل الممارسات تنفيذ مصادقة متعددة العوامل، واستخدام بروتوكولات مصادقة قوية مثل OAuth 2.0، والحد من عدد محاولات تسجيل الدخول، واستخدام طرق آمنة لتخزين كلمات المرور.

يضمن تشفير البيانات حماية المعلومات الحساسة أثناء النقل وأثناء الراحة. تُستخدم خوارزميات التشفير القياسية مثل AES لتشفير البيانات الحساسة قبل تخزينها أو نقلها.

يمكن تأمين المكونات التفاعلية من خلال التحقق من صحة مدخلات المستخدم، واستخدام ممارسات الترميز الآمنة، واستخدام سياسة أمان المحتوى (CSP) للتحكم في كيفية تحميل المحتوى وتنفيذه على صفحة ويب.

تساعد عمليات التدقيق والتقييمات الأمنية المنتظمة في تحديد الثغرات الأمنية المحتملة، وتقييم فعالية إجراءات الأمان الحالية، وتنفيذ التحديثات والتحسينات على أمان تطبيق منشئ واجهة المستخدم.

AppMaster ، عبارة عن نظام أساسي قوي no-code ، يضمن أفضل الممارسات الأمنية من خلال تنفيذ بروتوكولات مصادقة قوية، وتشفير البيانات، والاتصالات الآمنة، وعمليات التدقيق والتقييمات الأمنية المنتظمة.

يجب أن يغطي التدقيق الأمني الفعال مجالات مثل التحكم في الوصول، والمصادقة، والتشفير، والاتصالات الآمنة، والتحقق من صحة المدخلات، وترميز المخرجات، والامتثال لمعايير ولوائح الأمان.