Best practice per la sicurezza delle applicazioni dello strumento di creazione dell'interfaccia utente

Esplora le best practice nella sicurezza delle applicazioni per la creazione dell'interfaccia utente, proteggendo sia gli utenti finali che l'applicazione. Scopri metodi di autenticazione, crittografia e altro ancora per mantenere la tua app sicura.

Comprendere la necessità di sicurezza delle applicazioni per l'UI Builder

Poiché le aziende fanno sempre più affidamento su applicazioni web e interfacce utente complesse per fornire i propri prodotti e servizi, l’importanza delle misure di sicurezza informatica non può essere trascurata. Le applicazioni di creazione dell'interfaccia utente, che consentono la progettazione visiva di interfacce web, devono essere dotate di una forte sicurezza per proteggere gli utenti finali e l'applicazione stessa da potenziali minacce.

Un generatore di interfaccia utente sicuro garantisce privacy, integrità dei dati e soddisfazione dell'utente. Le minacce informatiche sono in continua evoluzione e rappresentano una sfida per le applicazioni web. Misure di sicurezza inadeguate negli strumenti di creazione dell'interfaccia utente possono portare ad accessi non autorizzati, fuga di dati, compromissione di informazioni sensibili e persino danni alla reputazione della tua azienda.

Di conseguenza, è fondamentale implementare le migliori pratiche per la sicurezza delle applicazioni del generatore di interfaccia utente. In questo articolo discuteremo i concetti chiave della sicurezza delle applicazioni per la creazione dell'interfaccia utente e approfondiremo le migliori pratiche per l'autenticazione.

Concetti chiave sulla sicurezza delle applicazioni di UI Builder

La sicurezza delle applicazioni del generatore di interfaccia utente prevede varie pratiche e concetti essenziali che aiutano a garantire il massimo livello di protezione. Ecco alcuni dei concetti chiave che contribuiscono alla sicurezza di un'applicazione di creazione dell'interfaccia utente:

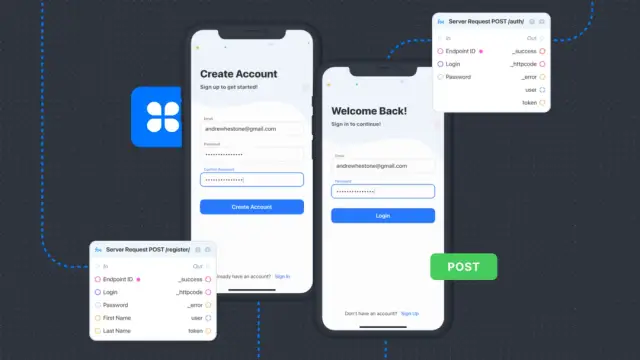

- Autenticazione: il processo di verifica dell'identità degli utenti che tentano di accedere alla tua applicazione. I metodi di autenticazione sicuri aiutano a distinguere gli utenti autentici dai malintenzionati e a prevenire l'accesso non autorizzato.

- Autorizzazione: garantisce che agli utenti autenticati venga concesso l'accesso solo alle risorse e alle funzionalità appropriate all'interno dell'applicazione, in base ai loro ruoli e autorizzazioni.

- Crittografia dei dati: protezione delle informazioni sensibili in transito e inattive convertendo i dati in testo normale in un formato illeggibile utilizzando algoritmi crittografici. La crittografia dei dati aiuta a garantire la privacy e la sicurezza.

- Comunicazioni sicure: utilizzo di protocolli sicuri come HTTPS e WebSocket sicuro per trasmettere dati crittografati tra l'utente e l'applicazione web. Ciò aiuta a prevenire l'intercettazione e la manomissione dei dati scambiati tra le due parti.

- Convalida dell'input: convalida degli input dell'utente per garantire che siano conformi al formato, alle dimensioni e al tipo previsti. Una corretta convalida dell'input aiuta a prevenire attacchi come SQL injection, cross-site scripting (XSS) e altre forme di input dannoso.

- Codifica dell'output: trasformazione dei dati forniti dall'utente in un formato sicuro adatto per il rendering nei browser Web. Questa tecnica riduce il rischio di attacchi di script injection come il cross-site scripting (XSS).

L'implementazione di questi concetti chiave nella strategia di sicurezza delle applicazioni per la creazione dell'interfaccia utente ti aiuta a stabilire una solida base per un'esperienza utente sicura.

Tecniche di autenticazione e migliori pratiche

L'autenticazione efficace è uno dei componenti chiave della sicurezza dell'applicazione per la creazione dell'interfaccia utente e la sua implementazione richiede un'attenta considerazione. Le seguenti best practice possono aiutarti a garantire che i tuoi metodi di autenticazione siano potenti e affidabili:

- Implementare l'autenticazione a più fattori (MFA): l'MFA aggiunge un ulteriore livello di sicurezza richiedendo agli utenti di fornire più di una forma di autenticazione, come una password e un codice univoco inviato a un telefono cellulare registrato. L'MFA riduce significativamente la probabilità di accesso non autorizzato, anche se la password di un utente è compromessa.

- Utilizza protocolli di autenticazione forti: utilizza protocolli di autenticazione comprovati come OpenID Connect, OAuth 2.0 o SAML per stabilire in modo sicuro l'identità dell'utente. Questi protocolli sono ampiamente utilizzati e forniscono un elevato livello di sicurezza.

- Limita il numero di tentativi di accesso: imposta un limite al numero di tentativi di accesso non riusciti consentiti entro un intervallo di tempo specifico per prevenire attacchi di forza bruta. L'implementazione di blocchi degli account o ritardi temporanei dopo tentativi di accesso falliti può scoraggiare gli aggressori.

- Archiviazione sicura delle password: archivia le password degli utenti in modo sicuro utilizzando funzioni hash crittografiche come bcrypt, scrypt o Argon2. Questi algoritmi rendono difficile dal punto di vista computazionale per gli aggressori recuperare le password originali dai valori con hash, anche se il database delle password è compromesso.

- Utilizza le migliori pratiche per la password: incoraggia gli utenti a creare password complesse e univoche per i propri account e a richiedere modifiche regolari della password. Implementa policy relative alle password che impongano lunghezza minima, complessità e utilizzo di una combinazione di lettere minuscole/maiuscole, numeri e caratteri speciali.

- Abilita Single Sign-On (SSO): SSO consente agli utenti di autenticarsi una volta e ottenere l'accesso a più applicazioni all'interno dell'organizzazione. Ciò semplifica l'esperienza dell'utente e centralizza la gestione dell'autenticazione, facilitando l'implementazione e il mantenimento delle migliori pratiche di sicurezza.

Implementando queste best practice per l'autenticazione, puoi rafforzare in modo significativo la sicurezza dell'applicazione per la creazione dell'interfaccia utente, proteggendo sia gli utenti che l'applicazione da soggetti malintenzionati.

Implementazione della crittografia dei dati per informazioni sensibili

La crittografia dei dati è una misura di sicurezza fondamentale che protegge le informazioni sensibili all'interno dell'applicazione di creazione dell'interfaccia utente. Implica la conversione dei dati in una forma cifrata, che può essere decrittografata e letta solo da qualcuno con la chiave di decrittazione corretta. Esistono due tipi principali di crittografia dei dati: in transito e a riposo. La crittografia in transito protegge i dati durante la trasmissione tra gli utenti e il server delle applicazioni.

I protocolli di comunicazione sicuri come HTTPS, TLS e SSL crittografano i dati in transito, garantendo riservatezza e integrità. Quando implementi la crittografia nell'applicazione di creazione dell'interfaccia utente, assicurati che tutti i dati trasmessi siano protetti utilizzando uno di questi protocolli. La crittografia a riposo, invece, si riferisce alla protezione dei dati archiviati nel database dell'applicazione. È fondamentale per impedire l'accesso non autorizzato a informazioni sensibili in caso di violazioni dei dati o eventi di intrusione.

Algoritmi di crittografia standard come AES (Advanced Encryption Standard) dovrebbero essere utilizzati per crittografare i dati sensibili prima che vengano archiviati. Ricordarsi di gestire le chiavi di crittografia in modo sicuro, poiché la perdita o l'accesso non autorizzato a tali chiavi può portare alla decrittografia dei dati sensibili. Inoltre, valuta la possibilità di sfruttare le librerie e i framework di crittografia disponibili per la tua piattaforma di sviluppo. Queste librerie garantiscono che la crittografia sia implementata in modo corretto ed efficiente, riducendo il rischio di potenziali vulnerabilità causate da soluzioni personalizzate.

Protezione dei componenti informativi e interattivi

Le applicazioni per la creazione di interfacce utente spesso includono componenti informativi e interattivi, come moduli, pulsanti e visualizzazioni di contenuti, per fornire un'esperienza utente ricca e ricca di funzionalità. Garantire che questi componenti siano sicuri previene le vulnerabilità e protegge l'integrità dell'applicazione.

Uno degli aspetti critici della protezione dei componenti interattivi riguarda la convalida degli input dell'utente. Le applicazioni per la creazione dell'interfaccia utente devono convalidare i dati di input per impedire che dati dannosi vengano inseriti nell'applicazione o nel back-end. Ad esempio, se un campo prevede una data come input, assicurati di verificare che il formato di input sia una data valida per ridurre la possibilità che vengano inseriti dati dannosi.

Adotta pratiche di codifica sicure per prevenire attacchi di cross-site scripting (XSS) e altre vulnerabilità della sicurezza durante lo sviluppo dell'applicazione per la creazione dell'interfaccia utente. Evita di utilizzare metodi non sicuri che potrebbero esporre l'applicazione a rischi e segui le linee guida di sicurezza consigliate per la tua piattaforma di sviluppo.

La Content Security Policy (CSP) è una funzionalità di sicurezza essenziale che aiuta a controllare il modo in cui il contenuto viene caricato ed eseguito su una pagina web. L'implementazione di CSP nell'applicazione di creazione dell'interfaccia utente può aiutare a combattere gli attacchi XSS limitando le origini di JavaScript, CSS, immagini e altre risorse che possono essere caricate sulla pagina. L'applicazione di un CSP rigoroso garantisce che all'interno dell'applicazione venga eseguito solo contenuto valido e affidabile.

AppMaster: una piattaforma No-Code che garantisce le migliori pratiche di sicurezza

AppMaster è una potente piattaforma senza codice progettata per creare applicazioni backend, Web e mobili in modo efficiente e sicuro. Garantisce le migliori pratiche nella sicurezza delle applicazioni per la creazione di interfacce utente implementando protocolli di autenticazione avanzati, crittografia dei dati, comunicazioni sicure e fornendo un ambiente sicuro sia per lo sviluppo che per la distribuzione delle applicazioni.

Un vantaggio significativo dell'utilizzo AppMaster è la sua attenzione alla sicurezza senza soluzione di continuità. Oltre a offrire supporto integrato per l'autenticazione, la piattaforma semplifica il processo di implementazione delle funzionalità di sicurezza, riducendo al minimo il rischio di lasciare le vulnerabilità irrisolte. AppMaster si concentra sul miglioramento continuo della sicurezza, così puoi beneficiare di un framework di sicurezza aggiornato quando crei le tue applicazioni .

Come parte del loro approccio globale, AppMaster incorpora controlli e valutazioni regolari della sicurezza. Queste valutazioni aiutano a mantenere un elevato livello di sicurezza delle applicazioni identificando potenziali vulnerabilità e implementando gli aggiornamenti e i miglioramenti necessari. Affidandoti ad AppMaster per creare la tua applicazione di creazione dell'interfaccia utente, garantirai una solida base per un'applicazione sicura ed efficiente.

Le best practice per la sicurezza delle applicazioni per la creazione dell'interfaccia utente sono essenziali per prevenire le minacce informatiche, proteggere i dati degli utenti e garantire il corretto funzionamento dell'applicazione. Implementando la crittografia dei dati, proteggendo i componenti informativi e interattivi e sfruttando piattaforme come AppMaster, puoi mantenere un elevato livello di sicurezza all'interno della tua applicazione.

Condurre controlli e valutazioni regolari sulla sicurezza

Controlli e valutazioni regolari della sicurezza sono fondamentali per garantire la sicurezza e l'integrità dell'applicazione per la creazione dell'interfaccia utente. Ti aiutano a identificare in modo proattivo potenziali vulnerabilità e valutare l'efficacia delle tue attuali misure di sicurezza.

Eseguendo queste valutazioni, è possibile implementare gli aggiornamenti e i miglioramenti necessari alla sicurezza dell'applicazione, riducendo al minimo il rischio di violazioni e accesso non autorizzato. In questa sezione verranno discussi l'importanza, i componenti principali e le procedure consigliate per condurre controlli e valutazioni di sicurezza nelle applicazioni di creazione dell'interfaccia utente.

Perché gli audit e le valutazioni della sicurezza sono essenziali

I controlli e le valutazioni della sicurezza sono importanti per mantenere il livello di sicurezza di un'applicazione, inclusa un'applicazione di creazione dell'interfaccia utente. I motivi principali per condurre controlli e valutazioni regolari sulla sicurezza includono:

- Identificazione delle vulnerabilità: gli audit aiutano a scoprire vulnerabilità di sicurezza esistenti o potenziali nell'infrastruttura dell'applicazione, nella base di codice e nelle impostazioni di configurazione. L'identificazione di queste vulnerabilità aiuta gli sviluppatori a risolvere i problemi e a prevenire lo sfruttamento da parte di soggetti malintenzionati.

- Valutazione delle misure di sicurezza: le valutazioni consentono di valutare l'efficacia delle misure di sicurezza esistenti come autenticazione, crittografia e controlli di accesso. Ti consentono di determinare potenziali punti deboli nelle tue difese e intraprendere azioni correttive per rafforzare la tua posizione di sicurezza.

- Garantire la conformità: controlli di sicurezza regolari aiutano a garantire che la tua applicazione rimanga conforme agli standard e alle normative di sicurezza del settore, che variano a seconda del tipo, del pubblico e della regione dell'applicazione.

- Costruire la fiducia con gli utenti: un controllo e una valutazione completi della sicurezza dimostrano il tuo impegno nel mantenere un'applicazione sicura. Aiutano a creare fiducia con i tuoi utenti finali, sapendo che i loro dati e la loro privacy sono tutelati.

Componenti principali degli audit e delle valutazioni di sicurezza

Un controllo e una valutazione della sicurezza di successo dovrebbero coprire molteplici aspetti della sicurezza dell'applicazione per la creazione dell'interfaccia utente, tra cui:

- Controllo degli accessi: valutare i meccanismi utilizzati per controllare l'accesso all'infrastruttura, ai dati e alle funzionalità dell'applicazione. Assicurati che siano disponibili le autorizzazioni adeguate e che gli utenti possano accedere solo alle risorse richieste.

- Autenticazione: esamina il processo di autenticazione della tua applicazione, concentrandoti sulle migliori pratiche di implementazione dell'autenticazione a più fattori, sull'archiviazione delle password e sui protocolli di autenticazione avanzata come OAuth 2.0.

- Crittografia: esamina gli algoritmi e i protocolli di crittografia adottati per proteggere i dati sensibili sia in transito che a riposo. Verificare la robustezza delle chiavi di crittografia e l'implementazione delle procedure di crittografia.

- Comunicazione sicura: verifica che la tua applicazione utilizzi canali di comunicazione sicuri come HTTPS per trasmettere dati tra il client e il server. Analizza le impostazioni di configurazione del tuo server web per identificare eventuali punti deboli.

- Convalida dell'input e codifica dell'output: esamina la gestione da parte della tua applicazione dei dati di input e output dell'utente. Garantire che siano implementate strategie adeguate di convalida dell'input, codifica dell'output e gestione degli errori per mitigare le vulnerabilità come attacchi di injection e scripting cross-site.

- Conformità: assicurati che la tua applicazione soddisfi gli standard e le normative di sicurezza per il tuo settore, regione e pubblico di destinazione specifici.

Migliori pratiche per condurre audit e valutazioni di sicurezza

Ecco alcune best practice da considerare quando si conducono controlli e valutazioni di sicurezza per l'applicazione di creazione dell'interfaccia utente:

- Stabilire un programma periodico: definire un programma regolare per condurre controlli e valutazioni di sicurezza e rispettarlo. A seconda della complessità e dell'esposizione della tua applicazione, questo processo può essere eseguito trimestralmente, semestralmente o annualmente. Inoltre, condurre valutazioni ad hoc quando vengono apportate modifiche significative all'applicazione o alla sua infrastruttura.

- Definire l'ambito: delineare chiaramente i componenti dell'applicazione di creazione dell'interfaccia utente da valutare, concentrandosi sugli aspetti di sicurezza più critici. Un ambito ben definito aiuta a semplificare il processo di audit e garantisce la copertura di tutte le aree pertinenti.

- Utilizza una combinazione di strumenti automatizzati e test manuali: esegui valutazioni della sicurezza utilizzando sia strumenti automatizzati, come scanner di vulnerabilità e strumenti di analisi del codice statico, sia test manuali, come test di penetrazione e revisioni manuali del codice. Questo approccio aiuta a individuare una gamma più ampia di potenziali vulnerabilità e problemi.

- Coinvolgere più parti interessate: includere diverse parti interessate nel processo di audit e valutazione, come sviluppatori di applicazioni, personale di sicurezza IT e consulenti di terze parti. Queste diverse prospettive contribuiscono a migliorare la qualità e l'efficacia dell'audit.

- Documentare e dare priorità ai risultati: documentare accuratamente i risultati del controllo di sicurezza, categorizzare e dare priorità ai risultati in modo efficace e sviluppare un piano per affrontare le vulnerabilità identificate. Le questioni ad alta priorità dovrebbero essere affrontate immediatamente, mentre le questioni a priorità più bassa dovrebbero comunque essere monitorate e affrontate tempestivamente.

Una piattaforma no-code come AppMaster può aiutarti a garantire le migliori pratiche di sicurezza all'interno della tua applicazione di creazione dell'interfaccia utente. AppMaster fornisce protocolli di autenticazione avanzati, crittografia dei dati, comunicazioni sicure e altre funzionalità di sicurezza essenziali. Inoltre, eseguendo regolarmente controlli e valutazioni della sicurezza, puoi mantenere e migliorare il livello di sicurezza dell'applicazione per la creazione dell'interfaccia utente, riducendo al minimo il rischio di minacce informatiche e salvaguardando i dati e la privacy degli utenti finali.

FAQ

La sicurezza delle applicazioni per la creazione dell'interfaccia utente è fondamentale per proteggere sia gli utenti finali che l'applicazione dalle minacce informatiche, garantire la privacy e mantenere l'integrità dei dati.

I concetti chiave includono autenticazione, autorizzazione, crittografia dei dati, comunicazioni sicure, convalida dell'input e codifica dell'output.

Le migliori pratiche includono l'implementazione dell'autenticazione a più fattori, l'utilizzo di protocolli di autenticazione avanzati come OAuth 2.0, la limitazione del numero di tentativi di accesso e l'utilizzo di metodi di archiviazione sicuri delle password.

La crittografia dei dati garantisce che le informazioni sensibili siano protette sia in transito che a riposo. Gli algoritmi di crittografia standard come AES vengono utilizzati per crittografare i dati sensibili prima dell'archiviazione o della trasmissione.

I componenti interattivi possono essere protetti convalidando gli input dell'utente, impiegando pratiche di codifica sicure e utilizzando la politica di sicurezza dei contenuti (CSP) per controllare il modo in cui il contenuto viene caricato ed eseguito su una pagina Web.

Controlli e valutazioni regolari della sicurezza aiutano a identificare potenziali vulnerabilità della sicurezza, valutare l'efficacia delle attuali misure di sicurezza e implementare aggiornamenti e miglioramenti alla sicurezza dell'applicazione del generatore di interfaccia utente.

AppMaster, una potente piattaforma no-code, garantisce le migliori pratiche di sicurezza implementando protocolli di autenticazione avanzati, crittografia dei dati, comunicazioni sicure e controlli e valutazioni regolari della sicurezza.

Un audit di sicurezza efficace dovrebbe coprire aree quali il controllo degli accessi, l'autenticazione, la crittografia, la comunicazione sicura, la convalida dell'input, la codifica dell'output e la conformità agli standard e alle normative di sicurezza.