Meilleures pratiques en matière de sécurité des applications UI Builder

Explorez les meilleures pratiques en matière de sécurité des applications UI Builder, protégeant à la fois les utilisateurs finaux et l'application. Découvrez les méthodes d'authentification, de chiffrement et bien plus encore pour assurer la sécurité de votre application.

Comprendre le besoin de sécurité des applications UI Builder

Alors que les entreprises s’appuient de plus en plus sur des applications Web et des interfaces utilisateur complexes pour proposer leurs produits et services, l’importance des mesures de cybersécurité ne peut être négligée. Les applications de création d'interface utilisateur, qui permettent de concevoir visuellement des interfaces Web, doivent être dotées d'une sécurité renforcée pour protéger les utilisateurs finaux et l'application elle-même contre les menaces potentielles.

Un générateur d'interface utilisateur sécurisé garantit la confidentialité, l'intégrité des données et la satisfaction des utilisateurs. Les cybermenaces évoluent continuellement et mettent les applications Web à rude épreuve. Des mesures de sécurité inadéquates dans les créateurs d'interface utilisateur peuvent entraîner un accès non autorisé, une fuite de données, une compromission d'informations sensibles et même nuire à la réputation de votre entreprise.

Par conséquent, il est crucial de mettre en œuvre les meilleures pratiques en matière de sécurité des applications de création d’interface utilisateur. Dans cet article, nous aborderons les concepts clés de la sécurité des applications UI Builder et approfondirons les meilleures pratiques en matière d'authentification.

Concepts clés de la sécurité des applications UI Builder

La sécurité des applications UI Builder implique diverses pratiques et concepts essentiels qui contribuent à garantir le plus haut niveau de protection. Voici quelques-uns des concepts clés qui contribuent à la sécurité d’une application de création d’interface utilisateur :

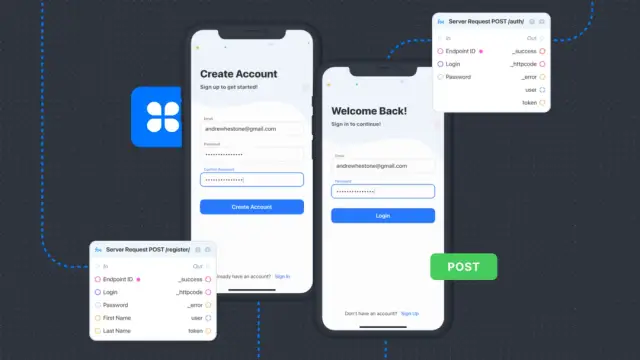

- Authentification : processus de vérification de l'identité des utilisateurs tentant d'accéder à votre application. Les méthodes d'authentification sécurisées aident à distinguer les utilisateurs authentiques des acteurs malveillants et à empêcher tout accès non autorisé.

- Autorisation : garantit que les utilisateurs authentifiés ont accès uniquement aux ressources et fonctionnalités appropriées au sein de l'application, en fonction de leurs rôles et autorisations.

- Chiffrement des données : protection des informations sensibles en transit et au repos en convertissant les données en clair dans un format illisible à l'aide d'algorithmes cryptographiques. Le cryptage des données contribue à garantir la confidentialité et la sécurité.

- Communications sécurisées : utilisation de protocoles sécurisés tels que HTTPS et WebSocket sécurisé pour transmettre des données cryptées entre l'utilisateur et l'application Web. Cela permet d’éviter les écoutes clandestines et la falsification des données échangées entre les deux parties.

- Validation des entrées : validation des entrées utilisateur pour garantir qu'elles sont conformes au format, à la taille et au type attendus. Une validation appropriée des entrées permet de prévenir les attaques telles que l'injection SQL, les scripts intersite (XSS) et d'autres formes d'entrées malveillantes.

- Encodage de sortie : transformation des données fournies par l'utilisateur dans un format sûr adapté au rendu dans les navigateurs Web. Cette technique atténue le risque d'attaques par injection de script comme le cross-site scripting (XSS).

La mise en œuvre de ces concepts clés dans votre stratégie de sécurité des applications UI Builder vous aide à établir une base solide pour une expérience utilisateur sécurisée.

Techniques d'authentification et meilleures pratiques

Une authentification efficace est l’un des éléments clés de la sécurité des applications UI Builder, et sa mise en œuvre nécessite un examen attentif. Les bonnes pratiques suivantes peuvent vous aider à garantir que vos méthodes d'authentification sont puissantes et fiables :

- Implémenter l'authentification multifacteur (MFA) : MFA ajoute une couche de sécurité supplémentaire en obligeant les utilisateurs à fournir plusieurs formes d'authentification, comme un mot de passe et un code unique envoyé à un téléphone mobile enregistré. La MFA réduit considérablement le risque d'accès non autorisé, même si le mot de passe d'un utilisateur est compromis.

- Utilisez des protocoles d'authentification forts : utilisez des protocoles d'authentification éprouvés tels que OpenID Connect, OAuth 2.0 ou SAML pour établir en toute sécurité l'identité de l'utilisateur. Ces protocoles sont largement utilisés et offrent un haut niveau de sécurité.

- Limiter le nombre de tentatives de connexion : définissez une limite sur le nombre de tentatives de connexion infructueuses autorisées dans un délai spécifique pour empêcher les attaques par force brute. La mise en œuvre de verrouillages de compte ou de délais temporaires après des tentatives de connexion infructueuses peut dissuader les attaquants.

- Stockage sécurisé des mots de passe : stockez les mots de passe des utilisateurs en toute sécurité à l'aide de fonctions de hachage cryptographique telles que bcrypt, scrypt ou Argon2. Ces algorithmes rendent difficile pour les attaquants la récupération des mots de passe originaux à partir des valeurs hachées, même si la base de données de mots de passe est compromise.

- Employer les meilleures pratiques en matière de mot de passe : encouragez les utilisateurs à créer des mots de passe forts et uniques pour leurs comptes et à exiger des changements de mot de passe réguliers. Mettez en œuvre des politiques de mot de passe qui imposent une longueur minimale, une complexité et utilisent un mélange de lettres minuscules/majuscules, de chiffres et de caractères spéciaux.

- Activer l'authentification unique (SSO) : SSO permet aux utilisateurs de s'authentifier une fois et d'accéder à plusieurs applications au sein de votre organisation. Cela simplifie l'expérience utilisateur et centralise la gestion de l'authentification, facilitant ainsi la mise en œuvre et le maintien des meilleures pratiques de sécurité.

En mettant en œuvre ces bonnes pratiques d'authentification, vous pouvez renforcer considérablement la sécurité de votre application UI Builder, en protégeant à la fois vos utilisateurs et votre application contre les acteurs malveillants.

Implémentation du cryptage des données pour les informations sensibles

Le cryptage des données est une mesure de sécurité cruciale qui protège les informations sensibles au sein de votre application de création d'interface utilisateur. Cela implique de convertir les données sous une forme chiffrée, qui ne peut être déchiffrée et lue que par une personne disposant de la clé de déchiffrement correcte. Il existe deux principaux types de cryptage des données : en transit et au repos. Le chiffrement en transit protège les données lors de leur transmission entre les utilisateurs et le serveur d'applications.

Les protocoles de communication sécurisés tels que HTTPS, TLS et SSL chiffrent les données en transit, garantissant ainsi la confidentialité et l'intégrité. Lors de la mise en œuvre du chiffrement dans votre application UI Builder, assurez-vous que toutes les données transmises sont protégées à l'aide de l'un de ces protocoles. Le chiffrement au repos, quant à lui, fait référence à la protection des données stockées dans la base de données de l'application. Il est crucial pour empêcher l’accès non autorisé aux informations sensibles en cas de violations de données ou d’événements d’intrusion.

Des algorithmes de cryptage standard tels que AES (Advanced Encryption Standard) doivent être utilisés pour crypter les données sensibles avant leur stockage. N'oubliez pas de gérer les clés de chiffrement de manière sécurisée, car la perte ou l'accès non autorisé à ces clés peut entraîner le décryptage de données sensibles. De plus, envisagez de tirer parti des bibliothèques et des frameworks de chiffrement disponibles pour votre plate-forme de développement. Ces bibliothèques garantissent que le chiffrement est mis en œuvre correctement et efficacement, réduisant ainsi le risque de vulnérabilités potentielles causées par des solutions personnalisées.

Sécurisation des composants informatifs et interactifs

Les applications de création d'interface utilisateur incluent souvent des composants informatifs et interactifs, tels que des formulaires, des boutons et des affichages de contenu, pour offrir une expérience utilisateur riche et riche en fonctionnalités. Garantir la sécurité de ces composants évite les vulnérabilités et protège l’intégrité de l’application.

L'un des aspects critiques de la sécurisation des composants interactifs consiste à valider les entrées des utilisateurs. Les applications de création d'interface utilisateur doivent valider les données d'entrée pour empêcher que des données nuisibles soient injectées dans l'application ou le backend. Par exemple, si un champ attend une date en entrée, assurez-vous de valider que le format d'entrée est une date valide afin de réduire le risque d'injection de données malveillantes.

Utilisez des pratiques de codage sécurisées pour empêcher les attaques de scripts intersites (XSS) et autres vulnérabilités de sécurité lors du développement de votre application de création d'interface utilisateur. Évitez d'utiliser des méthodes dangereuses qui pourraient exposer l'application à des risques et suivez les directives de sécurité recommandées pour votre plateforme de développement.

La politique de sécurité du contenu (CSP) est une fonctionnalité de sécurité essentielle qui permet de contrôler la manière dont le contenu est chargé et exécuté sur une page Web. La mise en œuvre de CSP dans votre application de création d'interface utilisateur peut aider à lutter contre les attaques XSS en limitant les sources de JavaScript, CSS, d'images et d'autres actifs pouvant être chargés sur la page. L'application stricte d'un CSP garantit que seul le contenu valide et fiable est exécuté dans l'application.

AppMaster: une plateforme No-Code garantissant les meilleures pratiques de sécurité

AppMaster est une puissante plate -forme sans code conçue pour créer des applications backend, Web et mobiles de manière efficace et sécurisée. Il garantit les meilleures pratiques en matière de sécurité des applications de création d'interface utilisateur en mettant en œuvre des protocoles d'authentification forts, le cryptage des données, une communication sécurisée et en fournissant un environnement sécurisé pour le développement et le déploiement d'applications.

Un avantage important de l’utilisation AppMaster est l’accent mis sur une sécurité transparente. En plus d'offrir une prise en charge intégrée de l'authentification, la plateforme rationalise le processus de mise en œuvre des fonctionnalités de sécurité, minimisant ainsi le risque de laisser des vulnérabilités non corrigées. AppMaster se concentre sur l'amélioration continue de la sécurité, afin que vous puissiez bénéficier d'un cadre de sécurité à jour lors de la création de vos applications .

Dans le cadre de son approche globale, AppMaster intègre des audits et des évaluations de sécurité réguliers. Ces évaluations aident à maintenir un niveau élevé de sécurité des applications en identifiant les vulnérabilités potentielles et en mettant en œuvre les mises à jour et améliorations nécessaires. En vous appuyant sur AppMaster pour créer votre application de création d'interface utilisateur, vous garantissez une base solide pour une application sécurisée et efficace.

Les meilleures pratiques en matière de sécurité des applications UI Builder sont essentielles pour prévenir les cybermenaces, protéger les données des utilisateurs et garantir le bon fonctionnement de l'application. En mettant en œuvre le cryptage des données, en sécurisant les composants informatifs et interactifs et en tirant parti de plateformes comme AppMaster, vous pouvez maintenir un haut niveau de sécurité au sein de votre application.

Réaliser régulièrement des audits et des évaluations de sécurité

Des audits et des évaluations de sécurité réguliers sont essentiels pour garantir la sécurité et l'intégrité de votre application de création d'interface utilisateur. Ils vous aident à identifier de manière proactive les vulnérabilités potentielles et à évaluer l'efficacité de vos mesures de sécurité actuelles.

En effectuant ces évaluations, vous pouvez mettre en œuvre les mises à jour et améliorations nécessaires à la sécurité de l'application, minimisant ainsi le risque de violations et d'accès non autorisés. Cette section abordera l'importance, les principaux composants et les meilleures pratiques pour effectuer des audits et des évaluations de sécurité dans les applications de création d'interface utilisateur.

Pourquoi les audits et évaluations de sécurité sont essentiels

Les audits et évaluations de sécurité sont importants pour maintenir la posture de sécurité d'une application, y compris une application de création d'interface utilisateur. Les principales raisons justifiant la réalisation régulière d’audits et d’évaluations de sécurité sont les suivantes :

- Identification des vulnérabilités : les audits aident à découvrir les vulnérabilités de sécurité existantes ou potentielles dans l'infrastructure des applications, la base de code et les paramètres de configuration. L'identification de ces vulnérabilités aide les développeurs à résoudre les problèmes et à empêcher leur exploitation par des acteurs malveillants.

- Évaluation des mesures de sécurité : les évaluations vous permettent d'évaluer l'efficacité de vos mesures de sécurité existantes telles que l'authentification, le cryptage et les contrôles d'accès. Ils vous permettent de déterminer les faiblesses potentielles de vos défenses et de prendre des mesures correctives pour renforcer votre posture de sécurité.

- Garantir la conformité : des audits de sécurité réguliers permettent de garantir que votre application reste conforme aux normes et réglementations de sécurité du secteur, qui varient en fonction du type, du public et de la région de votre application.

- Établir la confiance avec les utilisateurs : un audit et une évaluation de sécurité complets démontrent votre engagement à maintenir une application sécurisée. Ils contribuent à établir la confiance avec vos utilisateurs finaux, sachant que leurs données et leur confidentialité sont protégées.

Principales composantes des audits et évaluations de sécurité

Un audit et une évaluation de sécurité réussis doivent couvrir plusieurs aspects de la sécurité de votre application de création d'interface utilisateur, notamment :

- Contrôle d'accès : évaluez les mécanismes utilisés pour contrôler l'accès à l'infrastructure, aux données et aux fonctionnalités des applications. Assurez-vous que les autorisations appropriées sont en place et que les utilisateurs ne peuvent accéder qu'aux ressources requises.

- Authentification : passez en revue le processus d'authentification de votre application, en vous concentrant sur les meilleures pratiques de mise en œuvre de l'authentification multifacteur, du stockage des mots de passe et des protocoles d'authentification forts tels que OAuth 2.0.

- Chiffrement : examinez les algorithmes et les protocoles de chiffrement que vous avez mis en place pour protéger les données sensibles en transit et au repos. Vérifier la force des clés de chiffrement et la mise en œuvre des procédures de chiffrement.

- Communication sécurisée : vérifiez que votre application utilise des canaux de communication sécurisés tels que HTTPS pour transmettre des données entre le client et le serveur. Analysez les paramètres de configuration de votre serveur Web pour identifier les points faibles potentiels.

- Validation des entrées et codage des sorties : examinez la gestion par votre application des données d'entrée et de sortie utilisateur. Assurez-vous que des stratégies appropriées de validation des entrées, de codage des sorties et de gestion des erreurs sont mises en œuvre pour atténuer les vulnérabilités telles que les attaques par injection et les scripts intersites.

- Conformité : assurez-vous que votre application répond aux normes et réglementations de sécurité de votre secteur, de votre région et de votre public cible spécifiques.

Meilleures pratiques pour mener des audits et des évaluations de sécurité

Voici quelques bonnes pratiques à prendre en compte lors de la réalisation d’audits et d’évaluations de sécurité pour votre application de création d’interface utilisateur :

- Établissez un calendrier périodique : définissez un calendrier régulier pour effectuer des audits et des évaluations de sécurité et respectez-le. Selon la complexité et l'exposition de votre candidature, ce processus peut être effectué trimestriellement, semestriellement ou annuellement. De plus, effectuez des évaluations ad hoc lorsque des changements importants sont apportés à l’application ou à son infrastructure.

- Définissez la portée : décrivez clairement les composants de votre application de création d'interface utilisateur à évaluer, en vous concentrant sur les aspects de sécurité les plus critiques. Une portée bien définie permet de rationaliser le processus d'audit et garantit que vous couvrez tous les domaines pertinents.

- Utilisez une combinaison d'outils automatisés et de tests manuels : effectuez des évaluations de sécurité à l'aide d'outils automatisés, tels que des scanners de vulnérabilités et des outils d'analyse de code statique, et de tests manuels, tels que des tests d'intrusion et des revues manuelles de code. Cette approche permet de détecter un plus large éventail de vulnérabilités et de problèmes potentiels.

- Impliquez plusieurs parties prenantes : impliquez différentes parties prenantes dans le processus d’audit et d’évaluation, telles que les développeurs d’applications, le personnel de sécurité informatique et les consultants tiers. Ces diverses perspectives contribuent à améliorer la qualité et l’efficacité de l’audit.

- Documenter et hiérarchiser les résultats : documentez minutieusement les résultats de l'audit de sécurité, catégorisez et hiérarchisez efficacement les résultats et élaborez un plan pour remédier aux vulnérabilités identifiées. Les problèmes hautement prioritaires doivent être traités immédiatement, tandis que les problèmes moins prioritaires doivent toujours être surveillés et traités rapidement.

Une plate no-code comme AppMaster peut vous aider à garantir les meilleures pratiques de sécurité au sein de votre application de création d'interface utilisateur. AppMaster fournit des protocoles d'authentification forts, un cryptage des données, des communications sécurisées et d'autres fonctionnalités de sécurité essentielles. De plus, en effectuant régulièrement des audits et des évaluations de sécurité, vous pouvez maintenir et améliorer la posture de sécurité de votre application de création d'interface utilisateur, en minimisant le risque de cybermenaces et en protégeant les données et la confidentialité des utilisateurs finaux.

FAQ

La sécurité des applications UI Builder est essentielle pour protéger à la fois les utilisateurs finaux et l'application contre les cybermenaces, garantir la confidentialité et maintenir l'intégrité des données.

Les concepts clés incluent l'authentification, l'autorisation, le cryptage des données, les communications sécurisées, la validation des entrées et le codage des sorties.

Les meilleures pratiques incluent la mise en œuvre d'une authentification multifacteur, l'utilisation de protocoles d'authentification forts tels que OAuth 2.0, la limitation du nombre de tentatives de connexion et l'utilisation de méthodes de stockage sécurisées de mots de passe.

Le cryptage des données garantit que les informations sensibles sont protégées à la fois en transit et au repos. Des algorithmes de chiffrement standard tels que AES sont utilisés pour chiffrer les données sensibles avant leur stockage ou leur transmission.

Les composants interactifs peuvent être sécurisés en validant les entrées de l'utilisateur, en employant des pratiques de codage sécurisées et en utilisant la politique de sécurité du contenu (CSP) pour contrôler la manière dont le contenu est chargé et exécuté sur une page Web.

Des audits et des évaluations de sécurité réguliers aident à identifier les vulnérabilités de sécurité potentielles, à évaluer l'efficacité des mesures de sécurité actuelles et à mettre en œuvre des mises à jour et des améliorations de la sécurité de l'application UI Builder.

AppMaster, une puissante plateforme no-code, garantit les meilleures pratiques de sécurité en mettant en œuvre des protocoles d'authentification forts, le cryptage des données, des communications sécurisées et des audits et évaluations de sécurité réguliers.

Un audit de sécurité efficace doit couvrir des domaines tels que le contrôle d'accès, l'authentification, le cryptage, la communication sécurisée, la validation des entrées, le codage des sorties et la conformité aux normes et réglementations de sécurité.