Best Practices für die Anwendungssicherheit von UI Builder

Entdecken Sie die Best Practices für die Sicherheit von UI-Builder-Anwendungen, die sowohl die Endbenutzer als auch die Anwendung schützen. Lernen Sie Methoden zur Authentifizierung, Verschlüsselung und mehr kennen, um die Sicherheit Ihrer App zu gewährleisten.

Den Bedarf an UI Builder-Anwendungssicherheit verstehen

Da Unternehmen bei der Bereitstellung ihrer Produkte und Dienstleistungen zunehmend auf Webanwendungen und komplexe Benutzeroberflächen angewiesen sind, darf die Bedeutung von Cybersicherheitsmaßnahmen nicht übersehen werden. UI-Builder-Anwendungen, die die visuelle Gestaltung von Webschnittstellen ermöglichen, müssen mit hoher Sicherheit ausgestattet sein, um die Endbenutzer und die Anwendung selbst vor potenziellen Bedrohungen zu schützen.

Ein sicherer UI-Builder gewährleistet Datenschutz, Datenintegrität und Benutzerzufriedenheit. Cyber-Bedrohungen entwickeln sich ständig weiter und stellen Webanwendungen vor Herausforderungen. Unzureichende Sicherheitsmaßnahmen in UI-Buildern können zu unbefugtem Zugriff, Datenlecks, der Gefährdung vertraulicher Informationen und sogar einer Rufschädigung Ihres Unternehmens führen.

Daher ist es von entscheidender Bedeutung, die Best Practices für die Sicherheit von UI-Builder-Anwendungen zu implementieren. In diesem Artikel besprechen wir die Schlüsselkonzepte der UI-Builder-Anwendungssicherheit und befassen uns mit den Best Practices für die Authentifizierung.

Schlüsselkonzepte der UI Builder-Anwendungssicherheit

Die Anwendungssicherheit des UI-Builders umfasst verschiedene wesentliche Praktiken und Konzepte, die dazu beitragen, das höchste Schutzniveau zu gewährleisten. Hier sind einige der Schlüsselkonzepte, die zur Sicherheit einer UI-Builder-Anwendung beitragen:

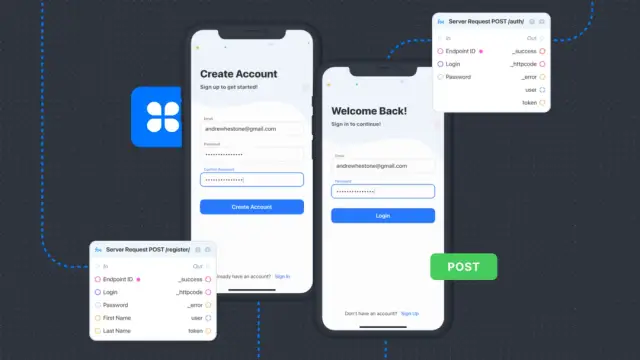

- Authentifizierung: Der Prozess der Überprüfung der Identität von Benutzern, die versuchen, auf Ihre Anwendung zuzugreifen. Sichere Authentifizierungsmethoden helfen dabei, echte Benutzer von böswilligen Akteuren zu unterscheiden und unbefugten Zugriff zu verhindern.

- Autorisierung: Stellt sicher, dass authentifizierten Benutzern basierend auf ihren Rollen und Berechtigungen nur Zugriff auf die entsprechenden Ressourcen und Funktionen innerhalb der Anwendung gewährt wird.

- Datenverschlüsselung: Schutz vertraulicher Informationen während der Übertragung und im Ruhezustand durch Konvertierung von Klartextdaten in ein unlesbares Format mithilfe kryptografischer Algorithmen. Die Verschlüsselung von Daten trägt zur Gewährleistung von Datenschutz und Sicherheit bei.

- Sichere Kommunikation: Verwendung sicherer Protokolle wie HTTPS und Secure WebSocket zur Übertragung verschlüsselter Daten zwischen dem Benutzer und der Webanwendung. Dies trägt dazu bei, das Abhören und Manipulieren der zwischen den beiden Parteien ausgetauschten Daten zu verhindern.

- Eingabevalidierung: Validierung von Benutzereingaben, um sicherzustellen, dass sie dem erwarteten Format, der erwarteten Größe und dem erwarteten Typ entsprechen. Eine ordnungsgemäße Eingabevalidierung trägt dazu bei, Angriffe wie SQL-Injection, Cross-Site-Scripting (XSS) und andere Formen böswilliger Eingaben zu verhindern.

- Ausgabekodierung: Vom Benutzer bereitgestellte Daten in ein sicheres Format umwandeln, das für die Darstellung in Webbrowsern geeignet ist. Diese Technik verringert das Risiko von Script-Injection-Angriffen wie Cross-Site-Scripting (XSS).

Durch die Implementierung dieser Schlüsselkonzepte in Ihre UI-Builder-Anwendungssicherheitsstrategie können Sie eine solide Grundlage für eine sichere Benutzererfahrung schaffen.

Authentifizierungstechniken und Best Practices

Eine effektive Authentifizierung ist eine der Schlüsselkomponenten der Anwendungssicherheit des UI-Builders und ihre Implementierung erfordert sorgfältige Überlegungen. Mit den folgenden Best Practices können Sie sicherstellen, dass Ihre Authentifizierungsmethoden leistungsstark und zuverlässig sind:

- Implementieren Sie die Multi-Faktor-Authentifizierung (MFA): MFA fügt eine zusätzliche Sicherheitsebene hinzu, indem Benutzer mehr als eine Form der Authentifizierung angeben müssen, beispielsweise ein Passwort und einen eindeutigen Code, der an ein registriertes Mobiltelefon gesendet wird. MFA reduziert die Wahrscheinlichkeit eines unbefugten Zugriffs erheblich, selbst wenn das Passwort eines Benutzers kompromittiert wird.

- Verwenden Sie starke Authentifizierungsprotokolle: Nutzen Sie bewährte Authentifizierungsprotokolle wie OpenID Connect, OAuth 2.0 oder SAML, um die Benutzeridentität sicher herzustellen. Diese Protokolle sind weit verbreitet und bieten ein hohes Maß an Sicherheit.

- Begrenzen Sie die Anzahl der Anmeldeversuche: Legen Sie eine Grenze für die Anzahl der zulässigen fehlgeschlagenen Anmeldeversuche innerhalb eines bestimmten Zeitraums fest, um Brute-Force-Angriffe zu verhindern. Durch die Implementierung von Kontosperrungen oder vorübergehenden Verzögerungen nach fehlgeschlagenen Anmeldeversuchen können Angreifer abgeschreckt werden.

- Sichere Passwortspeicherung: Speichern Sie Benutzerpasswörter sicher, indem Sie kryptografische Hash-Funktionen wie bcrypt, scrypt oder Argon2 verwenden. Diese Algorithmen machen es für Angreifer rechnerisch schwierig, Originalkennwörter aus den gehashten Werten wiederherzustellen, selbst wenn die Kennwortdatenbank kompromittiert ist.

- Setzen Sie Best Practices für Passwörter ein: Ermutigen Sie Benutzer, sichere, eindeutige Passwörter für ihre Konten zu erstellen und regelmäßige Passwortänderungen zu verlangen. Implementieren Sie Passwortrichtlinien, die eine Mindestlänge und Komplexität durchsetzen und eine Mischung aus Klein-/Großbuchstaben, Zahlen und Sonderzeichen verwenden.

- Aktivieren Sie Single Sign-On (SSO): SSO ermöglicht es Benutzern, sich einmal zu authentifizieren und Zugriff auf mehrere Anwendungen in Ihrem Unternehmen zu erhalten. Dies vereinfacht die Benutzererfahrung und zentralisiert die Authentifizierungsverwaltung, was die Implementierung und Pflege bewährter Sicherheitspraktiken erleichtert.

Durch die Implementierung dieser Best Practices für die Authentifizierung können Sie die Sicherheit Ihrer UI-Builder-Anwendung erheblich verbessern und sowohl Ihre Benutzer als auch Ihre Anwendung vor böswilligen Akteuren schützen.

Implementierung der Datenverschlüsselung für sensible Informationen

Die Datenverschlüsselung ist eine entscheidende Sicherheitsmaßnahme, die vertrauliche Informationen in Ihrer UI-Builder-Anwendung schützt. Dabei werden Daten in eine verschlüsselte Form umgewandelt, die nur von jemandem mit dem richtigen Entschlüsselungsschlüssel entschlüsselt und gelesen werden kann. Es gibt zwei Haupttypen der Datenverschlüsselung: während der Übertragung und im Ruhezustand. Die Verschlüsselung während der Übertragung schützt Daten bei der Übertragung zwischen Benutzern und dem Anwendungsserver.

Sichere Kommunikationsprotokolle wie HTTPS, TLS und SSL verschlüsseln Daten während der Übertragung und gewährleisten so Vertraulichkeit und Integrität. Stellen Sie beim Implementieren der Verschlüsselung in Ihrer UI-Builder-Anwendung sicher, dass alle übertragenen Daten mithilfe eines dieser Protokolle geschützt sind. Bei der Verschlüsselung im Ruhezustand geht es dagegen um den Schutz von Daten, die in der Datenbank der Anwendung gespeichert sind. Dies ist von entscheidender Bedeutung, um den unbefugten Zugriff auf vertrauliche Informationen im Falle von Datenschutzverletzungen oder Einbruchsereignissen zu verhindern.

Um sensible Daten vor der Speicherung zu verschlüsseln, sollten Standard-Verschlüsselungsalgorithmen wie AES (Advanced Encryption Standard) verwendet werden. Denken Sie daran, Verschlüsselungsschlüssel sicher zu verwalten, da der Verlust oder der unbefugte Zugriff auf diese Schlüssel zur Entschlüsselung sensibler Daten führen kann. Erwägen Sie außerdem die Nutzung von Verschlüsselungsbibliotheken und Frameworks, die für Ihre Entwicklungsplattform verfügbar sind. Diese Bibliotheken stellen sicher, dass die Verschlüsselung korrekt und effizient implementiert wird, und verringern so das Risiko potenzieller Schwachstellen, die durch maßgeschneiderte Lösungen verursacht werden.

Sicherung informativer und interaktiver Komponenten

UI-Builder-Anwendungen umfassen häufig informative und interaktive Komponenten wie Formulare, Schaltflächen und Inhaltsanzeigen, um ein umfassendes, funktionsreiches Benutzererlebnis zu bieten. Durch die Gewährleistung der Sicherheit dieser Komponenten werden Schwachstellen verhindert und die Integrität der Anwendung geschützt.

Einer der entscheidenden Aspekte bei der Sicherung interaktiver Komponenten ist die Validierung von Benutzereingaben. UI-Builder-Anwendungen müssen Eingabedaten validieren, um zu verhindern, dass schädliche Daten in die Anwendung oder das Backend eingeschleust werden. Wenn ein Feld beispielsweise ein Datum als Eingabe erwartet, stellen Sie sicher, dass das Eingabeformat ein gültiges Datum ist, um das Risiko der Einschleusung schädlicher Daten zu verringern.

Setzen Sie bei der Entwicklung Ihrer UI-Builder-Anwendung sichere Codierungspraktiken ein, um Cross-Site-Scripting-Angriffe (XSS) und andere Sicherheitslücken zu verhindern. Vermeiden Sie unsichere Methoden, die die Anwendung einem Risiko aussetzen könnten, und befolgen Sie die für Ihre Entwicklungsplattform empfohlenen Sicherheitsrichtlinien.

Content Security Policy (CSP) ist eine wesentliche Sicherheitsfunktion, die dabei hilft, zu steuern, wie Inhalte auf einer Webseite geladen und ausgeführt werden. Die Implementierung von CSP in Ihrer UI-Builder-Anwendung kann zur Bekämpfung von XSS-Angriffen beitragen, indem die Quellen von JavaScript, CSS, Bildern und anderen Assets, die auf der Seite geladen werden können, begrenzt werden. Durch die Durchsetzung eines strengen CSP wird sichergestellt, dass nur gültige und vertrauenswürdige Inhalte innerhalb der Anwendung ausgeführt werden.

AppMaster: Eine No-Code Plattform, die bewährte Sicherheitspraktiken gewährleistet

AppMaster ist eine leistungsstarke No-Code- Plattform, die für die effiziente und sichere Erstellung von Backend-, Web- und mobilen Anwendungen entwickelt wurde. Es gewährleistet Best Practices für die Sicherheit von UI-Builder-Anwendungen, indem es starke Authentifizierungsprotokolle, Datenverschlüsselung und sichere Kommunikation implementiert und eine sichere Umgebung sowohl für die Entwicklung als auch für die Bereitstellung von Anwendungen bereitstellt.

Ein wesentlicher Vorteil der Verwendung von AppMaster ist der Fokus auf nahtlose Sicherheit. Neben der integrierten Authentifizierungsunterstützung optimiert die Plattform auch den Prozess der Implementierung von Sicherheitsfunktionen und minimiert so das Risiko, dass Schwachstellen nicht behoben werden. AppMaster konzentriert sich auf kontinuierliche Sicherheitsverbesserungen, sodass Sie beim Erstellen Ihrer Anwendungen von einem aktuellen Sicherheits-Framework profitieren können.

Als Teil seines umfassenden Ansatzes umfasst AppMaster regelmäßige Sicherheitsüberprüfungen und -bewertungen. Diese Bewertungen tragen dazu bei, ein hohes Maß an Anwendungssicherheit aufrechtzuerhalten, indem sie potenzielle Schwachstellen identifizieren und notwendige Updates und Verbesserungen implementieren. Indem Sie sich beim Erstellen Ihrer UI-Builder-Anwendung auf AppMaster verlassen, stellen Sie eine solide Grundlage für eine sichere und effiziente Anwendung sicher.

Die Best Practices für die Sicherheit von UI-Builder-Anwendungen sind unerlässlich, um Cyber-Bedrohungen zu verhindern, die Daten der Benutzer zu schützen und den reibungslosen Betrieb der Anwendung sicherzustellen. Durch die Implementierung von Datenverschlüsselung, die Sicherung informativer und interaktiver Komponenten und die Nutzung von Plattformen wie AppMaster können Sie ein hohes Maß an Sicherheit in Ihrer Anwendung aufrechterhalten.

Durchführung regelmäßiger Sicherheitsaudits und -bewertungen

Regelmäßige Sicherheitsüberprüfungen und -bewertungen sind entscheidend für die Gewährleistung der Sicherheit und Integrität Ihrer UI-Builder-Anwendung. Sie helfen Ihnen, potenzielle Schwachstellen proaktiv zu identifizieren und die Wirksamkeit Ihrer aktuellen Sicherheitsmaßnahmen zu bewerten.

Durch die Durchführung dieser Bewertungen können Sie notwendige Aktualisierungen und Verbesserungen der Anwendungssicherheit implementieren und so das Risiko von Verstößen und unbefugtem Zugriff minimieren. In diesem Abschnitt werden die Bedeutung, Hauptkomponenten und Best Practices für die Durchführung von Sicherheitsüberprüfungen und -bewertungen in UI-Builder-Anwendungen erläutert.

Warum Sicherheitsaudits und -bewertungen unerlässlich sind

Sicherheitsüberprüfungen und -bewertungen sind wichtig für die Aufrechterhaltung des Sicherheitsstatus einer Anwendung, einschließlich einer UI-Builder-Anwendung. Zu den Hauptgründen für die Durchführung regelmäßiger Sicherheitsaudits und -bewertungen gehören:

- Schwachstellen identifizieren: Audits helfen dabei, bestehende oder potenzielle Sicherheitslücken in der Anwendungsinfrastruktur, der Codebasis und den Konfigurationseinstellungen zu entdecken. Die Identifizierung dieser Schwachstellen hilft Entwicklern, Probleme zu beheben und die Ausnutzung durch böswillige Akteure zu verhindern.

- Bewertung von Sicherheitsmaßnahmen: Mithilfe von Bewertungen können Sie die Wirksamkeit Ihrer vorhandenen Sicherheitsmaßnahmen wie Authentifizierung, Verschlüsselung und Zugriffskontrollen bewerten. Sie ermöglichen es Ihnen, potenzielle Schwachstellen in Ihren Abwehrmaßnahmen zu ermitteln und Korrekturmaßnahmen zu ergreifen, um Ihre Sicherheitslage zu stärken.

- Gewährleistung der Compliance: Regelmäßige Sicherheitsüberprüfungen tragen dazu bei, dass Ihre Anwendung den Sicherheitsstandards und -vorschriften der Branche entspricht, die je nach Typ, Zielgruppe und Region Ihrer Anwendung variieren.

- Aufbau von Vertrauen bei Benutzern: Eine umfassende Sicherheitsüberprüfung und -bewertung zeigt Ihr Engagement für die Aufrechterhaltung einer sicheren Anwendung. Sie tragen dazu bei, Vertrauen bei Ihren Endbenutzern aufzubauen, da sie wissen, dass ihre Daten und Privatsphäre geschützt sind.

Hauptbestandteile von Sicherheitsaudits und -bewertungen

Eine erfolgreiche Sicherheitsüberprüfung und -bewertung sollte mehrere Aspekte der Sicherheit Ihrer UI-Builder-Anwendung abdecken, darunter:

- Zugriffskontrolle: Bewerten Sie die Mechanismen, die zur Steuerung des Zugriffs auf die Anwendungsinfrastruktur, Daten und Funktionalität verwendet werden. Stellen Sie sicher, dass die entsprechenden Berechtigungen vorhanden sind und Benutzer nur auf die erforderlichen Ressourcen zugreifen können.

- Authentifizierung: Überprüfen Sie den Authentifizierungsprozess Ihrer Anwendung und konzentrieren Sie sich dabei auf Best-Practice-Implementierungen von Multi-Faktor-Authentifizierung, Passwortspeicherung und starken Authentifizierungsprotokollen wie OAuth 2.0.

- Verschlüsselung: Untersuchen Sie die Verschlüsselungsalgorithmen und -protokolle, die Sie verwenden, um sensible Daten sowohl bei der Übertragung als auch im Ruhezustand zu schützen. Überprüfen Sie die Stärke der Verschlüsselungsschlüssel und die Implementierung der Verschlüsselungsverfahren.

- Sichere Kommunikation: Stellen Sie sicher, dass Ihre Anwendung sichere Kommunikationskanäle wie HTTPS verwendet, um Daten zwischen dem Client und dem Server zu übertragen. Analysieren Sie die Konfigurationseinstellungen Ihres Webservers, um mögliche Schwachstellen zu identifizieren.

- Eingabevalidierung und Ausgabekodierung: Überprüfen Sie den Umgang Ihrer Anwendung mit Benutzereingabe- und -ausgabedaten. Stellen Sie sicher, dass ordnungsgemäße Eingabevalidierung, Ausgabekodierung und Fehlerbehandlungsstrategien implementiert werden, um Schwachstellen wie Injektionsangriffe und Cross-Site-Scripting zu mindern.

- Compliance: Stellen Sie sicher, dass Ihre Anwendung den Sicherheitsstandards und -vorschriften für Ihre spezifische Branche, Region und Zielgruppe entspricht.

Best Practices für die Durchführung von Sicherheitsaudits und -bewertungen

Hier sind einige Best Practices, die Sie bei der Durchführung von Sicherheitsüberprüfungen und -bewertungen für Ihre UI-Builder-Anwendung berücksichtigen sollten:

- Legen Sie einen regelmäßigen Zeitplan fest: Legen Sie einen regelmäßigen Zeitplan für die Durchführung von Sicherheitsüberprüfungen und -bewertungen fest und halten Sie sich daran. Abhängig von der Komplexität und Gefährdung Ihrer Anwendung kann dieser Prozess vierteljährlich, halbjährlich oder jährlich durchgeführt werden. Führen Sie außerdem Ad-hoc-Bewertungen durch, wenn wesentliche Änderungen an der Anwendung oder ihrer Infrastruktur vorgenommen werden.

- Definieren Sie den Umfang: Beschreiben Sie klar die Komponenten Ihrer UI-Builder-Anwendung, die bewertet werden sollen, und konzentrieren Sie sich dabei auf die kritischsten Sicherheitsaspekte. Ein klar definierter Umfang hilft, den Prüfungsprozess zu rationalisieren und stellt sicher, dass Sie alle relevanten Bereiche abdecken.

- Verwenden Sie eine Kombination aus automatisierten Tools und manuellen Tests: Führen Sie Sicherheitsbewertungen sowohl mit automatisierten Tools wie Schwachstellenscannern und statischen Code-Analysetools als auch mit manuellen Tests wie Penetrationstests und manuellen Codeüberprüfungen durch. Dieser Ansatz hilft dabei, ein breiteres Spektrum potenzieller Schwachstellen und Probleme zu finden.

- Beziehen Sie mehrere Stakeholder ein: Beziehen Sie verschiedene Stakeholder in den Prüfungs- und Bewertungsprozess ein, z. B. Anwendungsentwickler, IT-Sicherheitspersonal und externe Berater. Diese vielfältigen Perspektiven tragen dazu bei, die Qualität und Wirksamkeit des Audits zu verbessern.

- Ergebnisse dokumentieren und priorisieren: Dokumentieren Sie die Ergebnisse der Sicherheitsüberprüfung gründlich, kategorisieren und priorisieren Sie die Ergebnisse effektiv und entwickeln Sie einen Plan zur Behebung identifizierter Schwachstellen. Probleme mit hoher Priorität sollten sofort angegangen werden, während Probleme mit niedrigerer Priorität weiterhin überwacht und umgehend behoben werden sollten.

Eine no-code Plattform wie AppMaster kann dabei helfen, bewährte Sicherheitspraktiken in Ihrer UI-Builder-Anwendung sicherzustellen. AppMaster bietet starke Authentifizierungsprotokolle, Datenverschlüsselung, sichere Kommunikation und andere wichtige Sicherheitsfunktionen. Darüber hinaus können Sie durch regelmäßige Sicherheitsüberprüfungen und -bewertungen den Sicherheitsstatus Ihrer UI-Builder-Anwendung aufrechterhalten und verbessern, das Risiko von Cyber-Bedrohungen minimieren und die Daten und Privatsphäre der Endbenutzer schützen.

FAQ

Die Sicherheit der UI-Builder-Anwendung ist von entscheidender Bedeutung, um sowohl die Endbenutzer als auch die Anwendung vor Cyber-Bedrohungen zu schützen, den Datenschutz zu gewährleisten und die Datenintegrität aufrechtzuerhalten.

Zu den Schlüsselkonzepten gehören Authentifizierung, Autorisierung, Datenverschlüsselung, sichere Kommunikation, Eingabevalidierung und Ausgabekodierung.

Zu den Best Practices gehören die Implementierung einer Multi-Faktor-Authentifizierung, die Verwendung starker Authentifizierungsprotokolle wie OAuth 2.0, die Begrenzung der Anzahl der Anmeldeversuche und der Einsatz sicherer Methoden zur Passwortspeicherung.

Durch die Datenverschlüsselung wird sichergestellt, dass vertrauliche Informationen sowohl bei der Übertragung als auch im Ruhezustand geschützt sind. Standardverschlüsselungsalgorithmen wie AES werden verwendet, um sensible Daten vor der Speicherung oder Übertragung zu verschlüsseln.

Interaktive Komponenten können durch die Validierung von Benutzereingaben, den Einsatz sicherer Codierungspraktiken und die Verwendung von Content Security Policy (CSP) gesichert werden, um zu steuern, wie Inhalte auf einer Webseite geladen und ausgeführt werden.

Regelmäßige Sicherheitsüberprüfungen und -bewertungen helfen dabei, potenzielle Sicherheitslücken zu identifizieren, die Wirksamkeit aktueller Sicherheitsmaßnahmen zu bewerten und Aktualisierungen und Verbesserungen der Sicherheit der UI-Builder-Anwendung umzusetzen.

AppMaster, eine leistungsstarke no-code -Plattform, gewährleistet bewährte Sicherheitspraktiken durch die Implementierung starker Authentifizierungsprotokolle, Datenverschlüsselung, sichere Kommunikation sowie regelmäßige Sicherheitsüberprüfungen und -bewertungen.

Eine wirksame Sicherheitsüberprüfung sollte Bereiche wie Zugriffskontrolle, Authentifizierung, Verschlüsselung, sichere Kommunikation, Eingabevalidierung, Ausgabekodierung und Einhaltung von Sicherheitsstandards und -vorschriften abdecken.