Najlepsze praktyki w zakresie bezpieczeństwa aplikacji UI Builder

Poznaj najlepsze praktyki w zakresie bezpieczeństwa aplikacji kreatora interfejsu użytkownika, chroniąc zarówno użytkowników końcowych, jak i aplikację. Poznaj metody uwierzytelniania, szyfrowania i nie tylko, aby zapewnić bezpieczeństwo aplikacji.

Zrozumienie potrzeby bezpieczeństwa aplikacji UI Builder

Ponieważ przedsiębiorstwa w coraz większym stopniu polegają na aplikacjach internetowych i złożonych interfejsach użytkownika w celu dostarczania swoich produktów i usług, nie można pominąć znaczenia środków cyberbezpieczeństwa. Aplikacje UI builder, które umożliwiają wizualne projektowanie interfejsów internetowych, muszą być wyposażone w silne zabezpieczenia, aby chronić użytkowników końcowych i samą aplikację przed potencjalnymi zagrożeniami.

Bezpieczny kreator interfejsu użytkownika zapewnia prywatność, integralność danych i satysfakcję użytkownika. Zagrożenia cybernetyczne stale ewoluują i stanowią wyzwanie dla aplikacji internetowych. Nieodpowiednie środki bezpieczeństwa w narzędziach do tworzenia interfejsów użytkownika mogą prowadzić do nieautoryzowanego dostępu, wycieku danych, naruszenia poufnych informacji, a nawet szkody dla reputacji Twojej firmy.

W rezultacie kluczowe jest wdrożenie najlepszych praktyk w zakresie bezpieczeństwa aplikacji UI Builder. W tym artykule omówimy kluczowe koncepcje bezpieczeństwa aplikacji kreatora interfejsu użytkownika i zagłębimy się w najlepsze praktyki uwierzytelniania.

Kluczowe pojęcia dotyczące bezpieczeństwa aplikacji UI Builder

Bezpieczeństwo aplikacji kreatora interfejsu użytkownika obejmuje różne istotne praktyki i koncepcje, które pomagają zapewnić najwyższy poziom ochrony. Oto niektóre z kluczowych koncepcji, które przyczyniają się do bezpieczeństwa aplikacji do tworzenia interfejsu użytkownika:

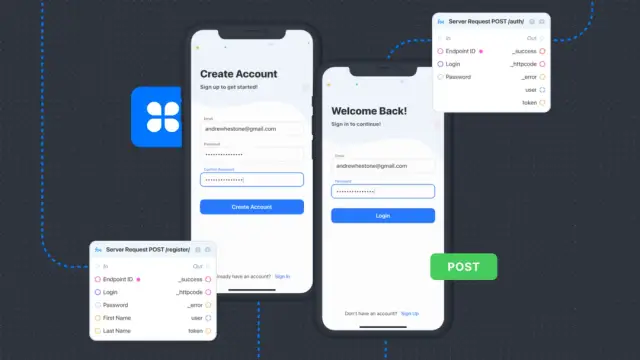

- Uwierzytelnianie: proces weryfikacji tożsamości użytkowników próbujących uzyskać dostęp do Twojej aplikacji. Bezpieczne metody uwierzytelniania pomagają odróżnić prawdziwych użytkowników od złych aktorów i zapobiegać nieautoryzowanemu dostępowi.

- Autoryzacja: zapewnia, że uwierzytelnieni użytkownicy otrzymają dostęp tylko do odpowiednich zasobów i funkcjonalności aplikacji, w oparciu o ich role i uprawnienia.

- Szyfrowanie danych: Ochrona wrażliwych informacji podczas przesyłania i przechowywania poprzez konwersję danych w postaci zwykłego tekstu na nieczytelny format przy użyciu algorytmów kryptograficznych. Szyfrowanie danych pomaga zapewnić prywatność i bezpieczeństwo.

- Bezpieczna komunikacja: wykorzystanie bezpiecznych protokołów, takich jak HTTPS i bezpieczny WebSocket , do przesyłania zaszyfrowanych danych między użytkownikiem a aplikacją internetową. Pomaga to zapobiegać podsłuchiwaniu i manipulowaniu danymi wymienianymi między obiema stronami.

- Walidacja danych wejściowych: Sprawdzanie danych wejściowych użytkownika w celu zapewnienia ich zgodności z oczekiwanym formatem, rozmiarem i typem. Właściwa weryfikacja danych wejściowych pomaga zapobiegać atakom, takim jak wstrzykiwanie SQL, skrypty między witrynami (XSS) i innym formom złośliwego wprowadzania danych.

- Kodowanie wyjściowe: przekształcanie danych dostarczonych przez użytkownika do bezpiecznego formatu odpowiedniego do renderowania w przeglądarkach internetowych. Technika ta ogranicza ryzyko ataków typu „wstrzykiwanie skryptów”, takich jak skrypty między witrynami (XSS).

Wdrożenie tych kluczowych koncepcji w strategii bezpieczeństwa aplikacji kreatora interfejsu użytkownika pomaga w stworzeniu solidnych podstaw pod bezpieczne środowisko użytkownika.

Techniki uwierzytelniania i najlepsze praktyki

Skuteczne uwierzytelnianie jest jednym z kluczowych elementów bezpieczeństwa aplikacji kreatora interfejsu użytkownika, a jego wdrożenie wymaga dokładnego rozważenia. Poniższe najlepsze praktyki pomogą Ci zapewnić skuteczność i niezawodność metod uwierzytelniania:

- Wdrożenie uwierzytelniania wieloskładnikowego (MFA): MFA dodaje dodatkową warstwę zabezpieczeń, wymagając od użytkowników podania więcej niż jednej formy uwierzytelnienia, takiej jak hasło i unikalny kod wysyłany na zarejestrowany telefon komórkowy. MFA znacznie zmniejsza prawdopodobieństwo nieautoryzowanego dostępu, nawet jeśli hasło użytkownika zostanie naruszone.

- Używaj protokołów silnego uwierzytelniania: Stosuj sprawdzone protokoły uwierzytelniania, takie jak OpenID Connect, OAuth 2.0 lub SAML, aby bezpiecznie ustalać tożsamość użytkownika. Protokoły te są szeroko stosowane i zapewniają wysoki poziom bezpieczeństwa.

- Ogranicz liczbę prób logowania: Ustaw limit liczby nieudanych prób logowania dozwolonych w określonym przedziale czasu, aby zapobiec atakom typu brute-force. Blokowanie kont lub tymczasowe opóźnienia po nieudanych próbach logowania mogą odstraszyć atakujących.

- Bezpieczne przechowywanie haseł: bezpiecznie przechowuj hasła użytkowników, korzystając z kryptograficznych funkcji skrótu, takich jak bcrypt, scrypt lub Argon2. Algorytmy te utrudniają atakującym odzyskanie oryginalnych haseł z wartości mieszanych, nawet jeśli baza danych haseł zostanie naruszona.

- Stosuj najlepsze praktyki dotyczące haseł: zachęcaj użytkowników do tworzenia silnych, unikalnych haseł do swoich kont i wymagaj regularnej zmiany haseł. Wdrażaj zasady haseł wymuszające minimalną długość, złożoność i użycie kombinacji małych i wielkich liter, cyfr i znaków specjalnych.

- Włącz jednokrotne logowanie (SSO): jednokrotne uwierzytelnienie umożliwia użytkownikom jednorazowe uwierzytelnienie i uzyskanie dostępu do wielu aplikacji w organizacji. Upraszcza to obsługę użytkownika i centralizuje zarządzanie uwierzytelnianiem, ułatwiając wdrażanie i utrzymywanie najlepszych praktyk w zakresie bezpieczeństwa.

Wdrażając te najlepsze praktyki uwierzytelniania, możesz znacznie zwiększyć bezpieczeństwo aplikacji kreatora interfejsu użytkownika, chroniąc zarówno użytkowników, jak i aplikację przed złośliwymi podmiotami.

Wdrażanie szyfrowania danych w przypadku informacji wrażliwych

Szyfrowanie danych to kluczowy środek bezpieczeństwa, który chroni poufne informacje w aplikacji do tworzenia interfejsu użytkownika. Polega na konwersji danych do postaci zaszyfrowanej, którą może odszyfrować i odczytać jedynie osoba dysponująca prawidłowym kluczem deszyfrującym. Istnieją dwa główne typy szyfrowania danych: w trakcie przesyłania i w stanie spoczynku. Szyfrowanie podczas przesyłania chroni dane przesyłane między użytkownikami a serwerem aplikacji.

Bezpieczne protokoły komunikacyjne, takie jak HTTPS, TLS i SSL, szyfrują przesyłane dane, zapewniając poufność i integralność. Implementując szyfrowanie w aplikacji do tworzenia interfejsu użytkownika, upewnij się, że wszystkie przesyłane dane są chronione przy użyciu jednego z tych protokołów. Z kolei szyfrowanie w spoczynku odnosi się do ochrony danych przechowywanych w bazie danych aplikacji. Ma to kluczowe znaczenie dla zapobiegania nieuprawnionemu dostępowi do wrażliwych informacji w przypadku naruszenia bezpieczeństwa danych lub włamań.

Do szyfrowania wrażliwych danych przed ich zapisaniem należy używać standardowych algorytmów szyfrowania, takich jak AES (Advanced Encryption Standard). Pamiętaj, aby bezpiecznie zarządzać kluczami szyfrującymi, ponieważ utrata lub nieautoryzowany dostęp do tych kluczy może prowadzić do odszyfrowania wrażliwych danych. Ponadto rozważ wykorzystanie bibliotek i struktur szyfrowania dostępnych dla Twojej platformy programistycznej. Biblioteki te zapewniają prawidłową i wydajną implementację szyfrowania, zmniejszając ryzyko potencjalnych luk w zabezpieczeniach spowodowanych przez niestandardowe rozwiązania.

Zabezpieczanie komponentów informacyjnych i interaktywnych

Aplikacje do tworzenia interfejsów użytkownika często zawierają komponenty informacyjne i interaktywne, takie jak formularze, przyciski i wyświetlanie treści, aby zapewnić użytkownikowi bogate, bogate w funkcje środowisko. Zapewnienie bezpieczeństwa tych komponentów zapobiega występowaniu luk w zabezpieczeniach i chroni integralność aplikacji.

Jednym z kluczowych aspektów zabezpieczania komponentów interaktywnych jest sprawdzanie poprawności danych wejściowych użytkownika. Aplikacje do tworzenia interfejsu użytkownika muszą sprawdzać dane wejściowe, aby zapobiec wstrzykiwaniu szkodliwych danych do aplikacji lub zaplecza. Na przykład, jeśli w polu oczekuje się daty jako danych wejściowych, upewnij się, że format wejściowy jest prawidłową datą, aby zmniejszyć ryzyko wstrzyknięcia złośliwych danych.

Stosuj praktyki bezpiecznego kodowania, aby zapobiec atakom typu cross-site scripting (XSS) i innym lukom w zabezpieczeniach podczas tworzenia aplikacji do tworzenia interfejsu użytkownika. Unikaj stosowania niebezpiecznych metod, które mogłyby narazić aplikację na ryzyko i postępuj zgodnie z wytycznymi bezpieczeństwa zalecanymi dla Twojej platformy programistycznej.

Polityka bezpieczeństwa treści (CSP) to niezbędna funkcja bezpieczeństwa, która pomaga kontrolować sposób ładowania i wykonywania treści na stronie internetowej. Implementacja CSP w aplikacji do tworzenia interfejsu użytkownika może pomóc w walce z atakami XSS poprzez ograniczenie źródeł JavaScript, CSS, obrazów i innych zasobów, które można załadować na stronę. Egzekwowanie ścisłego CSP gwarantuje, że w aplikacji będą wykonywane tylko prawidłowe i zaufane treści.

AppMaster: platforma No-Code zapewniająca najlepsze praktyki w zakresie bezpieczeństwa

AppMaster to potężna platforma niewymagająca kodu, zaprojektowana do wydajnego i bezpiecznego tworzenia aplikacji backendowych, internetowych i mobilnych. Zapewnia najlepsze praktyki w zakresie bezpieczeństwa aplikacji kreatora interfejsu użytkownika, wdrażając silne protokoły uwierzytelniania, szyfrowanie danych, bezpieczną komunikację i zapewniając bezpieczne środowisko zarówno do tworzenia, jak i wdrażania aplikacji.

Istotną zaletą korzystania z AppMaster jest skupienie się na bezproblemowym bezpieczeństwie. Oprócz wbudowanej obsługi uwierzytelniania, platforma usprawnia proces wdrażania funkcji bezpieczeństwa, minimalizując ryzyko pozostawienia luk bez rozwiązania. AppMaster koncentruje się na ciągłym ulepszaniu zabezpieczeń, dzięki czemu możesz korzystać z aktualnych ram bezpieczeństwa podczas tworzenia aplikacji .

W ramach kompleksowego podejścia AppMaster uwzględnia regularne audyty i oceny bezpieczeństwa. Oceny te pomagają utrzymać wysoki poziom bezpieczeństwa aplikacji poprzez identyfikację potencjalnych luk i wdrażanie niezbędnych aktualizacji i ulepszeń. Polegając na AppMaster przy tworzeniu aplikacji do tworzenia interfejsu użytkownika, zapewniasz solidną podstawę dla bezpiecznej i wydajnej aplikacji.

Najlepsze praktyki w zakresie bezpieczeństwa aplikacji UI Builder są niezbędne do zapobiegania zagrożeniom cybernetycznym, ochrony danych użytkowników i zapewnienia płynnego działania aplikacji. Wdrażając szyfrowanie danych, zabezpieczając komponenty informacyjne i interaktywne oraz wykorzystując platformy takie jak AppMaster, możesz utrzymać wysoki poziom bezpieczeństwa swojej aplikacji.

Przeprowadzanie regularnych audytów i ocen bezpieczeństwa

Regularne audyty i oceny bezpieczeństwa mają kluczowe znaczenie dla zapewnienia bezpieczeństwa i integralności aplikacji do tworzenia interfejsu użytkownika. Pomagają Ci proaktywnie identyfikować potencjalne luki w zabezpieczeniach i oceniać skuteczność bieżących środków bezpieczeństwa.

Przeprowadzając te oceny, możesz wdrożyć niezbędne aktualizacje i ulepszenia bezpieczeństwa aplikacji, minimalizując ryzyko włamań i nieuprawnionego dostępu. W tej sekcji omówiono znaczenie, główne komponenty i najlepsze praktyki przeprowadzania audytów i ocen bezpieczeństwa w aplikacjach do tworzenia interfejsu użytkownika.

Dlaczego audyty i oceny bezpieczeństwa są niezbędne

Audyty i oceny bezpieczeństwa są istotne w utrzymywaniu stanu zabezpieczeń aplikacji, w tym aplikacji do tworzenia interfejsu użytkownika. Do głównych powodów przeprowadzania regularnych audytów i ocen bezpieczeństwa należą:

- Identyfikowanie luk w zabezpieczeniach: Audyty pomagają odkryć istniejące lub potencjalne luki w zabezpieczeniach infrastruktury aplikacji, bazy kodu i ustawień konfiguracyjnych. Identyfikacja tych luk pomaga programistom rozwiązywać problemy i zapobiegać wykorzystaniu ich przez złośliwe podmioty.

- Ocena środków bezpieczeństwa: Oceny pozwalają ocenić skuteczność istniejących środków bezpieczeństwa, takich jak uwierzytelnianie, szyfrowanie i kontrola dostępu. Umożliwiają one określenie potencjalnych słabych punktów zabezpieczeń i podjęcie działań naprawczych w celu wzmocnienia stanu zabezpieczeń.

- Zapewnienie zgodności: Regularne audyty bezpieczeństwa pomagają zapewnić zgodność aplikacji z branżowymi standardami i przepisami bezpieczeństwa, które różnią się w zależności od typu aplikacji, odbiorców i regionu.

- Budowanie zaufania wśród użytkowników: kompleksowy audyt i ocena bezpieczeństwa pokazują Twoje zaangażowanie w utrzymanie bezpiecznej aplikacji. Pomagają budować zaufanie wśród użytkowników końcowych, wiedząc, że ich dane i prywatność są chronione.

Główne elementy audytów i ocen bezpieczeństwa

Pomyślny audyt i ocena bezpieczeństwa powinny obejmować wiele aspektów bezpieczeństwa aplikacji do tworzenia interfejsu użytkownika, w tym:

- Kontrola dostępu: Oceń mechanizmy stosowane do kontroli dostępu do infrastruktury aplikacji, danych i funkcjonalności. Upewnij się, że masz odpowiednie uprawnienia, a użytkownicy mogą uzyskać dostęp tylko do wymaganych zasobów.

- Uwierzytelnianie: przejrzyj proces uwierzytelniania aplikacji, koncentrując się na najlepszych praktykach w zakresie uwierzytelniania wieloskładnikowego, przechowywania haseł i protokołów silnego uwierzytelniania, takich jak OAuth 2.0.

- Szyfrowanie: sprawdź algorytmy i protokoły szyfrowania, które posiadasz, aby chronić wrażliwe dane zarówno podczas przesyłania, jak i przechowywania. Sprawdź siłę kluczy szyfrujących i wdrożenie procedur szyfrowania.

- Bezpieczna komunikacja: sprawdź, czy aplikacja korzysta z bezpiecznych kanałów komunikacyjnych, takich jak HTTPS, do przesyłania danych między klientem a serwerem. Przeanalizuj ustawienia konfiguracyjne serwera WWW, aby zidentyfikować potencjalne słabe punkty.

- Walidacja danych wejściowych i kodowanie wyjściowe: przejrzyj obsługę danych wejściowych i wyjściowych użytkownika w aplikacji. Upewnij się, że wdrożono odpowiednią walidację danych wejściowych, kodowanie danych wyjściowych i strategie obsługi błędów w celu ograniczenia luk w zabezpieczeniach, takich jak ataki typu „wstrzykiwanie” i skrypty między witrynami.

- Zgodność: upewnij się, że Twoja aplikacja spełnia standardy i przepisy bezpieczeństwa obowiązujące w Twojej branży, regionie i docelowej grupie odbiorców.

Najlepsze praktyki przeprowadzania audytów i ocen bezpieczeństwa

Oto kilka najlepszych praktyk, które należy wziąć pod uwagę podczas przeprowadzania audytów i ocen bezpieczeństwa aplikacji do tworzenia interfejsu użytkownika:

- Ustal harmonogram okresowy: zdefiniuj regularny harmonogram przeprowadzania audytów i ocen bezpieczeństwa i trzymaj się go. W zależności od złożoności i ekspozycji Twojej aplikacji proces ten może być przeprowadzany co kwartał, pół roku lub rocznie. Ponadto przeprowadzaj oceny ad hoc w przypadku wprowadzenia znaczących zmian w aplikacji lub jej infrastrukturze.

- Zdefiniuj zakres: Jasno opisz komponenty aplikacji do tworzenia interfejsu użytkownika, które mają zostać poddane ocenie, koncentrując się na najbardziej krytycznych aspektach bezpieczeństwa. Dobrze zdefiniowany zakres pomaga usprawnić proces audytu i zapewnia uwzględnienie wszystkich istotnych obszarów.

- Używaj kombinacji narzędzi automatycznych i testów ręcznych: przeprowadzaj oceny bezpieczeństwa przy użyciu zarówno narzędzi zautomatyzowanych, takich jak skanery podatności i narzędzia do analizy kodu statycznego, jak i testów ręcznych, takich jak testy penetracyjne i ręczne przeglądy kodu. Takie podejście pomaga znaleźć szerszy zakres potencjalnych luk i problemów.

- Zaangażuj wielu interesariuszy: Włącz różnych interesariuszy w proces audytu i oceny, takich jak twórcy aplikacji, personel ds. bezpieczeństwa IT i konsultanci zewnętrzni. Te różnorodne perspektywy pomagają poprawić jakość i skuteczność audytu.

- Dokumentuj ustalenia i ustalaj ich priorytety: Dokładnie dokumentuj wyniki audytu bezpieczeństwa, skutecznie kategoryzuj ustalenia i ustalaj ich priorytety oraz opracuj plan usunięcia zidentyfikowanych luk w zabezpieczeniach. Kwestiami o wysokim priorytecie należy zająć się natychmiast, natomiast kwestie o niższym priorytecie należy nadal monitorować i niezwłocznie rozwiązywać.

Platforma no-code taka jak AppMaster, może pomóc w zapewnieniu najlepszych praktyk w zakresie bezpieczeństwa w aplikacji do tworzenia interfejsu użytkownika. AppMaster zapewnia silne protokoły uwierzytelniania, szyfrowanie danych, bezpieczną komunikację i inne niezbędne funkcje bezpieczeństwa. Co więcej, regularnie przeprowadzając audyty i oceny bezpieczeństwa, możesz utrzymać i ulepszyć stan bezpieczeństwa aplikacji do tworzenia interfejsu użytkownika, minimalizując ryzyko zagrożeń cybernetycznych oraz chroniąc dane i prywatność użytkowników końcowych.

FAQ

Bezpieczeństwo aplikacji kreatora interfejsu użytkownika jest niezbędne do ochrony zarówno użytkowników końcowych, jak i aplikacji przed zagrożeniami cybernetycznymi, zapewnienia prywatności i utrzymania integralności danych.

Kluczowe pojęcia obejmują uwierzytelnianie, autoryzację, szyfrowanie danych, bezpieczną komunikację, sprawdzanie poprawności danych wejściowych i kodowanie wyjściowe.

Najlepsze praktyki obejmują wdrażanie uwierzytelniania wieloskładnikowego, stosowanie silnych protokołów uwierzytelniania, takich jak OAuth 2.0, ograniczanie liczby prób logowania i stosowanie bezpiecznych metod przechowywania haseł.

Szyfrowanie danych zapewnia ochronę wrażliwych informacji zarówno podczas przesyłania, jak i przechowywania. Standardowe algorytmy szyfrowania, takie jak AES, służą do szyfrowania wrażliwych danych przed przechowywaniem lub transmisją.

Komponenty interaktywne można zabezpieczyć, sprawdzając dane wejściowe użytkownika, stosując praktyki bezpiecznego kodowania i korzystając z polityki bezpieczeństwa treści (CSP) do kontrolowania sposobu ładowania i wykonywania treści na stronie internetowej.

Regularne audyty i oceny bezpieczeństwa pomagają zidentyfikować potencjalne luki w zabezpieczeniach, ocenić skuteczność bieżących środków bezpieczeństwa oraz wdrożyć aktualizacje i ulepszenia zabezpieczeń aplikacji kreatora interfejsu użytkownika.

AppMaster, potężna platforma no-code, zapewnia najlepsze praktyki bezpieczeństwa poprzez wdrożenie silnych protokołów uwierzytelniania, szyfrowania danych, bezpiecznej komunikacji oraz regularnych audytów i ocen bezpieczeństwa.

Skuteczny audyt bezpieczeństwa powinien obejmować takie obszary, jak kontrola dostępu, uwierzytelnianie, szyfrowanie, bezpieczna komunikacja, sprawdzanie poprawności danych wejściowych, kodowanie danych wyjściowych oraz zgodność ze standardami i przepisami bezpieczeństwa.