Mejores prácticas en seguridad de aplicaciones UI Builder

Explore las mejores prácticas en seguridad de aplicaciones de UI Builder, protegiendo tanto a los usuarios finales como a la aplicación. Aprenda métodos de autenticación, cifrado y más para mantener su aplicación segura.

Comprender la necesidad de seguridad de las aplicaciones UI Builder

A medida que las empresas dependen cada vez más de aplicaciones web y interfaces de usuario complejas para ofrecer sus productos y servicios, no se puede pasar por alto la importancia de las medidas de ciberseguridad. Las aplicaciones de creación de UI, que permiten diseñar visualmente interfaces web, deben estar equipadas con una seguridad sólida para proteger a los usuarios finales y a la aplicación misma de posibles amenazas.

Un creador de interfaz de usuario seguro garantiza la privacidad, la integridad de los datos y la satisfacción del usuario. Las ciberamenazas evolucionan continuamente y desafían las aplicaciones web. Las medidas de seguridad inadecuadas en los creadores de UI pueden provocar acceso no autorizado, fuga de datos, comprometer información confidencial e incluso dañar la reputación de su empresa.

Como resultado, es crucial implementar las mejores prácticas para la seguridad de las aplicaciones de creación de UI. En este artículo, analizaremos los conceptos clave en la seguridad de las aplicaciones del constructor de UI y profundizaremos en las mejores prácticas para la autenticación.

Conceptos clave en la seguridad de aplicaciones de UI Builder

La seguridad de la aplicación UI Builder implica varias prácticas y conceptos esenciales que ayudan a garantizar el más alto nivel de protección. Estos son algunos de los conceptos clave que contribuyen a la seguridad de una aplicación de creación de UI:

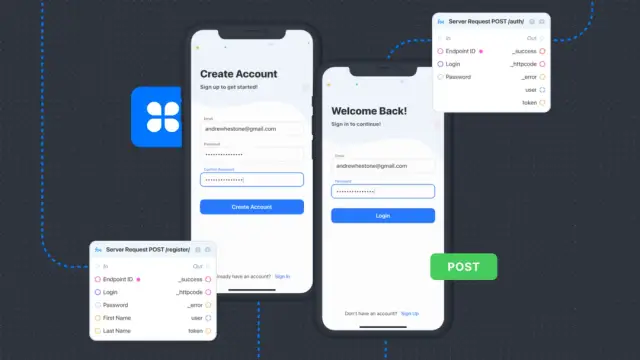

- Autenticación: el proceso de verificar la identidad de los usuarios que intentan acceder a su aplicación. Los métodos de autenticación seguros ayudan a distinguir a los usuarios genuinos de los malos actores y previenen el acceso no autorizado.

- Autorización: garantiza que a los usuarios autenticados se les conceda acceso solo a los recursos y funcionalidades apropiados dentro de la aplicación, según sus roles y permisos.

- Cifrado de datos: protección de información confidencial en tránsito y en reposo mediante la conversión de datos de texto sin formato a un formato ilegible mediante algoritmos criptográficos. Cifrar datos ayuda a garantizar la privacidad y la seguridad.

- Comunicaciones seguras: utilización de protocolos seguros como HTTPS y WebSocket seguro para transmitir datos cifrados entre el usuario y la aplicación web. Esto ayuda a evitar escuchas y manipulación de datos intercambiados entre las dos partes.

- Validación de entradas: validar las entradas del usuario para garantizar que se ajusten al formato, tamaño y tipo esperado. La validación de entrada adecuada ayuda a prevenir ataques como inyección SQL, secuencias de comandos entre sitios (XSS) y otras formas de entrada maliciosa.

- Codificación de salida: transformación de datos proporcionados por el usuario en un formato seguro adecuado para su representación en navegadores web. Esta técnica mitiga el riesgo de ataques de inyección de secuencias de comandos como secuencias de comandos entre sitios (XSS).

La implementación de estos conceptos clave en su estrategia de seguridad de la aplicación UI Builder le ayuda a establecer una base sólida para una experiencia de usuario segura.

Técnicas de autenticación y mejores prácticas

La autenticación eficaz es uno de los componentes clave de la seguridad de las aplicaciones de creación de UI y su implementación requiere una consideración cuidadosa. Las siguientes mejores prácticas pueden ayudarle a garantizar que sus métodos de autenticación sean potentes y confiables:

- Implementar autenticación multifactor (MFA): MFA agrega una capa adicional de seguridad al requerir que los usuarios proporcionen más de una forma de autenticación, como una contraseña y un código único enviado a un teléfono móvil registrado. MFA reduce significativamente la probabilidad de acceso no autorizado, incluso si la contraseña de un usuario está comprometida.

- Utilice protocolos de autenticación sólidos: emplee protocolos de autenticación probados como OpenID Connect, OAuth 2.0 o SAML para establecer de forma segura la identidad del usuario. Estos protocolos se utilizan ampliamente y proporcionan un alto nivel de seguridad.

- Limite la cantidad de intentos de inicio de sesión: establezca un límite en la cantidad de intentos fallidos de inicio de sesión permitidos dentro de un período de tiempo específico para evitar ataques de fuerza bruta. Implementar bloqueos de cuentas o retrasos temporales después de intentos fallidos de inicio de sesión puede disuadir a los atacantes.

- Almacenamiento seguro de contraseñas: almacene las contraseñas de los usuarios de forma segura mediante el uso de funciones hash criptográficas como bcrypt, scrypt o Argon2. Estos algoritmos dificultan computacionalmente que los atacantes recuperen las contraseñas originales a partir de los valores hash, incluso si la base de datos de contraseñas está comprometida.

- Emplee las mejores prácticas de contraseñas: anime a los usuarios a crear contraseñas seguras y únicas para sus cuentas y solicite cambios de contraseña periódicos. Implemente políticas de contraseñas que apliquen una longitud mínima, complejidad y el uso de una combinación de letras minúsculas y mayúsculas, números y caracteres especiales.

- Habilite el inicio de sesión único (SSO): SSO permite a los usuarios autenticarse una vez y obtener acceso a múltiples aplicaciones dentro de su organización. Esto simplifica la experiencia del usuario y centraliza la gestión de la autenticación, lo que facilita la implementación y el mantenimiento de las mejores prácticas de seguridad.

Al implementar estas mejores prácticas de autenticación, puede fortalecer significativamente la seguridad de su aplicación de creación de UI, protegiendo tanto a sus usuarios como a su aplicación de actores maliciosos.

Implementación de cifrado de datos para información confidencial

El cifrado de datos es una medida de seguridad crucial que protege la información confidencial dentro de su aplicación de creación de UI. Implica convertir datos en un formato cifrado, que sólo puede ser descifrado y leído por alguien con la clave de descifrado correcta. Hay dos tipos principales de cifrado de datos: en tránsito y en reposo. El cifrado en tránsito protege los datos a medida que se transmiten entre los usuarios y el servidor de aplicaciones.

Los protocolos de comunicación seguros, como HTTPS, TLS y SSL, cifran los datos en tránsito, lo que garantiza la confidencialidad y la integridad. Al implementar el cifrado en su aplicación de creación de UI, asegúrese de que todos los datos transmitidos estén protegidos utilizando uno de estos protocolos. El cifrado en reposo, por otro lado, se refiere a proteger los datos almacenados en la base de datos de la aplicación. Es crucial para evitar el acceso no autorizado a información confidencial en caso de violaciones de datos o eventos de intrusión.

Se deben utilizar algoritmos de cifrado estándar como AES (Estándar de cifrado avanzado) para cifrar datos confidenciales antes de almacenarlos. Recuerde administrar las claves de cifrado de forma segura, ya que la pérdida o el acceso no autorizado a estas claves puede provocar el descifrado de datos confidenciales. Además, considere aprovechar las bibliotecas y los marcos de cifrado disponibles para su plataforma de desarrollo. Estas bibliotecas garantizan que el cifrado se implemente de manera correcta y eficiente, lo que reduce el riesgo de posibles vulnerabilidades causadas por soluciones personalizadas.

Protección de componentes informativos e interactivos

Las aplicaciones de creación de UI a menudo incluyen componentes informativos e interactivos, como formularios, botones y visualizaciones de contenido, para proporcionar una experiencia de usuario rica y repleta de funciones. Garantizar que estos componentes sean seguros previene vulnerabilidades y protege la integridad de la aplicación.

Uno de los aspectos críticos de la seguridad de los componentes interactivos implica validar las entradas del usuario. Las aplicaciones de creación de UI deben validar los datos de entrada para evitar que se inyecten datos dañinos en la aplicación o en el backend. Por ejemplo, si un campo espera una fecha como entrada, asegúrese de validar que el formato de entrada sea una fecha válida para reducir la posibilidad de que se inyecten datos maliciosos.

Emplee prácticas de codificación segura para evitar ataques de secuencias de comandos entre sitios (XSS) y otras vulnerabilidades de seguridad al desarrollar su aplicación de creación de UI. Evite utilizar métodos inseguros que puedan exponer la aplicación a riesgos y siga las pautas de seguridad recomendadas para su plataforma de desarrollo.

La Política de seguridad de contenido (CSP) es una característica de seguridad esencial que ayuda a controlar cómo se carga y ejecuta el contenido en una página web. La implementación de CSP en su aplicación de creación de UI puede ayudar a combatir los ataques XSS al limitar las fuentes de JavaScript, CSS, imágenes y otros activos que se pueden cargar en la página. La aplicación de un CSP estricto garantiza que solo se ejecute contenido válido y confiable dentro de la aplicación.

AppMaster: una plataforma No-Code que garantiza las mejores prácticas de seguridad

AppMaster es una poderosa plataforma sin código diseñada para crear aplicaciones backend, web y móviles de manera eficiente y segura. Garantiza las mejores prácticas en la seguridad de las aplicaciones de creación de UI mediante la implementación de protocolos de autenticación sólidos, cifrado de datos, comunicación segura y proporcionando un entorno seguro tanto para el desarrollo como para la implementación de aplicaciones.

Una ventaja importante de utilizar AppMaster es su enfoque en una seguridad perfecta. Además de ofrecer soporte integrado para la autenticación, la plataforma agiliza el proceso de implementación de funciones de seguridad, minimizando el riesgo de dejar vulnerabilidades sin abordar. AppMaster se centra en mejoras continuas de seguridad, para que pueda beneficiarse de un marco de seguridad actualizado al crear sus aplicaciones .

Como parte de su enfoque integral, AppMaster incorpora auditorías y evaluaciones de seguridad periódicas. Estas evaluaciones ayudan a mantener un alto nivel de seguridad de las aplicaciones al identificar vulnerabilidades potenciales e implementar las actualizaciones y mejoras necesarias. Al confiar en AppMaster para crear su aplicación de creación de UI, garantiza una base sólida para una aplicación segura y eficiente.

Las mejores prácticas en seguridad de aplicaciones de creación de UI son esenciales para prevenir amenazas cibernéticas, proteger los datos de los usuarios y garantizar el buen funcionamiento de la aplicación. Al implementar el cifrado de datos, proteger los componentes informativos e interactivos y aprovechar plataformas como AppMaster, puede mantener un alto nivel de seguridad dentro de su aplicación.

Realización de auditorías y evaluaciones periódicas de seguridad

Las auditorías y evaluaciones de seguridad periódicas son fundamentales para garantizar la seguridad y la integridad de su aplicación de creación de UI. Le ayudan a identificar de forma proactiva posibles vulnerabilidades y evaluar la eficacia de sus medidas de seguridad actuales.

Al realizar estas evaluaciones, puede implementar las actualizaciones y mejoras necesarias en la seguridad de la aplicación, minimizando el riesgo de infracciones y acceso no autorizado. Esta sección analizará la importancia, los componentes principales y las mejores prácticas para realizar auditorías y evaluaciones de seguridad en aplicaciones de creación de UI.

Por qué las auditorías y evaluaciones de seguridad son esenciales

Las auditorías y evaluaciones de seguridad son importantes para mantener la postura de seguridad de una aplicación, incluida una aplicación de creación de interfaz de usuario. Las principales razones para realizar auditorías y evaluaciones de seguridad periódicas incluyen:

- Identificación de vulnerabilidades: las auditorías ayudan a descubrir vulnerabilidades de seguridad existentes o potenciales en la infraestructura de la aplicación, la base del código y los ajustes de configuración. La identificación de estas vulnerabilidades ayuda a los desarrolladores a solucionar problemas y evitar la explotación por parte de actores malintencionados.

- Evaluación de medidas de seguridad: las evaluaciones le permiten evaluar la efectividad de sus medidas de seguridad existentes, como autenticación, cifrado y controles de acceso. Le permiten determinar posibles debilidades en sus defensas y tomar acciones correctivas para fortalecer su postura de seguridad.

- Garantizar el cumplimiento: las auditorías de seguridad periódicas ayudan a garantizar que su aplicación cumpla con los estándares y regulaciones de seguridad de la industria, que varían según el tipo, la audiencia y la región de su aplicación.

- Generar confianza con los usuarios: una auditoría y evaluación de seguridad integrales muestran su compromiso de mantener una aplicación segura. Ayudan a generar confianza con sus usuarios finales, sabiendo que sus datos y su privacidad están protegidos.

Componentes principales de las auditorías y evaluaciones de seguridad

Una auditoría y evaluación de seguridad exitosa debe cubrir múltiples aspectos de la seguridad de su aplicación de creación de UI, que incluyen:

- Control de acceso: Evaluar los mecanismos utilizados para controlar el acceso a la infraestructura, los datos y la funcionalidad de la aplicación. Asegúrese de que existan los permisos adecuados y que los usuarios solo puedan acceder a los recursos necesarios.

- Autenticación: revise el proceso de autenticación de su aplicación, centrándose en las implementaciones de mejores prácticas de autenticación multifactor, almacenamiento de contraseñas y protocolos de autenticación sólidos como OAuth 2.0.

- Cifrado: examine los algoritmos y protocolos de cifrado que tiene implementados para proteger los datos confidenciales tanto en tránsito como en reposo. Verifique la solidez de las claves de cifrado y la implementación de los procedimientos de cifrado.

- Comunicación segura: verifique que su aplicación utilice canales de comunicación seguros como HTTPS para transmitir datos entre el cliente y el servidor. Analice los ajustes de configuración de su servidor web para identificar posibles puntos débiles.

- Validación de entrada y codificación de salida: revise el manejo que hace su aplicación de los datos de entrada y salida del usuario. Asegúrese de que se implementen estrategias adecuadas de validación de entrada, codificación de salida y manejo de errores para mitigar vulnerabilidades como ataques de inyección y secuencias de comandos entre sitios.

- Cumplimiento: asegúrese de que su aplicación cumpla con los estándares y regulaciones de seguridad para su industria, región y público objetivo específicos.

Mejores prácticas para realizar auditorías y evaluaciones de seguridad

A continuación se presentan algunas de las mejores prácticas a considerar al realizar auditorías y evaluaciones de seguridad para su aplicación de creación de UI:

- Establezca un cronograma periódico: defina un cronograma regular para realizar auditorías y evaluaciones de seguridad y respételo. Dependiendo de la complejidad y exposición de su solicitud, este proceso se puede realizar trimestral, semestral o anualmente. Además, realice evaluaciones ad hoc cuando se realicen cambios significativos en la aplicación o su infraestructura.

- Defina el alcance: describa claramente los componentes de su aplicación de creación de UI que se evaluarán, centrándose en los aspectos de seguridad más críticos. Un alcance bien definido ayuda a agilizar el proceso de auditoría y garantiza que cubra todas las áreas pertinentes.

- Utilice una combinación de herramientas automatizadas y pruebas manuales: realice evaluaciones de seguridad utilizando herramientas automatizadas, como escáneres de vulnerabilidades y herramientas de análisis de código estático, y pruebas manuales, como pruebas de penetración y revisiones manuales de código. Este enfoque ayuda a encontrar una gama más amplia de posibles vulnerabilidades y problemas.

- Involucrar a múltiples partes interesadas: incluya diferentes partes interesadas en el proceso de auditoría y evaluación, como desarrolladores de aplicaciones, personal de seguridad de TI y consultores externos. Estas diversas perspectivas ayudan a mejorar la calidad y eficacia de la auditoría.

- Documente y priorice los hallazgos: documente minuciosamente los resultados de la auditoría de seguridad, categorice y priorice de manera efectiva los hallazgos y desarrolle un plan para abordar las vulnerabilidades identificadas. Las cuestiones de alta prioridad deben abordarse de inmediato, mientras que las de menor prioridad aún deben ser monitoreadas y abordadas con prontitud.

Una plataforma no-code como AppMaster puede ayudar a garantizar las mejores prácticas de seguridad dentro de su aplicación de creación de UI. AppMaster proporciona sólidos protocolos de autenticación, cifrado de datos, comunicaciones seguras y otras funciones de seguridad esenciales. Además, al realizar periódicamente auditorías y evaluaciones de seguridad, puede mantener y mejorar la postura de seguridad de su aplicación de creación de interfaz de usuario, minimizando el riesgo de amenazas cibernéticas y salvaguardando los datos y la privacidad del usuario final.

FAQ

La seguridad de la aplicación UI Builder es vital para proteger tanto a los usuarios finales como a la aplicación de las amenazas cibernéticas, garantizar la privacidad y mantener la integridad de los datos.

Los conceptos clave incluyen autenticación, autorización, cifrado de datos, comunicaciones seguras, validación de entradas y codificación de salida.

Las mejores prácticas incluyen la implementación de autenticación multifactor, el uso de protocolos de autenticación sólidos como OAuth 2.0, la limitación del número de intentos de inicio de sesión y el empleo de métodos seguros de almacenamiento de contraseñas.

El cifrado de datos garantiza que la información confidencial esté protegida tanto en tránsito como en reposo. Se utilizan algoritmos de cifrado estándar, como AES, para cifrar datos confidenciales antes de su almacenamiento o transmisión.

Los componentes interactivos se pueden proteger validando las entradas del usuario, empleando prácticas de codificación segura y utilizando la Política de seguridad de contenido (CSP) para controlar cómo se carga y ejecuta el contenido en una página web.

Las auditorías y evaluaciones de seguridad periódicas ayudan a identificar posibles vulnerabilidades de seguridad, evaluar la efectividad de las medidas de seguridad actuales e implementar actualizaciones y mejoras en la seguridad de la aplicación UI Builder.

AppMaster, una potente plataforma no-code, garantiza las mejores prácticas de seguridad mediante la implementación de sólidos protocolos de autenticación, cifrado de datos, comunicaciones seguras y auditorías y evaluaciones de seguridad periódicas.

Una auditoría de seguridad eficaz debe cubrir áreas como control de acceso, autenticación, cifrado, comunicación segura, validación de entradas, codificación de salida y cumplimiento de estándares y regulaciones de seguridad.