Best practices in UI Builder-applicatiebeveiliging

Ontdek de best practices op het gebied van applicatiebeveiliging van UI-builder, waarbij zowel de eindgebruikers als de applicatie worden beschermd. Leer methoden voor authenticatie, encryptie en meer om uw app veilig te houden.

Inzicht in de noodzaak van UI Builder-applicatiebeveiliging

Nu bedrijven steeds meer afhankelijk zijn van webapplicaties en complexe gebruikersinterfaces om hun producten en diensten te leveren, kan het belang van cyberbeveiligingsmaatregelen niet over het hoofd worden gezien. UI builder-applicaties, waarmee webinterfaces visueel kunnen worden ontworpen, moeten worden uitgerust met krachtige beveiliging om de eindgebruikers en de applicatie zelf te beschermen tegen potentiële bedreigingen.

Een veilige UI-bouwer zorgt voor privacy, gegevensintegriteit en gebruikerstevredenheid. Cyberbedreigingen evolueren voortdurend en vormen een uitdaging voor webapplicaties. Ontoereikende beveiligingsmaatregelen bij UI-bouwers kunnen leiden tot ongeoorloofde toegang, gegevenslekken, het compromitteren van gevoelige informatie en zelfs schade aan de reputatie van uw bedrijf.

Als gevolg hiervan is het van cruciaal belang om de best practices voor de beveiliging van UI-bouwerapplicaties te implementeren. In dit artikel bespreken we de belangrijkste concepten in de beveiliging van UI-builder-applicaties en duiken we in de best practices voor authenticatie.

Sleutelconcepten in UI Builder-applicatiebeveiliging

Applicatiebeveiliging van UI-builder omvat verschillende essentiële praktijken en concepten die helpen het hoogste beschermingsniveau te garanderen. Hier zijn enkele van de belangrijkste concepten die bijdragen aan de beveiliging van een UI-builder-applicatie:

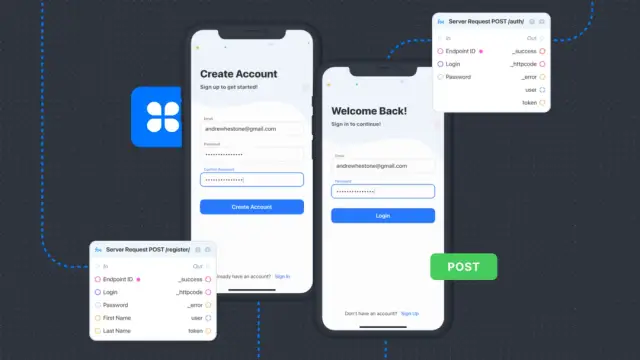

- Verificatie: het proces waarbij de identiteit wordt geverifieerd van gebruikers die toegang proberen te krijgen tot uw toepassing. Veilige authenticatiemethoden helpen echte gebruikers van kwaadwillenden te onderscheiden en ongeautoriseerde toegang te voorkomen.

- Autorisatie: Zorgt ervoor dat geauthenticeerde gebruikers alleen toegang krijgen tot de juiste bronnen en functionaliteit binnen de applicatie, op basis van hun rollen en machtigingen.

- Gegevensversleuteling: bescherming van gevoelige informatie tijdens verzending en in rust door gegevens in leesbare tekst om te zetten in een onleesbaar formaat met behulp van cryptografische algoritmen. Het versleutelen van gegevens draagt bij aan het waarborgen van privacy en veiligheid.

- Veilige communicatie: gebruik van veilige protocollen zoals HTTPS en beveiligde WebSocket om gecodeerde gegevens tussen de gebruiker en de webapplicatie te verzenden. Dit helpt afluisteren en knoeien met gegevens die tussen de twee partijen worden uitgewisseld, te voorkomen.

- Invoervalidatie: het valideren van gebruikersinvoer om ervoor te zorgen dat deze voldoen aan het verwachte formaat, de grootte en het type. Een goede invoervalidatie helpt aanvallen zoals SQL-injectie, cross-site scripting (XSS) en andere vormen van kwaadaardige invoer te voorkomen.

- Uitvoercodering: het transformeren van door de gebruiker aangeleverde gegevens naar een veilig formaat dat geschikt is voor weergave in webbrowsers. Deze techniek beperkt het risico op scriptinjectieaanvallen zoals cross-site scripting (XSS).

Door deze sleutelconcepten te implementeren in de beveiligingsstrategie van uw UI-bouwer-applicatie, kunt u een sterke basis leggen voor een veilige gebruikerservaring.

Authenticatietechnieken en best practices

Effectieve authenticatie is een van de belangrijkste componenten van de beveiliging van UI-builder-applicaties, en de implementatie ervan vereist zorgvuldige overweging. Met de volgende best practices kunt u ervoor zorgen dat uw authenticatiemethoden krachtig en betrouwbaar zijn:

- Implementeer Multi-Factor Authenticatie (MFA): MFA voegt een extra beveiligingslaag toe door van gebruikers te eisen dat ze meer dan één vorm van authenticatie verstrekken, zoals een wachtwoord en een unieke code die naar een geregistreerde mobiele telefoon wordt verzonden. MFA vermindert de kans op ongeautoriseerde toegang aanzienlijk, zelfs als het wachtwoord van een gebruiker in gevaar komt.

- Gebruik sterke authenticatieprotocollen: gebruik beproefde authenticatieprotocollen zoals OpenID Connect, OAuth 2.0 of SAML om de identiteit van de gebruiker veilig vast te stellen. Deze protocollen worden veel gebruikt en bieden een hoog beveiligingsniveau.

- Beperk het aantal inlogpogingen: Stel een limiet in voor het aantal mislukte inlogpogingen dat binnen een specifiek tijdsbestek is toegestaan om brute-force-aanvallen te voorkomen. Het implementeren van accountvergrendelingen of tijdelijke vertragingen na mislukte inlogpogingen kan aanvallers afschrikken.

- Veilige wachtwoordopslag: Bewaar gebruikerswachtwoorden veilig met behulp van cryptografische hashfuncties zoals bcrypt, scrypt of Argon2. Deze algoritmen maken het rekenkundig moeilijk voor aanvallers om originele wachtwoorden uit de gehashte waarden te achterhalen, zelfs als de wachtwoorddatabase is aangetast.

- Gebruik best practices voor wachtwoorden: Moedig gebruikers aan om sterke, unieke wachtwoorden voor hun accounts te maken en regelmatige wachtwoordwijzigingen te eisen. Implementeer wachtwoordbeleid dat minimale lengte en complexiteit afdwingt en een combinatie van kleine letters/hoofdletters, cijfers en speciale tekens gebruikt.

- Single Sign-On (SSO) inschakelen: Met SSO kunnen gebruikers zich één keer authenticeren en toegang krijgen tot meerdere applicaties binnen uw organisatie. Dit vereenvoudigt de gebruikerservaring en centraliseert het authenticatiebeheer, waardoor het eenvoudiger wordt om best practices op het gebied van beveiliging te implementeren en te onderhouden.

Door deze best practices voor authenticatie te implementeren, kunt u de beveiliging van uw UI-builder-applicatie aanzienlijk versterken, waardoor zowel uw gebruikers als uw applicatie worden beschermd tegen kwaadwillende actoren.

Gegevensversleuteling implementeren voor gevoelige informatie

Gegevensversleuteling is een cruciale beveiligingsmaatregel die gevoelige informatie binnen uw UI-bouwertoepassing beschermt. Het gaat om het omzetten van gegevens in een gecodeerde vorm, die alleen kan worden gedecodeerd en gelezen door iemand met de juiste decoderingssleutel. Er zijn twee hoofdtypen gegevensversleuteling: onderweg en in rust. Encryptie tijdens het transport beschermt gegevens terwijl deze worden verzonden tussen gebruikers en de applicatieserver.

Veilige communicatieprotocollen zoals HTTPS, TLS en SSL coderen gegevens tijdens de overdracht, waardoor vertrouwelijkheid en integriteit worden gegarandeerd. Wanneer u versleuteling implementeert in uw UI-builder-applicatie, zorg er dan voor dat alle verzonden gegevens worden beschermd met behulp van een van deze protocollen. In ruste-versleuteling verwijst daarentegen naar het beschermen van gegevens die zijn opgeslagen in de database van de applicatie. Het is van cruciaal belang om ongeautoriseerde toegang tot gevoelige informatie te voorkomen in geval van datalekken of inbraakgebeurtenissen.

Standaard versleutelingsalgoritmen zoals AES (Advanced Encryption Standard) moeten worden gebruikt om gevoelige gegevens te versleutelen voordat deze worden opgeslagen. Vergeet niet om de encryptiesleutels veilig te beheren, aangezien verlies of ongeoorloofde toegang tot deze sleutels kan leiden tot de decryptie van gevoelige gegevens. Overweeg bovendien om gebruik te maken van encryptiebibliotheken en -frameworks die beschikbaar zijn voor uw ontwikkelingsplatform. Deze bibliotheken zorgen ervoor dat encryptie correct en efficiënt wordt geïmplementeerd, waardoor het risico op potentiële kwetsbaarheden veroorzaakt door op maat gemaakte oplossingen wordt verminderd.

Informatieve en interactieve componenten beveiligen

Toepassingen voor het bouwen van gebruikersinterfaces bevatten vaak informatieve en interactieve componenten, zoals formulieren, knoppen en inhoudsweergaven, om een rijke gebruikerservaring boordevol functies te bieden. Door ervoor te zorgen dat deze componenten veilig zijn, worden kwetsbaarheden voorkomen en wordt de integriteit van de applicatie beschermd.

Een van de cruciale aspecten van het beveiligen van interactieve componenten is het valideren van gebruikersinvoer. UI builder-applicaties moeten invoergegevens valideren om te voorkomen dat schadelijke gegevens in de applicatie of de backend worden geïnjecteerd. Als een veld bijvoorbeeld een datum als invoer verwacht, zorg er dan voor dat het invoerformaat een geldige datum is om de kans te verkleinen dat schadelijke gegevens worden geïnjecteerd.

Gebruik veilige codeermethoden om cross-site scripting (XSS)-aanvallen en andere beveiligingsproblemen te voorkomen bij het ontwikkelen van uw UI-builder-applicatie. Vermijd het gebruik van onveilige methoden die de applicatie aan risico's kunnen blootstellen en volg de beveiligingsrichtlijnen die worden aanbevolen voor uw ontwikkelplatform.

Content Security Policy (CSP) is een essentiële beveiligingsfunctie die helpt bepalen hoe inhoud op een webpagina wordt geladen en uitgevoerd. Het implementeren van CSP in uw UI-bouwertoepassing kan XSS-aanvallen helpen bestrijden door de bronnen van JavaScript, CSS, afbeeldingen en andere elementen te beperken die op de pagina kunnen worden geladen. Het afdwingen van strikte CSP zorgt ervoor dat alleen geldige en vertrouwde inhoud binnen de applicatie wordt uitgevoerd.

AppMaster: een platform No-Code dat best practices op het gebied van beveiliging garandeert

AppMaster is een krachtig platform zonder code dat is ontworpen om backend-, web- en mobiele applicaties efficiënt en veilig te bouwen. Het garandeert best practices op het gebied van de beveiliging van UI-builder-applicaties door het implementeren van sterke authenticatieprotocollen, data-encryptie, veilige communicatie en het bieden van een veilige omgeving voor zowel het ontwikkelen als implementeren van applicaties.

Een belangrijk voordeel van het gebruik van AppMaster is de focus op naadloze beveiliging. Naast het bieden van ingebouwde ondersteuning voor authenticatie, stroomlijnt het platform het implementatieproces van beveiligingsfuncties, waardoor het risico wordt geminimaliseerd dat kwetsbaarheden onopgemerkt blijven. AppMaster richt zich op continue beveiligingsverbeteringen, zodat u kunt profiteren van een up-to-date beveiligingsframework bij het bouwen van uw applicaties .

Als onderdeel van hun alomvattende aanpak omvat AppMaster regelmatige beveiligingsaudits en -beoordelingen. Deze beoordelingen helpen een hoog niveau van applicatiebeveiliging te behouden door potentiële kwetsbaarheden te identificeren en noodzakelijke updates en verbeteringen te implementeren. Door op AppMaster te vertrouwen bij het bouwen van uw UI builder-applicatie, zorgt u voor een solide basis voor een veilige en efficiënte applicatie.

De best practices op het gebied van applicatiebeveiliging van UI-builder zijn essentieel voor het voorkomen van cyberdreigingen, het beschermen van gebruikersgegevens en het garanderen van een soepele werking van de applicatie. Door gegevensversleuteling te implementeren, informatieve en interactieve componenten te beveiligen en gebruik te maken van platforms zoals AppMaster, kunt u een hoog beveiligingsniveau binnen uw applicatie handhaven.

Het uitvoeren van regelmatige beveiligingsaudits en beoordelingen

Regelmatige beveiligingsaudits en -beoordelingen zijn van cruciaal belang om de veiligheid en integriteit van uw UI-bouwertoepassing te garanderen. Ze helpen u proactief potentiële kwetsbaarheden te identificeren en de effectiviteit van uw huidige beveiligingsmaatregelen te evalueren.

Door deze beoordelingen uit te voeren, kunt u noodzakelijke updates en verbeteringen in de beveiliging van de applicatie implementeren, waardoor het risico op inbreuken en ongeautoriseerde toegang tot een minimum wordt beperkt. In deze sectie worden het belang, de belangrijkste componenten en best practices besproken voor het uitvoeren van beveiligingsaudits en -beoordelingen in UI-bouwertoepassingen.

Waarom beveiligingsaudits en beoordelingen essentieel zijn

Beveiligingsaudits en -beoordelingen zijn van groot belang voor het handhaven van de beveiligingsstatus van een applicatie, inclusief een UI-builder-applicatie. De belangrijkste redenen voor het uitvoeren van regelmatige beveiligingsaudits en -beoordelingen zijn:

- Kwetsbaarheden identificeren: Audits helpen bij het ontdekken van bestaande of potentiële beveiligingskwetsbaarheden in de applicatie-infrastructuur, codebase en configuratie-instellingen. Door deze kwetsbaarheden te identificeren, kunnen ontwikkelaars problemen oplossen en misbruik door kwaadwillende actoren voorkomen.

- Beveiligingsmaatregelen evalueren: Met beoordelingen kunt u de effectiviteit van uw bestaande beveiligingsmaatregelen, zoals authenticatie, encryptie en toegangscontroles, evalueren. Ze stellen u in staat potentiële zwakke punten in uw verdediging vast te stellen en corrigerende maatregelen te nemen om uw beveiligingspositie te versterken.

- Naleving garanderen: Regelmatige beveiligingsaudits helpen ervoor te zorgen dat uw toepassing voldoet aan de beveiligingsnormen en -voorschriften van de sector, die variëren afhankelijk van het type, de doelgroep en de regio van uw toepassing.

- Vertrouwen opbouwen bij gebruikers: een uitgebreide beveiligingsaudit en -beoordeling laat zien dat u zich inzet voor het onderhouden van een veilige applicatie. Ze helpen bij het opbouwen van vertrouwen bij uw eindgebruikers, in de wetenschap dat hun gegevens en privacy worden gewaarborgd.

Belangrijkste componenten van beveiligingsaudits en -beoordelingen

Een succesvolle beveiligingsaudit en -beoordeling moet meerdere aspecten van de beveiliging van uw UI-bouwertoepassing omvatten, waaronder:

- Toegangscontrole: Beoordeel de mechanismen die worden gebruikt om de toegang tot de applicatie-infrastructuur, gegevens en functionaliteit te controleren. Zorg ervoor dat de juiste machtigingen aanwezig zijn en dat gebruikers alleen toegang hebben tot de vereiste bronnen.

- Authenticatie: Controleer het authenticatieproces van uw applicatie, waarbij u zich richt op best practice-implementaties van multi-factor authenticatie, wachtwoordopslag en sterke authenticatieprotocollen zoals OAuth 2.0.

- Versleuteling: Onderzoek de versleutelingsalgoritmen en protocollen die u gebruikt om gevoelige gegevens zowel onderweg als in rust te beschermen. Controleer de sterkte van de encryptiesleutels en de implementatie van encryptieprocedures.

- Veilige communicatie: Controleer of uw toepassing beveiligde communicatiekanalen zoals HTTPS gebruikt om gegevens tussen de client en de server te verzenden. Analyseer de configuratie-instellingen van uw webserver om eventuele zwakke punten te identificeren.

- Invoervalidatie en uitvoercodering: bekijk de verwerking van gebruikersinvoer- en uitvoergegevens door uw toepassing. Zorg ervoor dat de juiste invoervalidatie, uitvoercodering en foutafhandelingsstrategieën worden geïmplementeerd om kwetsbaarheden zoals injectie-aanvallen en cross-site scripting te beperken.

- Naleving: Zorg ervoor dat uw toepassing voldoet aan de beveiligingsnormen en -voorschriften voor uw specifieke branche, regio en doelgroep.

Best practices voor het uitvoeren van beveiligingsaudits en -beoordelingen

Hier volgen enkele best practices waarmee u rekening moet houden bij het uitvoeren van beveiligingsaudits en beoordelingen voor uw UI-bouwertoepassing:

- Stel een periodiek schema op: Stel een regelmatig schema vast voor het uitvoeren van beveiligingsaudits en -beoordelingen, en houd u daaraan. Afhankelijk van de complexiteit en blootstelling van uw aanvraag kan dit proces elk kwartaal, halfjaarlijks of jaarlijks worden uitgevoerd. Voer bovendien ad-hocbeoordelingen uit wanneer er significante wijzigingen worden aangebracht aan de applicatie of de infrastructuur ervan.

- Definieer de reikwijdte: schets duidelijk de componenten van uw UI-bouwertoepassing die moeten worden beoordeeld, met de nadruk op de meest kritische beveiligingsaspecten. Een goed gedefinieerde reikwijdte helpt het auditproces te stroomlijnen en zorgt ervoor dat u alle relevante gebieden bestrijkt.

- Gebruik een combinatie van geautomatiseerde tools en handmatig testen: Voer beveiligingsbeoordelingen uit met behulp van zowel geautomatiseerde tools, zoals kwetsbaarheidsscanners en statische code-analysetools, als handmatig testen, zoals penetratietesten en handmatige codebeoordelingen. Deze aanpak helpt bij het vinden van een breder scala aan potentiële kwetsbaarheden en problemen.

- Betrek meerdere belanghebbenden: betrek verschillende belanghebbenden bij het audit- en beoordelingsproces, zoals applicatieontwikkelaars, IT-beveiligingspersoneel en externe consultants. Deze uiteenlopende perspectieven helpen de kwaliteit en effectiviteit van de controle te verbeteren.

- Documenteer en prioriteer bevindingen: documenteer de resultaten van de beveiligingsaudit grondig, categoriseer en prioriteer de bevindingen effectief en ontwikkel een plan om geïdentificeerde kwetsbaarheden aan te pakken. Problemen met een hoge prioriteit moeten onmiddellijk worden aangepakt, terwijl kwesties met een lagere prioriteit nog steeds snel moeten worden gemonitord en aangepakt.

Een no-code platform zoals AppMaster kan helpen bij het garanderen van best practices op het gebied van beveiliging binnen uw UI-builder-applicatie. AppMaster biedt krachtige authenticatieprotocollen, gegevensversleuteling, beveiligde communicatie en andere essentiële beveiligingsfuncties. Bovendien kunt u, door regelmatig beveiligingsaudits en -beoordelingen uit te voeren, de beveiligingssituatie van uw UI-builder-applicatie behouden en verbeteren, waardoor het risico op cyberdreigingen wordt geminimaliseerd en de gegevens en privacy van eindgebruikers worden beschermd.

FAQ

Applicatiebeveiliging van de UI-builder is van cruciaal belang voor het beschermen van zowel de eindgebruikers als de applicatie tegen cyberdreigingen, het waarborgen van de privacy en het handhaven van de gegevensintegriteit.

Sleutelbegrippen zijn onder meer authenticatie, autorisatie, gegevensversleuteling, beveiligde communicatie, invoervalidatie en uitvoercodering.

Best practices zijn onder meer het implementeren van multi-factor authenticatie, het gebruik van sterke authenticatieprotocollen zoals OAuth 2.0, het beperken van het aantal inlogpogingen en het gebruik van veilige methoden voor wachtwoordopslag.

Gegevensversleuteling zorgt ervoor dat gevoelige informatie zowel onderweg als in rust wordt beschermd. Standaard versleutelingsalgoritmen zoals AES worden gebruikt om gevoelige gegevens te versleutelen vóór opslag of verzending.

Interactieve componenten kunnen worden beveiligd door gebruikersinvoer te valideren, veilige coderingspraktijken toe te passen en Content Security Policy (CSP) te gebruiken om te bepalen hoe inhoud wordt geladen en uitgevoerd op een webpagina.

Regelmatige beveiligingsaudits en -beoordelingen helpen bij het identificeren van potentiële beveiligingskwetsbaarheden, het evalueren van de effectiviteit van de huidige beveiligingsmaatregelen en het implementeren van updates en verbeteringen aan de beveiliging van de UI builder-applicatie.

AppMaster, een krachtig platform no-code, garandeert best practices op het gebied van beveiliging door krachtige authenticatieprotocollen, gegevensversleuteling, beveiligde communicatie en regelmatige beveiligingsaudits en -beoordelingen te implementeren.

Een effectieve beveiligingsaudit moet betrekking hebben op gebieden als toegangscontrole, authenticatie, encryptie, beveiligde communicatie, invoervalidatie, uitvoercodering en naleving van beveiligingsnormen en -voorschriften.