Jak oprogramowanie dla służby zdrowia jest rozwijane pod kątem zgodności z HIPAA

Ten artykuł podkreśli skargi HIPAA, dlaczego jest to potrzebne i ważne, a także rozwój oprogramowania opieki zdrowotnej przy użyciu HIPAA Compliance.

Czy szukasz informacji na temat zgodności z HIPAA lub oprogramowania dla służby zdrowia opracowanego z wykorzystaniem zgodności z HIPAA? Jeśli tak, ten przewodnik jest dla Ciebie. Jak wynika ze statystyk, coraz więcej systemów opieki zdrowotnej i organizacji zwraca się w kierunku modeli internetowych, jak każda inna organizacja na całym świecie. Korzyścią z tego jest zmniejszenie fizycznej interakcji z pacjentem. Ta koncepcja pokazała więcej przepływu po pandemii COVID-19.

Oprogramowanie i aplikacje związane z opieką zdrowotną są w dużym popycie na całym świecie. Ale biorąc opiekę zdrowotną wirtualnie jest duża sprawa, ponieważ życie i zdrowie są zagrożone. Tutaj właśnie pojawia się rola zgodności z HIPAA. Każdy deweloper, niezależnie od tego, czy opracowuje aplikację związaną z opieką zdrowotną, czy oprogramowanie do opieki zdrowotnej, musi spełniać wymogi zgodności z HIPAA, aby móc ją uruchomić.

Co to jest HIPAA?

HIPAA to skrót od Health Insurance Portability and Accountability Act. Została ona uchwalona po raz pierwszy w 1996 roku. Głównym powodem uchwalenia tej ustawy jest firmy zajmujące się tworzeniem oprogramowania dla zasad bezpieczeństwa i prywatności dla lepszego zarządzania pacjentem, poufności i bezpieczeństwa zwanego PHI (patient-protected health information).

Jednak od pierwszego pojawienia się, różne zmiany i aktualizacje zostały wykonane do zgodności HIPAA jak technologia poprawia i zagrożeń oprogramowania opieki zdrowotnej występuje.

Wymagania dotyczące oprogramowania zgodnego z HIPAA

Istotne jest, aby wiedzieć, że rozwój oprogramowania opieki zdrowotnej musi spełniać następujące wymagania, aby spełnić HIPAA zgodności - Health Insurance Portability and Accountability Act. PHI (informacje zdrowotne chronione przez pacjenta), które jest koniecznością dla zgodności HIPAA są:

- Inicjały - (pierwsze, środkowe i ostatnie imię)

- Adres

- Kod pocztowy (ZIP)

- Data urodzenia

- Data przyjęcia lub wypisu

- Fotografie

- Numer (telefon i faks)

- Dane biometryczne (odciski palców, uwierzytelnianie dwuskładnikowe i identyfikacja twarzy)

- SSN - numer ubezpieczenia społecznego

- MRN - numer dokumentacji medycznej

- HPBN - numer beneficjenta planu zdrowotnego

- AN - numer konta

- Numer licencji

- Identyfikatory urządzeń

- Adresy URL stron internetowych i adres IP

Lista kontrolna oprogramowania zgodnego z HIPAA

Dla udanego rozwoju oprogramowania związanego z ochroną zdrowia i zagwarantowania jego zgodności z HIPAA; poniższa lista kontrolna zgodności z HIPAA jest koniecznością do wykonania:

Kontrola dostępu do danych.

Pierwszą listą kontrolną zgodności z HIPAA jest kontrola dostępu odpowiedzialna za pozwolenie na korzystanie z danych. Można temu zapobiec poprzez kontrolę dostępu opartą na rolach i wiele innych.

Audyt aktywności

Następna lista kontrolna zgodności z HIPAA jest audyt aktywności; oprogramowanie opieki zdrowotnej i twórcy aplikacji mogą zabezpieczyć i używać tylko odpowiednich osób, a nie wszystkich. Można to zrobić poprzez udane logowanie, nieudane próby i przechowywane informacje.

Integralność systemu

Następny na liście kontrolnej zgodności z HIPAA jest dane i komunikacja musi być zaszyfrowana od końca do końca.

Mechanizm zapobiegający temperowaniu danych

Wdrożenie technik blockchain i podpisów cyfrowych może zmniejszyć temperowanie bezpieczeństwa w aplikacji zdrowotnej lub oprogramowaniu.

Niezawodna autoryzacja użytkowników

Bezpieczeństwo można zwiększyć za pomocą technik takich jak utrzymywanie silnych haseł, wieloetapowe uwierzytelnianie itp.

Bezpieczna transmisja danych

Zapewnij bezpieczną transmisję danych dane muszą być regularnie tworzone kopie zapasowe za pośrednictwem godnego zaufania obiektu zewnętrznego.

Jak stać się zgodnym z HIPAA

Aby stać się aplikacją lub oprogramowaniem zgodnym z HIPAA, należy spełnić następujące warunki:

Polityka prywatności organizacji

Organizacja musi stworzyć politykę prywatności, aby stać się zgodną z HIPAA. Po utworzeniu musi być dostępna jako Notice of Privacy Practices (NPP) i podpisana przez pacjentów. Polityka ta musi obejmować wyjaśnienie, w jaki sposób adresowana jest prywatność pacjenta i informować o jego prawach do nich.

Pracownik ds. prywatności HIPAA

Zgodność z HIPAA jest czasami trudna do zrozumienia, dlatego organizacja powinna mieć swoich oficerów ds. prywatności HIPAA jako ekspertów, którzy kierują tworzeniem polityki prywatności firmy i zapewniają jej wdrożenie. Oficer jest również odpowiedzialny za przetwarzanie NPP, organizowanie sesji szkoleniowych i prowadzenie wewnętrznych audytów organizacji w celu zapewnienia zgodności z HIPAA.

Regularne audyty wewnętrzne

Po uzyskaniu zatwierdzenia zgodności z HIPAA, organizacja opieki zdrowotnej musi przeprowadzać regularne audyty wewnętrzne w celu rozpoznania braków zgodności. Organizacje opieki zdrowotnej muszą następnie skonstruować udokumentowane strategie naprawcze, pokazujące sposoby odwracania naruszeń HIPAA.

Zachowaj umowy biznesowe

Przed udostępnieniem danych upewnij się, że partner biznesowy jest zgodny z oprogramowaniem medycznym HIPAA, chroni przed naruszeniem danych i jest weryfikowany w celu przypomnienia zmian.

Protokół ostrzegania o naruszeniach

Naruszenie zgodności z HIPAA nie zawsze jest problemem, zwłaszcza jeśli zostało dokonane przypadkowo i organizacja może to udowodnić.

Odpowiednia dokumentacja

Organizacje opieki zdrowotnej muszą zgłaszać i dokumentować wszystkie działania związane ze zgodnością z HIPAA. Ta dokumentacja medyczna będzie kontrolowana w ramach audytów i analiz skarg.

Zasada prywatności "HIPAA

Wymaga praw użytkowników rozwiązań oprogramowania opieki zdrowotnej na ich poufne dane, zwane chronionymi informacjami zdrowotnymi - PHI, i muszą być utrzymywane w tajemnicy. Informacje te obejmują bieżące sprawy medyczne pacjenta, poprzednie sprawy, historię leczenia, historię transakcji itp. Podsumowuje, jak dane będą wykorzystywane i kto może uzyskać do nich dostęp. Pacjent ma prawo dostępu do swoich danych i uzyskania ich kopii. Polityka prywatności organizacji musi zostać spisana, udokumentowana i poinformowana pacjenta.

Zasada bezpieczeństwa HIPAA

Organizacje są zobowiązane do zabezpieczenia chronionych informacji zdrowotnych - PHI zgodnie z zasadą bezpieczeństwa HIPAA. Reguła bezpieczeństwa HIPPA wyjaśnia, jak należy postępować. Dokładniej rzecz ujmując, Reguła Bezpieczeństwa ustanawia międzynarodowe standardy postępowania, utrzymywania i przekazywania elektronicznie chronionych informacji zdrowotnych (ePHI).

Zabezpieczenia administracyjne, fizyczne i techniczne to środki bezpieczeństwa danych, które muszą być wprowadzone, aby branża opieki zdrowotnej spełniała te wytyczne.

Zabezpieczenia administracyjne

Zgodnie z zabezpieczeniami administracyjnymi, podmioty pracujące z chronionymi informacjami zdrowotnymi - PHI mają obowiązek wyznaczenia godnego zaufania urzędnika oraz zorganizowania systemu zarządzania bezpieczeństwem w celu bezpiecznego rejestrowania wszystkich informacji. Zasady bezpieczeństwa obejmują również szkolenie pracowników, zarządzanie i ocenę polityki bezpieczeństwa. Upewnij się, że zatrudniasz oficera uprawnionego do wyczuwania cyberataków i pracującego nad nimi niezwłocznie, aby uratować wewnętrzne informacje twojego szpitala. Chroni Twoje dane przed udostępnieniem ich osobom trzecim i nieuprawnionym działem. Z zasadami aplikacji zgodnymi z HIPPA, oficer musi przewidzieć ryzyko i zarządzać, aby pokonać je na czas.

Zabezpieczenie fizyczne

To zabezpieczenie zapewnia fizyczne przechowywanie w zdalnym centrum lub elektronicznie chronionych informacji zdrowotnych - ePHI przechowywanych on-premise w chmurze. Jeśli uzyskujesz dostęp do elektronicznie chronionych informacji zdrowotnych - ePHI ze swojego urządzenia, musisz przestrzegać zasad bezpieczeństwa, takich jak usuwanie elektronicznie chronionych informacji zdrowotnych - ePHI ze swojego urządzenia po zakończeniu umowy. Bezpieczne stanowiska pracy Twoje stanowiska pracy z dostępem do ePHI muszą mieć szczelny system zabezpieczeń, w tym odpowiednie zamki w drzwiach i oknach oraz inspekcję wideo, aby zapewnić bezpieczeństwo komputerów i serwerów.

Zabezpieczenia techniczne

Zabezpieczenie to obejmuje technologie związane z integralnością transmisji, a audyt jest bezpieczny. Musi mieć pozwolenie na bezpieczne bazy danych PHI, aby zapewnić pracownikom dostęp tylko do uprawnionych danych, a nie do wszystkich. Musi być zaszyfrowany od końca do końca. Utworzony e-mail do transmisji musi być bezpieczny jak na oprogramowanie medyczne HIPAA Compliant Messaging rozwiązań.

To bezpieczeństwo technologii jest dla kontroli szkód w przypadku przerwy w zasilaniu, ponownego uruchomienia lub aktualizacji systemu, lub jakiegokolwiek zdarzenia, które może spowodować błąd. Zapewnił dane i odzyskane do podmiotów w prawidłowym kształcie. Plus, zapewnia tylko autoryzowanych użytkowników unikalny dostęp do odpowiedniego działu. Wszystkie informacje są dostępne tylko z biometrii, kart inteligentnych, lub hasła.

Rozwój oprogramowania zgodnego z HIPAA

Aby opracować oprogramowanie dla służby zdrowia lub aplikację, musisz upewnić się, że jest ono zgodne z HIPAA, aby chronić informacje o pacjencie. Bo jeśli nie przestrzegać i podążać za HIPAA może spowodować poważne wyniki. Wiele organizacji zdrowotnych płacić grzywny z powodu naruszenia prywatności w HIPAA. Więc co organizacja opieki zdrowotnej online zajmuje znacznie więcej niż tylko budowanie aplikacji lub rozwiązania oprogramowania medycznego. Musisz zachować poufność, prywatność i cnotę swoich elektronicznych PHI w aplikacji.

AppMaster oferuje zgodne z HIPAA rozwiązania w zakresie oprogramowania dla służby zdrowia i rozwój aplikacji przy użyciu technologii bez kodu. Tutaj w AppMaster zapewniamy, że Twój produkt jest zgodny z HIPAA, aby te niszczące naruszenia danych nie miały miejsca.

Jak budować systemy oprogramowania zgodne z HIPAA

Załóżmy, że chcesz zbudować swój system opieki zdrowotnej zgodny z HIPAA od samego początku. W takim przypadku będzie to zależało od funkcji, które chcesz uwzględnić i głównego celu, który stoi za opracowaniem aplikacji zgodnej z HIPAA, zwanej systemem zarządzania szpitalem (HMS).

HMS to świetne narzędzie, które zapewni łatwość pracy lekarzom, pielęgniarkom i personelowi medycznemu, gdy tylko zechcą uzyskać dostęp do danych przy zachowaniu prywatności pacjenta i bezpieczeństwa danych. Ogólne zasady tworzenia systemu HMS to:

- Powinien być rozszerzony o każdego pracownika medycznego.

- Projekt UI/UX musi budzić podziw.

- Musi zawierać kontrolę dostępu użytkowników.

- Zawiera niezawodny system bezpieczeństwa.

- Dane mogą być regularnie przechowywane na platformach stron trzecich.

- Dane muszą być szyfrowane od końca do końca.

- Rozwiązanie oprogramowania medycznego HMS lub aplikacja musi być w stanie zapewnić poprawę dla automatyzacji kliniki.

- Rozwój oprogramowania dla służby zdrowia musi być zgodny z HIPAA.

- Koszt rozwoju oprogramowania musi być rozsądny.

Rozwój oprogramowania kluczowy dla systemu oprogramowania zgodnego z HIPAA lub aplikacji opieki zdrowotnej można zrobić łatwo poprzez technologię bez kodu. Rozważ AppMaster najlepszą platformę, aby uzyskać aplikację mobilną lub aplikację internetową do dowolnego celu. Rozwój oprogramowania do zarządzania opieką zdrowotną lub aplikacja może być również tworzona tradycyjną metodą kodowania przez programistów opieki zdrowotnej, ale praca w kierunku AppMaster, platformy bez kodu, jest łatwa w użyciu, opłacalna, przyjazna dla użytkownika i zużywa mniej czasu. AppMaster zapewnia, że aplikacja, którą stworzyłeś z platformy, przestrzega wszystkich wymienionych powyżej wymogów zgodności HIPAA:

Szyfrowanie transportu.

Przed przesłaniem wszystkie elektroniczne PHI powinny być zaszyfrowane. Pierwszym krokiem w zabezpieczeniu wrażliwych informacji zdrowotnych za pomocą protokołów SSL i HTTPS jest zapewnienie, że oprogramowanie zgodne z HIPAA szyfruje je podczas transmisji. Zaleca się sprawdzenie, czy protokół HTTPS jest skonfigurowany prawidłowo i czy nie występują w nim przestarzałe lub niebezpieczne wersje TLS.

Tworzenie kopii zapasowych i przechowywanie danych

Należy zapewnić tworzenie kopii zapasowych danych, ich przechowywanie i dostęp do nich tylko przez upoważnionych pracowników. Zapewnij, że tylko upoważnione osoby mają dostęp do wrażliwych PHI, w tym logów, kopii zapasowych, baz danych i wszystkich danych przechowywanych przez Twój system. Możliwe jest przechowywanie ich w miejscach poza Twoją kontrolą, na przykład na tym samym planie hostingowym, ale z wykorzystaniem serwera współdzielonego z wieloma klientami. Niezależnie od tego, dane powinny być zaszyfrowane i niedostępne za wszelką cenę.

Logi systemowe i tożsamość

Jeśli chodzi o logi systemowe, identyfikatory i hasła muszą być równie bezpieczne. Oprogramowanie zgodne z HIPAA ma bardzo sztywne kryteria dotyczące poziomu prywatności, jaki należy zachować. System powinien być w stanie śledzić wszystkie logi i modyfikacje skonstruowane do PHI. Kluczowymi czynnikami są:

- Silne hasło

- Ograniczenie prób logowania

- Dwuczynnikowe uwierzytelnianie (2FA)

- Biometria multimodalna - odcisk palca, twarz lub rozpoznawanie głosu

- Pojedyncze logowanie (SSO)

- Wykrywanie obecności

- Kontrola dostępu oparta na atrybutach

Blockchain

Może pomóc w systemie zarządzania zdrowiem (HMS) poprzez następujące elementy:

- Można uniknąć półzaufanych stron trzecich

- Rozwinięte szyfry kryptograficzne, które zapobiegają włamaniom

- Pseudonimowość w celu ochrony tożsamości użytkownika

- Modyfikowanie zapisów blokowych

- Zabezpieczenie praw pacjentów do danych

- Konkurencyjne korporacje pomocy i analiz medycznych

- Transakcje będą rejestrowane

- Większa wiarygodność

- Przejrzystość danych

Utylizacja

Aby zachować bezpieczeństwo danych zdrowotnych i zgodność z HIPAA, dane z kopii zapasowych i archiwalnych powinny wygasnąć i trwale zostać usunięte. Gdy ktoś nie korzysta już z serwera, należy zapewnić utylizację danych z każdej lokalizacji, w której są one przekazywane, ponieważ może być konieczne wykonanie kopii zapasowych lub skopiowanie ich.

Umowa biznesowa

Systemy oprogramowania zgodne z HIPAA i elektroniczne PHI muszą być hostowane na serwerach firmy z podpisaną umową Business Associate Agreement lub przynajmniej mieć bezpieczny serwer wewnętrzny. Najlepsze opcje wśród najbardziej zaufanych dostawców to.

- Google Cloud Platform

- Amazon Web Services

- Microsoft Azure

Jak utrzymać zgodność z HIPAA - doświadczenie AppMastera

Budowanie aplikacji lub oprogramowania zapewniającego zgodność z HIPPA to kolejna rzecz, ale konserwacja jest zawsze potrzebna. Wniosek w utrzymaniu zgodności HIPAA jest uważność i sprawdzanie, ale ręczne metody robienia tego będą czasochłonne i nie przyjazne dla kosztów. Zaawansowana technologia AI pozwoli zrobić to skutecznie poprzez automatyczne wyszukiwanie informacji o pacjencie, automatyczne skanowanie w celu zmniejszenia ryzyka oraz natychmiastowe odzyskiwanie danych poprzez regularne tworzenie kopii zapasowych. Do utrzymania oprogramowania zgodnego z HIPAA z niestandardowych aplikacji oprogramowania opieki zdrowotnej, pozwól nam zacytować doświadczenie AppMaster i jak to się robi.

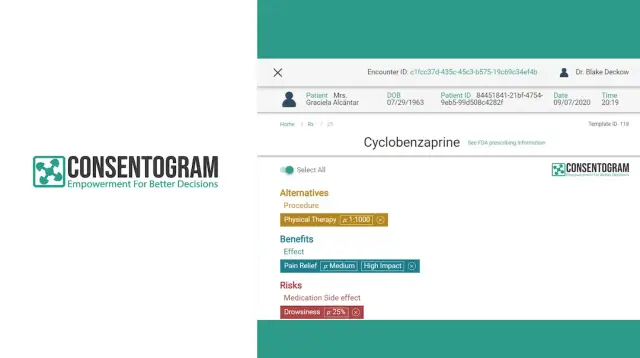

Consentogram jest rodzajem automatycznie poinformowanej metody zgody. To było rozwiązanie AppMaster w kierunku ePHI, który zapewnia bezproblemową integrację w kierunku elektronicznego przechowywania danych, utrzymania wcześniej istniejących informacji i zmniejsza ręczny przepływ pracy.

Ten kawałek wynalazku został stworzony na modelu sztucznej inteligencji i pracuje z klinicznego wsparcia decyzji (CDS), plus ML-based malpractice redukcji ryzyka dla dostawców opieki zdrowotnej. Na AppMaster, backend Сonsentogram został opracowany, a następnie włączony do systemów ePHI opieki zdrowotnej setups i pracy na protokołach HIPAA i HITECH. Współpraca z AppMaster przy tym projekcie była efektywna czasowo i kosztowo, a w odstępach czasu oferowano udaną konserwację. Dowiedz się więcej o Consentogramie w AppMaster.

Dolna linia

Aby zbudować swój system zarządzania zdrowiem lub oprogramowanie lub aplikację związaną z opieką zdrowotną, musisz upewnić się, że zapewnia on wszystkie zalecenia dotyczące zgodności z HIPAA. Bez tego oprogramowanie lub aplikacja związana z opieką zdrowotną nie będzie ważna dłużej i nie będzie spełniać wymaganych protokołów bezpieczeństwa i prywatności pacjentów. Poprzez wdrożenie zgodności HIPAA i wykonanie aplikacji lub oprogramowania, które spełnia wszystkie protokoły bezpieczeństwa, oszustwa, kradzieże tożsamości, hacking lub naruszenia danych osobowych będą minimalne. Będzie to również chronić swoją organizację opieki zdrowotnej od uzyskania unikalnych grzywien finansowych z organów zarządzających.

Jeśli chcesz zbudować swoją aplikację opieki zdrowotnej lub backend, AppMaster może Ci w tym pomóc. Ma potężne narzędzie do programowania wizualnego i backend dla aplikacji związanej z opieką zdrowotną, jeśli zapewnisz, że Twoja aplikacja spełnia wymagane protokoły zgodności z HIPAA podczas tworzenia oprogramowania. Sprawdź rozsądne pakiety i zacznij od swojej aplikacji już dziś!