إنشاء تطبيقات آمنة: أفضل الممارسات لحماية بيانات المستخدم

استكشف أفضل الممارسات لإنشاء تطبيقات آمنة، وحماية بيانات المستخدم، وضمان الخصوصية أثناء تنقل المطورين في عالم تطوير التطبيقات المعقد.

مع تحول العالم إلى عالم رقمي بشكل متزايد، لا يمكن المبالغة في أهمية أمن التطبيقات. يتعلق إنشاء تطبيقات آمنة بتأمين التعليمات البرمجية وتنفيذ الاستراتيجيات الصحيحة وأفضل الممارسات لحماية بيانات المستخدم وضمان الخصوصية. يعد التأكد من أن تطبيقاتك مرنة في مواجهة الهجمات المحتملة وانتهاكات البيانات أمرًا بالغ الأهمية لكسب ثقة المستخدم والحفاظ عليها والامتثال للوائح ومعايير الصناعة المحددة.

باعتبارك مطور تطبيقات، يجب عليك مراعاة جوانب متعددة من أمان التطبيق، بما في ذلك البنية التحتية الخلفية الآمنة، وحماية واجهات برمجة التطبيقات وعمليات التكامل، وتخزين البيانات وتشفيرها، والمصادقة والتحكم في الوصول، واختبار الأمان، وتعليم المستخدم. سنناقش في هذه المقالة أهمية حماية البيانات ولوائح ومعايير الصناعة التي يجب عليك الالتزام بها، بالإضافة إلى تقديم رؤى قيمة حول أفضل الممارسات التي تمكنك من بناء تطبيقات آمنة.

فهم أهمية حماية البيانات

تعد حماية بيانات المستخدم أولوية قصوى في عالم تطوير التطبيقات. مع تزايد خروقات البيانات والهجمات الإلكترونية، يجب على الشركات والمطورين اتخاذ الخطوات اللازمة لضمان بقاء معلومات المستخدم الحساسة آمنة. يمكن أن يكون الفشل في حماية بيانات المستخدم كارثيًا - بدءًا من الخسائر المالية الفادحة والضرر الذي يلحق بسمعة العلامة التجارية، وحتى العواقب القانونية المحتملة بسبب عدم الامتثال للوائح ومعايير الصناعة.

أصبح المستخدمون أكثر وعيًا بأهمية خصوصية البيانات ويبحثون عن تطبيقات جديرة بالثقة تعطي الأولوية لأمنهم. سيساعدك إنشاء تطبيق آمن على الاحتفاظ بالعملاء الحاليين وجذب عملاء جدد يقدرون حماية البيانات. يوضح تنفيذ استراتيجية أمنية قوية لتطبيقك وإعطاء الأولوية لحماية بيانات المستخدم التزامك بخصوصية المستخدم، وتعزيز الثقة والولاء بين قاعدة المستخدمين لديك، وهو أمر ضروري لتحقيق النجاح على المدى الطويل.

لوائح ومعايير الصناعة

مع تزايد أهمية حماية البيانات، يجب الالتزام بالعديد من لوائح ومعايير الصناعة عند إنشاء تطبيقات آمنة. يمكن أن يؤدي عدم الامتثال لهذه اللوائح إلى تداعيات قانونية وغرامات باهظة وخسارة محتملة لثقة العملاء. فيما يلي بعض اللوائح والمعايير الأكثر أهمية في الصناعة والتي يجب أن يلتزم بها تطبيقك:

اللائحة العامة لحماية البيانات (GDPR)

اللائحة العامة لحماية البيانات ( GDPR ) هي إحدى لوائح الاتحاد الأوروبي (EU) التي تهدف إلى حماية خصوصية البيانات لمواطني الاتحاد الأوروبي من خلال فرض قواعد صارمة حول كيفية قيام الشركات بجمع البيانات الشخصية وتخزينها ومعالجتها. تنطبق هذه اللائحة على أي شركة أو تطبيق يجمع معلومات من مواطني الاتحاد الأوروبي، بغض النظر عن الموقع الفعلي للشركة. بموجب اللائحة العامة لحماية البيانات، يجب على الشركات التأكد من أن تطبيقاتها شفافة في ممارسات معالجة البيانات الخاصة بها، وتزويد المستخدمين بالتحكم الكافي في بياناتهم، وتنفيذ التدابير الأمنية اللازمة لمنع الوصول غير المصرح به أو فقدان البيانات.

قانون خصوصية المستهلك في كاليفورنيا (CCPA)

قانون CCPA هو قانون ولاية كاليفورنيا الذي يمنح سكان كاليفورنيا الحق في معرفة المعلومات الشخصية التي تجمعها الشركات عنهم، وطلب حذف بياناتهم، وإلغاء الاشتراك في بيع بياناتهم الشخصية. وكما هو الحال مع اللائحة العامة لحماية البيانات، ينطبق قانون CCPA على الشركات التي تستهدف المقيمين في كاليفورنيا، بغض النظر عن الموقع الفعلي للشركة. للامتثال لقانون CCPA، يجب أن يوفر تطبيقك سياسات خصوصية شفافة ويمكن الوصول إليها بسهولة، وتمكين المستخدمين من ممارسة حقوق البيانات الخاصة بهم، وتنفيذ ممارسات آمنة للتعامل مع البيانات.

قانون قابلية نقل التأمين الصحي والمساءلة (HIPAA)

HIPAA هو قانون فيدرالي أمريكي يحدد قواعد ولوائح محددة لحماية البيانات للمؤسسات والتطبيقات التي تتعامل مع المعلومات الصحية، بما في ذلك مقدمي الرعاية الصحية وشركات التأمين الصحي وغرف مقاصة الرعاية الصحية. يجب التعامل مع المعلومات الصحية المحمية (PHI) بشكل آمن وفقًا لقاعدة الخصوصية وقاعدة الأمان الخاصة بـ HIPAA لضمان خصوصية المريض والحفاظ على السجلات الطبية السرية. يجب أن تنفذ التطبيقات التي تتعامل مع المعلومات الصحية ضوابط صارمة للوصول، والتشفير، وإجراءات سلامة البيانات للامتثال للوائح HIPAA.

معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS)

PCI DSS عبارة عن مجموعة من متطلبات الأمان التي تهدف إلى حماية بيانات حامل البطاقة. يجب أن تتوافق أي مؤسسة أو تطبيق يقوم بمعالجة بيانات بطاقة الائتمان أو تخزينها أو نقلها مع PCI DSS لضمان المعالجة الآمنة لمعلومات الدفع الحساسة. يتطلب التوافق مع PCI DSS ضوابط أمنية قوية حول بيانات حامل البطاقة، بما في ذلك التشفير واختبار الثغرات الأمنية بشكل منتظم والحفاظ على بنية تحتية آمنة للشبكة.

ومن خلال فهم لوائح ومعايير الصناعة هذه والامتثال لها، فإنك لا تقلل فقط من المخاطر القانونية المرتبطة بعدم الامتثال، بل تثبت أيضًا الالتزام بحماية بيانات المستخدم، وهو أمر ضروري لبناء الثقة والولاء بين المستخدمين.

التدابير الأمنية في تطوير التطبيقات

يبدأ بناء التطبيقات الآمنة بتنفيذ إجراءات أمنية قوية أثناء عملية التطوير. يعد اعتماد نهج الأمان أولاً ودمج أفضل ممارسات الأمان طوال دورة حياة التطوير أمرًا بالغ الأهمية، بدءًا من التخطيط والترميز والاختبار وحتى النشر والصيانة. فيما يلي بعض الاعتبارات الأمنية الأساسية وأفضل الممارسات لتطوير التطبيقات:

- نهج الأمان أولاً: إن جعل الأمان أولوية قصوى يساعد في تقليل نقاط الضعف ويضمن حماية البيانات. قم بإشراك خبراء الأمن في عملية التطوير لتحديد المخاطر المحتملة ومعالجتها في وقت مبكر. إنشاء خطة أمنية موثقة تغطي جميع الجوانب، بدءًا من إرشادات الترميز والتصميم المعماري وحتى عمليات اختبار ضمان الجودة.

- ممارسات الترميز الآمن: يمكن لممارسات الترميز الآمن أن تمنع العديد من الثغرات الأمنية الشائعة. استخدم إرشادات الترميز المعمول بها واقترح تقنيات مثل التحقق من صحة الإدخال، وترميز المخرجات، والاستعلامات ذات المعلمات، والمعالجة المناسبة للأخطاء. قم بمراجعة قاعدة التعليمات البرمجية وتحديثها بانتظام لإبقائها آمنة ومتسقة.

- تقليل الاعتماد على مكتبات الطرف الثالث: في حين أن مكتبات الطرف الثالث والمكونات مفتوحة المصدر يمكن أن تكون ذات قيمة في تسريع عملية التطوير، إلا أنها يمكنها أيضًا تقديم مشكلات أمنية غير متوقعة. قم بتقييم سلامة وسمعة أي مكتبة تابعة لجهة خارجية قبل استخدامها، وقم بتحديثها بانتظام لتقليل مخاطر الثغرات الأمنية.

- مبدأ الامتياز الأقل: تنفيذ مبدأ الامتياز الأقل، حيث يتمتع المستخدمون والتطبيقات بالحد الأدنى من الأذونات اللازمة لأداء مهامهم. وهذا يقلل من خطر الوصول غير المصرح به وانتهاكات البيانات المحتملة.

البنية التحتية الخلفية الآمنة

تلعب البنية التحتية الخلفية لتطبيقك دورًا حيويًا في الحفاظ على الوصول الآمن والموثوق إلى بيانات المستخدم. يمكن أن يساعد ضمان وجود واجهة خلفية آمنة في تخفيف التهديدات ومنع الانتهاكات المحتملة. فيما يلي بعض أفضل الممارسات لإنشاء بنية أساسية خلفية آمنة:

- جدران الحماية ونظام كشف التسلل (IDS): قم بتطبيق جدران حماية قوية لتصفية حركة المرور الضارة وحماية الأنظمة الخلفية لديك. استخدم نظام كشف التسلل (IDS) لمراقبة واكتشاف أي أنشطة مشبوهة أو محاولات وصول غير مصرح بها.

- فحص الثغرات الأمنية وإدارة التصحيح بشكل منتظم: قم بإجراء فحص منتظم للثغرات الأمنية لتحديد المخاطر الأمنية المحتملة في البنية التحتية الخلفية لديك. تنفيذ عملية إدارة التصحيح للحفاظ على تحديث الأنظمة وتقليل نقاط الضعف.

- النسخ الاحتياطية للبيانات وخطة التعافي من الكوارث: تنفيذ استراتيجية النسخ الاحتياطي للبيانات لضمان تكرار البيانات واستعادتها في حالة فشل النظام أو خرق أمني. يمكن أن تساعد خطة التعافي من الكوارث في تقليل وقت التوقف عن العمل واستعادة بيانات المستخدم بسرعة في حالات الطوارئ.

- منصات آمنة وموثوقة لتطوير الواجهة الخلفية: تضمن منصة موثوقة مثل أداة AppMaster الخالية من التعليمات البرمجية تطويرًا آمنًا للواجهة الخلفية. يركز AppMaster على الحفاظ على الأمان والامتثال مع تمكين المطورين من إنشاء التطبيقات بشكل أسرع.

حماية واجهات برمجة التطبيقات وعمليات التكامل

تعد واجهات برمجة التطبيقات (APIs) عنصرًا مهمًا في تطوير التطبيقات، مما يسمح للأنظمة المختلفة بالتواصل ومشاركة البيانات. يعد أمان واجهة برمجة التطبيقات (API) ذا أهمية قصوى لأن واجهات برمجة التطبيقات (APIs) غير الآمنة قد تكشف بيانات حساسة وتخلق نقاط ضعف لتطبيقك. اتبع أفضل الممارسات التالية لحماية واجهات برمجة التطبيقات (APIs) والتكامل:

- استخدم بروتوكولات الاتصال الآمنة: استخدم بروتوكولات الاتصال الآمنة مثل HTTPS لتشفير البيانات المنقولة بين العملاء والخوادم. وهذا يمنع اعتراض بيانات المستخدم الحساسة والتلاعب بها.

- تنفيذ ضوابط الوصول المناسبة: تقييد الوصول إلى واجهة برمجة التطبيقات (API) على المستخدمين والتطبيقات المعتمدة من خلال تنفيذ آليات التحكم في الوصول المناسبة مثل مفاتيح واجهة برمجة التطبيقات (API)، وOAuth، والمصادقة المستندة إلى الرمز المميز.

- التحقق من صحة بيانات الإدخال: تحقق من صحة بيانات الإدخال قبل معالجتها لتجنب الثغرات الأمنية مثل حقن SQL أو هجمات البرمجة النصية عبر المواقع (XSS). يمنع الوصول غير المصرح به أو التلاعب ببيانات وأنظمة تطبيقك.

- تحديد المعدل: قم بتنفيذ تحديد المعدل لمنع إساءة استخدام واجهة برمجة التطبيقات (API) وهجمات DDoS المحتملة. يمكن أن يؤدي وضع حدود لطلبات واجهة برمجة التطبيقات (API) إلى حماية البنية الأساسية الخلفية لديك من الإرهاق بسبب الطلبات المفرطة.

- مراجعة تكوينات واجهة برمجة التطبيقات وتحديثها: قم بمراجعة تكوينات واجهة برمجة التطبيقات وتحديثها بانتظام للتأكد من توافقها مع أفضل الممارسات وامتثالها لمعايير الصناعة. يتضمن ذلك إزالة واجهات برمجة التطبيقات المتكررة وتحديث إعدادات الأمان وتعديل إعدادات الأداء.

من خلال دمج إجراءات الأمان خلال عملية التطوير، وإعطاء الأولوية لأمن البنية التحتية الخلفية، وحماية واجهات برمجة التطبيقات وعمليات التكامل، يمكنك إنشاء تطبيقات تحمي بيانات المستخدم وتدعم معايير الخصوصية. يوفر استخدام أفضل الممارسات هذه أساسًا متينًا لتطوير التطبيقات بشكل آمن وتعزيز ثقة المستخدم ومنع الانتهاكات المحتملة.

تأمين تخزين البيانات والتشفير

يعد ضمان التخزين الآمن للبيانات والتشفير المناسب أمرًا بالغ الأهمية لحماية بيانات المستخدم والحفاظ على أمان التطبيق. يمكن أن يؤدي تنفيذ التخزين الآمن للبيانات إلى منع الوصول غير المصرح به أو التلاعب أو فقدان البيانات ويعمل كأحد إجراءات الأمان الأساسية في تطوير التطبيق:

خيارات تخزين البيانات

عند اتخاذ قرار بشأن خيار تخزين البيانات، ضع في اعتبارك مستوى الأمان والامتثال الذي يقدمه كل حل. يقدم موفرو التخزين السحابي مثل Amazon Web Services (AWS) وGoogle Cloud Platform (GCP) وMicrosoft Azure ميزات أمان ومعايير تشفير قوية للمساعدة في حماية البيانات المخزنة. وبدلاً من ذلك، يمكنك اختيار تخزين البيانات محليًا، والذي قد يوفر تحكمًا أكبر في بياناتك ولكنه يتطلب استثمارًا كبيرًا في البنية التحتية والصيانة.

تشفير البيانات

تشفير البيانات هو عملية تحويل المعلومات الحساسة إلى تنسيق غير قابل للقراءة لمنع الوصول غير المصرح به. يجب استخدام التشفير لكل من البيانات المخزنة (في حالة عدم النشاط) والبيانات المنقولة (في النقل).

- التشفير في حالة عدم النشاط: يجب تشفير البيانات المخزنة في قواعد البيانات أو التخزين السحابي أو التخزين المحلي للحماية من الوصول غير المصرح به أو خروقات البيانات. يضمن استخدام خوارزميات التشفير الراسخة مثل معيار التشفير المتقدم (AES) أمان بياناتك المخزنة. علاوة على ذلك، فإن إدارة مفاتيح التشفير بشكل صحيح أمر بالغ الأهمية للحفاظ على سلامة استراتيجية التشفير الخاصة بك.

- التشفير أثناء النقل: يجب تشفير البيانات المتبادلة بين العميل والخادم باستخدام بروتوكولات اتصال آمنة، مثل أمان طبقة النقل (TLS) وطبقة المقابس الآمنة (SSL). تأكد من أن تطبيقاتك تستخدم HTTPS للاتصال، والذي يقوم بتشفير المعلومات أثناء النقل عبر الشبكات.

النسخ الاحتياطي والاسترداد

تعد عمليات النسخ الاحتياطي المنتظم للبيانات وخطة الاسترداد المحددة ضرورية للحفاظ على سلامة البيانات وتقليل تأثير فقدان البيانات أو الحوادث الأمنية. قم بتنفيذ إستراتيجية النسخ الاحتياطي التي تتضمن النسخ الاحتياطية المجدولة للبيانات، وتخزين النسخ الاحتياطية خارج الموقع، وإجراءات التعافي من الكوارث لاستعادة البيانات في حالة حدوث خرق أمني أو فشل في الأجهزة.

المصادقة والتحكم في الوصول

تعد آليات المصادقة والتحكم في الوصول الفعالة أمرًا حيويًا للحفاظ على أمان التطبيق وحماية بيانات المستخدم. يضمن تنفيذ هذه الممارسات أن المستخدمين المصرح لهم فقط هم من يمكنهم الوصول إلى المعلومات الحساسة وتنفيذ إجراءات محددة داخل التطبيق:

- المصادقة متعددة العوامل (MFA): توفر MFA طبقة إضافية من الأمان من خلال مطالبة المستخدمين بتقديم دليلين أو أكثر للتحقق من هويتهم. يتضمن هذا عادةً مزيجًا من شيء يعرفه المستخدم (على سبيل المثال، كلمة المرور)، وشيء يمتلكه المستخدم (على سبيل المثال، هاتف ذكي)، و/أو شيء ما هو المستخدم (على سبيل المثال، القياسات الحيوية مثل بصمات الأصابع).

- تخزين آمن لكلمات المرور: قم بتخزين كلمات مرور المستخدم بشكل آمن باستخدام خوارزميات تجزئة كلمة المرور مثل bcrypt أو Argon2، والتي تساعد في الحماية من هجمات القوة الغاشمة وهجمات القاموس.

- التحكم في الوصول إلى الامتيازات الأقل: تنفيذ مبدأ الامتيازات الأقل، ومنح المستخدمين الأذونات اللازمة فقط لأداء مهامهم. وهذا يقلل من مخاطر الوصول غير المصرح به إلى البيانات الحساسة ويقلل من تأثير حسابات المستخدمين المعرضة للخطر.

- إدارة الجلسة: قم بإنشاء جلسات تسجيل دخول آمنة ومراقبة النشاط لاكتشاف ومنع الوصول غير المصرح به. قم بتنفيذ مهلات الجلسة، وملفات تعريف الارتباط الآمنة، وتسجيل الوصول لتعزيز أمان الجلسة.

اختبار الأمن والمراقبة

يعد اختبار الأمان ومراقبته بشكل منتظم أمرًا ضروريًا للحفاظ على بيئة تطبيق آمنة، وتحديد نقاط الضعف المحتملة، واكتشاف عمليات الاقتحام. قم بتنفيذ الممارسات التالية لمراقبة واختبار أمان تطبيقك بشكل مستمر:

- فحص الثغرات الأمنية: قم بفحص تطبيقاتك وبنيتك التحتية بانتظام لتحديد المخاطر الأمنية المحتملة ومعالجتها. يمكن أن تساعد الأدوات الآلية وتقنيات الاختبار اليدوية في اكتشاف الثغرات الأمنية وضمان فعالية الإجراءات الأمنية.

- اختبار الاختراق: قم بإجراء اختبارات اختراق دورية لتقييم أمان تطبيقك من وجهة نظر المهاجم. تساعد اختبارات الاختراق في تحديد نقاط الضعف الأمنية والتحقق من فعالية الضوابط الأمنية لديك.

- مراجعات رمز الأمان: قم بإجراء مراجعات رمز الأمان كجزء من عملية التطوير لتحديد مشكلات الأمان وإصلاحها في وقت مبكر من دورة حياة التطوير.

- كشف التسلل ومنعه: نشر أنظمة كشف التسلل (IDS) وأنظمة منع التسلل (IPS) لمراقبة حركة مرور الشبكة واكتشاف التهديدات الأمنية المحتملة. قم بمراجعة السجلات والتنبيهات بانتظام لتحديد ومعالجة الحوادث الأمنية المحتملة.

- المراقبة الأمنية والاستجابة للحوادث: إنشاء عملية مراقبة لتحديد المشكلات الأمنية ووضع خطة للاستجابة للحوادث لإدارة الحوادث الأمنية بشكل فعال في حالة وقوعها.

يتضمن إنشاء تطبيق آمن تنفيذ أفضل ممارسات تخزين البيانات وتشفيرها، والحفاظ على آليات قوية للمصادقة والتحكم في الوصول، وضمان اختبار ومراقبة أمنية منتظمة. يمكن للمطورين إنشاء تطبيقات آمنة تحمي بيانات المستخدم وتلهم ثقة المستخدم من خلال اعتماد هذه التدابير.

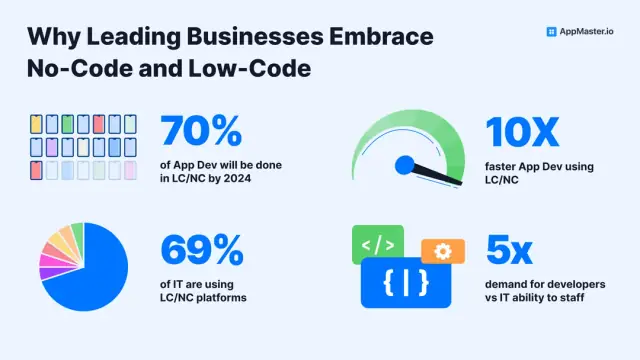

عند الاستفادة من أدوات مثل AppMaster لإنشاء تطبيقات بدون تعليمات برمجية ومنخفضة التعليمات البرمجية ، كن مطمئنًا إلى أن الأمان والامتثال مدمجان في أساس النظام الأساسي. ويتيح لك ذلك تطوير التطبيقات بكفاءة دون المساس بأمان بيانات المستخدمين وتطبيقك نفسه.

تعليم وتوعية المستخدم الفعال

في حين أن تنفيذ تدابير أمنية قوية في تطوير التطبيقات أمر ضروري، فمن المهم أيضًا الاعتراف بالعامل البشري في أمان التطبيقات. غالبًا ما يكون المستخدمون الهدف الرئيسي لمجرمي الإنترنت الذين يستغلون نقاط الضعف البشرية باستخدام تقنيات الهندسة الاجتماعية. للتخفيف من هذه المخاطر، يعد تثقيف المستخدمين حول الممارسات الآمنة وزيادة وعيهم بالتهديدات المحتملة أمرًا حيويًا.

فيما يلي بعض الطرق التي يمكنك من خلالها دمج تعليم المستخدم وتوعيته في استراتيجية أمان تطبيقك:

- البرامج التعليمية الإعدادية: قم بإنشاء برامج تعليمية داخل التطبيق لتوجيه المستخدمين خلال تأمين حساباتهم، وإنشاء كلمات مرور قوية، وتمكين ميزات الأمان، مثل المصادقة متعددة العوامل. قم بتضمين تعليمات وإرشادات واضحة لجعل العملية جذابة وسهلة الفهم.

- التذكيرات والإشعارات الدورية: قم بإعلام المستخدمين بالتحديثات الأمنية والمشكلات المعروفة وأفضل الممارسات من خلال الرسائل داخل التطبيق أو الإشعارات المباشرة أو رسائل البريد الإلكتروني. يساعد التواصل المنتظم على إبقاء الأمان في مقدمة اهتمامات المستخدمين ويشجعهم على البقاء يقظين.

- التواصل الشفاف حول الإجراءات الأمنية: تأكد من أن المستخدمين يعرفون الإجراءات الأمنية لتطبيقك وكيفية حماية بياناتهم. تعمل هذه الشفافية على بناء الثقة وتشجع المستخدمين على أخذ الأمان على محمل الجد.

- تشجيع دعم المجتمع: قم بإنشاء منتديات أو مدونات أو مجموعات وسائط اجتماعية حيث يمكن للمستخدمين مشاركة تجاربهم ومناقشة المخاوف الأمنية والتعلم من بعضهم البعض. يشجع جو المجتمع القوي والداعم المستخدمين على اتخاذ إجراءات استباقية بشأن أمنهم وتحمل المسؤولية عن أفعالهم.

- تقديم الدعم والمساعدة: اجعل من السهل على المستخدمين التواصل للحصول على المساعدة أو الإبلاغ عن أي نشاط مشبوه من خلال قنوات الدعم المخصصة. قم بتوفير المساعدة في الوقت المناسب وطمأنة المستخدمين بأن خصوصيتهم وأمانهم يمثلان أهم أولويات مؤسستك.

من خلال معالجة الجانب الإنساني لأمان التطبيق، يمكنك تقليل احتمالية وقوع حوادث أمنية نتيجة خطأ المستخدم أو هجمات الهندسة الاجتماعية بشكل كبير. إن تزويد المستخدمين بالمعرفة والأدوات اللازمة للحفاظ على أمان حساباتهم وبياناتهم أمر لا يقل أهمية عن وجود تدابير أمنية فنية قوية.

منصة AppMaster لتطوير التطبيقات الآمنة

يعد اختيار الأدوات والأنظمة الأساسية المناسبة لعملية تطوير تطبيقك أمرًا بالغ الأهمية لضمان الأمان والامتثال. تعد منصة AppMaster مثالًا قويًا على أداة إنشاء التطبيقات بدون تعليمات برمجية والتي تتيح للمطورين إنشاء تطبيقات خلفية وويب وتطبيقات جوال آمنة بسهولة.

إليك كيفية إضافة منصة AppMaster قيمة لتأمين تطوير التطبيق:

- بنية أساسية آمنة للواجهة الخلفية: يتيح AppMaster إمكانية تطوير تطبيقات الواجهة الخلفية الآمنة بأقل جهد. يتم إنشاء التطبيقات التي تم إنشاؤها باستخدام أفضل الممارسات والالتزام بمعايير الصناعة، مما يضمن أساسًا آمنًا لتطبيقك.

- الإجراءات الأمنية المضمنة: تأتي المنصة مع مجموعة واسعة من التدابير الأمنية المضمنة، مثل تشفير البيانات، وبروتوكولات الاتصال الآمنة، وعناصر التحكم في الوصول، مما يسمح للمطورين بإنشاء تطبيقات آمنة دون الحاجة إلى إعادة اختراع العجلة. وهذا يقلل بشكل كبير من فرص حدوث ثغرات أمنية وأخطاء في عملية التطوير.

- الامتثال للوائح الصناعة: مع التركيز القوي على الأمان والامتثال، يوفر AppMaster منصة موثوقة لإنشاء التطبيقات التي تلبي معايير الصناعة، مثل القانون العام لحماية البيانات (GDPR)، وCCPA، وHIPAA، وPCI DSS. يؤدي استخدام مثل هذا النظام الأساسي إلى تقليل مخاطر عقوبات عدم الامتثال ويضمن أن تطبيقك يتبع أفضل الممارسات.

- التحديثات والتحسينات المنتظمة: يتم تحديث منصة AppMaster باستمرار لمواكبة مجال الأمان المتغير باستمرار. ويضمن ذلك بقاء تطبيقاتك آمنة عند ظهور تهديدات ونقاط ضعف جديدة، دون أن يحتاج فريق التطوير لديك إلى تدخل يدوي مستمر.

- تطوير فعال ومنخفض التكلفة: من خلال توفير بيئة no-code التي تساعد المطورين على إنشاء تطبيقات آمنة بسرعة، يوفر AppMaster وقتًا وموارد ثمينة. يؤدي هذا إلى تطوير تطبيقات أكثر فعالية من حيث التكلفة وفعالية، مما يؤدي إلى تحسين الوضع الأمني لمؤسستك.

بفضل ميزاتها التي تركز على الأمان، تعد منصة AppMaster مثالية للشركات التي تتطلع إلى تطوير تطبيقات آمنة تحمي بيانات المستخدم وتضمن الخصوصية. من خلال الاستفادة من إمكانات AppMaster ، يمكنك تقديم تجربة مستخدم آمنة وجديرة بالثقة مع تحسين الكفاءة وخفض التكاليف في دورة حياة تطوير التطبيق.

الأسئلة الشائعة

يعد أمان التطبيق ضروريًا لمنع اختراقات البيانات وحماية خصوصية المستخدم وبناء ثقة المستخدم. يمكن أن يؤدي التطبيق غير الآمن إلى أضرار مالية وأضرار جسيمة تتعلق بسمعة الشركة، بالإضافة إلى عواقب قانونية بسبب عدم الامتثال للوائح ومعايير الصناعة.

تتضمن بعض لوائح ومعايير الصناعة التي تنطبق على أمان التطبيقات اللائحة العامة لحماية البيانات (GDPR)، وقانون خصوصية المستهلك في كاليفورنيا (CCPA)، وقانون قابلية نقل التأمين الصحي والمساءلة (HIPAA)، ومعيار أمان بيانات صناعة بطاقات الدفع (PCI). مفاجآت صيف دبي).

يمكن تحقيق بنية أساسية خلفية آمنة من خلال تنفيذ تدابير مثل جدران الحماية القوية، ونظام كشف التسلل (IDS)، والمسح المنتظم للثغرات الأمنية، وإدارة التصحيح، والنسخ الاحتياطي للبيانات، وخطة التعافي من الكوارث. يضمن استخدام منصة موثوقة مثل AppMaster أيضًا تطويرًا آمنًا للواجهة الخلفية مع تركيزها على الأمان والامتثال.

تتضمن أفضل الممارسات لتكامل واجهة برمجة التطبيقات الآمنة استخدام بروتوكولات الاتصال الآمنة مثل HTTPS، وتنفيذ عناصر تحكم الوصول المناسبة، والتحقق من صحة بيانات الإدخال، واستخدام تحديد المعدل لمنع إساءة الاستخدام، ومراجعة تكوينات واجهة برمجة التطبيقات وتحديثها بانتظام.

تشتمل آليات المصادقة والتحكم في الوصول التي يمكنها تحسين أمان التطبيق على المصادقة متعددة العوامل، والتخزين الآمن لكلمات المرور، والتحكم في الوصول الأقل امتيازًا، وإدارة الجلسة، ومراقبة أنشطة المستخدم المشبوهة.

يمكن أن يساهم تعليم المستخدم وتوعيته في أمان التطبيق من خلال تعليم المستخدمين السلوكيات الآمنة، وتشجيع استخدام كلمات مرور قوية، والحذر أثناء مشاركة المعلومات الشخصية، والتعرف على المخاطر الأمنية المحتملة. ويساعد ذلك في تقليل المخاطر التي يشكلها الخطأ البشري وهجمات الهندسة الاجتماعية.

تعد منصة AppMaster أداة قوية no-code تتيح للمطورين إنشاء تطبيقات خلفية وويب وتطبيقات جوال آمنة. بفضل ميزات الأمان والامتثال المضمنة، بالإضافة إلى التحديثات والتحسينات المنتظمة، يساعد AppMaster المطورين على إنشاء تطبيقات آمنة مع الحفاظ على الكفاءة وفعالية التكلفة.

يتضمن التخزين الآمن للبيانات وتشفيرها تخزين بيانات المستخدم بشكل آمن على الخوادم أو التخزين السحابي، باستخدام تقنيات التشفير لحمايتها من الوصول غير المصرح به أو العبث. يتضمن ذلك تنفيذ تشفير البيانات سواء في حالة عدم النشاط (عند تخزينها) أو أثناء نقلها (عند نقلها بين الأنظمة).

يعد اختبار الأمن ومراقبته أمرًا مهمًا لتحديد نقاط الضعف المحتملة، واكتشاف عمليات التطفل ومنعها، وضمان الفعالية المستمرة للتدابير الأمنية. يساعد اختبار الأمان المنتظم وفحص الثغرات الأمنية واكتشاف التسلل في الحفاظ على بيئة تطبيقات آمنة.