أمان تطبيقات الهاتف المحمول: أفضل الممارسات مع برامج إنشاء التطبيقات

اكتشف أفضل الممارسات لتأمين تطبيقات الهاتف المحمول، بدءًا من استخدام برامج بناء التطبيقات الموثوقة وحتى تنفيذ إجراءات الأمان الصارمة. احصل على رؤى الخبراء حول تعزيز دفاعات برامج الهاتف المحمول لديك.

فهم التحديات الأمنية لتطبيقات الهاتف المحمول

نظرًا لأن الأجهزة المحمولة أصبحت بشكل متزايد نقطة الوصول الأساسية للتطبيقات الشخصية والتجارية، فإن أمان تطبيقات الهاتف المحمول هذه أصبح أكثر أهمية من أي وقت مضى. يتميز النظام البيئي لتطبيقات الهاتف المحمول بأنه ديناميكي وسريع التطور، وهو ما يمثل مجموعة من التحديات الأمنية المتنوعة والمعقدة التي يجب على المطورين والمؤسسات معالجتها لحماية المستخدمين النهائيين وبيانات الشركة.

التحدي الأول يأتي مع الطبيعة المتنوعة لأنظمة تشغيل الأجهزة المحمولة، مثل Android وiOS. تحتوي كل منصة على مجموعتها الخاصة من ميزات الأمان ونقاط الضعف المحتملة. يتطلب هذا عدم التجانس من المطورين اتباع نهج خاص بالنظام الأساسي فيما يتعلق بالأمن، مما قد يؤدي إلى تعقيد تطوير وصيانة التطبيقات عبر الأنظمة الأساسية.

التحدي الكبير الآخر هو أمن البيانات أثناء تواجدها وأثناء نقلها. تتصل الأجهزة المحمولة غالبًا بالشبكات العامة، والتي تكون أكثر عرضة للاعتراض والتهديدات الأمنية الأخرى. يعد ضمان تشفير البيانات سواء في مساحة تخزين الجهاز أو أثناء النقل عبر الشبكات أمرًا بالغ الأهمية للحفاظ على السرية والنزاهة.

علاوة على ذلك، فإن الممارسة الواسعة النطاق المتمثلة في تثبيت التطبيقات من مصادر خارجية، والتي قد لا تتمتع بنفس الرقابة الأمنية مثل متاجر التطبيقات الرسمية، تزيد من خطر البرامج الضارة وغيرها من البرامج الضارة التي تتسلل إلى جهاز المستخدم. وبالتالي، لا يجب أن تكون تطبيقات الهاتف المحمول آمنة حسب التصميم فحسب، بل يجب أيضًا أن تكون قادرة على حماية نفسها والجهاز من التأثيرات الخارجية الضارة المحتملة.

يضيف سلوك المستخدم طبقة أخرى من التعقيد إلى أمان تطبيقات الهاتف المحمول. قد يمنح المستخدمون عن غير قصد أذونات واسعة النطاق للتطبيقات، مما يعرض خصوصية بياناتهم للخطر، أو قد يستخدمون كلمات مرور سهلة التخمين ويمكن اختراقها بسهولة. تعد معالجة جوانب تعليم المستخدم هذه جانبًا مهمًا آخر لمعالجة تحديات أمان تطبيقات الهاتف المحمول.

بالإضافة إلى ما سبق، يتعين على المطورين ضمان الامتثال لعدد متزايد من اللوائح والمعايير الدولية المتعلقة بحماية البيانات والخصوصية، مثل القانون العام لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA) . يمكن أن يؤدي عدم الامتثال إلى فرض غرامات كبيرة والإضرار بسمعة المنظمة.

وأخيرًا، يعني الاكتشاف المستمر لنقاط الضعف الجديدة أن تطبيقات الهاتف المحمول تحتاج إلى التحديث بشكل متكرر باستخدام تصحيحات الأمان. ومع ذلك، لا يجوز لجميع المستخدمين تحديث تطبيقاتهم على الفور، مما يجعلهم عرضة لمشكلات الأمان الثابتة.

نظرًا للتعقيد والطبيعة المتطورة لتحديات أمان تطبيقات الهاتف المحمول، يحتاج المطورون والشركات إلى استخدام استراتيجيات شاملة تشمل أحدث التقنيات والممارسات والأدوات اللازمة لبناء تطبيقات الهاتف المحمول الآمنة واختبارها وصيانتها.

ميزات الأمان الرئيسية في برامج إنشاء التطبيقات

عند إنشاء تطبيق جوال، يجب أن يكون الأمان هو الاهتمام الأساسي. يؤثر اختيار برنامج إنشاء التطبيقات بشكل كبير على نوع ميزات الأمان التي يمكن دمجها في تطبيقك. ستوفر منصة بناء التطبيقات الغنية بالميزات مجموعة متنوعة من عناصر التحكم الأمنية للحماية من التهديدات ونقاط الضعف الشائعة. فيما يلي بعض ميزات الأمان الرئيسية التي يجب أن تكون موجودة في أي برنامج بناء تطبيقات حسن السمعة:

- مصادقة المستخدم: يجب أن يوفر البرنامج نظام تسجيل دخول المستخدم والتحقق من الهوية. قد يشمل ذلك المصادقة الثنائية (2FA) ، والفحوصات البيومترية، والقدرة على التكامل مع خدمات المصادقة الخارجية.

- التفويض وإدارة الأدوار: يجب أن يسمح لك بتحديد وإدارة أدوار المستخدم وأذوناته، مما يضمن أنه لا يمكن للمستخدمين الوصول إلا إلى البيانات والوظائف الضرورية لدورهم داخل التطبيق.

- تشفير البيانات: يجب أن يكون قادرًا على تشفير البيانات أثناء الراحة وأثناء النقل. ابحث عن البرامج التي تحتوي على بروتوكولات التشفير القياسية مثل TLS/SSL لنقل البيانات بشكل آمن.

- أمان الكود: يجب أن تنتج المنصة كودًا آمنًا ونظيفًا وخاليًا من الثغرات الأمنية الشائعة. ومن الناحية المثالية، سوف تلتزم بأفضل الممارسات وأطر العمل الأمنية مثل OWASP Top 10.

- واجهات برمجة التطبيقات الآمنة: نظرًا لأن العديد من التطبيقات تعتمد على واجهات برمجة التطبيقات لوظائفها، يجب أن يسهل البرنامج تكامل واجهة برمجة التطبيقات الآمن، مما يضمن حماية واجهات برمجة التطبيقات ضد الوصول غير المصرح به وتسرب البيانات.

- ميزات الامتثال: يجب أن يساعدك البرنامج في الالتزام بالمعايير التنظيمية المختلفة مثل القانون العام لحماية البيانات (GDPR) أو CCPA أو HIPAA ، والتي يمكن أن تكون حاسمة لتطبيقك اعتمادًا على موقع المستخدم والبيانات التي تتعامل معها.

- أدوات اختبار الاختراق والتدقيق الأمني: ابحث عن الأنظمة الأساسية التي توفر أدوات لاختبار الأمان أو تقدم عمليات تكامل مع خدمات الاختبار الخارجية، مما يسمح لك بتحديد نقاط الضعف المحتملة ومعالجتها بشكل استباقي.

- التخزين الآمن: يعد تخزين المعلومات الحساسة بشكل آمن مثل كلمات المرور والرموز المميزة وتفاصيل المستخدم الشخصية أمرًا بالغ الأهمية. قد تقدم بعض البرامج حلول تخزين سحابية آمنة ومتكاملة.

- التحديثات المنتظمة وإدارة التصحيحات: يجب على بائع برامج إنشاء التطبيقات صيانة النظام الأساسي بانتظام، وطرح التحديثات لمعالجة التهديدات والأخطاء الأمنية الجديدة عند ظهورها.

- إعدادات الأمان القابلة للتخصيص: تعد المرونة أمرًا أساسيًا في الأمان، ويمكن أن يؤدي تخصيص إعدادات الأمان وفقًا للاحتياجات المحددة لتطبيقك إلى تحسين الوضع الأمني العام لتطبيقك بشكل كبير.

في سياق استخدام منصة بدون تعليمات برمجية مثل AppMaster ، تصبح ميزات الأمان هذه سهلة الدمج والإدارة. يتخذ AppMaster نهجًا استباقيًا من خلال إنشاء كود مصدر آمن خارج الصندوق، مما يقلل بشكل كبير من مخاطر الثغرات الأمنية بسبب أخطاء الترميز اليدوية، ومن خلال تقديم تحديثات مستمرة، فإنه يساعد في الحفاظ على السلامة الأمنية للتطبيقات المبنية على نظامه الأساسي.

إن تضمين ميزات الأمان هذه في برامج إنشاء التطبيقات يضع أساسًا قويًا لإنشاء تطبيقات الهاتف المحمول التي لا تلبي المتطلبات الوظيفية فحسب، بل تلتزم أيضًا بمعايير الأمان الصارمة، وبالتالي حماية مالكي التطبيقات ومستخدميهم من التهديدات المحتملة. من المهم أن تتذكر أنه على الرغم من أن هذه الميزات توفر تعزيزًا أمنيًا كبيرًا، إلا أن المراقبة والتحديث المستمر مطلوبان لدعم الأمان مع تطور التكنولوجيا والتهديدات.

تنفيذ مصادقة المستخدم والترخيص

أحد الركائز الأساسية لأمن تطبيقات الهاتف المحمول هو التنفيذ السليم لعمليات مصادقة المستخدم والترخيص. هذه أنظمة لا تتحقق من صحة هوية المستخدم فحسب، بل تحدد أيضًا مستوى الوصول والإجراءات التي يُسمح للمستخدم باتخاذها داخل التطبيق. للتأكد من أن هذه الأنظمة آمنة من الفشل، يجب على منشئي التطبيقات الالتزام بسلسلة من أفضل الممارسات عند تطوير تطبيقات الهاتف المحمول.

آليات مصادقة قوية

يبدأ تنفيذ آليات المصادقة القوية بمطالبة المستخدمين بإنشاء كلمات مرور آمنة ومعقدة أو استخدام المصادقة متعددة العوامل (MFA). يضيف MFA طبقة إضافية من الأمان من خلال مطالبة المستخدمين بتوفير عاملين أو أكثر من عوامل التحقق للوصول إلى تطبيق الهاتف المحمول. على سبيل المثال، قد يحتاج المستخدم إلى إدخال كلمة مرور ثم تأكيد هويته ببصمة الإصبع أو رمز لمرة واحدة يتم إرساله إلى جهازه المحمول. كما أن دمج أساليب المصادقة البيومترية، مثل مسح بصمات الأصابع أو التعرف على الوجه، يمكن أن يرفع بشكل كبير حاجز الوصول غير المصرح به.

التعامل مع الجلسة والمصادقة المستندة إلى الرمز المميز

تعد حماية جلسات المستخدم داخل تطبيق الهاتف المحمول أمرًا ضروريًا لمنع هجمات اختطاف الجلسة. هذا هو المكان الذي يتم فيه استخدام أطر المصادقة المستندة إلى الرمز المميز، مثل JSON Web Tokens (JWT)، بشكل كبير. يتم إنشاء الرموز عند تسجيل الدخول الناجح ثم يتم استخدامها لإدارة الجلسات بشكل آمن. نظرًا لأن الرموز المميزة يمكن أن تحمل معلومات وأذونات المستخدم المهمة، فيجب دائمًا التعامل معها وتخزينها بحذر. يُنصح باستخدام رموز الوصول قصيرة الأمد إلى جانب رموز التحديث طويلة الأمد لتحقيق التوازن بين الأمان وراحة المستخدم.

مراقبة التفويض

بمجرد مصادقة المستخدم، فإن الخطوة التالية هي تنفيذ ضوابط ترخيص قوية للحفاظ على أذونات المستخدم ومستويات الوصول عبر التطبيق. يعد التحكم في الوصول المستند إلى الأدوار (RBAC) إحدى استراتيجيات التفويض الشائعة حيث يتم تعيين أدوار للمستخدمين، ولكل دور حقوق وصول محددة. ومن خلال القيام بذلك، فإنه يضمن أن المستخدم لا يمكنه التفاعل إلا مع أجزاء التطبيق الضرورية لدوره، وهو أمر بالغ الأهمية بشكل خاص للتطبيقات التي تتعامل مع البيانات الحساسة.

عمليات استعادة كلمة المرور الآمنة

أحد الجوانب التي يتم التغاضي عنها غالبًا في مصادقة المستخدم هو عملية استعادة كلمة المرور. بقدر ما يتم تشجيع كلمات المرور القوية، قد ينسى المستخدمون بيانات الاعتماد الخاصة بهم، مما يستلزم عملية استعادة كلمة المرور. ويجب أن تكون هذه العملية نفسها آمنة لمنع إساءة الاستخدام. يمكن أن يضمن تنفيذ إجراءات مثل الأسئلة الأمنية أو روابط التحقق من البريد الإلكتروني أو رموز الرسائل القصيرة أن تظل عملية استعادة كلمة المرور بمثابة حارس بوابة بدلاً من أن تصبح بابًا خلفيًا للمهاجمين.

دمج مصادقة المستخدم في AppMaster

تأخذ منصات بناء التطبيقات مثل AppMaster هذه الاعتبارات في الاعتبار، وتقدم وحدات مصادقة آمنة كجزء من وظائف النظام الأساسي no-code. إحدى فوائد استخدام مثل هذه المنصات هي القدرة على تنفيذ استراتيجيات المصادقة والترخيص المعقدة دون الحاجة إلى الخوض في ممارسات الترميز المرهقة. وهي تأتي مع قوالب ووحدات معدة مسبقًا يتم تحديثها بانتظام لمواكبة أفضل ممارسات الصناعة فيما يتعلق بالأمان.

بما في ذلك مستودعات مصادقة المستخدم، والتعامل الآمن مع الرموز المميزة، والدعم المدمج لمعرفات القياسات الحيوية، كلها إمكانات في أداة إنشاء تطبيقات متطورة مثل AppMaster. مع التركيز على أتمتة عملية التطوير، يتيح لك AppMaster دمج أنظمة تسجيل الدخول الآمنة والمتوافقة بسرعة، والتي تعد ضرورية لتقديم تجربة آمنة وجديرة بالثقة للمستخدمين النهائيين. وتتيح مثل هذه المنصات بناء أنظمة مصادقة محصنة ضد التهديدات وتوفر تجربة مستخدم سلسة، وتحقق التوازن الصحيح بين الأمان والراحة.

من خلال التنفيذ الصارم لمصادقة المستخدم والترخيص، يمكن للمطورين حماية معلومات المستخدم الحساسة بثقة والحفاظ على سلامة تطبيقات الهاتف المحمول التي يقومون بإنشائها. ومع تطور تهديدات الأمن السيبراني، ستظل هذه الممارسات هي خط الدفاع الأمامي في حماية أصول تطبيقات الهاتف المحمول والبيانات الشخصية للمستخدمين.

تشفير البيانات وبروتوكولات الاتصال الآمنة

يبدأ الدفاع المنيع ضد خروقات البيانات بالمبادئ الأساسية لتشفير البيانات وبروتوكولات الاتصال الآمنة. تشفير البيانات هو عملية تحويل المعلومات إلى رمز لمنع الوصول غير المصرح به، وهو ما ينبغي أن يكون ممارسة قياسية لأي تطبيق جوال يتعامل مع المعلومات الحساسة. وبالمثل، فإن بروتوكولات الاتصال الآمنة هي القواعد والعمليات التي تضمن نقل البيانات بشكل آمن بين التطبيق والخوادم الخلفية.

تنفيذ تشفير البيانات

البيانات غير النشطة، والتي تشير إلى جميع البيانات المخزنة داخل تطبيق الهاتف المحمول، والبيانات قيد النقل، أي البيانات التي تنتقل من التطبيق إلى الخوادم السحابية والعودة، يجب أن تكون مشفرة. بالنسبة للبيانات غير النشطة، يمكن لمطوري الأجهزة المحمولة تنفيذ التشفير على مستوى الملف باستخدام خوارزميات تشفير قوية ومعاصرة مثل AES (معيار التشفير المتقدم) مع استراتيجية إدارة مفاتيح آمنة. يعد تشفير قواعد البيانات وملفات التكوين وأي بيانات مستخدم محفوظة أمرًا بالغ الأهمية.

بالنسبة للبيانات أثناء النقل، يعد تشفير SSL/TLS (طبقة المقابس الآمنة/طبقة النقل الآمنة) أمرًا قياسيًا. فهو ينشئ قناة آمنة بين العميل والخادم، مما يضمن أن جميع البيانات التي يتم تمريرها بينهما مشفرة وآمنة من التنصت أو هجمات الوسيط.

استخدام بروتوكولات الاتصال الآمنة

للحفاظ على مستوى عالٍ من الأمان في تطبيقات الأجهزة المحمولة، من الضروري تنفيذ HTTPS (HTTP عبر SSL/TLS) بدلاً من HTTP العادي، والذي يكون عرضة للاعتراض. يضمن HTTPS أن أي بيانات يتم إرسالها واستلامها بواسطة تطبيق الهاتف المحمول يتم تشفيرها تلقائيًا بواسطة بروتوكول النقل.

يمكن للمطورين تشديد الأمان بشكل أكبر باستخدام تثبيت الشهادة - وهي تقنية تتحقق من شهادة الخادم مقابل نسخة معروفة من تلك الشهادة المخزنة داخل التطبيق. تمنع هذه الممارسة المهاجمين من استخدام شهادات مزيفة لاعتراض بيانات الاتصال الخاصة بالتطبيق.

أفضل الممارسات للمطورين

فيما يلي أفضل الممارسات الإضافية التي يجب على المطورين مراعاتها:

- اختيار مستوى التشفير المناسب وتحديد البيانات التي يجب تشفيرها بناءً على حساسية البيانات.

- استخدام مولدات الأرقام العشوائية الآمنة لمفاتيح التشفير والاستفادة من وظائف الاشتقاق الرئيسية.

- تدوير مفاتيح التشفير بانتظام لتقليل مخاطر الخروقات الأمنية.

- التحقق من صحة مكتبات وأطر العمل التابعة لجهات خارجية للتأكد من توافقها مع ممارسات الترميز الآمنة.

- تنفيذ المعالجة المناسبة للأخطاء التي لا تكشف عن معلومات حساسة في السجلات أو رسائل الخطأ.

يمكن لمنصة قوية لبناء التطبيقات مثل AppMaster تسهيل عملية تطوير تطبيقات الهاتف المحمول الآمنة من خلال أتمتة أجزاء من أفضل الممارسات هذه. على سبيل المثال، من خلال التأكد من أن التعليمات البرمجية التي تم إنشاؤها تتبع بروتوكولات ومعايير الأمان الحالية، يساعد AppMaster في الحفاظ على مسار نقل آمن لبيانات المستخدم الحساسة.

الحفاظ على الأمن خلال دورة حياة التطبيق

حتى بعد الإصدار الأولي للتطبيق، فإن مهمة تأمينه لا تنتهي. يعد الأمن مصدر قلق مستمر يتطلب بذل جهود متواصلة للحماية من نقاط الضعف الجديدة. يجب على مطوري تطبيقات الأجهزة المحمولة وبرامج بناء التطبيقات التي اختاروها توفير وسيلة لتحديث إجراءات أمان التطبيق بانتظام. قد يتضمن ذلك تحديث خوارزميات التشفير وتصحيح المكتبات ونشر ميزات وتحديثات الأمان الأخرى.

يعد تشفير البيانات وبروتوكولات الاتصال الآمنة أمرًا أساسيًا لأمن تطبيقات الهاتف المحمول. يجب على المطورين تنفيذ أفضل الممارسات هذه بجدية واستخدام برامج بناء التطبيقات ذات السمعة الطيبة التي تدعم هذه الإجراءات الأمنية كمعيار غير قابل للتفاوض.

عمليات تدقيق واختبار أمنية منتظمة

إحدى الركائز الأساسية لإنشاء وصيانة تطبيق آمن للهاتف المحمول هي إنشاء عملية مستمرة للتدقيق والاختبار الأمني. تعمل التقييمات المتسقة والشاملة كخط دفاع لتطبيقك ضد التهديدات الأمنية الناشئة. تسلط هذه العملية الضوء على نقاط الضعف المحتملة وتضمن استمرار تنفيذ أي إجراءات أمنية بشكل فعال. ولكن ما الذي تستلزمه هذه العملية، وكيف يمكن للمرء أن يضمن أنها صارمة بالقدر الضروري؟

- عمليات التدقيق الأمني : التدقيق الأمني هو عملية تقييم منهجية، تشمل فحصًا لكيفية التزام الإجراءات الأمنية للتطبيق بالسياسات والضوابط المحددة. توفر عمليات التدقيق هذه "لقطة" للسلامة الأمنية للتطبيق ويتم إجراؤها عادةً بواسطة خبراء أمان خارجيين يمكنهم تقديم منظور غير متحيز لأي مشكلات محتملة. يتضمن التدقيق مراجعات لقاعدة التعليمات البرمجية ومعالجة البيانات وبروتوكولات التخزين وطرق المصادقة والامتثال للمعايير القانونية والتنظيمية ذات الصلة.

- اختبار الاختراق : يُشار إليه غالبًا باسم اختبار القلم، وتتضمن هذه الطريقة متسللين أخلاقيين يحاولون استغلال نقاط الضعف في تطبيقك. من خلال محاكاة الهجمات السيبرانية، يمكن للمختبرين تحديد العيوب الأمنية التي تحتاج إلى الاهتمام. يجب إجراء هذه التمارين بانتظام لأنها تحاكي تكتيكات القرصنة في العالم الحقيقي ويمكن أن تكشف عن كيفية استجابة التطبيق في ظل تهديد فعلي.

- أدوات الاختبار الآلي : يمكنك استخدام مجموعة من الأدوات الآلية لاختبار تطبيقك بحثًا عن نقاط الضعف بشكل مستمر. يمكن لهذه الأدوات البحث عن مشكلات مختلفة، بدءًا من مخاطر إدخال التعليمات البرمجية وحتى إدارة الجلسة غير الآمنة. يعد الاختبار الآلي وسيلة فعالة من حيث التكلفة للبقاء على اطلاع على الثغرات الأمنية التي قد تتسلل عبر الشقوق بمرور الوقت.

- الفحص والمراجعة اليدوية : الأدوات الآلية مفيدة ولكنها لا تستطيع التقاط كل شيء. يمكن لمراجعة التعليمات البرمجية اليدوية بواسطة المطورين ذوي الخبرة تحديد العيوب المنطقية، وتطبيقات المكتبة غير الآمنة، والمشكلات الدقيقة الأخرى التي يمكن أن تفوتها الأنظمة الآلية.

- تعليقات المستخدمين وتقارير الحوادث : في بعض الأحيان، قد يكون مستخدمو تطبيقك أول من يلاحظ سلوكًا غير عادي أو مخاوف أمنية. يمكن أن يكون تنفيذ نظام لتسجيل ومعالجة مخاوف المستخدمين وتقارير الحوادث أمرًا لا يقدر بثمن في تحديد المشكلات الأمنية وإصلاحها بسرعة.

يعد دمج استراتيجيات الاختبار الصارمة هذه في دورة حياة تطوير تطبيقات الهاتف المحمول أمرًا بالغ الأهمية. ولكن بالإضافة إلى استخدام هذه الممارسات أثناء التطوير، فإن الحفاظ عليها بعد الإصدار يضمن تكيف التطبيق مع البيئة الأمنية المتطورة. كما أن الأنظمة الأساسية مثل AppMaster ، وهو برنامج لبناء التطبيقات no-code ، تتبع بطبيعتها بروتوكولات أمان صارمة أثناء إنشاء التطبيق. وهذا يوفر طبقة إضافية من الحماية نظرًا لأن كود المصدر الذي تم إنشاؤه يعتمد على أنماط أمان مجربة ومختبرة تم تحديدها وفقًا لمعايير الصناعة.

بالنسبة لمنشئي التطبيقات، فإن إعطاء الأولوية لعمليات التدقيق والاختبارات الأمنية المنتظمة لا يعد مجرد إجراء احترازي، بل هو مسؤولية تقع على عاتق المستخدمين. يؤدي ضمان تجربة مستخدم آمنة إلى تعزيز ثقة المستهلك ونزاهة العلامة التجارية، مما يساهم في إنشاء نظام بيئي رقمي أكثر أمانًا.

الاستفادة من AppMaster لتطوير تطبيقات الهاتف المحمول الآمنة

في سعيهم لتحقيق أمان قوي لتطبيقات الهاتف المحمول، يتجه المطورون بشكل متزايد إلى منصات إنشاء التطبيقات التي تعمل على تبسيط عملية التطوير وإعطاء الأولوية للأمن من الألف إلى الياء. إحدى هذه المنصات التي اكتسبت قوة جذب في مجال التطوير no-code هي AppMaster. ولكن ما الذي يجعل AppMaster بالضبط الحل الأمثل عندما يكون الأمان هو الاهتمام الرئيسي؟

يسهل AppMaster التطوير الآمن لتطبيقات الهاتف المحمول من خلال دمج ميزات الأمان في نسيج النظام الأساسي. ويعني تصميمها المدروس أنه حتى بدون خبرة واسعة في مجال الأمن السيبراني، يمكن للمطورين الاستفادة من ميزات التشغيل الآلي للمنصة لإنشاء تطبيقات تلتزم بأفضل الممارسات الأمنية.

إنشاء رمز آمن تلقائيًا

تكمن ميزة إنشاء التعليمات البرمجية الآمنة تلقائيًا في قلب نهج أمان AppMaster. نظرًا لأن النظام الأساسي يقوم بإنشاء الكود المصدري لتطبيقات الهاتف المحمول، فإن إمكانية إدخال ثغرات أمنية مرتبطة عادةً بالتشفير اليدوي تقل إلى حد كبير. يضمن إنشاء التعليمات البرمجية تلقائيًا أن تكون التعليمات البرمجية متسقة، وخالية من الأخطاء البشرية الشائعة، ومتوافقة مع إرشادات الأمان المعمول بها.

دمج أفضل الممارسات الأمنية

تم تصميم المنصة وفقًا لأفضل الممارسات الأمنية. على سبيل المثال، يقوم بأتمتة إنشاء واجهات برمجة تطبيقات RESTful الآمنة، مما يضمن إجراء أي اتصال للبيانات بين التطبيق والخدمات الخلفية بموجب معايير أمنية صارمة. علاوة على ذلك، يأتي AppMaster مُهيأ مسبقًا بأفضل الممارسات للتعامل مع بيانات المستخدم وإدارة أذونات المستخدم بشكل آمن.

تحديثات الأمان السريعة وإدارة التصحيحات

يعد البقاء على اطلاع بأحدث تصحيحات الأمان أمرًا بالغ الأهمية، ويوفر AppMaster بيئة تتم فيها إدارة التحديثات بكفاءة. يمكن تنفيذ أي تغييرات، بما في ذلك التحديثات الأمنية، بسرعة بفضل قدرة النظام الأساسي على تجديد التطبيقات بسرعة. وتضمن هذه المرونة أن تطبيقات الأجهزة المحمولة التي تم إنشاؤها باستخدام AppMaster تستجيب بسرعة للتهديدات الناشئة.

المصادقة القوية والتشفير

تعد مصادقة المستخدم ميزة غير قابلة للتفاوض للحفاظ على الأمان. يدمج AppMaster عمليات مصادقة قوية وقابلة للتخصيص. كما أنها تستخدم معايير تشفير قوية لحماية البيانات الحساسة، سواء أثناء تواجدها أو أثناء نقلها، باتباع بروتوكولات التشفير على مستوى الصناعة.

علاوة على ذلك، لا يوفر AppMaster للمطورين الأدوات اللازمة لتأمين تطبيقاتهم فحسب، بل يلعب أيضًا دورًا تعليميًا. ومن خلال وثائقها ومواردها الشاملة، يتم توجيه المطورين حول تطوير تطبيقات آمنة، مما يضمن أنهم على دراية بالإجراءات الأمنية اللازمة ويمكنهم تنفيذها بسهولة.

بنية تحتية أمنية شفافة

إن الطبيعة المنفتحة لـ AppMaster فيما يتعلق بالبنية التحتية الأمنية الخاصة بها تعمل على بناء الثقة بين مستخدميها. من خلال تقديم رؤى حول بروتوكولات الأمان الخاصة بهم والتحديث المستمر لنظامهم ضد نقاط الضعف، تثبت AppMaster نفسها كمنصة آمنة لتطوير تطبيقات الهاتف المحمول.

يوفر AppMaster بيئة مواتية لإنشاء تطبيقات الهاتف المحمول الآمنة. يتم تحقيق ذلك من خلال إنشاء كود آمن تلقائيًا، والالتزام بأفضل الممارسات الأمنية، ونشر التحديث السريع، والمصادقة والتشفير القويين، وبنية الأمان الشفافة. بالنسبة للمطورين الذين يتطلعون إلى تقديم تطبيقات جوال آمنة بسرعة وكفاءة، يبرز AppMaster كحل مثالي للنظام الأساسي no-code.

البقاء على اطلاع دائم بتصحيحات الأمان والامتثال

يعد الحفاظ على أمان تطبيق الهاتف المحمول عملية مستمرة تمتد إلى ما هو أبعد من إطلاقه الأولي. أحد الجوانب المهمة لهذه المراقبة الأمنية المستمرة يتضمن إبقاء التطبيق محدثًا بأحدث التصحيحات الأمنية وضمان الامتثال للمعايير واللوائح ذات الصلة. دعونا نتعمق في الممارسات التي يمكن أن تساعد مطوري التطبيقات والشركات على دعم إجراءات الأمان الصارمة بعد النشر.

فهم أهمية التصحيحات الأمنية

تصحيحات الأمان هي تحديثات أساسية تعالج نقاط الضعف والثغرات الأمنية التي تم اكتشافها في البرامج بعد إصدارها. إذا تركت هذه الثغرات الأمنية دون تصحيح، فيمكن أن تصبح نقاط دخول يمكن لمجرمي الإنترنت استغلالها. إن تحديث أحد التطبيقات بتصحيحات الأمان يعني تحصينه ضد التهديدات المعروفة، مما يجعل اختراق دفاعاته أكثر صعوبة بالنسبة للمهاجمين.

تنفيذ استراتيجية للتحديثات المنتظمة

بالنسبة لتطبيقات الأجهزة المحمولة، تعد استراتيجية التحديث المحددة جيدًا أمرًا حيويًا. هذا يتضمن:

- مراقبة النشرات والمصادر الأمنية التي تبلغ عن الثغرات الأمنية ذات الصلة بمجموعة التكنولوجيا الخاصة بالتطبيق.

- وضع خطة استجابة سريعة لتطبيق التصحيحات المهمة بمجرد توفرها.

- إعداد اختبار تلقائي للتأكد من أن التصحيحات لا تعطل وظائف التطبيق أو تسبب مشكلات أمنية جديدة.

- التواصل مع المستخدمين حول أهمية تثبيت التحديثات وتوفير عملية تحديث سلسة.

قد يستخدم المطورون الخدمات التي تتحقق تلقائيًا من التبعيات والمكتبات التي تحتاج إلى التحديث، وتبسيط عملية الحفاظ على أمان التطبيق.

الامتثال للمعايير واللوائح

يعد الامتثال للمعايير القانونية والصناعية جانبًا آخر من جوانب أمان التطبيق الذي لا يمكن إغفاله. تنص قوانين مثل اللائحة العامة لحماية البيانات (GDPR) في الاتحاد الأوروبي وقانون خصوصية المستهلك في كاليفورنيا (CCPA) في الولايات المتحدة على متطلبات صارمة للتعامل مع بيانات المستخدم. يمكن أن يؤدي عدم الامتثال إلى انتهاكات أمنية وغرامات باهظة وعواقب قانونية.

تشمل أفضل الممارسات لضمان الامتثال ما يلي:

- إجراء عمليات تدقيق منتظمة للامتثال للتأكد من التزام التطبيق بجميع اللوائح ذات الصلة.

- تطبيق الخصوصية حسب التصميم، حيث يتم تضمين اعتبارات الخصوصية في عملية التطوير منذ البداية.

- تدريب الموظفين على مسائل الامتثال وأهمية الحفاظ على معايير الخصوصية والأمن.

- توظيف أدوات تقييم تأثير حماية البيانات لتحديد وتخفيف المخاطر المرتبطة بأنشطة معالجة البيانات.

يمكن للشراكة مع منصات بناء التطبيقات مثل AppMaster تبسيط هذه الجهود. مع التركيز على الأمان والامتثال باعتباره جانبًا أساسيًا للتطبيقات التي تم إنشاؤها، يضمن AppMaster أن تكون التطبيقات التي تم إنشاؤها باستخدام نظامه no-code مرنة وفعالة وآمنة من الألف إلى الياء. أنها توفر الوثائق والموارد لتوجيه المستخدمين من خلال الحفاظ على ممارسات الأمان الحديثة والالتزام بمتطلبات الامتثال.

يعد الحفاظ على حماية تطبيق الهاتف المحمول ضد أحدث التهديدات مسؤولية تقع على عاتق المطورين ومحترفي الأمان وأصحاب الأعمال على حدٍ سواء. إن التأكيد على أهمية تطبيق التصحيح الأمني في الوقت المناسب والالتزام بلوائح الامتثال، جنبًا إلى جنب مع دعم الأنظمة الأساسية الموثوقة مثل AppMaster ، يخلق نظامًا بيئيًا آمنًا لتطبيقات الهاتف المحمول. في النهاية، التطبيق الآمن هو تطبيق موثوق به، مما يؤدي إلى زيادة الاحتفاظ بالمستخدمين والنجاح في السوق.

دمج الأمان في مرحلة تصميم التطبيق

لا ينبغي أبدًا أن يكون الأمان فكرة لاحقة عند تطوير تطبيق الهاتف المحمول، بل يجب أن يكون جانبًا أساسيًا تم دمجه منذ البداية. يتم تحقيق هذا النهج الاستباقي للأمان من خلال استراتيجيات تصميم مدروسة تجمع بين سهولة الاستخدام والحماية بشكل فعال.

إحدى الخطوات الأولى في تحديد أولويات الأمان أثناء مرحلة تصميم التطبيق هي تعيين واجهة المستخدم (UI) . يتضمن ذلك تصميم تدفقات مستخدم واضحة تفرق بين المحتويات والإجراءات المميزة وغير المميزة. على سبيل المثال، يساعد ضمان عدم إمكانية الوصول إلى عناصر التحكم الإدارية من قبل المستخدمين العاديين على منع الوصول غير المصرح به منذ البداية.

في مرحلة التصميم، يمكن أن يؤدي دمج ميزات مثل حقول كلمة المرور القوية الإلزامية وخيارات المصادقة البيومترية وتسجيل الخروج التلقائي بعد فترات من عدم النشاط إلى تعزيز المواقف الأمنية بشكل كبير. ومن الأهمية بمكان أن يتم دمج هذه الميزات بسلاسة في التصميم لضمان عدم تأثيرها سلبًا على تجربة المستخدم.

جانب آخر حاسم هو معالجة الأخطاء . يقلل التصميم المدروس من كشف معلومات النظام الحساسة من خلال رسائل الخطأ، والتي يمكن للجهات الفاعلة الضارة الاستفادة منها لاستغلال التطبيق. وبدلاً من ذلك، يوصى برسائل خطأ سهلة الاستخدام وغير وصفية لا تؤدي إلى تسريب تفاصيل حول بنية التطبيق أو بياناته.

علاوة على ذلك، أثناء مرحلة التصميم، فإن استخدام عناصر واجهة المستخدم وعناصر واجهة المستخدم الأخرى التي تدعم إعدادات الأمان الافتراضية يمكن أن يجعل التطبيق أقل عرضة للتكوين الخاطئ الذي يحركه المستخدم وبالتالي أكثر أمانًا ضد التهديدات المحتملة.

من المهم أيضًا مراعاة تدفق البيانات في جميع أنحاء التطبيق، مما يضمن التعامل مع البيانات الحساسة وتخزينها بشكل آمن منذ البداية. قد تتضمن الحلول إخفاء حقول الإدخال حيث يتم إدخال المعلومات الحساسة، وتأمين عمليات إرسال النماذج، والتحكم في الوصول إلى البيانات عبر مكونات التطبيق المختلفة. على سبيل المثال، يمكن أن يساعد استخدام حاويات البيانات الآمنة في فصل المناطق الحساسة في التطبيق عن باقي المناطق.

يمكن استخدام النماذج الأولية والنماذج الأولية لاختبار واجهة المستخدم والتحقق من تنفيذ مبادئ تصميم الأمان هذه بشكل صحيح. تسمح هذه الممارسة باكتشاف نقاط الضعف المحتملة حتى قبل كتابة أي تعليمات برمجية.

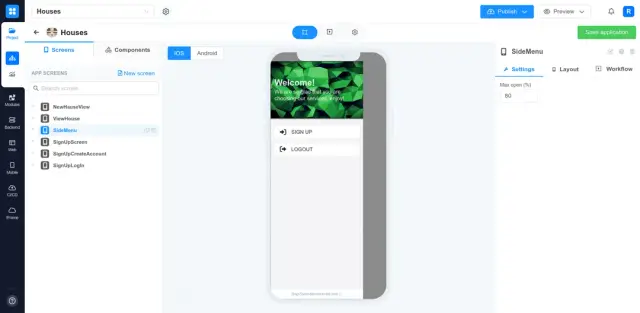

يمكن أن تكون الأنظمة الأساسية مثل AppMaster مفيدة أثناء مرحلة التصميم، حيث توفر واجهة مرئية no-code لتخطيط التطبيق، بما في ذلك ميزات الأمان الخاصة به. وهذا يمكن أن يقلل من احتمالية الرقابة الأمنية مع تبسيط عملية التطوير وضمان الاتساق بين التصميم والتنفيذ.

إن أخذ الأمان في الاعتبار في مرحلة التصميم الأولي لتطبيق الهاتف المحمول يتعلق بإنشاء إطار عمل آمن يدعم الوظيفة المقصودة مع حماية بيانات المستخدم وسلامة التطبيق. وهذا يستلزم نظرة تصميمية تتمحور حول الأمن، وتوقع المخاطر وتخفيفها قبل أن تتحول إلى نقاط ضعف. يجب على المصممين والمطورين العمل بشكل تكافلي لتضمين التدابير الأمنية في جوهر تطبيق الهاتف المحمول، مما يضمن أن المستخدمين لا يمكنهم الاستمتاع بالتجربة التي يقدمها التطبيق فحسب، بل يثقون أيضًا في حمايته.

تعليم المستخدم واعتبارات خصوصية البيانات

غالبًا ما يتم التغاضي عن تعليم المستخدم وخصوصية البيانات، ولكنها جوانب مهمة تتعلق بأمان تطبيقات الهاتف المحمول. بغض النظر عن مدى أمان تصميم التطبيق وبنيته، يمكن أن تتعرض سلامته للخطر من خلال إجراءات المستخدم. يمكن للمستخدمين ذوي المعرفة تعزيز نظام الدفاع الخاص بالتطبيق بشكل كبير من خلال تنفيذ أفضل الممارسات في تفاعلهم اليومي مع البرنامج.

أهمية تثقيف المستخدمين حول الممارسات الأمنية

إحدى الاستراتيجيات المحورية لضمان الأمن هي تثقيف المستخدمين حول أهمية إنشاء كلمة مرور قوية، ومخاطر محاولات التصيد الاحتيالي، وممارسات التصفح الآمن للويب. على الرغم من أن تطبيق الهاتف المحمول قد يحتوي على إطار أمان ممتاز، إلا أن أنشطة مثل استخدام نفس كلمة المرور لخدمات متعددة، أو النقر على الروابط المشبوهة، أو الاتصال بشبكة Wi-Fi عامة بدون VPN يمكن أن تفتح الأبواب أمام انتهاكات أمنية محتملة. ولذلك، يجب أن يتضمن جزء لا يتجزأ من تجربة تطبيق الهاتف المحمول توجيه المستخدمين حول كيفية استخدام التطبيق بشكل آمن ومسؤول.

خصوصية البيانات: حق المستخدم ومسؤولية المطور

خصوصية البيانات ليست مجرد كلمة طنانة - إنها حق أساسي والتزام قانوني خطير. يحتاج المطورون إلى تصميم التطبيقات مع وضع الخصوصية في الاعتبار، والتأكد من جمع البيانات الضرورية فقط وإبلاغ المستخدمين بكيفية استخدام بياناتهم وحمايتها. من وجهة نظر المستخدم، فإن فهم الآثار المترتبة على خصوصية البيانات يساعدهم على اتخاذ خيارات مستنيرة بشأن التطبيقات التي يقومون بتنزيلها والأذونات التي يمنحونها. يمكن للتطبيقات التي تتسم بالشفافية فيما يتعلق بسياسات خصوصية البيانات الخاصة بها أن تعزز الثقة والولاء بين قاعدة مستخدميها.

تنفيذ الميزات التي تدعم خصوصية المستخدم والتوعية الأمنية

لتعزيز فهم المستخدم وممارسات الأمان، يمكن أن تتضمن تطبيقات الهاتف المحمول ميزات مثل إدارة إعدادات الخصوصية، ومعلومات سهلة الاستخدام حول كيفية حماية التطبيق للبيانات الشخصية، وتذكيرات منتظمة لتحديث كلمات المرور. يلبي AppMaster هذه الحاجة من خلال السماح للمطورين بدمج المكونات الإعلامية والمطالبات داخل واجهة التطبيق، والتي يمكن أن توجه المستخدم في الحفاظ على خصوصيته وتثقيفه حول أهمية الوعي الأمني.

تشجيع العادات الجيدة لحماية البيانات الشخصية

لدى المطورين فرصة لتشجيع العادات التي تحمي البيانات الشخصية. ويمكن تحقيق ذلك من خلال توفير خيارات واضحة داخل التطبيق لإدارة البيانات ومن خلال تصميم واجهات تجعل خيارات الخصوصية متاحة وسهلة التعديل. يمكن أن تتضمن تطبيقات الهاتف المحمول أيضًا برامج تعليمية وأقسام للأسئلة الشائعة التي تعالج المخاوف الأمنية الشائعة وتمكن المستخدمين من تولي مسؤولية أمان بياناتهم. يمكن لمنصة AppMaster أن تلعب دورًا هنا من خلال تسهيل قيام المطورين بإضافة مثل هذه الجوانب التعليمية والتفاعلية إلى تطبيقاتهم دون الحاجة إلى برمجة مكثفة.

الامتثال للمعايير القانونية والتنظيمية

وأخيرًا، يجب أن تتوافق تطبيقات الهاتف المحمول مع المعايير القانونية والتنظيمية المختلفة. لا يقتصر الالتزام على تجنب الغرامات فحسب؛ يتعلق الأمر أيضًا بحماية حقوق المستخدم. يجب على المطورين التأكد من أن تطبيقاتهم تعمل وفقًا لهذه اللوائح التي غالبًا ما تتطلب التواصل الواضح مع المستخدمين حول حقوق البيانات الخاصة بهم. يمكن أن يؤدي استخدام منصة مثل AppMaster ، التي تواكب أحدث معايير الامتثال للأمان والخصوصية، إلى تخفيف العبء الواقع على المطورين لتحديث تطبيقاتهم يدويًا استجابةً للتغييرات القانونية.

على الرغم من أن الدفاعات المادية والتقنية تعتبر حيوية لأمن تطبيقات الهاتف المحمول، إلا أنه لا يمكن الاستهانة بدور المستخدم. ومن خلال توفير التعليم حول أفضل الممارسات الأمنية والحفاظ على الامتثال لقوانين خصوصية البيانات، يمكن للمطورين تحقيق خطوات كبيرة في حماية تطبيقاتهم ومستخدميهم.

ملخص: إعطاء الأولوية للأمن في تطوير تطبيقات الهاتف المحمول

يعد تأمين تطبيقات الهاتف المحمول أكثر من ضروري؛ إنه التزام مستمر لا ينتهي بإصدار التطبيق. فهو يتطلب استراتيجية أمنية شاملة تتماشى مع التقدم التكنولوجي وتتوقع التهديدات المحتملة. إن إعطاء الأولوية للأمان يعني تضمينه في كل مرحلة من مراحل عملية تطوير التطبيق - بدءًا من وضع المفهوم وحتى التصميم والتطوير والاختبار والنشر والتحديثات.

في العصر الحديث، تتجه الشركات والمطورون إلى منصات بناء التطبيقات مثل AppMaster لتبسيط عمليات التطوير الخاصة بهم مع ضمان استيفاء معايير الأمان العالية. بفضل أدواته القوية no-code ، يسهل AppMaster إنشاء تطبيقات الهاتف المحمول الآمنة من خلال توفير بنية تحتية تقلل بطبيعتها من مخاطر الأخطاء البشرية والرقابة الأمنية.

يتضمن الأمان الفعال لتطبيقات الهاتف المحمول مصادقة المستخدم والترخيص اليقظ، والتشفير القوي للبيانات، واستخدام بروتوكولات الاتصال الآمنة. من الضروري أيضًا إجراء عمليات تدقيق أمنية منتظمة والحفاظ على تحديث التطبيق بأحدث تصحيحات الأمان ومتطلبات الامتثال. يضمن تضمين ميزات الأمان في تصميم التطبيق أساسًا متينًا، بينما يلعب تثقيف المستخدمين دورًا مهمًا في الحفاظ على سلامة الوضع الأمني العام.

ينعكس الجهد المبذول لتأمين تطبيق الهاتف المحمول على جودة التطبيق والثقة والولاء اللذين يضعهما المستخدمون في المنتج والعلامة التجارية. مع استمرار المطورين والشركات في التنقل في عالم رقمي متزايد التعقيد، يجب عليهم التأكد من أن ممارساتهم والبرامج التي يستخدمونها، مثل AppMaster ، تتوافق مع أفضل الممارسات المتطورة في أمان تطبيقات الهاتف المحمول. إنها عملية تتطلب اهتمامًا وتحسينًا مستمرين، ولكن المردود لا يقدر بثمن: تجربة رقمية آمنة لجميع المستخدمين.

الأسئلة الشائعة

وتشمل التحديات الرئيسية تأمين بيانات المستخدم، ومنع الوصول غير المصرح به، والتعامل مع أنواع مختلفة من البرامج الضارة، وضمان النقل الآمن للبيانات. يجب على المطورين أيضًا البقاء على اطلاع بأحدث تصحيحات الأمان والامتثال للمعايير التنظيمية.

غالبًا ما تأتي برامج إنشاء التطبيقات مزودة بميزات أمان مضمنة مثل التشفير الذي تم تكوينه مسبقًا وبروتوكولات الاتصال الآمنة والتحديثات المنتظمة للحفاظ على معايير الأمان والحماية من الثغرات الأمنية.

تتحقق آليات المصادقة والتفويض من هويات المستخدمين وتضمن حصولهم على الأذونات المناسبة للوصول إلى ميزات معينة في التطبيق، وبالتالي حماية المعلومات الحساسة من الوصول غير المصرح به.

يعمل تشفير البيانات على تحويل المعلومات إلى تنسيق آمن لا يمكن قراءته بدون مفتاح، مما يجعله ضروريًا لحماية بيانات المستخدم أثناء الراحة وأثناء النقل.

يجب أن تكون عمليات التدقيق الأمني واختبار الاختراق جزءًا منتظمًا من دورة التطوير. ومن الناحية المثالية، ينبغي إجراؤها أثناء عملية التطوير وبشكل روتيني بعد إصدار التطبيق.

نعم، توفر منصة AppMaster no-code العديد من الميزات التي تعزز أمان تطبيقات الهاتف المحمول، مثل إنشاء التعليمات البرمجية تلقائيًا والامتثال لأحدث ممارسات الأمان.

إنه أمر بالغ الأهمية. تعمل تصحيحات الأمان على إصلاح نقاط الضعف التي يمكن استغلالها من قبل المهاجمين. يعد الحفاظ على تحديث التطبيق بأحدث التصحيحات جزءًا أساسيًا من الحفاظ على أمانه.

قطعاً. إن دمج الاعتبارات الأمنية من مرحلة التصميم يسمح بإستراتيجية أمنية أكثر شمولاً ويساعد على منع الثغرات الأمنية المحتملة.

إن تثقيف المستخدمين حول ممارسات الاستخدام الآمن، وأهمية كلمات المرور القوية، والتعرف على محاولات التصيد الاحتيالي، وخصوصية البيانات يمكن أن يقلل بشكل كبير من المخاطر الأمنية.

تعمل بروتوكولات الاتصال الآمنة، مثل HTTPS، على حماية البيانات المنقولة بين التطبيق والخوادم من اعتراض المهاجمين أو التلاعب بهم.

نعم، يعد الامتثال للوائح خصوصية البيانات مثل القانون العام لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA) أمرًا ضروريًا لحماية خصوصية المستخدم وتجنب التداعيات والعقوبات القانونية.

يضمن AppMaster إنشاء كود مصدر آمن عن طريق أتمتة عملية إنشاء الكود والالتزام بأفضل ممارسات الترميز، وبالتالي تقليل مخاطر الأخطاء البشرية ونقاط ضعف الكود.