Sécurité des applications mobiles : bonnes pratiques avec les logiciels de création d'applications

Découvrez les meilleures pratiques pour sécuriser les applications mobiles, de l'utilisation d'un logiciel de création d'applications fiable à la mise en œuvre de mesures de sécurité strictes. Obtenez des conseils d'experts sur la manière de renforcer les défenses de votre logiciel mobile.

Comprendre les défis de sécurité des applications mobiles

Alors que les appareils mobiles deviennent de plus en plus le principal point d'accès aux applications personnelles et professionnelles, la sécurité de ces applications mobiles n'a jamais été aussi importante. L'écosystème des applications mobiles est dynamique et en évolution rapide, ce qui présente un ensemble de défis de sécurité variés et complexes que les développeurs et les organisations doivent relever pour protéger les utilisateurs finaux et les données de l'entreprise.

Le premier défi vient de la diversité des systèmes d’exploitation mobiles, comme Android et iOS. Chaque plateforme possède son propre ensemble de fonctionnalités de sécurité et de vulnérabilités potentielles. Cette hétérogénéité oblige les développeurs à adopter une approche de la sécurité spécifique à chaque plateforme, ce qui peut compliquer le développement et la maintenance d'applications multiplateformes.

Un autre défi important est la sécurité des données au repos et en transit. Les appareils mobiles se connectent souvent aux réseaux publics, qui sont plus susceptibles d'être interceptés et autres menaces de sécurité. Garantir que les données sont cryptées à la fois dans le stockage de l'appareil et pendant la transmission sur les réseaux est crucial pour maintenir la confidentialité et l'intégrité.

En outre, la pratique répandue consistant à installer des applications provenant de sources tierces, qui peuvent ne pas bénéficier du même contrôle de sécurité que les magasins d'applications officiels, augmente le risque d'infiltration de logiciels malveillants et autres logiciels malveillants dans l'appareil d'un utilisateur. Les applications mobiles doivent donc non seulement être sécurisées de par leur conception, mais également être capables de se protéger ainsi que l'appareil contre les influences externes potentiellement dangereuses.

Le comportement des utilisateurs ajoute encore une couche de complexité à la sécurité des applications mobiles. Les utilisateurs peuvent par inadvertance accorder des autorisations étendues à des applications, compromettant ainsi la confidentialité de leurs propres données, ou ils peuvent utiliser des mots de passe faciles à deviner qui peuvent être facilement violés. Aborder ces aspects de l’éducation des utilisateurs est un autre aspect important de la résolution des problèmes de sécurité des applications mobiles.

En plus de ce qui précède, les développeurs doivent garantir le respect d'un nombre croissant de réglementations et de normes internationales concernant la protection des données et la confidentialité, telles que le RGPD et le CCPA . Le non-respect peut entraîner des amendes importantes et nuire à la réputation de l'organisation.

Enfin, la découverte continue de nouvelles vulnérabilités signifie que les applications mobiles doivent être fréquemment mises à jour avec des correctifs de sécurité. Cependant, tous les utilisateurs ne peuvent pas mettre à jour leurs applications rapidement, ce qui les rend vulnérables à des problèmes de sécurité résolus.

Compte tenu de la complexité et de la nature évolutive des défis liés à la sécurité des applications mobiles, les développeurs et les entreprises doivent employer des stratégies globales qui englobent les dernières technologies, pratiques et outils pour créer, tester et maintenir des applications mobiles sécurisées.

Principales fonctionnalités de sécurité des logiciels de création d'applications

Lors de la création d’une application mobile, la sécurité doit être une préoccupation majeure. Le choix du logiciel de création d'applications influence considérablement le type de fonctionnalités de sécurité qui peuvent être intégrées à votre application. Une plate-forme de création d'applications riche en fonctionnalités fournira une variété de contrôles de sécurité pour se protéger contre les menaces et vulnérabilités courantes. Voici quelques fonctionnalités de sécurité clés qui devraient être présentes dans tout logiciel de création d’applications réputé :

- Authentification de l'utilisateur : le logiciel doit fournir un système de connexion et de vérification de l'identité de l'utilisateur. Cela peut inclure l'authentification à deux facteurs (2FA) , des contrôles biométriques et la possibilité d'intégrer des services d'authentification externes.

- Autorisation et gestion des rôles : il doit vous permettre de définir et de gérer les rôles et autorisations des utilisateurs, en garantissant que les utilisateurs ne peuvent accéder qu'aux données et fonctions nécessaires à leur rôle au sein de l'application.

- Chiffrement des données : il doit être capable de chiffrer les données au repos et en transit. Recherchez des logiciels dotés de protocoles de cryptage standard tels que TLS/SSL pour une transmission sécurisée des données.

- Sécurité du code : la plate-forme doit produire un code sécurisé et propre, exempt de vulnérabilités courantes. Idéalement, il adhérera aux meilleures pratiques et cadres de sécurité tels que le OWASP Top 10.

- API sécurisées : étant donné que de nombreuses applications s'appuient sur des API pour leurs fonctionnalités, le logiciel doit faciliter l'intégration sécurisée des API, garantissant que les API sont protégées contre les accès non autorisés et les fuites de données.

- Fonctionnalités de conformité : le logiciel devrait vous aider à respecter diverses normes réglementaires telles que GDPR, CCPA ou HIPAA , qui peuvent être critiques pour votre application en fonction de l'emplacement de votre utilisateur et des données que vous gérez.

- Outils de tests d'intrusion et d'audit de sécurité : recherchez des plates-formes qui fournissent des outils de tests de sécurité ou proposent des intégrations avec des services de tests externes, vous permettant d'identifier et de traiter de manière proactive les vulnérabilités potentielles.

- Stockage sécurisé : le stockage sécurisé des informations sensibles telles que les mots de passe, les jetons et les informations personnelles des utilisateurs est crucial. Certains logiciels peuvent proposer des solutions intégrées de stockage cloud sécurisé.

- Mises à jour régulières et gestion des correctifs : le fournisseur de logiciels de création d'applications doit maintenir la plate-forme régulièrement, en déployant des mises à jour pour répondre aux nouvelles menaces de sécurité et aux bogues à mesure qu'ils surviennent.

- Paramètres de sécurité personnalisables : la flexibilité est essentielle en matière de sécurité, et l'adaptation des paramètres de sécurité aux besoins spécifiques de votre application peut considérablement améliorer la situation de sécurité globale de votre application.

Dans le contexte de l'utilisation d'une plate-forme sans code comme AppMaster , ces fonctionnalités de sécurité deviennent faciles à intégrer et à gérer. AppMaster adopte une approche proactive en générant immédiatement un code source sécurisé, réduisant considérablement le risque de vulnérabilités dues aux erreurs de codage manuel, et en proposant des mises à jour continues, il contribue à maintenir l'intégrité de la sécurité des applications construites sur sa plate-forme.

L'inclusion de ces fonctionnalités de sécurité dans les logiciels de création d'applications constitue une base solide pour la création d'applications mobiles qui non seulement répondent aux exigences fonctionnelles, mais respectent également des normes de sécurité strictes, protégeant ainsi à la fois les propriétaires d'applications et leurs utilisateurs contre les menaces potentielles. Il est important de se rappeler que même si ces fonctionnalités offrent un renforcement substantiel de la sécurité, une surveillance et une mise à jour cohérentes sont nécessaires pour maintenir la sécurité à mesure que la technologie et les menaces évoluent.

Implémentation de l'authentification et de l'autorisation des utilisateurs

L’un des piliers fondamentaux de la sécurité des applications mobiles est la bonne mise en œuvre des processus d’authentification et d’autorisation des utilisateurs. Il s'agit de systèmes qui non seulement valident l'identité d'un utilisateur, mais définissent également le niveau d'accès et les actions qu'un utilisateur est autorisé à effectuer dans une application. Pour garantir la sécurité de ces systèmes, les créateurs d'applications doivent adhérer à une série de bonnes pratiques lors du développement d'applications mobiles.

Mécanismes d'authentification solides

La mise en œuvre de mécanismes d'authentification forts commence par exiger des utilisateurs qu'ils créent des mots de passe sécurisés et complexes ou qu'ils utilisent l'authentification multifacteur (MFA). MFA ajoute une couche de sécurité supplémentaire en obligeant les utilisateurs à fournir au moins deux facteurs de vérification pour accéder à une application mobile. Par exemple, un utilisateur peut avoir besoin de saisir un mot de passe, puis de confirmer son identité avec une empreinte digitale ou un code à usage unique envoyé sur son appareil mobile. En outre, l’intégration de méthodes d’authentification biométrique, telles que la numérisation d’empreintes digitales ou la reconnaissance faciale, peut considérablement accroître la barrière contre les accès non autorisés.

Gestion des sessions et authentification basée sur les jetons

La protection des sessions utilisateur au sein d’une application mobile est cruciale pour prévenir les attaques de piratage de session. C’est là que les cadres d’authentification basés sur des jetons, tels que les jetons Web JSON (JWT), entrent en jeu de manière significative. Les jetons sont générés lors d'une connexion réussie, puis utilisés pour gérer les sessions en toute sécurité. Étant donné que les jetons peuvent contenir des informations utilisateur et des autorisations cruciales, ils doivent toujours être manipulés et stockés avec prudence. Il est conseillé d'utiliser des jetons d'accès de courte durée ainsi que des jetons d'actualisation de plus longue durée pour équilibrer la sécurité et la commodité de l'utilisateur.

Contrôle d'autorisation

Une fois qu'un utilisateur est authentifié, l'étape suivante consiste à mettre en œuvre des contrôles d'autorisation solides pour maintenir les autorisations des utilisateurs et les niveaux d'accès dans l'application. Le contrôle d'accès basé sur les rôles (RBAC) est une stratégie d'autorisation populaire dans laquelle les utilisateurs se voient attribuer des rôles et chaque rôle dispose de droits d'accès spécifiques. Ce faisant, il garantit qu'un utilisateur ne peut interagir qu'avec les parties de l'application nécessaires à son rôle, ce qui est particulièrement crucial pour les applications traitant des données sensibles.

Processus de récupération de mot de passe sécurisé

Un aspect souvent négligé de l’authentification des utilisateurs est le processus de récupération du mot de passe. Même si les mots de passe forts sont encouragés, les utilisateurs peuvent oublier leurs informations d'identification, nécessitant ainsi un processus de récupération de mot de passe. Ce processus lui-même doit être sécurisé pour éviter les abus. La mise en œuvre de mesures telles que des questions de sécurité, des liens de vérification par courrier électronique ou des codes SMS peut garantir que le processus de récupération du mot de passe reste un gardien plutôt que de devenir une porte dérobée pour les attaquants.

Intégration de l'authentification utilisateur dans AppMaster

Les plateformes de création d'applications comme AppMaster prennent ces considérations en compte, proposant des modules d'authentification sécurisés dans le cadre de leurs fonctionnalités de plateforme no-code. L’un des avantages de l’utilisation de telles plateformes est la possibilité de mettre en œuvre des stratégies d’authentification et d’autorisation complexes sans avoir à se lancer dans des pratiques de codage lourdes. Ils sont livrés avec des modèles et des modules prédéfinis qui sont régulièrement mis à jour pour suivre les meilleures pratiques du secteur en matière de sécurité.

L'inclusion de référentiels d'authentification des utilisateurs, la gestion sécurisée des jetons et la prise en charge intégrée des identifiants biométriques sont autant de fonctionnalités d'un générateur d'applications sophistiqué comme AppMaster. En mettant l'accent sur l'automatisation du processus de développement, AppMaster vous permet d'intégrer rapidement des systèmes de connexion sécurisés et conformes, essentiels pour offrir une expérience sûre et digne de confiance aux utilisateurs finaux. De telles plates-formes permettent de créer des systèmes d'authentification renforcés contre les menaces et offrent une expérience utilisateur transparente, trouvant le juste équilibre entre sécurité et commodité.

En mettant en œuvre rigoureusement l'authentification et l'autorisation des utilisateurs, les développeurs peuvent protéger en toute confiance les informations sensibles des utilisateurs et maintenir l'intégrité des applications mobiles qu'ils créent. À mesure que les menaces de cybersécurité évoluent, ces pratiques resteront la défense de première ligne pour protéger les actifs des applications mobiles et les données personnelles des utilisateurs.

Cryptage des données et protocoles de communication sécurisés

Une défense imperméable contre les violations de données commence par les principes fondamentaux du cryptage des données et des protocoles de communication sécurisés. Le cryptage des données est le processus de conversion des informations en code pour empêcher tout accès non autorisé, ce qui devrait être une pratique standard pour toute application mobile traitant des informations sensibles. De même, les protocoles de communication sécurisés sont les règles et processus qui garantissent que les données sont transmises en toute sécurité entre l'application et les serveurs backend.

Implémentation du cryptage des données

Les données au repos, qui font référence à toutes les données stockées dans l'application mobile, et les données en transit, c'est-à-dire les données qui passent de l'application aux serveurs cloud et inversement, doivent toutes deux être cryptées. Pour les données au repos, les développeurs mobiles peuvent mettre en œuvre un chiffrement au niveau des fichiers à l'aide d'algorithmes de chiffrement puissants et contemporains comme AES (Advanced Encryption Standard) avec une stratégie de gestion de clés sécurisée. Le chiffrement des bases de données, des fichiers de configuration et de toutes les données utilisateur enregistrées est crucial.

Pour les données en transit, le cryptage SSL/TLS (Secure Sockets Layer/Transport Layer Security) est standard. Il crée un canal sécurisé entre le client et le serveur, garantissant que toutes les données transmises entre eux sont cryptées et sécurisées contre les écoutes clandestines ou les attaques de l'homme du milieu.

Utiliser des protocoles de communication sécurisés

Pour maintenir un haut niveau de sécurité dans les applications mobiles, il est essentiel d'implémenter HTTPS (HTTP sur SSL/TLS) au lieu du HTTP simple, susceptible d'être intercepté. HTTPS garantit que toutes les données envoyées et reçues par l'application mobile sont automatiquement cryptées par le protocole de transport.

Les développeurs peuvent renforcer davantage la sécurité en utilisant l'épinglage de certificat, une technique qui vérifie le certificat du serveur par rapport à une copie connue de ce certificat stockée dans l'application. Cette pratique empêche les attaquants d'utiliser de faux certificats pour intercepter les données de communication de l'application.

Meilleures pratiques pour les développeurs

Voici d’autres bonnes pratiques que les développeurs devraient prendre en compte :

- Choisir le bon niveau de cryptage et déterminer quelles données doivent être cryptées en fonction de leur sensibilité.

- Utilisation de générateurs de nombres aléatoires sécurisés pour les clés de chiffrement et utilisation de fonctions de dérivation de clés.

- Rotation régulière des clés de chiffrement pour réduire le risque de failles de sécurité.

- Valider les bibliothèques et les frameworks tiers pour garantir qu'ils sont conformes aux pratiques de codage sécurisées.

- Implémentation d'une gestion appropriée des erreurs qui n'expose pas d'informations sensibles dans les journaux ou les messages d'erreur.

Une puissante plateforme de création d'applications comme AppMaster peut faciliter le processus de développement d'applications mobiles sécurisées en automatisant certaines parties de ces meilleures pratiques. Par exemple, en garantissant que le code généré respecte les protocoles et normes de sécurité en vigueur, AppMaster aide à maintenir un chemin de transmission sécurisé pour les données utilisateur sensibles.

Maintenir la sécurité tout au long du cycle de vie des applications

Même après la sortie initiale d'une application, le travail de sécurisation ne s'arrête pas là. La sécurité est une préoccupation constante qui nécessite des efforts continus pour se protéger contre les nouvelles vulnérabilités. Les développeurs d'applications mobiles et le logiciel de création d'applications qu'ils ont choisi doivent fournir un moyen de mettre régulièrement à jour les mesures de sécurité de l'application. Cela peut inclure la mise à jour des algorithmes de chiffrement, l’application de correctifs aux bibliothèques et le déploiement d’autres fonctionnalités et mises à jour de sécurité.

Le cryptage des données et les protocoles de communication sécurisés sont essentiels à la sécurité des applications mobiles. Les développeurs doivent mettre en œuvre ces bonnes pratiques avec diligence et utiliser un logiciel de création d'applications réputé qui respecte ces mesures de sécurité comme norme non négociable.

Audits et tests de sécurité réguliers

L'un des piliers fondamentaux de la création et du maintien d'une application mobile sécurisée est la mise en place d'un processus continu d'audits et de tests de sécurité. Des évaluations cohérentes et complètes constituent la ligne de défense de votre application contre les menaces de sécurité émergentes. Ce processus met en lumière les vulnérabilités potentielles et garantit que toutes les mesures de sécurité mises en œuvre continuent de fonctionner efficacement. Mais qu’implique ce processus et comment garantir qu’il soit aussi rigoureux que nécessaire ?

- Audits de sécurité : l'audit de sécurité est un processus d'évaluation systématique, comprenant un examen de la manière dont les mesures de sécurité d'une application respectent les politiques et les contrôles définis. Ces audits fournissent un « instantané » de l'état de sécurité de l'application et sont généralement effectués par des experts en sécurité tiers qui peuvent apporter une perspective impartiale sur tout problème potentiel. Un audit comprend des examens de la base de code, des protocoles de traitement et de stockage des données, des méthodes d'authentification et du respect des normes juridiques et réglementaires pertinentes.

- Tests d'intrusion : souvent appelée test d'intrusion, cette méthode implique des pirates informatiques éthiques qui tentent d'exploiter les vulnérabilités de votre application. Grâce à des cyberattaques simulées, les testeurs peuvent identifier les failles de sécurité qui nécessitent une attention particulière. Ces exercices doivent être effectués régulièrement car ils imitent les tactiques de piratage du monde réel et peuvent révéler comment une application réagirait face à une menace réelle.

- Outils de test automatisés : vous pouvez utiliser une gamme d'outils automatisés pour tester en permanence les vulnérabilités de votre application. Ces outils peuvent analyser divers problèmes, depuis les risques d'injection de code jusqu'à la gestion de sessions non sécurisée. Les tests automatisés constituent un moyen rentable de rester au courant des failles de sécurité qui pourraient passer entre les mailles du filet au fil du temps.

- Inspection et examen manuels : les outils automatisés sont bénéfiques mais ne peuvent pas tout détecter. Les révisions manuelles du code par des développeurs expérimentés peuvent identifier les failles logiques, les implémentations de bibliothèques non sécurisées et d'autres problèmes nuancés que les systèmes automatisés peuvent manquer.

- Commentaires des utilisateurs et rapports d'incidents : Parfois, les utilisateurs de votre application peuvent être les premiers à remarquer un comportement inhabituel ou des problèmes de sécurité. La mise en œuvre d'un système de journalisation et de traitement des préoccupations des utilisateurs et des rapports d'incidents peut s'avérer inestimable pour identifier et résoudre rapidement les problèmes de sécurité.

L’intégration de stratégies de tests aussi rigoureuses dans le cycle de vie du développement d’applications mobiles est cruciale. Mais au-delà de l’utilisation de ces pratiques pendant le développement, leur maintien après la publication garantit que l’application s’adapte à l’évolution de l’environnement de sécurité. De plus, des plates-formes comme AppMaster, un logiciel de création d'applications no-code, suivent intrinsèquement des protocoles de sécurité stricts lors de la génération d'applications. Cela offre une couche de protection supplémentaire puisque le code source généré est basé sur des modèles de sécurité éprouvés établis par les normes de l'industrie.

Pour les créateurs d’applications, donner la priorité aux audits et tests de sécurité réguliers n’est pas seulement une précaution, c’est une responsabilité envers les utilisateurs. Garantir une expérience utilisateur sécurisée renforce la confiance des consommateurs et l’intégrité de la marque, contribuant ainsi à un écosystème numérique plus sécurisé.

Tirer parti AppMaster pour le développement sécurisé d'applications mobiles

Dans leur quête d’une sécurité renforcée des applications mobiles, les développeurs se tournent de plus en plus vers des plateformes de création d’applications qui simplifient le processus de développement et donnent la priorité à la sécurité dès le départ. L'une de ces plates-formes qui gagne du terrain dans le domaine du développement no-code est AppMaster. Mais qu’est-ce qui fait exactement AppMaster une solution incontournable lorsque la sécurité est une préoccupation majeure ?

AppMaster facilite le développement d'applications mobiles sécurisées en intégrant des fonctionnalités de sécurité dans la structure même de la plateforme. Sa conception réfléchie signifie que même sans expertise approfondie en cybersécurité, les développeurs peuvent tirer parti des fonctionnalités d'automatisation de la plateforme pour créer des applications conformes aux meilleures pratiques de sécurité.

Génération automatisée de code sécurisé

Au cœur de l'approche de sécurité d' AppMaster se trouve sa fonctionnalité de génération automatisée de code sécurisé. Étant donné que la plateforme génère le code source des applications mobiles, la possibilité d’introduire des failles de sécurité généralement associées au codage manuel est considérablement réduite. La génération automatisée de code garantit que le code est cohérent, exempt d'erreurs humaines courantes et conforme aux directives de sécurité établies.

Intégration des meilleures pratiques de sécurité

La plateforme est conçue autour des meilleures pratiques de sécurité. Par exemple, il automatise la création d' API RESTful sécurisées, qui garantissent que toute communication de données entre l'application et les services back-end est effectuée selon des normes de sécurité strictes. De plus, AppMaster est préconfiguré avec les meilleures pratiques pour gérer les données utilisateur et gérer les autorisations des utilisateurs en toute sécurité.

Mises à jour de sécurité Swift et gestion des correctifs

Rester à jour avec les derniers correctifs de sécurité est essentiel, et AppMaster fournit un environnement dans lequel les mises à jour sont gérées efficacement. Toutes les modifications, y compris les mises à jour de sécurité, peuvent être déployées rapidement grâce à la capacité de régénération rapide des applications de la plateforme. Cette agilité garantit que les applications mobiles créées avec AppMaster répondent rapidement aux menaces émergentes.

Authentification et cryptage forts

L'authentification des utilisateurs est une fonctionnalité non négociable pour préserver la sécurité. AppMaster intègre des processus d'authentification solides et personnalisables. Il utilise également des normes de cryptage puissantes pour protéger les données sensibles, au repos et en transit, conformément aux protocoles de cryptage de niveau industriel.

De plus, AppMaster ne fournit pas seulement aux développeurs les outils nécessaires pour sécuriser leurs applications, il joue également un rôle éducatif. Grâce à sa documentation et ses ressources complètes, les développeurs sont guidés dans le développement d'applications sécurisées, en s'assurant qu'ils connaissent et peuvent facilement mettre en œuvre les mesures de sécurité nécessaires.

Infrastructure de sécurité transparente

La nature ouverte d' AppMaster concernant son infrastructure de sécurité renforce la confiance entre ses utilisateurs. En offrant des informations sur leurs protocoles de sécurité et en mettant continuellement à jour son propre système contre les vulnérabilités, AppMaster s'impose comme une plate-forme sécurisée pour le développement d'applications mobiles.

AppMaster offre un environnement propice à la création d'applications mobiles sécurisées. Ceci est réalisé grâce à la génération automatique de code sécurisé, au respect des meilleures pratiques de sécurité, au déploiement rapide des mises à jour, à une authentification et un cryptage forts et à une structure de sécurité transparente. Pour les développeurs cherchant à fournir des applications mobiles sécurisées de manière rapide et efficace, AppMaster s'impose comme une solution de plateforme no-code optimale.

Rester à jour avec les correctifs de sécurité et la conformité

Maintenir la sécurité d’une application mobile est un processus continu qui s’étend bien au-delà de son lancement initial. L'un des aspects critiques de cette surveillance continue de la sécurité consiste à maintenir l'application à jour avec les derniers correctifs de sécurité et à garantir la conformité aux normes et réglementations en vigueur. Examinons les pratiques qui peuvent aider les développeurs d'applications et les entreprises à respecter des mesures de sécurité rigoureuses après le déploiement.

Comprendre l'importance des correctifs de sécurité

Les correctifs de sécurité sont des mises à jour essentielles qui corrigent les vulnérabilités et les failles de sécurité découvertes dans un logiciel après sa publication. Si elles ne sont pas corrigées, ces vulnérabilités peuvent devenir des points d’entrée que les cybercriminels peuvent exploiter. Mettre à jour une application avec des correctifs de sécurité signifie la renforcer contre les menaces connues, ce qui rend plus difficile pour les attaquants de violer ses défenses.

Mettre en œuvre une stratégie de mises à jour régulières

Pour les applications mobiles, une stratégie de mise à jour bien définie est vitale. Ceci comprend:

- Surveillance des bulletins de sécurité et des sources qui font état des vulnérabilités pertinentes pour la pile technologique de l'application.

- Établir un plan de réponse rapide pour appliquer les correctifs critiques dès qu'ils sont disponibles.

- Mise en place de tests automatisés pour garantir que les correctifs ne perturbent pas les fonctionnalités de l'application ou ne provoquent pas de nouveaux problèmes de sécurité.

- Communiquer avec les utilisateurs sur l'importance d'installer les mises à jour et de fournir un processus de mise à jour fluide.

Les développeurs peuvent utiliser des services qui vérifient automatiquement les dépendances et les bibliothèques nécessitant une mise à jour, rationalisant ainsi le processus de sécurité de l'application.

Conformité aux normes et réglementations

Le respect des normes juridiques et industrielles est un autre aspect de la sécurité des applications qui ne peut être négligé. Des lois telles que le RGPD dans l'Union européenne et le CCPA aux États-Unis stipulent des exigences strictes en matière de traitement des données des utilisateurs. Le non-respect peut entraîner des failles de sécurité, de lourdes amendes et des conséquences juridiques.

Les meilleures pratiques pour garantir la conformité comprennent :

- Réaliser des audits de conformité réguliers pour garantir que l'application respecte toutes les réglementations pertinentes.

- Mettre en œuvre la confidentialité dès la conception, où les considérations de confidentialité sont intégrées dès le départ au processus de développement.

- Former le personnel sur les questions de conformité et sur l’importance du maintien des normes de confidentialité et de sécurité.

- Utiliser des outils d’évaluation de l’impact de la protection des données afin d’identifier et d’atténuer les risques associés aux activités de traitement des données.

Le partenariat avec des plateformes de création d'applications comme AppMaster peut rationaliser ces efforts. En mettant l'accent sur la sécurité et la conformité comme aspect essentiel de ses applications générées, AppMaster garantit que les applications créées à l'aide de sa plate no-code sont agiles, efficaces et sécurisées dès le départ. Ils fournissent de la documentation et des ressources pour guider les utilisateurs dans le maintien de pratiques de sécurité à jour et le respect des exigences de conformité.

Protéger une application mobile contre les dernières menaces est une responsabilité qui incombe aussi bien aux développeurs, aux professionnels de la sécurité qu'aux propriétaires d'entreprise. L'importance de l'application rapide des correctifs de sécurité et du respect des réglementations de conformité, combinée à la prise en charge de plates-formes fiables comme AppMaster, crée un écosystème sécurisé pour les applications mobiles. En fin de compte, une application sécurisée est une application fiable, ce qui conduit à une plus grande rétention des utilisateurs et à un plus grand succès sur le marché.

Intégrer la sécurité dans la phase de conception de l'application

La sécurité ne doit jamais être une réflexion secondaire lors du développement d’une application mobile, mais un aspect fondamental intégré dès le départ. Cette approche proactive de la sécurité est obtenue grâce à des stratégies de conception réfléchies qui allient efficacement convivialité et protection.

L'une des premières étapes pour donner la priorité à la sécurité lors de la phase de conception de l'application est le mappage de l'interface utilisateur (UI) . Cela implique de concevoir des flux d’utilisateurs clairs qui différencient les contenus et actions privilégiés et non privilégiés. Par exemple, garantir que les contrôles administratifs ne sont pas accessibles aux utilisateurs généraux permet d’empêcher tout accès non autorisé dès le départ.

Lors de la phase de conception, l'intégration de fonctionnalités telles que les champs obligatoires de mot de passe fort , les options d'authentification biométrique et la déconnexion automatique après des périodes d'inactivité peuvent améliorer considérablement les mesures de sécurité. Il est essentiel que ces fonctionnalités soient parfaitement intégrées dans la conception afin de garantir qu'elles n'aient pas d'impact négatif sur l'expérience utilisateur.

Un autre aspect critique est la gestion des erreurs . Une conception réfléchie minimise l’exposition des informations système sensibles via des messages d’erreur, que les acteurs malveillants peuvent exploiter pour exploiter l’application. Au lieu de cela, des messages d'erreur conviviaux et non descriptifs qui ne divulguent pas de détails sur l'architecture ou les données de l'application sont recommandés.

De plus, pendant la phase de conception, l'utilisation de widgets et d'autres éléments d'interface utilisateur prenant en charge les paramètres de sécurité par défaut peuvent rendre l'application moins sujette aux erreurs de configuration provoquées par l'utilisateur et donc plus sécurisée contre les menaces potentielles.

Il est également important de prendre en compte le flux de données dans l'ensemble de l'application, afin de garantir que les données sensibles sont traitées et stockées en toute sécurité dès le départ. Les solutions peuvent inclure le masquage des champs de saisie dans lesquels les informations sensibles sont saisies, la sécurisation des soumissions de formulaires et le contrôle de l'accès aux données dans différents composants de l'application. Par exemple, l’utilisation de conteneurs de données sécurisés peut aider à séparer les zones sensibles d’une application du reste.

Des maquettes et des prototypes peuvent être utilisés pour tester l'interface utilisateur et valider que ces principes de conception de sécurité sont correctement mis en œuvre. Cette pratique permet de découvrir des vulnérabilités potentielles avant même qu'un code ne soit écrit.

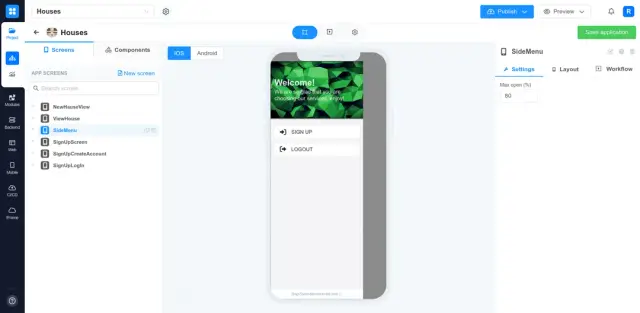

Des plates-formes telles AppMaster peuvent jouer un rôle déterminant lors de la phase de conception, car elles fournissent une interface visuelle no-code pour modéliser l'application, y compris ses fonctionnalités de sécurité. Cela peut réduire le risque d’oublis de sécurité tout en rationalisant le développement et en garantissant la cohérence entre la conception et la mise en œuvre.

Prendre en compte la sécurité dès la phase de conception initiale d'une application mobile consiste à créer un cadre sécurisé qui prend en charge les fonctionnalités prévues tout en protégeant les données utilisateur et l'intégrité de l'application. Cela nécessite une conception centrée sur la sécurité, qui anticipe et atténue les risques avant qu’ils ne se matérialisent en vulnérabilités. Les concepteurs et les développeurs doivent travailler en symbiose pour intégrer des mesures de sécurité dans l'ADN de l'application mobile, garantissant que les utilisateurs peuvent non seulement profiter de l'expérience offerte par l'application, mais également avoir confiance dans sa protection.

Considérations relatives à la formation des utilisateurs et à la confidentialité des données

La formation des utilisateurs et la confidentialité des données sont souvent négligées mais sont des aspects essentiels de la sécurité des applications mobiles. Quelle que soit la sécurité de la conception et de l’architecture d’une application, sa sécurité peut être compromise par les actions des utilisateurs. Les utilisateurs avertis peuvent renforcer considérablement le système de défense de l'application en mettant en œuvre les meilleures pratiques dans leur interaction quotidienne avec le logiciel.

Importance d’éduquer les utilisateurs sur les pratiques de sécurité

L'une des stratégies essentielles pour garantir la sécurité consiste à sensibiliser les utilisateurs à l'importance de la création de mots de passe forts, aux dangers des tentatives de phishing et aux pratiques de navigation Web sécurisée. Même si une application mobile peut disposer d’un excellent cadre de sécurité, des activités telles que l’utilisation du même mot de passe pour plusieurs services, le clic sur des liens suspects ou la connexion à un réseau Wi-Fi public sans VPN peuvent ouvrir la porte à de potentielles failles de sécurité. Une partie intégrante de l’expérience de l’application mobile devrait donc impliquer de guider les utilisateurs sur la manière d’utiliser l’application de manière sécurisée et responsable.

Confidentialité des données : droit de l'utilisateur et responsabilité du développeur

La confidentialité des données n'est pas qu'un mot à la mode : c'est un droit fondamental et une obligation légale sérieuse. Les développeurs doivent concevoir des applications en tenant compte de la confidentialité, en s'assurant qu'ils ne collectent que les données nécessaires et qu'ils informent les utilisateurs sur la manière dont leurs données sont utilisées et protégées. Du point de vue de l'utilisateur, comprendre les implications en matière de confidentialité des données l'aide à faire des choix éclairés concernant les applications qu'il télécharge et les autorisations qu'il accorde. Les applications transparentes sur leurs politiques de confidentialité des données peuvent favoriser la confiance et la fidélité de leur base d'utilisateurs.

Implémentation de fonctionnalités qui prennent en charge la confidentialité et la sensibilisation des utilisateurs à la sécurité

Pour améliorer la compréhension des utilisateurs et les pratiques de sécurité, les applications mobiles peuvent inclure des fonctionnalités telles que la gestion des paramètres de confidentialité, des informations conviviales sur la manière dont l'application protège les données personnelles et des rappels réguliers pour mettre à jour les mots de passe. AppMaster répond à ce besoin en permettant aux développeurs d'intégrer des composants informatifs et des invites dans l'interface de l'application, qui peuvent guider l'utilisateur dans le maintien de sa confidentialité et l'éduquer sur l'importance de la sensibilisation à la sécurité.

Encourager les bonnes habitudes en matière de protection des données personnelles

Les développeurs ont la possibilité d’encourager des habitudes qui protègent les données personnelles. Ceci peut être réalisé en fournissant des options claires dans l'application pour la gestion des données et en concevant des interfaces qui rendent les options de confidentialité accessibles et faciles à modifier. Les applications mobiles peuvent également inclure des didacticiels et des sections FAQ qui répondent aux problèmes de sécurité courants et permettent aux utilisateurs de prendre en charge la sécurité de leurs propres données. La plate-forme AppMaster peut jouer un rôle ici en permettant aux développeurs d'ajouter plus facilement de tels aspects éducatifs et interactifs à leurs applications sans codage approfondi.

Conformité aux normes légales et réglementaires

Enfin, les applications mobiles doivent respecter diverses normes légales et réglementaires. La conformité ne consiste pas seulement à éviter les amendes ; il s'agit également de protéger les droits des utilisateurs. Les développeurs doivent s'assurer que leurs applications fonctionnent conformément à ces réglementations qui exigent souvent une communication claire aux utilisateurs sur leurs droits en matière de données. L'utilisation d'une plate-forme comme AppMaster, qui reste à la pointe des dernières normes de conformité en matière de sécurité et de confidentialité, peut alléger la tâche des développeurs qui doivent mettre à jour manuellement leurs applications en réponse aux changements juridiques.

Si les défenses physiques et techniques sont essentielles à la sécurité des applications mobiles, le rôle de l’utilisateur ne peut être sous-estimé. En dispensant une formation sur les meilleures pratiques en matière de sécurité et en maintenant le respect des lois sur la confidentialité des données, les développeurs peuvent faire des progrès significatifs dans la protection de leurs applications et de leurs utilisateurs.

Résumé : Donner la priorité à la sécurité dans le développement d'applications mobiles

Sécuriser les applications mobiles est plus que nécessaire ; c'est un engagement continu qui ne s'arrête pas avec la sortie de l'application. Cela nécessite une stratégie de sécurité globale qui s’aligne sur les avancées technologiques et anticipe les menaces potentielles. Donner la priorité à la sécurité signifie l'intégrer à chaque étape du processus de développement d'applications, de la conceptualisation à la conception, en passant par le développement, les tests, le déploiement et les mises à jour.

À l’ère moderne, les entreprises et les développeurs se tournent vers des plateformes de création d’applications comme AppMaster pour rationaliser leurs processus de développement tout en garantissant le respect de normes de sécurité élevées. Grâce à ses puissants outils no-code, AppMaster facilite la création d'applications mobiles sécurisées en fournissant une infrastructure qui réduit intrinsèquement les risques d'erreur humaine et d'oublis de sécurité.

Une sécurité efficace des applications mobiles implique une authentification et une autorisation vigilantes des utilisateurs, un cryptage fort des données et l'utilisation de protocoles de communication sécurisés. Il est également essentiel d'effectuer des audits de sécurité réguliers et de maintenir l'application à jour avec les derniers correctifs de sécurité et exigences de conformité. L'inclusion de fonctionnalités de sécurité dans la conception de l'application garantit une base solide, tandis que l'éducation des utilisateurs joue un rôle important dans le maintien de l'intégrité de la posture de sécurité globale.

Les efforts déployés pour sécuriser une application mobile se reflètent sur la qualité de l'application ainsi que sur la confiance et la fidélité des utilisateurs dans le produit et la marque. Alors que les développeurs et les entreprises continuent de naviguer dans un monde numérique de plus en plus complexe, ils doivent s'assurer que leurs pratiques et les logiciels qu'ils utilisent, comme AppMaster, s'alignent sur l'évolution des meilleures pratiques en matière de sécurité des applications mobiles. Il s'agit d'un processus qui exige une attention et une amélioration continues, mais le résultat est inestimable : une expérience numérique sécurisée pour tous les utilisateurs.

FAQ

Les principaux défis incluent la sécurisation des données des utilisateurs, la prévention des accès non autorisés, la gestion de divers types de logiciels malveillants et la garantie d'une transmission sécurisée des données. Les développeurs doivent également rester à jour avec les derniers correctifs de sécurité et se conformer aux normes réglementaires.

Les logiciels de création d'applications sont souvent dotés de fonctionnalités de sécurité intégrées telles qu'un cryptage préconfiguré, des protocoles de communication sécurisés et des mises à jour régulières pour maintenir les normes de sécurité et se protéger contre les vulnérabilités.

Les mécanismes d'authentification et d'autorisation vérifient l'identité des utilisateurs et garantissent qu'ils disposent des autorisations appropriées pour accéder à certaines fonctionnalités de l'application, protégeant ainsi les informations sensibles contre tout accès non autorisé.

Le cryptage des données transforme les informations dans un format sécurisé illisible sans clé, ce qui le rend essentiel pour protéger les données des utilisateurs au repos et pendant la transmission.

Les audits de sécurité et les tests d'intrusion devraient faire partie intégrante du cycle de développement. Idéalement, elles devraient être menées à la fois pendant le processus de développement et régulièrement après la sortie de l'application.

Oui, la plateforme no-code d' AppMaster propose diverses fonctionnalités qui renforcent la sécurité des applications mobiles, telles que la génération automatisée de code et la conformité aux dernières pratiques de sécurité.

C'est crucial. Les correctifs de sécurité corrigent les vulnérabilités qui pourraient être exploitées par des attaquants. Garder une application à jour avec les derniers correctifs est un élément clé du maintien de sa sécurité.

Absolument. L'intégration de considérations de sécurité dès la phase de conception permet d'élaborer une stratégie de sécurité plus complète et aide à prévenir les vulnérabilités potentielles.

Éduquer les utilisateurs sur les pratiques d'utilisation sûres, l'importance des mots de passe forts, la reconnaissance des tentatives de phishing et la confidentialité des données peut réduire considérablement les risques de sécurité.

Les protocoles de communication sécurisés, tels que HTTPS, protègent les données transmises entre l'application et les serveurs contre l'interception ou la falsification par des attaquants.

Oui, le respect des réglementations sur la confidentialité des données telles que le RGPD et le CCPA est essentiel pour protéger la vie privée des utilisateurs et éviter les ramifications et sanctions juridiques.

AppMaster garantit la génération de code source sécurisé en automatisant le processus de génération de code et en adhérant aux meilleures pratiques de codage, minimisant ainsi le risque d'erreur humaine et de vulnérabilités du code.