Bezpieczeństwo aplikacji mobilnych: najlepsze praktyki dotyczące oprogramowania do tworzenia aplikacji

Odkryj najlepsze praktyki zabezpieczania aplikacji mobilnych, od wykorzystania niezawodnego oprogramowania do tworzenia aplikacji po wdrażanie rygorystycznych środków bezpieczeństwa. Uzyskaj wiedzę ekspercką na temat wzmacniania zabezpieczeń oprogramowania mobilnego.

Zrozumienie wyzwań związanych z bezpieczeństwem aplikacji mobilnych

Ponieważ urządzenia mobilne w coraz większym stopniu stają się głównym punktem dostępu do aplikacji osobistych i biznesowych, bezpieczeństwo tych aplikacji mobilnych nigdy nie było ważniejsze. Ekosystem aplikacji mobilnych jest dynamiczny i szybko się rozwija, co wiąże się z szeregiem różnorodnych i złożonych wyzwań związanych z bezpieczeństwem, z którymi programiści i organizacje muszą się zmierzyć, aby chronić użytkowników końcowych i dane korporacyjne.

Pierwsze wyzwanie wiąże się ze zróżnicowanym charakterem mobilnych systemów operacyjnych, takich jak Android i iOS. Każda platforma ma swój własny zestaw funkcji bezpieczeństwa i potencjalnych luk w zabezpieczeniach. Ta heterogeniczność wymaga od programistów przyjęcia podejścia do bezpieczeństwa specyficznego dla platformy, co może skomplikować rozwój i utrzymanie aplikacji wieloplatformowych.

Kolejnym istotnym wyzwaniem jest bezpieczeństwo danych przechowywanych i przesyłanych. Urządzenia mobilne często łączą się z sieciami publicznymi, które są bardziej podatne na przechwycenie i inne zagrożenia bezpieczeństwa. Zapewnienie szyfrowania danych zarówno w pamięci urządzenia, jak i podczas transmisji w sieci ma kluczowe znaczenie dla zachowania poufności i integralności.

Co więcej, powszechna praktyka instalowania aplikacji ze źródeł zewnętrznych, które mogą nie mieć takiego samego nadzoru nad bezpieczeństwem jak oficjalne sklepy z aplikacjami, zwiększa ryzyko przedostania się złośliwego oprogramowania i innego złośliwego oprogramowania do urządzenia użytkownika. Dlatego aplikacje mobilne muszą nie tylko być bezpieczne już na etapie projektowania, ale także być w stanie chronić siebie i urządzenie przed potencjalnie szkodliwymi wpływami zewnętrznymi.

Zachowanie użytkowników dodaje kolejny poziom złożoności do bezpieczeństwa aplikacji mobilnych. Użytkownicy mogą nieumyślnie przyznać aplikacjom szerokie uprawnienia, naruszając prywatność swoich danych, lub mogą używać łatwych do odgadnięcia haseł, które można łatwo złamać. Uwzględnienie tych aspektów edukacji użytkowników to kolejny ważny aspekt stawiania czoła wyzwaniom związanym z bezpieczeństwem aplikacji mobilnych.

Oprócz tego programiści muszą zadbać o zgodność z coraz większą liczbą międzynarodowych przepisów i standardów dotyczących ochrony danych i prywatności, takich jak RODO i CCPA . Nieprzestrzeganie może skutkować znacznymi karami finansowymi i uszczerbkiem na reputacji organizacji.

Wreszcie ciągłe odkrywanie nowych luk w zabezpieczeniach oznacza, że aplikacje mobilne muszą być często aktualizowane za pomocą poprawek zabezpieczeń. Jednak nie wszyscy użytkownicy mogą natychmiast aktualizować swoje aplikacje, co naraża je na naprawione problemy z bezpieczeństwem.

Biorąc pod uwagę złożoność i ewoluujący charakter wyzwań związanych z bezpieczeństwem aplikacji mobilnych, programiści i firmy muszą stosować kompleksowe strategie obejmujące najnowsze technologie, praktyki i narzędzia do tworzenia, testowania i utrzymywania bezpiecznych aplikacji mobilnych.

Kluczowe funkcje bezpieczeństwa w oprogramowaniu do tworzenia aplikacji

Podczas tworzenia aplikacji mobilnej bezpieczeństwo powinno być główną kwestią. Wybór oprogramowania do tworzenia aplikacji znacząco wpływa na rodzaj funkcji bezpieczeństwa, które można zintegrować z aplikacją. Bogata w funkcje platforma do tworzenia aplikacji zapewni różnorodne mechanizmy kontroli bezpieczeństwa w celu ochrony przed typowymi zagrożeniami i lukami w zabezpieczeniach. Oto kilka kluczowych funkcji bezpieczeństwa, które powinny być obecne w każdym renomowanym oprogramowaniu do tworzenia aplikacji:

- Uwierzytelnianie użytkownika: Oprogramowanie powinno zapewniać system logowania użytkownika i weryfikacji tożsamości. Może to obejmować uwierzytelnianie dwuskładnikowe (2FA) , kontrole biometryczne i możliwość integracji z zewnętrznymi usługami uwierzytelniania.

- Zarządzanie autoryzacją i rolami: powinno umożliwiać definiowanie ról i uprawnień użytkowników oraz zarządzanie nimi, zapewniając użytkownikom dostęp tylko do danych i funkcji niezbędnych do ich roli w aplikacji.

- Szyfrowanie danych: Musi mieć możliwość szyfrowania danych zarówno w stanie spoczynku, jak i podczas przesyłania. Poszukaj oprogramowania ze standardowymi protokołami szyfrowania, takimi jak TLS/SSL, aby zapewnić bezpieczną transmisję danych.

- Bezpieczeństwo kodu: Platforma powinna generować bezpieczny, czysty kod, wolny od typowych luk w zabezpieczeniach. W idealnym przypadku będzie ona zgodna z najlepszymi praktykami i frameworkami bezpieczeństwa, takimi jak OWASP Top 10.

- Bezpieczne interfejsy API: Ponieważ wiele aplikacji opiera swoją funkcjonalność na interfejsach API, oprogramowanie musi ułatwiać bezpieczną integrację interfejsów API, zapewniając ochronę interfejsów API przed nieautoryzowanym dostępem i wyciekiem danych.

- Funkcje zgodności: oprogramowanie powinno pomóc w przestrzeganiu różnych standardów regulacyjnych, takich jak RODO, CCPA czy HIPAA , które mogą mieć kluczowe znaczenie dla Twojej aplikacji w zależności od lokalizacji użytkownika i przetwarzanych danych.

- Narzędzia do testów penetracyjnych i audytu bezpieczeństwa: Poszukaj platform udostępniających narzędzia do testowania bezpieczeństwa lub oferujących integrację z zewnętrznymi usługami testowymi, umożliwiającymi proaktywną identyfikację i usuwanie potencjalnych luk w zabezpieczeniach.

- Bezpieczne przechowywanie: bezpieczne przechowywanie poufnych informacji, takich jak hasła, tokeny i osobiste dane użytkownika, ma kluczowe znaczenie. Niektóre oprogramowanie może oferować zintegrowane rozwiązania bezpiecznego przechowywania w chmurze.

- Regularne aktualizacje i zarządzanie poprawkami: Dostawca oprogramowania do tworzenia aplikacji powinien regularnie konserwować platformę, wprowadzając aktualizacje w celu eliminowania nowych zagrożeń bezpieczeństwa i błędów w miarę ich pojawiania się.

- Konfigurowalne ustawienia zabezpieczeń: elastyczność jest kluczem do bezpieczeństwa, a dostosowanie ustawień zabezpieczeń do konkretnych potrzeb aplikacji może znacznie poprawić ogólny stan zabezpieczeń aplikacji.

W kontekście korzystania z platformy niewymagającej kodu, takiej jak AppMaster , te funkcje bezpieczeństwa stają się łatwe w integracji i zarządzaniu. AppMaster przyjmuje podejście proaktywne, generując bezpieczny kod źródłowy od razu po wyjęciu z pudełka, znacznie zmniejszając ryzyko luk w zabezpieczeniach spowodowanych błędami ręcznego kodowania, a oferując ciągłe aktualizacje, pomaga utrzymać integralność bezpieczeństwa aplikacji zbudowanych na jego platformie.

Uwzględnienie tych funkcji zabezpieczeń w oprogramowaniu do tworzenia aplikacji stanowi solidną podstawę do tworzenia aplikacji mobilnych, które nie tylko spełniają wymagania funkcjonalne, ale także są zgodne z rygorystycznymi standardami bezpieczeństwa, chroniąc w ten sposób zarówno właścicieli aplikacji, jak i ich użytkowników przed potencjalnymi zagrożeniami. Należy pamiętać, że choć funkcje te zapewniają znaczny wzrost bezpieczeństwa, do utrzymania bezpieczeństwa w miarę ewolucji technologii i zagrożeń wymagane jest konsekwentne monitorowanie i aktualizacja.

Wdrażanie uwierzytelniania i autoryzacji użytkowników

Jednym z podstawowych filarów bezpieczeństwa aplikacji mobilnych jest właściwa realizacja procesów uwierzytelniania i autoryzacji użytkowników. Są to systemy, które nie tylko weryfikują tożsamość użytkownika, ale także definiują poziom dostępu i czynności, jakie użytkownik może wykonywać w aplikacji. Aby mieć pewność, że te systemy będą niezawodne, twórcy aplikacji muszą przestrzegać szeregu najlepszych praktyk podczas tworzenia aplikacji mobilnych.

Silne mechanizmy uwierzytelniania

Wdrażanie mechanizmów silnego uwierzytelniania rozpoczyna się od wymagania od użytkowników tworzenia bezpiecznych, złożonych haseł lub korzystania z uwierzytelniania wieloskładnikowego (MFA). Usługa MFA dodaje dodatkową warstwę zabezpieczeń, wymagając od użytkowników podania dwóch lub więcej czynników weryfikacyjnych w celu uzyskania dostępu do aplikacji mobilnej. Na przykład może być konieczne wprowadzenie przez użytkownika hasła, a następnie potwierdzenie swojej tożsamości za pomocą odcisku palca lub jednorazowego kodu przesłanego na jego urządzenie mobilne. Ponadto włączenie metod uwierzytelniania biometrycznego, takich jak skanowanie odcisków palców lub rozpoznawanie twarzy, może znacznie podnieść barierę dla nieupoważnionego dostępu.

Obsługa sesji i uwierzytelnianie oparte na tokenach

Ochrona sesji użytkowników w aplikacji mobilnej ma kluczowe znaczenie dla zapobiegania atakom polegającym na przejęciu sesji. W tym miejscu znaczące zastosowanie znajdują platformy uwierzytelniania oparte na tokenach, takie jak tokeny sieciowe JSON (JWT). Tokeny są generowane po udanym logowaniu, a następnie wykorzystywane do bezpiecznego zarządzania sesjami. Ponieważ tokeny mogą zawierać istotne informacje i uprawnienia użytkownika, należy zawsze obchodzić się z nimi i przechowywać je ostrożnie. Zaleca się używanie krótkotrwałych tokenów dostępu wraz z dłuższymi tokenami odświeżania, aby zrównoważyć bezpieczeństwo i wygodę użytkownika.

Kontrola autoryzacji

Następnym krokiem po uwierzytelnieniu użytkownika jest wdrożenie solidnych mechanizmów kontroli autoryzacji w celu utrzymania uprawnień użytkowników i poziomów dostępu w całej aplikacji. Kontrola dostępu oparta na rolach (RBAC) to popularna strategia autoryzacji, w której użytkownikom przypisuje się role, a każda rola ma określone prawa dostępu. Dzięki temu użytkownik może wchodzić w interakcję tylko z częściami aplikacji niezbędnymi do jego roli, co jest szczególnie istotne w przypadku aplikacji zajmujących się wrażliwymi danymi.

Bezpieczne procesy odzyskiwania hasła

Często pomijanym aspektem uwierzytelniania użytkownika jest proces odzyskiwania hasła. Mimo że zaleca się stosowanie silnych haseł, użytkownicy mogą zapomnieć swoje dane uwierzytelniające, co spowoduje konieczność przeprowadzenia procesu odzyskiwania hasła. Sam ten proces musi być bezpieczny, aby zapobiec nadużyciom. Wdrażanie środków, takich jak pytania zabezpieczające, linki weryfikacyjne za pośrednictwem poczty e-mail lub kody SMS, może zapewnić, że proces odzyskiwania hasła pozostanie strażnikiem, a nie stanie się tylnym wejściem dla atakujących.

Integracja uwierzytelniania użytkownika w AppMaster

Platformy do tworzenia aplikacji, takie jak AppMaster, biorą to pod uwagę, oferując moduły bezpiecznego uwierzytelniania w ramach funkcjonalności platformy no-code. Jedną z korzyści korzystania z takich platform jest możliwość wdrażania złożonych strategii uwierzytelniania i autoryzacji bez konieczności zagłębiania się w uciążliwe praktyki kodowania. Zawierają gotowe szablony i moduły, które są regularnie aktualizowane, aby nadążać za najlepszymi praktykami branżowymi w zakresie bezpieczeństwa.

W tym repozytoria uwierzytelniania użytkowników, bezpieczna obsługa tokenów i wbudowana obsługa identyfikatorów biometrycznych to wszystko możliwości zaawansowanego narzędzia do tworzenia aplikacji, takiego jak AppMaster. Koncentrując się na automatyzacji procesu programowania, AppMaster umożliwia szybką integrację bezpiecznych i zgodnych systemów logowania, które są niezbędne do zapewnienia użytkownikom końcowym bezpiecznego i godnego zaufania doświadczenia. Platformy takie umożliwiają budowanie systemów uwierzytelniania wzmocnionych przed zagrożeniami i zapewniają bezproblemową obsługę użytkownika, zachowując właściwą równowagę między bezpieczeństwem a wygodą.

Dzięki rygorystycznemu wdrażaniu uwierzytelniania i autoryzacji użytkowników programiści mogą bezpiecznie chronić poufne informacje o użytkownikach i zachować integralność tworzonych przez siebie aplikacji mobilnych. W miarę ewolucji zagrożeń cyberbezpieczeństwa praktyki te pozostaną pierwszą linią obrony w ochronie zasobów aplikacji mobilnych i danych osobowych użytkowników.

Szyfrowanie danych i protokoły bezpiecznej komunikacji

Nieprzepuszczalna obrona przed naruszeniami danych zaczyna się od podstawowych zasad szyfrowania danych i bezpiecznych protokołów komunikacyjnych. Szyfrowanie danych to proces przekształcania informacji w kod zapobiegający nieautoryzowanemu dostępowi, co powinno być standardową praktyką w przypadku każdej aplikacji mobilnej obsługującej poufne informacje. Podobnie bezpieczne protokoły komunikacyjne to zasady i procesy zapewniające bezpieczną transmisję danych między aplikacją a serwerami zaplecza.

Implementacja szyfrowania danych

Dane w spoczynku, czyli wszystkie dane przechowywane w aplikacji mobilnej, oraz dane przesyłane, czyli dane przesyłane z aplikacji do serwerów w chmurze i z powrotem, powinny być szyfrowane. W przypadku danych przechowywanych programiści mobilni mogą wdrożyć szyfrowanie na poziomie plików przy użyciu silnych i nowoczesnych algorytmów szyfrowania, takich jak AES (Advanced Encryption Standard) ze strategią bezpiecznego zarządzania kluczami. Szyfrowanie baz danych, plików konfiguracyjnych i wszelkich zapisanych danych użytkownika jest kluczowe.

W przypadku przesyłanych danych standardem jest szyfrowanie SSL/TLS (Secure Sockets Layer/Transport Layer Security). Tworzy bezpieczny kanał między klientem a serwerem, zapewniając, że wszystkie dane przesyłane między nimi są szyfrowane i zabezpieczone przed podsłuchem lub atakami typu man-in-the-middle.

Korzystanie z bezpiecznych protokołów komunikacyjnych

Aby zachować wysoki poziom bezpieczeństwa w aplikacjach mobilnych, istotne jest wdrożenie protokołu HTTPS (HTTP przez SSL/TLS) zamiast zwykłego protokołu HTTP, który jest podatny na przechwycenie. HTTPS zapewnia, że wszelkie dane wysyłane i odbierane przez aplikację mobilną są automatycznie szyfrowane przez protokół transportowy.

Programiści mogą dodatkowo zwiększyć bezpieczeństwo, stosując przypinanie certyfikatów — technikę, która weryfikuje certyfikat serwera względem znanej kopii tego certyfikatu przechowywanej w aplikacji. Ta praktyka uniemożliwia atakującym używanie fałszywych certyfikatów do przechwytywania danych komunikacyjnych aplikacji.

Najlepsze praktyki dla programistów

Oto dodatkowe najlepsze praktyki, które programiści powinni wziąć pod uwagę:

- Wybór odpowiedniego poziomu szyfrowania i określenie, które dane powinny być szyfrowane w oparciu o wrażliwość danych.

- Korzystanie z bezpiecznych generatorów liczb losowych do szyfrowania kluczy i wykorzystywanie funkcji wyprowadzania kluczy.

- Regularna rotacja kluczy szyfrujących w celu zmniejszenia ryzyka naruszeń bezpieczeństwa.

- Walidacja bibliotek i frameworków innych firm w celu zapewnienia ich zgodności z praktykami bezpiecznego kodowania.

- Wdrożenie właściwej obsługi błędów, która nie ujawnia poufnych informacji w dziennikach lub komunikatach o błędach.

Potężna platforma do tworzenia aplikacji, taka jak AppMaster może ułatwić bezpieczny proces tworzenia aplikacji mobilnych , automatyzując część najlepszych praktyk. Na przykład, zapewniając, że wygenerowany kod jest zgodny z aktualnymi protokołami i standardami bezpieczeństwa, AppMaster pomaga w utrzymaniu bezpiecznej ścieżki transmisji wrażliwych danych użytkownika.

Utrzymanie bezpieczeństwa w całym cyklu życia aplikacji

Nawet po pierwszym wydaniu aplikacji praca nad jej zabezpieczeniem się nie kończy. Bezpieczeństwo to ciągły problem wymagający ciągłych wysiłków w celu ochrony przed nowymi lukami w zabezpieczeniach. Twórcy aplikacji mobilnych i wybrane przez nich oprogramowanie do tworzenia aplikacji powinni zapewniać możliwość regularnej aktualizacji środków bezpieczeństwa aplikacji. Może to obejmować aktualizację algorytmów szyfrowania, instalowanie poprawek bibliotek oraz wdrażanie innych funkcji i aktualizacji zabezpieczeń.

Szyfrowanie danych i bezpieczne protokoły komunikacyjne są podstawą bezpieczeństwa aplikacji mobilnych. Programiści muszą sumiennie wdrażać te najlepsze praktyki i korzystać z renomowanego oprogramowania do tworzenia aplikacji, które zapewnia te środki bezpieczeństwa jako niepodlegający negocjacjom standard.

Regularne audyty i testy bezpieczeństwa

Jednym z podstawowych filarów tworzenia i utrzymywania bezpiecznej aplikacji mobilnej jest ustanowienie ciągłego procesu audytów i testów bezpieczeństwa. Spójne i kompleksowe oceny stanowią linię obrony Twojej aplikacji przed pojawiającymi się zagrożeniami bezpieczeństwa. Proces ten wskazuje potencjalne luki w zabezpieczeniach i zapewnia, że wszelkie wdrożone środki bezpieczeństwa będą nadal skutecznie działać. Ale na czym polega ten proces i jak zapewnić, że będzie on tak rygorystyczny, jak to konieczne?

- Audyty bezpieczeństwa : audyt bezpieczeństwa to systematyczny proces oceny obejmujący badanie, w jaki sposób środki bezpieczeństwa aplikacji są zgodne z ustalonymi zasadami i mechanizmami kontroli. Audyty te zapewniają „migawkę” stanu zabezpieczeń aplikacji i są zazwyczaj przeprowadzane przez zewnętrznych ekspertów ds. bezpieczeństwa, którzy mogą przedstawić bezstronną perspektywę wszelkich potencjalnych problemów. Audyt obejmuje przegląd bazy kodu, protokołów obsługi i przechowywania danych, metod uwierzytelniania oraz zgodności z odpowiednimi standardami prawnymi i regulacyjnymi.

- Testy penetracyjne : często nazywane testami piórkowymi. Metoda ta polega na tym, że etyczni hakerzy próbują wykorzystać luki w zabezpieczeniach aplikacji. Dzięki symulowanym atakom cybernetycznym testerzy mogą zidentyfikować luki w zabezpieczeniach wymagające uwagi. Ćwiczenia te należy wykonywać regularnie, ponieważ naśladują taktykę hakowania w świecie rzeczywistym i mogą ujawnić, jak aplikacja zareagowałaby w przypadku rzeczywistego zagrożenia.

- Narzędzia do automatycznego testowania : możesz używać szeregu zautomatyzowanych narzędzi do ciągłego testowania aplikacji pod kątem luk w zabezpieczeniach. Narzędzia te mogą skanować w poszukiwaniu różnych problemów, od ryzyka wstrzyknięcia kodu po niepewne zarządzanie sesjami. Zautomatyzowane testowanie to opłacalny sposób na wykrywanie luk w zabezpieczeniach, które z czasem mogą się ujawnić.

- Ręczna kontrola i przegląd : Zautomatyzowane narzędzia są korzystne, ale nie są w stanie wykryć wszystkiego. Ręczne przeglądy kodu przez doświadczonych programistów mogą zidentyfikować błędy logiczne, niepewne implementacje bibliotek i inne szczegółowe problemy, które mogą przeoczyć zautomatyzowane systemy.

- Opinie użytkowników i raporty o incydentach : czasami użytkownicy Twojej aplikacji mogą jako pierwsi zauważyć nietypowe zachowanie lub problemy związane z bezpieczeństwem. Wdrożenie systemu rejestrowania i rozwiązywania problemów użytkowników oraz raportów o incydentach może być nieocenione w szybkim identyfikowaniu i naprawianiu problemów związanych z bezpieczeństwem.

Włączenie tak rygorystycznych strategii testowania do cyklu życia aplikacji mobilnej ma kluczowe znaczenie. Jednak poza zastosowaniem tych praktyk podczas programowania, utrzymanie ich po wydaniu zapewnia, że aplikacja dostosowuje się do zmieniającego się środowiska bezpieczeństwa. Ponadto platformy takie jak AppMaster, oprogramowanie do tworzenia aplikacji no-code, z natury przestrzegają rygorystycznych protokołów bezpieczeństwa podczas generowania aplikacji. Zapewnia to dodatkową warstwę ochrony, ponieważ wygenerowany kod źródłowy opiera się na wypróbowanych i przetestowanych wzorcach bezpieczeństwa ustalonych przez standardy branżowe.

Dla twórców aplikacji nadawanie priorytetu regularnym audytom i testom bezpieczeństwa to nie tylko środek ostrożności, ale obowiązek wobec użytkowników. Zapewnienie bezpiecznego doświadczenia użytkownika zwiększa zaufanie konsumentów i integralność marki, przyczyniając się do bezpieczniejszego ekosystemu cyfrowego.

Wykorzystanie AppMaster do bezpiecznego tworzenia aplikacji mobilnych

W poszukiwaniu solidnego bezpieczeństwa aplikacji mobilnych programiści coraz częściej zwracają się ku platformom do tworzenia aplikacji, które upraszczają proces programowania i traktują bezpieczeństwo od podstaw priorytetowo. Jedną z takich platform, która zyskuje na popularności w przestrzeni programistycznej no-code jest AppMaster. Ale co dokładnie sprawia, że AppMaster jest rozwiązaniem, po które warto sięgnąć, gdy bezpieczeństwo jest sprawą najwyższej wagi?

AppMaster ułatwia tworzenie bezpiecznych aplikacji mobilnych poprzez integrację funkcji bezpieczeństwa w samej strukturze platformy. Jego przemyślana konstrukcja oznacza, że nawet bez rozległej wiedzy na temat cyberbezpieczeństwa programiści mogą wykorzystać funkcje automatyzacji platformy do tworzenia aplikacji zgodnych z najlepszymi praktykami w zakresie bezpieczeństwa.

Zautomatyzowane generowanie bezpiecznego kodu

U podstaw podejścia do bezpieczeństwa AppMaster leży funkcja automatycznego generowania bezpiecznego kodu. Ponieważ platforma generuje kod źródłowy aplikacji mobilnych, możliwość wprowadzenia luk bezpieczeństwa powszechnie kojarzonych z ręcznym kodowaniem jest znacznie ograniczona. Automatyczne generowanie kodu gwarantuje, że kod jest spójny, wolny od typowych błędów ludzkich i zgodny z ustalonymi wytycznymi bezpieczeństwa.

Włączenie najlepszych praktyk w zakresie bezpieczeństwa

Platforma została zaprojektowana w oparciu o najlepsze praktyki bezpieczeństwa. Na przykład automatyzuje tworzenie bezpiecznych interfejsów API RESTful , co gwarantuje, że wszelka komunikacja danych pomiędzy aplikacją a usługami zaplecza odbywa się z zachowaniem rygorystycznych standardów bezpieczeństwa. Co więcej, AppMaster jest fabrycznie skonfigurowany z najlepszymi praktykami w zakresie bezpiecznego przetwarzania danych użytkowników i zarządzania ich uprawnieniami.

Szybkie aktualizacje zabezpieczeń i zarządzanie poprawkami

Bycie na bieżąco z najnowszymi poprawkami zabezpieczeń ma kluczowe znaczenie, a AppMaster zapewnia środowisko, w którym aktualizacje są efektywnie zarządzane. Wszelkie zmiany, w tym aktualizacje zabezpieczeń, można szybko wdrożyć dzięki możliwości szybkiej regeneracji aplikacji na platformie. Ta elastyczność gwarantuje, że aplikacje mobilne zbudowane przy użyciu AppMaster szybko reagują na pojawiające się zagrożenia.

Silne uwierzytelnianie i szyfrowanie

Uwierzytelnianie użytkownika to niezbywalna funkcja służąca zachowaniu bezpieczeństwa. AppMaster integruje silne, konfigurowalne procesy uwierzytelniania. Wykorzystuje również zaawansowane standardy szyfrowania w celu ochrony wrażliwych danych, zarówno w stanie spoczynku, jak i podczas przesyłania, zgodnie z protokołami szyfrowania klasy branżowej.

Co więcej, AppMaster nie tylko zapewnia programistom narzędzia do zabezpieczania aplikacji – pełni także rolę edukacyjną. Obszerna dokumentacja i zasoby pozwalają programistom na tworzenie bezpiecznych aplikacji, dzięki czemu są świadomi niezbędnych środków bezpieczeństwa i mogą je z łatwością wdrożyć.

Przejrzysta infrastruktura bezpieczeństwa

Otwarty charakter AppMaster w zakresie infrastruktury bezpieczeństwa buduje zaufanie wśród użytkowników. Oferując wgląd w protokoły bezpieczeństwa i stale aktualizując swój własny system pod kątem luk, AppMaster staje się bezpieczną platformą do tworzenia aplikacji mobilnych.

AppMaster oferuje sprzyjające środowisko do tworzenia bezpiecznych aplikacji mobilnych. Osiąga się to poprzez automatyczne generowanie bezpiecznego kodu, przestrzeganie najlepszych praktyk bezpieczeństwa, szybkie wdrażanie aktualizacji, silne uwierzytelnianie i szyfrowanie oraz przejrzystą strukturę bezpieczeństwa. Dla programistów, którzy chcą szybko i wydajnie dostarczać bezpieczne aplikacje mobilne, AppMaster wyróżnia się jako optymalne rozwiązanie platformy no-code.

Bądź na bieżąco z poprawkami zabezpieczeń i zgodnością

Utrzymanie bezpieczeństwa aplikacji mobilnej to ciągły proces, który wykracza daleko poza jej pierwsze uruchomienie. Jednym z kluczowych aspektów ciągłego nadzoru nad bezpieczeństwem jest aktualizowanie aplikacji najnowszymi poprawkami bezpieczeństwa oraz zapewnienie zgodności z odpowiednimi normami i przepisami. Przyjrzyjmy się praktykom, które mogą pomóc twórcom aplikacji i firmom w przestrzeganiu rygorystycznych środków bezpieczeństwa po wdrożeniu.

Zrozumienie znaczenia poprawek zabezpieczeń

Poprawki zabezpieczeń to niezbędne aktualizacje, które usuwają luki w zabezpieczeniach i luki w zabezpieczeniach wykryte w oprogramowaniu po jego wydaniu. Jeśli te luki nie zostaną załatane, mogą stać się punktami wejścia do wykorzystania przez cyberprzestępców. Aktualizacja aplikacji za pomocą poprawek zabezpieczeń oznacza wzmocnienie jej przed znanymi zagrożeniami, co utrudnia atakującym przełamanie jej zabezpieczeń.

Wdrażanie strategii regularnych aktualizacji

W przypadku aplikacji mobilnych niezbędna jest dobrze określona strategia aktualizacji. To zawiera:

- Monitorowanie biuletynów i źródeł bezpieczeństwa, które zgłaszają luki w zabezpieczeniach istotne dla stosu technologicznego aplikacji.

- Ustanowienie planu szybkiego reagowania w celu zastosowania poprawek krytycznych, gdy tylko staną się dostępne.

- Konfigurowanie automatycznych testów, aby upewnić się, że poprawki nie zakłócają funkcjonalności aplikacji ani nie powodują nowych problemów związanych z bezpieczeństwem.

- Komunikowanie się z użytkownikami na temat znaczenia instalowania aktualizacji i zapewniania płynnego procesu aktualizacji.

Programiści mogą korzystać z usług, które automatycznie sprawdzają zależności i biblioteki wymagające aktualizacji, usprawniając proces zapewniania bezpieczeństwa aplikacji.

Zgodność z normami i przepisami

Zgodność ze standardami prawnymi i branżowymi to kolejny aspekt bezpieczeństwa aplikacji, którego nie można przeoczyć. Przepisy takie jak RODO w Unii Europejskiej i CCPA w Stanach Zjednoczonych określają rygorystyczne wymagania dotyczące przetwarzania danych użytkowników. Nieprzestrzeganie może skutkować naruszeniem bezpieczeństwa, wysokimi karami finansowymi i konsekwencjami prawnymi.

Najlepsze praktyki zapewniające zgodność obejmują:

- Przeprowadzanie regularnych audytów zgodności, aby upewnić się, że aplikacja jest zgodna ze wszystkimi obowiązującymi przepisami.

- Wdrażanie ochrony prywatności od samego początku, gdzie kwestie prywatności są uwzględniane w procesie rozwoju od samego początku.

- Szkolenie personelu w zakresie kwestii zgodności oraz znaczenia utrzymywania standardów prywatności i bezpieczeństwa.

- Stosowanie narzędzi do oceny skutków dla ochrony danych w celu identyfikacji i ograniczania ryzyk związanych z czynnościami przetwarzania danych.

Współpraca z platformami do tworzenia aplikacji, takimi jak AppMaster, może usprawnić te wysiłki. Kładąc nacisk na bezpieczeństwo i zgodność jako podstawowy aspekt generowanych aplikacji, AppMaster zapewnia, że aplikacje utworzone przy użyciu platformy no-code są elastyczne, wydajne i bezpieczne od podstaw. Zapewniają dokumentację i zasoby, które prowadzą użytkowników przez utrzymywanie aktualnych praktyk bezpieczeństwa i przestrzeganie wymogów zgodności.

Ochrona aplikacji mobilnej przed najnowszymi zagrożeniami to obowiązek, który spoczywa zarówno na programistach, specjalistach ds. bezpieczeństwa, jak i na właścicielach firm. Podkreślenie znaczenia terminowego stosowania poprawek bezpieczeństwa i przestrzeganie przepisów dotyczących zgodności, w połączeniu ze wsparciem niezawodnych platform, takich jak AppMaster, tworzy bezpieczny ekosystem dla aplikacji mobilnych. Ostatecznie bezpieczna aplikacja to aplikacja zaufana, co prowadzi do większego utrzymania użytkowników i sukcesu na rynku.

Uwzględnianie zabezpieczeń w fazie projektowania aplikacji

Bezpieczeństwo nigdy nie powinno być kwestią drugorzędną przy opracowywaniu aplikacji mobilnej, ale stanowić podstawowy aspekt uwzględniany od samego początku. To proaktywne podejście do bezpieczeństwa osiąga się dzięki przemyślanym strategiom projektowym, które skutecznie łączą użyteczność i ochronę.

Jednym z pierwszych kroków w nadaniu priorytetu bezpieczeństwu na etapie projektowania aplikacji jest mapowanie interfejsu użytkownika (UI) . Obejmuje to zaprojektowanie przejrzystych przepływów użytkowników, które rozróżniają treści i działania uprzywilejowane i nieuprzywilejowane. Na przykład zapewnienie, że narzędzia administracyjne nie będą dostępne dla zwykłych użytkowników, pomaga od samego początku zapobiegać nieautoryzowanemu dostępowi.

W fazie projektowania uwzględnienie takich funkcji, jak obowiązkowe pola silnego hasła , opcje uwierzytelniania biometrycznego i automatyczne wylogowywanie po okresach bezczynności może znacznie zwiększyć poziom bezpieczeństwa. Bardzo ważne jest, aby te funkcje zostały płynnie zintegrowane z projektem, aby nie miały negatywnego wpływu na wygodę użytkownika.

Kolejnym krytycznym aspektem jest obsługa błędów . Przemyślany projekt minimalizuje ekspozycję wrażliwych informacji systemowych poprzez komunikaty o błędach, które złośliwe osoby mogą wykorzystać do wykorzystania aplikacji. Zamiast tego zalecane są przyjazne dla użytkownika i nieopisowe komunikaty o błędach, które nie ujawniają szczegółów na temat architektury aplikacji ani danych.

Co więcej, na etapie projektowania użycie widżetów i innych elementów interfejsu użytkownika obsługujących domyślne ustawienia zabezpieczeń może sprawić, że aplikacja będzie mniej podatna na błędną konfigurację spowodowaną przez użytkownika, a tym samym będzie bezpieczniejsza przed potencjalnymi zagrożeniami.

Ważne jest również, aby wziąć pod uwagę przepływ danych w całej aplikacji, aby od samego początku zapewnić bezpieczne przetwarzanie i przechowywanie wrażliwych danych. Rozwiązania mogą obejmować maskowanie pól wejściowych, w których wprowadzane są poufne informacje, zabezpieczanie przesyłanych formularzy i kontrolowanie dostępu do danych w różnych komponentach aplikacji. Na przykład korzystanie z bezpiecznych kontenerów danych może pomóc w oddzieleniu wrażliwych obszarów aplikacji od reszty.

Makiety i prototypy można wykorzystać do testowania interfejsu użytkownika i sprawdzania, czy zasady projektowania zabezpieczeń są prawidłowo wdrażane. Praktyka ta pozwala na wykrycie potencjalnych luk jeszcze przed napisaniem jakiegokolwiek kodu.

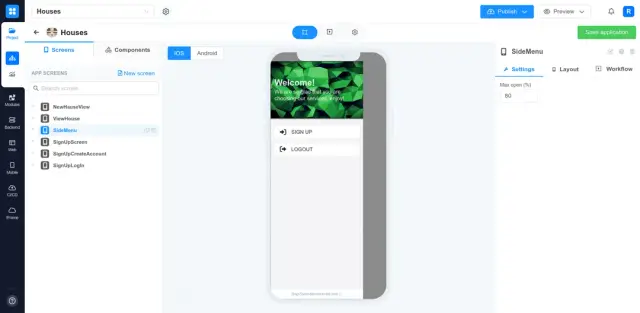

Platformy takie jak AppMaster mogą odegrać kluczową rolę na etapie projektowania, ponieważ zapewniają wizualny interfejs no-code, umożliwiający zaprojektowanie aplikacji, w tym jej funkcji bezpieczeństwa. Może to zmniejszyć prawdopodobieństwo przeoczenia bezpieczeństwa, usprawniając jednocześnie rozwój i zapewniając spójność między projektowaniem a wdrażaniem.

Uwzględnienie bezpieczeństwa w początkowej fazie projektowania aplikacji mobilnej polega na stworzeniu bezpiecznej struktury, która wspiera zamierzoną funkcjonalność, jednocześnie chroniąc dane użytkownika i integralność aplikacji. Wymaga to podejścia projektowego skoncentrowanego na bezpieczeństwie, przewidywania i łagodzenia zagrożeń, zanim zmaterializują się one w postaci luk. Projektanci i programiści muszą współpracować, aby osadzić środki bezpieczeństwa w DNA aplikacji mobilnej, aby użytkownicy mogli nie tylko cieszyć się doświadczeniem, jakie zapewnia aplikacja, ale także ufać jej ochronie.

Kwestie dotyczące edukacji użytkowników i prywatności danych

Edukacja użytkowników i prywatność danych są często pomijane, ale stanowią krytyczne aspekty bezpieczeństwa aplikacji mobilnych. Niezależnie od tego, jak bezpieczny jest projekt i architektura aplikacji, jej bezpieczeństwo może zostać zagrożone w wyniku działań użytkownika. Doświadczeni użytkownicy mogą znacząco wzmocnić system obronny aplikacji, wdrażając najlepsze praktyki w codziennej interakcji z oprogramowaniem.

Znaczenie edukowania użytkowników w zakresie praktyk bezpieczeństwa

Jedną z kluczowych strategii zapewnienia bezpieczeństwa jest edukacja użytkowników na temat znaczenia tworzenia silnego hasła, niebezpieczeństw związanych z próbami phishingu oraz praktyk bezpiecznego przeglądania sieci. Chociaż aplikacja mobilna może mieć doskonałe ramy bezpieczeństwa, działania takie jak używanie tego samego hasła do wielu usług, klikanie podejrzanych łączy lub łączenie się z publiczną siecią Wi-Fi bez VPN mogą otworzyć drzwi do potencjalnych naruszeń bezpieczeństwa. Dlatego też integralną częścią korzystania z aplikacji mobilnej powinno być udzielanie użytkownikom wskazówek, jak bezpiecznie i odpowiedzialnie korzystać z aplikacji.

Prywatność danych: prawo użytkownika i odpowiedzialność programisty

Prywatność danych to nie tylko modne hasło – to podstawowe prawo i poważny obowiązek prawny. Programiści muszą projektować aplikacje z myślą o prywatności, upewniając się, że zbierają tylko niezbędne dane i informują użytkowników o tym, w jaki sposób ich dane są wykorzystywane i chronione. Z perspektywy użytkownika zrozumienie konsekwencji dla prywatności danych pomaga mu podejmować świadome decyzje dotyczące pobieranych aplikacji i udzielanych przez nich uprawnień. Aplikacje, które przejrzyście informują o swoich zasadach ochrony danych, mogą budować zaufanie i lojalność wśród swoich użytkowników.

Wdrażanie funkcji wspierających świadomość prywatności i bezpieczeństwa użytkowników

Aby zwiększyć zrozumienie użytkowników i praktyki bezpieczeństwa, aplikacje mobilne mogą zawierać takie funkcje, jak zarządzanie ustawieniami prywatności, przyjazne dla użytkownika informacje o tym, jak aplikacja chroni dane osobowe oraz regularne przypomnienia o konieczności aktualizacji haseł. AppMaster wychodzi naprzeciw tej potrzebie, umożliwiając programistom integrację elementów informacyjnych i podpowiedzi w interfejsie aplikacji, które mogą pomóc użytkownikowi w zachowaniu jego prywatności i edukowaniu go na temat znaczenia świadomości bezpieczeństwa.

Zachęcanie do dobrych nawyków w zakresie ochrony danych osobowych

Programiści mają możliwość zaszczepienia nawyków chroniących dane osobowe. Można to osiągnąć, zapewniając w aplikacji jasne opcje zarządzania danymi i projektując interfejsy, które sprawią, że opcje prywatności będą dostępne i łatwe do modyfikacji. Aplikacje mobilne mogą również zawierać samouczki i sekcje często zadawanych pytań, które dotyczą typowych problemów związanych z bezpieczeństwem i umożliwiają użytkownikom przejęcie kontroli nad bezpieczeństwem własnych danych. Platforma AppMaster może tu odegrać rolę, ułatwiając programistom dodawanie takich aspektów edukacyjnych i interaktywnych do swoich aplikacji bez konieczności obszernego kodowania.

Zgodność ze standardami prawnymi i regulacyjnymi

Wreszcie aplikacje mobilne muszą spełniać różne standardy prawne i regulacyjne. Zgodność nie polega tylko na unikaniu kar; chodzi także o ochronę praw użytkowników. Programiści powinni zadbać o to, aby ich aplikacje działały zgodnie z tymi przepisami, które często wymagają jasnego informowania użytkowników o ich prawach do danych. Korzystanie z platformy takiej jak AppMaster, która jest na bieżąco z najnowszymi standardami zgodności z bezpieczeństwem i prywatnością, może odciążyć programistów w zakresie ręcznego aktualizowania aplikacji w odpowiedzi na zmiany prawne.

Chociaż zabezpieczenia fizyczne i techniczne mają kluczowe znaczenie dla bezpieczeństwa aplikacji mobilnych, nie można niedoceniać roli użytkownika. Zapewniając edukację na temat najlepszych praktyk w zakresie bezpieczeństwa i zachowując zgodność z przepisami dotyczącymi ochrony danych, programiści mogą poczynić znaczne postępy w ochronie zarówno swoich aplikacji, jak i ich użytkowników.

Podsumowanie: Priorytetowe traktowanie bezpieczeństwa w tworzeniu aplikacji mobilnych

Zabezpieczanie aplikacji mobilnych jest więcej niż konieczne; jest to ciągłe zaangażowanie, które nie kończy się wraz z wydaniem aplikacji. Wymaga kompleksowej strategii bezpieczeństwa, która jest dostosowana do postępu technologicznego i przewiduje potencjalne zagrożenia. Nadanie priorytetu bezpieczeństwu oznacza włączenie go na każdym etapie procesu tworzenia aplikacji — od konceptualizacji po projektowanie, rozwój, testowanie, wdrażanie i aktualizacje.

W dzisiejszych czasach firmy i programiści zwracają się do platform do tworzenia aplikacji, takich jak AppMaster aby usprawnić procesy programistyczne, zapewniając jednocześnie spełnienie wysokich standardów bezpieczeństwa. Dzięki potężnym narzędziom no-codeAppMaster ułatwia tworzenie bezpiecznych aplikacji mobilnych, zapewniając infrastrukturę, która nieodłącznie zmniejsza ryzyko błędów ludzkich i przeoczeń bezpieczeństwa.

Skuteczne bezpieczeństwo aplikacji mobilnych wymaga czujnego uwierzytelniania i autoryzacji użytkowników, silnego szyfrowania danych oraz stosowania bezpiecznych protokołów komunikacyjnych. Istotne jest również przeprowadzanie regularnych audytów bezpieczeństwa i aktualizowanie aplikacji o najnowsze poprawki zabezpieczeń i wymagania dotyczące zgodności. Uwzględnienie funkcji zabezpieczeń w projekcie aplikacji zapewnia solidne podstawy, a edukowanie użytkowników odgrywa znaczącą rolę w utrzymaniu integralności ogólnego stanu zabezpieczeń.

Wysiłek włożony w zabezpieczenie aplikacji mobilnej odzwierciedla jakość aplikacji oraz zaufanie i lojalność użytkowników do produktu i marki. Ponieważ programiści i firmy w dalszym ciągu poruszają się w coraz bardziej złożonym cyfrowym świecie, muszą zapewnić, że ich praktyki i oprogramowanie, z którego korzystają, takie jak AppMaster, są zgodne z ewoluującymi najlepszymi praktykami w zakresie bezpieczeństwa aplikacji mobilnych. Jest to proces wymagający ciągłej uwagi i doskonalenia, ale jego nagroda jest nieoceniona: bezpieczne cyfrowe doświadczenie dla wszystkich użytkowników.

FAQ

Do głównych wyzwań należy zabezpieczenie danych użytkowników, zapobieganie nieuprawnionemu dostępowi, radzenie sobie z różnego rodzaju złośliwym oprogramowaniem oraz zapewnienie bezpiecznej transmisji danych. Programiści muszą także być na bieżąco z najnowszymi poprawkami zabezpieczeń i przestrzegać standardów regulacyjnych.

Oprogramowanie do tworzenia aplikacji często ma wbudowane funkcje zabezpieczeń, takie jak wstępnie skonfigurowane szyfrowanie, bezpieczne protokoły komunikacyjne i regularne aktualizacje w celu utrzymania standardów bezpieczeństwa i ochrony przed lukami w zabezpieczeniach.

Mechanizmy uwierzytelniania i autoryzacji weryfikują tożsamość użytkowników i zapewniają, że posiadają oni odpowiednie uprawnienia dostępu do niektórych funkcji aplikacji, chroniąc w ten sposób wrażliwe informacje przed nieautoryzowanym dostępem.

Szyfrowanie danych przekształca informacje w bezpieczny format, którego nie da się odczytać bez klucza, co sprawia, że jest to niezbędne do ochrony danych użytkownika zarówno w stanie spoczynku, jak i podczas transmisji.

Audyty bezpieczeństwa i testy penetracyjne powinny stanowić regularne części cyklu rozwojowego. W idealnym przypadku powinny być przeprowadzane zarówno podczas procesu tworzenia aplikacji, jak i rutynowo po jej wydaniu.

Tak, platforma AppMaster no-code oferuje różne funkcje wzmacniające bezpieczeństwo aplikacji mobilnych, takie jak automatyczne generowanie kodu i zgodność z najnowszymi praktykami bezpieczeństwa.

To kluczowe. Poprawki bezpieczeństwa naprawiają luki, które mogą zostać wykorzystane przez atakujących. Aktualizowanie aplikacji za pomocą najnowszych poprawek jest kluczowym elementem utrzymania jej bezpieczeństwa.

Absolutnie. Uwzględnienie kwestii bezpieczeństwa z fazy projektowania pozwala na opracowanie bardziej kompleksowej strategii bezpieczeństwa i pomaga zapobiegać potencjalnym lukom w zabezpieczeniach.

Edukowanie użytkowników na temat praktyk bezpiecznego użytkowania, znaczenia silnych haseł, rozpoznawania prób phishingu i prywatności danych może znacznie zmniejszyć zagrożenia bezpieczeństwa.

Bezpieczne protokoły komunikacyjne, takie jak HTTPS, chronią dane przesyłane między aplikacją a serwerami przed przechwyceniem lub modyfikacją przez osoby atakujące.

Tak, zgodność z przepisami dotyczącymi ochrony danych, takimi jak RODO i CCPA, jest niezbędna do ochrony prywatności użytkowników i uniknięcia konsekwencji prawnych i kar.

AppMaster zapewnia generowanie bezpiecznego kodu źródłowego poprzez automatyzację procesu generowania kodu i przestrzeganie najlepszych praktyk kodowania, minimalizując w ten sposób ryzyko błędu ludzkiego i podatności na kod.