Podstawy projektowania baz danych

Dowiedz się o modelowaniu danych, normalizacji, relacjach i nie tylko, aby tworzyć wydajne bazy danych.

Projektowanie bazy danych to proces tworzenia ustrukturyzowanego planu organizacji, przechowywania i zarządzania danymi w celu zapewnienia integralności, spójności i wydajności danych. Dobrze zaprojektowana baza danych zmniejsza nadmiarowość danych, ułatwia ponowne wykorzystanie i upraszcza zarządzanie danymi . Projektowanie dobrej bazy danych wymaga stosowania najlepszych praktyk i technik, takich jak modelowanie danych, normalizacja i modelowanie relacji między jednostkami.

Wysokiej jakości projekt bazy danych ma kluczowe znaczenie dla firm i organizacji, które chcą efektywnie wykorzystywać swoje dane, usprawniać proces podejmowania decyzji, redukować koszty i zwiększać wydajność. Postępując zgodnie z zasadami i najlepszymi praktykami zawartymi w tym artykule, będziesz lepiej przygotowany do tworzenia dobrze zorganizowanych i wydajnych baz danych.

Proces modelowania danych

Modelowanie danych polega na tworzeniu graficznej reprezentacji struktury bazy danych, definiowaniu jednostek, atrybutów i relacji w celu dokładnego przedstawienia scenariuszy ze świata rzeczywistego. Model danych służy jako plan fizycznego i logicznego projektu bazy danych. Proces ten zazwyczaj obejmuje następujące kroki:

- Analiza wymagań: Identyfikacja i zbieranie wymagań interesariuszy oraz zrozumienie celu i celów systemu.

- Koncepcyjny model danych: model wysokiego poziomu reprezentujący główne encje, atrybuty i relacje bez zajmowania się szczegółami struktury bazy danych. Ten niezależny od technologii model koncentruje się na strukturze danych, które mają być przechowywane.

- Logiczny model danych: szczegółowy model, który stanowi dalsze rozwinięcie koncepcyjnego modelu danych, określając wszystkie wymagane jednostki, atrybuty, relacje i ograniczenia w ustrukturyzowanym formacie. Model ten toruje drogę fizycznemu projektowi bazy danych.

- Implementacja fizycznego modelu danych: Korzystając z logicznego modelu danych jako przewodnika, tworzona jest baza danych i wypełniana danymi poprzez definiowanie tabel, indeksów i innych obiektów bazy danych.

Wykonując poniższe kroki, możesz stworzyć solidną podstawę dla swojej bazy danych i mieć pewność, że dokładnie odzwierciedla ona potrzeby i wymagania Twojej organizacji.

Rodzaje modeli baz danych

Istnieje kilka modeli baz danych, każdy ma zalety i wady. Zrozumienie różnych modeli może pomóc w wyborze najlepiej dopasowanej architektury dla Twojej bazy danych. Oto niektóre z najczęściej używanych modeli baz danych:

Model relacyjnej bazy danych

Opracowany na początku lat 70. model relacyjnej bazy danych jest obecnie najczęściej używanym modelem. W tym modelu dane są przechowywane w tabelach składających się z wierszy i kolumn, reprezentujących odpowiednio rekordy i atrybuty. Tabele są ze sobą powiązane za pomocą kluczy podstawowych i obcych, które ustalają relacje między rekordami w różnych tabelach. Podstawowymi zaletami modelu relacyjnego są jego elastyczność, łatwość użycia i prosta implementacja. Standardowy język zapytań (SQL) jest zwykle używany do zarządzania relacyjnymi bazami danych, utrzymywania ich i wykonywania zapytań, dzięki czemu jest łatwy do nauczenia i wszechstronny. Przykłady systemów zarządzania relacyjnymi bazami danych (RDBMS) obejmują Oracle, MySQL, MS SQL Server i PostgreSQL .

Hierarchiczny model bazy danych

Hierarchiczny model bazy danych reprezentuje dane w strukturze przypominającej drzewo, z węzłami ustanawiającymi relacje rodzic-dziecko. W tym modelu każdy węzeł podrzędny ma tylko jednego rodzica, natomiast węzły nadrzędne mogą mieć wielu potomków. Model jest zwykle używany w prostych projektach baz danych, w których dane mają wyraźną hierarchiczną relację. Mimo to model hierarchiczny może stać się uciążliwy i nieelastyczny, gdy między jednostkami istnieją złożone relacje, co czyni go nieodpowiednim dla baz danych z wieloma relacjami wiele do wielu. Przykłady hierarchicznych systemów zarządzania bazami danych obejmują system zarządzania informacjami (IMS) firmy IBM i rejestr systemu Windows.

Model bazy danych sieci

Model sieciowej bazy danych powstał w odpowiedzi na ograniczenia modelu hierarchicznego, umożliwiając bardziej złożone relacje pomiędzy rekordami niż w modelu hierarchicznym. W tym modelu rekordy (zwane węzłami) są połączone z innymi węzłami za pomocą wskaźników, ustanawiając relacje przy użyciu podejścia zorientowanego na zbiory. Elastyczność tego modelu pozwala na reprezentowanie złożonych relacji i wielu typów rekordów, dzięki czemu nadaje się do różnych zastosowań. Jednak model sieciowy wymaga bardziej złożonego zarządzania bazami danych i może wymagać bardziej stromej krzywej uczenia się. Przykładem systemu zarządzania sieciową bazą danych jest Integrated Data Store (IDS).

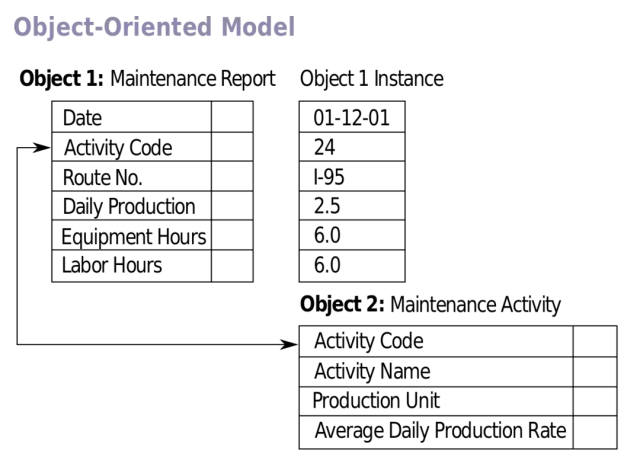

Obiektowy model bazy danych

Obiektowy model bazy danych jest stosunkowo nowszym modelem, który przechowuje dane w postaci obiektów, które mogą mieć atrybuty i metody, podobnie jak w programowaniu obiektowym. W tym modelu dane można reprezentować jako złożone typy danych, takie jak obrazy i multimedia, dzięki czemu nadają się do nowoczesnych zastosowań. Podstawową zaletą modelu obiektowego jest jego kompatybilność z obiektowymi językami programowania, umożliwiająca programistom płynniejszą pracę z bazami danych. Mimo to złożoność modelu i zapotrzebowanie na wyspecjalizowane, obiektowe systemy zarządzania bazami danych mogą stanowić wyzwanie.

Przykłady obiektowych systemów zarządzania bazami danych obejmują ObjectStore i ObjectDB.

Źródło obrazu: Wikipedia

Zrozumienie różnych dostępnych modeli baz danych jest niezbędne do wybrania odpowiedniego modelu dla konkretnego przypadku użycia i wymagań. Model relacyjnej bazy danych pozostaje najpopularniejszym wyborem ze względu na jego elastyczność i szerokie wsparcie, ale modele alternatywne mogą być lepsze w przypadku określonych wymagań. Przed podjęciem decyzji niezwykle ważne jest, aby ocenić potrzeby bazy danych i rozważyć kompromisy związane z każdym modelem.

Normalizacja: pozbycie się zwolnień

Normalizacja jest kluczowym krokiem w procesie projektowania bazy danych. Jego głównym celem jest efektywne organizowanie danych i eliminowanie nadmiarowości poprzez dystrybucję danych w wielu tabelach. Proces ten zapewnia, że relacje między tymi tabelami są właściwie zdefiniowane, a baza danych zachowuje spójność i integralność przez cały okres jej istnienia. Normalizacja następuje po szeregu progresywnych form normalnych (1NF, 2NF, 3NF, BCNF, 4NF i 5NF), które służą jako wytyczne dotyczące organizowania danych w relacyjnej bazie danych. Każdy normalny formularz opiera się na poprzednim, dodając nowe wymagania i ulepszając organizację bazy danych.

Pierwsza postać normalna (1NF)

Pierwsza postać normalna wymaga, aby każdy atrybut (kolumna) tabeli zawierał tylko wartości niepodzielne, a każdy wpis (wiersz) był unikalny. Innymi słowy, tabela nie powinna zawierać powtarzających się grup ani pól wielowartościowych. Zapewniając niepodzielność wartości, eliminujesz zduplikowane dane i masz pewność, że każdy atrybut reprezentuje pojedynczy fakt na temat jednostki.

Druga postać normalna (2NF)

Uważa się, że tabela jest w drugiej postaci normalnej, gdy spełnia kryteria 1NF, a każdy atrybut klucza innego niż podstawowy jest w pełni funkcjonalnie zależny od klucza podstawowego. Na tym etapie częściowe zależności są usuwane poprzez rozkład tabel na wiele powiązanych tabel. Zapewnia to, że każdy atrybut inny niż podstawowy zależy tylko od klucza podstawowego, a nie od żadnego innego atrybutu niebędącego kluczem.

Trzecia postać normalna (3NF)

Aby tabela była w trzeciej postaci normalnej, musi najpierw spełniać warunek 2NF. Ponadto 3NF wymaga, aby nie było żadnych zależności przechodnich dla atrybutów klucza innego niż podstawowy. Oznacza to, że atrybuty niekluczowe nie mogą zależeć bezpośrednio ani pośrednio od innych atrybutów niekluczowych. Aby osiągnąć 3NF, może być konieczne dalsze rozłożenie tabel w celu usunięcia tych zależności.

Postać normalna Boyce'a-Codda (BCNF)

Forma normalna Boyce’a-Codda jest silniejszą wersją trzeciej formy normalnej. Uważa się, że tabela znajduje się w BCNF, jeśli dla każdej zależności funkcjonalnej X → Y, X jest superkluczem. Mówiąc prościej, BCNF stwierdza, że każdy wyznacznik musi być kluczem kandydującym. Chociaż 3NF może nadal dopuszczać pewne anomalie, BCNF dodatkowo zaostrza wymagania, aby zapewnić większą integralność danych.

Czwarta postać normalna (4NF) i piąta postać normalna (5NF)

Te dwie zaawansowane formy normalne są rzadko używane w praktyce; niemniej jednak istnieją, aby zająć się określonymi zależnościami wielowartościowymi i połączyć zależności, które mogą nadal istnieć w schemacie bazy danych. Pomagają w dalszym udoskonalaniu organizacji danych, ale ich implementacja jest dość złożona i może nie być konieczna w przypadku większości systemów baz danych.

Pamiętaj, że normalizacja nie zawsze polega na osiągnięciu najwyższej możliwej postaci normalnej. W niektórych przypadkach, ze względu na wydajność lub specyficzne wymagania aplikacji, korzystna może być pewna denormalizacja. Zawsze równoważ zalety normalizacji z potencjalnymi wadami, takimi jak zwiększona złożoność i operacje łączenia.

Modelowanie relacji między jednostkami

Modelowanie relacji encji (ERM) jest istotną techniką w projektowaniu baz danych. Polega na stworzeniu graficznej reprezentacji obiektów, ich atrybutów i relacji między nimi w celu dokładnego przedstawienia scenariuszy ze świata rzeczywistego. Diagram relacji encji (ERD) to wizualny model bazy danych, który ilustruje strukturę i powiązania pomiędzy jednostkami oraz ich relacje. Jednostki reprezentują obiekty lub koncepcje, które mają znaczenie dla tworzonego systemu, podczas gdy atrybuty to cechy opisujące te jednostki. Relacje pokazują, w jaki sposób podmioty są ze sobą powiązane i oddziałują na siebie. Istnieją trzy główne elementy ERD:

- Podmioty: Prostokąty reprezentują byty, które są obiektami lub koncepcjami ważnymi dla systemu.

- Atrybuty: Owale reprezentują atrybuty, które opisują właściwości bytów.

- Relacje: Diamenty reprezentują relacje między bytami, wskazując, w jaki sposób są one połączone i wchodzą w interakcje ze sobą.

Aby utworzyć diagram relacji encji, wykonaj następujące kroki:

- Zidentyfikuj podmioty istotne dla systemu, takie jak osoba, produkt lub zamówienie.

- Określ atrybuty opisujące każdą jednostkę, takie jak nazwa, wiek lub cena.

- Zdefiniuj klucze podstawowe dla każdej jednostki, aby jednoznacznie identyfikować jej instancje.

- Ustanawiaj relacje między jednostkami, takie jak jeden do wielu, wiele do wielu lub jeden do jednego.

- Określ ograniczenia liczności i opcjonalności dla każdej relacji, wskazując minimalną i maksymalną liczbę wystąpień dla każdej jednostki w relacji.

Wykonywanie modelowania relacji encji pomaga programistom lepiej zrozumieć strukturę bazy danych, co pomaga w kolejnych procesach projektowania bazy danych, takich jak normalizacja, tworzenie tabel i zarządzanie indeksami.

Tworzenie tabel: definiowanie typów danych i ograniczeń

Po zamodelowaniu bazy danych przy użyciu diagramów relacji encji i osiągnięciu pożądanego poziomu normalizacji następnym krokiem jest przekształcenie modelu ER w rzeczywisty schemat bazy danych poprzez utworzenie tabel, zdefiniowanie typów danych i ustawienie ograniczeń.

Tworzenie tabel

Dla każdej jednostki w ERD utwórz tabelę. Następnie dla każdego atrybutu encji utwórz odpowiednią kolumnę w tabeli. Upewnij się, że dla każdej kolumny zdefiniowano typy podstawowe, obce i dane, aby dokładnie reprezentować dane.

Definiowanie typów danych

Przypisz typ danych do każdej kolumny na podstawie typu danych, które reprezentuje. Odpowiednie typy danych zapewniają prawidłowe przechowywanie danych i zarządzanie nimi. Niektóre popularne typy danych obejmują:

- Liczba całkowita: liczby całkowite, takie jak wiek, ilość lub identyfikator.

- Dziesiętne lub Float: Liczby dziesiętne, takie jak cena lub waga.

- Char lub Varchar: ciągi znaków i tekst, taki jak nazwy, adresy lub opisy.

- Data lub godzina: wartości daty i godziny, takie jak data urodzenia lub sygnatura czasowa zamówienia.

- Boolean: Wartości prawdziwe lub fałszywe, reprezentujące stany binarne, takie jak aktywacja/dezaktywacja.

Ustawianie ograniczeń

Ograniczenia to reguły narzucane kolumnom w celu zachowania integralności danych. Zapewniają, że do bazy danych wprowadzane są wyłącznie aktualne dane i zapobiegają sytuacjom, które mogłyby prowadzić do niespójności. Niektóre typowe ograniczenia obejmują:

- Klucz podstawowy: jednoznacznie identyfikuje każdy wiersz w tabeli. Nie może zawierać wartości NULL i musi być unikatowa we wszystkich wierszach.

- Klucz obcy: odnosi się do klucza podstawowego innej tabeli, zapewniając integralność referencyjną między powiązanymi tabelami.

- Unikalna: gwarantuje, że każda wartość w kolumnie jest unikatowa we wszystkich wierszach, np. nazwy użytkownika lub adresy e-mail.

- Sprawdź: sprawdza, czy dane wprowadzone do kolumny są zgodne z określoną regułą lub warunkiem, np. zakresem minimalnym lub maksymalnym.

- Not Null: Zapewnia, że kolumna nie może zawierać wartości NULL i musi mieć wartość w każdym wierszu.

Biorąc pod uwagę złożoność tworzenia tabel bazy danych, ograniczeń i typów danych oraz zarządzania nimi, wykorzystanie platformy niewymagającej kodu, takiej jak AppMaster , może znacznie uprościć ten proces. Dzięki narzędziom wizualnym AppMaster możesz efektywniej projektować modele danych i definiować schematy baz danych, zachowując jednocześnie integralność i spójność danych.

Indeksy baz danych zwiększające wydajność

Indeksy baz danych są niezbędne do poprawy wydajności operacji wyszukiwania danych w bazie danych. Zapewniając szybką ścieżkę dostępu do żądanych danych, indeksy mogą znacznie skrócić czas potrzebny na wykonanie zapytania w bazie danych. Ta sekcja pomoże Ci zrozumieć koncepcję indeksów baz danych oraz sposoby ich efektywnego tworzenia i utrzymywania.

Czym są indeksy baz danych?

Indeks bazy danych to struktura danych przechowująca posortowaną listę wartości określonych kolumn tabeli. Taka struktura umożliwia systemowi zarządzania bazami danych skuteczniejsze lokalizowanie rekordów, ponieważ pozwala uniknąć skanowania pełnych tabel, co może być czasochłonne, szczególnie w przypadku dużych zbiorów danych. Krótko mówiąc, indeks bazy danych można porównać do indeksu w książce, co pozwala szybciej znaleźć konkretny temat, bez konieczności skanowania wszystkich stron. Ale indeksy wiążą się z kompromisami. Chociaż mogą znacznie usprawnić operacje odczytu, mogą zaszkodzić operacjom zapisu, takim jak wstawianie, usuwanie i aktualizacje. Dzieje się tak, ponieważ baza danych musi zachować strukturę indeksu za każdym razem, gdy nastąpi zmiana w indeksowanych kolumnach.

Rodzaje indeksów baz danych

Dostępnych jest kilka typów indeksów optymalizujących wydajność bazy danych. Do najczęstszych należą:

- Indeks jednokolumnowy: Indeks utworzony dla pojedynczej kolumny.

- Indeks złożony: Indeks zbudowany na wielu kolumnach, nazywany także indeksem łączonym lub wielokolumnowym.

- Indeks klastrowany: Indeks określający fizyczną kolejność przechowywania danych w tabeli. W tym przypadku rekordy tabeli i struktura indeksu są przechowywane razem.

- Indeks nieklastrowany: Indeks, który nie wpływa na fizyczny porządek przechowywania danych. Zamiast tego tworzy oddzielną strukturę danych, która przechowuje wskaźnik do rzeczywistego wiersza danych.

Aby zdecydować, który typ indeksu pasuje do konkretnego przypadku użycia, należy wziąć pod uwagę wydajność zapytań, miejsce na dysku i czynniki konserwacyjne.

Tworzenie i optymalizacja indeksów

Aby utworzyć indeks, należy najpierw zidentyfikować często używane kolumny w zapytaniach i przeanalizować istniejące wzorce zapytań. Pomaga to zdefiniować odpowiednie indeksy w celu optymalizacji wydajności bazy danych. Tworząc indeksy, należy wziąć pod uwagę następujące najlepsze praktyki:

- Ogranicz liczbę indeksów na tabelę, aby uniknąć problemów z wydajnością podczas operacji zapisu.

- Użyj indeksu złożonego dla kolumn często używanych razem w zapytaniu.

- Wybierz odpowiedni typ indeksu w oparciu o specyficzne wymagania Twojej bazy danych.

- Regularnie monitoruj i utrzymuj indeksy, aby zapewnić optymalną wydajność.

Projektowanie pod kątem skalowalności i wydajności

Skalowalność i wydajność bazy danych to kluczowe aspekty, które należy wziąć pod uwagę w procesie projektowania. Skalowalność odnosi się do zdolności systemu baz danych do zarządzania zwiększonym obciążeniem i dostosowywania się do rosnących wymagań w zakresie przechowywania danych przy jednoczesnym zachowaniu optymalnej wydajności. W tej sekcji omówione zostaną różne strategie i techniki projektowania skalowalnych i wydajnych baz danych.

Skalowanie w pionie i poziomie

Istnieją dwa główne podejścia do skalowania bazy danych: skalowanie w pionie i skalowanie w poziomie.

- Skalowanie pionowe: skalowanie pionowe, zwane także skalowaniem w górę, polega na zwiększaniu pojemności pojedynczego serwera poprzez dodanie zasobów, takich jak więcej procesora, pamięci lub pamięci masowej. Takie podejście może zapewnić natychmiastową poprawę wydajności, ale ma ograniczenia w zakresie maksymalnej wydajności serwera, kosztów i potencjalnych pojedynczych punktów awarii.

- Skalowanie poziome: Skalowanie poziome, znane również jako skalowanie w poziomie, rozdziela obciążenie na wiele serwerów lub partycji, które mogą pracować niezależnie lub razem. Takie podejście zapewnia wyjątkową skalowalność, elastyczność i może zapewnić lepszą odporność na awarie.

Ogólnie rzecz biorąc, połączenie strategii skalowania pionowego i poziomego może pomóc w zrównoważeniu wydajności, skalowalności i kosztów.

Fragmentowanie bazy danych

Fragmentowanie bazy danych to technika stosowana w skalowaniu poziomym polegająca na partycjonowaniu danych na wielu serwerach. Sharding polega na podziale dużego zbioru danych na mniejsze podzbiory zwane fragmentami, które są rozprowadzane po serwerach przy jednoczesnym zachowaniu integralności danych. Istnieje kilka strategii fragmentowania, takich jak fragmentowanie oparte na zakresie, fragmentowanie oparte na skrótach i fragmentowanie oparte na listach. Wybierz odpowiednią strategię fragmentowania na podstawie dystrybucji danych, wymagań dotyczących spójności i typu zapytań w aplikacji.

Buforowanie bazy danych

Buforowanie bazy danych może znacznie zmniejszyć opóźnienia i poprawić wydajność poprzez przechowywanie często używanych danych w pamięci lub zewnętrznych systemach buforowania. W ten sposób, gdy klient zażąda danych, można je szybciej pobrać z pamięci podręcznej, bez konieczności wysyłania zapytań do bazy danych. Do popularnych rozwiązań buforowania zaliczają się bazy danych przechowywane w pamięci, takie jak Redis, oraz rozproszone systemy buforowania, takie jak Memcached. Właściwe wdrożenie buforowania może pomóc skrócić czas odpowiedzi i zmniejszyć obciążenie bazy danych zaplecza.

Monitorowanie i optymalizacja wydajności

Regularne monitorowanie i analizowanie wydajności bazy danych jest niezbędne dla zapewnienia skalowalności i optymalnej wydajności. Zbieraj wskaźniki wydajności, identyfikuj wąskie gardła i stosuj optymalizacje, takie jak optymalizacja zapytań, dodawanie lub usuwanie indeksów, dostosowywanie konfiguracji i aktualizowanie zasobów sprzętowych w razie potrzeby.

Bezpieczeństwo baz danych: zapewnienie bezpiecznego przechowywania danych

Wraz ze wzrostem znaczenia ochrony danych, bezpieczeństwo baz danych stało się krytycznym aspektem projektowania baz danych. Niezbędne jest zapewnienie bazy danych zabezpieczonej przed nieautoryzowanym dostępem, naruszeniami bezpieczeństwa danych i innymi zagrożeniami bezpieczeństwa. W tej sekcji omówiono niektóre najlepsze praktyki dotyczące zabezpieczania bazy danych i ochrony wrażliwych danych.

Kontrola dostępu

Pierwszą linią obrony przed nieautoryzowanym dostępem do Twojej bazy danych jest wdrożenie odpowiedniej kontroli dostępu. Twórz konta użytkowników z odpowiednimi uprawnieniami i ograniczaj dostęp w oparciu o zasadę najmniejszych uprawnień, co oznacza nadanie jedynie minimalnego dostępu niezbędnego każdemu użytkownikowi do wykonywania swoich zadań. Upewnij się, że masz silne zasady dotyczące haseł i korzystaj z uwierzytelniania wieloskładnikowego, aby zapobiec nieautoryzowanemu dostępowi poprzez naruszone dane uwierzytelniające.

Szyfrowanie danych

Szyfrowanie danych to kluczowa technika ochrony wrażliwych danych, zarówno przechowywanych w bazie danych (w stanie spoczynku), jak i podczas przesyłania przez sieć (w trakcie przesyłania). Używaj silnych metod szyfrowania, takich jak AES, i bezpiecznie zarządzaj kluczami szyfrowania.

Monitorowanie i audytowanie

Regularne monitorowanie i kontrolowanie aktywności bazy danych pomaga wykryć próby nieautoryzowanego dostępu, naruszenia zasad i potencjalne zagrożenia. Wdrożyj system rejestrowania, aby rejestrować zdarzenia w bazie danych w celu późniejszego przeglądu i analizy. Zbadaj wszelkie podejrzane działania i podejmij odpowiednie działania, aby zapobiec naruszeniom danych.

Aktualizacje oprogramowania

Aktualizowanie systemu zarządzania bazami danych (DBMS) i innego powiązanego oprogramowania ma kluczowe znaczenie dla eliminowania luk w zabezpieczeniach i utrzymywania bezpiecznego środowiska. Regularnie stosuj poprawki i aktualizacje oraz postępuj zgodnie z zaleceniami dostawców oprogramowania.

Kopia zapasowa i odzyskiwanie po awarii

Regularnie twórz kopie zapasowe bazy danych i miej plan odzyskiwania po awarii, aby ograniczyć ryzyko związane z awarią sprzętu, uszkodzeniem danych lub innymi katastrofalnymi zdarzeniami. Przetestuj procedury tworzenia kopii zapasowych i odzyskiwania, aby mieć pewność, że w sytuacji awaryjnej będziesz mógł szybko przywrócić bazę danych. Podczas projektowania bazy danych uwzględnienie bezpieczeństwa w procesie decyzyjnym jest niezbędne, aby chronić wrażliwe dane i utrzymać zaufanie użytkowników.

Wdrażając powyższe najlepsze praktyki, możesz stworzyć bezpieczną bazę danych, która będzie odporna na zagrożenia i luki w zabezpieczeniach.

Zrozumienie podstaw projektowania baz danych, w tym modelowania danych, normalizacji, modelowania relacji między jednostkami i tworzenia tabel, jest niezbędne do tworzenia wydajnych i skutecznych baz danych. Koncentrując się na skalowalności, wydajności i bezpieczeństwie, możesz projektować bazy danych spełniające potrzeby aplikacji, użytkowników i organizacji. Platformy niewymagające kodu, takie jak AppMaster upraszczają proces projektowania baz danych, zapewniając intuicyjny interfejs do tworzenia modeli danych i definiowania schematów baz danych, umożliwiając programistom skupienie się na rozwiązywaniu problemów biznesowych przy jednoczesnym zapewnieniu jakości i wydajności podstawowej infrastruktury bazy danych.

Wniosek: Najlepsze praktyki w zakresie projektowania baz danych

Właściwy projekt bazy danych ma kluczowe znaczenie dla stworzenia wydajnych, łatwych w utrzymaniu i skalowalnych systemów, które skutecznie przechowują dane i zarządzają nimi. Postępując zgodnie z najlepszymi praktykami w projektowaniu baz danych, możesz mieć pewność, że Twoja baza danych będzie dobrze zorganizowana, responsywna i bezpieczna. Oto podsumowanie kluczowych najlepszych praktyk dotyczących projektowania baz danych:

- Przejrzyste modelowanie danych: Uzyskaj jasne zrozumienie danych i ich relacji, tworząc model danych, który dokładnie reprezentuje scenariusz ze świata rzeczywistego. Do wizualizacji i organizowania danych należy używać odpowiednich technik modelowania baz danych, takich jak diagramy ER.

- Wybierz odpowiedni model bazy danych: Wybierz ten, który najlepiej odpowiada wymaganiom Twojej aplikacji i optymalizuje jej wydajność. Relacyjne bazy danych są najczęściej używane, ale inne typy, takie jak bazy danych hierarchiczne, sieciowe lub obiektowe, mogą być bardziej odpowiednie w określonych przypadkach użycia.

- Normalizuj swoją bazę danych: zastosuj zasady normalizacji, aby wyeliminować nadmiarowość, zmniejszyć anomalie i zachować integralność danych. Normalizuj bazę danych do odpowiedniej postaci normalnej w oparciu o specyficzne potrzeby aplikacji.

- Twórz znaczące i spójne konwencje nazewnictwa: Stosuj jasne i spójne konwencje nazewnictwa dla jednostek, atrybutów i relacji, aby ułatwić lepsze zrozumienie i łatwość konserwacji bazy danych.

- Zdefiniuj typy danych i ograniczenia: Wybierz odpowiednie typy danych atrybutów i zastosuj niezbędne ograniczenia, aby zapewnić integralność i spójność danych.

- Optymalizuj indeksy baz danych: używaj indeksów mądrze, aby przyspieszyć operacje pobierania danych bez pogarszania wydajności wstawiania i aktualizacji. Indeksuj często odpytywane kolumny lub te używane w klauzulach WHERE i JOIN.

- Projektowanie pod kątem skalowalności i wydajności: Zaplanuj przyszły rozwój i zwiększone obciążenie pracą, tworząc projekt bazy danych obsługujący skalowalność poziomą i pionową. Optymalizuj strukturę bazy danych, zapytania i strategie indeksowania, aby uzyskać wysoką wydajność.

- Zapewnij bezpieczeństwo bazy danych: chroń swoją bazę danych, wdrażając odpowiednią kontrolę dostępu, szyfrowanie, audyt i środki monitorowania. Aktualizuj swoje oprogramowanie, aby chronić je przed znanymi lukami w zabezpieczeniach.

- Wykorzystaj narzędzia no-code i low-code: Korzystaj z platform no-code i low-code takich jak AppMaster, aby usprawnić i uprościć proces projektowania baz danych. Narzędzia te mogą pomóc w tworzeniu modeli danych, definiowaniu schematu bazy danych, a nawet generowaniu kodu niezbędnego do wydajnego działania bazy danych.

Stosując się do tych najlepszych praktyk projektowania baz danych i wykorzystując wiedzę zdobytą w tym artykule, możesz tworzyć wydajne i bezpieczne bazy danych, które skutecznie przechowują i zarządzają cennymi danymi, przyczyniając się do powodzenia Twoich aplikacji i projektów biznesowych.

FAQ

Projektowanie bazy danych to proces tworzenia ustrukturyzowanego planu organizacji, przechowywania i zarządzania danymi w sposób zapewniający integralność, spójność i wydajność danych.

Modelowanie danych to proces tworzenia graficznej reprezentacji struktury bazy danych, definiowania jednostek, atrybutów i relacji w celu dokładnego przedstawienia scenariuszy ze świata rzeczywistego.

Podstawowe typy modeli baz danych to relacyjne, hierarchiczne, sieciowe i obiektowe modele baz danych, przy czym najczęściej stosowane są modele relacyjne.

Normalizacja to proces organizowania danych w bazie danych w celu zmniejszenia nadmiarowości, wyeliminowania anomalii i zapewnienia integralności danych, zgodnie z szeregiem progresywnych form normalnych.

Diagram relacji encji (ERD) to wizualna reprezentacja encji, atrybutów i relacji w bazie danych, pomagająca programistom zrozumieć strukturę i połączenia w bazie danych.

Indeksy baz danych to struktury danych, które poprawiają szybkość operacji wyszukiwania danych, zapewniając szybką ścieżkę dostępu do żądanych danych w bazie danych.

Najlepsze praktyki zapewniające bezpieczeństwo baz danych obejmują odpowiednią kontrolę dostępu, stosowanie szyfrowania, regularne monitorowanie i audyty oraz aktualizowanie oprogramowania.

Skalowalność bazy danych oznacza zdolność systemu bazy danych do zarządzania zwiększonym obciążeniem i dostosowywania się do rosnących wymagań w zakresie przechowywania danych przy jednoczesnym zachowaniu optymalnej wydajności.

Platformy No-code takie jak AppMaster upraszczają projektowanie baz danych, umożliwiając użytkownikom tworzenie modeli danych i wizualne definiowanie schematu bazy danych, generując kod niezbędny do wydajnych i skutecznych operacji na bazie danych.