Self-servis müşteri portalı: verileri güvenle gösterin, yöneticileri koruyun

Müşterilere sadece ihtiyaç duydukları bilgileri gösteren, temel işlemleri destekleyen ve iç yönetici iş akışlarını koruyan self-servis müşteri portalı nasıl tasarlanır öğrenin.

Self-serve portalın çözmesi gereken problem nedir

Self-servis müşteri portalı, iş sistemlerinize açılan küçük ve odaklı bir kapıdır. Müşterilerin zaten satın aldıkları veya talep ettikleri şeyin durumunu kontrol etmelerini ve kendi başlarına birkaç güvenli işlemi tamamlamalarını sağlar. İç yönetici uygulamanızın bir kopyası değildir ve ekibinizin gördüğü her şeyi açığa çıkarmamalıdır.

İç verileri doğrudan göstermek risklidir çünkü genelde personele yönelik olacak şekilde tasarlanmıştır. Bir “Siparişler” tablosu dahili notlar, dolandırıcılık bayrakları, tedarikçi maliyetleri, çalışan isimleri veya başka müşterilere bağlantılar içerebilir. Birkaç alanı gizleseniz bile hassas bir şeyi atlamak kolaydır ve bir müşteri neden bunu gördüğünü sormaya başladığında açıklamak zor olur.

Amaç basit: fazla paylaşım veya yeni güvenlik sorunları yaratmadan destek taleplerini azaltacak kadar görünürlük sağlamak. Müşteriler genellikle birkaç sorunun net yanıtını ister: Mevcut durum nedir? Son seferinden beri ne değişti? Benden ne istiyorsunuz? Bir sonraki adım ne zaman?

Portal kullanıcıları birçok ekipten daha çeşitlidir. Bir fatura ödeyen satın alıcı, hizmet talebi açan bir talep sahibi ve şirket profili, kullanıcıları veya lokasyonları yöneten müşteri tarafı bir yönetici olabilir. Hepsi aynı müşteriye ait olsa da farklı erişim ihtiyaçları vardır.

Somut bir örnek: biri “Teslimatım nerede?” diye sorarsa, portal gönderi durumunu, teslimat adresini ve mevcutsa teslimat kanıtını göstermelidir. Depo pick listesi, iç yükseltme notları veya çalışan sohbet geçmişi gibi bilgileri göstermemelidir.

Portalı kendi ürün yüzeyiniz olarak düşünün: müşteriler için tasarlanmış temiz ekranlar, veri görünümleri ve eylemler; iç iş akışlarının aynası değil.

Müşterilerin ne görmesi ve yapması gerektiğine karar verin

Self-servis müşteri portalı, destek ekibinizin gün boyunca aldığı aynı soruları yanıtladığında en iyi şekilde çalışır. 20–50 yakın tarihli ticket veya sohbet dizisini çekin ve niyete göre gruplayın. Henüz tam bir gösterge paneli tasarlamıyorsunuz. Müşterilerin yönetici iş akışlarına dokunmadan kendi işlerini halledebilmesini sağlayacak şeyleri seçiyorsunuz.

Yüksek hacimli ortak kategoriler şunlardır: durum kontrolleri (sipariş, proje, vaka), faturalar ve ödemeler, şirket ve iletişim güncellemeleri, zamanlama veya değişiklik talepleri ve belge indirmeleri (makbuzlar, sözleşmeler, raporlar).

Her kategori için güvenilir şekilde yanıt veren minimum veriyi belirleyin. "Güvenilir" önemli: personelin sık sık bir alanı elle düzelttiği durumlarda henüz göstermeyin. Güvendiğiniz küçük bir alan setiyle başlayın: mevcut durum, son güncelleme zamanı, fatura toplamı, vade tarihi, teslimat aralığı ve takip numarası gibi.

Sonra, geri-gönderimleri azaltacak birkaç müşteri işlemi seçin. İyi portal eylemleri basit, geri alınabilir ve denetlenmesi kolaydır: bir faturayı ödemek, fatura bilgilerini güncellemek, belge yüklemek, bir değişiklik talep etmek veya kapatılmış bir talebi yeniden açmak. Bir eylem karmaşık iç adımlar tetikliyor ise, doğrudan kontrol yerine bir istek olarak sunun.

Ayrıca içte kalması gerekenleri yazın. Tipik "gösterme" alanları personel notları, iç durumlar (dolandırıcılık kontrolleri veya marj bayrakları gibi), iç sahip isimleri, yükseltme etiketleri ve sürecin zayıflıklarını açığa çıkarabilecek her alandır.

Pratik bir test: bir alanı müşteriye e-posta ile yapıştırmayacağınız kadar hassas görüyorsanız, portalda da olmamalıdır.

Açık sınırlar belirleyin: roller, tenantlar ve veri kapsamı

Bir müşteri portalı kuralları basit olduğunda işe yarar: kullanıcı kim, hangi kuruluşa ait ve hangi verilere dokunabilir? Bu sınırları doğru koyarsanız, geri kalanı (ekranlar, butonlar, API'ler) daha güvenli olur.

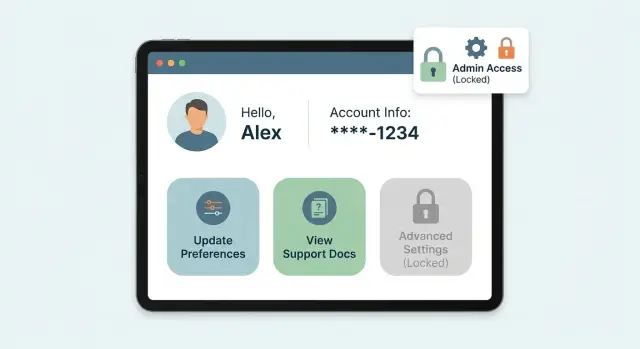

Gerçek davranışa uyan rollerle başlayın. Çoğu portal üç seviyeye ihtiyaç duyar: genel (giriş yok), doğrulanmış müşteri kullanıcıları ve kendi şirketlerindeki insanları yönetebilen müşteri-yönetici rolü. Müşteri-yöneticiyi ekip davet etme veya bildirim tercihlerini ayarlama gibi müşteri görevlerine odaklı tutun. İç yönetici iş akışlarınızı ayrı tutun.

Tenant sınırı vazgeçilmez bir çizgidir. Portalda görünen her kayıt account_id veya organization_id gibi bir tenant tanımlayıcısına bağlı olmalı ve her sorgu varsayılan olarak o tenant ile filtrelenmelidir. Bu, portal erişim kontrolünün kalbidir ve en kötü senaryoyu önler: bir müşterinin başka bir müşterinin verisini görmesi.

Kayıt düzeyinde kurallar sonraki adımdır. Aynı kuruluş içinde bile herkes her şeyi görmemelidir. Basit bir yaklaşım kayıtları bir sahibi (created_by) ve bir ekip veya departmana bağlamaktır. Örneğin, bir müşteri kullanıcısı yalnızca açtığı talepleri görebilirken, müşteri-yönetici kuruluş için tüm talepleri görebilir.

Alan düzeyi kuralları son korumadır. Bazen müşteri bir faturayı görebilir ama iç notları, maliyet fiyatını, risk bayraklarını veya sadece personele yönelik iletişim bilgilerini asla görmemelidir. Bunları sadece UI'da gizlenen alanlar olarak değil, ayrı "portal-güvenli" alanlar olarak ele alın.

Eğer kapsamı yazmanız gerekirse, kısa kurallar halinde tutun:

- Genel: bir giriş istemi ve gerçekten herkese açık sayfalar yalnızca

- Müşteri kullanıcı: kendi siparişlerini, faturalarını ve taleplerini oku; sınırlı alanları güncelle

- Müşteri-yönetici: yukarıdakiler artı kullanıcıları ve şirket profilini yönet

- İç yönetici: onaylar, düzenlemeler, iadeler ve istisnalar üzerinde tam erişim

Portal görünümleri için güvenli bir veri modeli tasarlayın

Portal, “doğru” kaydı fakat yanlış anlamı gösterdiğinde başarısız olur. İç tablolar personel iş akışları, denetimler ve köşe durumlar için kurulur; portal ekranları müşterilerin hızlı cevap ve temiz işlemler istediği şekilde kurulur. Bunları iki farklı model olarak ele alın.

Portal için özel bir görünüm modeli oluşturun; bu, bir veritabanı görünümü, bir okuma modeli veya iç etkinliklerden doldurulan ayrı bir tablo olabilir. Önemli nokta: portal alanları seçilmiş, stabil ve açığa çıkarılmaya uygun olmalıdır.

İç iş akışı durumları genelde karışıktır: "PendingReview", "BackofficeHold", "RetryPayment", "FraudCheck" gibi. Müşterilerin buna ihtiyacı yok. Birçok iç durumu küçük, müşteri-dostu durumlara eşleyin.

Örneğin, bir siparişin 12 iç durumu olabilir, ama portal şu durumlara ihtiyaç duyar:

- İşleniyor

- Gönderildi

- Teslim edildi

- İşlem gerekli

- İptal edildi

Önce özetleri tercih edin, sonra isteğe bağlı detayları. Bir liste sayfası temel bilgileri göstermeli (durum, son güncelleme, toplam, referans). Bir detay sayfası satır öğelerini, ekleri veya olay geçmişini gösterebilir. Bu, kazara sızıntıları sınırlar ve sayfaları hızlı tutar.

Biçimlendirmeyi tutarlı ve anlaşılır yapın. Portal genelinde tek bir tarih formatı kullanın, tutarları para birimiyle gösterin ve insanları karıştıran iç tanımlayıcılardan kaçının. Bir ID göstermeniz gerekirse veritabanı UUID'si yerine “Fatura INV-20418” gibi müşteri-dostu bir referans sağlayın.

Basit bir test: müşteri sayfanın ekran görüntüsünü alıp desteğe e-posta ile gönderirse, ekibiniz iç jargon çevirmeden anlayacak mı? Eğer hayırsa, portal görünüm modelini müşteri belgesi gibi okunacak hale gelene kadar iyileştirin.

Yönetici iş akışlarını açığa çıkarmadan müşteri işlemlerini planlayın

Bir portal yalnızca okunur pencere olmamalı, ancak en güvenli portallar müşteri işlemlerini dar ve tahmin edilebilir tutarken operasyonel kontrolü iç araçlara bırakır.

Müşterilerin zaten destekten istediği ve doğrulanması kolay işlemlerle başlayın. Tipik örnekler: iletişim detaylarını ve bildirim tercihlerini güncelleme, faturayı ödeme veya ödeme yöntemini güncelleme, adres veya teslimat aralığı gibi değişiklik talep etme, eki olan bir talep açma ve fatura ya da makbuz indirme.

Her eylem için izin verilen geçişleri tanımlayın. Basit durumları düşünün: bir istek Taslak, Gönderildi, Onaylandı, Reddedildi veya Tamamlandı olabilir. Müşteriler taslağı ilerletebilir (Taslak → Gönderildi) ama “tamamladı” adımı adminlerin olmalıdır. O adım iç sistemlerin kontrolündedir.

Ne zaman ne değiştirilebilir konusunda net kurallar koyun. Örneğin, bir adres değişikliğine sadece gönderi Packed hale gelmeden izin verin. Ondan sonra portal “Adres düzenle” yerine “Değişiklik iste”ye geçmeli, böylece müşteri operasyonel veriyi doğrudan yeniden yazmadan talep gönderebilir.

Geri alınamaz eylemler için ekstra onay ekleyin. "Aboneliği iptal et" ve "iade talebi" yaygın sorun noktalarıdır. İkinci bir adım kullanın: e-posta yeniden girme, CANCEL yazma veya tek seferlik kodla onaylama gibi. Mesajı açık tutun: ne olacak, ne geri alınamaz ve hata durumunda kiminle iletişime geçilecek.

Her müşteri odaklı eylem için denetim izi tutun. Kimi kaydettiğinizi (kullanıcı kimliği), ne yaptığını (eylem adı), ne değiştiğini (önce/sonra) ve ne zaman (zaman damgası) kaydedin. Eğer topluyorsanız nereden (IP/cihaz) yapıldığını da tutarlı şekilde yakalayın.

Adım adım: portal katmanını inşa edin (veri, API, UI)

İyi bir portal veritabanınıza “pencere” değil, ayrı bir katmandır: küçük bir portal nesne seti, küçük bir eylem seti ve yalnızca bu güvenli parçalara erişen UI ekranları.

İç kaynakları portal nesnelerine eşleyerek başlayın. İç tablolar genelde müşterinin görmemesi gereken alanlar içerir (indirim kuralları, dolandırıcılık notları, iç etiketler). Order, Invoice, Shipment ve Support Ticket gibi müşterinin ihtiyacı olan alanları içeren bir portal görünüm modeli oluşturun.

Pratik bir inşa sırası:

- Portal nesnelerini ve alanlarını tanımlayın, sonra her rolün neyi görebileceğini belgeleyin (görüntüleyici, faturalama iletişim kişisi, yönetici).

- Bu nesneler etrafında API uç noktalarını oluşturun ve her istekte kontrolleri (tenant, sahiplik, durum, rol) zorunlu kılın.

- Müşteri görevlerine göre UI ekranları ve gezinmeyi oluşturun, admin menünüze göre değil.

- İşlemlerde doğrulama ve kötüye kullanım kontrolleri ekleyin (girdi kuralları, hız sınırlamaları, güvenli hata mesajları).

- Lansmandan önce gerçek müşteri senaryolarıyla uçtan uca test edin.

Uç noktaları çıktı odaklı tasarlayın. "Faturayı öde" "faturayı güncelle"den daha güvenlidir. "Adres değişikliği iste" "müşteri kaydını düzenle"den daha güvenlidir. Her uç nokta çağıranın kim olduğunu, hangi tenant'a ait olduğunu ve nesnenin izin verilen durumda olup olmadığını doğrulamalıdır.

UI için basit tutun: bir kontrol paneli, bir liste ve bir detay sayfası.

Canlıya geçmeden önce, bir müşteriymiş gibi kırmaya çalışın: başka bir hesabın faturasını görüntülemeye çalışın, işlemleri hızlıca tekrarlayın, tuhaf girdiler gönderin ve eski bağlantıları kullanın. Portal baskı altında sıkıcı kalıyorsa, hazırdır.

En çok önem taşıyan güvenlik temel kuralları

Bir müşteri portalı ancak müşteriler ona güveniyorsa ve ekibiniz gece rahat uyuyorsa işe yarar. Çoğu portal olayı gösterişli saldırılar değildir. Genelde küçük boşluklardır: "UI gizliyor" veya "bağlantı tahmin edilebilirdi" gibi.

Kimlik ve oturumlarla başlayın

Riskinize uygun kimlik doğrulama kullanın. Birçok portal için e-posta ile tek seferlik kod yeterli olabilir. Daha büyük müşteriler için SSO ekleyin; böylece erişim offboarding kurallarına uyar.

Oturumları zararları azaltacak ama kullanıcıyı sürekli atmayacak şekilde kısa tutun. Oturumları güvenli çerezlerle, girişten sonra rotasyonla ve gerçekten sonlandıran bir çıkış işlemiyle koruyun.

Her istekte yetkilendirmeyi zorlayın

UI'ya admin butonlarını gizlemesi için güvenmeyin. Her API çağrısı şu soruyu yanıtlamalı: "Bu kullanıcı kim ve bu kesin kayıt üzerinde bunu yapmaya yetkili mi?" Bu kontrolü isteğin görünümü geçerli olsa bile çalıştırın.

Yaygın bir hata şu şekildedir: müşteri bir fatura URL'sini açar, sonra adres çubuğundaki ID'yi değiştirip başkasının faturasını görüntüler. Bunu önlemek için tahmin edilmesi zor tanımlayıcılar (rastgele UUID'ler, ardışık ID'ler değil) kullanın ve her okuma/yazmada sahiplik veya tenant üyeliğini doğrulayın.

Denetim günlükleri: sizin güvenlik ağı

Günlükler sadece güvenlik ekipleri için değildir. Destek ekibinin “bunu kim değiştirdi?” sorusunu yanıtlamasına yardımcı olur ve ne olduğunu kanıtlamanızı sağlar.

En azından şu olayları kaydedin: giriş olayları (başarısızlar dahil), hassas kayıtların okunmaları (faturalar, talepler, dosyalar), değişiklikler (güncellemeler, iptaller, onaylar), izin veya rol değişiklikleri ve dosya yükleme/indirme.

Ekleri ayrı bir ürün olarak ele alın

Dosyalar portalın en çok veri sızdırdığı yerdir. Kim yükleyebilir, kim görüntüleyebilir, değiştirebilir ve silebilir buna karar verin ve portal genelinde tutarlı yapın.

Dosyaları herkese açık URL'lerle değil, erişim kontrolleriyle saklayın. Yüklemeleri tarayın, dosya türünü ve boyutunu sınırlandırın ve hangi kullanıcının hangi dosyayı yüklediğini kaydedin. Bir müşteri hesabı kapandığında dosya erişiminin de kapandığından emin olun.

Yaygın hatalar ve tuzaklar

Çoğu portal problemi gösterişli saldırılar değildir. Genelde yanlış şeyleri sessizce açığa çıkaran veya müşterilerin beklediğinizden fazlasını yapmasına izin veren küçük tasarım seçimleridir.

Yaygın bir hata içe yönelik alanları kazara göstermektir. İç notlar, sadece personele ait etiketler ve gizli durumlar genelde müşteri-dostu verilerin yanında aynı kayıtta bulunur. Veritabanından "her şeyi" gösteren bir portal sayfası eninde sonunda bir şeyi sızdırır, özellikle yeni alanlar eklendiğinde. Portal görünümlerini ayrı bir sözleşme olarak ele alın: müşterinin ihtiyaç duyduğu alanları seçin.

Diğer bir tuzak, verileri veya butonları sadece UI'da gizlemeye güvenmektir. Eğer backend hâlâ isteğe izin veriyorsa, meraklı bir kullanıcı doğrudan uç noktayı çağırıp veriyi alabilir veya eylemi gerçekleştirebilir. İzinler her zaman sunucu tarafında uygulanmalıdır, sadece arayüzde değil.

Tenant sızıntıları en zararlıdır ve aynı zamanda kolay kaçırılır. Sadece kayıt ID'sine göre filtrelenen ama tenant'a göre filtrelenmeyen bir sorgu yeterlidir. Sonra bir müşteri başka bir müşterinin ID'sini tahmin edip onların kayıtlarını görebilir. Her okuma ve yazmayı tenant ile sınırlandırın, yalnızca "giriş yapılmış" olmak yeterli değildir.

"Yardımcı" müşteri düzenlemelerine dikkat edin. Müşterilerin tutarları, durumları, sahipleri veya tarihleri değiştirmesine izin vermek onay süreçlerini atlayabilir ve operasyonları bozabilir. Böyle durumlarda ana kaydı düzenlemek yerine bir istek yakalayın ve incelemeye gönderin.

Birkaç kontrol çoğu problemi engeller:

- Portal için özel görünümler oluşturun ve varsayılan olarak iç alanları hariç tutun

- Her uç nokta ve eylem için backend'de erişim kurallarını uygulayın

- Her sorguyu tenant ve role göre kapsamlandırın, sadece kayıt ID'sine göre değil

- Müşteri işlemlerini güvenli durum değişiklikleri veya isteklerle sınırlayın

- Anlaşmazlıklar için denetim izini tutun

Lansman öncesi hızlı kontrol listesi

Portali gerçek kullanıcılara açmadan önce son bir kontrolde iki şeye odaklanın: müşterilerin ne görebileceği ve neyi değiştirebilecekleri. Çoğu sorun bir ekranda eksik filtre gibi küçük gözden kaçmalarla ortaya çıkar.

Farklı iki test müşterisi ile kuru çalışma yapın. Müşteri A olarak giriş yapın, Müşteri B'ye ait bir fatura numarası bulun ve arama, URL parametresini değiştirme veya bir API çağrısı ile görüntülemeye çalışın. Bir kez ulaşabiliyorsanız, tekrar ulaşılabilir demektir.

Kısa bir ön-lansman kontrol listesi:

- Tenant izolasyonu: her listeleme, arama, dışa aktarma ve detay sayfası sadece müşterinin kuruluş kayıtlarını gösteriyor

- Alan hijyeni: iç alanları her yerde kaldırın (UI, API yanıtları, dışa aktarmalar), personel notları, marj, iç durum kodları ve sadece admin etiketleri dahil

- Güvenli eylemler: her eylem için kurallar tanımlayın (öde, iptal et, yeniden planla, detayları güncelle), net onay gösterin ve sonuçları anlaşılır kılın

- Her route'da yetkilendirme: her API uç noktasını aynı izin kontrolleriyle koruyun, sadece UI ile sınırlamayın

- İzleme: hassas okuma ve yazmaları kaydedin ve hızlı kayıt tarama gibi şüpheli desenlerde alarm kurun

Bunlar geçince, kullanıcı deneyimiyle ilgili daha küçük sorunları sonradan düzelterek güvenle yayınlayabilirsiniz.

Örnek: güvenli kalan bir fatura ve teslimat portalı

Ortak bir portal isteği basittir: “Faturalarımı göreyim, borcumu ödeyeyim ve teslimatları takip edeyim.” Risk de basittir: aynı ekranları ekibinizin kullandığı şekilde açığa çıkardığınız anda müşteriler notlar, bayraklar ve dışarı çıkmaması gereken durumları görmeye başlar.

İşte fatura ve teslimat portalı için güvenli bir desen.

Müşterinin gördükleri ve yapabildikleri

Müşterilere, onların hesapları için faturaların toplamları, vade tarihleri ve ödeme durumu gibi soruları yanıtlayan odaklanmış bir görünüm verin; detay sayfasında satır öğeleri ve vergiler; ödeme sonrası makbuz indirme; teslimat durumu ve beklenen tarih ile takip olayları; belirli bir gönderiye bağlı “teslimat sorunu bildir” formu.

Eylemler kayıt-temelli ve dar tutun: faturayı öde, makbuz indir, bir sorun aç. Her eylemin net kuralları olmalı (örneğin “Öde” sadece ödenmemiş faturalar için görünür; “Sorun bildir” sadece teslim edilen veya gecikmiş gönderilerde görünür).

İçte kalanlar (aynı kayıtları kullansalar bile)

Destek ve finans aynı faturalar ve teslimatlar üzerinde çalışabilir, ama içe yönelik alanlar ve araçlarla: kredi risk bayrakları ve limit kararları, personel yorumları ve iç ekler, iç sıra durumları (triage, escalation, SLA sayaçları) ve manuel düzeltmeler gibi iadeler, silme veya adres düzeltmeleri.

Anahtar ayrım müşteri-dostu alanlar ile operasyon alanlarını ayırmaktır, hatta aynı temel kayıt üzerinde yaşasalar bile.

Sonraki adımlar: güvenli şekilde açın ve yineleyin

Portalınızı bir veri dökümü değil, bir ürün gibi ele alın. En güvenli lansman, üst soruları yanıtlayan dar, okunur bir dilimle başlar (durum, geçmiş, faturalar, talepler) ve insanların nasıl kullandığını gördükçe genişler.

Pratik bir yayın yolu:

- İlk önce salt-okunur sürümü yayınlayın, açık etiketler ve zaman damgaları ile

- 1 veya 2 düşük riskli, geri alınabilir eylem ekleyin (iletişim detaylarını güncelle, geri arama talep et)

- Her eylemi açık izinler ve denetim günlükleri ile koruyun

- Küçük bir müşteri grubuna açın, sonra aşamalı olarak genişletin

- Her değişiklikten sonra erişim kurallarını gözden geçirin, sadece lansmanda değil

Yayın sonrası “teknik olarak doğru ama kafa karıştırıcı” verilere dikkat edin. Müşteriler iç kodlar, kısmi durumlar veya düzenleniyor gibi görünen ama aslında düzenlenemeyen alanlarda takılabilir. İç terimleri sade dille değiştirin ve bir cümlede açıklayamayacağınız her şeyi gizleyin.

Ekipleri hizalamak için roller ve izinleri tek yerde yazılı tutun: kim neyi görebilir, kim neyi yapabilir, bir eylemden sonra ne olur ve adminler neyi geçersiz kılabilir. Bu, yeni alanlar eklendiğinde veya destek bir şey vaat ettiğinde portalın yavaşça fazla açığa çıkmasını önler.

Elle kodlama yapmak istemiyorsanız, AppMaster portal-güvenli veriyi modellemenize, erişim kurallarını iş mantığında zorlamanıza ve üretime hazır backend, web uygulamaları ve native mobil uygulamalar oluşturmanıza yardımcı olabilir. Dağıtım esnekliği istiyorsanız, AppMaster bulut dağıtımlarını ve kaynak kodu dışa aktarmayı destekler, böylece portal mevcut kurulumunuza uyum sağlar (AppMaster, appmaster.io).

SSS

Bir self-serve portal, müşteri destek taleplerini azaltmak için müşterilerin en sık sorduğu birkaç soruya yanıt vermelidir: mevcut durum nedir, ne değişti, sizden ne isteniyor ve sonraki adım ne olacak. Portal, iç yönetici uygulamanızın bir kopyası olmamalı ve iç iş akışı detaylarını açığa çıkarmamalıdır.

İç tablolar sıklıkla müşteri görünür verilerle birlikte personel notları, dolandırıcılık bayrakları, maliyetler ve iç etiketler gibi sadece personele yönelik alanları karıştırır. Arayüzde alanları gizleseniz bile hassas bir alanı atlamak kolaydır ve ileride şema değişiklikleri yeni alanları yanlışlıkla açığa çıkarabilir.

Önce yakın zamanda gelen destek taleplerini inceleyip niyetlerine göre gruplayın, sonra bu talepleri güvenilir şekilde yanıtlayan en küçük alan kümesini seçin. Ekip sık sık bir alanı elle düzeltiyorsa, onu henüz gösterme; güvenle doğru tutabileceğiniz alanlarla başlayın: durum, toplamlar, vade tarihleri ve son güncelleme zamanları gibi.

Varsayılan olarak basit, geri alınabilir ve denetlenmesi kolay eylemler sunun: bir faturayı ödemek, iletişim bilgilerini güncellemek, belge yüklemek veya bir talebi yeniden açmak gibi. Bir işlem karmaşık iç adımlar tetikliyor ise müşterinin doğrudan operasyonel kaydı değiştirmesine izin vermeyin; bunun yerine bir inceleme talebi olarak sunun.

Önce tenant kapsamını tanımlayın, sonra her okuma ve yazmada bunu uygulayın, böylece kullanıcılar yalnızca kuruluşlarına bağlı kayıtları görür. Bu, bir kullanıcının URL parametresini değiştirip başka bir müşterinin faturalarını veya taleplerini görmesinin önüne geçer.

Gerçek davranışla eşleşen roller tanımlayın: kendi ögeleri için bir doğrulanmış müşteri kullanıcısı ve kuruluş içinde kullanıcıları ve ayarları yöneten bir müşteri-yönetici. İç yönetici izinlerini ayrı tutun ve “müşteri-yönetici” rollerinin sessizce mini-personel hesaplarına dönüşmesini önleyin.

Portal-güvenli alanları bir "sözleşme" olarak görün; birkaç gizli alan olmaktan ziyade ayrı bir model oluşturun. Portal görünüm modeli (view, read model veya küratörlü tablo) yaratın ve içteki karışık durumları küçük, müşteri-dostu durum kümelerine haritalandırın.

En önemlileri: her istekte backend'de yetkilendirmeyi zorlayın (sadece UI'ya güvenmeyin), her sorguyu tenant ve role göre sınırlandırın, tahmin edilemez olmayan kimlikler kullanın ve ekler için erişim denetimi sağlayın. Bu temel kurallar, portalınızı güvenilir kılar.

Kim ne yaptı sorusunu yanıtlamak ve olayları incelemek için kimlik doğrulamaları, hassas kayıtların okumaları ve yazmaları, roller değişiklikleri ve dosya yükleme/indirme işlemlerini kaydedin. En azından giriş denemeleri (başarısızlar dahil), hassas kayıt okumaları ve değişiklikleri tutarlı zaman damgaları ve kullanıcı kimlikleri ile kaydedin.

Dar bir okuma sürümüyle başlatın; sonra 1–2 düşük riskli eylem ekleyin. Her eylemi açık izinlerle ve denetim kayıtlarıyla koruyun. Elle kodlama yapmak istemiyorsanız, AppMaster portal-güvenli veriyi modellemenize, iş mantığında erişimi zorlamanıza ve backend ile uygulamaları üretmenize yardımcı olabilir (AppMaster, appmaster.io).