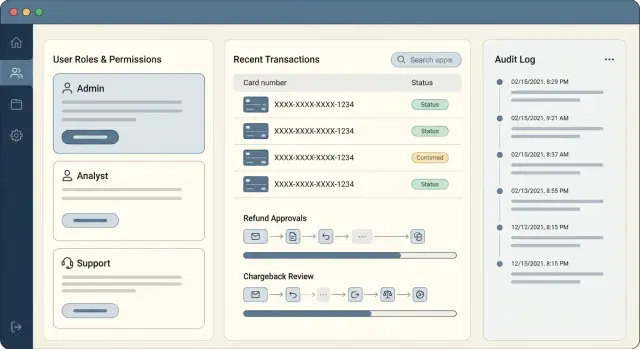

Ödemeler için güvenli dahili yönetici paneli: roller ve iş akışları

Belirgin roller, maskelenmiş veriler ve iade, itiraz ve chargeback iş akışlarıyla ödemeler için güvenli bir dahili yönetici paneli nasıl tasarlanır öğrenin.

Ödemeler yönetici panellerini riskli kılan nedir

Bir ödeme yönetici paneli güçlüdür çünkü para hareket ettirebilir, hassas bilgileri açığa çıkarabilir ve normal müşteri akışlarını geçersiz kılabilir. Bu kombinasyon onu yüksek riskli bir dahili araç yapar. En büyük sorunlar genellikle baskı altında yapılan sıradan işlerden doğar: bir destek temsilcisi yanlış iade türüne tıklar, finans ekipten biri yeterli bağlam olmadan bir onay verir veya biri verileri sistemden asla çıkmaması gereken bir elektronik tabloya kopyalar.

Çoğu problem üç kutuya girer: hatalar, dolandırıcılık ve sızıntılar.

Hatalar; çift iade, yanlış müşteriye iade veya otomatik bir ödemeyi tetikleyecek bir statü değişikliği gibi durumlardır. Dolandırıcılık; içerden birinin kendi kartına iade vermesi, bir arkadaşına kontrolleri atlatma konusunda yardım etmesi veya kötü bir kararı gizlemek için kayıtları sessizce düzenlemesi gibi olaylardır. Sızıntılar; tam kart veya banka bilgilerini ekranda göstermek, ekran görüntülerini sohbette paylaşmak veya çok fazla kişinin veri dışa aktarabilmesine izin vermektir.

İadeler, itirazlar ve chargeback'ler normal yönetici işlemlerinden daha sıkı kontroller gerektirir çünkü yüksek etkili ve zaman duyarlıdırlar. Genellikle kısmi bilgi, sıkı son tarihler ve işlemci ile gidip gelen süreçleri içerir. Tek bir kötü işlem doğrudan kayba (para çıkışı), dolaylı kayba (ücretler) ve uyumluluk sorunlarına yol açabilir.

Günlükte “güvenli” üç doğrulanabilir şeye indirgenir:

- En az erişim: kişiler yalnızca rollerinin gerektirdiği işleri yapabilmeli.

- Görünürlük: hassas alanlar varsayılan olarak maskelenir ve sadece bir gerekçe ile açılır.

- İzlenebilirlik: her kritik işlem kim, ne, ne zaman ve neden ile kaydedilir.

Bu, destek, finans operasyonları ve risk ekiplerinin birlikte çalışması gerektiğinde ve mühendisliğin kuralları yavaşlatmadan uygulaması gerektiğinde en çok önem kazanır.

Roller ve görev ayrımı: gerçek insanlarla başlayın

Güvenli bir ödeme yönetici paneli, basit bir soruyla başlar: bir ödeme sorununa başlangıçtan sonuna kim dokunuyor?

Bir kişi her şeyi görebiliyor, her şeyi değiştirebiliyor ve kendi işlemlerini onaylayabiliyorsa, bir hata (veya kötü niyetli bir kişi) maliyetli bir olaya yol açmaya yeterlidir.

Çoğu ekip birkaç ortak rol ile çalışır:

- Destek temsilcisi: müşteri bağlamını okur, vakalar açar, işlem talep eder

- Payments ops: operasyonel işlemleri yürütür (iadeler, itiraz yanıtları)

- Finans: mutabakat yapar, yüksek değerli ödemeleri/iade onaylarını verir, limitleri kontrol eder

- Risk: şüpheli desenleri inceler, bloklar koyar, istisnaları onaylar

- Takım lideri/yonetici: yükseltmeleri yönetir, gerekçeyle override yapar

Pratik bir görev ayrımı izinleri üç tipe bölmektir: görüntüleme, işlem ve onay.

Destek, müşteriye yardımcı olmak için gerektiği kadarını görür ama iadeleri yürütemez. Payments ops işlem yapabilir, ama belirli işlemler onay gerektirir. Denetçiler sadece okunur erişime sahip olmalı; butonlar değil, günlükler ve raporlara erişimleri olmalı.

Ekranları inşa etmeden önce dört gözlü onay kurallarını erken tanımlayın. İyi adaylar: yüksek değerli iadeler, aynı müşteri için tekrarlayan iadeler, itiraz sonrası yapılan iadeler ve banka veya ödeme detaylarının değiştirilmesi. Geri kalanları tek adımlı tutun, yoksa ekip aracın etrafından dolanır.

Yükseltme yolları açık ve hızlı olmalı. Örneğin:

- Belirli bir tutarın üzerindeki iade Finans onayına gider

- Bu ay üçüncü itiraz Risk incelemesine gider

- VIP müşteri veya özel istisna Takım Liderine gider

Günlük kullanım için basit erişim kontrolü

Ödeme yönetici panoları genellikle sıkıcı anlarda başarısız olur: biri hasta olur, yeni bir işe başlayan başlar, bir yönetici tek seferlik bir rapora ihtiyaç duyar veya bir destek temsilcisi hızlıca bir işlemi kontrol etmelidir. Erişim modeliniz çalıştırması zor ise insanlar bunu atlatmanın yollarını bulur.

İnsanlardan önce rollere odaklanın. Destek Temsilcisi, Payments Ops, Finans Yöneticisi, Admin gibi gerçek işleri karşılayan küçük bir rol seti tanımlayın. Sonra kullanıcıları rollere atayın. Birisi ekip değiştirince uzun bir özel izin listesiyle uğraşmak yerine rolünü değiştirin.

Bundan sonra, gerçek risk olan yerlerde ince taneli izinler ekleyin. Basit bir desen: okuma, değiştirme ve onay ayrımı. Birçok ekip ayrıca “dışa aktarma”yı ayrı bir izin olarak böler çünkü bu yaygın bir sızıntı yoludur.

Nadir görevler için kalıcı güç yerine geçici yükseltilmiş erişim kullanın. Örnek: bir destek lideri düzenleyici talebine cevap vermek için 30 dakika boyunca dışa aktarma erişimine ihtiyaç duyuyor. Bunu süresi dolan bir onayla verin ve otomatik olarak geri alınmasını sağlayın.

Erişim değişiklikleri aynı zamanda arka kapı haline gelmemesi için net bir iş akışına ihtiyaç duyar:

- Talep: rol/izin ve gerekçe belirtilir

- Onay: yönetici veya sahip onaylar (talep edenin kendisi değil)

- Uygula: erişim verilir, gerekiyorsa başlangıç ve bitiş zamanı ile

- Kaydet: kim onayladı, ne zaman ve ne değişti kaydedilir

Destek işini engellemeden hassas veriyi maskeleme

Bir ödeme yönetici paneli hassas alanlara varsayılan olarak “gösterme” muamelesi yapmalıdır. Bazı veriler operasyonlar için hiç gerekli değildir ve gösterilmesi sadece riski artırır.

Tam kart numarası (PAN) ve CVV gibi ödeme sırları yönetici UI’sında, günlüklerde veya dışa aktarımlarda asla görünmemelidir. Sistem token'ları saklıyorsa, bunları da sır gibi ele alın. Yanlış yere kopyalanırlarsa kötüye kullanılabilirler.

Diğer tüm veriler için önce maskele, sonra gerekçeyle aç. Destek, bir müşteriyi ve işlemi tanımlamak için yeterince görebilmeli ama veri sızıntısı yaratacak kadar bilgiye erişmemelidir.

Pratik bir varsayılan görünüm:

- Kart: marka ve son 4 hane (ve gerçekten gerekiyorsa son kullanma tarihi)

- Müşteri: kısmi e-posta veya telefon (ör. j***@domain.com)

- Adres: şehir/ülke görünür, sokak satırları gizli

- ID'ler: dahili ID'leri göster; dış işlemci ID'lerini ancak gerekiyorsa gösterin

- Notlar: serbest metinde ham PII'den kaçının; yapılandırılmış alanları tercih edin

Birisi daha fazlasını görmek zorundaysa, “aç” bir eylem olsun, sayfa düzeni değil. Kısa bir gerekçe isteyin, izinleri yeniden kontrol edin ve yüksek riskli açmalar için ek bir adım (yeniden kimlik doğrulama veya bir amir onayı) düşünün. Açmayı zamanla sınırlayın; örneğin bir dakika sonra tekrar maskelenmeli.

Dışa aktarmalar maskelenmenin genellikle bozulduğu yerdir. İadeler raporlaması için CSV dışa aktarımına izin veriyorsanız, varsayılan olarak maskelenmiş alanları dışa aktarın ve maskesiz dışa aktarma için ayrı bir izin gerektirin. Ekran görüntülerini veya kopyalamaları tamamen durduramazsınız ama görünürlük azaltılırsa kazalar azalır: hassas görünümlere filigran ekleyin, kimlerin açabileceğini sınırlayın ve her açma ile dışa aktarımı denetim günlüklerine yazdırın.

İade, itiraz ve chargeback için veri modeli temelleri

Ödeme operasyonları, veri modeli sıkıcı ve tutarlı olduğunda daha kolay olur. Amaç, bir vakayı aylardan sonra bile tek bir yerde okunabilir kılmaktır.

Tekrar kullanılabilir küçük bir çekirdek kayıt setiyle başlayın:

- Customer (ödeme yapan)

- Payment (orijinal işlem)

- Refund (geri ödenen para, kısmi veya tam)

- Dispute (müşterinin bankası veya kart ağı tarafından açılan iddia)

- Chargeback (işlemin sonucunda fonların hareket ettiği durum)

Tarihi net tutmak ve her şeyi tek bir alana doldurmamak için iki destekleyici nesne ekleyin: Evidence (dosyalar, metin, son tarihler) ve Notes (iç yorumlar, devirler, kararlar).

Durumlar ekipleri karıştıran yerdir. İade, Itiraz ve Chargeback arasında küçük, ortak bir sözlük tutun ki panolar ve filtreler aynı şekilde davransın. Yaygın durumlar: draft, pending approval, submitted, won, lost, reversed. Daha fazla detay gerekiyorsa 20 durum eklemek yerine ayrı bir sebep alanı ekleyin.

Her vaka bir zaman çizelgesine sahip olmalı ve olaylar sıralı görünmelidir. Sadece “son güncelleme”ye güvenmeyin. Bir Event tablosu modelleyin ve önemli bir şey değiştiğinde olay yazın:

- oluşturuldu, atandı, onaylandı veya reddedildi

- işleme gönderildi (processor)

- kanıt eklendi

- son tarih değişti

- durum değişti

Dış referansları birinci sınıf alanlar olarak saklayın: PSP/işlemci ID'leri, Stripe ödeme veya itiraz ID'leri ve ağdan alınan vaka numaraları. Bu, desteği hızlandırır ve denetimler sırasında “Hangi işlemci vakasıydı bu?” sorusu sorulduğunda işleri temiz tutar.

İade, itiraz ve chargeback iş akışı tasarımı

İyi bir iş akışı güvenli olduğu yerde hızı tutar ve paranın kaybedilebileceği yerde sürtünce ekler. İadeler, itirazlar ve chargeback'leri aynı ödeme kaydını paylaşıyor olsalar bile farklı kanallar olarak ele alın.

İadeler: hızlı ama kontrollü tutun

İadeler genellikle destekten veya operasyonlardan gelen bir talep ile başlar. Sonraki adım doğrulama: orijinal capture, iade penceresi, kullanılabilir bakiye ve müşterinin zaten açık bir itirazı olup olmadığı kontrol edilir.

Doğrulamadan sonra, tutara ve riske bağlı bir onay adımı ekleyin. Küçük iadeler otomatik onay alabilir, büyük iadeler ikinci bir kişiden onay gerektirebilir. Sonra iade ödeme sağlayıcınız üzerinden gönderilir, işlemci onay verdiğinde mutabakat yapılır ve müşteri ile iç ekip bilgilendirilir.

Örnek: bir destek temsilcisi $25 değerinde bir iade talep eder. Sistem bunu otomatik onay limitinin altında görür, itiraz olmadığını doğrular, iade gönderir ve mutabakat için işlemci iade ID'sini kaydeder.

Itirazlar ve chargeback'ler: öncelik son tarihlere verin

Itirazlar zaman sınırlıdır. Akışı son tarihlere ve kanıt toplamaya göre tasarlayın. Başlangıç intake (sağlayıcı webhook'u veya operasyon formu), sonra kanıt toplama (sipariş detayları, teslimat kanıtı, müşteri mesajları), iç inceleme ve gönderimdir. Sonuç geldiğinde, durumu güncelleyin, muhasebe notları girin ve yeniden denemeye, iade etmeye veya kapatmaya karar verin.

Chargeback'ler daha katıdır. Representment adımlarını ve yazma-off kurallarını baştan koyun. Son tarih çok yakınsa veya kanıt zayıfsa, yazma-off kararına yönlendirin ve gerekçe kodlarını belgelendirin.

İş akışını daha güvenli yapan koruyucular:

- Onay yolunu değiştiren tutar limitleri

- Aynı ödeme, aynı tutar, aynı sebep için çoğaltma tespiti

- Tekrarlanan iadeleri önlemek için soğuma (cooldown) dönemleri

- Itirazlar ve chargeback'ler için son tarih zamanlayıcıları

- Gönderim sonrası tek yönlü kapılar; sadece admin istisnaları ile

Adım adım: yönetici paneli mantığını tasarlamak

Bir ödeme yönetici paneli çoğunlukla tıklamalar arasındaki mantıktır: kim ne yapabilir, ne zaman yapabilir ve bir değişiklik kabul edilmeden önce ne doğru olmalı.

Her iş akışını tek bir sayfada haritalayarak başlayın: iade, itiraz yanıtı, chargeback takibi. Her biri için eylemleri ve karar noktalarını listeleyin. Bunu gerçek rollerle (Support, Risk, Finance, Admin) bağlı tutun ki “iade onayını kim iptal edebilir?” gibi boşlukları fark edebilesiniz.

İzin kontrollerini sadece ekranlarda değil her eylemde koyun. Birisi eski bir yer işaretinden, bir dışa aktarma akışından veya başka bir dahili araçtan bir uç noktaya istek atabilir. Kural eylemin kendisiyle birlikte yaşamalı: iade onayla, kanıt yükle, müşteri e-postasını düzenle, ödemeyi işaretle gibi.

Kötü durumları erken durduran doğrulamalar ekleyin:

- Uygunluk kuralları (sipariş capture edilmiş, void edilmemiş olmalı)

- Zaman pencereleri (iade X gün içinde olmalı)

- Zorunlu alanlar (sebep kodu, notlar, kanıt dosyaları)

- Tutar limitleri (kısmi iade capture edilmiş tutarı aşamaz)

- Durum geçişleri (zaten gönderilmiş bir iadeyi onaylayamazsınız)

Sonra onaylar ve kuyrukları tasarlayın. Sonraki kimin göreceğine karar verin: Support bir talep oluşturur, Finans belirli eşiğin üzerindekileri onaylar, Risk flaglenenleri inceler ve sistem vakayı doğru kuyruğa yönlendirir.

Son olarak bildirimleri ve zamanlayıcıları tanımlayın; özellikle son tarihler katı olduğu için itirazlarda:

- “İtiraz açıldı” uyarısı itiraz kuyruğuna

- Eksik kanıt için günlük hatırlatma

- 48 saat kala yükseltme

- Gönderim sonrası düzenlemeleri kilitleme

Kullanacağınız denetim günlükleri ve izleme

Bir ödeme yönetici paneli denetim izine dayanır. Bir şey ters gittiğinde, dakikalar içinde yanıt almanız gerekir; “muhtemelen ne olmuş olabilir” tartışması değil.

Denetim kaydını bir hata ayıklama aracı değil, bir ürün özelliği gibi ele alın. Her hassas işlem değiştirilemez, silinemez eklenen bir olaya dönüştürülmelidir. Birisi hatayı düzeltmek istiyorsa, eski kaydı referans gösteren yeni bir işlemle düzeltmelidir.

Her olay için en azından şu alanları yakalayın:

- Kim: kullanıcı ID, rol ve taklit (impersonation) bilgisi (kullanıldıysa)

- Ne: eylem adı ve etkilenen nesne (iade, itiraz vakası, ödeme)

- Ne zaman/nereden: zaman damgası, IP adresi, cihaz/oturum ID'si

- Önce/sonra: değişen ana alanlar (tutar, durum, sahip)

- Neden: yüksek riskli işlemler için zorunlu gerekçe notu

İzleme, gerçek riski işaret eden sinyallere odaklanmalı, gürültüye değil. Gerçekten yanıt vereceğiniz birkaç uyarı seçin, doğru kanala yönlendirin ve eşikleri haftalık gözden geçirerek ayarlayın.

Başlangıç için iyi tetikleyiciler:

- Belirli bir tutarın üzerindeki iadeler veya olağandışı saatlerde yapılan iadeler

- Aynı ödeme veya müşteri üzerinde tekrarlayan tersine çevirmeler

- Aynı kullanıcının birden fazla başarısız izin denemesi

- Ödeme ile ilgili verilerin toplu dışa aktarımı

- Itiraz son tarihi yaklaşmış ama son zamanlarda işlem yapılmamış vakalar

Günlük operasyonu destekleyecek basit raporlar ekleyin: bekleyen onaylar, yaşlanan kuyruklar (iade/itiraz/chargeback) ve kaçırılan son tarihler.

Sık yapılan hatalar ve tuzaklar

Çoğu ödeme operasyonu aracındaki sorunlar hacker'lardan kaynaklanmaz. Küçük kestirmelerden gelir; bir iade veya itiraz yanlış gidene kadar birikir ve kimse ne olduğunu net olarak açıklayamaz.

Bir tuzak, “geçici” erişimin kaldırılmamasıdır. Bir ekip üyesi hafta sonu nöbetini kapatır, yetkiler yükseltilir ve aylar sonra hala o yetkilere sahiptir. Bunu süreli erişim ve basit bir inceleme takvimi ile düzeltin.

Bir diğer hata, UI gizlemeye güvenip gerçek izin kontrollerinden kaçınmaktır. Backend bir işlemi kabul ediyorsa, bir düğmeyi gizlemek güvenlik değildir. Her yazma işleminde sunucu tarafı izin denetimini uygulayın.

Temel ödeme bilgilerini düzenlemek de risklidir. Destek işleri genellikle düzeltme gerektirir ama tutar, para birimi, müşteri ID'si veya işlemci referanslarını iz bırakmadan değiştirmek muhasebe ve hukuki sorunlar yaratır. Bu alanları capture sonrası değiştirilemez yapın ve bir şeyin değişmesi gerekirse açık adjustment kayıtları kullanın.

Tekrarlayan tuzaklar:

- Çok geniş roller (“Ops Admin” her şeyi yapabilir) yerine görev tabanlı roller

- Tutarlı bir durum modeli olmaması, insanların serbest metin notlarına ve sohbet mesajlarına güvenmesi

- Itiraz son tarihlerinin birinin takviminde izlenmesi yerine kuyruk ve zamanlayıcılarla takip edilmesi

- Büyük tutarlar için ikinci onay olmadan yapılan manuel iadeler

- Eylemlerin denetim olayları oluşturmayıp kim/ ne/ ne zaman/ önce-sonra bilgilerini kaydetmemesi

Örnek: bir temsilci vakayı listeyi temizlemek için “çözüldü” olarak işaretler ama işlemci itirazı hâlâ “kanıt bekliyor” durumundaysa. İç ve işlemci durumları ayrılmazsa, son tarih sessizce geçebilir.

Yayına almadan önce hızlı kontrol listesi

Bir ödeme yönetici panelini günlük kullanıma almadan önce, insanların baskı altında gerçekte ne yapacaklarına odaklanan son bir kontrol yapın. Amaç kağıt üzerinde mükemmel güvenlik değil. Amaç daha az kötü tıklama, daha az sürpriz ve daha net hesap verebilirliktir.

Rollerle başlayın. Her iznin gerçek bir iş ihtiyacına bağlandığından emin olun, aylar önce kulağa hoş gelmiş bir unvana değil. Rolleri en az üç aylık inceleyin ve kenar durumları dahil edin (yeni destek seviyesi, yüklenici erişimi, geçici devralma).

Hassas verileri varsayılan olarak maskeleyin. Birisi açma gerektirecekse, doğrulanabilir bir gerekçe isteyin (ör. “müşteriye dönüş için son 4 rakamı doğrulama”). Açma kısa ömürlü olsun ve ekranda verinin maskesiz olduğu net bir şekilde görünsün ki ekran görüntüleri sessiz bir sızıntıya dönüşmesin.

Lansmandan önce kısa bir akıl sağlığı kontrolü:

- Roller üç ayda bir gözden geçirildi ve gerçek iş ihtiyaçlarına bağlı

- Hassas alanlar varsayılan olarak maskeleniyor; açma için gerekçe gerekiyor

- Her iade, itiraz veya chargeback eylemi bir denetim olayı oluşturuyor

- Belirli bir tutarın üzerindeki ve riskli desenlerde onay gerekiyor (tekrarlayan iadeler, olağandışı hız, yeni ödeme alıcısı)

- Kuyruklar, son tarihler ve sonuçlar tek bir ekranda görünür

İzinleri bir admin gibi değil, bir kullanıcı gibi test edin. Her rol için “görebilir” ve “işlem yapabilir” durumlarını kapsayan basit test vakaları yazın. Örneğin destek temsilcisi bir itirazı görebilir ve not ekleyebilir ama kanıt gönderemez veya yüksek tutarlı iade başlatamaz.

Örnek senaryo: iadeyle başlayan ve itiraza dönüşen vaka

Bir müşteri $79'lık abonelik yenilemesi için iade ister. İyi bir ödeme yönetici paneli bunu kahramanlık anına değil, sıkıcı ve tekrar edilebilir bir sürece dönüştürmelidir.

Support (Tier 1) bir vaka açar ve e-posta ile arama yapar. Sipariş durumu, zaman damgaları ve ödeme parmak izi görülebilir; kart verileri maskelidir (kart markası + son 4). Support, ödemenin zaten iade edilip edilmediğini ve bir itirazın olup olmadığını da görebilir; tam fatura bilgilerine erişemez.

Ops (Payments) vakayı devralır. Daha fazla bilgi görür: işlemci işlem ID'si, AVS/CVV sonuç kodları ve iade uygunluk kuralları. Hâlâ tam kart numaralarını görmez. Ops iadeyi gerçekleştirir ve vakayı “İade edildi - bekleme süresi” olarak işaretler, not ekler: “İade işlemciye gönderildi, mutabakat 3-5 iş günü içinde bekleniyor.”

İki hafta sonra aynı işlem için bir itiraz gelir. Vaka otomatik olarak yeniden açılır ve Ops’a “İtiraz alındı” durumu ile gider. Bir takım lideri zaman çizelgesini inceler ve artık finansal ve uyumluluk riski olduğu için kanıt gönderimini onaylar.

Devir temiz kalır çünkü:

- Her adım kısa bir not ekler ve sonraki sahibini atar

- Denetim günlükleri kimlerin görüntülediğini, değiştirdiğini ve dışa aktardığını kaydeder

- Itiraz paketi yalnızca gerekenleri çeker (fiş, politika metni, destek geçmişi)

Nihai sonuç: itiraz müşteri lehine sonuçlanır çünkü iade itiraz açıldıktan sonra gerçekleşmiştir. Ops bunu “iade + itiraz kaybı” olarak mutabakatlar, defter alanlarını günceller ve Support müşteriye iade zamanlamasını belirten sade bir mesaj gönderir; başka bir işlem gerekmez.

Tasarımdan çalışan bir iç araca geçmek için sonraki adımlar

Kurallarınızı önce düz metin olarak yazın, sonra inşa edip gözden geçirebileceğiniz bir forma dönüştürün. Roller-den-eylemlere bir matris sizi dürüst tutar ve onay süreçlerini kolaylaştırır.

Tek sayfada sığacak kompakt bir format:

- Roller (support, payments ops, finance, admin)

- Eylemler (görüntüle, iade, kısmi iade, kanıt yükle, write-off)

- Eşikler (tutar limitleri, günlük kaplar, yüksek risk tetikleyicileri)

- Onaylar (kimi kim onaylamalı, hangi sıra ile)

- İstisnalar (break-glass erişim ve ne zaman izinli olduğu)

İş, nasıl geldiği ve nasıl çözüleceği etrafında prototip ekranları oluşturun. Kuyruklar ve zaman çizelgeleri genellikle ham tablolardan iyidir. Örneğin bir iade kuyruğu filtrelerle (beklemede onay, müşteri bekleniyor, engellendi) ve vakaların olay zaman çizelgesi (talep, onay, ödeme, tersine çevirme) ekibin fazladan veri göstermeden hızlı hareket etmesini sağlar.

Bir iş akışını uçtan uca tamamlayın, sonra diğerlerine geçin. İadeler iyi bir ilk seçimdir; roller, maskelenmiş veriler, onaylar, notlar ve denetim izi gibi çoğu hareketli parçayı içerir. İadeler sağlam çalıştığında aynı desenleri itirazlara ve chargeback'lere genişletin.

Ağır kodlama olmadan inşa etmek isterseniz, AppMaster (appmaster.io) gibi bir no-code platformu, bu tür dahili araçlar için pratik olabilir: PostgreSQL veritabanı modelleyebilir, rolleri tanımlayabilir ve onay akışlarını görsel iş süreçleri olarak uygulayıp üretime hazır web ve mobil uygulamalar oluşturabilirsiniz.

İlk sürümü ince tutun: bir kuyruk, bir vaka sayfası zaman çizelgesiyle ve onay gerektiren güvenli bir işlem düğmesi. Bu baskı altında çalıştığında, “iyi olur” ekranlarını çekirdek mantığı yeniden kurmadan ekleyebilirsiniz.

SSS

Ödeme paneli parayı hareket ettirebildiği ve hassas verileri açığa çıkarabildiği için yüksek risklidir. Rol bazlı en az erişimi uygulayarak, yüksek etkili işlemler için onay adımları ekleyerek ve her kritik işlem için denetlenebilir kayıt tutarak ne olduğunu ve nedenini hızla görmeyi sağlayın.

İzinleri görüntüleme, işlem yapma ve onaylama olarak ayırın. Support yalnızca bağlamı görüp talep oluşturur; Payments Ops düşük riskli işlemleri yapar; yüksek değerli veya şüpheli işlemler Finance veya Risk tarafından onaylanır. Böylece tek bir kişi hem başlatıp hem de sonuçlandıramaz.

İnsanları rol kümelerine atayın, tek tek özel izin paketleriyle uğraşmayın. Yalnızca gerçekten riskli işlemler için ince taneli izinler ekleyin (iade, dışa aktarma, ödeme detaylarını değiştirme gibi). Nadir durumlar için süreli yükseltilmiş erişim kullanın.

Butonları gizlemek yeterli değildir; her yazma işlemi sunucu tarafında izin kontrolünden geçmelidir. Böylece eski bir yer işaretinden veya başka bir aracın çağrısından gelen istekler arayüzü atlayamaz.

Tam kart numaraları ve CVV asla yönetici arayüzünde, günlüklerde veya dışa aktarımlarda görünmemelidir. Gizli token'ları da gösterme. Hassas alanları varsayılan olarak maskeleyin ve açma işlemini sınırlayın.

Görüntülemeyi varsayılan görünüm yerine kasıtlı bir eylem yapın. Doğru izne sahip olup olmadığını kontrol edin, kısa bir gerekçe alın, otomatik yeniden maskeleme uygulayın ve her açma işlemini denetim kayıtlarına yazın.

Sade, tekrar kullanılabilir bir model kullanın: ayrı Payment, Refund, Dispute ve Chargeback kayıtları; ayrıca Notes ve Event/Timeline. Eklenen her olay append-only olmalı ki aylar sonra bile durum okunabilir olsun.

Düşük riskli iadeler hızlı olmalı; yüksek tutarlar veya olağandışı desenler için onay gerektirmeli. Önce uygunluk, zaman pencereleri ve çoğaltma kontrolleri gibi doğrulamaları koyun; sonra tutara veya risk göstergesine göre onay yolunu çalıştırın.

Kim yaptı, neyi değiştirdi, ne zaman ve nereden (IP/oturum), önce/sonra değerleri ve yüksek riskli işlemler için neden notu gibi alanları yakalayın. Yönetici UI’sinde kayıtlar düzenlenemez/ silinemez olmalı; düzeltme yeni bir olayla kaydedilmelidir.

Süreli yükseltilmiş erişim verin, sonra otomatik olarak alınmasını sağlayın; düzenli erişim incelemeleri yapın. Ayrıca yakalama sonrası temel ödeme verilerini değiştirmek yerine ayarlama/adjustment kayıtları kullanın ki muhasebe ve incelemeler net olsun.