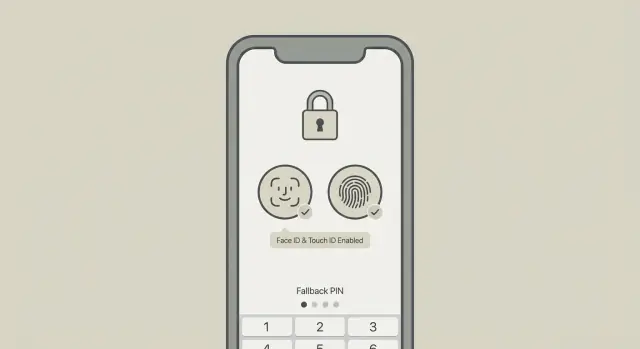

تسجيل الدخول بالبصمة: Face ID, Touch ID، الإجراءات الاحتياطية والتخزين

يمكن لتسجيل الدخول بالبصمة تقليل الاحتكاك، لكنه يفيد فقط إذا خططت للطريقة الاحتياطية، تخزين البيانات، وخطة الاسترداد. تعرّف متى تستخدمه وماذا تحفظ على الجهاز.

ما المشكلة التي تحلها فعلاً طريقة تسجيل الدخول بالبصمة

تسجيل الدخول بالبصمة يحل مشكلة يومية بسيطة: الناس يكرهون كتابة كلمات المرور على الشاشات الصغيرة، وغالبًا ما يرتكبون أخطاء عندما يكونون على عجل. Face ID و Touch ID يقللان الاحتكاك ليتمكن المستخدم من فتح التطبيق بسرعة، مع الاعتماد على أمان الجهاز المدمج.

إذا نُفذ بشكل صحيح، فليس تسجيل الدخول بالبصمة "سحر أمني جديد". إنه طريقة أسرع لإعادة استخدام حالة تسجيل دخول موثوقة موجودة مسبقًا. الهدف واضح: تسريع الدخول دون خفض مستوى الأمان.

تفصيل واحد يربك الفرق: هاتفك لا يرسل وجهك أو بصمتك إلى الخادم. على iOS و Android، تتم فحوصات البصمة محليًا داخل مكونات نظام آمنة. إذا نجحت الفحوصات، يسمح نظام التشغيل للتطبيق باستخدام سر محلي (عادة مفتاح تشفير أو رمز) أنشئ سابقًا وتم تخزينه بأمان على الجهاز.

لذلك عندما يقول الناس "تسجيل الدخول بالبصمة"، ما يقصدونه عادة هو: "فتح بيانات اعتماد مخزنة محليًا حتى يثبت التطبيق أنه نفس المستخدم الموثوق سابقًا." ولهذا يعمل تسجيل الدخول بالبصمة بشكل أفضل بعد أن يكون المستخدم قد سجّل الدخول بالطريقة العادية مرة واحدة على الأقل.

كما يعني ذلك أن البصمات لا تلغي الأساسيات التي لا يزال تطبيقك يحتاجها: حسابات، جلسات، إبطال الوصول (تسجيل الخروج في كل مكان)، واستعادة الحساب (ماذا يحدث عند فقدان أو استبدال الجهاز).

على الأجهزة المحمولة، يكون هذا عادة Face ID أو Touch ID (أو بصمة/وجه في Android). على الحواسيب المحمولة والمكتبية يظهر نفس المفهوم كـ Windows Hello أو Touch ID على macOS. التجربة مشابهة: فحص سريع يفتح مفتاحًا محليًا، وليس نسخة من بيانات البصمة مخزنة على خوادمك.

احتفظ بهذا النموذج الذهني وستتخذ قرارات أفضل حول الخيارات الاحتياطية والتخزين. البصمات تجعل تسجيل الدخول لحظيًا، لكنها لا تلغي الحاجة إلى كلمة مرور أو مفتاح مرور أو طريقة استرداد في مكان ما داخل النظام.

البصمات مقابل كلمات المرور، OTP، ومفاتيح المرور ببساطة

معظم طرق الدخول تجيب عن سؤالين: من أنت؟ وهل أنت هنا الآن بالفعل؟ كل طريقة تجيب بآلية مختلفة وتقدم مقايضات مختلفة.

كلمات المرور هي "شيء تعرفه". تعمل في كل مكان، لكن الناس يعيدون استخدامها، وينسونها، ويكتبونها في مكان خاطئ. إذا احتفظت بكلمات المرور، فمعظم العمل يكون في حماية السلسلة: تجزئة مناسبة، تقييد المحاولات، إعادة تعيين آمن، ورصد النشاط.

الروابط السحرية والرموز لمرة واحدة (OTP) المرسلة عبر البريد الإلكتروني أو SMS أقرب إلى "شيء تملكه" (صندوق بريدك أو رقم هاتفك). تقلل من إعادة استخدام كلمات المرور، لكنها قد تكون بطيئة وهشة. يمكن اختراق SMS، والبريد الإلكتروني قد يتأخر، وكلاهما مزعج عندما يكون الشخص بدون اتصال أو مسافرًا.

مفاتيح المرور (Passkeys) هي بديل حديث لكلمات المرور. تستخدم زوج مفاتيح تشفير: المفتاح الخاص يبقى على الجهاز، والخادم يخزن مفتاحًا عامًا. تسجيل الدخول سريع ومقاوم للاختداع. على العديد من الأجهزة، تُوافق مفاتيح المرور باستخدام Face ID أو Touch ID، لكن "السر" هو المفتاح، لا وجهك أو بصمتك.

البصمات يُنظر إليها كاختبار حضور المستخدم المريح. عادة لا ترسل بصمتك أو وجهك إلى الخادم. بدلاً من ذلك، يفتح Face ID أو Touch ID شيئًا موجودًا على الجهاز (مثل مفتاح مرور، أو رمز تحديث محفوظ محليًا ومحمي بواسطة عتاد آمن). لهذا تبدو البصمات فورية.

تكون البصمات مفيدة خصوصًا عندما يسجّل الناس الدخول عدة مرات يوميًا، عندما يكونون في تنقّل، أو عندما تريد فحصًا سريعًا قبل إجراء حساس (الموافقة، الدفع، عرض بيانات خاصة).

هي ليست كافية بمفردها لتسجيل الدخول لأول مرة على جهاز جديد أو لاستعادة الحساب. إذا فقد شخص هاتفه، فلا يزال عليك وجود مسار منفصل: كلمة مرور، مفتاح مرور على جهاز آخر، تدفق استرداد عبر البريد الإلكتروني، أو تحقق بمساعدة الدعم. قاعدة جيدة: البصمات تجعل عودة المستخدمين أسرع، لكنها لا يجب أن تكون الباب الوحيد للعودة إلى الحساب.

مثال: مدير يفتح تطبيق الموافقات في اجتماع. يوقعه مفتاح المرور، و Face ID يوافق باستخدام ذلك المفتاح فقط. إذا حصل المدير على هاتف جديد، يستخدم مزامنة مفاتيح المرور أو طريقة استرداد أولًا، ثم يعيد تفعيل Face ID للسرعة.

متى تستخدم Face ID أو Touch ID (ومتى لا تستخدم)

Face ID و Touch ID رائعان عندما يكون هدفك السرعة دون خفض مستوى الأمان. بالنسبة لمعظم التطبيقات، لا يعتبر تسجيل الدخول بالبصمة فحص هوية جديدًا. إنه طريقة سريعة لتأكيد أن نفس الشخص قد سجّل الدخول بالفعل على ذلك الجهاز.

أين تناسب البصمات أفضل

تتألق البصمات في التطبيقات التي يفتحها الناس مرات عديدة يوميًا، حيث يشعر كتابة كلمة المرور بأنها احتكاك بحت. فكر في أدوات الموظفين الداخلية، بوابات العملاء، أو تطبيق مدير يحتاج موافقات سريعة.

تعمل بشكل أفضل عندما يكون الجهاز شخصيًا ومحميًا برمز مرور قوي. عمليًا، هذا يعني هاتفًا يبقى مُقفلًا، يخص شخصًا واحدًا، ولا يُسلم عادةً للآخرين.

اختبار بسيط: إذا كنت ستشعر بالارتياح عند السماح لزميل موثوق بالاستعارة لمدة 10 دقائق، لكنك لن تسمح له باستخدام حسابك، فالبصمات يمكن أن تساعد في الفصل بين الأمرين.

متى يجب التفكير مرتين

قد تنقلب الأمور ضدك عندما لا يكون الجهاز شخصيًا حقًا. أجهزة iPad المشتركة، وضع الأكشاك، ماسحات المخازن التي تُمرر بين النوبات، والفرق ذات الدوران العالي غالبًا ما تحتاج نهجًا مختلفًا. المشكلة عادة ليست Face ID مقابل Touch ID، بل ملكية الحساب وتسجيل الخروج النظيف بين المستخدمين.

افترض أيضًا أن جزءًا من المستخدمين لا يستطيع أو لا يريد استخدام البصمات. بعض الأجهزة لا تدعمها. بعض المستخدمين يعطلونها. بعضهم لا يستطيع التسجيل لأسباب وصولية أو تفضيل شخصي. يجب أن يظل تطبيقك مكتملًا بدونها.

البصمات خيار سيئ كإعداد افتراضي عندما يكون الجهاز مشتركًا، عندما يبدّل المستخدمون الحسابات كثيرًا على جهاز واحد، عندما يجب دعم أجهزة قديمة أو سياسات مؤسسية صارمة، أو عندما تحتاج سجلات تدقيق قوية مرتبطة بإعادة مصادقة صريحة.

الامتثال وإدارة المخاطر مهمان أيضًا. حتى لو سمحت بفتح بالبصمة، استخدم فواصل زمنية معقولة للجلسات وفحوصات تصعيد عند الحاجة. لإجراءات مثل تغيير تفاصيل الدفع، عرض بيانات طبية، أو الموافقة على مدفوعات كبيرة، اطلب إعادة مصادقة (بصمة أو رمز الجهاز) في اللحظة الحرجة وسجل ذلك بوضوح.

قرّر ما الذي يجب أن تفتحه البصمات في تطبيقك

يجب أن تجعل البصمات الدخول أسرع، لا تغير من هو مسموح له بالقيام بماذا. الافتراضي الجيد: يثبت المستخدم هويته بالطريقة العادية أولًا (كلمة مرور، رمز عبر البريد، OTP، مفتاح مرور)، وبعد ذلك فقط يمكنه تشغيل Face ID أو Touch ID لفتح أسرع في المرة التالية.

عاملها كمفتاح راحة مرتبط بجهاز واحد وتثبيت تطبيق واحد. إذا سجّل شخص الدخول على هاتف جديد، أعاد تثبيت التطبيق، أو مسح بيانات التطبيق، فعليه إعداد البصمة مرة أخرى. هذه خط أمان يمنع "الفتح السريع" من أن يتحول إلى "وصول صامت في كل مكان".

القرار الرئيسي هو ما الذي تفتحه البصمات. بالنسبة للعديد من التطبيقات، يجب أن تفتح البصمات حالة تسجيل دخول موجودة مسبقًا، وليس إنشاء جلسة جديدة من لا شيء. عمليًا، تفتح البصمات مفتاحًا أو رمزًا محليًا لدى التطبيق، ولا يزال الخادم هو المتحكم فيما يمكن للحساب فعله.

أي الإجراءات تحتاج إعادة مصادقة

ليست كل الشاشات بحاجة نفس مستوى الإثبات. قاعدة مفيدة: العرض أخف، والتغيير أثقل.

غالبًا ما يكون من المنطقي طلب إعادة مصادقة للإجراءات مثل تغيير كلمة المرور/البريد/رقم الهاتف، تصدير بيانات حساسة، الموافقة على مدفوعات، إدارة أدوار الفريق، وإيقاف ميزات الأمان (بما في ذلك البصمات).

هذا يحافظ على السرعة في الاستخدام اليومي بينما يضع عوائق أمام الإجراءات التي يريد المهاجمون استغلالها.

اجعلها اختيارية وسهلة التراجع

بعض المستخدمين لا يستطيعون أو لا يرغبون باستخدام البصمات. اجعلها اختيارية، واجعل تعطيلها بسيطًا: تبديل واحد في الإعدادات، دون الحاجة لتذكرة دعم.

مثال ملموس: في تطبيق موافقات فريق، قد يكون الموافقة الروتينية بلمسة واحدة عبر Face ID. تغيير تفاصيل الحساب المصرفي يجب أن يطلب دائمًا فحصًا جديدًا (وربما رمزًا إضافيًا). هذا الانقسام يحافظ على راحة التطبيق دون خفض المستوى حيث يهم الأمر.

ما الذي نخزنه على الجهاز مقابل على الخادم

تسجيل الدخول بالبصمة هو فتح محلي. Face ID أو Touch ID يثبت أن شخصًا ما يستطيع فتح هذا الجهاز الآن. الخادم لا يزال يقرر ما إذا كان ذلك الشخص مسموحًا له بفعل أي شيء.

قاعدة جيدة: اجعل الأسرار الخام خارج الهاتف. خزن فقط ما تحتاجه لاستعادة جلسة بأمان، واجعله عديم الفائدة إذا نُسخ.

احتفظ بالحقيقة المهمة على الخادم

الخادم يجب أن يبقى مصدر الحقيقة للهوية، الوصول، والتاريخ. يتضمن ذلك حالة المستخدم (نشط، مقفل، محذوف)، الأدوار والصلاحيات، صلاحية الجلسات (انتهاء، تدوير، إبطال)، أحداث التدقيق (تسجيلات الدخول، تغييرات الجهاز، الإجراءات الحساسة)، وإشارات المخاطر الأساسية (مثل محاولات مفرطة).

هذا ما يتيح لك تعطيل الوصول، إجبار إعادة مصادقة، والتحقيق بدون الاعتماد على ما يزعم الجهاز.

خزن على الجهاز مجرد مساعدات جلسة آمنة

على الجهاز، استهدف عناصر مشفرة من قبل نظام التشغيل أو عديمة المعنى بدون الخادم.

خيارات آمنة نموذجية تشمل رمز تحديث مخزن في تخزين آمن (iOS Keychain، Android Keystore)، زوج مفاتيح مولد بواسطة التطبيق حيث لا يغادر المفتاح الخاص الجهاز، معرّف جلسة غامض، وذاكرة مؤقتة غير حساسة لأغراض السرعة (ليست للثقة).

بالنسبة لتسجيل الدخول بالبصمة، تستخدم العديد من التطبيقات البصمات لفتح رمز تحديث أو لاستخدام مفتاح خاص للتوقيع. يتحقق الخادم ثم يصدر رمز وصول قصير الصلاحية. هذا يبقي العملية سريعة دون جعل الهاتف نظام السجل الرئيسي.

تقليل البيانات يساعد: إذا لم تكن بحاجة إليها لإعادة فتح التطبيق وجلب بيانات جديدة، فلا تخزنها. تجنب تخزين ملفات التعريف الكاملة، الصلاحيات، أو إجابات "تذكرت" لأسئلة الأمان محليًا.

خطط لتسجيل الخروج وتغيير الجهاز. عند تسجيل الخروج، امسح الرموز الآمنة وأي ذاكرة مؤقتة قد تكشف معلومات خاصة. ادعم أيضًا تسجيل الخروج عن بُعد عن طريق إبطال جلسات الخادم حتى تتوقف البيانات المحلية المنسوخة عن العمل.

السقوط والخطة الاحتياطية: خطط للفشل مقدمًا

تسجيل الدخول بالبصمة رائع عندما يعمل ومزعج عندما يفشل. اجعل التجربة هادئة باختيار مسار احتياطي واضح واحد، واعتبر استعادة الحساب مشكلة منفصلة.

اختر مسارًا احتياطيًا واحدًا (واجعله متوقعًا)

عندما يفشل Face ID أو Touch ID، دلّ الناس على خطوة تالية واحدة واضحة.

إذا دعم نظام التشغيل ذلك، يكون رمز مرور الجهاز عادةً هو أنظف حل احتياطي. خيارات أخرى تشمل رمز PIN للتطبيق، كلمة مرور، OTP عبر البريد، أو رمز مولد من تطبيق المصادقة. طابق طريقة الاسترداد مع مستوى المخاطرة. لإجراء بنكي، قد تتطلب طريقة أقوى. لإعادة دخول منخفضة المخاطر، قد يكون رمز مرور الجهاز أو PIN التطبيق كافيًا مع تحديد معدل المحاولات.

اعرف متى تطلق السقوط مقابل الاسترداد

السقوط مخصص للفشل المؤقت على جهاز معروف. الاسترداد مخصص للعودة إلى الحساب عندما تغير الجهاز أو سياق الهوية.

محفزات السقوط تشمل أصابع مبتلة، مظهر متغيّر (نظارات، قناع)، فشل الحساس، تعطيل مصادقات النظام، أو قفل البصمة بعد محاولات كثيرة. عندما يحدث هذا، أعرض رسالة هادئة ومحددة، ثم الخطوة التالية: "Face ID غير متاح. استخدم رمز المرور للاستمرار."

الاسترداد الحسابي مختلف: هاتف مفقود، هاتف جديد، تغيير رقم الهاتف، أو فقدان الوصول إلى البريد الإلكتروني. لا تخفي الاسترداد خلف مطالبات البصمة. ضع رابطًا واضحًا "لا يمكنك الوصول إلى هذا الجهاز؟" واستخدم فحوصات أشد.

حواجز قوية تساعد دون أن تجعل تجربة المستخدم مزعجة: قيد المحاولات على PIN/كلمة المرور/OTP، إضافة فترات قفل قصيرة بعد فشل متكرر، تنبيه المستخدمين عند تسجيل الدخول من جهاز جديد، طلب تحقق تصاعدي للإجراءات الحساسة، وتسجيل فعاليات الاسترداد.

مثال: في تطبيق موافقات فريق، دع البصمات تفتح الجلسة للموافقات السريعة. إذا تعطل Face ID، انتقل إلى رمز مرور الجهاز. إذا استُبدل الهاتف، وجّه المستخدم إلى استرداد يتطلب OTP عبر البريد الإلكتروني بالإضافة إلى خطوة تحقق إضافية قبل تمكين الموافقات مجددًا.

خطوة بخطوة: تدفق بسيط لتسجيل الدخول بالبصمة

بداية نظيفة لتدفق البصمة تنطلق من قاعدة واحدة: يجب أن تفتح البصمات فقط بيانات اعتماد موجودة مسبقًا. الخادم لا يزال يقرر ما إذا كان المستخدم يحصل على جلسة.

تدفق عملي يبقى بسيطًا

-

سجّل الدخول بالطريقة العادية أولًا. دع المستخدم يسجل الدخول بطريقة التطبيق الاعتيادية (كلمة مرور، OTP، SSO). أنشئ جلسة خادم كما تفعل دائمًا.

-

عرض البصمات بعد النجاح، لا قبل. بعد تسجيل الدخول، اسأل المستخدم إذا أراد تفعيل Face ID أو Touch ID لفتح أسرع في المرة القادمة. ابقِ الخيار اختياريًا ووضح النطاق: "في المرة القادمة، يمكنك الفتح على هذا الجهاز بالبصمة."

-

أنشئ سرًا مرتبطًا بالجهاز. سجّل شيئًا يمكن للجهاز حمايته، مثل مفتاح منصة أو رمز عشوائي مخزن في التخزين الآمن. يبقى السر على الجهاز ولا يُفرج عنه إلا بعد فحص بصمة. خزّن مراجع فقط (مثل معرف المفتاح)، ولا تخزن بيانات البصمة.

-

في المرة التالية، افتح السر واطلب جلسة جديدة من الخادم. إذا نجحت البصمة، استخدم المفتاح أو الرمز المُفرج عنه لطلب جلسة خادم جديدة. هذا يثبت "أنه نفس الجهاز الموثوق ونفس المستخدم."

-

تحقق، دوّر، وسجل. يتحقق الخادم من الطلب، يصدر رموز جلسة جديدة، يدور رموز التحديث عند الاقتضاء، ويسجل الحدث (معلومات الجهاز، الوقت، نجاح/فشل).

بعد ذلك، أعطِ المستخدمين طريقة بسيطة لتعطيل البصمات وإعادة التسجيل. يجب أن تطلب إعادة التسجيل تسجيل الدخول بالطريقة العادية، لأن الهدف إعادة فحص الهوية.

أخطاء شائعة تجعل تسجيل الدخول بالبصمة فوضويًا

البصمات رائعة كوسيلة راحة، لكنها تجعل المصادقة مربكة إذا عاملتها كسحر. معظم الإعدادات الفوضوية تحدث عندما يخلط التطبيق بين الهوية (من هو المستخدم) وفتح الجهاز (من يحمل الهاتف الآن).

خطأ شائع هو افتراض أن Face ID أو Touch ID هو طريقة تسجيل دخول كاملة بحد ذاتها. البصمة تؤكد فقط أن شخصًا ما يستطيع فتح مفتاح على ذلك الجهاز. لا بد أن يتحقق الخادم من جلسة أو تحدٍ موقّع قبل أن يثق بأي شيء.

مشكلة متكررة أخرى هي التعامل الخاطئ مع الرموز طويلة العمر. تخزين رمز تحديث في تخزين محلي غير آمن يدعو البرامج الخبيثة والنسخ الاحتياطية وأدوات التصحيح إلى التقاطه. إذا احتفظت بأي شيء يمكنه إصدار جلسات جديدة، فحمِه بتخزين آمن للنظام واربط الوصول بالبصمة أو رمز مرور الجهاز.

تظهر المشاكل أيضًا عندما ينسى الفريق لحظة "الهاتف الجديد"، أو يفرض البصمات دون بديل، أو يتخطى إعادة الفحص للإجراءات الحساسة لأن التطبيق يبدو "مفتوحًا" بالفعل.

للحفاظ على النظافة، اطلب البصمات فقط عندما توفر وقتًا حقيقيًا. إذا طلبت كثيرًا، يوافق الناس على المطالبات دون التفكير. نمط أفضل: استخدم البصمات لفتح الدخول السريع، ثم اطلب فحصًا جديدًا فقط للإجراءات عالية المخاطر.

سيناريو مثالي: تطبيق فريق للموافقات السريعة

فريق عمليات صغير يستخدم تطبيقًا محمولًا للموافقة على الطلبات أثناء تواجدهم بعيدًا عن مكاتبهم. السرعة مهمة، لكن السيطرة مهمة أيضًا لأن الموافقات قد تؤدي إلى شحنات واستردادات.

في اليوم الأول، تثبت Maya التطبيق وتسجل الدخول بالطريقة العادية (بريد وكلمة مرور، أو رمز عبر البريد). بعد أول تسجيل ناجح، يعرض التطبيق: "تفعيل Face ID أو Touch ID لفتح أسرع؟" Maya تفعل ذلك.

خلف الكواليس، يبقى الإعداد بسيطًا. يخزن التطبيق مفتاحًا محميًا بالبصمة في تخزين نظام آمن. الخادم يخزن الجلسة والصلاحيات، ليس وجه Maya أو بصمتها. يحتفظ التطبيق برمز وصول قصير الصلاحية في الذاكرة ورمز تحديث محمي على الجهاز. تظل الموافقات بحاجة لفحوصات خادم (دور، حدود، حالة الطلب) حتى بعد فتح البصمة.

يوم عادي يبدو هكذا: تفتح Maya التطبيق في المخزن، يفتحها Face ID. يجدد التطبيق الجلسة عند الحاجة، لذا لا ترى مطالبات إضافية. إذا وضعت هاتفها ونزلت بعد 10 دقائق، يقفل التطبيق ويطلب بصمة. هذا يمنع أخطاء "التقط شخص الهاتف المفتوح".

ثم يحدث مشكلة. Maya ترتدي قفازات مبللة ويفشل Face ID عدة مرات. التطبيق لا يدخل في حلقة. بعد محاولات فاشلة، يعرض بديلًا واضحًا مثل رمز مرور الجهاز أو رمز عبر البريد. تسجل وتعيد تفعيل البصمة.

بعد أسبوع، تحصل Maya على هاتف جديد. تثبت التطبيق وتسجل الدخول بالطريقة الاعتيادية. لأن مفتاح البصمة بقي على الجهاز القديم فقط، لا يوجد شيء للنقل. بعد تسجيل الدخول، تُفعل Face ID مجددًا ويُنشأ مفتاح جديد على الجهاز الجديد.

قائمة تحقق سريعة وخطوات مقبلة

تعمل البصمة أفضل عندما تكون بابًا سريعًا، لا النظام الأمني كله. قبل الإطلاق، كن واضحًا بشأن طريقة تسجيل الدخول الأساسية، ما الذي تفتحه البصمات، وكيف يعود الناس عندما تفشل الأمور.

تأكد أنك تستطيع الإجابة عن هذه الأسئلة:

- ما هي طريقة تسجيل الدخول الأساسية (مفتاح مرور، كلمة مرور، أو رمز لمرة واحدة)، وهل البصمات اختيارية تمامًا؟

- ما الذي يعيش على الجهاز (رمز محمي أو مفتاح خاص) مقابل على الخادم (حالة الحساب، الصلاحيات، قواعد الجلسة)؟

- ما هو مسار السقوط الواحد عندما تفشل البصمات، وكيف يتم تقييد محاولاته؟

- أي الإجراءات تتطلب دائمًا إعادة مصادقة (المدفوعات، تغيير البريد، تصدير البيانات، تعطيل ميزات الأمان)؟

- ما خطة الاسترداد لجهاز مفقود أو هاتف جديد؟

قاعدة عملية تبقي الفرق بعيدًا عن المتاعب: عامل "الفتح" و"تسجيل الدخول" كمفاهيم منفصلة. يمكن أن يكون الفتح محليًا وبالبصمة. تسجيل الدخول يجب أن يكون دائمًا قابلًا للتحقق من قبل الخادم.

إذا أردت تنفيذ هذا بدون برمجة مكثفة، يساعد رسم الحالات (أول تسجيل، تفعيل البصمات، شاشة القفل، السقوط، الاسترداد) وإبقاء جزء البصمة صغيرًا: يفتح فقط وصولًا إلى بيانات اعتماد محمية على الجهاز. منصات مثل AppMaster قد تكون مناسبة لهذا الأسلوب في البناء، لأنك تستطيع مزج واجهة مستخدم مرئية مع خلفية تتعامل مع الجلسات، الإبطال، والاسترداد. إذا كنت تبني على AppMaster، appmaster.io هو نقطة البداية لاستكشاف أدواته الخلفية، الويب، والأدوات الأصلية للموبايل.

إذا استطعت الإجابة على "كيف يعود المستخدم عندما ينهار كل شيء؟" فأنت جاهز للإطلاق.