تصدير الشيفرة المصدرية أم النشر على سحابة مُدارة: قائمة مراجعة

استخدم قائمة المراجعة هذه لاختيار بين تصدير الشيفرة والاستضافة الذاتية أو النشر على سحابة مُدارة بناءً على الامتثال، مهارات الفريق، وتدفق التحديثات.

القرار الذي تتخذه فعلاً

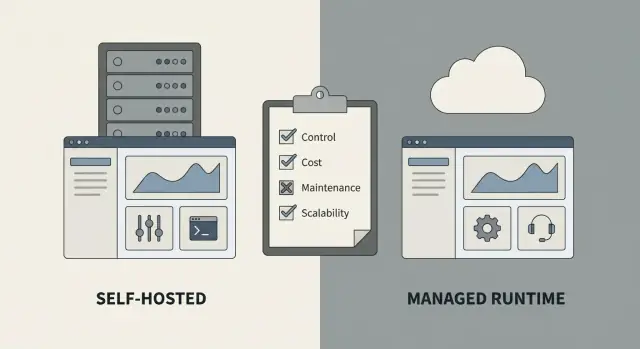

الاختيار بين تصدير الشيفرة المصدرية والنشر على سحابة مُدارة لا يتعلق فقط بمكان تشغيل التطبيق. إنه يتعلق بمن يتولى العمل اليومي للحفاظ على صحته.

في بيئة تشغيل مُدارة، تستضيف المنصة التطبيق نيابةً عنك. أنت تنشر، والمزود يتكفل بجزء كبير من الأعمال الأساسية: صيانة وقت التشغيل، المراقبة الأساسية، والبيئة التي يحتاجها التطبيق.

مع تصدير الشيفرة والاستضافة الذاتية، تأخذ الشيفرة المولدة وتديرها على بنيتك التحتية (أو داخل حساب السحابة الخاص بك). تحصل على السيطرة على الخوادم، الشبكات، والسياسات، وفي المقابل تتحمّل الأعمال التي تصاحب هذه السيطرة.

هذا الاختيار يؤثر فورًا في ثلاثة أمور: السرعة (مدى سرعة النشر)، المخاطر (ما الذي قد يتعطل ومن يصلحه)، والتكلفة (ليست فواتير الاستضافة فقط، بل وقت العاملين أيضًا).

عمليًا، تظهر الفروقات الأكبر عادة في ملكية البنية التحتية، المراقبة والنسخ الاحتياطي، الاستجابة للحوادث، تدفق التحديثات (نقرة واحدة للنشر مقابل عملية إصدار بنمط DevOps)، تحكم الوصول إلى السجلات وقواعد البيانات، وكيف تنتج أدلة الامتثال.

إذا كنتم تستخدمون منصة مثل AppMaster، الفارق عملي جدًا: التطبيق يمكن إعادة توليده عندما تتغير المتطلبات. في إعداد مُدار، جانب وقت التشغيل مُعال بشكل كبير عنكم. في إعداد مستضاف ذاتيًا، أنتم تقررون كيف تتم عملية إعادة التوليد، الاختبار، والطرح في بيئتكم.

لا توجد إجابة صحيحة واحدة. شركة ناشئة تريد النشر بسرعة قد تختار الاستضافة المُدارة لتقليل عبء التشغيل. فريق في بيئة مُنظَّمة قد يصدر الشيفرة لتلبية ضوابط صارمة. الخيار الأفضل هو الذي يتطابق مع قيودكم وقدرتكم على تشغيل النظام أسبوعيًا، وليس فقط إطلاقه مرة واحدة.

ابدأوا بالقيود، لا بالتفضيلات

أسرع طريقة لاتخاذ القرار هي البدء بما لا يمكنكم التفاوض بشأنه. التفضيلات تتغير؛ القيود عادة لا تتغير.

اكتبوا الضوابط التي يجب أن تظل في أيديكم. غالبًا ما تُفرض هذه الضوابط بواسطة عقود العملاء، الجهات المنظمة، أو قدرة مؤسستكم على تحمل المخاطر. إذا كانت أي من هذه القيود غير قابلة للتفاوض فعلاً، فغالبًا ما تشير إلى التصدير والاستضافة الذاتية.

من القيود الشائعة التي تتطلب "سيطرة كاملة" مكان وجود البيانات (بلد، منطقة، أو حساب سحابي محدد)، من يملك مفاتيح التشفير وكيفية تدويرها، حدود الشبكة (شبكات فرعية خاصة، VPN، قوائم سماح)، وصول وسيلة التحكم بالسجلات وقواعد الاحتفاظ بها (مراجعة، SIEM، تخزين غير قابل للتعديل)، ومتطلبات الموافقة على التغييرات (مراجعات، توقيعات، أدلة).

ثم كونوا صريحين بشأن ما يمكنكم التفويض به. العديد من الفرق لا تحتاج إلى امتلاك كل تفصيل تشغيلي، والبيئات المُدارة يمكنها إزالة الكثير من الأعمال المستمرة مثل رصد الجهوزية، الاستجابة الأساسية للحوادث، ترقيعات نظام التشغيل والاعتماديات، النسخ الاحتياطي واختبارات الاستعادة الروتينية، والتعامل مع ارتفاعات الحمل.

سؤال واحد يحسم الكثير: من يملك الحوادث في الثانية 2 صباحًا؟ إذا كان فريقكم لا يمكنه تغطية الدعم بعد ساعات العمل بانتظام، فقد تتحول الاستضافة الذاتية إلى مصدر ضغط سريعًا. إذا قررتم الاستضافة الذاتية، سموا مالكًا، عرّفوا التصعيد، وقرروا ماذا يعني "استعادة الخدمة".

مثال: فريق عمليات صغير يبني بوابة داخلية. يريدون "السيطرة الكاملة"، لكنهم لا يستطيعون الالتزام بالترقيعات والمناوبات. ما لم تُجبرهم قاعدة امتثال على الاستضافة الذاتية، فغالبًا ما يكون النشر المُدار الخيار الأكثر أمانًا بناءً على القيود. مع AppMaster، يمكنكم إبقاء الخيار متاحًا: انشروا على سحابة مُدارة الآن وصدّروا الشيفرة لاحقًا إذا طلب عميل جديد أو تدقيق ذلك.

أسئلة الامتثال والأمان التي ابدأوا بها أولاً

إذا كان تطبيقكم يتعامل مع بيانات مُنظَّمة أو حساسة، ابدأوا هنا. غالبًا ما تقرر متطلبات الامتثال مسألة التصدير مقابل المُدار لأنها تضع قواعد صارمة حول مكان وجود البيانات وما الدليل الذي يجب الاحتفاظ به.

كونوا واضحين بشأن البيانات التي تخزنونها والقواعد المطبقة. "بريد العملاء" و"بيانات صحية" تثيران متطلبات مختلفة تمامًا. قرروا أيضًا مدة الاحتفاظ بالسجلات ومن يمكنه حذفها. قواعد الاحتفاظ تؤثر في إعدادات قواعد البيانات، النسخ الاحتياطي، وحتى تصميم شاشات الإدارة.

المجالات الأربعة التي عادةً ما تحسم القرار

هذه الأسئلة تساعدكم على كشف الأمور غير القابلة للتفاوض قبل مقارنة المنصات:

- البيانات المُنظَّمة: هل تتعاملون مع بيانات دفع، بيانات صحية، بيانات أطفال، أو بيانات حكومية؟ هل تحتاجون سياسات رسمية للوصول وإدارة التغييرات؟

- مكان البيانات: هل يجب أن تبقى البيانات في بلد أو منطقة أو حساب سحابي محدد؟ هل تحتاجون للتحكم بالمنطقة الدقيقة، الشبكة، ومفاتيح التشفير؟

- الهوية: هل تتطلبون SSO مع مزود الهوية، المصادقة متعددة العوامل لكل مستخدم، والتحكم في الأدوار وصولًا إلى إجراءات محددة؟

- الأدلة: هل تستطيعون إنتاج سجل مراجعة يظهر من فعل ماذا ومتى، بالإضافة إلى سجلات للمراجعات الأمنية والاستجابة للحوادث؟

إذا لم تستطعوا الإجابة بثقة عن سؤال الأدلة، توقفوا للحظة. كثير من الفرق تكتشف هذه الفجوة عندما يطلب المدققون إثبات الوصول، التغييرات، والحذف.

السجل والأدلة جزء من الأمن

الأمن ليس وقاية فقط. إنه أيضًا القدرة على إثبات ما حدث.

قرروا ما السجلات التي تحتاجونها (محاولات تسجيل الدخول، تغييرات الأذونات، تصديرات البيانات، إجراءات المسؤول) وأين يجب تخزينها. بعض المنظمات تتطلب أن تكون السجلات غير قابلة للتغيير ومحفوظة لفترة محددة.

مثال: أداة داخلية للموارد البشرية قد تخزن سجلات الموظفين. إذا كانت شركتكم تتطلب SSO، أدوار وصول صارمة، وتدقيق سنوي، فقد تفضلون الاستضافة الذاتية بعد تصدير الشيفرة حتى يتمكن فريق الأمان من إدارة ضوابط الشبكة واحتفاظ السجلات. إذا كانت احتياجاتكم أخف، يمكن لبيئة تشغيل مُدارة تقليل العبء مع دعم ضوابط شائعة مثل المصادقة وقواعد الوصول.

مهارات الفريق والقدرة التشغيلية

أصعب جزء في هذا القرار ليس تقنية بحد ذاتها. إنه ما إن كان فريقكم قادرًا على تشغيل التطبيق بأمان يوميًا، بما في ذلك الليالي، عطلات نهاية الأسبوع، والإجازات.

ابدأوا بكونكم واقعيين حول معنى "تشغيل 24/7" لكم. إن كان التطبيق يدعم عملاء أو مدفوعات أو أعمالًا داخلية حاسمة، يصبح وقت التعطل مشكلة بشرية: يجب أن يلاحظ أحدهم، يستجيب، ويصلح.

الاستضافة الذاتية عادةً ما تتطلب قوة أساسية في عمليات السحابة (خوادم، شبكات، جدران حماية، موازنات تحميل)، عمليات قواعد البيانات (نسخ احتياطي، استعادة، ترقيات، أداء)، عمليات الأمان (إدارة الأسرار، تحكم الوصول، استجابة للحوادث)، عمل الاعتمادية (مراقبة، تنبيهات، سجلات، تخطيط السعة)، ووجود مالك على المناوبة.

ثم اكتبوا "المهام الصغيرة ولكن المستمرة" التي تتراكم مع الوقت: ترقيعات نظام التشغيل والاعتماديات، شهادات TLS، تدوير الأسرار، وتسجيل التدقيق. إن بدا لكم أنها بسيطة، تخيلوا القيام بها أثناء انقطاع إنتاجي.

البيئات المُدارة تقلل هذا العبء، لكنها لا تلغي الملكية تمامًا. لا يزال شخص ما يدير البيئات، يراجع التغييرات، ويقرر متى الإصدار. منصات مثل AppMaster يمكن أن تسهل التحديثات لأن التطبيق يمكن إعادة توليده ونشره نظيفًا عند تغير المتطلبات، لكن العمل التشغيلي لا يختفي إذا استضفت الشيفرة الذاتية.

أخيرًا، راقبوا مخاطر الشخص المفتاح. إن كان شخص واحد فقط يعرف خطوات النشر، عملية استعادة قواعد البيانات، وأماكن الأسرار، فأنتم ليس لديكم فريق بل نقطة فشل وحيدة.

اطرحوا هذه الأسئلة قبل الالتزام:

- إذا كان مهندسنا الرئيسي غير متاح لأسبوع، من يمكنه النشر والتراجع؟

- هل لدينا نسخ احتياطية مختبرة ودليل استعادة مكتوب؟

- من يتلقى التنبيهات وما توقع زمن الاستجابة؟

- هل يمكننا الالتزام بجدول ترقيعات الأمان دون انزلاق؟

- هل نحن مستعدون لتحمّل نظام منوب؟

تدفق التحديث وإدارة الإصدارات

تدفق الإصدارات هو المكان الذي يصبح فيه الاختيار واقعيًا. الخيار الأفضل عادةً هو الذي يسمح لكم بإصدار التغييرات بأمان وإصلاح المشاكل بسرعة، دون أن يتحول كل إصدار إلى مشروع صغير.

كونوا صريحين حول وتيرة الإصدارات المتوقعة. إن كنتم تتوقعون تحسينات أسبوعية وتصحيحات في نفس اليوم، فستحتاجون طريقًا يجعل النشر والتراجع أمرًا روتينيًا. البيئات المُدارة غالبًا ما تُبسط هذا لأن سطح النشر أصغر. إذا صدّرتم الشيفرة واستضفتوها بأنفسكم، لا يزال بإمكانكم التحرك بسرعة، لكن بشرط أن تمتلكوا عملية قوية وينفذها شخص تحت الضغط.

الموافقات، التراجعات، ومن يضغط الزر

اكتبوا كيف ستكون الموافقات على النشر وماذا يحدث عند حدوث خطأ. سياسة بسيطة أفضل من سياسة مثالية لا يتبعها أحد.

- من يمكنه النشر للإنتاج (شخص واحد، فريق، أم خط أنابيب آلي)

- ماذا يعني "مكتمل" (الاختبارات اجتازت، توقيع أصحاب المصلحة، تذكرة التغيير)

- كيف يعمل التراجع (البناء السابق، تغييرات قاعدة البيانات، أعلام الميزة)

- الوقت المستهدف لاستعادة الخدمة بعد إصدار خاطئ

- أين تُسجل ملاحظات الإصدار والقرارات

إن استضفت الشيفرة الذاتية، تأكدوا أن التراجعات تشمل تغييرات البيانات. تراجع الشيفرة بسيط؛ تراجع تغييرات قاعدة البيانات غير المتوافقة ليس كذلك.

عاملوا تغييرات التهيئة بشكل مختلف عن تغييرات الشيفرة

كثير من "الإصدارات الطارئة" في الأصل هي تحديثات تكوين: مفاتيح API، سلاسل الاتصال، إعدادات البريد/SMS، أو إعدادات الدفع مثل Stripe. افصلوا هذه التفاصيل عن الشيفرة حتى تستطيعوا تغييرها دون إعادة بناء ونشر كل شيء.

بغض النظر عن مكان التشغيل، عرّفوا مكانًا واحدًا للتكوين (ومن يمكنه تعديله)، كيف تُخزن الأسرار وتُدوَّر، وكيف تُراجع التغييرات (من غيّر ماذا ومتى).

حافظوا على اتساق dev، staging، وprod. اختلافات صغيرة في إعدادات البيئة قد تسبب مشاكل تظهر فقط في الإنتاج. إذا كنتم تستخدمون منصة مثل AppMaster، قرروا كيف ستُطابقون متغيرات البيئة والتكاملات الخارجية عبر البيئات قبل الإصدار الأول.

مثال: بوابة دعم عملاء تحتاج تصحيحًا في نفس اليوم لمشكلة تسجيل الدخول. مع استضافة مُدارة قد تُصدرون التصحيح وتتراجعون بسرعة إذا لزم الأمر. مع الاستضافة الذاتية يمكنكم فعل الشيء نفسه، لكن فقط إن كانت خطوات البناء، النشر، والتراجع مكتوبة ومختبرة.

التكلفة، السعة، ومقايضات الدعم

المال نصف القصة فقط. التكلفة الحقيقية تظهر غالبًا كوقت: من المسؤول عندما يتعطل شيء في 2 صباحًا، وكم بسرعة يمكنكم التعافي.

الاستضافة الذاتية قد تبدو أرخص على الورق لأن فواتير البنية التحتية واضحة وسهلة المقارنة. لكنكم تتحملون المسؤولية. النشر المُدار قد يكلف أكثر شهريًا، لكنه يوفر ساعات عمل لأن الترقيعات، الاعتمادية الأساسية، والأعمال الروتينية تُدار من قبل المزود.

الفرق الذي غالبًا ما يغفله الفرق يشمل:

- المراقبة والتنبيهات (لوحات تحكم، سجلات، إعداد منوب)

- النسخ الاحتياطي والاستعادة (اختبار الاستعادة، وليس مجرد أخذ نسخ)

- الاستجابة للحوادث (الفرز، التصحيحات العاجلة، دروس بعد الحادث)

- صيانة الأمان (ترقيعات النظام، فحص الاعتماديات، تدوير الأسرار)

- أدلة الامتثال (تقارير، سجلات التغيير، مراجعات الوصول)

التوسع مشابه. إن كان حملكم متوقعًا ومستقرًا، قد تكون الاستضافة الذاتية فعالة. إن توقعتم زيادات مفاجئة (حملة تسويق، مواسم، أو "الجميع يدخل الساعة 9:00"), فعادةً ما تتعامل البيئات المُدارة مع المفاجآت بأقل تخطيط. عند الاستضافة الذاتية عليكم تصميم التعامل مع الارتفاعات مسبقًا، اختباره، ودفع ثمن السعة أو قبول المخاطرة.

تعاقدات الدعم مهمة عندما يصبح التطبيق حاسمًا للأعمال. اسألوا ما الذي تحتاجون أن تعدّوا به داخليًا أو للعملاء: أهداف الجاهزية، أزمنة الاستجابة، وملكية واضحة. في إعداد مُدار (مثلاً النشر إلى AppMaster Cloud أو مزود سحابي رئيسي)، قد تحصلون على حدود أوضح لمسؤولية البنية التحتية. مع الاستضافة الذاتية، الملكية أبسط ورقيًا (إنها مسؤوليتم)، لكن عبء الإثبات والعمالة يصبحان من مسؤوليتكم.

قاعدة مفيدة: إن كان تعطّل الخدمة يكلف أكثر من رسوم الاستضافة المُدارة، فأنتم لا تشتريون مجرد خوادم — أنتم تشترون النوم.

خطوة بخطوة: كيف تختار خلال أقل من ساعة

عاملوا ذلك كورشة سريعة. أنتم تقررون من يملك العمليات اليومية.

مخطط قرار خلال 60 دقيقة

- اكتبوا الأمور التي لا تفاوض فيها (10 دقائق). حدّوا أنفسكم بعشرة بنود: موقع البيانات، سجلات المراجعة، SSO، هدف الجاهزية، قواعد النسخ الاحتياطي، احتياجات التشفير، وأي مواعيد نهائية صارمة.

- قيّموا كل خيار (15 دقيقة). أعطوا كل خيار درجة من 1-5 عبر أربعة مجالات: الامتثال/الأمان، مهارات الفريق/قدرة التشغيل، سرعة النشر، والتكلفة الإجمالية (بما في ذلك وقت المناوبة).

- سمّوا أكبر المخاطر (10 دقائق). لكل خيار، اكتبوا أعلى 3 طرق قد يفشل بها (مثلاً: "لا أحد يقدر على ترقية الخوادم بسرعة" أو "البيئة المُدارة لا تلتزم بقاعدة موطن بيانات محددة") وتدبير عملي واحد للتخفيف.

- نفّذوا تجربة صغيرة (15 دقيقة الآن، و2-4 أسابيع وقتًا حقيقيًا). اختاروا سير عمل حقيقي واصدروا نسخة خفيفة. قيسوا زمن النشر، التعامل مع الحوادث، وكيف تُطبق التحديثات.

- اختروا الافتراضي وحددوا وقت مراجعة (10 دقائق). حدّدوا ما ستستخدمونه افتراضيًا، واكتبوا متى ستعيدون النظر (متطلبات امتثال جديدة، نمو في الحركة، أو توظيف جديد).

اختصار تقييم يحافظ على الواقعية: إن لم تستطيعوا وصف خطط الترقيع، المراقبة، النسخ الاحتياطي، وخطة التراجع بوضوح، فغالبًا ما تكون الاستضافة الذاتية خطوة لاحقة وليست خطوة اليوم الأول.

مثال: فريق عمليات صغير يبني أداة داخلية قد يبدأ على الاستضافة المُدارة للنشر الأسبوعي الآمن. إذا طلب تدقيق لاحقًا حرصًا على حدود الشبكة، يمكنهم تصدير واستضافة الشيفرة بعد أن يجدوا مالكين للتحديثات والاستجابة للحوادث وموافقات التغيير.

إذا كنتم تبنون باستخدام منصة بدون كود مثل AppMaster، أضيفوا فحصًا تجريبيًا: كيف تتوافق التصديرات مع عملية الإصدار (من يبني، من ينشر، ومدى سرعة إعادة التوليد والنشر).

أخطاء شائعة تؤدي إلى تبديلات مؤلمة لاحقًا

الندم الأكبر هو اعتبار النشر مجرد تفضيل بدلًا من نموذج تشغيلي. الفرق تختار غالبًا ما يبدو مألوفًا، ثم تكتشف العمل المخفي بعد أن يعتمد المستخدمون على التطبيق.

خطأ شائع هو افتراض أن الاستضافة الذاتية أرخص تلقائيًا. فواتير السحابة سهلة الرؤية، لكن العمالة ليست كذلك: الترقيعات، تدوير الأسرار، مراقبة السجلات، التعامل مع الحوادث، والإجابة على استبيانات الأمان. إن اضطر الفريق لتوقّف العمل المنتج للحفاظ على التشغيل، فإن "الأرخص" يصبح مكلفًا بسرعة.

الخطأ المعاكس يحدث أيضًا: اختيار بيئة مُدارة ثم الحاجة لاحقًا إلى تحكم بنية تحتية عميق (قواعد شبكات مخصصة، مزودي هوية خاصين، وكلاء مراقبة غير عاديين، أو قواعد موطن بيانات صارمة). إن كانت تلك الاحتياجات محتملة، تحقّقوا مبكرًا أو خطّطوا للتصدير والاستضافة الذاتية منذ اليوم الأول.

النسخ الاحتياطية والتعافي من الكوارث هي حيث تفشل العديد من المشاريع المستضافة ذاتيًا بصمت. النسخ التي لا تُستعاد هي مجرد أمل. جدولوا اختبارات الاستعادة ووثقوا من يفعل ماذا عند التعطل.

قضايا أسلوب الإصدار أيضًا تسبب انقطاعات. الفرق تنشر بدون سجل تغيير واضح، بدون خطة تراجع، أو مع تصحيحات عاجلة لا يتابعها أحد. سواء نشرتم على بيئة مُدارة أو استضفتم بأنفسكم، تحتاجون لروتين إصدار بسيط يتبعه الفريق حتى في أسابيع الضغط.

المشاكل التي غالبًا ما تجبر على تبديل لاحقًا:

- لا تقدير حقيقي لعمل التشغيل (المناوبات، الترقيعات، المراقبة)

- غياب خطة للنسخ الاحتياطي، الاستعادة، واختبارات التعافي

- عدم وجود مسار تراجع للإصدارات السيئة، وعدم وجود سجل تغييرات مكتوب

- التقليل من إدارة الوصول، إخراج الموظفين، وسجلات التدقيق

- اختيار استضافة مُدارة مع الحاجة لسيطرة بنية تحتية عميقة

مثال: فريق عمليات صغير يطلق بوابة داخلية بسرعة، ثم يغادر متعاقد وما زال يملك وصولًا للوحة الإدارة لأن إجراءات إخراج الموظفين لم تُوثق. فجوة واحدة كهذه قد تتحول إلى حادث امتثال.

إن بنَيتُم مع AppMaster، قرروا مبكرًا من يملك عمليات وقت التشغيل واكتبوا مهام اليوم-2 (مراجعات الوصول، اختبارات النسخ الاحتياطي، خطوات الإصدار) قبل وصول المستخدمين الحقيقيين.

قائمة تحقق سريعة للقرار

علّموا كل بند ب نعم، لا، أو غير متأكد. إن كان لديكم أكثر من جوابين "غير متأكد"، عبّئوا الفجوات قبل الالتزام.

الامتثال والمخاطر

- هل تعرفون بالضبط أين يجب أن تعيش البيانات (بلد أو منطقة) وهل تستطيعون إثبات ذلك بسجلات أو تقارير مناسبة؟

- هل تستطيعون إنتاج أدلة الوصول، التغييرات، والحوادث عند الطلب (من فعل ماذا، ومتى، ولماذا)؟

- هل لديكم خطة واضحة للأسرار والتحكم في الوصول (من يرى المفاتيح، كيف تُدوَّر، ماذا يحدث عند رحيل شخص)؟

إن كانت معظم هذه متطلبات صارمة وتديرون البنية التحتية المُلائمة بالفعل، فالتصدير والاستضافة الذاتية غالبًا ما يكون مناسبًا. إن كنتم تحتاجون أمانًا جيدًا دون أدلة ثقيلة، فالنشر المُدار أبسط عادةً.

العمليات والتحديثات

- هل هناك مالك مسمى مسؤول عن ترقيعات الأمان، الاستجابة للحوادث، وقرارات المناوبة، بما في ذلك عطلات ونهايات الأسبوع؟

- هل عمليتكم للنشر مكتوبة، بما في ذلك الموافقات، خطة التراجع، وكيفية التحقق من الإصلاح بعد التراجع؟

- هل تم تعريف النسخ الاحتياطية (ماذا، كم مرة، أين) وهل اختبرتم استعادة حقيقية وليس مجرد "لدينا لقطات"؟

الاستضافة الذاتية تعمل فقط جيدًا عندما تكون هذه الإجابات صلبة. النشر المُدار الأنسب عندما تريدون أن تتولّى المنصة الأعمال التشغيلية المستمرة.

المستقبل والمرونة

قرروا كيف ستنتقلون لاحقًا إن احتجتم.

- هل تستطيعون شرح، في صفحة واحدة، كيف ستهاجرون إلى سحابة أخرى أو إلى بيئة محلية، بما في ذلك نقل قاعدة البيانات وتبديل DNS؟

- هل تعرفون ما المراقبة التي تحتاجونها (الجاهزية، الأخطاء، الأداء) ومن يُبلغ عنه؟

مثال: إن بنَيتُم أداة داخلية في AppMaster وتتوقعون تدقيقًا العام المقبل، قد تصدرون الشيفرة وتديرونها داخل بيئة الشركة. إن كان الخطر الرئيسي بطئ الإصدارات، فالنشر المُدار مع روتين تراجع واضح قد يكون الخيار الآمن.

سيناريو مثال: أداة داخلية مع مخاوف امتثال

فريق عمليات صغير يريد أداة إدارة داخلية لدعم العملاء: البحث عن العملاء، إعادة تعيين كلمات المرور، رد المبالغ، وعرض تاريخ المراجعات. يمكنهم بناء الواجهة والمنطق بسرعة بأداة بدون كود مثل AppMaster، لكن لا يزال عليهم الاختيار بين التصدير والاستضافة الذاتية أو استخدام بيئة مُدارة.

قيودهم واضحة. بيانات العملاء حساسة، وهناك مراجعة امتثال تتطلب موطن بيانات واضح، تحكم في الوصول، وسجلات تدقيق. في الوقت نفسه، وقت العمليات محدود. لا أحد يريد المناوبة لضبط قواعد البيانات أو متابعة تنبيهات 2 صباحًا.

باستخدام القائمة، توصلوا إلى تقسيم عملي:

- إن سمح الامتثال ببيئة مُدارة في منطقة معتمدة وقابلة لتحقيق متطلبات السجلات والوصول، يبدأون بالنشر المُدار لتقليل العبء التشغيلي.

- إن طلب المراجعون شبكة خاصة، حساب سحابي محدد، أو سيطرة أقوى على مفاتيح التشفير، فسيصدرون الشيفرة ويستضيفونها داخل AWS/Azure/GCP الخاص بالشركة.

في هذه الحالة، قال مسؤول الامتثال إن الإنتاج يجب أن يعيش في حساب سحابي للشركة مع وصول قاعدة بيانات خاص وسياسات IAM صارمة. لذا صدّروا الشيفرة للإنتاج، لكن احتفظوا بخطة بديلة: استخدام بيئة مُدارة للمرحلة الاختبارية حتى يمكن اختبار تغييرات المنتج دون انتظار إعداد البنية الداخلية.

لتجنب الفوضى لاحقًا، وثّقوا من اليوم الأول أربعة أمور: المنطقة المستهدفة ومخازن البيانات، السجلات والأحداث المطلوبة للمراجعة، خطوات الإصدار (من يوافق، من ينشر، قواعد التراجع)، وما هو تكوين وما هو شيفرة. احتفظوا كذلك بجرد للتكاملات (Stripe، البريد/SMS، Telegram) وأين تعيش الأسرار، حتى يكون الانتقال المستقبلي (من مستضاف ذاتيًا إلى مُدار أو العكس) هجرة مُتحكَّم بها وليس إعادة بناء.

الخطوات التالية: اجعلوا القرار ثابتًا

قرار النشر مفيد فقط إن استطعتم تكراره تحت الضغط. قبل إضافة مزيد من الميزات، اكتبوا القرار في صفحة واحدة: ماذا اخترتم، لماذا، ما الذي لن تفعلوه، وما الذي سيجعلكم تعيدون النظر.

اجعلوه عمليًا: أهم 3 أسباب لكم (مثلاً: متطلبات امتثال، سعة العمليات الحالية، أو سرعة التحديثات) وأهم 3 مخاطر (مثلاً: عبء المناوبة، بطء الترقيعات، حدود المزود). تصبح تلك الصفحة فاصلًا عندما تتغير الآراء لاحقًا.

بعدها، أنشئوا دليلًا قصيرًا يمكن لزميل جديد اتباعه بدون تخمين:

- كيف تنشرون (من يضغط، أين يعمل، كم يستغرق)

- كيف تتراجعون (أي زر أو أمر، وما الذي يعني "جيد")

- كيف تستعيدون (أين النسخ الاحتياطية، كيف تختبرون الاستعادة)

- ما التنبيهات المهمة (الجاهزية، الأخطاء، مساحة قواعد البيانات، الشهادات)

- أين تخزنون ملاحظات الإصدار (ما تغير، متى، ومن وافق)

حددوا موعد مراجعة بعد دورة الإصدار الحقيقية الأولى. وقت مناسب هو 2 إلى 4 أسابيع بعد اعتماد المستخدمين على التطبيق. اسألوا: هل بدت التحديثات آمنة؟ هل تمت معالجة الحوادث بسلاسة؟ هل قضى الفريق وقتًا في الإطلاق أم في المراقبة؟

إن كنتم تستخدمون AppMaster، قوموا بمقارنة مباشرة بين التصدير للاستضافة الذاتية والنشر إلى بيئة مُدارة باستخدام نفس قائمة التحقق، خاصة حول أدلة الامتثال، من يمتلك الترقيعات، ومدى سرعة النشر. إن أردتم طريقة سريعة لتجربة المسارين، فإن AppMaster (appmaster.io) مصممة لتمكينكم من بناء تطبيق كامل ثم الاختيار بين النشر المُدار وتصدير الشيفرة بناءً على قيود التشغيل.

أخيرًا، قوموا بتجربة تجريبية صغيرة شاملة: بنوا تطبيقًا بسيطًا، انشرواه، تراجعوا عنه مرة، واستعيدوا من نسخة احتياطية مرة. إن بدا الأمر مؤلمًا، فخيار النشر بحاجة لإعادة نظر.

الأسئلة الشائعة

يعد النشر السحابي المُدار في العادة الخيار الافتراضي الأفضل إذا أردتم الإطلاق بسرعة ولا تمتلكون وقتًا مخصصًا للترقيعات، والمراقبة، والمناوبات. يقلل ذلك عدد الأمور التشغيلية التي تحتاجون لإدارتها شخصيًا، وغالبًا ما يخفض المخاطر التشغيلية في الأشهر الأولى.

الاستضافة الذاتية تعني أنكم تملكون بيئة التشغيل والأعمال المحيطة بها: الخوادم، الشبكات، تحديثات الأمان، المراقبة، النسخ الاحتياطي، والاستجابة للحوادث. النشر المُدار ينقل الكثير من هذه الأعمال اليومية إلى المزود، بينما تظلون أنتم مسؤولين عن سلوك التطبيق وقرارات الإطلاق.

إذا كنتم مطالبين بالتحكم في موطن البيانات داخل بلد محدد أو داخل حساب سحابي محدد، إدارة مفاتيح التشفير الخاصة بكم، فرض قواعد شبكات خاصة، أو تقديم أدلة تدقيق صارمة، فعادة ما يكون تصدير الشيفرة والاستضافة الذاتية هو الخيار الأكثر أمانًا. عندما تكون هذه القيود غير قابلة للتفاوض، ابدأوا من هناك وخططوا لملكية التشغيل مسبقًا.

ابدأوا بتحديد الأحداث التي يجب التقاطها بدقة: محاولات تسجيل الدخول، تغييرات الأذونات، إجراءات المدراء، تصديرات البيانات، والحذف. ثم قرروا مدة الحفظ، من يمكنه الوصول، وهل يجب أن تكون السجلات غير قابلة للتعديل — فهذه التفاصيل تؤثر في التخزين، ضوابط الوصول، وإجابة المدققين.

أبسط اختبار هو تسمية من يستجيب لانقطاع الخدمة الساعة 2 صباحًا وكيف تُستعاد الخدمة. إذا لم تتمكنوا من تغطية التنبيهات، الترقيعات، واستعادة قواعد البيانات بشكل موثوق، فعادة ما يكون النشر المُدار خيارًا أكثر صحة حتى يتوفر لديكم مالك واضح وكتاب إجراءات.

تميل البيئات المُدارة إلى جعل الإصدارات والتراجعات أكثر روتينية لأن سطح النشر أصغر. يمكن أن تكون الاستضافة الذاتية سريعة بنفس القدر، لكن فقط إن كان لديكم بالفعل عملية بناء ونشر وتراجع موثوقة ومكتوبة ومختبرة تحت الضغط.

عاملوا التهيئات على أنها منفصلة عن الشيفرة حتى تستطيعوا تغيير المفاتيح والإعدادات دون إعادة بناء كل شيء. حددوا مصدرًا واحدًا للحقيقة للمتغيرات والسرّيات، قيدوا من يمكنه تعديلها، وحافظوا على التطابق بين التطوير، الاختبار، والإنتاج لتجنب مفاجآت “يعمل في الاختبار”.

قد تكلف الاستضافة المُدارة أكثر شهريًا، لكنها توفر ساعات عمل للموظفين في الترقيعات، المراقبة، النسخ الاحتياطي، والاستجابة للحوادث. تبدو الاستضافة الذاتية أرخص في الفاتورة الظاهرة، لكن التكلفة المخفية هي العمالة ومخاطر الاسترداد البطيء عند حدوث أعطال.

الخطأ الأكبر هو النسخ الاحتياطية التي لا تُستعاد مطلقًا—فهي ليست خطة. لذا جدولوا اختبارات استعادة واكتبوا دليل استرجاع قصير. كذلك عرّفوا قواعد التراجع التي تشمل تغييرات قواعد البيانات، لأن تراجع الشيفرة سهل بينما عكس تغييرات بيانات غير متوافقة قد يكون مؤلمًا.

ابنوا نموذجًا تجريبيًا صغيرًا واحسبوا الوقت اللازم للنشر، التراجع، والاستعادة من النسخ الاحتياطية. مع AppMaster، يمكنكم بناء التطبيق بأدوات بدون كود والحفاظ على المرونة: انشروا أولًا على بيئة مُدارة ثم صدّروا الشيفرة لاحقًا إذا تطلب الأمر الامتثال أو ضوابط إضافية.