رفع الملفات على نطاق واسع: التحقق، التخزين والوصول

رفع الملفات على نطاق واسع يحتاج قواعد تحقق واضحة، مسارات تخزين منظمة، روابط تنزيل منتهية الصلاحية، وأذونات قوية لحماية ملفات المستخدمين.

ما الذي يجعل رفع ملفات المستخدمين صعبًا على نطاق واسع

يبدو رفع المستخدمين بسيطًا مع عدد قليل من المستخدمين التجريبيين. يصير صعبًا عندما يبدأ الناس الحقيقيون في إرسال ملفات حقيقية: صور كبيرة، ملفات PDF ممسوحة ضوئيًا، ومستندات غامضة بامتداد خاطئ. عندها يتوقف رفع الملفات على نطاق واسع عن كونه زرًا في نموذج ويصبح مشكلة أمان وعمليات.

عادةً ما تظهر الشقوق الأولى في ثلاثة أمور: الأمان، التكلفة، والخصوصية. يحاول المهاجمون رفع برمجيات خبيثة، يرفع المستخدمون ملفات لا يمكن لتطبيقك فتحها، وتتعرض الفرق أحيانًا لكشف مستندات حساسة عبر عنوان عام. تكبر فواتير التخزين، ويزداد عرض النطاق عندما يُحمَّل نفس الملف مرارًا.

الصور وملفات PDF تخلق مشكلات مختلفة. الصور قد تكون ضخمة، تأتي بصيغ متعددة، وغالبًا تحتوي على ميتاداتا مخفية (مثل الموقع). تحتاج أيضًا إلى صور مصغرة وتغيير الحجم للحفاظ على سرعة التطبيق. ملفات PDF صعبة المعاينة بأمان، قد تحتوي على محتوى مضمّن، وغالبًا تتضمن سجلات حساسة (فواتير، هويات، عقود) لا يجب أن تكون متاحة على نطاق واسع.

على نطاق واسع، عادةً ما تتعامل مع المزيد من المستخدمين الذين يرفعون في نفس الوقت، ملفات أكبر ومجموع تخزين أكبر، مزيدًا من التنزيلات والمحاولات المتكررة عبر شبكات غير مستقرة، والمزيد من القواعد: فرق مختلفة، أدوار، واحتياجات احتفاظ.

الهدف ليس جعل التحميلات تعمل فحسب. الهدف هو تحميلات آمنة تبقى سهلة الإدارة بعد أشهر: قواعد واضحة، مسارات تخزين متوقعة، ميتاداتا صالحة للتدقيق، وضوابط وصول تتطابق مع طريقة مشاركة شركتك فعليًا.

احصر أنواع ملفاتك ومن يجب أن يصل إليها

قبل أن تضبط التخزين أو الأمان، كن واضحًا بشأن ما سيرفعه الناس ومن يحق له رؤيته. معظم مشاكل التحميل على نطاق واسع ليست مسائل تخزين فعلًا. هي توقعات غير متطابقة حول الوصول، الاحتفاظ، والمخاطر.

ابدأ بسرد فئات الملفات الحقيقية، ليس مجرد "مستندات" و"صور". سلوك صورة الملف الشخصي يختلف كثيرًا عن ملف PDF لعقد، ولقطة شاشة لدعم فني تختلف عن تقرير شهري.

طريقة عملية لرسم خارطة التحميلات هي ربط كل فئة بنمط وصول:

- الصور الشخصية وصور الملف العام غالبًا ما تكون قابلة للقراءة من قبل كثيرين، ويمكن تعديلها فقط من قبل المالك.

- الإيصالات والفواتير خاصة افتراضيًا، وتُشارك فقط مع أدوار المالية أو صاحب الحساب.

- العقود وملفات الامتثال محظورة بشدة وتحتاج غالبًا أثر تدقيقي وقواعد احتفاظ أشد.

- التقارير والتصديرات يمكن مشاركتها داخل فريق لكنها يجب أن تُقَيد بمساحة العمل أو العميل المناسب.

- مرفقات التذاكر عادة خاصة بمشاركي التذكرة وأحيانًا محدودة زمنياً.

ثم خذ لمحة سريعة عن المخاطر. يمكن أن تخفي الرفع ملفات خبيثة، أو تتسرب بيانات حساسة (هويات، معلومات بنكية، بيانات طبية)، أو تكشف عن أذونات مكسورة حيث يمنح التخمين على عنوان URL الوصول. لهذا السبب رفع الملفات على نطاق واسع يتعلق بالتحكم في الوصول بقدر ما يتعلق بالبايتات.

الأداء مهم أيضًا. ملفات PDF الكبيرة، والصور عالية الدقة، وشبكات المحمول غير المستقرة تسبب تحميلات جزئية ومحاولات متكررة. قرر مقدمًا أي التحميلات يجب أن تنجح بشكل موثوق (فواتير، هويات) وأيها اختياري (لافتة بروفايل).

لكل نوع ملف، أجب عن أسئلة قليلة مبكرًا حتى لا تضطر لإعادة الكتابة لاحقًا:

- من يمكنه رفعه، عرضه، استبداله، وحذفه؟

- هل هو خاص، مشترك داخل مجموعة، أم عام؟

- هل يجب أن ينتهي الوصول أو يمكن سحبه فورًا؟

- ماذا يحدث إذا انقطع التحميل وأُعيدت المحاولة؟

- كم من الوقت تحتفظ به، ومن يمكنه تصديره؟

إذا بنيت باستخدام أداة مثل AppMaster، عامل هذه الإجابات كقواعد منتج أولًا، ثم نفّذها في نموذج البيانات ونقاط النهاية حتى تظل الأذونات متسقة عبر الويب والمحمول.

قواعد تحقق التحميل التي تمنع المشاكل مبكرًا

إذا أردت أن تبقى رفع الملفات على نطاق واسع آمنًا ومتوقعًا، فالتحقق هو خط الدفاع الأول. القواعد الجيدة توقف الملفات الضارة قبل أن تصل إلى التخزين وتقلل تذاكر الدعم لأن المستخدمين يتلقون ملاحظات واضحة.

ابدأ بقائمة مسموح بها، لا بقائمة حظر. تحقّق من امتداد اسم الملف وتأكد أيضًا من نوع MIME من المحتوى المرفوع. الاعتماد على الامتداد وحده سهل الالتفاف عليه. والاعتماد على MIME وحده قد يكون غير متناسق عبر الأجهزة.

حدود الحجم يجب أن تتماشى مع نوع الملف وقواعد منتجك. قد تكون الصور مقبولة حتى 5 إلى 10 ميغابايت، بينما قد تحتاج ملفات PDF إلى حد أعلى. الفيديوهات مشكلة مختلفة تمامًا وعادةً ما تحتاج أنبوبًا مخصصًا. إذا كان لديك مستويات مدفوعة، اربط الحدود بالخطة حتى يمكنك قول: «خطتك تسمح بملفات PDF حتى 10 ميغابايت»، بدلاً من رسالة خطأ غامضة.

بعض الملفات تحتاج فحوصًا أعمق. بالنسبة للصور، تحقق من العرض والارتفاع (وأحيانًا نسبة الطول إلى العرض) لتجنب تحميلات ضخمة تُبطئ الصفحات. بالنسبة لـ PDF، قد يهم عدد الصفحات حين يتوقع حال استخدامك نطاقًا صغيرًا.

أعد تسمية الملفات عند الرفع. أسماء المستخدمين غالبًا ما تتضمن مساحات، رموز تعبيرية، أو أسماء مكررة مثل scan.pdf. استخدم معرفًا مُولَّدًا زائد امتداد آمن، واحتفظ بالاسم الأصلي في الميتاداتا للعرض.

خط قاعدة تحقق يعمل للعديد من التطبيقات يبدو كالتالي:

- أنواع مسموح بها (امتداد + MIME)، ارفض الباقي.

- ضع حد أقصى للحجم لكل نوع (واختياريًا لكل خطة).

- تحقق من أبعاد الصورة ورفض الأحجام القصوى الشاذة.

- تحقق من عدد صفحات PDF عندما يهم الحالة.

- أعد تسمية إلى اسم ملف فريد وآمن واحتفظ بالأصل في الميتاداتا.

عند فشل التحقق، اعرض رسالة واضحة واحدة يمكن للمستخدم اتخاذ إجراء بناءً عليها، مثل "يجب أن تكون ملفات PDF أقل من 20 ميغابايت و50 صفحة." وفي نفس الوقت، سجّل التفاصيل التقنية للمسؤولين (نوع MIME المكتشف، الحجم، معرف المستخدم، والسبب). في AppMaster، يمكن أن تعيش هذه الفحوص في Business Process بحيث يتبع كل مسار تحميل نفس القواعد.

نموذج بيانات للتحميلات وميتا داتا الملفات

نموذج بيانات جيد يجعل التحميلات مملة — وهذا أمر جيد. الهدف أن تتتبّع من يملك الملف، ما الغرض منه، وهل آمن للاستخدام، دون ربط تطبيقك ببائع تخزين واحد.

نمط موثوق هو تدفق على خطوتين. أولًا، أنشئ سجل تحميل في قاعدة البيانات وارجع معرف التحميل. ثانيًا، ارفع الباينريات إلى التخزين باستخدام ذلك المعرف. هذا يتجنّب وجود ملفات غامضة في الساكت بدون صف مطابق، ويتيح فرض الأذونات قبل نقل أي بايت.

جدول uploads بسيط عادةً يكفي. في AppMaster، هذا يترجم بسلاسة إلى نموذج PostgreSQL في Data Designer ويمكن استخدامه عبر الويب والمحمول.

خزّن ما ستحتاجه لاحقًا للدعم والتدقيق:

- مرجع المالك (

user_id) ونطاقه (org_idأوteam_id) - الغرض (avatar، invoice_pdf، ticket_attachment)

- اسم الملف الأصلي، نوع MIME المكتشف، و

size_bytes - مؤشر التخزين (bucket/container،

object_key) زائد checksum (اختياري) - الطوابع الزمنية (

created_at،uploaded_at) وعنوان IP/الجهاز للرافع (اختياري)

احتفظ بنموذج حالة صغير حتى يبقى مقروءًا. أربع حالات تغطي معظم المنتجات:

pending: السجل موجود، التحميل لم يُستكملuploaded: البايتات مخزنةverified: اجتاز الفحوص وجاهز للاستخدامblocked: فشل الفحوص أو سياسة

خطط للتنظيف من اليوم الأول. التحميلات pending المهجورة تحدث عندما يغلق المستخدم التبويب أو يفقد الاتصال. يمكن لعمل يومي حذف كائنات التخزين للسجلات pending المنتهية، تعليم السجلات على أنها ملغاة للتقارير، إزالة العناصر blocked القديمة بعد نافذة احتفاظ، والاحتفاظ بالملفات verified حتى تنص قواعد العمل على خلاف ذلك.

هذا النموذج يمنحك إمكانية تتبع وسيطرة دون إضافة تعقيد.

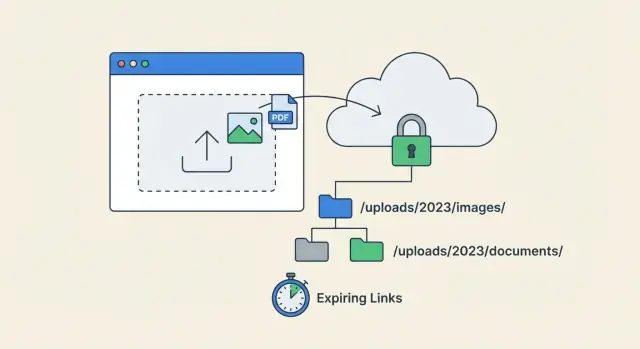

تنظيم التخزين الذي يبقى مرتبًا مع الوقت

عندما تتراكم رفع الملفات على نطاق واسع، الخطر الأكبر ليس تكلفة التخزين. هو الفوضى. إذا لم يستطع فريقك معرفة ما هو الملف، لمن ينتمي، وهل هو محدث، ستحدث أخطاء وتسريبات.

اختر استراتيجية مجلد واحدة متوقعة والتزم بها. كثير من الفرق تنظّم بحسب المستأجر (الشركة)، ثم حسب الغرض، ثم حسب التاريخ. آخرون يفعلون المستأجر، المستخدم، الغرض. الاختيار الدقيق أقل أهمية من الاتساق. التواريخ تساعد على منع نمو الدلائل بلا حدود وتجعل وظائف التنظيف أبسط.

تجنب وضع بيانات شخصية في المسارات أو أسماء الملفات. لا تضمّن عناوين البريد الإلكتروني، الأسماء الكاملة، أرقام الفواتير، أو أرقام الهاتف. استخدم معرّفات عشوائية بدلًا منها. إذا احتجت للبحث بمعنى بشري، خزّن ذلك في ميتاداتا قاعدة البيانات، ليس في مفتاح الكائن.

فصل الأصول الأصلية والمشتقات يبقي القواعد واضحة. خزّن الملف الأصلي مرة واحدة، وخزّن الصور المصغرة أو المعاينات تحت بادئة مختلفة. هذا يجعل تطبيق سياسات احتفاظ وأذونات مختلفة أسهل (قد تكون المعاينة مسموحًا بها في أماكن أكثر من الأصل).

نهج تسمية بسيط ودائم:

- قسّم حسب معرّف المستأجر (أو معرّف مساحة العمل)

- أضف بادئة الغرض (avatars، invoices، attachments)

- أضف دلوًا زمنيًا (YYYY/MM)

- استخدم معرف ملف غامض كاسم الملف

- خزّن المشتقات تحت بادئة منفصلة (previews، thumbnails)

قرّر كيف ستتعامل مع الإصدارات. إذا كان يمكن للمستخدمين استبدال الملفات، إما أن تستبدل نفس مفتاح الكائن (بسيط، بدون تاريخ) أو تنشئ نسخة جديدة وتعلّم القديمة كغير نشطة (أفضل للتدقيق). كثير من الفرق تحتفظ بالتاريخ للوثائق الامتثالية وتستبدل لصور الملف الشخصي.

اكتب قواعد التسمية. في AppMaster، عاملها كمبدأ مشترك: احتفظ بها في وثائق المشروع حتى تولّد كل منطق خلفي، منشئي الواجهة، والتكاملات المستقبلية نفس المسارات.

أنماط الأذونات والوصول

مع رفع الملفات على نطاق واسع، الأذونات هي حيث تتحول الاختصارات الصغيرة إلى حوادث كبيرة. ابدأ بسياسة الرفض افتراضيًا: كل ملف محمّل خاص حتى تسمح قاعدة صراحة بالوصول.

يساعد فصل سؤالين: من يمكنه رؤية السجل، ومن يمكنه جلب البايتات. هذان ليسا نفس الشيء. كثير من التطبيقات تسمح لشخص ما برؤية ميتاداتا (اسم الملف، الحجم، تاريخ الرفع) دون السماح بتنزيل الملف.

أنماط وصول شائعة

اختر نمطًا أساسيًا لكل نوع ملف، ثم أضف الاستثناءات بحذر:

- المالك فقط: فقط الرافع (وحسابات الخدمة) يمكنها التنزيل.

- قائم على الفريق: أعضاء مساحة العمل/المشروع يمكنهم التنزيل.

- قائم على الدور: أدوار مثل المالية أو الموارد البشرية يمكنها التنزيل عبر الفرق.

- المشاركة عبر رابط: رمز خاص يمنح التنزيل، عادة بصلاحية زمنية ونطاق محدد.

الحالات الحدّية تحتاج قواعد واضحة، ليس حلولًا مؤقتة. قرّر كيف يعمل المدراء (وصول عالمي أو فئات محددة فقط)، كيف يحصل الدعم على وصول مؤقت (محدود زمنياً ومسجل)، وماذا يحدث عند حذف مستخدم (الاحتفاظ بالملفات للامتثال، إعادة تعيين الملكية، أو الحذف).

عامل الميتاداتا والتنزيلات بشكل منفصل

نمط بسيط هو فحصان: (1) هل يمكن للمستخدم قراءة سجل التحميل، (2) هل يمكن للمستخدم طلب استجابة تنزيل. الفحص الثاني هو حيث تطبق "الخاص إلا إذا سمح"، حتى لو خمّنت شخص ما معرّفًا.

للملفات الحساسة، سجّل الوصول. على الأقل، سجّل من قام بالتنزيل (معرّف المستخدم والدور)، ما الذي نُزِّل (معرّف الملف والنوع)، متى حدث ذلك (طابع زمني)، لماذا سُمح (نتيجة السياسة، رمز مشاركة، تجاوز إداري)، ومن أين (IP أو الجهاز، إذا كان مناسبًا).

في AppMaster، غالبًا ما تعيش هذه القواعد في Business Process Editor: تدفق واحد لقوائم الميتاداتا، وتدفق أكثر صرامة لإنشاء استجابة التنزيل.

روابط تنزيل منتهية الصلاحية: تنزيلات أكثر أمانًا بدون الاحتكاك

الروابط المنتهية الصلاحية توازن جيد بين "أي شخص يملك الرابط يمكنه التنزيل للأبد" و"يجب على المستخدمين تسجيل الدخول في كل مرة". تعمل جيدًا للتنزيلات لمرة واحدة، مشاركة مستند عبر البريد، أو منح وصول مؤقت لمقاول. على النطاق الواسع، تقلّل أيضًا من مشاكل الدعم لأنك تستطيع منح الوصول دون فتح التخزين بأكمله.

نمطان شائعان:

- روابط موقعة تنتهي صلاحيتها تلقائيًا. بسيطة وسريعة، لكن الإبطال صعب إذا انتشر الرابط.

- نقطة تنزيل قائمة على توكن تمنحك تحكّمًا أكبر. يحتوي الرابط على توكن قصير، يتحقق تطبيقك من الأذونات عند كل طلب، ثم يخدم أو يعيد التوجيه إلى الملف.

إعداد عملي:

- استخدم صلاحيات قصيرة للروابط المشتركة (10 إلى 60 دقيقة) وجدد عند الطلب.

- احتفظ بصلاحيات أطول فقط للجلسات الموثوقة المسجلة (مثلاً، "تحميل مجدد" يولد رابطًا جديدًا).

- قيد الروابط بشكل محكم: ملف واحد، مستخدم واحد (أو مستلم واحد)، إجراء واحد (عرض مقابل تنزيل).

- سجّل إنشاء الرابط واستخدامه لتتبع التسريبات بدون التخمين.

النطاق مهم لأن العرض عادة يعني عرضًا مضمنًا، بينما التنزيل يعني حفظ نسخة. إذا احتجت كلاهما، أنشئ روابط منفصلة بقواعد منفصلة.

خطط للإبطال. إذا فقد مستخدم الوصول (استرداد نقود، تغيير دور، انتهاء عقد)، قد لا تكون الروابط الموقعة وحدها كافية. مع نقطة توكن يمكنك إبطال الرموز فورًا. مع الروابط الموقعة، اجعل الصلاحية قصيرة ودوّر مفاتيح التوقيع فقط عند الضرورة (تدوير المفاتيح يبطل كل شيء، فاستخدمه بحذر).

مثال: رابط فاتورة في بوابة العميل المرسل إلى محاسب ينتهي خلال 30 دقيقة، يسمح بالعرض فقط، ومرتبط بمعرّف الفاتورة وحساب العميل. إذا أُزيل العميل من الحساب، يُرفض التوكن حتى لو نُقِل البريد الإلكتروني.

خطوة بخطوة: تدفق تحميل قابل للتوسع

تدفق تحميل موثوق يفصل ثلاثة اهتمامات: ما تسمح به، أين تذهب البايتات، ومن يمكنه جلبها لاحقًا. عندما تختلط هذه الأمور، تتحول الحالات الحدّية الصغيرة إلى حوادث إنتاج.

تدفق عملي للصور وPDF ومعظم ملفات المستخدمين:

- حدّد قواعد قائمة على الغرض. لكل غرض (avatar، invoice، ID document) عيّن الأنواع المسموح بها، الحد الأقصى للحجم، وأي فحوص إضافية مثل عدد الصفحات.

- أنشئ طلب تحميل في الواجهة الخلفية. يطلب العميل إذنًا للرفع. تُرجع الواجهة الخلفية هدف تحميل (مثل مفتاح تخزين كائن زائد توكن قصير الصلاحية) وتُنشئ صف تحميل جديد بحالة

pending. - ارفع البايتات إلى التخزين، ثم أكد. يرفع العميل إلى تخزين الكائن، ثم يستدعي الواجهة الخلفية لتأكيد الإكمال. تتحقق الواجهة الخلفية من المفتاح المتوقع والخصائص الأساسية، ثم تعلم السطر

uploaded. - شغّل التحقق بشكل غير متزامن. في الخلفية، تحقق من نوع الملف الحقيقي (من الأفضل التحقق من magic bytes)، فرض الحجم، استخراج ميتاداتا آمنة (الأبعاد، عدد الصفحات)، واختياريًا تشغيل فحص برمجيات خبيثة. إذا فشل، علّم التحميل

blockedوامنع التنزيلات. - قدّم التنزيلات عبر سياسة. عند التنزيل، تحقق أن المستخدم يملك حق الوصول إلى كيان ملكية الملف (مستخدم، منظمة، تذكرة، طلب). ثم مرّر التنزيل أو أعد روابط تنزيل منتهية للحفاظ على خصوصية التخزين.

أضف تنظيفًا. احذف التحميلات pending المهجورة بعد نافذة قصيرة، وأزل الملفات غير المشار إليها (مثلاً، رفع مستخدم صورة لكنه لم يحفظ النموذج).

إذا بنيت هذا في AppMaster، نمذج التحميلات ككيان مستقل مع حقل حالة ومرجع المالك، ثم طبق نفس فحوصات الأذونات في كل Business Process للتنزيل.

مثال: فواتير في بوابة عملاء

بوابة عملاء حيث يرفع المستخدمون فواتير PDF تبدو بسيطة حتى يصبح لديك آلاف الشركات، أدوار متعددة، ونفس الفاتورة تُستبدل ثلاث مرات.

لترتيب التخزين، احتفظ بالملف الخام في مسار متوقع يتطابق مع طريقة البحث. على سبيل المثال: invoices/<company_id>/<yyyy-mm>/<upload_id>.pdf. الشركة والشهر يسهلان التنظيف والتقارير، بينما upload_id يتجنّب التصادمات عند مشاركة اسم.

في قاعدة البيانات، خزّن ميتاداتا تشرح ما هو الملف ومن يمكنه الوصول إليه:

company_idوbilling_monthuploaded_by_user_idوuploaded_atoriginal_filenameوcontent_typesize_bytesوchecksum (اختياري)- الحالة (active، replaced، quarantined)

الآن المشاركة: مدير الفوترة يريد إرسال فاتورة إلى محاسب خارجي لمدة 24 ساعة. بدلًا من تغيير الأذونات العامة، أنشئ رابط تنزيل منتهي الصلاحية مربوطًا لتلك الفاتورة تحديدًا، بوقت انتهاء صارم وغرض واحد (تحميل فقط). عندما ينقر المحاسب، يتحقق تطبيقك من التوكن، يتأكد أنه لم ينتهِ، ثم يخدم الملف.

إذا حمل المستخدم PDF خاطئًا أو استبدل ملفًا، لا تكتب فوق الكائن القديم. علم السجل السابق كـ replaced، احتفظ به للتدقيق، ووجّه مدخل الفاتورة إلى upload_id الجديد. إذا احتجت لاحقًا احترام قواعد الاحتفاظ، يمكنك حذف الملفات المستبدلة بمهام مجدولة.

عند حصول دعم على تذكرة "لا يمكن التنزيل"، تساعد الميتاداتا في التشخيص سريعًا: هل الرابط منتهي؟ هل الفاتورة معلمة كمستبدلة؟ هل المستخدم تابع للشركة الصحيحة؟ هل وُضع الملف في الحجر الصحي؟ في AppMaster، يمكن وضع هذه الفحوص في Business Process بحيث يتبع كل تنزيل نفس القواعد.

أخطاء شائعة وكيف تتجنبها

عندما تتعامل الفرق مع رفع الملفات على نطاق واسع لأول مرة، الأخطاء نادرًا ما تكون غامضة. تأتي من اختصارات متوقعة تبدو جيدة في عرض تجريبي وتؤذي لاحقًا.

- الاعتماد على الامتداد فقط أو على نوع MIME فقط. يمكن للمهاجمين إعادة تسمية الملفات، والمتصفحات قد تكذب. تحقق من الاثنين، وتحقق أيضًا من magic bytes على الخادم.

- استخدام تخزين عام والاعتماد على الأذونات فقط. دلو/حاوية عامة يجعل أي قاعدة مفقودة تسريب بيانات. اجعل التخزين خاصًا افتراضيًا ومرّره عبر تطبيقك.

- وضع الأسماء المقدمة من المستخدم في المسارات أو العناوين. أسماء مثل invoice_john_smith.pdf تكشف بيانات شخصية وتجعل التخمين أسهل. استخدم معرّفات عشوائية لمفاتيح الكائنات، واعرض الاسم الودي في الواجهة.

- خلط ملفات المستأجرين في نفس المسار بدون فحوص قوية. مسار مثل /uploads/2026/01/ ليس نموذج أذونات. تحقق دائمًا من حقوق المستأجر والمستخدم قبل إعادة التنزيل.

- إهمال التنظيف للتحميلات الفاشلة أو المهجورة. التحميلات متعددة الأجزاء وإعادة المحاولات تترك نفايات. أضف مهمة خلفية تزيل التحميلات المعلقة التي لم تكتمل.

خطأ آخر ينساه الفرق هو عدم وجود خطة لإعادة المحاولات والنسخ المكررة. شبكات المحمول تقطع. المستخدمون يضغطون مرتين. يجب أن يتعامل نظامك مع "تحميل نفس الملف مرارًا" كأمر عادي.

نهج عملي هو توليد معرف تحميل أولًا، ثم قبول القطع أو ملف واحد، وتعليم السجل بأنه محقق فقط بعد اجتياز التحقق. إذا تكرر نفس التحميل، أعد السجل الموجود بدلًا من إنشاء نسخة ثانية.

إذا بنيت هذا في AppMaster، احتفظ بالقواعد الأساسية في مكان واحد (المنطق الخلفي) حتى يتصرف ويب ومحمول بنفس الطريقة، حتى لو تغيّرت الواجهة.

قائمة تفقد سريعة قبل الإطلاق

قبل أن تفتح التحميلات للمستخدمين الحقيقيين، قم بجولة سريعة على الأساسيات. معظم مشاكل رفع الملفات على نطاق واسع تأتي من فجوات صغيرة تظهر فقط بعد وجود عدد كبير من المستخدمين والملفات والحالات الحدّية.

- قائمة مسموح بها لأنواع الملفات وحدد حدود الحجم لكل حالة استخدام (صور الملف الشخصي مقابل الفواتير). تحقق من الامتداد ونوع المحتوى الحقيقي.

- احفظ ميتاداتا التحميل في قاعدة البيانات: من يملكها (مستخدم، فريق، حساب)، ما غرضها، وحالة واضحة مثل

pending،verified، أوblocked. - اجعل التخزين خاصًا افتراضيًا، وطبق فحوصات الأذونات على كل تنزيل (لا تعتمد على روابط مخفية).

- استخدم روابط تنزيل منتهية الصلاحية عند الحاجة للمشاركة، واجعل مددها قصيرة (دقائق أو ساعات، لا أيام).

- تجنّب البيانات الشخصية في المسارات والأسماء. استخدم معرّفات عشوائية، واعرض اسمًا ودودًا في الواجهة.

كن لديك جواب للتحميلات المهجورة. من الطبيعي أن يبدأ المستخدم رفعًا ولا يكمله، أو يستبدل الملفات كثيرًا.

خطة تنظيف بسيطة:

- احذف الملفات اليتيمة التي لم تصل إلى

verifiedبعد وقت محدد. - احتفظ بنافذة احتفاظ للملفات المستبدلة، ثم احذفها.

- سجّل الأحداث الأساسية (رفع، تحقق، تنزيل، حذف) حتى يتسنى للدعم التحقيق.

إذا كنت تبني في AppMaster، خزّن الميتاداتا في PostgreSQL عبر Data Designer، نفّذ الفحوص في Business Process Editor، وولّد رموز تنزيل قصيرة الأجل قبل تقديم الملفات.

الخطوات التالية: أطلق بأمان، ثم حسّن تدريجيًا

أسرع طريق لإصدار آمن هو اختيار نهج تحميل واحد والالتزام به. قرّر إن كانت الملفات تمر أولًا عبر الواجهة الخلفية أم تُرفع مباشرةً إلى التخزين الكائني بتوكن قصير الصلاحية. ثم اكتب الخطوات الدقيقة ومن يملك كل خطوة (العميل، الواجهة الخلفية، التخزين). الاتساق يفوق الذكاء عندما تتعامل مع رفع الملفات على نطاق واسع.

ابدأ بالإعدادات الافتراضية الصارمة. قيد أنواع الملفات إلى ما تحتاجه فعليًا، اجعل حدود الحجم محافظة، واطلب المصادقة لأي شيء ليس عامًا. إذا طلب المستخدمون ملفات أكبر أو صيغًا إضافية، قم بتخفيف قاعدة واحدة في كل مرة وقِس التأثير.

أضف مراقبة أساسية مبكرًا حتى تظهر المشاكل بسرعة:

- معدل فشل التحميل (حسب الجهاز، المتصفح، ونوع الملف)

- متوسط وحافة 95% لحجم التحميل

- زمن التحميل (خاصة على الشبكات المحمولة)

- نمو التخزين يوميًا أو أسبوعيًا

- أخطاء التنزيل (بما في ذلك الروابط منتهية الصلاحية أو المحجوزة)

إذا كان نظام التحميل جزءًا من تطبيق أكبر، اجعل نموذج البيانات والأذونات قريبين من منطق عملك. فرق تستخدم AppMaster غالبًا تضع سجلات التحميل في PostgreSQL، تنفّذ التحقق والتحكم في الوصول في Business Processes، وتُعيد استخدام نفس المنطق عبر الواجهة الخلفية، تطبيق الويب، والتطبيقات الأصلية.

تحسين مفيد لاحقًا هو إضافة معاينات للصيغ الشائعة، سجلات تدقيق للوثائق الحساسة، أو قواعد احتفاظ بسيطة (مثلاً، حذف التحميلات المؤقتة بعد 30 يومًا). الترقيات الصغيرة والثابتة تبقي النظام موثوقًا مع نمو الاستخدام.

الأسئلة الشائعة

ابدأ بكتابة فئات الملفات الحقيقية التي تتوقعها: صور الملف الشخصي، فواتير، عقود، مرفقات تذاكر، تصديرات، وهكذا. لكل فئة، قرّر من يمكنه الرفع، من يمكنه العرض، من يمكنه الاستبدال أو الحذف، هل يجب أن تنتهي صلاحية المشاركة، وكم من الوقت تُحتفظ بالملف. هذه القرارات توجه نموذج قاعدة البيانات وفحوصات الأذونات حتى لا تضطر لإعادة تصميم كل شيء لاحقًا.

استخدم قائمة مسموح بها وتحقق كلًا من امتداد اسم الملف ونوع MIME المكتشف من المحتوى. حدّد حدود حجم واضحة لكل غرض ملف، وأضف فحوصًا أعمق عند الحاجة مثل أبعاد الصورة أو عدد صفحات PDF. أعد تسمية الملفات إلى معرف مُولَّد واحتفظ بالاسم الأصلي في الميتاداتا لتجنب التصادمات والأسماء غير الآمنة.

الامتدادات سهلة التزييف، وأنواع MIME قد تختلف عبر الأجهزة والمتصفحات. التحقق من الاثنين يلتقط الكثير من حالات التحايُل الواضحة، لكن للمرفوعات عالية المخاطر يجب التحقق أيضًا من توقيع الملف (magic bytes) على الخادم خلال خطوة التحقق. اعتبر أي شيء يفشل بأنه محجوب وامنع التنزيل حتى يُراجع أو يُحذف.

أنشئ سجلًا في قاعدة البيانات أولًا وارجع معرّف تحميل، ثم ارفع الباينريات وأكد الاكتمال. هذا يمنع وجود "ملفات غامضة" في التخزين بلا مالك أو غرض، ويتيح فرض الأذونات قبل انتقال أي بيانات. كما يجعل التنظيف أسهل لأنك تستطيع العثور على التحميلات المعلقة المهجورة بسهولة.

اجعل التخزين خاصًا افتراضيًا ومرِّر الوصول عبر منطق الأذونات في التطبيق. احتفظ بمفاتيح الكائنات متوقعة لكن غير شخصية، باستعمال معرّف المستأجر أو مساحة العمل زائد معرّف تحميل غامض، وخزن التفاصيل القابلة للقراءة للبشر في قاعدة البيانات. افصل الملفات الأصلية عن المشتقات (مثل الصور المصغَّرة) حتى لا تختلط سياسات الاحتفاظ والأذونات.

عامل الوصول إلى الميتاداتا وتنزيل البايتات كأذونتين منفصلتين. كثير من المستخدمين يمكن السماح لهم برؤية أن الملف موجود دون السماح بتنزيله. طبق قاعدة الرفض افتراضيًا على التنزيلات وسجّل الوصول للوثائق الحساسة، ولا تعتمد على "أمان بالرابط الصعب التخمين" باعتباره الضبط الوحيد.

روابط موقعة قصيرة الأجل سريعة وبسيطة، لكن إذا انتشرت يمكنك صعوبة إلغاؤها قبل انتهاء الصلاحية. نقطة تنزيل تعتمد على توكن في الخادم تمنحك تحكّمًا أكبر: يرسل الرابط توكنًا قصيرًا، يتحقق تطبيقك من الأذونات عند كل طلب ثم يخدم أو يعيد التوجيه إلى الملف. عمومًا اجعل الصلاحيات قصيرة ومحدودة بملف واحد ومستخدم واحد وإجراء واحد، وسجّل الإنشاء والاستخدام لتتبع التسريبات.

صمّم النظام للتعامل مع إعادة المحاولة كأمر عادي: الشبكات على المحمول تقطع، المستخدم يضغط مرتين، والتحميلات تتكرر. ولِد معرّف تحميل أولًا، اقبل التحميل ضده، واجعل خطوة التأكيد متكررة الآثار (idempotent) حتى لا تُنشئ نسخًا زائدة عند التكرار. لتقليل التكرارات، خزّن التجزئة (checksum) بعد التحميل واكتشف إعادة رفع نفس المحتوى لنفس الغرض.

سَتتراكم التحميلات المعلقة عندما يترك المستخدمون النموذج أو يفقدون الاتصال، لذا ضع تنظيفًا مجدولًا منذ اليوم الأول. امسح واحذف السجلات المعلقة القديمة وكائناتها في التخزين، واحتفظ بالعناصر المحجوبة فقط لطول الفترة اللازمة للتحقيق. بالنسبة للوثائق المستبدلة، احتفظ بفترة احتفاظ لأغراض التدقيق ثم أزل النسخ القديمة تلقائيًا.

مَدل التحميل ككائن خاص في PostgreSQL مع حقل حالة، مالك، نطاق، وغرض، ثم طبق القواعد في سير خلفي واحد حتى تتصرف الويب والمحمول بنفس الطريقة. ضع التحقق وخطوات التحقق في Business Process حتى يتبع كل مسار تحميل نفس القائمة المسموح بها والقيود وتحولات الحالة. قدّم التنزيلات عبر Business Process أكثر صرامة يراجع الأذونات ويصدر رموز تحميل قصيرة الأجل عند الحاجة للمشاركة.