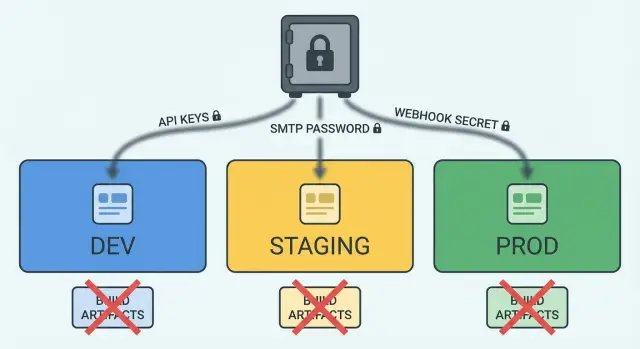

إدارة الأسرار والتهيئة لبيئات dev وstaging وprod

تعلّم إدارة الأسرار والتهيئة عبر بيئات dev وstaging وprod مع أنماط بسيطة لمفاتيح API، بيانات اعتماد SMTP، وأسرار الويبهوك دون تسريبات.

ما المشكلة التي نحلها

إدارة الأسرار والتهيئة تتعلق بإبقاء القيم الحساسة خارج الأماكن التي يمكن نسخها أو تخزينها مؤقتاً أو مشاركتها عن طريق الخطأ.

الـ سر هو كل ما يمنح وصولاً أو يثبت الهوية، مثل مفتاح API، كلمة مرور قاعدة بيانات، تسجيل دخول SMTP، أو سر توقيع ويبهوك. التهيئة العادية هي قيمة يمكن أن تكون عامة بدون ضرر، مثل اسم علم ميزة، مهلة زمنية، أو عنوان أساسي لموقع عام.

تحتاج بيئات dev وstaging وprod إلى قيم مختلفة لأنها تخدم أهدافاً متباينة. Dev للتكرار السريع والاختبار الآمن. Staging يجب أن يشبه الإنتاج لكنه يبقى معزولاً. Production يجب أن يكون مؤمَّناً، قابلًا للتدقيق، ومستقرًا. إذا أعِيد استخدام نفس الأسرار في كل مكان، فإن تسرباً واحداً في dev قد يتحول إلى خرق في prod.

"التسرّب إلى البنيات" يعني أن السّر يصبح جزءاً من شيء يُعبّأ ويُشارك، مثل ثنائي خادم مُجمَّع، حزمة تطبيق موبايل، أو حزمة واجهة أمامية. بمجرد أن يكون السر في أثر بناء، يمكن أن ينتشر إلى أماكن لا تسيطر عليها.

التسريبات العرضية تحدث عادة عبر طرق متوقعة:

- تضمين الأسرار في الشيفرة المصدرية، الأمثلة، أو التعليقات

- رفع ملف

.envمحلي أو تصدير إعدادات إلى المستودع - خبز الأسرار في بنى الواجهة الأمامية أو الموبايل التي تعمل على أجهزة المستخدم

- طباعة الأسرار في السجلات، تقارير الأعطال، أو مخرجات البناء

- نسخ قيم الإنتاج إلى staging "لاختبار سريع"

مثال بسيط: يضيف مطوّر كلمة مرور SMTP إلى ملف تهيئة ليُ"جعل البريد يعمل"، ثم يُرتكب الملف أو يُحزَّم في إصدار. حتى ولو دارت الكلمة لاحقاً، قد يبقى الإصدار القديم في ذاكرة CI، أو في رفع متجر التطبيقات، أو في مجلد تنزيل شخص ما.

الهدف واضح: أبقِ الأسرار خارج الشيفرة والبنيات، وادخل القيم الصحيحة لكل بيئة وقت التشغيل أو عبر خطوة نشر آمنة.

مبادئ أساسية تمنع معظم التسريبات

معظم الأمان هنا يأتي من عادات بسيطة تتبعها في كل مرة.

أبقِ الأسرار خارج الشيفرة ومخرجات البناء. الشيفرة تنتشر. تُنسخ، تُراجع، تُسجَّل، تُخزّن مؤقتاً، وتُرفع. البنيات تنتشر أيضاً: قد تنتهي الآثار في سجلات CI، حزم التطبيقات، سجلات حاويات، أو مجلدات مشتركة. اعتبر أي شيء يُرتكب أو يُجمّع علانياً.

افصل بيانات الاعتماد حسب البيئة (أقل امتياز). يجب أن يعمل مفتاح dev فقط في dev، ويُقيَّد بما يمكنه فعله. إن تسرب مفتاح من لابتوب أو خادم اختبار يبقى ضرره محصوراً. هذا ينطبق أيضاً على مستخدمي SMTP، كلمات مرور قواعد البيانات، وأسرار توقيع الويبهوك.

اجعل التدوير أمراً مملاً. افترض أنك ستدوّر الأسرار، لأنك ستفعل. صمّم بحيث تستطيع استبدال القيمة بدون تعديل الشيفرة وبدون إعادة بناء كل تطبيق. للعديد من الأنظمة، يعني ذلك قراءة الأسرار وقت التشغيل (من متغيرات البيئة أو مخزن أسرار) ودعم أكثر من سر فعال أثناء الانتقال.

قيد وسجّل الوصول. يجب أن تكون الأسرار قابلة للقراءة فقط من الخدمة التي تحتاجها، وفقط في البيئة التي تعمل فيها. الوصول البشري يجب أن يكون نادراً، محدود الزمن، وقابل للتدقيق.

إذا أردت مجموعة قواعد صغيرة تغطي معظم الحالات:

- لا تُرتكب الأسرار أو تُلصقها في تذاكر، محادثات، أو لقطات شاشة.

- استخدم بيانات اعتماد منفصلة لـ dev وstaging وprod.

- فضّل التهيئة وقت التشغيل على خبز القيم في الصور أو حزم الموبايل.

- دوّر وفق جدول وبعد أي اشتباه بالتعرض.

- قيّد من وماذا يمكنه قراءة الأسرار، واحتفظ بسجلات الوصول.

تنطبق هذه المبادئ سواء كنت تستخدم مكدس شيفرة تقليدي أو منصة بلا-كود مثل AppMaster. الطريق الأكثر أماناً واحد: أبقِ الأسرار خارج البناء ومحدودة النطاق حيث تُستخدم.

من أين تتسرّب الأسرار غالباً

معظم التسريبات ليست "اختراقات" بالمعنى المفترض. تحدث أثناء العمل العادي: اختبار سريع، لقطة شاشة مفيدة، أو بناء يطبع الكثير. نقطة بداية جيدة هي معرفة أين تحدث الزلات الصغيرة عادة.

التحكم بالمصدر هو الكلاسيكي. يلصق أحدهم مفتاح API في ملف تهيئة "لاحقاً"، يرتكبه، فينتشر عبر الفروع، طلبات الدمج، وتعليقات مراجعة الشيفرة. حتى لو نُزع لاحقاً، قد يعيش السر في التاريخ أو في رقعة منسوخة.

أي شيء تشحنه إلى المستخدمين مصدر كبير آخر. حزم الواجهة الأمامية وثنائيات التطبيقات سهل فحصها. إذا كان سر في JavaScript أو تطبيق iOS/Android أو تهيئة "مخبوزة"، افترض أنه عام. يمكن لعملاء الطرف أن يحملوا معرفات عامة، لكن ليس مفاتيح خاصة.

تتسرّب الأسرار أيضاً عبر "الضوضاء المفيدة" في الأتمتة والدعم. أمثلة شائعة: سجلات CI التي تطبع متغيرات البيئة، طباعات تصحيح تضم بيانات SMTP، تقارير أعطال تلتقط التهيئة والطلبات الصادرة، صور الحاويات وذاكرات البناء التي تخزن ملفات .env بطريق الخطأ، وتذاكر الدعم التي تحتوي لقطات للشاشات أو سجلات كاملة.

نمط شائع هو دخول سر إلى خط أنابيب البناء مرة واحدة، ثم يُنسخ في كل مكان: طبقة حاوية، أثر مؤقت، سجل، وتذكرة. الحل نادراً ما يكون أداة واحدة. إنه عادة: أبقِ الأسرار خارج الشيفرة، خارج البنيات، وخارج أي شيء يلصقه البشر في الدردشة.

أنواع الأسرار المشتركة ومخاطرها

يساعد معرفة نوع السر الذي تتعامل معه، ما الذي يمكن أن يفعله إن تسرّب، وأين لا يجب أن يظهر أبداً.

مفاتيح API (Stripe، خرائط، تحليلات، وخدمات أخرى) غالباً ما تكون بيانات اعتماد "على مستوى المشروع". تُعرّف تطبيقك وتسمح بإجراءات محددة، مثل تحصيل بطاقة أو قراءة إحصاءات الاستخدام. ليست نفس رموز المستخدم. الرموز تمثل جلسة مستخدم محددة ويجب أن تنتهي صلاحيتها. العديد من مفاتيح API لا تنتهي صلاحيتها تلقائياً، وهذا يجعل التسريبات أكثر خطورة.

بيانات اعتماد SMTP عادة اسم مستخدم وكلمة مرور لخادم البريد. إن تسرّبت، يمكن للمهاجم إرسال رسائل مزعجة باسم نطاقك وتلويث قابلية التسليم. مزوّدو البريد الذين يقدمون واجهات API يستبدلون كلمات مرور SMTP بمفاتيح API وصلاحيات مقيدة، التي قد تكون أكثر أماناً، لكن الخطر يبقى مرتفع إذا كان المفتاح يسمح بإرسال البريد من حسابك.

أسرار الويبهوك (أسرار التوقيع أو مفاتيح التحقق) تحمي الطلبات الواردة. إذا تسرّب سر التوقيع، يمكن لشخص تزوير أحداث "الدفع ناجح" أو "تم إلغاء الاشتراك" وخداع نظامك. الخطر ليس كشف البيانات فقط، بل تنفيذ منطق الأعمال بناءً على أحداث مزيفة.

أسرار عالية الأثر أخرى تشمل عناوين قواعد البيانات (غالباً مع كلمات مرور مضمنة)، بيانات اعتماد حسابات الخدمة، ومفاتيح التشفير. عنوان قاعدة بيانات مسرّب قد يعني سرقة كاملة للبيانات. مفتاح تشفير مسرب قد يجعل البيانات الماضية والمستقبلية قابلة للقراءة، والتدوير قد يكون مؤلماً.

طريقة سريعة للتفكير في الأثر:

- يمكن إنفاق المال أو تشغيل إجراءات: مفاتيح الدفع، مفاتيح API إدارية، أسرار توقيع الويبهوك

- يمكن انتحال هويتك: كلمات مرور SMTP، مفاتيح إرسال البريد، رموز بوت الرسائل

- يمكن كشف كل البيانات: بيانات اعتماد قواعد البيانات، حسابات خدمات السحابة

- يمكن كسر الخصوصية بشكل دائم: مفاتيح التشفير، مفاتيح التوقيع

- غالباً آمن للشحن: المفاتيح المنشورة المخصصة للمتصفح (مع قيود نطاق/تطبيق)

لا تشحن هذه إلى تطبيقات العملاء (ويب، iOS، Android): مفاتيح API الخاصة، كلمات مرور SMTP، بيانات اعتماد قواعد البيانات، حسابات الخدمة، مفاتيح التشفير الخاصة، وأسرار توقيع الويبهوك. إذا احتاج العميل لاستدعاء API خارجي، مرّره عبر باكندك حتى يبقى السر على الخادم.

أنماط لتخزين الأسرار دون وضعها في البنيات

الافتراض الآمن بسيط: لا تخبز الأسرار في أي شيء يُجمّع أو يُصدَّر أو يُشارك. عامل البنيات كآثار عامة حتى لو اعتقدت أنها خاصة.

اختر الحاوية المناسبة لكل بيئة

للتطوير المحلي، ملف تهيئة محلي مقبول إذا ظل خارج التحكم بالإصدار وسهل الاستبدال (مثلاً ملف .env محلي). لـ staging وproduction، فضّل مخزن أسرار حقيقي: مدير أسرار مزود السحابة، فولط مخصص، أو إعدادات بيئة محمية على منصتك.

متغيرات البيئة خيار جيد افتراضياً لأنها سهلة الحقن وقت التشغيل وتبقى منفصلة عن قاعدة الشيفرة. المفتاح هنا هو التوقيت: الحقن وقت التشغيل أكثر أمناً من الحقن وقت البناء لأن السر لا يصبح جزءاً من ناتج البناء أو حزمة العميل.

تقسيم عملي يعمل للعديد من الفرق:

- التطوير المحلي: متغيرات بيئة محلية أو ملف أسرار محلي فريد لكل جهاز مطوّر

- Staging: مدير أسرار أو إعدادات بيئة محمية، مقيدة لبيئة staging فقط

- Production: مدير أسرار مع ضوابط وصول مشددة، سجلات تدقيق، وتدوير

حافظ على تسمية وحدود متسقة

استخدم نفس أسماء المفاتيح في كل بيئة حتى يتصرف التطبيق بالمثل: SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET. تتغير القيم فقط.

عندما تبدأ البيئات بأن تصبح مهمة (المدفوعات، البريد، الويبهوك)، استخدم مشاريع أو حسابات سحابة منفصلة لكل بيئة إن أمكن. مثلاً، احتفظ بمفاتيح Stripe وWebhooks الخاصة بالـ staging في مخزن مخصّص حتى لا يستطيع خطأ في staging الوصول إلى الإنتاج.

إذا نشرت بمنصة مثل AppMaster، فضّل إعدادات بيئة وقت التشغيل لخدمات الباكند كي تبقى الأسرار على الخادم ولا تُضمّن في الشيفرة المصدرة أو تطبيقات العميل.

إعداد خطوة بخطوة عبر dev وstaging وprod

اجعل سوء الاستخدام صعباً افتراضياً.

-

اجرد ما لديك وأين يُستخدم. تضمّن مفاتيح API، أسماء مستخدمين وكلمات مرور SMTP، أسرار توقيع الويبهوك، كلمات مرور قواعد البيانات، مفاتيح JWT، ورموز الطرف الثالث. لكل واحد، دوّن المالك (فريق أو بائع)، المكوّن الذي يقرأه (باكند، عامل، موبايل، ويب)، ومدى سهولة تدويره عملياً.

-

أنشئ قيم منفصلة لـ dev وstaging وprod، مع أذونات منفصلة. أسرار dev يجب أن تكون آمنة للاستخدام من لابتوبات وحاويات محلية. يجب أن يشبه staging الإنتاج لكن دون مشاركة بيانات اعتماد أو حسابات الإنتاج. الإنتاج يجب أن يكون قابلاً للقراءة فقط بواسطة هوية وقت التشغيل الإنتاجية، وليس البشر افتراضياً.

-

انقل الأسرار إلى تهيئة وقت التشغيل، لا وقت البناء. إذا وُجد السر أثناء البناء، قد ينتهي في سجلات البناء، طبقات Docker، حزم العميل، أو تقارير الأعطال. القاعدة البسيطة: البنى تُنتج آثاراً آمنة للنسخ؛ الأسرار تُحقن فقط عند بدء تشغيل التطبيق.

-

استخدم تدفّق نشر متسق. نهج واحد يبقي الفرق خارج المتاعب:

- أنشئ مخزن أسرار لكل بيئة (أو مساحة أسماء صارمة لكل بيئة).

- امنح هوية وقت التشغيل للتطبيق حق قراءة أسرار بيئتها فقط.

- ادخل الأسرار عند بدء التشغيل عبر متغيرات البيئة أو ملفات مُركَّبة، واحتفظ بها خارج الصور وحزم الواجهة.

- أضف قواعد تدوير (تواريخ انتهاء، مالك، وتذكير دوري) لكل سر.

- أضف اختباراً صارماً: يجب أن تفشل نشرات staging إذا حاولت قراءة سر إنتاجي.

التقيد يعني تقليل من وماذا يمكنه قراءة كل سر. تجنّب الحسابات المشتركة، والتوكنات طويلة العمر حيث أمكن، وحافظ على أذونات القراءة أضيق من أذونات الكتابة.

إذا استخدمت منصة بلا-كود مثل AppMaster، نفس النهج يُنجز المهمة: احتفظ بمعلومات الطرف الثالث في إعدادات وقت التشغيل المخصّصة بالبيئة، واعتبر آثار البناء داخل فريقك عامة. هذا القرار الوحيد يمنع الكثير من التسريبات العرضية.

أنماط عملية لمفاتيح API وبيانات اعتماد SMTP

تحدث كثير من التسريبات عندما يحتاج التطبيق إلى "إرسال شيء" والحل الأسرع هو لصق بيانات الاعتماد في العميل أو ملف تهيئة يُحزَم. قاعدة افتراضية جيدة: لا تحتفظ تطبيقات الويب والموبايل بمستخدمين وكلمات مرور SMTP أو مفاتيح مزوّد يمكنها الإرسال.

للبريد، فضّل مفتاح API لمزوّد البريد بدلاً من SMTP الخام عندما تستطيع. الإرسال عبر API أسهل في تقييد الصلاحيات (فقط الإرسال)، التدوير، والمراقبة. إذا اضطررت لاستخدام SMTP، اجعله جانب الخادم فقط واجعل الباكند المكان الوحيد الذي يتحدث إلى خادم البريد.

إعداد عملي يبقى آمناً:

- اجعل إرسال البريد خلف نقطة نهاية باكند (مثل: "أرسل رمز استعادة" أو "أرسل فاتورة").

- خزّن مفتاح API أو كلمة مرور SMTP كسّر بيئي على الباكند، لا في الشيفرة أو إعدادات الواجهة.

- استخدم بيانات اعتماد منفصلة لـ dev وstaging وprod (ويُفضّل حسابات ومجالات مرسل منفصلة).

- أضف قائمة سماح لمستلمي staging حتى لا تصل الرسائل إلى عملاء حقيقيين.

- سجّل نتائج التسليم (معرّف الرسالة، استجابة المزود، نطاق المستلم) لكن لا تسجل بيانات الاعتماد أو نص الرسائل الكامل.

فصل staging عن الإنتاج أهم مما يتوقع البعض. يمكن لنظام staging أن يرسل رسائل حقيقية لعملاء إن شارك نفس قواعد الإرسال والاستقبال. حاجز بسيط: في staging، حظر كل البريد الصادر إلا للمستلمين الموجودين في قائمة سماح.

مثال: تبني بوابة عملاء في AppMaster. تطبيق الموبايل يطلق "أرسل لي رمز تسجيل الدخول". التطبيق يستدعي باكندك، الباكند يقرأ سر البريد من بيئته (prod أو staging)، ويُرسل البريد. إذا استخدم المختبر staging، تمنع قائمة السماح رسائل العملاء الحقيقية، وسجلاتك تظهر نجاح الإرسال دون كشف المفتاح.

أسرار الويبهوك: التوقيع، التحقق، والتدوير

أمن الويبهوك يتلخّص في قاعدة واحدة: تحقق من كل طلب على الخادم باستخدام سر لا يغادر الباكند. إذا شُحنت قيمة إلى ويب أو تطبيق موبايل، فهي لم تعد سرّاً.

التوقيع والتحقق

عامل الويبهوك كمدفوع وارد: لا تقبل شيئاً قبل التحقق. يرسل المزود هيدر توقيع محسوب من الحمولة وسرك المشترك. يعيد خادمك حساب التوقيع ويقارن.

تدفّق تحقق بسيط:

- اقرأ نص الطلب الخام بالضبط كما استُلم (بدون إعادة تنسيق).

- احسب التوقيع المتوقع باستخدام سر الويبهوك.

- قارن باستخدام مقارنة ثابتة الوقت.

- ارفض الطلبات المفقودة أو غير الصحيحة برمز 401 أو 403 واضح.

- بعد ذلك فقط حلل JSON وتعامل مع الحدث.

استخدم نقاط نهاية ويبهوك منفصلة وأسرار منفصلة لـ dev وstaging وprod. يمنع ذلك أداة اختبار أو نظام اختبارات من تشغيل إجراءات إنتاجية، ويسهّل احتواء الحوادث. في AppMaster، يعني ذلك عادة إعدادات بيئة مختلفة لكل نشر، مع سر الويبهوك مخزّن كمتغير خادم، لا في واجهة الويب أو الموبايل.

الحماية من إعادة التشغيل والتدوير

التواقيع تمنع التلاعب، لكنها لا تمنع إعادة التشغيل وحدها. أضف فحوصات تجعل كل طلب صالحاً مرة واحدة فقط، أو لفترة زمنية قصيرة. خيارات شائعة: رأس توقيت بزمن محدود، nonce، أو مفتاح عدم التكرار تحتفظ به وترفض المعالجات المكررة.

خطط للتدوير قبل أن تحتاجه. نمط آمن: دعم سريّن نشطين لفترة تداخل قصيرة: اقبل أي من السريْن أثناء التحديث، ثم استبعد القديم. احتفظ بموعد نهائي واضح وراقب المرور ذو التوقيعات القديمة.

وأخيراً، احذر من السجلات. حمولة الويبهوك غالباً تضم بريدًا إلكترونياً، عناوين، أو بيانات دفع. سجّل معرّفات الحدث، الأنواع، ونتائج التحقق، لكن تجنب طباعة الحمولات أو الرؤوس التي قد تكشف بيانات حساسة.

أخطاء شائعة وفخاخ تجنّبها

معظم التسريبات عادات بسيطة تبدو مريحة أثناء التطوير ثم تُنسخ إلى staging والإنتاج.

التعامل مع ملف .env المحلي كمكان آمن إلى الأبد خطأ شائع. مناسب على الحاسوب المحمول، لكنه يصبح خطيراً عند نسخه إلى مستودع، أرشيف مشترك، أو صورة Docker. إذا استخدمت .env، تأكد من تجاهله في التحكم بالإصدار واستبداله بإعدادات بيئة في النشرات الحقيقية.

استخدام نفس بيانات الاعتماد في كل مكان مشكلة متكررة. مفتاح واحد معاد استخدامه عبر dev وstaging وprod يعني أي خطأ في dev قد يتحول إلى حادث إنتاجي. مفاتيح منفصلة تسهّل التدوير والإبطال والتدقيق.

حقن الأسرار وقت البناء لتطبيقات الويب والموبايل مخاطرة خاصة. إذا انتهى السر داخل حزمة مضمّنة أو تطبيق مُجمّع، افترض أنه قابل للاستخراج. الواجهات الأمامية يجب أن تستلم تهيئة عامة فقط (مثل عنوان API أساسي). يجب أن يبقى كل ما هو حساس على الخادم.

السجلات مصدر تسرب هادئ. طبعة تصحيح "مؤقتة" قد تبقى لشهور وتُشحن. إذا احتجت لتأكيد قيمة، سجّل نسخة مقنّعة فقط (مثلاً آخر 4 أحرف) واحذف العبارة فوراً.

علامات حمراء عادةً ما تعني مشكلة

- الأسرار تظهر في تاريخ Git، حتى لو أزيلت لاحقاً.

- مفتاح يعمل في كل بيئة.

- تطبيق موبايل يحتوي مفاتيح بائع أو كلمات مرور SMTP.

- تذاكر الدعم تتضمن تفريغات طلبات كاملة مع رؤوس.

- القيم "مخفية" بترميز base64 أو حقول نموذجية.

الترميز ليس حماية، والحقول المخفية ما تزال مرئية للمستخدمين.

إذا كنت تبني باستخدام AppMaster، احتفظ بالقيم الحساسة في إعدادات مستوى البيئة لكل هدف نشر (dev وstaging وprod) ومرّر فقط الإعدادات غير الحساسة إلى تطبيقات العميل. فحص واقعي سريع: إذا كان المتصفح يمكنه رؤيته، فاعتبره عاماً.

قائمة تحقق سريعة قبل الشحن

قم بمرور نهائي بعقلية "ما الذي قد يتسرّب". معظم الحوادث مملة: مفتاح ألصق في تذكرة، لقطة شاشة تُظهر لوحة إعدادات، أو أثر بناء يتضمن سراً بصمت.

قبل الشحن، تأكد من الأساسيات:

- لا توجد أسرار في تاريخ المستودع، القضايا، الوثائق، لقطات الشاشة، أو سجلات الدردشة. إذا ألصقت قيمة، افترض تعرضها ودوّرها.

- تحتوي بنى الويب والموبايل على إعدادات عامة فقط (مثل عناوين API الأساسية أو أعلام الميزات). يجب أن تبقى المفاتيح الخاصة، كلمات مرور SMTP، وأسرار توقيع الويبهوك على الخادم أو في مخازن أسرار خاصة بكل بيئة.

- يجب أن يكون staging معزولاً عن الإنتاج. استخدم مفاتيح API وحساب SMTP ونقاط ويبهوك اختبار منفصلة. لا يجب أن يستطيع staging قراءة قواعد بيانات الإنتاج أو مخازن أسرار الإنتاج.

- سجلات CI والمراقبة وتقارير الأخطاء لا تطبع قيم حساسة. افحص مخرجات البناء، تقارير الأعطال، وسجلات التصحيح. قنّن الرموز وامحُ رؤوساً مثل

Authorization. - يمكنك التدوير والإبطال بسرعة بدون تغييرات شيفرة. تأكد أن الأسرار تُحقن وقت النشر (متغيرات بيئة أو مدير أسرار)، بحيث يكون تغيير المفتاح تحديث إعدادات لا إعادة بناء طارئة.

إذا كنت تستخدم AppMaster، اعتبر الأسرار كإعدادات وقت نشر لكل بيئة، لا كقِيَم مخبوزة في شاشات الواجهة أو بنى مُصدَّرة. فحص مفيد أخير: ابحث في الآثار المجمعة والسجلات عن أنماط شائعة مثل sk_live, Bearer ، أو أسماء مستضيفي SMTP.

دوّن "مفتاح الإيقاف" لكل تكامل: أين تُعطّله، ومن يمكنه ذلك في أقل من خمس دقائق.

مثال عملي: المدفوعات، البريد، والويبهوكس

فريق من ثلاثة أشخاص يدير بوابة عملاء (ويب)، تطبيق موبايل مرافق، ووظيفة خلفية صغيرة ترسل إيصالات وتزامن بيانات. لديهم ثلاث بيئات: dev على الحواسيب المحمولة، staging للاختبار، وprod للمستخدمين الحقيقيين. يريدون إعداد أسرار وهندسة تهيئة لا تبطئ العمل اليومي.

في dev، يستخدمون مفاتيح دفع رملية وحساب SMTP تجريبي. كل مطور يحفظ الأسرار في متغيرات بيئة محلية (أو ملف محلي غير متتبع يُحمّل في متغيرات البيئة)، فلا شيء يصل إلى المستودع. تطبيق الويب، الموبايل، والوظيفة الخلفية كلها تقرأ أسماء متغيرات متطابقة مثل PAYMENTS_KEY, SMTP_USER, وWEBHOOK_SECRET، لكن القيم تختلف حسب البيئة.

في staging، تقوم CI بنشر البناء، والمنصة تحقن الأسرار وقت التشغيل. يستخدم staging حساب دفع خاص، بيانات اعتماد SMTP خاصة، وسر توقيع ويبهوك خاص. يمكن لفريق QA اختبار التدفقات الحقيقية دون أي احتمال للوصول إلى أنظمة الإنتاج.

في prod، تُنشر نفس آثار البناء، لكن الأسرار تأتي من مخزن أسرار مخصّص (أو مدير أسرار مزود السحابة) ومتاحة فقط للخدمات الجارية. يضع الفريق أذونات أشد بحيث يمكن للوظيفة الخلفية فقط قراءة بيانات اعتماد SMTP، وفقط معالج الويبهوك يقرأ سر الويبهوك.

عند تعرض مفتاح (مثلاً لقطة شاشة تُظهر مفتاح API)، يتبعون خطة محددة:

- إبطال المفتاح المعرض فوراً وتدوير الأسرار ذات الصلة.

- البحث في السجلات عن استخدام مريب خلال نافذة التعرض.

- إعادة نشر الخدمات لالتقاط القيم الجديدة.

- توثيق ما حدث وإضافة حاجز وقائي (مثل فحص قبل الالتزام).

للحفاظ على سهولة العمل المحلي، لا يشاركوا أسرار الإنتاج أبداً. يستخدم المطوّرون حسابات رملية، وإذا استخدموا أداة بلا-كود مثل AppMaster، يخزنون قيم بيئة منفصلة لكل dev وstaging وprod حتى تعمل نفس منطق التطبيق بأمان في كل مكان.

الخطوات التالية: اجعلها متكررة في سير عملك

عامل عمل الأسرار كجزء من النظافة. الأول مرة مُزعجة. بعد ذلك، يجب أن تصبح روتينية.

ابدأ بكتابة خريطة أسرار بسيطة بلغة واضحة حتى يتمكن أي شخص من تحديثها:

- ما هو السر (مفتاح API، كلمة مرور SMTP، سر ويبهوك)

- أين يُستخدم (خدمة، وظيفة، موبايل، ويب، لوحة البائع)

- أين مخزّن حسب البيئة (dev، staging، prod)

- من يمكنه الوصول (بشر، CI/CD، وقت التشغيل فقط)

- كيف تدوّره (خطوات وماذا تراقب)

بعد ذلك، اختر نمط تخزين واحد لكل بيئة والتزم به. الاتساق يفوز على الذكاء. مثال: المطورون يستخدمون مخزن أسرار محلي، staging يستخدم أسرار مُدارة مع وصول محدود، والإنتاج يستخدم نفس الأسرار المُدارة مع تدقيق أشد.

أضف جدول تدوير وخطة حادث صغيرة سيتبعها الناس فعلاً:

- دوّر المفاتيح عالية المخاطر على جدول زمني (وفوراً بعد تغييرات الموظفين).

- افترض أن التسريبات تحدث: إبطال، استبدال، وتأكد من استعادة المرور.

- سجّل من دوّر ماذا، متى، ولماذا.

- قرّر فحوصات نطاق الأثر (المدفوعات، إرسال البريد، الويبهوكس).

إذا بنيت مع AppMaster (appmaster.io)، احتفظ بالمفاتيح الخاصة في تهيئة الخادم لكل بيئة وانشر حسب البيئة كي لا تُضمَّن الأسرار في بنى الويب والموبايل. ثم جرّب العملية مرة في staging: دوّر مفتاحاً واحداً من البداية للنهاية (حدّث المخزن، أعد النشر، تحقق، أبطِل القديم). بعد ذلك، كررها مع السر التالي.

الأسئلة الشائعة

السر هو أي قيمة تثبت الهوية أو تمنح الوصول، مثل مفاتيح API، كلمات مرور قواعد البيانات، تسجيلات SMTP، وأسرار توقيع الويبهوك. التهيئة هي قيمة يمكن أن تكون عامة دون ضرر، مثل مهلة زمنية، أسماء علمية للميزات، أو عنوان أساسي لموقع عام.

إذا كانت قيمة قد تُسبب ضرراً عند نسخها من لقطة شاشة أو مستودع، تعامل معها كسر.

استخدم أسرار منفصلة لتقليل نطاق الضرر. إذا تسرّب مفتاح من حاسوب مطوّر أو خادم اختبار أو نظام staging، لا تريد أن يفتح نفس المفتاح الإنتاج.

البيئات المنفصلة تُتيح أيضاً أذونات أَخف في dev وstaging، وأماناً أقوى وقابلية تتبع في production.

افترض أن أي شيء مجمّع أو مضمَّن أو مُحمّل يمكن نسخه وفحصه لاحقاً. ابتعد بالأسرار عن الشيفرة ومُتغيرات وقت البناء، وادخلها وقت التشغيل عبر متغيرات البيئة أو مدير أسرار.

إذا أمكنك تبديل سر بدون إعادة بناء التطبيق، فأنت على الطريق الآمن عادةً.

ملف .env محلي جيد للتطوير الشخصي إذا لم يدخل نظام التحكم بالإصدار ولم يُدمج في الصور أو الآثار. ضعه في قواعد التجاهل وتجنب مشاركته عبر محادثات أو تذاكر أو أرشيفات مضغوطة.

للـ staging والإنتاج، فضّل إعدادات بيئة محمية أو مدير أسرار بدل الاعتماد على ملفات متنقلة.

لا تضع المفاتيح الخاصة، كلمات مرور SMTP، بيانات اعتماد قواعد البيانات، أو أسرار توقيع الويبهوك في أي تطبيق عميل. إذا شغل الكود على جهاز مستخدم أو في المتصفح، فافترض أن المهاجمين يمكنهم استخراج القيم.

بدلاً من ذلك، وجّه الإجراءات الحساسة عبر الباكند بحيث يبقى السر على الخادم.

صمّم التدوير كي يكون تغيير إعدادات، لا تغيير شيفرة. خزّن الأسرار خارج المستودع، أعد نشر الخدمات لالتقاط القيم الجديدة، وحدّد مالكاً ومذكرة دورية لكل مفتاح.

عند الإمكان، سمح بتداخل قصير حيث يعمل كل من السر القديم والجديد أثناء الانتقال، ثم أوقف القديم بعد التأكد من استقرار المرور.

تحقق من كل طلب ويبهوك على الخادم باستخدام سر لا يغادر الباكند. احسب التوقيع المتوقع من نص الطلب الخام كما استُلم وقارنه بأمان قبل أن تقوم بالتحليل والمعالجة.

استخدم نقاط نهاية وأسرار ويبهوك منفصلة لكل بيئة حتى لا تؤدي اختبارات إلى إجراءات إنتاجية.

تجنّب طباعة الأسرار، رؤوس كاملة، أو حمولة كاملة في السجلات أو مخرجات البناء أو تقارير الأعطال. إذا احتجت للتشخيص، سجّل بيانات وصفية مثل معرّفات الأحداث، رموز الحالة، وقيم مُقنّعة، لا بيانات الاعتماد.

اعتبر أي سجل مُلصق في تذكرة أو محادثة عاماً واحذف أو طمّس قبل المشاركة.

يجب أن يحاكي staging سلوك الإنتاج لكنه يبقى معزولاً. استخدم حسابات أو مشاريع بائع منفصلة إن أمكن، بيانات اعتماد SMTP منفصلة، مفاتيح دفع منفصلة، وأسرار ويبهوك منفصلة.

أضف حاجزاً يمنع staging من قراءة مخازن أسرار الإنتاج أو قواعد البيانات حتى لو أخطأ أحدهم في التهيئة.

في AppMaster، خزّن القيم الحساسة في إعدادات وقت التشغيل المتخصصة بكل بيئة لكل هدف نشر، وليس في شاشات الواجهة أو إعدادات العميل. هذا يساعد على ضمان أن البنيات المُولّدة تحمل إعدادات عامة فقط بينما تبقى الأسرار على الخادم.

ممارسة جيدة أن تحتفظ بنفس أسماء المتغيرات عبر dev وstaging وprod وتغيّر القيم فقط حسب البيئة.